لقد كتبنا بالفعل حول كيفية استخدام نظام المراقبة بالفيديو للتحكم في المحيط والوضع داخل المستودع والمتجر ومواقف السيارات والمرافق الأخرى. ولكن أي نظام أمان لا يعطي التأثير الأقصى إلا إذا كان يستخدم العديد من التقنيات في نفس الوقت. وسوف ننظر في مثل هذا التآزر أكثر.

يجب أن نقول على الفور أننا لم نحدد كهدف لنا لتغطية جميع تقنيات أنظمة المراقبة بالفيديو والتحكم في الوصول في مقال قصير. هدفنا هو إظهار كيفية زيادة مستوى أمان الكائن المحمي من خلال الجمع بين التقنيات المختلفة.

يرى العين ...

لا يوجد متجر حديث كامل بدون كاميرات. فهي تساعد المدير ليس فقط في إيقاف مختلف الأعمال غير القانونية ، ولكن أيضًا في حل حالات النزاع بسرعة.

لقد تحدثنا بالفعل عن كيف يمكنك ، بمساعدة نظامنا ، التحكم

في منطقة تسجيل النقد ومحاربة الطوابير. والآن سنتناول بمزيد من التفاصيل حول قضايا مكافحة السرقة في قاعة التداول والتحكم في الوصول إلى مباني المكاتب.

كشف رئيس جهاز الأمن (SB) في متجر كبير لنا أسرار مهنية.

تشغل قاعة التداول في المتجر طابقين ، بالإضافة إلى وجود مخازن في الطابق السفلي وموقف للسيارات في الشارع. وتمتلك الشركة أيضا العديد من المستودعات عن بعد. بطبيعة الحال ، عند تطوير نظام الأمان ، نشأت المهمة للسيطرة الكاملة على جميع الكائنات المحمية. وفقًا لمحاورنا ، ليس من الصعب حجب كامل أرض قاعة التداول بالكاميرات ، وقد تم ذلك.

في القاعات وفي شباك التذاكر ، تم الآن تثبيت حوالي 30 كاميرا تحمل "ساعة" مستمرة وتساعد حارس الأمن في مراقبة حالات الطوارئ. لمراقبة موقف السيارات ، يتم أيضًا تثبيت الكاميرات ، وفي الأماكن التي لا تحتوي على إضاءة صفرية في الليل ، يتم استخدام مصابيح موضعية بالأشعة تحت الحمراء.

فيما يتعلق بمراقبة اللقطات الواردة من قاعة التداول ، تعمل ثلاث نساء مشغلات. وفقًا لرئيس مجلس الأمن ، فإن النساء أفضل في أداء العمل الروتيني لمراقبي المراقبة.

لكن هذا ليس كل شيء. من الواضح أنه لا توجد كاميرا واحدة توفر الحماية المطلقة ضد السرقة. المراقبة بالفيديو رائعة ، ولكن بعد كل شيء ، غالبًا ما يدخل المهاجمون إلى المتجر ، الذين يدرسون بعناية مواقع تركيب الكاميرات قبل ارتكاب السرقة. ولمكافحة هذه المتسللين ، تعد تقنية التعرف على الوجوه مثالية ، لأنه بمجرد دخول مجال رؤية الكاميرا مرة واحدة ، يتم إدراج المتسلل في القائمة السوداء. عند ظهوره ، يتلقى مشغل الكاميرا على الفور إشارة حول وجود ضيف غير مرغوب فيه في القاعة.

بالإضافة إلى الوسائل التقنية للتحكم في أماكن التداول ، يوجد طاقم عمل متفرغ. يراقب العاملون الطلب ويتلقون معلومات من المشغلين.

سيم سيم ، الانفتاح

عند تثبيت نظام الأمان ، كان على إدارة المتجر على الفور سؤال عن التحكم في وصول الموظفين إلى المستودع وإلى المتاجر البعيدة. بعد تحليل الحلول المختلفة الموجودة في السوق ، استقرت الإدارة على مزيج من تقنيتين لحماية الأبواب والبوابات ، وهي البطاقات الذكية والتعرف على الوجوه.

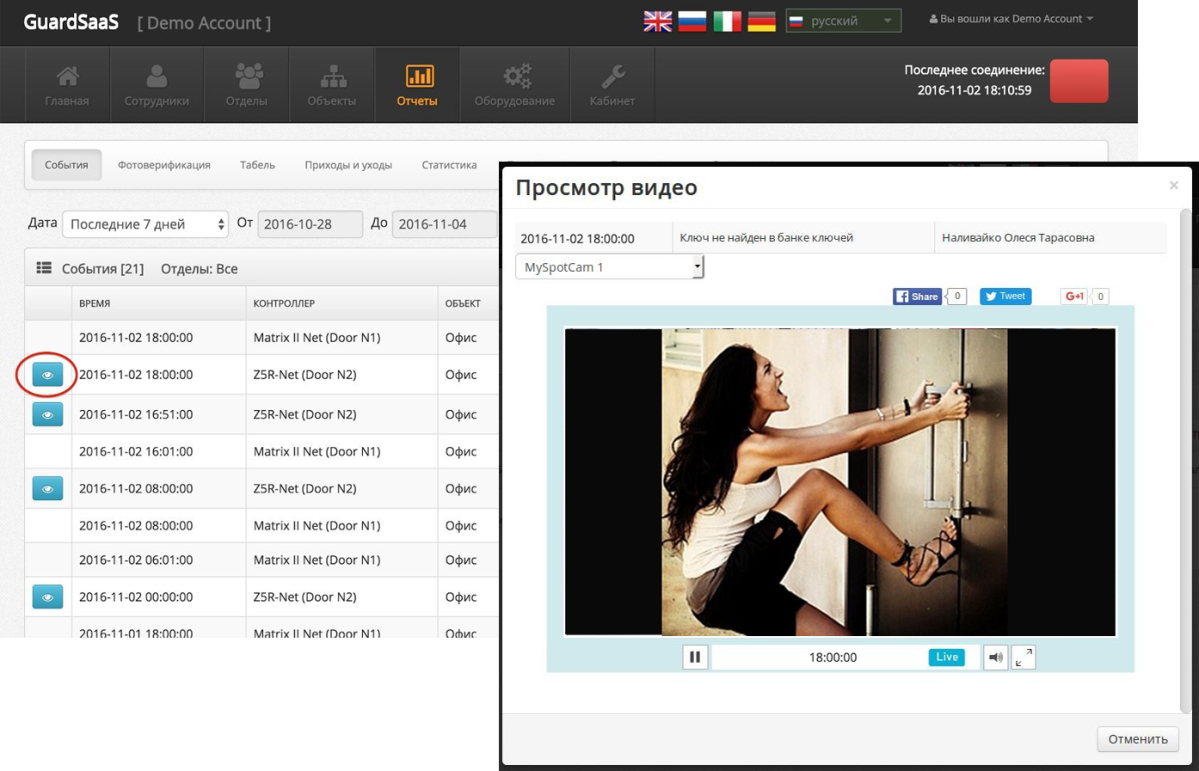

لطالما استخدمت الطريقة الأولى كجزء من أنظمة التحكم في الوصول وإدارتها. تم دمج

Ivideon في

أنظمة التحكم في الوصول وإدارة

GuardSaas و

RusGuard (ACS) ، والتي تتيح لك تكوين ردود الفعل في النظام (تسجيل الفيديو لأي أحداث ACS) مع إمكانية المشاهدة المرتبطة بها مباشرة من السجلات.

يتم شرح اختيار مزيج من بطاقات الوصول الذكية والتعرف على الوجه لـ ACS بكل بساطة.

قارئات البطاقات الذكية والبطاقات نفسها موثوق بها للغاية وغير مكلفة نسبيًا وسهلة الإعداد ومقاومة للإجهاد الميكانيكي.

قيل لنا إن أحد الموظفين كان يحمل بطاقة على الحبل ، ثم انحنيطها بطريق الخطأ في جهاز تمزيق المكاتب. على ما يبدو ، لم تقطع قاطعاته الهوائي ، ولم تفشل البطاقة. حسنًا ، ومن القصص التي تداس في الوحل ، وتغرق في الماء وتستمر في خرائط العمل ، يمكنك جمع مجموعة كاملة.

عند محاولة فرض السيطرة على ساعات عمل الموظفين ، وخاصة أولئك الذين يقعون في المستودعات البعيدة ، باستخدام نظام البطاقة الذكية ، اكتشفت الإدارة بسرعة أن النظام قد تم خداعه بسهولة. بعد كل شيء ، هذا متجر عادي ، وإذا سلّم الموظف بطاقته لزميل له وطلب منه إصلاح المغادرة في الوقت المحدد ، ثم غادرها مبكراً ، ثم على ورقة زمنية إلكترونية ، سوف يكون في العمل بدوام كامل ، ولكن في الواقع أقل.

وهذا هو السبب في أنه تقرر دمج تقنية البطاقات الذكية والتعرف على الوجوه. أعطى الجمع بين هاتين الطريقتين نتيجة ممتازة: حتى لو حاول موظف غير شريفة ترك العمل في وقت مبكر ولم يصلحه ببطاقة ، فإن الكاميرا ستتتبع رحيله تلقائيًا.

مراقبة البيومترية

©

©

يُظهر مثال حقيقي لمتجر بوضوح شديد مدى أهمية تلقي المعلومات المرئية عن عمل كائن ما ، ليس فقط لتمييز مستويات الوصول للعديد من الموظفين في أماكن المكاتب.

يعد استخدام تقنيات البطاقات الذكية اليوم أسهل طريقة للتحكم في الوصول إلى المساحات المكتبية. بدلاً من البطاقات ، يمكن استخدام العديد من المفاتيح الرئيسية ، سواء للاتصال أو عدم الاتصال.

هذه الأجهزة لها عيب واحد كبير: فهي ليست مرتبطة بأي حال من الأحوال مع الموظف المحدد الذي صدرت له. لذلك ، من أجل الوصول إلى غرفة آمنة ، فقط أمسك بطاقة أو مفتاح فوب.

بطبيعة الحال ، فإن حماية البطاقة برمز PIN يحسن الموقف قليلاً ، لكن هذا يعمل فقط مع الانضباط الذاتي ، لأن معظم الناس يرغبون في كتابة رمز PIN على البطاقة نفسها ، "بحيث يكون دائمًا في متناول اليد".

لذلك ، في الحالات التي يكون من الضروري فيها توفير حماية متزايدة للمباني من الدخول غير المصرح به ، تأتي أنظمة التحكم في الوصول إلى المقاييس الحيوية قيد الإنقاذ.

نريد أن نقول على الفور أنه لا يوجد نظام يوفر لك حماية كاملة ضد الاختراق في منطقة الأمان. ولكن عندما يحاول أحد المهاجمين اختراقه ، فسوف يضيع وقتًا ثمينًا ويرتكب أخطاء لا محالة ، وسيوفر ذلك فرصة جيدة لجهاز الأمن للرد السريع على الحادث.

ضع إصبعك

©

©

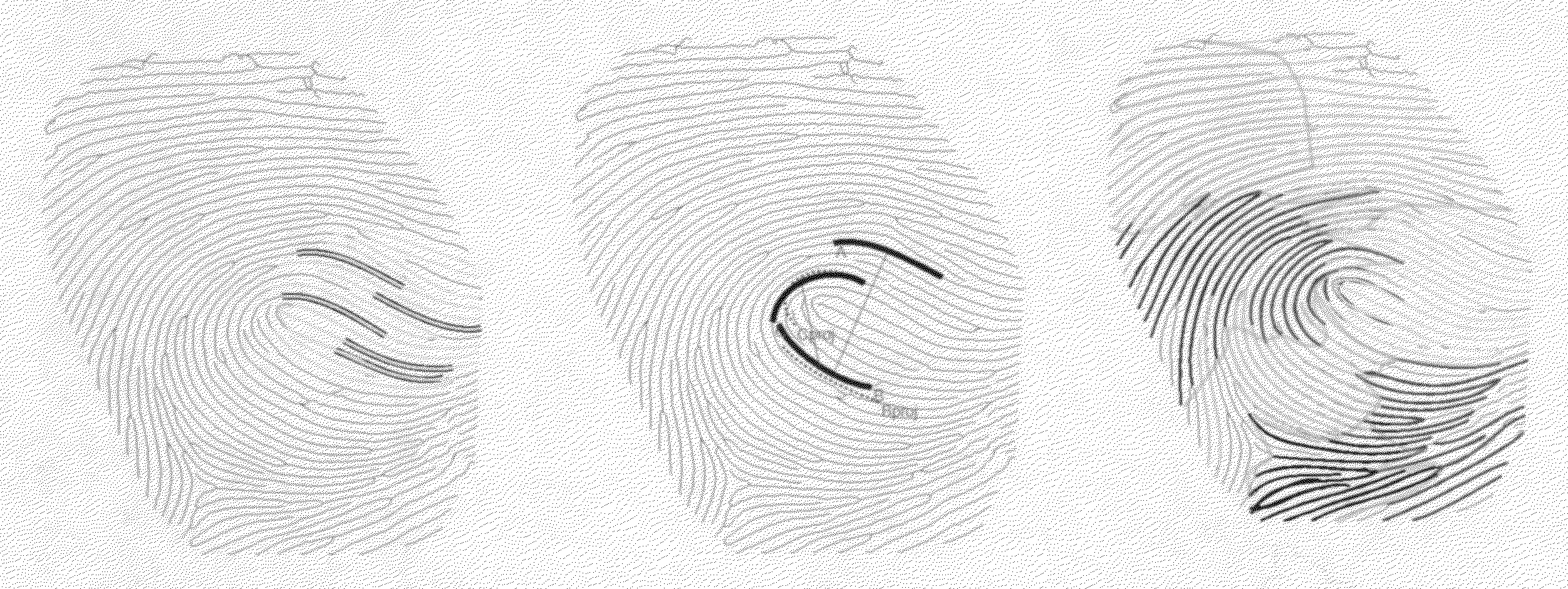

يعلم الجميع أن بصمة الخطوط الحليمية على الأصابع هي فريدة من نوعها لكل شخص ويوفر التعرف بشكل لا لبس فيه. والأهم من ذلك ، أن الرقم مستقل تقريبًا عن حالة صحة الإنسان ، على النقيض من ذلك ، على سبيل المثال ، بالنسبة للصوت. لذلك ، كانت الماسحات الضوئية لبصمات الأصابع أول من يدخل السوق لأنظمة التحكم في الوصول.

في مستشعر الماسحة الضوئية ، تضيء مصفوفة LEDs الإصبع ، وتقوم الكاميرا الرقمية في هذه اللحظة بالتقاط صورة لبصمات الأصابع. بعد ذلك ، تتم معالجة الصورة بواسطة خوارزميات رياضية تقوم بتقييم جودتها وتوليد معلومات حول المالك ، والتي سيتم إدخالها في قاعدة البيانات.

كما هو الحال في الطب الشرعي ، يتم تقسيم جميع الأنماط الرئيسية للخطوط الحليمية إلى ثلاثة أنواع حسب البرنامج: القوس والحلقة والكورليكي. تتمثل مهمة الخوارزمية في تحديد نوع النموذج أولاً ، ثم البحث عن الدقيقة ، حيث يقوم المحترفون باستدعاء المكان الذي ينتهي فيه النموذج. إن الدقائق ومواقعها هي التي تحدد تفرد المطبوعات. يتعرف الماسح الضوئي على موقعه النسبي والنمط الذي تشكله ، والذي يقسمه البرنامج إلى مناطق صغيرة ، بما في ذلك عدد محدد من الدقائق.

لاحظ أنه لا يوجد جهاز فحص ، حتى أكثر الماسحات الضوئية تعقيدًا ، يقوم بفحص جميع خطوط الأنماط. يبحث في أنماط معينة فقط في الكتل ويقارنها مع القيم الموجودة في قاعدة البيانات. إذا كانت متطابقة ، فحينئذٍ تنتمي الطبعة لشخص واحد.

الآن مجموعة متنوعة من نماذج من قارئ بصمات الأصابع في السوق بالمئات. هناك أنواع مختلفة من الماسحات الضوئية في خدمتك ، من أبسطها ، من سلسلة "Finger and enter" ، إلى الأجهزة المركبة المعقدة التي قد تتطلب ، على سبيل المثال ، إدخال رمز خاص أو نطق عبارة مرور أو تأكيد الصلاحية باستخدام بطاقة ذكية.

أي ماسح ضوئي حديث قادر على تخزين معلومات الذاكرة الخاصة به حول مئات الآلاف من بصمات الموظفين ، ويمكن دمجه بسهولة في كل من أنظمة التحكم في الوصول وبرنامج تتبع وقت الموظفين.

لمحبي قصص المباحث وأفلام التجسس ، دعنا نقول أن خداع الأجهزة الحديثة أمر صعب للغاية. ننسى الحبر المفضل لنقل بصمات الأصابع من طابعة ليزر إلى شريط! لقد أصبحت قذرًا ، وتوقفت الماسحات الضوئية عن الاستجابة لهذا "الخداع" بالفعل منذ 15 عامًا. لذا اترك هذه الخدعة لأعمال كتابة السيناريو والممثلين.

لا يتم خداع ماسح ضوئي خطير ، محبوب أيضًا من قبل المخرجين ، بإصبع مبتور. الماسحات الضوئية باهظة الثمن يمكن أن تميز الأنسجة الحية من الأنسجة الميتة. وما يمكن أن يحدث مع ماسح ضوئي رخيص الثمن مدمج في هاتف ذكي ، سيتجاهل جهاز جدي أو ينبه.

بالطبع ، على الإنترنت ، لا يزال بإمكانك العثور على عدد قليل من الطرق "لخداع" الماسح الضوئي لبصمات الأصابع ، بالإضافة إلى تلك الموصوفة من قبلنا ، لكن لا ينبغي عليك التفكير في أن مطوري هذه الأجهزة في وضع الخمول. إذا تم نشر تقنية القرصنة ، فيمكن القول إن درجة عالية من الاحتمال أن منشئي هذه الأجهزة قد وجدوا بالفعل طريقة للتعامل معها. أو على وشك أن تجد.

بالمناسبة ، يتم استخدام ماسحات البصمات ليس فقط في الخدمات الخاصة أو البنوك. لقد صادفنا هذه الأجهزة في المكاتب العادية. لذلك ، لقد مرت هذه التكنولوجيا لفترة طويلة من فئة غريبة إلى الحياة اليومية للأعمال التجارية.

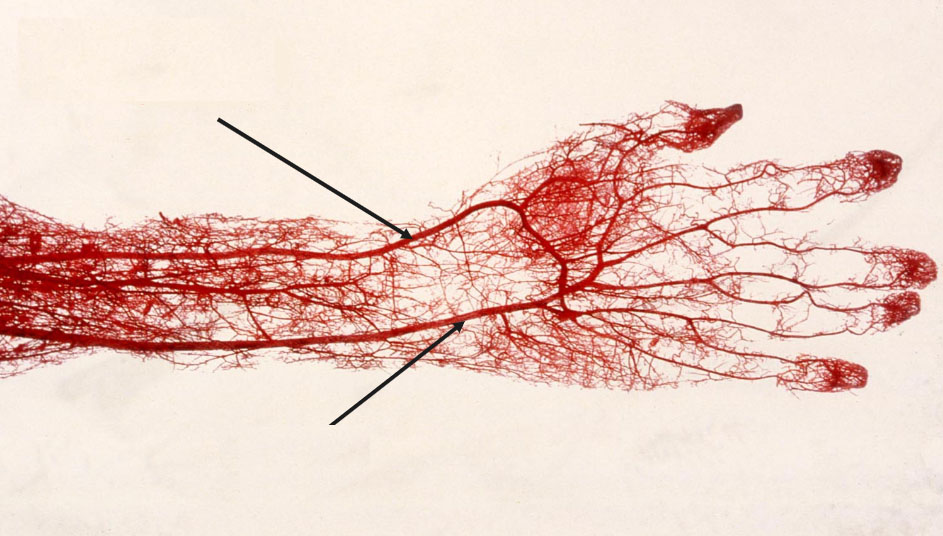

أظهر يدك

©

©طريقة المصادقة الأكثر شيوعًا هي فحص الأوردة في راحة يدك. هناك عدد غير قليل من الأجهزة من هذا النوع في السوق.

كما في حالة استخدام ماسح ضوئي لبصمات الأصابع ، فإن التحكم في "المطبوعات" لجميع الأشخاص المسموح لهم بالدخول إلى الغرفة يتم تسجيلهم في ذاكرة الجهاز أو على الخادم. وإذا كان من الضروري تعزيز الحماية ، يمكنك شراء قارئ مشترك ، والذي يتطلب ، على سبيل المثال ، تأكيدًا إضافيًا لبيانات الاعتماد الواردة باستخدام رمز شخصي أو بطاقة ذكية.

في وقت كتابة هذا التقرير ، كنا قادرين على إيجاد طريقة واحدة فقط لخداع هذا النظام.

اقترح المهندسون يان كريسلر وجوليان ألبريشت من جامعة برلين التقنية طريقة بسيطة للغاية وفعالة لتضخيم الماسح الضوئي. نقلوا رسم عروق النخيل على الورق وغطوه بطبقة من الشمع الأحمر ؛ تعذر على الماسح الضوئي التعرف على الطباعة المزيفة. مزيد من التفاصيل في الفيديو:

هذه الطريقة مناسبة للمختبر ، ولكنها ليست مفيدة للغاية في الحياة الواقعية ، لأنها تتطلب إعدادًا جادًا.

عينيك هي تمريرك

©

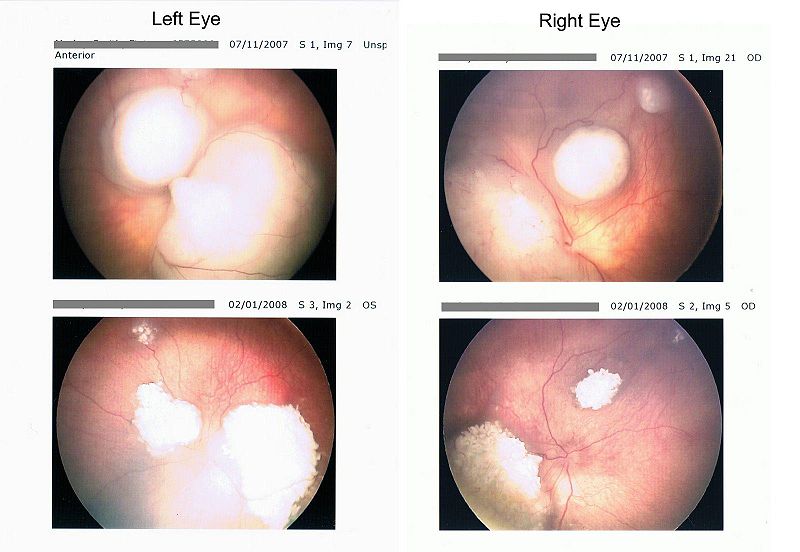

©لذلك ، وصلنا إلى "بطل الرواية" لمعظم أفلام التجسس والمغامرات: ماسح ضوئي للقزحية. مثل بصمات الأصابع ، فإن نمط قزحية كل شخص فريد من نوعه. هذا هو السبب في أنه عامل مهم في تحديد الهوية البيولوجية. على عكس بصمات الأصابع ، فإن تزوير قزحية العين أمر مستحيل تقريبًا ، بالإضافة إلى الدراسات ، فإنه لا يخضع للتغييرات المرتبطة بالعمر.

عند مسح قزحية العين ، يتم تشعيع العين بإشعاع قريب من الأشعة تحت الحمراء ، وتلتقط الكاميرا الرقمية نمط القزحية. ثم ، تلعب الخوارزميات الرياضية دورًا في تحليل الصورة ومعالجتها.

لاحظ أن استخدام الأشعة تحت الحمراء أثناء المسح يسمح للأجهزة بالعمل في ظلام دامس. لن تصبح النظارات العادية والعدسات اللاصقة عقبة أمام الماسح الضوئي.

من وصف مبدأ تشغيل الجهاز ، يمكننا التوصل إلى نتيجة خاطئة مفادها أننا نواجه نظامًا مقاومًا تمامًا للتطفل. إذا تركنا بصمات الأصابع أو أشجار النخيل في كل مكان تقريبًا ، ويمكنك الحصول عليها بسهولة ومحاولة استخدامها لاقتحام نظام المصادقة البيومترية ، فإننا بالتأكيد لا "نكتشف" نمط القزحية في أي مكان. وفقًا للخبراء ، يمكن اختراق أي نظام حماية ، والسؤال الوحيد هو الوقت والموارد اللازمة لذلك.

وبما أن الماسحات الضوئية للقزحية بدأت في التضمين في الهواتف الذكية العادية ، فقد زاد بشكل كبير عدد الأشخاص الذين يرغبون في تجربة هذه الحماية للقوة.

على وجه الخصوص ، تمكنا من العثور على وصف للطريقة التي تمكن المتخصصون في Chaos Computer Club من خداع ماسحة القزحية المثبتة في هاتف Samsung Galaxy S8 الذكي. باستخدام الكاميرا التقليدية والطابعة والعدسات اللاصقة ، اقتحموا الحماية البيومترية وحصلوا على إمكانية الوصول إلى البيانات على الهاتف الذكي. لمزيد من التفاصيل ، اتبع

الرابط .

قل "aaaaa"

©

©الآن دعنا نتحدث عن أنظمة التعرف على الصوت. بذلت محاولات للتعرف على الشخص عن طريق الصوت لفترة طويلة جدًا.

من المفارقات كما يبدو ، أنه كلما زادت خطورة الأساليب التقنية والبرمجيات لمعالجة الصوت ، قلت موثوقية هذه الطريقة. ومع ذلك ، القاضي لنفسك.

أي نظام التعرف على الصوت هو مزيج من الميكروفون الحساس مع مكبر للصوت ومعالج الإشارة الرقمية (

DSP ) ، "شحذ" لمعالجة وتحليل المعلومات الواردة من الميكروفون. كما أن خوارزميات DSP المضمنة هي التي توفر هوية مستخدم موثوقة وتحمي النظام من القرصنة.

نعم ، توقيت الصوت ، تركيبته الطيفية ، طريقة الكلام ، طرق نطق العبارات لكل منا. لكن إذا بقيت بصمات الأصابع على أي موضوع نتطرق إليه ، فإن الوضع مع الصوت يصبح أسوأ. يمكن الحصول على عينة من دون اجهاد.

حتى إذا كنت بحاجة إلى قول عبارة معينة للوصول إلى الغرفة ، فلا أحد يزعج المهاجم بتكوينه من كلمات منفصلة في أي محرر صوت ، ثم تشغيله في ميكروفون القارئ ، باستخدام هاتفك الذكي على سبيل المثال.

عيب آخر من أنظمة التعرف على الصوت هو تعرض الصوت للتغيرات المرتبطة بالعمر ، والإصابات المختلفة للوجه والحنجرة ، وتشويهه أثناء المرض. بالنظر إلى كل ما سبق ، نادراً ما تستخدم أنظمة مصادقة الصوت البشري بشكل منفصل. تكون أكثر فاعلية عند العمل في أنظمة التعرف المزدوج ، حيث يمكن أن تكمل ، على سبيل المثال ، ماسح ضوئي لبصمات الأصابع أو كف.

السيطرة على الوجه الأجهزة

© فاسيا لوزكين

© فاسيا لوزكيننظرًا للاستخدام الهائل في الهواتف الذكية ، أصبحت تقنية مصادقة المستخدم باستخدام صور الوجه ثلاثية الأبعاد شائعة جدًا.

بالفعل ، تختبر بعض سلاسل البيع بالتجزئة إمكانيات تنظيم متاجر مستقلة بالكامل لا يوجد فيها بائعون أو صرافون مألوفون. توافق على أن البنية المماثلة للمنافذ تتطلب اتباع نهج مختلف في العمل وخدمات الأمن.

من السهل تخيل متجر يبيع الساعات الفاخرة أو المجوهرات في نظام النادي. قبل زيارة مثل هذا الصالون ، سيُطلب منك تقديم بياناتك البيومترية مقدمًا ، وفقط بعد مسحها عند المدخل ستفتح الأبواب أمامك. بعد ذلك ، مع مراعاة اهتماماتك ، سيوضح لك الدليل المجسم المجموعة الأكثر ملاءمة من المنتجات ، ويمكنك اختيار النموذج الذي تهتم به وتجربته.

وبطبيعة الحال ، سيتم دفع عملية الشراء باستخدام المصادقة البيومترية.

إذا كانت هذه الطريقة رائعة بالنسبة لك ، فتذكر أن رئيس Sberbank G. Gref قد أعلن مؤخرًا عن انتقال وشيك للشركة إلى تحديد هوية العميل. البنوك الأخرى لا تقف جانبا من هذه المبادرة.

بالفعل الآن ، يمكن للكثير منهم تقديم بياناتهم الحيوية طواعيةً واستخدامها بدلاً من جواز السفر في المستقبل. لذا فإن الأوقات التي أرسلنا فيها جوازات سفرنا لموظفي البنك ستصبح قريبًا تاريخًا!

بدلا من الاستنتاج

يتم ضمان أقصى حماية للمرفق من خلال الاستخدام المشترك للعديد من التقنيات - على سبيل المثال ،

Ivideon ACS . حتى الآن ، لم يقم المطورون بإنشاء نظام مثالي واحد يضمن حماية مائة بالمائة ضد القرصنة أو الاحتيال. لكن استخدام العديد من الأنظمة معًا يمكن أن يعقد حياة المهاجم بشكل كبير ويعطي جهاز الأمن بداية مؤقتة لتحديد وقمع محاولات اختراق الكائن.