في بعض الأحيان ، يمكنك مواجهة حالة عندما يستخدم المهاجم الإلكتروني VPN لإنشاء قناة موثوقة بين خادم C2 والبنية التحتية المصابة لتكنولوجيا المعلومات. وكما يقول خبراء Threat Intelligence ، يستخدم المهاجمون غالبًا أدوات اتصال Windows VPN الأصلية وملفات Windows

.pbk (دفتر الهاتف). يتيح لك معرفة كيف يمكننا اكتشافه باستخدام تفريغ الذاكرة.

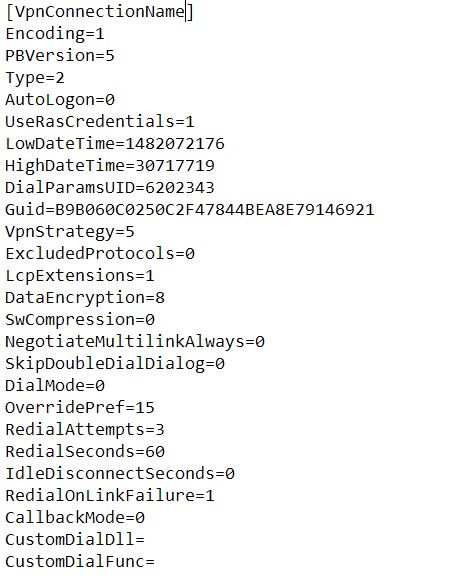

ماهو الملف.

pbk وكيف يبدو من الداخل؟ إنه مجرد ملف نصي يحتوي على الكثير من المعلمات المختلفة التي تستخدم عند إنشاء اتصال VPN.

يمكن تنفيذ ملف دفتر الهاتف باستخدام برنامج doubleclick أو عبر البرنامج النصي cmd / bat (أو من وحدة التحكم في الأمر بالطبع). ولكن هناك أداتان مختلفتان

تستخدمان للطريقة الأولى والثانية:

rasdial و

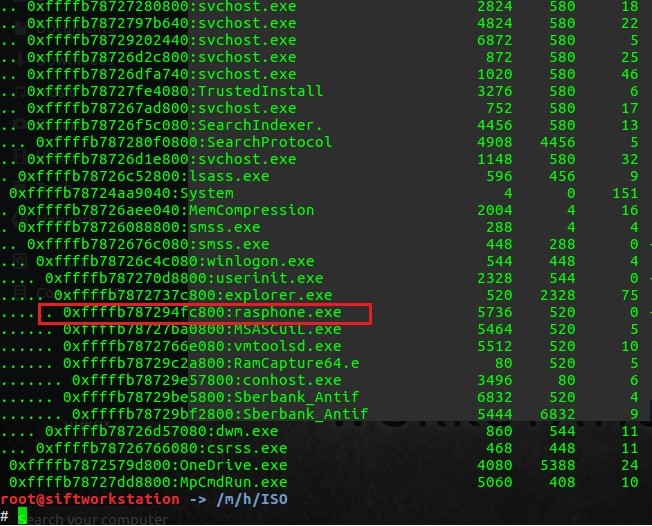

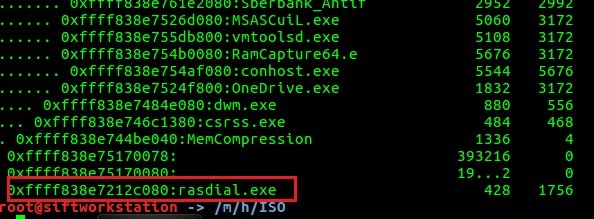

rasphone . لذلك يمكننا استخدام طريقتين مختلفتين في عملية الطب الشرعي الرقمي. في بداية كلا الطريقتين ، يجب علينا استخدام أداة التقلب للحصول على قائمة العمليات والتحقق منها:

إذا تم اكتشاف عملية

rasphone ، فمن الممكن تتبع استخدام دليل الهاتف مع النقر المزدوج من جلسة RDP على سبيل المثال. ما هي المعلومات المفيدة التي يمكن أن نجدها هنا أيضًا؟ دعنا نفتح ملف التفريغ هذا في FTK Imager ونحاول البحث عن أي معلمات .pbk. لقد استخدمت

"PhoneNumber =" لهذه الحالة.

هنا ترى عنوانًا بعيدًا لاتصال VPN هذا ورقم المنفذ.

vpn566928222.opengw.net:995 من هذه النقطة ، يمكننا اكتشاف اسم خدمة الاتصال الحالي في ذاكرة الوصول العشوائي (RAM) ، باستخدام رقم المنفذ وأمر التقلب netscan.

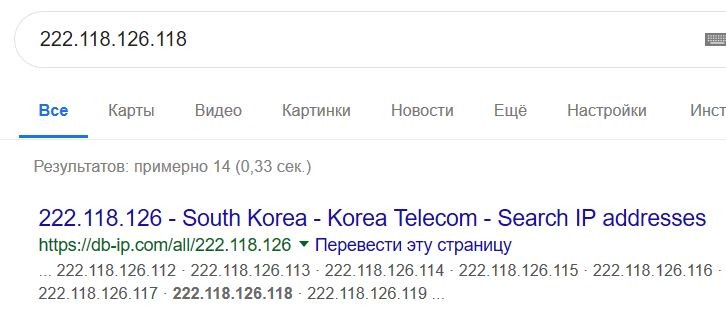

إذا كان النظام الذي تم إلقاءه لا يزال على قيد الحياة ، فيمكنك قتل هذه العملية أو يمكنك متابعة البحث. بالطبع يجب أن تعرف المزيد عن عنوان IP البعيد:

يبدو وكأنه خادم VPN مجهول مجانًا وهناك الكثير منهم على الإنترنت. وهذا سؤال - ما هو التطبيق الذي يستخدم اتصال VPN هذا على المحطة المصابة؟

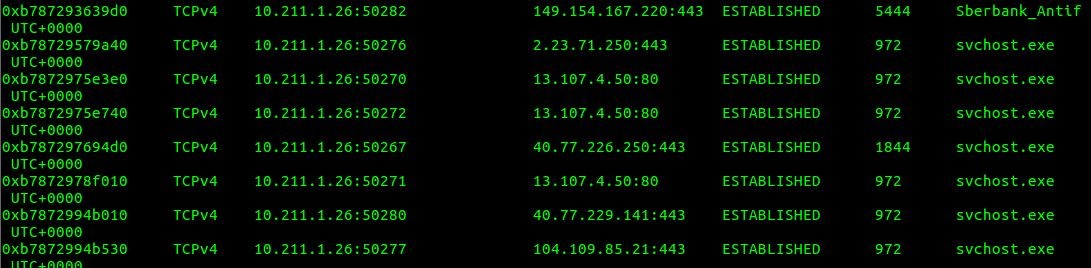

أعلم أن VPN عبارة عن اتصال بشبكة خاصة أخرى وأن محطة العمل الخاصة بي حصلت على عنوان IP آخر في الشبكة الفرعية الأجنبية. الشبكة الفرعية المحلية الخاصة بي هي

192.168.145.0/24 ولكن هناك العديد من الخدمات ذات عناوين IP محلية مختلفة (10.211.1.0/24) في نتائج تقلب الشبكات.

هناك عدة عناوين IP مقصودة مخصصة لعناوين Microsoft وخدمة واحدة مشبوهة Sberbank_Antifraud متصلة بـ 149.154.167.220 - إنها IP pool Telegram Messenger. لذا ، يمكنك الآن البدء في استكشاف كيف ظهرت هذه العملية على هذا الجهاز.

حسنًا ، هناك طريقة أخرى تتعلق باتصال VPN على cmd / bat مع ملفات .pbk.

على عكس rasphone ، فإن العملية

rasdial هي علامة لاتصال VPN عبر سطر الأوامر أو البرنامج النصي. دعونا نتحقق من بناء جملة rasdial هنا

ss64.com/nt/rasdial.html ونحاول العثور على

/ PHONEBOOK: معلمة في تفريغ الذاكرة باستخدام FTK Imager:

فويلا! لقد وجدنا مسارًا كاملاً لملف دفتر الهاتف (لذلك ، إذا تم حذفه ، يمكنك محاولة نحته) ، واسم البرنامج النصي .cmd وتسجيل

الدخول / كلمة المرور ("vpn" ، "vpn") لاتصال "extVPN" !

الخطوات الأخرى هي نفسها بالنسبة لطريقة rasphone: البحث عن معلمة "PhoneNumber =" ، والعثور على جلسة VPN وخدمة مشبوهة مع ظهور عنوان IP محلي.

شكرا لك مرة أخرى على الاهتمام! سأعود قريباً مع أشياء جيدة جديدة!