عادةً ما يتم استخدام Habr كحل إعلامي - يقوم شخص ما بمشاركة المعلومات المتراكمة والمنظمة ، وشخص يمتص هذه المعلومات (أردت أن أكتب "يستهلك" ، لكن المسوقين استخدموا هذه الكلمة بالفعل). لكنني ، كمتقدم في العمر ، وبالنظر إلى الاسترخاء الطفيف بين 23 فبراير و 8 مارس ، أردت أن أنتقل إلى العقل الجماعي للغاية الذي يجعل أي مقالة أكثر إثارة للاهتمام. وبما أن كتابة سؤال بسيط - كما هو الحال في المنتدى - أمر ممل ، سأحاول تخفيف سؤالي بحقائق مثيرة للاهتمام.

سأبدأ من بعيد: لديّ دراسة مفضلة واحدة تعود إلى عام 2014. تقول أنه من 22٪ إلى 43٪ من الموضوعات جاهزة لتنزيل وتشغيل ملف قابل للتنفيذ غير معروف إذا تم دفعها في حدود 1 إلى 10 دولارات. لقد كتبت عنه بالفعل في نص مخصص

لمكاتب المستقبل .

نظرًا لأن أحد أعمالي الرئيسية يتعلق بالمحاكاة الافتراضية ، فأنا مهتم جدًا بهذا الجانب من الأمان. حسنًا ، إن مشكلة التوزيعات نفسها وتحديث الدُفعات للمستخدمين أمر بسيط للغاية لحله بمساعدة أحد المشرفين والعميل الرفيع ، ومع ذلك - نحن نعيش في الواقع - سيكون هناك دائمًا جزء من المستخدمين يسلكون الطريق الخطأ ويطلقون الشيء الخطأ ويفعلون الشيء الخطأ. لدي سؤال بسيط ، من الذي يستخدم نظام الأمان في المحاكاة الافتراضية ولماذا؟

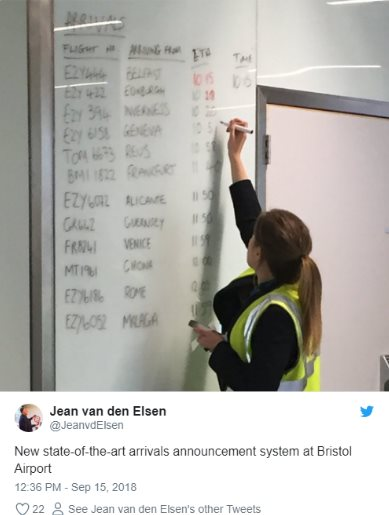

يهز في اتجاه مثير للاهتمام رقم 1وكقاعدة عامة ، في مثل هذه المقالات المنشورة على مدونات الشركات ، يكتبون عن عشرة أمثلة حول كيفية قيام الفيروس بتشفير شيء ما. في معظم الأحيان ، يتذكرون بيتيا مرة أخرى. إنه لأمر أكثر إثارة للاهتمام بالنسبة لي أن أتذكر حادثة غريبة قليلاً

حدثت في مطار بريستول.

هناك ، أيضًا ، قام المشفر بقص

السوسة ، وكانت النتائج بحد ذاتها مثيرة للاهتمام. نتيجة للهجوم ، خرجت جميع لوحات المعلومات واضطر الموظفون الفقراء إلى تسجيل أرقام الرحلات بالطريقة التناظرية القديمة - وهي علامة على السبورة.

"أين رحلتي؟"

"ونحن فقط محوها".

- وما هي بوابة بلدي؟

"لكن الجحيم يعلم أن جو لديه خط يد سيئ."

نعود إلى المشكلة التي ، في الواقع ، يتم بدء هذا المنشور. في أحد المشاريع التي أشارك فيها ، نستخدم Citrix ، واخترناه مقارنة بهذا

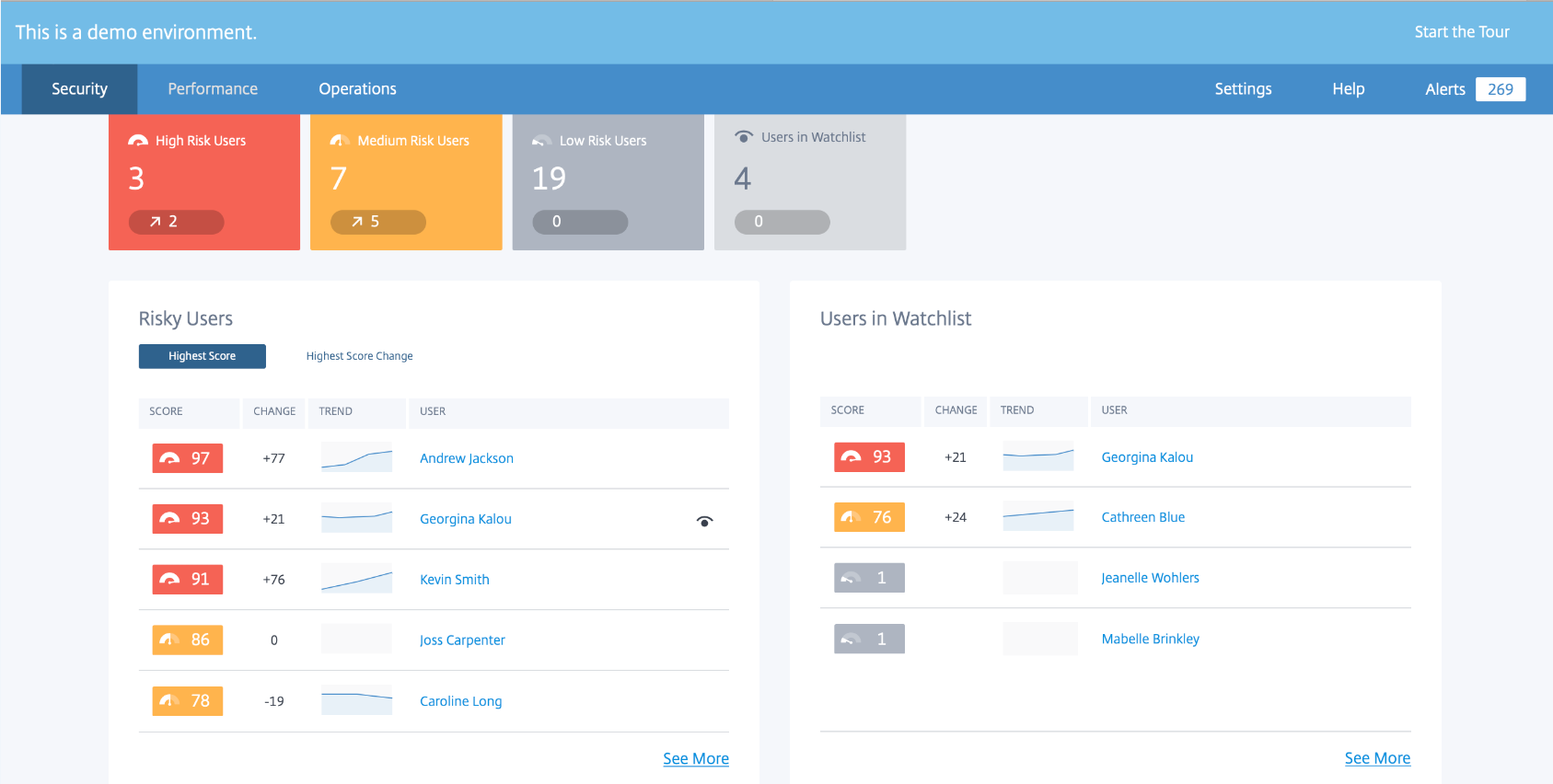

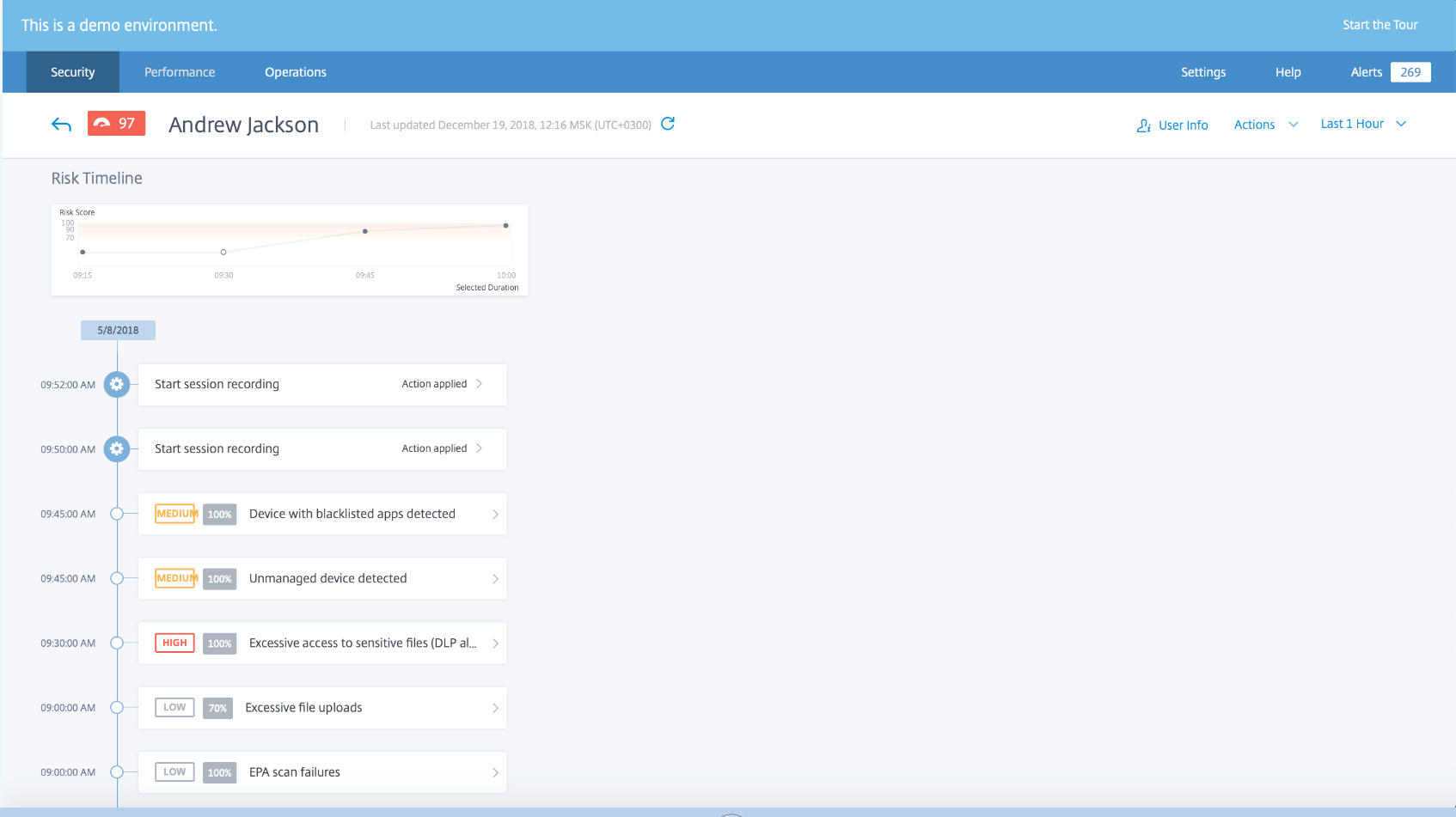

الموضوع . لذلك ، تم عرضنا مؤخرًا على توصيل Citrix Analytics. وفقًا للبائعين ، سيراقب هذا الشيء نشاط المستخدم ويعزل المستخدمين / العمليات التي تخلق شيئًا خاطئًا.

كالعادة ، يعدون بالتعلم الآلي ، والقوائم السوداء وأنماط خرق الأمان. بما أنه من الناحية النظرية شيء مفيد ، لدينا سؤال منطقي - من الذي استخدمه حقًا وهل هناك خيارات أخرى؟

يهز في اتجاه مثير للاهتمام رقم 2مرة أخرى ، عندما يتحدثون عن جميع أنواع التسريبات ، فإنهم يتذكرون سرقة كلمات المرور وغيرها من المعلومات (على سبيل المثال ، المنشور الرائع للغاية والمؤهل تقنيًا

The Bell في النتائج الرقمية للعام المذكور يسرب 4 مرات ، إذا عدت Google+ لـ 2 تسرب ، ثم كل 5). ما يهمني هو مسألة النسخ الطويل لرموز المصدر والوثائق.

على سبيل المثال ، البرقوق بنما (panamageit). حجم الوثائق 2.6 تيرابايت. نسخ وتجميع هذا الحجم من المعلومات لا يمكن ملاحظتها. هل تعرف الشركات الكبيرة الآن أن بعض الموظفين المتقاعدين لا يقومون بنسخ بياناتهم "من أجل الذاكرة".

ما تبين. اتضح أننا نحتاج إلى نظام معين "يتنشق" عندما يفرك شخص ما شيئًا ما (مصففي التشفير) ويأكل موارد للتشفير كما لو لم يكن في حد ذاته (جيدًا ، أو أنماط سلوك تشفير أخرى). أيضا ، عندما يقوم شخص ما بنسخ شيء على نطاق واسع إلى زاويته. وعندما يتجول هذا الشخص ، مثل هذا الفجل ، حول المواقع التي يحتمل أن تكون خطرة. وهنا أيضًا ، نحن بحاجة إلى أنماط ، لأنه لن يذهب إلى مواقع من القائمة السوداء ، ولكن بسهولة - إلى مواقع مشابهة. مجرد حظر الكلمات الرئيسية هو قرار صعب المنال.

لقد تم منحنا هنا للعب مع لوحة إدارة Citrix وإذا نظرت إلى الوصف والحفر بشكل أعمق ، يبدو أنه مناسب تمامًا.

ماذا فعلت هناك ، أندريوشا؟

ماذا فعلت هناك ، أندريوشا؟لكننا أناس يعرفون القراءة والكتابة. تُظهر التجربة أنه عند الاختيار من خيار واحد فقط ، كقاعدة عامة ، يكون هذا الخيار خاطئًا :). لذلك ، لدي سؤال بسيط - هل استخدم شخص ما حلاً مشابهاً أو مشابهاً؟ هل هناك شيء أفضل ، أرخص ، أو أفضل وأرخص في نفس الوقت؟

يُظهر googling السطحي (وليس السطحي أيضًا) أن اللاعبين الكبار لديهم شيء مشابه ، ولكن هناك القليل جدًا من المعلومات. نظرنا أولاً إلى WMWare - إنه أمر مثير للاهتمام دائمًا ، لكن هل اتخذت القرار الصائب قبل عامين عند اختيار الظاهرية. شيء قريب يسمى

AppDefense . هناك ، يتم تشغيل "خوارزمية معالجة ذكية" أيضًا داخل التطبيق. ولكن كيف يعمل هو سؤال مهم للغاية.

إذا حكمنا من خلال هذا الفيديو الذي مدته ساعة واحدة ، فإن الحماية من التشفير وغير ذلك من البرامج التي تعمل بشكل جيد هناك - مثل مكافحة الفيروسات على المنشطات - ولكن لا توجد مراقبة تلقائية للمستخدمين. لذلك ، فإن السؤال مع التطبيق الحقيقي هو أيضًا ما الذي يوجد بالفعل وكيف يعمل.

دعنا نذهب أبعد من ذلك. في الواقع ، المحاكاة الافتراضية هي مجرد مجموعة من الوظائف. هل هناك أي حلول مصممة لمجموعة من الآلات المادية؟ على سبيل المثال ، لدى Cisco مركز Cisco DNA Center ، والذي يعد بـ "اكتشاف التهديدات بسرعة والاستجابة لها قبل أن يتمكن المتسللون من سرقة البيانات أو تعطيل العمل". هذا يبدو باردا. إغراء آخر: "يقوم مركز DNA بتجميع البيانات حول الأجهزة والتطبيقات والمستخدمين من عدة مصادر ، ثم يستخدم خوارزميات التحليل المتقدمة لتحديد الارتباطات ويقترح تدابير الاسترداد".

يعد الفيديو أيضًا بشيء قريب من الوظيفة المطلوبة.

ولكن مرة أخرى ، تشير التجربة إلى أن Cisco تركز على حلول الشبكات. ولربط هذا بالمحاكاة الافتراضية ، يجب عليك تكوين صداقات مع هذه الخدمة بطريقة ما مع DHCP.

يبدو لي أن هذا الشيء مخصص حصريًا لمجموعة من اتصالات الشبكة ومن غير المرجح أن يكون مفيدًا في ظروفنا البسيطة والظاهرية.

وماذا تقول ، أيها الزملاء الأعزاء؟