يستخدم العديد من العملاء الذين يستأجرون موارد سحابية منا نقاط فحص افتراضية. من خلال مساعدتهم ، يحل العملاء العديد من المشكلات: يتحكم شخص ما في وصول قطاع الخادم إلى الإنترنت أو ينشر خدماته لمعداتنا. يحتاج شخص ما إلى تشغيل كل حركة المرور من خلال شفرة IPS ، بينما يحتاج شخص ما إلى Check Point كبوابة VPN للوصول إلى الموارد الداخلية في مركز البيانات من الفروع. هناك من يحتاجون إلى حماية بنيتهم الأساسية في السحابة لتمرير الشهادات وفقًا لـ FZ-152 ، لكنني سأخبرك بهذا بشكل منفصل.

على واجب ، أنا تشارك في دعم وإدارة نقاط التفتيش. اليوم سوف أخبرك بما يجب مراعاته عند نشر مجموعة من نقاط الفحص في بيئة افتراضية. سأتطرق إلى لحظات من مستوى المحاكاة الافتراضية والشبكة وإعدادات Check Point نفسها والمراقبة.

لا أعدك باستكشاف أمريكا - فهناك الكثير في توصيات وأفضل ممارسات البائع. لكن لا أحد يقرأهم) ، لذلك قادوا.

وضع الكتلة

لدينا نقاط تفتيش نعيش في مجموعات. التثبيت الأكثر شيوعًا هو مجموعة من العقدتين في وضع الاستعداد النشط. إذا حدث شيء ما للعقدة النشطة ، يصبح غير نشط ، ويتم تشغيل العقدة الاحتياطية. يحدث التبديل إلى عقدة "احتياطية" عادةً بسبب مشاكل في المزامنة بين أعضاء المجموعة وحالة الواجهات وسياسة الأمان المعمول بها ، وذلك ببساطة بسبب الحمل الثقيل على الجهاز.

في كتلة ذات عقدة اثنين ، نحن لا نستخدم الوضع النشط.

إذا سقطت إحدى العقد ، فقد لا تتمكن العقدة الباقية من تحمل الحمل المزدوج ، ومن ثم سنخسر كل شيء. إذا كنت تريد بالفعل نشاطًا نشطًا ، فيجب أن تحتوي المجموعة على 3 عقد على الأقل.

إعدادات الشبكة والمحاكاة الافتراضية

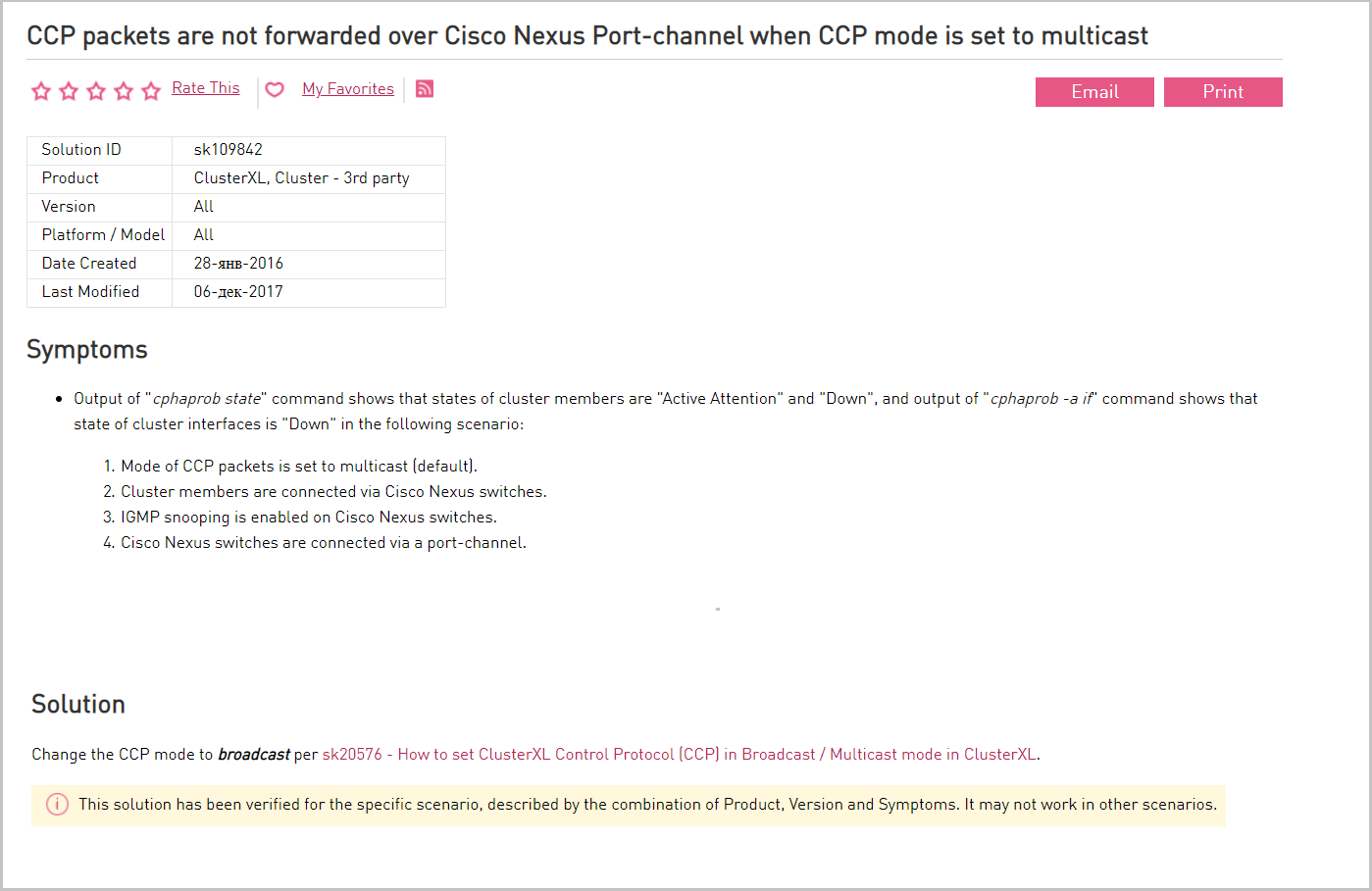

يُسمح بحركة مرور الإرسال المتعدد بين واجهات SYNC لأعضاء الكتلة على أجهزة الشبكة. إذا كانت حركة الإرسال المتعدد غير ممكنة ، فسيتم استخدام بروتوكول المزامنة (CCP) للبث. مزامنة العقد في الكتلة Check Point مع بعضها البعض. يتم نقل رسائل حول التغييرات من عقدة إلى عقدة من خلال الإرسال المتعدد. يستخدم Check Point تطبيق الإرسال المتعدد غير القياسي (يتم استخدام عنوان IP غير متعدد البث). لهذا السبب ، فإن بعض الأجهزة ، مثل Cisco Nexus switch ، لا تفهم هذه الرسائل وبالتالي تمنعها. في هذه الحالة ، قم بالتبديل إلى البث.

وصف المشكلة مع Cisco Nexus وحلولها على بوابة البائع.

وصف المشكلة مع Cisco Nexus وحلولها على بوابة البائع.على مستوى المحاكاة الافتراضية ، نسمح أيضًا بمرور حركة البث المتعدد. إذا كان البث المتعدد محظورًا لمزامنة الكتلة (CCP) ، فاستخدم البث.

في وحدة التحكم Check Point ، باستخدام الأمر cphaprob -a if ، يمكنك رؤية إعدادات CPP ووضع التشغيل الخاص بها (البث المتعدد أو البث). لتغيير وضع التشغيل ، استخدم أمر البث cphaconf set_ccp.

يجب أن تكون عقد الكتلة على مضيفي ESXi مختلفين.

يجب أن تكون عقد الكتلة على مضيفي ESXi مختلفين. كل شيء واضح هنا: عندما يسقط المضيف الفعلي ، تستمر العقدة الثانية في العمل. يمكن تحقيق ذلك باستخدام قواعد مكافحة تقارب دائرة الاستعلام والأمن.

أبعاد الجهاز الظاهري الذي ستعمل عليه Check Point. توصيات البائع هي 2 vCPUs و 6 GB ، ولكن هذا لتكوين الحد الأدنى ، على سبيل المثال ، إذا كان لديك جدار حماية مع الحد الأدنى من عرض النطاق الترددي. في تجربة التنفيذ الخاصة بنا ، عند استخدام شفرات برامج متعددة ، من المستحسن استخدام 4 وحدات ذاكرة وحدة معالجة رسومات على الأقل وذاكرة وصول عشوائي سعتها 8 جيجابايت.

على العقدة ، نخصص ما معدله 150 غيغابايت من القرص. عند نشر نقطة تحقق افتراضية ، يتم تقسيم القرص ، ويمكننا ضبط مقدار المساحة المخصصة لنظام مبادلة النظام وجذر النظام والسجلات والنسخ الاحتياطي والترقية.

عند زيادة "جذر النظام" ، يجب أيضًا زيادة قسم "النسخ الاحتياطي والترقية" للحفاظ على النسبة بينهما. إذا لم يتم احترام النسبة ، فإن النسخة الاحتياطية التالية قد لا تناسب القرص.

القرص التزويد - سميكة توفير كسول صفر. تحقق Check Point الكثير من الأحداث والسجلات ، وتظهر كل 1000 إدخال. تحتها ، من الأفضل حجز مكان على الفور. للقيام بذلك ، عند إنشاء جهاز افتراضي ، نخصص قرصًا له باستخدام تقنية Thick Provisioning ، أي نحن نحتفظ بمساحة على التخزين الفعلي في وقت إنشاء القرص.

تم تكوين حجز موارد بنسبة 100٪ لـ Check Point أثناء الترحيل بين مضيفي ESXi. نوصيك بحجز 100٪ من الموارد بحيث لا يتنافس الجهاز الظاهري الذي يتم نشر Check Point عليه على الموارد مع VMs الأخرى على المضيف.

متفرقات نستخدم إصدار Check Point من R77.30. لذلك ، يوصى باستخدام RedHat Enterprise Linux الإصدار 5 (64 بت) كنظام تشغيل ضيف على جهاز افتراضي. من برامج تشغيل الشبكة - VMXNET3 أو Intel E1000.

تحقق من إعدادات نقطة

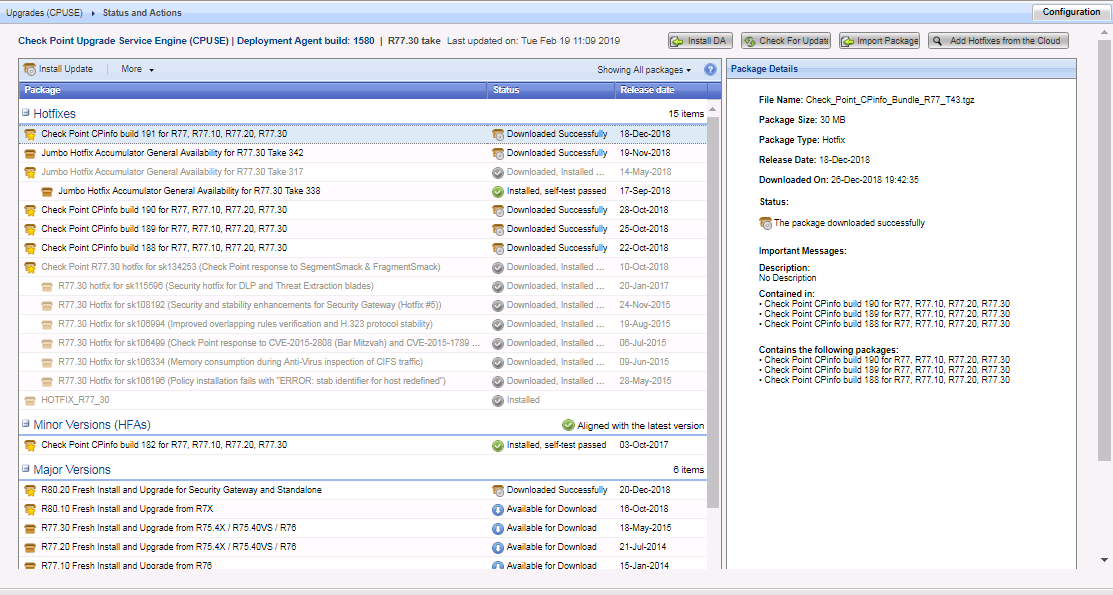

يتم تثبيت آخر تحديثات Check Point على العبّارات وخادم الإدارة. تحقق من وجود تحديثات عبر CPUSE.

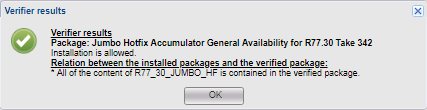

باستخدام Verifier ، نتحقق من أن حزمة الخدمة التي نحن على وشك تثبيتها لا تتعارض مع النظام.

المدقق ، بالطبع ، شيء جيد ، لكن هناك فروق دقيقة. بعض التحديثات غير متوافقة مع الوظيفة الإضافية ، لكن Verifier لن تظهر هذه التعارضات وستسمح بالتحديث. في نهاية التحديث ، سوف تحصل على خطأ ، وفقط من خلاله سوف تكتشف ما الذي يمنع التحديث. على سبيل المثال ، حدث هذا الموقف مع حزمة الخدمة MABDA_001 (Mobile Access Blade Deployment Agent) ، والتي تحل مشكلة تشغيل Java Plugin في متصفحات أخرى غير IE.

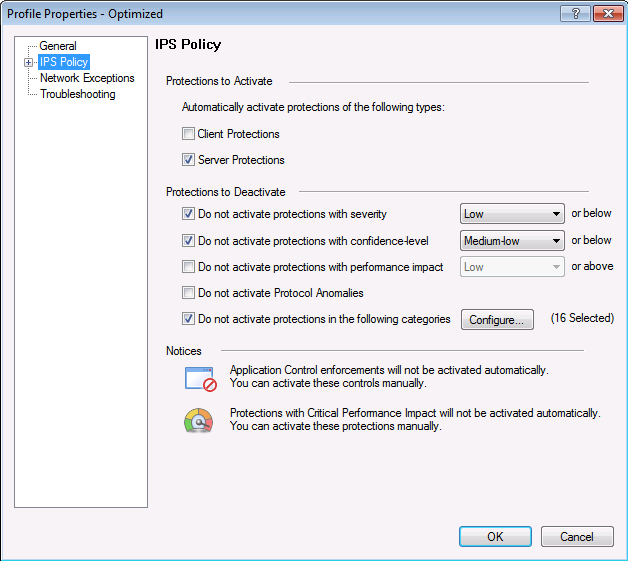

تم تكوين تحديثات التوقيع التلقائي اليومية لـ IPS وشفرات البرامج الأخرى. تحقق Check Point من التوقيعات التي يمكن استخدامها للكشف عن الثغرات الأمنية الجديدة أو حجبها. يتم تعيين نقاط الضعف تلقائيًا لمستوى الأهمية. وفقًا لهذا المستوى وعامل التصفية المحدد ، يقرر النظام ما إذا كان سيتم اكتشاف التوقيع أو حظره. من المهم هنا عدم المبالغة في الفلاتر ، والتحقق بشكل دوري وإجراء التعديلات بحيث لا يتم حظر حركة المرور المشروعة.

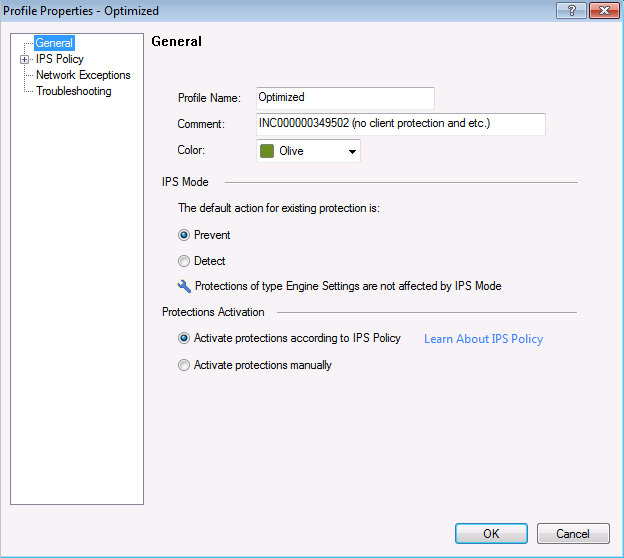

ملف تعريف IPS ، حيث نختار الإجراء فيما يتعلق بالتوقيع وفقًا لمعاييره.

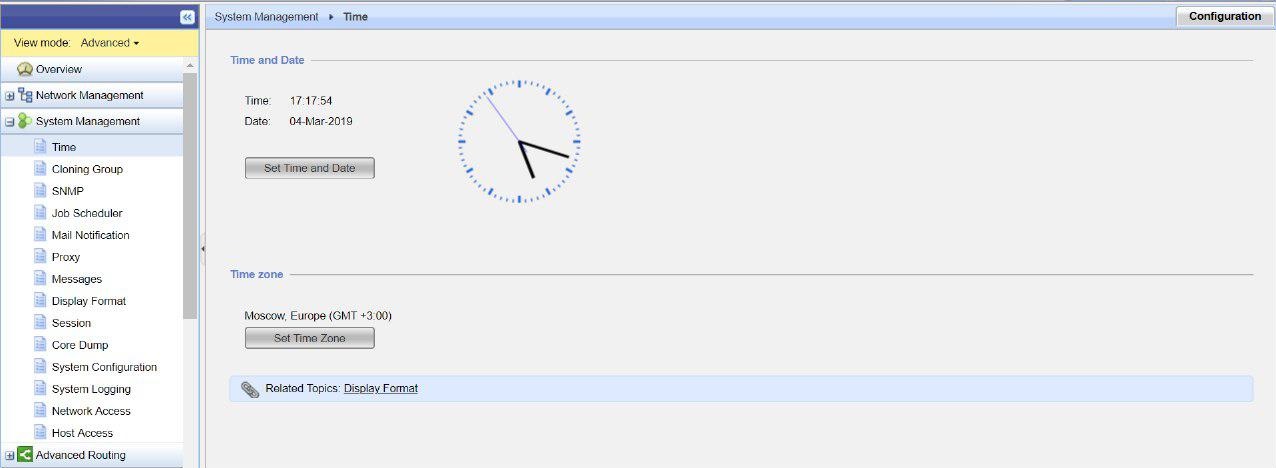

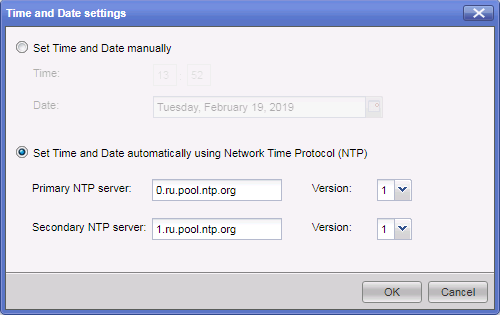

ملف تعريف IPS ، حيث نختار الإجراء فيما يتعلق بالتوقيع وفقًا لمعاييره. إعدادات السياسة لملف تعريف IPS هذا وفقًا لإعدادات التوقيع: مستوى الخطورة ، وتأثير الأداء ، إلخ.تم تكوين جهاز Check Point مع بروتوكول مزامنة وقت NTP.

إعدادات السياسة لملف تعريف IPS هذا وفقًا لإعدادات التوقيع: مستوى الخطورة ، وتأثير الأداء ، إلخ.تم تكوين جهاز Check Point مع بروتوكول مزامنة وقت NTP. بناءً على

التوصيات ، يجب أن تستخدم Check Point خادم NTP خارجي لمزامنة الوقت على الجهاز. يمكن القيام بذلك من خلال بوابة الويب gaia.

الوقت المحدد بشكل غير صحيح يمكن أن يسبب الكتلة خارج المزامنة. إذا كان الوقت خطأ ، فمن غير المريح للغاية البحث عن إدخال السجل الذي يهمنا. يتم وضع علامة على كل إدخال في سجلات الأحداث بما يسمى الطابع الزمني.

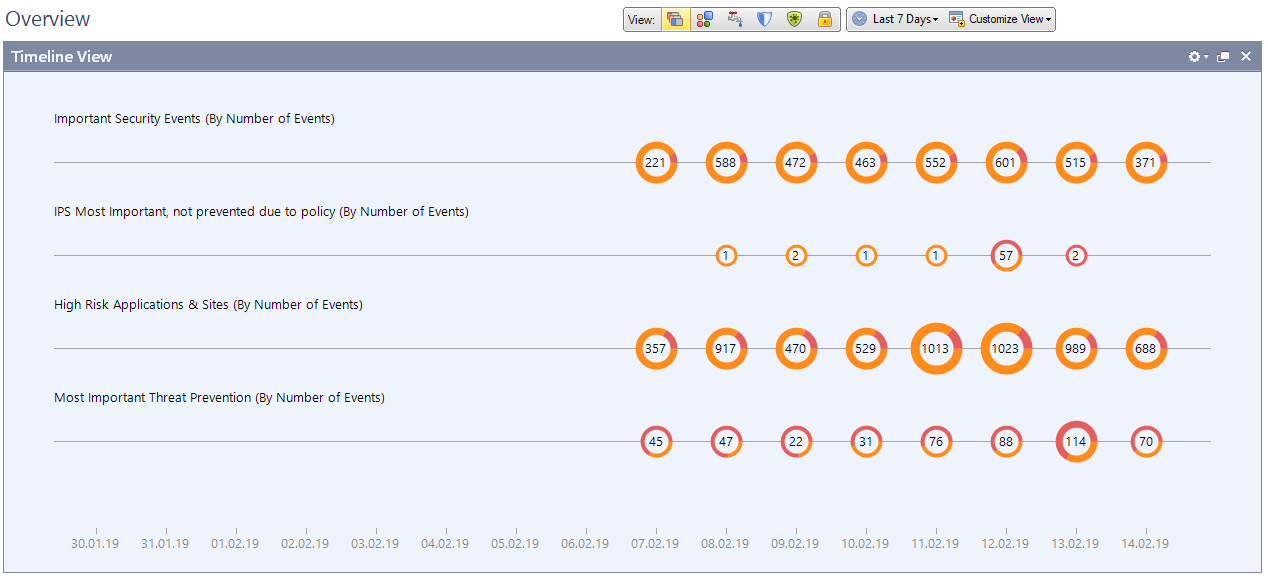

حدث ذكي مكوّن للتنبيهات حول IPS أو التحكم في التطبيقات أو Anti-Bot أو ما إلى

حدث ذكي مكوّن للتنبيهات حول IPS أو التحكم في التطبيقات أو Anti-Bot أو ما إلى ذلك

. هذه وحدة منفصلة برخصة خاصة بها. إذا كان لديك واحدة ، فسيكون استخدامها مناسبًا لتصور المعلومات حول تشغيل جميع شفرات البرامج والأجهزة. على سبيل المثال ، يتم استخدام الهجمات ، وعدد عمليات IPS ، ومستوى خطورة التهديدات ، التي تحظر التطبيقات من قبل المستخدمين ، الخ.

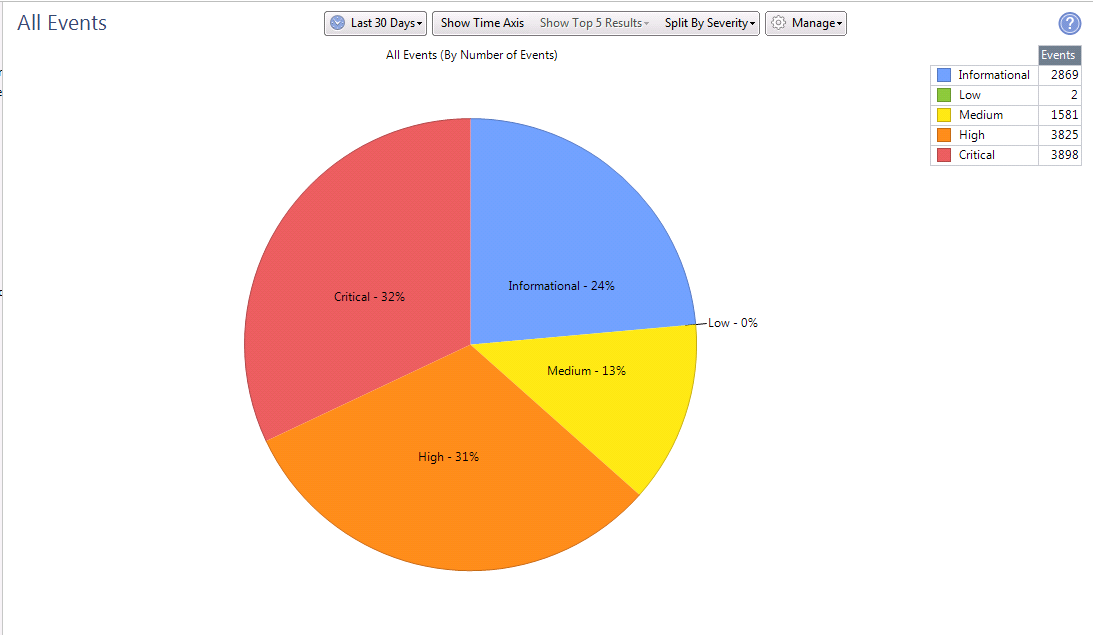

هذه إحصائيات لمدة 30 يومًا وفقًا لعدد التوقيعات ودرجة خطورتها.

هذه إحصائيات لمدة 30 يومًا وفقًا لعدد التوقيعات ودرجة خطورتها. مزيد من المعلومات التفصيلية حول التواقيع المكتشفة على كل شفرة برنامج.

مزيد من المعلومات التفصيلية حول التواقيع المكتشفة على كل شفرة برنامج.الرصد

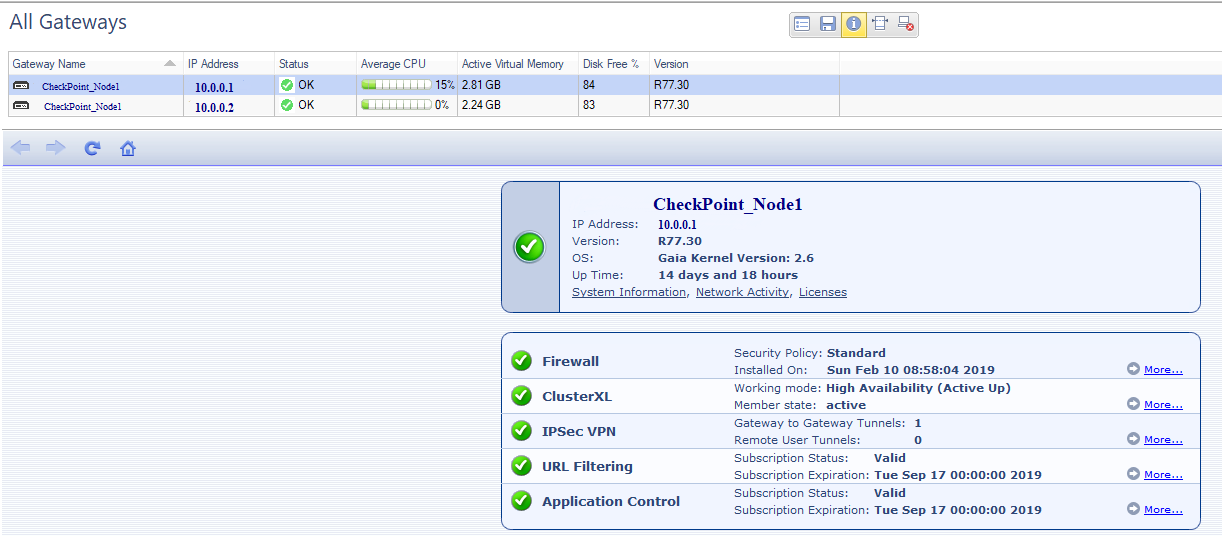

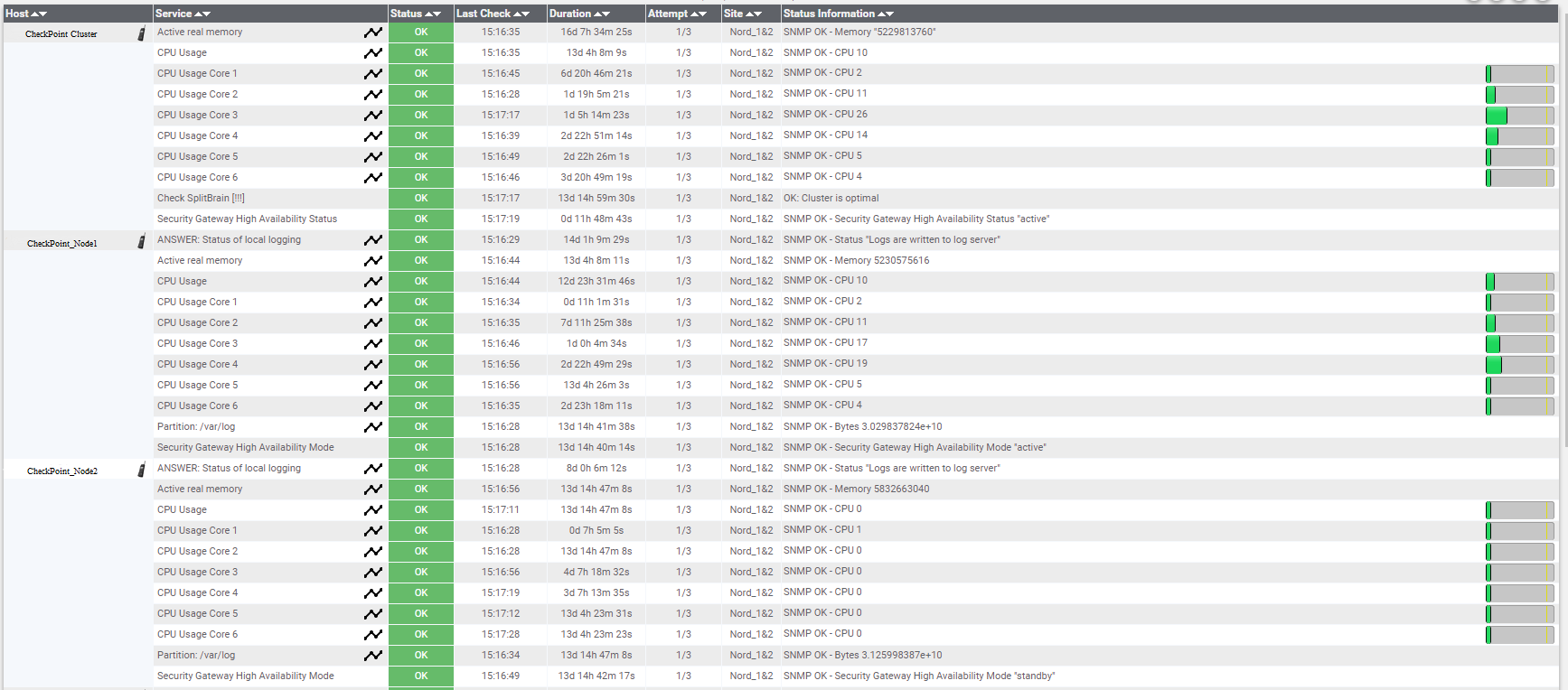

من المهم مراقبة المعلمات التالية على الأقل:

- حالة الكتلة

- توفر مكونات Check Point ؛

- تحميل وحدة المعالجة المركزية

- مساحة القرص المتبقية ؛

- ذاكرة حرة.

لدى Check Point شفرة برامج منفصلة - المراقبة الذكية (ترخيص منفصل). في ذلك ، يمكنك مراقبة توفر مكونات Check Point ، والأحمال على الشفرات الفردية ، وحالات الترخيص.

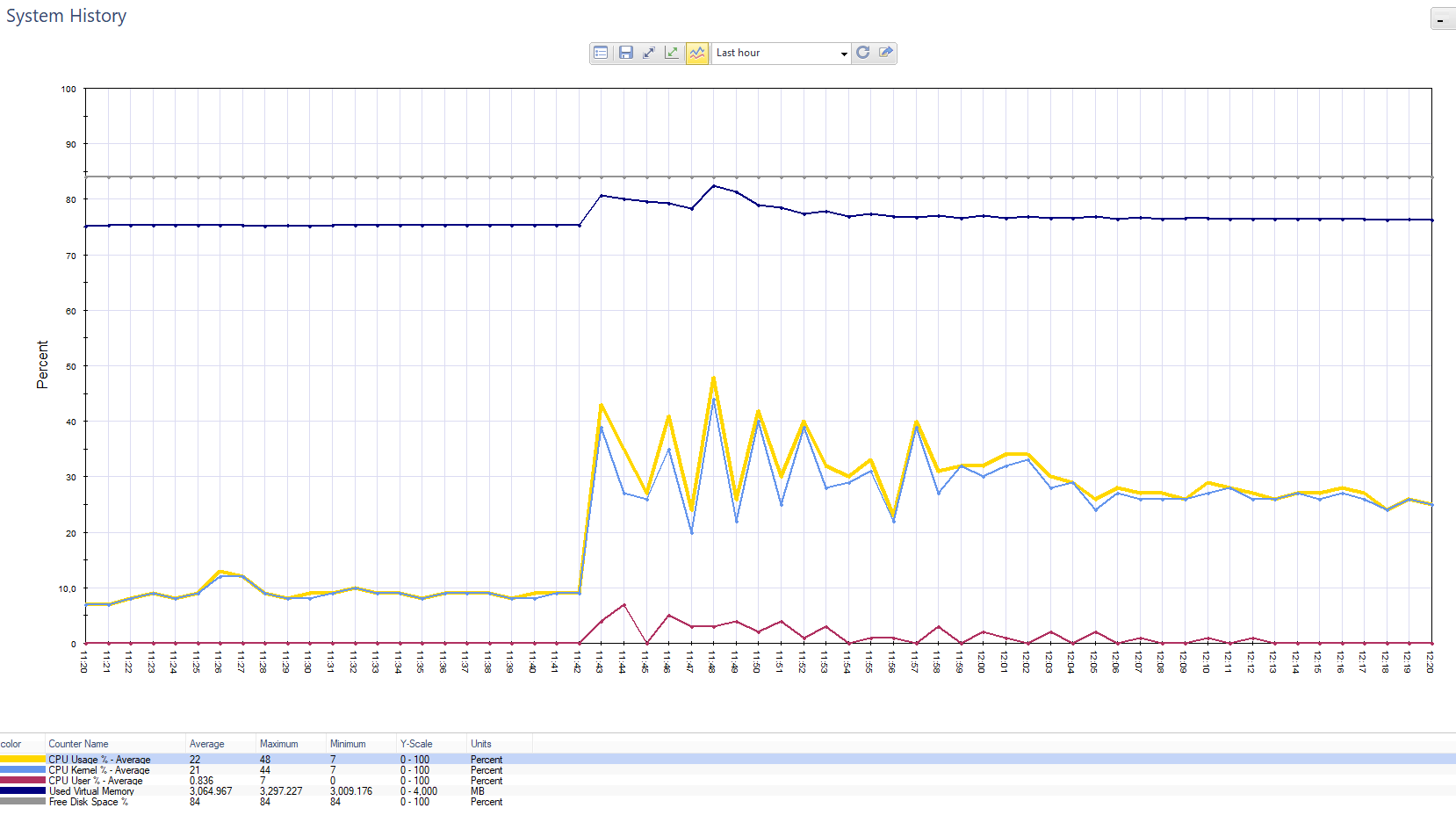

تحميل Chek Point الرسم البياني. البداية - هذا هو العميل الذي أرسل إعلامات الدفع إلى 800 ألف عميل.

تحميل Chek Point الرسم البياني. البداية - هذا هو العميل الذي أرسل إعلامات الدفع إلى 800 ألف عميل. الرسم البياني للحمل على شفرة جدار الحماية في نفس الموقف.

الرسم البياني للحمل على شفرة جدار الحماية في نفس الموقف.يمكن أيضًا تكوين المراقبة من خلال خدمات الجهات الخارجية. على سبيل المثال ، نستخدم أيضًا Nagios ، حيث نراقب:

- توافر شبكة المعدات ؛

- توفر عنوان الكتلة

- تحميل وحدة المعالجة المركزية بواسطة النوى. عند تنزيل أكثر من 70٪ ، يصل تنبيه عبر البريد الإلكتروني. قد يشير هذا الحمل الكبير إلى حركة مرور محددة (على سبيل المثال ، VPN). إذا كان هذا يتكرر في كثير من الأحيان ، فربما لا توجد موارد كافية ويستحق توسيع المجموعة.

- ذاكرة الوصول العشوائي الحرة. إذا بقي أقل من 80 ٪ ، فسوف نعرف ذلك.

- تحميل القرص على أقسام معينة ، على سبيل المثال فار / سجل. إذا كان السدادات قريبا ، فمن الضروري التوسع.

- انقسام الدماغ (على مستوى الكتلة). نحن نراقب الحالة عندما تصبح كلا العقدتين نشطة ويختفي التزامن بينهما.

- وضع التوفر العالي - نراقب أن المجموعة في وضع الاستعداد النشط. نحن ننظر إلى حالات العقد - نشطة ، الاستعداد ، لأسفل.

خيارات الرصد في Nagios.

خيارات الرصد في Nagios.يجدر أيضًا مراقبة حالة الخوادم الفعلية التي يتم نشر مضيفات ESXi عليها.

النسخ الاحتياطي

يوصي البائع نفسه بالتقاط لقطة فور تثبيت التحديث (الإصلاحات العاجلة).

حسب تواتر التغييرات ، يتم تكوين نسخة احتياطية كاملة مرة واحدة في الأسبوع أو الشهر. في ممارستنا ، نقوم بالنسخ التدريجي يوميًا لملفات Check Point ونسخة احتياطية كاملة مرة واحدة في الأسبوع.

هذا كل شيء. كانت هذه هي النقاط الأساسية التي يجب مراعاتها عند نشر نقاط التحقق الافتراضية. ولكن حتى تلبية هذا الحد الأدنى سيساعد على تجنب مشاكل في عملهم.