في هذا التقرير ، أكمل تحليل سهم Bitfury من قبل فريقه الهندسي Crystal Blockchain Analytics حول حركة البيتكوين من محافظ الزيف وتبادل البيثم والإلكتروم.

التحقيق في زيف تبادل هاك

في 17 سبتمبر 2018 ، علقت بورصة زيف الودائع والسحب في BTC ، BCH و MONA. في 18 سبتمبر ، أبلغت البورصة الشرطة أنه تم اختراقها وسرقت الأموال. في

إعلانهم ، قاموا بمشاركة المعلومات التالية:

حصل شخص ما على وصول غير مصرح به إلى البورصة في 14 سبتمبر 2018 بين الساعة 5 مساءً و 7 مساءً بالتوقيت المحلي (8 صباحًا و 10 صباحًا بالتوقيت العالمي المنسق). لقد نجحوا في نقل 5966 بيتكوين (BTC) وكميات مجهولة من BCH و MONA. تم تنبيه زيف إلى هذا الوصول غير المصرح به عندما تم اكتشاف عطل في الخادم في 17 سبتمبر.

بحوث تحليلات الكريستال

قام فريق هندسة Blockchain Analytics من Bitfury بالتحقيق في الاختراق ، مع التركيز بشكل خاص على حركة البيتكوين المسروقة. يمكن العثور على ملخص تحقيقنا أدناه.

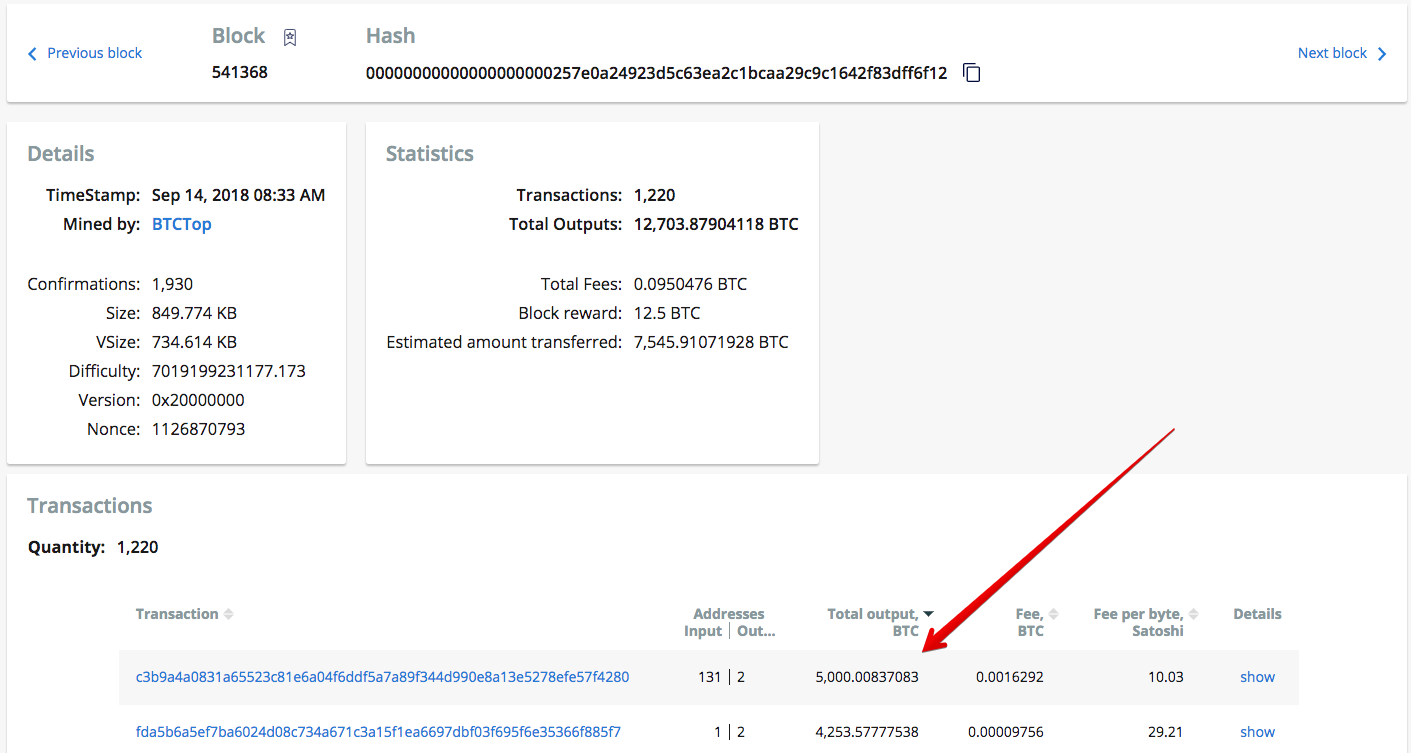

الخطوة 1: تحديد عناوين القراصنة . نظرًا لأن Zaif شارك في الوقت المحدد للوصول غير المصرح به ، فقد تمكنا من تحديد المعاملات التي ينتمي إليها المتسلل. بحثنا في أكبر المعاملات التي حدثت بين الساعة 7 صباحًا و 11 صباحًا بالتوقيت العالمي المنسق. اكتشفنا قريبًا معاملة مشبوهة. معرف المعاملة هو

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

هذه الصفقة لديها 131 المدخلات. باستخدام برنامج التعريف الخاص بـ Crystal ، تمكنا من تحديد جميع عناوين الإدخال التي كانت عناوين Zaif. عنوان المخرجات هو

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . تم إرسال جميع البيتكوين إلى هذا العنوان.

تحديد المعاملة المشبوهة من زيف إلى القراصنة.الخطوة 2: تتبع الأموال المسروقة

تحديد المعاملة المشبوهة من زيف إلى القراصنة.الخطوة 2: تتبع الأموال المسروقة . بعد تحديد عنوان البيتكوين الذي تم إرسال بيتكوين المسروق إليه ، بدأنا في مراقبة ذلك العنوان. كان هدفنا هو العثور على عناوين أو كيانات معروفة تلقت بيتكوين مسروق من هذا العنوان. لقد فعلنا ذلك باستخدام أداة تتبع Crystal.

العنوان

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w لديه 9 معاملات صادرة

وتتبعنا كل واحدة. بعد مراقبة هذه المعاملات ، اكتشفنا أن 5،109 عناوين تلقت جزءًا من الأموال المسروقة.

بعد ذلك ، قمنا بتصنيف نتائج التتبع حسب المبلغ الذي تم تسويته والعثور على العناوين التي تتحكم في الجزء الأكثر أهمية من الأموال. في بعض الحالات ، تمكنا من عزو هذه العناوين إلى كيانات حقيقية.

تحويل الأموال من محافظ زيف إلى القراصنةالنتائج:

تحويل الأموال من محافظ زيف إلى القراصنةالنتائج: أشارت نتائج التتبع إلى أن جزءًا كبيرًا من الأموال (30٪ من إجمالي المبلغ) قد استقر على عنوانين من عملات البيتكوين:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ —1،007.6 BTC استقر على العنوان.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 —754.5 BTC استقر على العنوان.

تلقت هذه العناوين البيتكوين ضمن سلسلة قصيرة للغاية من المعاملات (كان متوسط الطول 3 معاملات). لم يظهروا على blockchain من قبل ، لذلك المالك غير معروف. من المحتمل أن تكون هذه العناوين ملكًا للمتسلل ، لذلك سنراقب نشاطها للمضي قدمًا.

تم إرسال جزء كبير من البيتكوين (1،451.7 BTC أو 24٪) إلى Binance ضمن مجموعة من المعاملات الصغيرة ، إلى عنوان Binance 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s. أكد Binance أنهم يمتلكون هذا العنوان في حسابهم الرسمي على Twitter. يسمح Binance للمستخدمين بسحب ما يصل إلى 2 BTC دون المرور بعملية KYC / AML صارمة ، لذلك كان متوسط المبلغ المرسل إلى كل عنوان إيداع Binance هو 1.99-2 BTC.

نمط الودائع binance

نمط الودائع binance تصور تدفق الأموال إلى عنوان binance

تصور تدفق الأموال إلى عنوان binanceتم إرسال كسور bitcoin أيضًا إلى ChipMixer.com. تم الوصول إلى خدمة الخلط في سلسلة قصيرة من المعاملات. تم إرسال حوالي 60 BTC إلى ChipMixer.com. قد ترى معاملة إلى ChipMixer.com على الشكل أدناه.

تصور تدفق الأموال إلى ChipMixer.com

تصور تدفق الأموال إلى ChipMixer.comتم تقسيم البيتكوين المتبقية إلى كميات صغيرة نسبيا. تم إرسال ما يقرب من 13 BTC إلى عناوين Huobi المختلفة. وصلت بعض bitcoin إلى عمليات تبادل مثل BTCBox.com و Bitstamp و Livecoin. تم إرسال بعض أجزاء البيتكوين إلى خدمات الخلط / القمار مثل CoinGaming.io و Bitcoin Fog. ومع ذلك ، تم الوصول إلى هذه الكيانات في سلسلة طويلة من المعاملات.

تمت تسوية بقية الأموال على عناوين مع مالكيها غير المعروفين ، وسوف نستمر في متابعتها في المستقبل.

التحقيق في Bithumb تبادل هاك

يوم الأربعاء ، 20 يونيو ، صرح مسؤولو Bithumb أن حوالي 31 مليون دولار قد سرقها قراصنة مجهولون من Bithumb لتبادل التشفير الكوري. قبل أربعة أيام من الاختراق ،

أعلنت البورصة أنها تقوم بنقل جميع الأصول إلى محفظة باردة لأسباب أمنية.

تم تعليق سحب الأموال من قِبل المستخدمين مؤقتًا بدءًا من 15 يونيو 2018 الساعة 6:20 مساءً بالتوقيت العالمي المنسق. قررنا تتبع حركة الأموال في فترة أربعة أيام قبل الاختراق.

لقد بدأنا بفحص أكثر من مليون عنوان تنتمي إلى Bithumb وقمنا بتجميع قائمة بجميع العناوين التي تلقت أموالًا خلال تلك الأيام الأربعة. تمت مراجعة المعاملات التي تمت من 15 يونيو إلى 20 يونيو فقط.

تدفق الأموال إلى Bithumb محفظة الباردة

تدفق الأموال إلى Bithumb محفظة الباردةحتى 19 يونيو ، كان لحركة الأموال نمطان رئيسيان:

- تم تجميع العديد من الأموال التي تم نقلها إلى هذا العنوان: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (يشار إليها بعد ذلك باسم "1LhW")

- من عنوان 1LhW ، تم إرسال المعاملات ذات الحجم الكبير إلى العنوان 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (يشار إليها بعد ذلك بعنوان " 18x5 ")

عنوان

18 × 5 هو محفظة التبادل الباردة. يتضح هذا من خلال سجل معاملاتها (المعاملات النادرة للكميات الكبيرة من / إلى عناوين تبادل Bithumb).

تاريخ الرصيد من العنوان "18x5"

تاريخ الرصيد من العنوان "18x5"تم تغيير نمط حركة الصندوق في 19 يونيو 2018 الساعة 03:07 بالتوقيت العالمي. في هذا الوقت ، تم بدء عمليتين من محافظ Bithumb إلى العناوين:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- و 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... مع عمولات عالية بشكل غير طبيعي من 0.1 BTC. بعد هذه اللحظة ، كانت هناك فترة نصف ساعة تم فيها سحب حوالي 1050 BTC وإيداعها في عناوين لم تظهر سابقًا في سلسلة المفاتيح. استمر سحب الأموال لهذه العناوين (38 عنوانًا) لأكثر من يوم.

بعد ذلك ، تبادل وقف استخدام عنوان المخزن المؤقت

1LhW . أيضًا ، بعد 19 حزيران (يونيو) 2018 الساعة 05:01 مساءً بالتوقيت العالمي المنسق (UTC) ، تغيرت مبالغ الرسوم للمعاملات الواردة على العنوان

18x5 بشكل كبير - أولاً إلى 0.1 BTC ، ثم إلى 0.2 BTC.

بعد هذا التغيير بفترة وجيزة ، ظهرت

رسالة على حساب Exchange الرسمي على Twitter ، تحذر المستخدمين من تجنب إيداع الأموال.

استمرت رسوم المعاملات العالية لسحب الأموال من عناوين البورصة طوال اليوم ، حيث تصل في بعض الأحيان إلى 2 BTC ، وهي نسبة أعلى من حجم الإنتاج.

الصفقة مع رسوم عالية بشكل غير طبيعيأثار مثل هذا السلوك زيادة في رسوم المعاملات وازدحام شبكة البيتكوين في 19-20 يونيو.

تم استلام جميع الأموال التي تم سحبها من محافظ Bithumb للفترة من 16 يونيو إلى 20 يونيو بواسطة 39 محفظة (استبعدنا عدة عشرات من عناوين التغيير بمبالغ صغيرة من نتائج الحساب).

أحد هذه العناوين البالغ عددها 39 عنوانًا هو محفظة الصرف

البارد (

18 × 5 ) ، التي تلقت معظم الأموال. العناوين الـ 38 المتبقية لها مالكون مجهولون. تلقت هذه العناوين 2002.52 BTC خلال يوم 19-20 يونيو. (مع إجمالي رسوم المعاملة 48.126 BTC)

بناءً على المعلومات الواردة أعلاه ، من وجهة نظرنا المهنية أن هناك خياران ممكنان:

- مجموعة من 38 عناوين التي تم سحب الأموال تنتمي إلى المتسللين. بدأ المجرمون ، الذين لديهم إمكانية الوصول إلى النظام أو قاعدة البيانات باستخدام مفاتيح خاصة ، في إجراء عمليات النقل إلى عناوينهم بدءًا من 19 يونيو 2018 الساعة 03:07 مساءً بالتوقيت العالمي المنسق. تعتبر العمولات العالية (0.1 BTC) منطقية في هذه الحالة إذا كنت ترغب في السحب بسرعة قدر الإمكان.

بعد فترة من الوقت ، لاحظت البورصة السرقة وبدأت في رفع رسوم المعاملات عند التحويل إلى محفظة برد (في بعض الأحيان أعلى بكثير من معاملات القراصنة). بحلول نهاية اليوم في 20 يونيو ، تمكنت البورصة من حل المشاكل الأمنية. كانت الخسارة في عملات البيتكوين ، كما ذكر Bithumb ، 2.016 BTC. هذا الرقم قريب جدًا من المبلغ الذي حسبناه (حصلت عليه مجموعة من العناوين غير المعروفة) ، 2،002.52 BTC ، مما يشير أيضًا إلى أن هذا الخيار محتمل. - جميع العناوين التي اعتبرناها تخص البورصة. هناك خيار آخر محتمل وهو أن السرقة قد تحدث من محافظ غير موجودة في قاعدة البيانات الخاصة بنا. نظرًا لأن Bithumb تتعاون مع وكالات إنفاذ القانون في التحقيق في هذه القضية ، فضلاً عن حقيقة أنها أقرت مؤخرًا إجراءات الترخيص ، فمن غير المحتمل أن يكون التبادل قد قدم معلومات خاطئة.

تتبع الأموال

تمت مراقبة هذه العناوين بشكل أكبر وبدأ سحب الأموال في 2 أغسطس. أولاً ، كانت هناك معاملة كبيرة بقيمة 1000 BTC. أطلقنا تتبع هذه المعاملة ، ووفقًا لنتائجها ، تم إرسال الأموال إلى عنوانين تابعين لـ Yobit exchange ضمن معاملات تقارب 30 BTC. يمكن رؤية التصور الخاص بتدفق الأموال في الشكل أدناه.

تدفق الأموال إلى عنوان Yobit

تدفق الأموال إلى عنوان Yobitتلقى العنوان

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 أعلى الرسم البياني ، الذي ينتمي إلى Yobit ، 603 BTC. عنوان Yobit آخر ،

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT ، تلقى 396 BTC عبر نفس سلسلة المعاملات.

تم إرسال الأموال المتبقية مباشرة إلى عناوين Yobit. أدناه قد ترى قائمة عناوينها والمبالغ المستلمة:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

بعد الانسحاب إلى Yobit ، كان هناك 29 BTC اليسار في 3 عناوين ، وربما ينتمون إلى المتسلل. بدأوا التحرك في 31 أغسطس. تم تقسيم الأموال إلى أجزاء - حوالي اثنين من BTC - وتم إرسالها إلى CoinGaming.io. يمكن رؤية التصور الخاص بتدفق الأموال في الشكل أدناه:

تدفق الأموال إلى CoinGaming.io

تدفق الأموال إلى CoinGaming.ioنتيجة لذلك ، تلقى CoinGaming.io 29 BTC من الأموال المسروقة.

بالنظر إلى أنماط حركة الأموال ، نفترض أن العناوين الـ 38 التي حددناها تخص القراصنة. تم إرسال غالبية الأموال المسروقة إلى بورصة Yobit.

التحقيق في قضية سرقة الإلكتروم

في ديسمبر في 27 و 2018 ، أبلغت محفظة بيتكوين Electrum المستخدمين عن هجوم تصيّد استهدف المستخدمين من خلال خوادم ضارة. في تلك المرحلة ، سرق المتسللين المزعومين أكثر من 245 BTC.

باستخدام التحليلات Crystal ، درسنا حركة الأموال من الاختراق ، وتتبعها إلى اثنين من البورصات الرئيسية. أدناه ، نقدم هذه النتائج.

هجوم التصيد يعمل بالطريقة التالية:

- أولاً ، تمكن القراصنة المزعوم من إضافة العشرات من الخوادم الخبيثة إلى شبكة Electrum

- يبدأ المستخدم معاملة بيتكوين باستخدام محفظته الشرعية ؛

- استجابةً لذلك ، يتلقى المستخدم رسالة خطأ أثناء الدفع - رسالة تصيّد تتطلب من المستخدم تنزيل "التحديث" فورًا من الموقع الضار (مستودع GitHub) ؛

- ينقر المستخدم على الرابط ويقوم بتنزيل التحديث الضار ؛

- بعد قيام المستخدم بتثبيت نسخة من البرامج الضارة للمحفظة ، يسأل البرنامج الضحية عن رمز التوثيق ثنائي العامل (والذي ، في ظل الظروف العادية ، مطلوب فقط لتحويل الأموال) ؛

- تستخدم محفظة Electrum المزيفة الكود لإرسال أموال المستخدم إلى محافظ المتسللين.

- أظهرت نتائج Crystal أن غالبية الأموال قد تم إرسالها إلى العنوان: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

بعد بضع ساعات ، قام المتسلل المزعوم بتحويل جميع الأموال إلى العنوان

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj ، حيث تمت تسوية الأموال. اعتبارا من يناير 11 ، 2019 ، بقيت 245 BTC في

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . ومع ذلك ، من المهم أن نلاحظ أنه في ديسمبر 27 ، أرسل المتسلل المزعوم 5 BTC إلى العنوان

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

في الأيام التي تلت الاختراق الأصلي ، قام المتسلل المزعوم بنقل تلك الأموال ، وسحب 0.2 BTC في يناير. 3 إلى محفظة Bitfinex (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ) ، وسحب 0.41 BTC في يناير 11 إلى محفظة

Binance (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

في 18 يناير ، أصبح المتسلل المزعوم نشطًا مرة أخرى من خلال نقل الأموال عبر سلسلة من المعاملات. لقد قاموا الآن بسحب 3 BTC إلى محفظة

Bitfinex (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ).

علاوة على ذلك ، قام المتسلل المزعوم بنقل 49 BTC من محفظة

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj وتوزيعها في 13 عنوانًا.

في يناير 25 ، 2019 ، قام المتسلل المزعوم بسحب الأموال من البيتكوين من جميع محافظه. وكشف المزيد من التحقيقات أن المتسلل المزعوم قد نقل الجزء الكبير من بيتكوين إلى خدمة الصرف MorphToken. تم إرسال جميع الأموال التي وصلت إلى Bitfinex من قبل خدمة MorphToken.

يوفر MorphToken القدرة على التحقق من حالة المعاملة باستخدام API الخاص به. بعد التحقق من جميع المحافظ في سلاسل انسحاب المتسللين بهذه الطريقة ، تمكنا من معرفة أنه تم إرسال 243 BTC على الأقل من قِبل القراصنة المزعومين إلى هذه الخدمة. تم استبدال جميع الأموال تقريبًا مقابل XMR. ومع ذلك ، تم نقل كمية صغيرة (0.07 BTC) إلى Ethereum.

عن الكريستال

Crystal هي أداة التحقيق blockchain الكل في واحد. يوفر Crystal المصمم خصيصًا لتطبيق القانون والمؤسسات المالية ، نظرة شاملة على النظام البيئي blockchain العام ويستخدم التحليلات المتقدمة وكشط البيانات لرسم خريطة للمعاملات المشبوهة والكيانات ذات الصلة. سواءً كانت تقوم بتتبع معاملة بيتكوين إلى كيان حقيقي ، أو تحديد العلاقات بين الجهات الفاعلة الإجرامية المعروفة ، أو استطلاع السلوك المشبوه عبر الإنترنت ، يمكن لـ Crystal المساعدة في المضي قدماً في التحقيق.

لمعرفة المزيد ، يرجى زيارة

crystalblockchain.com .

تابع Crystal على Twitter لمتابعة آخر التحقيقات:

CrystalPlatform .