نادرة من 3CX التبادلات الهاتفية التلقائية ، والتي تؤدي إلى عواقب وخيمة ، نادرة جدا. ومع ذلك ، فإن عملائنا يصبحون أحيانًا ضحايا لعمليات الاحتيال. كما أظهرت الممارسة ، فإن هذا يرجع بشكل أساسي إلى إعدادات النظام غير الصحيحة ، أو استخدام الإصدار القديم من 3CX. في هذه المقالة ، سننظر في الأخطاء الأكثر شيوعًا التي يمكن أن تؤدي إلى اختراق PBX ، وشرح كيفية تجنبها.

كيف يعمل المحتالون عبر الهاتف؟

يعد الاحتيال عبر الهاتف أمرًا شائعًا جدًا - يقوم الغرباء أو الغواص الآلي بإجراء مكالمات عبر PBX على نفقتك الخاصة. يحدث هذا عادة في وقت متأخر من الليل أو في غير أيام العمل. تدوم المكالمات أطول فترة ممكنة وبترددات عالية وإلى أكثر الوجهات الدولية تكلفة. وفي نهاية الشهر ، تتلقى فاتورة من مشغل الاتصالات مقابل مبلغ ضخم ، يجب دفعه ، أو النزاع في المحكمة.

كانت المكالمات إلى أغلى الوجهات الدولية الهدف الرئيسي للمتسللين في الفترة المبكرة من تطوير برامج التبادل. قد تعتقد أن هذا النوع من الاحتيال هو شيء من الماضي ، خاصة بالنظر إلى تكلفة المفاوضات الدولية. ومع ذلك ، تشارك مجموعات دولية جيدة التنظيم حاليًا في هذا الأمر ، والتي تشارك في سرقة العملاء والمشغلين على نطاق صناعي.

الآن يتم اختراق التبادلات الهاتفية التلقائية من أجل إجراء الآلاف من المكالمات إلى أرقام "باهظة الثمن" من مختلف الخدمات التلقائية المدفوعة التي يتم التحكم فيها من قبل المحتالين نفسه. في هذه الحالة ، يحقق المهاجم ربحًا في شكل عمولة من المشغل مقابل كل دقيقة من مكالمة مدفوعة. ويطلق على هذا الاحتيال أيضًا الاحتيال الدولي لمشاركة الإيرادات (IRSF).

هناك طريقة أخرى لكسب المال غير المشروع وهي بيع بيانات اعتماد عميل SIP المسروقة في عمليات التبادل "السرية" عبر الإنترنت. علاوة على ذلك ، يتم استخدام هذا الوصول بطرق مختلفة - إما للمنافسة مع مشغلي الاتصالات القانونيين ، نظرًا لأنه من الممكن بيع دقائق أرخص بكثير من سعر السوق ، أو لبعض الاحتياجات الشخصية للمشتري.

يحتوي 3CX على عدة مستويات أمان تمنع إعداداتها الافتراضية معظم أنواع الهجمات المعروفة. ومع ذلك ، فإن بعض مسؤولي النظام يغيرون هذه الإعدادات أو يعطلونها دون أن يدركوا ما هي النتائج.

دعونا نلقي نظرة على إعدادات الأمان الأكثر شيوعًا التي يقوم بها مسؤولو 3CX.

ضعف بيانات اعتماد المستخدم

الخطأ الأول هو بيانات اعتماد الحساب "الضعيفة" التي تستخدمها تطبيقات 3CX وهواتف IP والمستخدمون.

عند إنشاء مستخدم (ملحق) في 3CX ، يتم إنشاء بيانات اعتماد آمنة له تلقائيًا على جميع مستويات الوصول. هذه كلمة مرور SIP معقدة وكلمة مرور لتسجيل الدخول إلى عميل الويب وكلمات مرور تم إنشاؤها عشوائيًا للوصول إلى واجهة الويب الخاصة بهواتف IP ، وأرقام التعريف الشخصية للبريد الصوتي العشوائي ، وما إلى ذلك. تأكد من استخدام بيانات الاعتماد الآمنة هذه فقط ، لأن كلمات المرور الطويلة العشوائية تضمن الحماية ضد الهجمات كلمة المرور التخمين (وتسمى أيضا هجمات القوة الغاشمة).

بدءًا من الإصدار 3CX v15.5 ، لن يسمح لك النظام بتعيين كلمة مرور الامتداد أضعف من المطلوب في قواعد الأمان الحديثة. ومع ذلك ، غالباً ما يتم توريث كلمات مرور الحساب الضعيفة من النسخ الاحتياطية للإصدارات السابقة من 3CX. لذلك ، يحذر 3CX الآن المسؤول في حالة وجود أرقام التمديد بكلمات مرور ضعيفة في النظام - يظهر تحذير بالقرب من هذه الأرقام. إذا كنت تحوم فوقها ، فستظهر معلومات إضافية.

بالمناسبة ، لا نوصي بشدة بتعيين كلمات مرور ضعيفة لأغراض الاختبار. كقاعدة عامة ، ينسى الناس تغييرهم وترك PBX "ممتلئًا بالثقوب".

تمكين SIP الوصول عن بعد إلى التمديد

الخطأ الثاني هو تعطيل خيار "رفض الاتصال من الشبكة العامة" وعدم تشغيله مرة أخرى عندما لا يحتاج المستخدم إليها.

يتم تضمين هذا الخيار في 3CX افتراضيًا ويمنع تسجيل أي مستخدمين خارج شبكتك المحلية. يرجى ملاحظة أنه يمكنك استخدام التطبيقات أو عميل الويب 3CX دون تمكين الوصول عن بُعد ، نظرًا لاستخدامهما تقنية

النفق للاتصال بـ PBX. يجب تعطيل هذا الخيار فقط إذا احتاج شخص ما إلى اتصال SIP مباشر بهاتف IP لجهاز.

حاول تجنب اتصالات SIP المباشرة بـ PBX أو اسمح لها فقط من بعض عناوين IP المحددة في جدار الحماية.الكثير من المكالمات المسموح بها

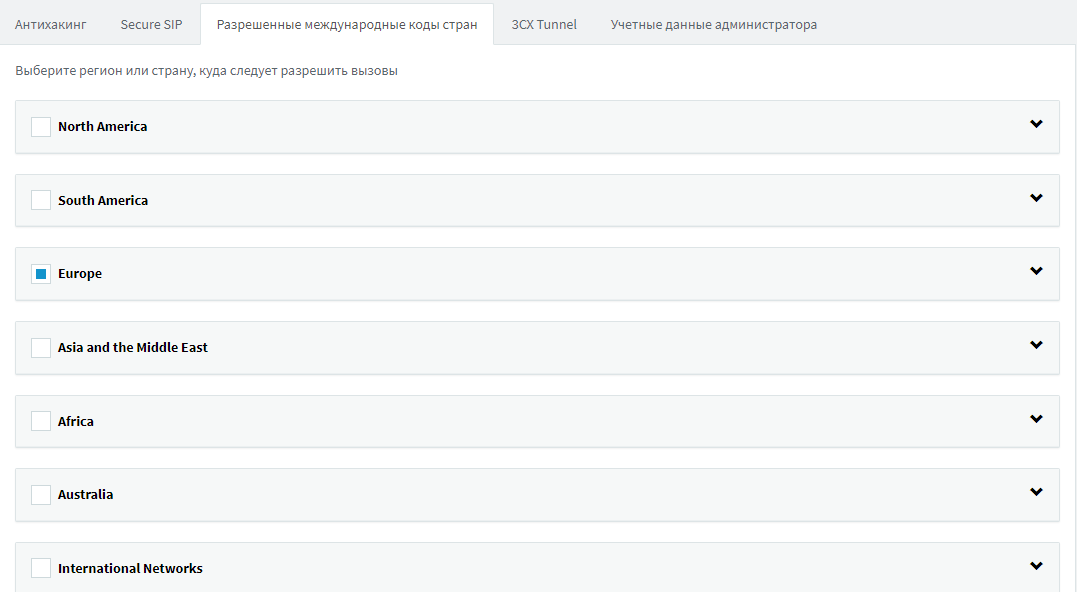

عند تثبيت 3CX ، يسأل معالج الإعداد الأولي عن البلدان التي تريد السماح للمكالمات الصادرة إليها. يمكن رؤية (تغيير) قائمة البلدان نفسها في قسم الإعدادات - الأمان - رموز رموز البلدان الدولية المسموح بها. يجب السماح فقط بتلك البلدان (البادئات) التي يتصل بها المستخدمون حقًا. افتراضيًا ، لا تسمح 3CX إلا بإجراء مكالمات إلى البلد الذي تم تحديده كموقع للتبادل.

من الممارسات الخطيرة للغاية السماح لجميع البلدان بتثبيت التبادلات الهاتفية التلقائية ، والحد منها لاحقًا. عادةً ما ينسون ذلك ، مما يسمح للمهاجم بالاتصال بجميع الاتجاهات بمجرد استلام بيانات اعتماد مستخدم PBX.

القواعد الصادرة فضفاضة جدا

من الممارسات السيئة الأخرى استخدام قواعد صادرة عامة جدًا تسمح لأي مستخدم (مجموعة تنظيمية 3CX افتراضية) بالاتصال في أي اتجاه مسموح به. بعض المسؤولين ، من أجل عدم تعقيد حياتهم ، إنشاء قاعدة عالمية واحدة لهذا الغرض.

في الواقع ، يجب عليك إنشاء قواعد صادرة مع الحد الأدنى من الأذونات اللازمة ، وفقًا لنفس المبدأ الذي تم إنشاؤه بواسطته ، على سبيل المثال ، في جدار الحماية. قم بإدراج البادئات على وجه التحديد ، وحدد الحد الأدنى والحد الأقصى لطول الرقم ، وأشر بوضوح إلى مجموعات أرقام الامتدادات المسموح لها بالاتصال في هذا الاتجاه.

معلمات معالجة غير صالحة E164

في قسم المعلمات - أرقام E164 ، يتم تعريف معالجة الأرقام ، حيث يتم استبدال رمز "+" في بداية الرقم برمز الاتصال الدولي. يتم تعريف قواعد الاستبدال للبلد المشار إليه كمكان لتركيب التبادل الهاتفي. في معظم البلدان ، يتم استبدال "+" بـ 00 ، وبالنسبة لأمريكا ، بـ 011. يكون البديل بديلًا لمعايير الاتحاد الدولي للاتصالات.

معلمات E164 مهمة لأنها تستخدم لتحديد الاتجاهات المحظورة (البادئات) التي ناقشناها أعلاه. على سبيل المثال ، إذا كان البلد المحظور هو ألبانيا ، فسيقوم 3CX بتحليل وحظر الأرقام التي تبدأ بـ 00355xxx و + 355xxx.

إذا أدخلت رمز الاتصال الدولي لبلدك بشكل غير صحيح ، فإن هذا سيؤدي ليس فقط إلى استبدال خاطئ "+" ، ولكن أيضًا إلى خلل في وظيفة حظر البلد.

ميزات أمان جديدة في 3CX v16

يضيف

3CX v16 ميزتي أمان

مثيرتين للاهتمام.

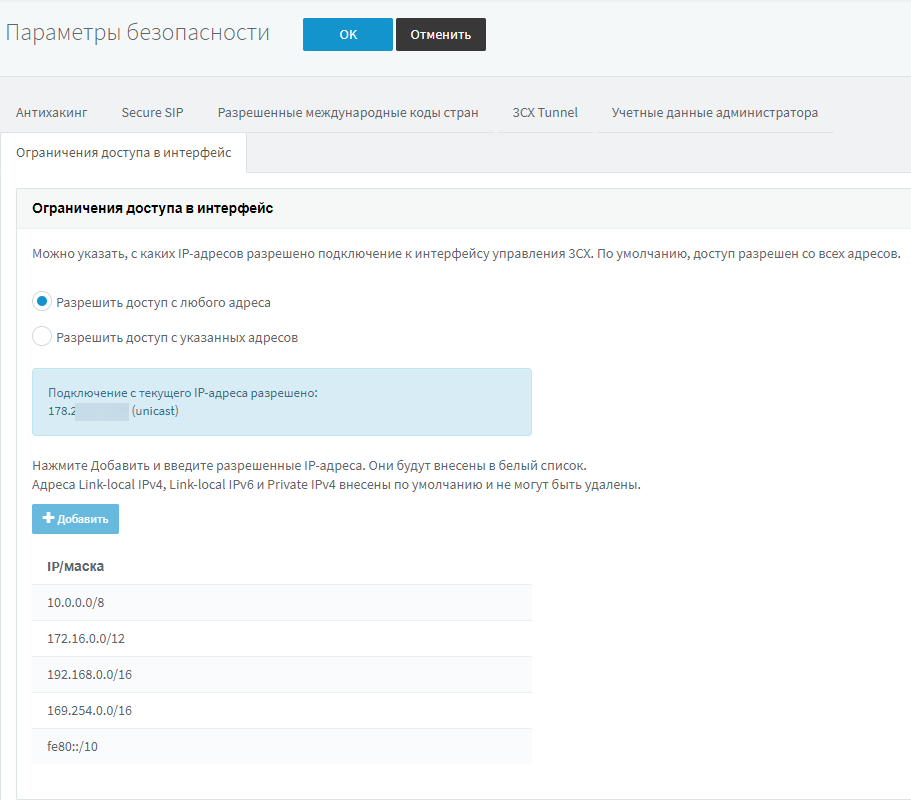

الأول هو تقييد الوصول عن طريق عنوان IP إلى واجهة إدارة 3CX. تم تكوينه في الإعدادات - الأمان - تقييد الوصول إلى قسم الواجهة. افتراضيًا ، يُسمح بجميع عناوين IP ، ولكن إذا تم تمكين حماية IP ، فسيتم السماح بالوصول فقط من الشبكة المحلية وعناوين IP الخارجية المحددة بشكل صريح. يرجى ملاحظة أن هذا التقييد لا يؤثر على تشغيل خدمات الويب 3CX الأخرى ، مثل ضبط الهواتف تلقائيًا ، عميل الويب ، إلخ.

الميزة الأمنية الثانية هي القائمة السوداء IP للتعلم الذاتي التي تحتفظ بها 3CX. يتم تضمينه في قسم الإعدادات - إعدادات الأمان - منع القرصنة. إذا تم تمكين هذا الخيار ، فستقوم PBX تلقائيًا بنقل المعلومات حول النشاط المشبوه ، بما في ذلك عنوان IP المصدر ، إلى خادمنا المركزي. بعد تحليل الحدث ، سيتم نقل المعلومات المتعلقة بعنوان IP هذا تلقائيًا إلى جميع أنظمة 3CX في العالم التي تم تمكين هذه الميزة أيضًا. وبالتالي ، سيتم حظر حركة المرور المشبوهة بسبب "الذكاء الجماعي". اليوم ، تحتوي قائمتنا العالمية بالفعل على أكثر من 1000 من عناوين IP IP44 والتي تتكرر باستمرار محاولات مسحها أو كسرها. نوصي بشدة بتمكين هذه الميزة على PBX الخاص بك!

الخاتمة

لقد لاحظنا أن اختراق النظام يسبقه على الفور العديد من الأخطاء مجتمعة. من الناحية العملية ، لم نلاحظ الحالات التي ظهرت فيها عواقب وخيمة فقط بسبب خطأ واحد.

حسنًا ، إذا تعرضت للاختراق ، فلا داعي للذعر! من المهم جدًا جمع سجلات الخادم قبل اتخاذ إجراءات جذرية. بعد ذلك ، سيساعد هذا في إجراء تحقيق جيد في الحادث. لجمع السجلات ، انتقل إلى قسم الدعم - إنشاء ملف للدعم الفني. سيتم إنشاء أرشيف مضغوط ، سيتم إرسال رابط إليه عبر البريد الإلكتروني. إرفاق هذا الملف ووصف الحادث إلى 3CX الدعم الفني.

يجب عليك الاتصال بالدعم الفني إذا كان لديك أي أسئلة معقولة حول أمان 3CX أو ترغب في الإبلاغ عن الاختراق الذي حدث بالفعل. لفهم الموقف والحصول على التوصيات اللازمة ، افتح نداء في فئة الأمان - الاحتيال. وتعتبر هذه الطلبات مع أولوية قصوى. يمكنك أيضًا الحصول على نصيحة الأمان 3CX في

منتدى المستخدم الخاص بنا.