النسخة الإنجليزية من هذا المنصب

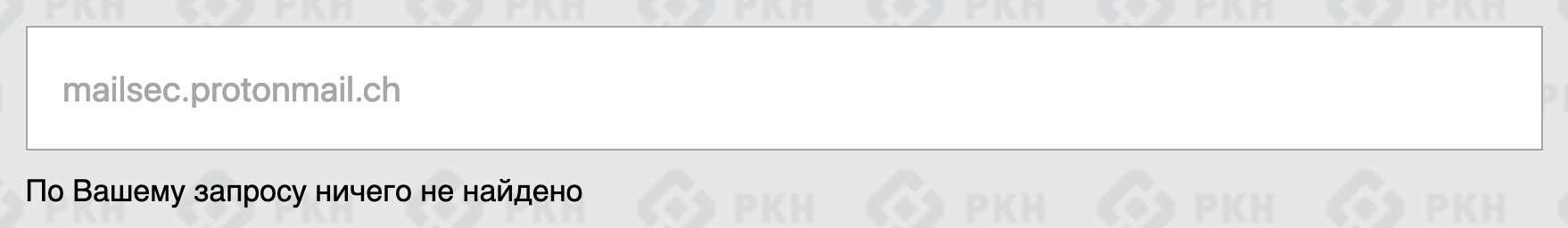

كشفت تذكرة المشاكل الروتينية تمامًا إلى الدعم الفني لدينا عن حظر غريب آخر لمجتمع خدمة Protonmail ، وهو أمر مهم جدًا لمجتمع احترام حرية الإنترنت في بعض الشبكات الروسية. لا أريد أن أستغل "العنوان الأصفر" ، لكن القصة غريبة وغريبة إلى حد ما.

TL ؛ د

ملاحظة مهمة: التحليل مستمر وحتى الآن كل شيء في العملية. ربما لا يوجد فتى ، ولكن على الأرجح هناك. سيتم استكماله عند توفر معلومات جديدة.

تقوم أكبر شركات الاتصالات الروسية MTS و Rostelecom بحظر حركة المرور إلى خوادم SMTP لخدمة البريد الإلكتروني الآمن من Protonmail برسالة من FSB. على ما يبدو ، لقد مر وقت طويل ، لكن لم يهتم أحد كثيرًا حتى الآن. ونحن هنا.

تواصل WTF وحرق ، تلقى جميع المشاركين طلبات ذات الصلة ويجب تقديم إجابات مسبب.

UPD: قدمت MTS فحصا لرسالة FSB ، والتي تستخدم للحظر. الدافع: الجامعات و "الإرهاب عبر الهاتف". بحيث لا تندرج الرسائل من ProtonMail في العناوين المزعجة لخدمات الحمامات والمدارس.

UPD: فوجئت Protonmail في أساليب التعامل مع الاحتيال في "هؤلاء الروس الغريبة" ونصحت بنوع أكثر فعالية من النضال من خلال صندوق البريد الاعتداء.

UPD: لم يكن مفهوم الشجاعة لمحاربة FSB لعناوين مزيفة يصمد أمام الانتقاد: لقد كسروا البريد الوارد إلى ProtonMail وليس البريد الصادر مع خطاب.

محدث: تجاهلت Protonmail كتفيها وغيرت عناوين IP الخاصة بـ MX الخاصة بهم ، مما أدى إلى إزالتها من حجبها عن طريق البريد الإلكتروني المحدد هذا. والسؤال هو ما سيكون مزيد من الانفتاح.

محدث: على ما يبدو ، مثل هذه الرسالة ليست واحدة ولا تزال هناك مجموعة من عناوين IP لخدمات VOIP التي يتم حظرها بشكل غير مسجل.

UPD: عندما بدأت القصة تنتشر خارج Runet ، قمنا بإعداد ترجمة إلى الإنجليزية ، الرابط في الأعلى.

نحن نحب مستخدمي Habra لأنهم يتمتعون بالدهاء الفني. يعرف المستخدمون الأذكياء تقنيًا "نظافة الكمبيوتر". قرر بعض مستخدمينا استخدام خدمة "البريد الإلكتروني الآمن" لـ Protonmail . نترك جانبا مناقشة الخدمة نفسها ، والمنتج ونموذج الأعمال ، وسوف نناقش فقط النقاط الفنية الهامة.

كل يوم نرسل الكثير من رسائل البريد الإلكتروني إلى مستخدمينا ، وبما أننا نشعر بالقلق إزاء استقلالنا وخصوصيتهم ، فإننا لا نستخدم خدمات توزيع البريد الإلكتروني لجهة خارجية (ESP) لإرسال معظم أنواع الرسائل. للقيام بذلك ، نستخدم قدراتنا ، من الخوادم المعدنية المجردة وخوادم MX التي نسيطر عليها ، إلى تشفير الاتصالات وملكية عناوين IP المستقلة الخاصة بنا.

في الأسبوع الماضي ، تلقينا الكثير من المكالمات من مستخدمي Protonmail إلى نظام دعم التذاكر الخاص بنا والذي لم تصلهم رسائلنا إليه.

بالطبع ، كان الرد الأساسي لدعمنا التقني هو الاقتراح بالبحث عن حلول نموذجية أخرى للمشاكل النموذجية في البريد العشوائي ، ولكن حجم الطلبات دفعنا إلى فهم المشكلة بمزيد من التفاصيل. ثم لف كل شيء ...

وصف موجز لكيفية عمل البريد الإلكترونيبالنسبة لمعظم مستخدمي الإنترنت العصريين ، يتكون استخدام البريد الإلكتروني من متصفح يدخل "الصندوق الشخصي" على موقع الويب الخاص بمزود خدمة البريد الإلكتروني ، ويؤلف ويرسل خطابًا إلى المستلم عبر واجهة الويب نفسها. بمساعدة بعض السحر ، بعد لحظة ، تظهر الرسالة في واجهة الويب لخدمة البريد الإلكتروني للمستلم.

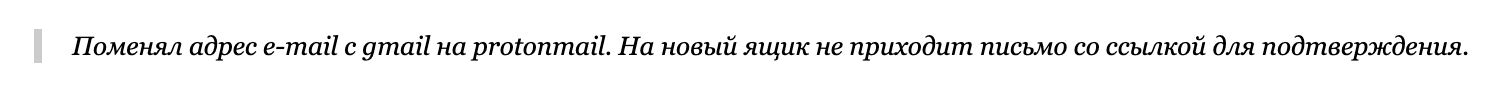

لذلك: يسمى السحر SMTP (esmtp ، لتكون دقيقة). يستخرج خادم المرسل جزء المجال (بعد @) من عنوان صندوق بريد المستلم ويقوم بإجراء استعلام DNS للحصول على قائمة بخوادم MX الخاصة بنطاق المستلم. يبدو مثل هذا من أجل support@habr.team:

خادم MX ، حرفيًا "خادم تبادل البريد" (تبادل البريد). إنه يشير إلى خدمة البريد الإلكتروني التي يعمل فيها البريد الإلكتروني لنطاق المستلم. لكي تكون أكثر دقة ، من خلال خوادم البريد الإلكتروني ، يستقبل مجال استضافة المستلم البريد. أي أن المثال أعلاه يوضح أن خوادم البريد الخاصة بمجال habr.team الخاص بنا موجودة على خوادم Google (g. Suite).

بعد إنشاء قائمة خوادم MX للمستلمين ، يتم الوصول إلى esmtp (s) إلى الخادم الذي لديه أقل رقم أولوية من أجل نقل البريد إلى المستخدم. أكثر من واحد ، يتم إعداد عدد الخوادم في القائمة لضمان التسامح مع الخطأ ، لأن الاتصال بالإنترنت غالباً ما يكون مشروطًا.

يبدو نقل الرسائل كالتالي:

ملاحظة مهمة: البريد من مجال معين غير ملزم بترك المستلمين من خوادم MX المحددة في DNS ، يتم استخدام هذه الآلية فقط للبريد الوارد. يمكن إرسال البريد الصادر من مجال ما عبر خوادم أخرى ، يشار إلى قائمة تقريبية لها ، كقاعدة عامة ، في سجل SPF مختلف.

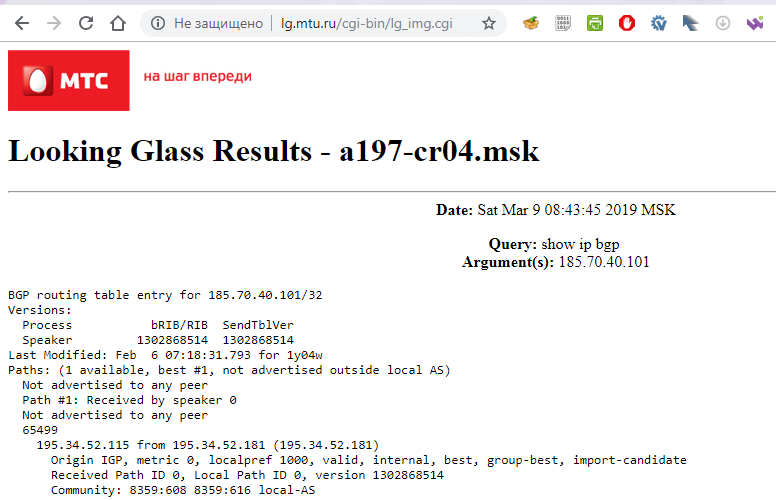

بدأنا في جمع سجلات البريد ووجدنا أن اتصالات خوادمنا بخوادم Protonmail MX (185.70.40.40.101 ، 185.70.40.40.102) انتهت بمهلة الشبكة. بدا هذا غريباً لعدة أسباب وكان مشابهًا لاستخدام آلية الحظر التي تمارس في روسيا.

بالطبع ، أعتذر بشدة ، ولكن هنا هو مفسد آخر: باختصار حول كيفية عمل الإنترنت ، وأنظمة الحكم الذاتي ، والتوجيه العالميبشكل عام ، يتم ترجمة حرف "الإنترنت" حرفيًا تقريبًا باسم "Inter-Network" ، ويمكن ترجمته كـ "Network of Networks" و "Networking" ، كما يحب أي شخص. في الواقع ، ليس لدى الإنترنت "مركز تقني" (على عكس "مركز تنظيمي") ، بل هو عبارة عن رابطة لشبكات مختلفة تتساوى مع بعضها البعض ، على الرغم من وجود شبكات "أكثر مساواة" من غيرها ، لكن هذه قصة أخرى. تسمى الشبكات "الأنظمة المستقلة" (AS) ويتم ربطها بالمفاصل (الأقران). كل نظام مستقل له رقم فريد يتم من خلاله التعرف عليه بواسطة نظام مستقل آخر على الإنترنت. يبدو وكأنه عناوين IP ، ولكن مع المزيد من "ضربات الفرشاة الكبيرة". تتلقى كل شبكة بيانات من الشبكة المجاورة حول طوبولوجيا اتصالاتها بجيرانها ، وربط جيرانها بجيرانهم ، وما إلى ذلك. وهذا هو ، خريطة لصلات أنظمة الحكم الذاتي مع بعضها البعض من حيث هذا المشترك. المسار على هذه الخريطة من نظام مستقل إلى آخر يسمى مسار AS.

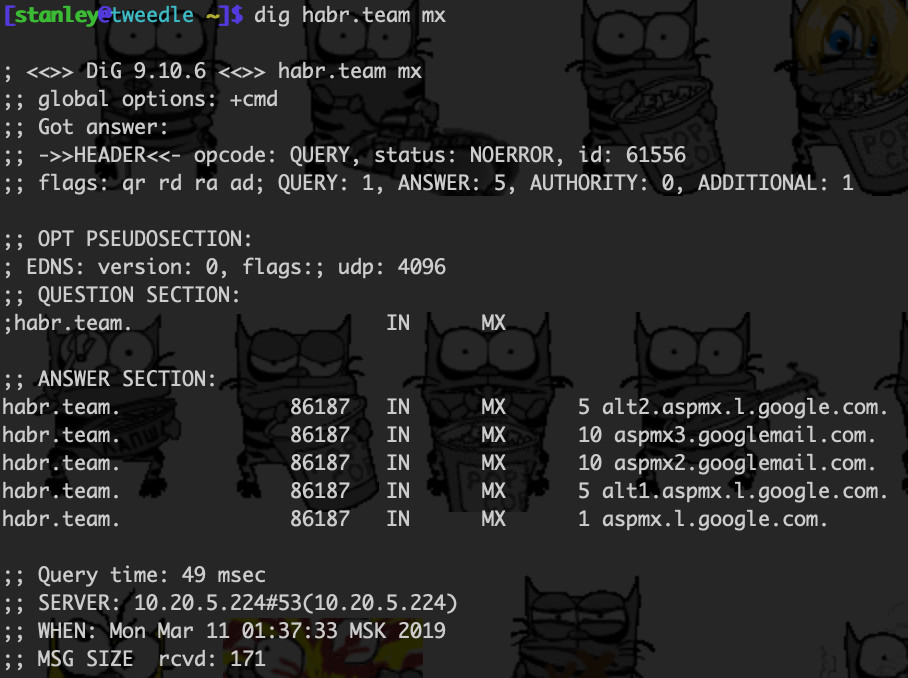

على سبيل المثال ، لدينا رقم النظام المستقل (ASN) 204671 ، خوادم Protonmail موجودة في شبكة واحدة من أكبر شركات الشبكة الأمريكية Neustar ، والتي لديها ASN 19905 . لدينا واجهتان مع مختلف مزودي خدمة الإنترنت ، أي مسارين AS ممكنين من شبكة Neustar. لعدة أسباب ، يكون للمشترك مع أحد مشغلي MGTS أولوية أعلى بالنسبة لنا ، وبالتالي فإن المسار AS هو على النحو التالي: 204671 (We) - 57681 (MGTS) - 8359 (MTS) - 22822 (Limelight) - 19905 (Neustar)

تبدو الخريطة مثل هذا:

انتهى الأمر بالتتبع إلى أي من خادمي Protonmail MX على شبكة MTS وبدا الأمر كما يلي:

GW-Core-R3#traceroute ip 185.70.40.101 probe 1 timeout 3

Type escape sequence to abort.

Tracing the route to 185.70.40.101

VRF info: (vrf in name/id, vrf out name/id)

1 185.2.126.73 [AS 57681] 2 msec

2 212.188.12.73 [AS 8359] 2 msec

3 195.34.50.73 [AS 8359] 3 msec

4 212.188.55.2 [AS 8359] 3 msec

5 *

6 *

7 *

8 *

Neustar Limelight:

GW-Core-R3#traceroute ip 156.154.208.234 probe 1 timeout 3

Type escape sequence to abort.

Tracing the route to 156.154.208.234

VRF info: (vrf in name/id, vrf out name/id)

1 185.2.126.73 [AS 57681] 2 msec

2 212.188.12.73 [AS 8359] 2 msec

3 212.188.2.37 [AS 8359] 14 msec

4 212.188.54.2 [AS 8359] 20 msec

5 195.34.50.146 [AS 8359] 27 msec

6 195.34.38.54 [AS 8359] 37 msec

7 68.142.82.159 [AS 22822] 26 msec

8 *

9 156.154.208.234 [AS 19905] 26 msec

MX- Protonmail ( Neustar, , ):

$ traceroute -a 185.70.40.101

traceroute to 185.70.40.101 (185.70.40.101), 64 hops max, 52 byte packets

1 [AS49063] hidden (hidden) 5.149 ms 268.571 ms 6.707 ms

2 [AS49063] 185.99.11.146 (185.99.11.146) 5.161 ms 6.317 ms 5.476 ms

3 [AS0] 10.200.16.128 (10.200.16.128) 5.588 ms

[AS0] 10.200.16.176 (10.200.16.176) 5.225 ms

[AS0] 10.200.16.130 (10.200.16.130) 5.001 ms

4 [AS0] 10.200.16.49 (10.200.16.49) 6.480 ms

[AS0] 10.200.16.156 (10.200.16.156) 5.439 ms 7.469 ms

5 [AS20764] 80-64-98-234.rascom.as20764.net (80.64.98.234) 6.208 ms 9.301 ms 6.348 ms

6 [AS20764] 80-64-100-102.rascom.as20764.net (80.64.100.102) 24.281 ms

[AS20764] 80-64-100-86.rascom.as20764.net (80.64.100.86) 54.632 ms 23.936 ms

7 [AS20764] 81-27-254-223.rascom.as20764.net (81.27.254.223) 27.589 ms 116.438 ms 27.348 ms

8 [AS22822] siteprotect.security.neustar (68.142.82.153) 28.683 ms 25.376 ms 41.489 ms

, traceroute , , , looking glass :

, . , , IP-:

, « », - . « », .

. , , .

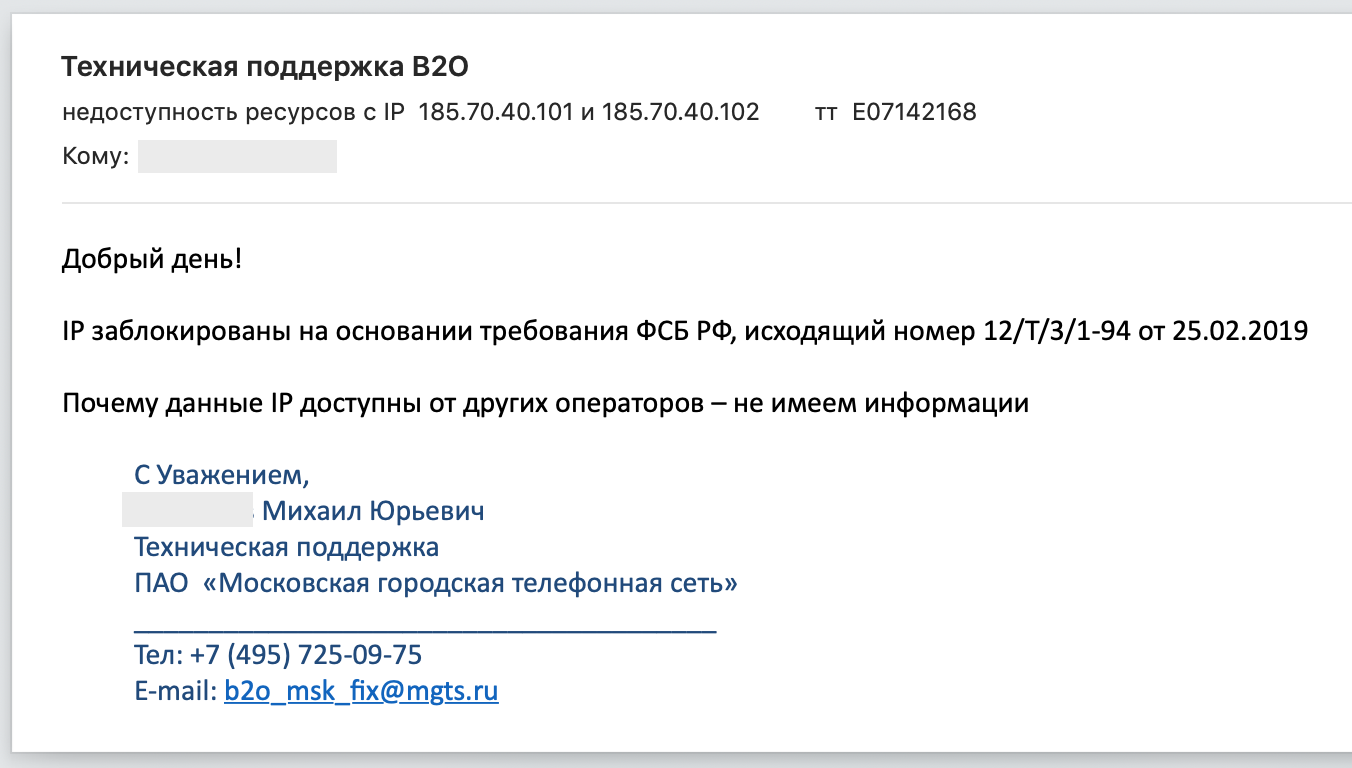

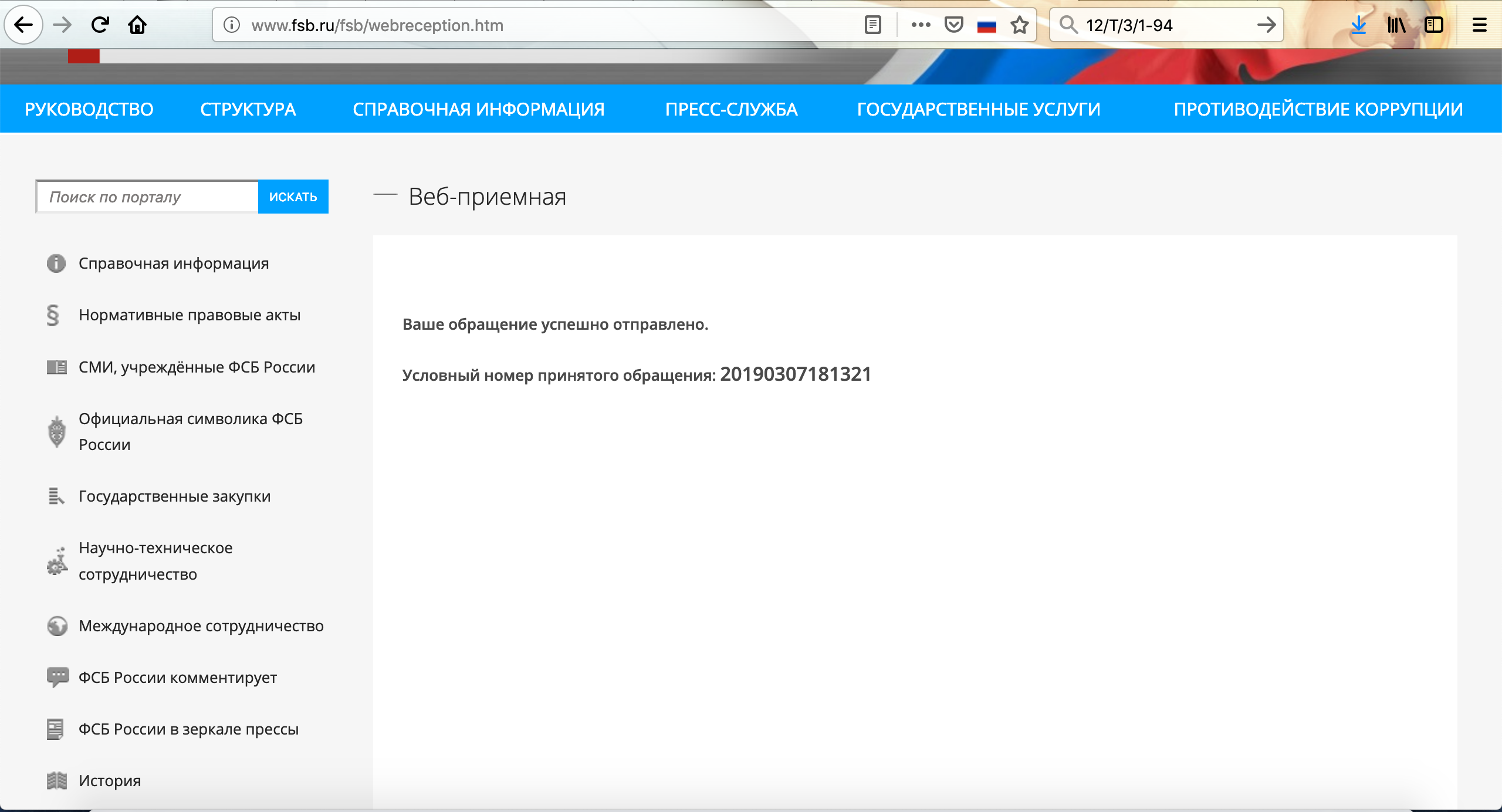

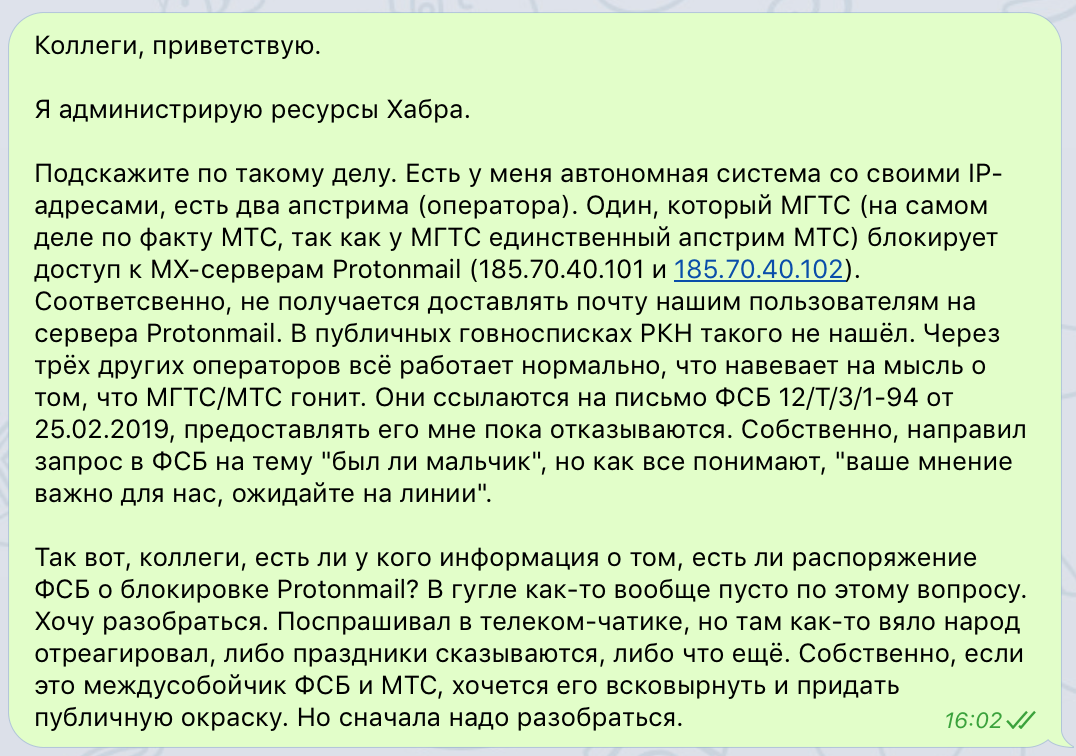

. : « , , ». , , . : , 12/T/3/1-94 25.02.2019, -, .

- .

:

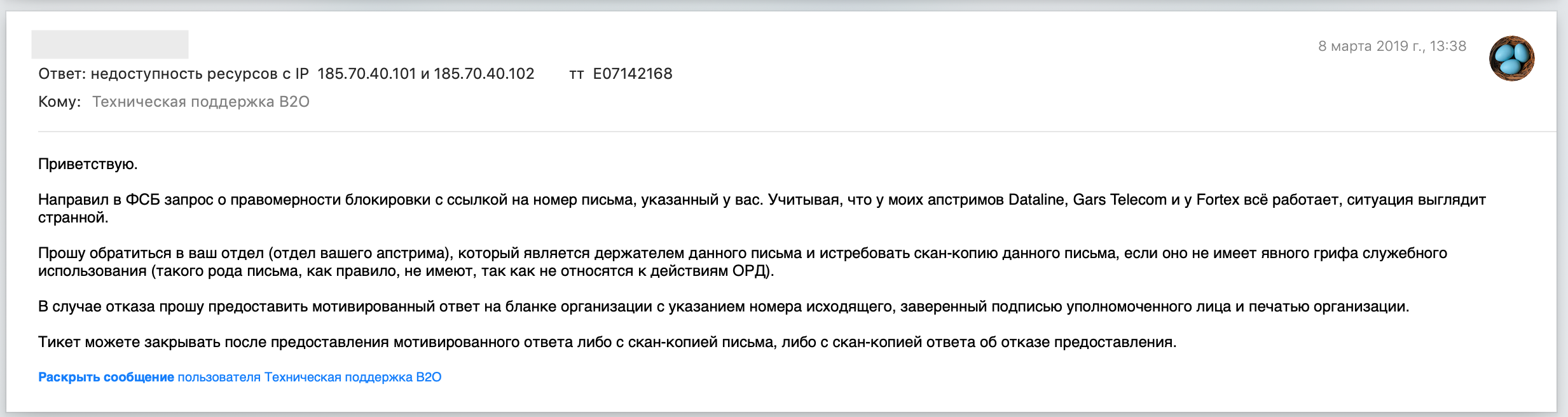

:

. - « . -, , -, » « , , , , … , , , . " " = ), , )». , , , «», « », « » , .

, , .

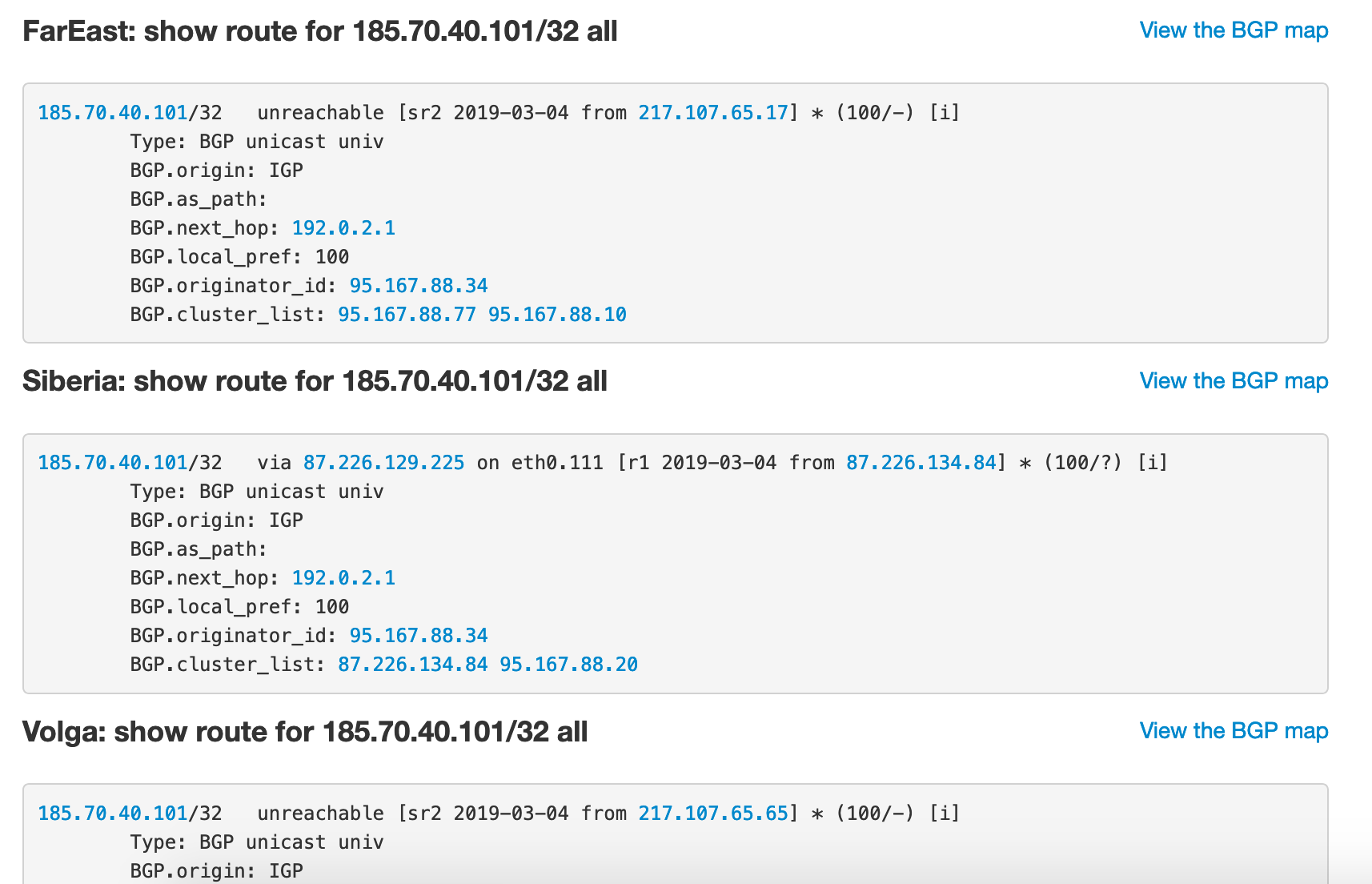

— , MX- RIPE Atlas, , : , , , , ( MX- Protonmail , MX- Protonmail ). , ( MX- Protonmail , MX- Protonmail )

, :

, . « », — 2019:

Protonmail reddit, TechCrunch, , :

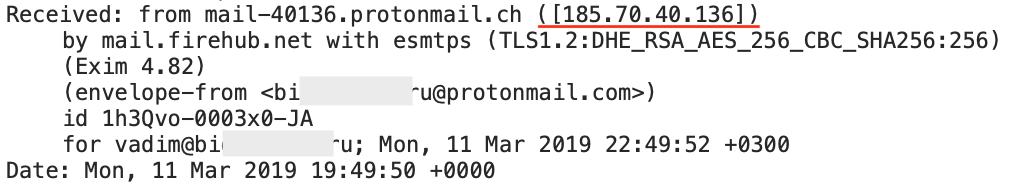

, , . , , . , , SMTP- , MX- — . , , , . :

- , ( , , - «nslookup »);

- ( );

- , .

: ProtonMail , IP-, . 185.70.40.101 185.70.40.102, :

ProtonMail TechCrunch , , , , :

ProtonMail chief executive Andy Yen called the block “particularly sneaky,” in an email to TechCrunch.

“ProtonMail is not blocked in the normal way, it’s actually a bit more subtle,” said Yen. “They are blocking access to ProtonMail mail servers. So Mail.ru — and most other Russian mail servers — for example, is no longer able to deliver email to ProtonMail, but a Russian user has no problem getting to their inbox,” he said.

“The wholesale blocking of ProtonMail in a way that hurts all Russian citizens who want greater online security seems like a poor approach,” said Yen. He said his service offers superior security and encryption to other mail providing rivals in the country.

“We have also implemented technical measures to ensure continued service for our users in Russia and we have been making good progress in this regard,” he explained. “If there is indeed a legitimate legal complaint, we encourage the Russian government to reconsider their position and solve problems by following established international law and legal procedures.”

— ProtonMail chief executive Andy Yen @ TechCrunch

, Protonmail IP- MX 185.70.40.101 185.70.40.103, . — .

, , email- IP-. .

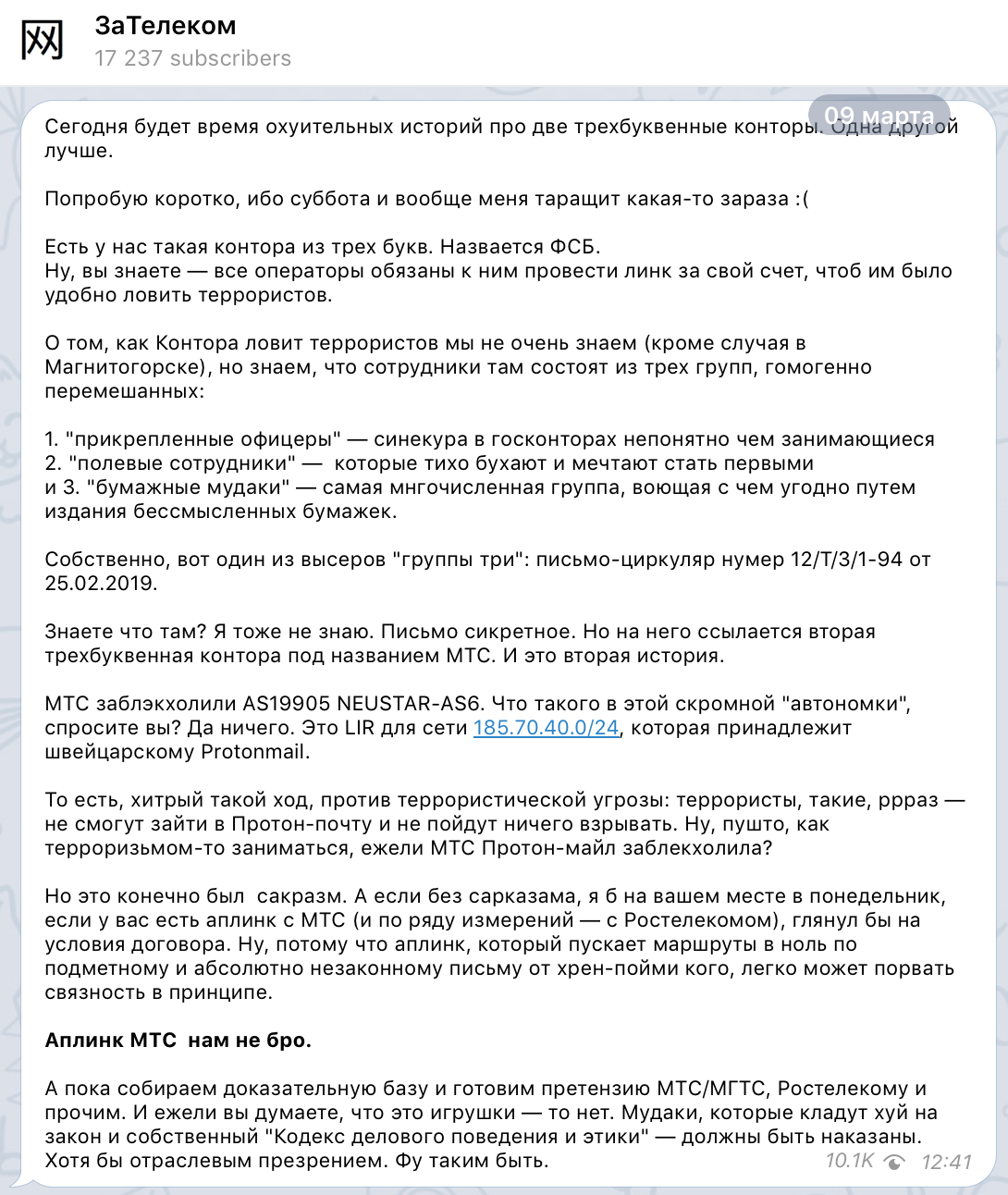

, ? , ZaTelecom :

, , , , : AS Neustar , /32 .

, : SMTP- . Web- SMTP- , . , ProtonMail MX.

, , 1/(8+) , , . , . , . . « », . , , , - , .

, . , . , , , , , , , .

, Protonmail, Protonmail , Protonmail , . , , .

, - :