ليست هذه هي المرة الأولى التي يهاجم فيها المهاجمون صناعة الألعاب ، ويؤثرون على المطورين ، ويضيفون خلفيًا إلى بيئة بناء اللعبة ، ثم يوزعون البرامج الضارة تحت ستار شرعي. في أبريل 2013 ،

أبلغت Kaspersky Lab

عن حادث مماثل. ويعزى هذا الهجوم إلى cybergroup تسمى Winnti.

في الآونة الأخيرة ، جذب خبراء ESET هجمات جديدة على سلاسل التوريد. تم اختراق اثنين من الألعاب ومنصة ألعاب واحدة لإدخال مستتر. هذه الهجمات تستهدف آسيا وصناعة الألعاب ، مع Winnti مرة أخرى وراءها.

ثلاث حالات ، مستتر واحد

على الرغم من تكوينات البرامج الضارة المختلفة ، فقد تضمنت منتجات البرامج الثلاثة المعرضة للخطر نفس كود الباب الخلفي وتم إطلاقها باستخدام نفس الآلية. لا يوجد الآن خلفان في منتجين ، ولكن لا يزال يتم توزيع أحدهما في إصدار طروادة - ومن المفارقات أن هذه اللعبة تسمى Infestation ، التي تصدرها الشركة التايلاندية Extreme Extreme. لقد حاولنا الاتصال بالمطور منذ بداية فبراير ، ولكن دون جدوى حتى الآن.

سنقوم بتحليل كيفية إدخال الحمولة الخبيثة ، ثم النظر في الباب الخلفي بالتفصيل.

تنفيذ الحمولة الصافية

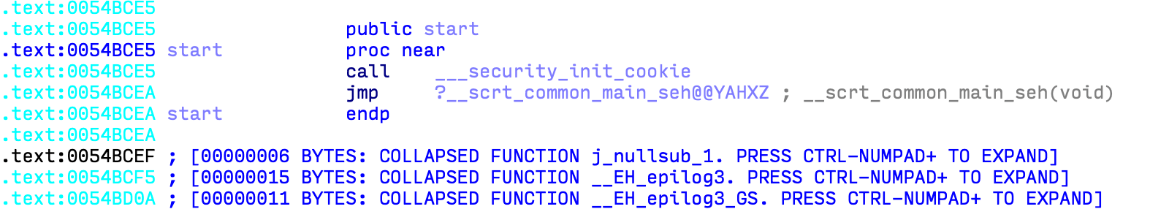

يعمل رمز الحمولة النافعة أثناء تنفيذ الملفوف التروجيني القابل للتنفيذ. مباشرة بعد نقطة دخول PE ، يتم اعتراض استدعاء تهيئة C Runtime القياسي (

__scrt_common_main_seh في الشكل أدناه) لإطلاق الحمولة الخبيثة قبل أي شيء آخر (الشكل 2). قد يشير هذا إلى أن المهاجمين غيروا تكوين التجميع وليس الكود المصدر نفسه.

الشكل 1. صافي نقطة الدخول إلى الملف القابل للتنفيذ

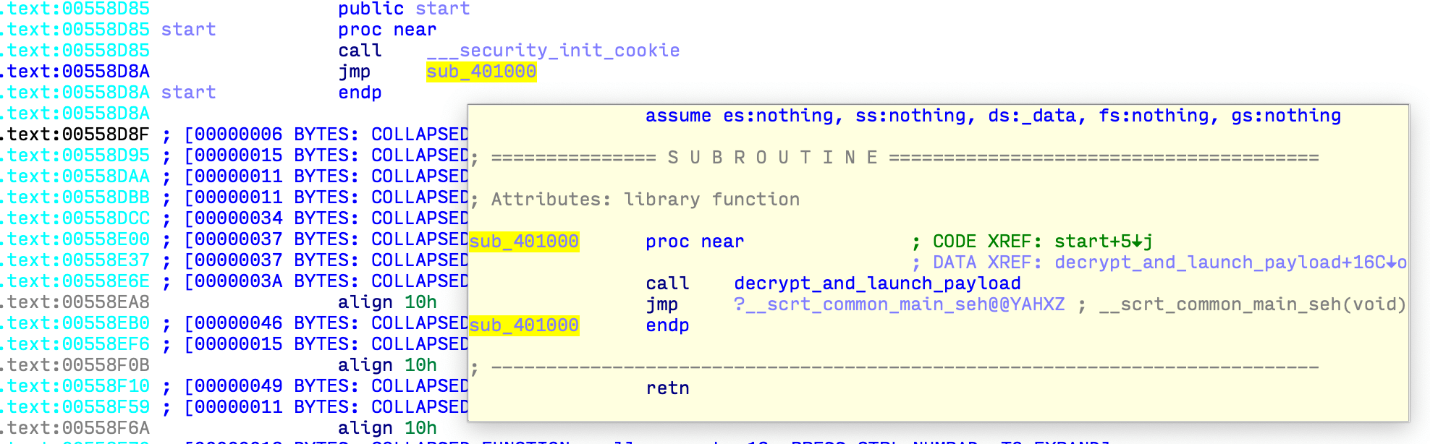

الشكل 1. صافي نقطة الدخول إلى الملف القابل للتنفيذ الشكل 2. نقطة الدخول للتنفيذ للخطر

الشكل 2. نقطة الدخول للتنفيذ للخطرتقوم الشفرة المضافة إلى الملف القابل للتنفيذ بفك تشفير وإطلاق الباب الخلفي في RAM قبل استئناف التنفيذ العادي لرمز تهيئة C Runtime ورمز تطبيق المضيف اللاحق. الحمولة المضمنة لها هيكل خاص ، كما هو موضح في الشكل أدناه ، والذي يتم تفسيره بواسطة رمز إلغاء الضغط المضافة.

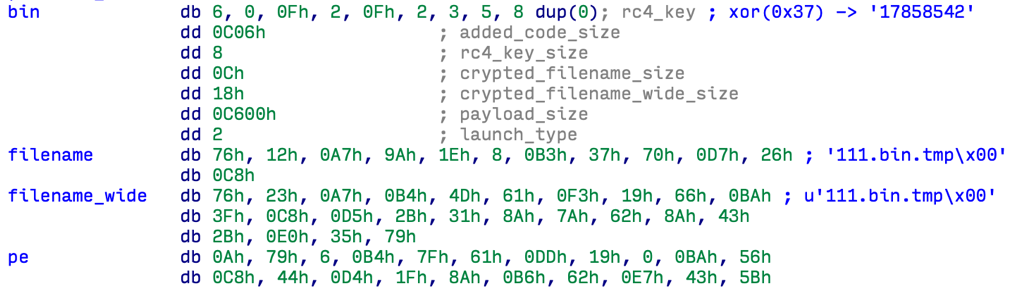

الشكل 3. جزءا لا يتجزأ من بنية الحمولة النافعة

الشكل 3. جزءا لا يتجزأ من بنية الحمولة النافعةيحتوي على مفتاح RC4 (XOR المشفر مع 0x37) ، والذي يستخدم لفك تشفير اسم الملف وملف DLL المضمن.

الحمولة الخبيثة

تحتوي البيانات الفعلية الفعلية على 17 كيلو بايت فقط من التعليمات البرمجية والبيانات.

ترتيب

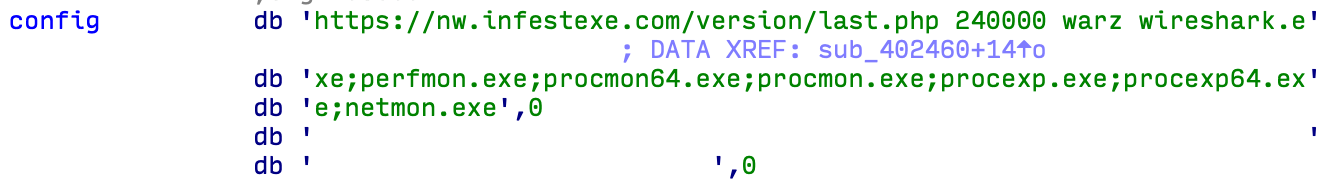

بيانات التكوين الموضحة في الشكل أدناه هي قائمة من الخطوط مفصولة بمسافات.

الشكل 4. بيانات التكوين الحمولة الصافية

الشكل 4. بيانات التكوين الحمولة الصافيةيتكون التكوين من أربعة حقول:

- عنوان URL لإدارة خادم C&C.

- المتغير (t) المستخدم لتحديد المهلة بالمللي ثانية قبل المتابعة. يتم تحديد وقت الانتظار في النطاق من 2/3 إلى 5/3 طن بشكل عشوائي.

- خط تحديد الحملة.

- قائمة بأسماء الملفات القابلة للتنفيذ ، مفصولة بفاصلة منقوطة. إذا كان أي منهم يعمل ، فإن الباب الخلفي يتوقف عن تنفيذه.

لقد حددنا خمسة إصدارات من الحمولة:

في الخيارات الثلاثة الأولى ، لم يتم إعادة ترجمة الشفرة ، لكن تم تحرير بيانات التكوين في ملف DLL نفسه. بقية المحتوى هو نسخة بايت.

جيم أند جيم البنية التحتية

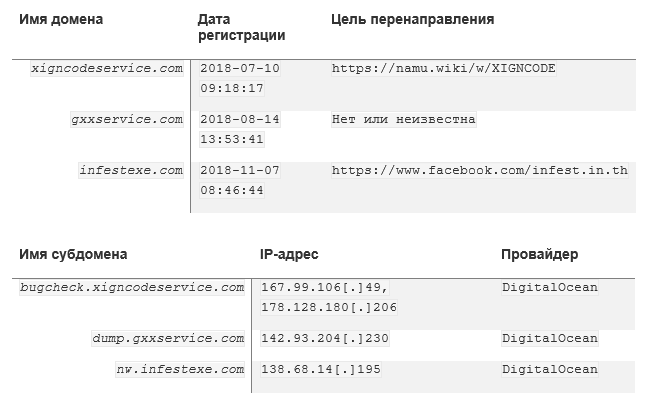

يتم اختيار أسماء النطاقات بطريقة تشبه مواقع مطوري التطبيقات الشبهة. تم تكوين نطاق المستوى الأعلى لإعادة التوجيه إلى الموقع الشرعي المقابل باستخدام خدمة Namecheap ، بينما يشير النطاق الفرعي إلى خادم C&C ضار.

في وقت كتابة هذا التقرير ، لم يكن أي من النطاقات متاحًا ، ولا تستجيب خوادم C & C.

تقرير الدراسة

يتم إنشاء معرف الروبوت من عنوان MAC الخاص بالجهاز. يقوم الباب الخلفي بنقل معلومات الجهاز إلى خادم C&C ، بما في ذلك اسم المستخدم واسم الكمبيوتر وإصدار Windows ولغة النظام ، ثم ينتظر الأمر. يتم تشفير البيانات باستخدام XOR باستخدام المفتاح "

*&b0i0rong2Y7un1 " ويتم تشفيره باستخدام base64. يتم تشفير البيانات الواردة من خادم C&C باستخدام نفس المفتاح.

فرق

يدعم الباب الخلفي البسيط أربعة فرق فقط يمكن للمهاجمين استخدامها:

-

DownUrlFile-

DownRunUrlFile-

RunUrlBinInMem-

UnInstallأسماء الفرق تتحدث عن نفسها. إنها تسمح للمهاجمين بتشغيل ملفات تنفيذية إضافية من عنوان URL محدد.

ربما يكون الأمر الأخير أقل وضوحًا.

UnInstall لا يزيل البرامج الضارة من النظام. في النهاية ، يتم تضمينه في ملف قابل للتنفيذ شرعي لا يزال قيد التشغيل. بدلاً من حذف شيء ما ، يقوم الأمر بتعطيل التعليمات البرمجية الضارة عن طريق تعيين القيمة إلى 1 لمفتاح التسجيل:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\ImageFlagبعد بدء الحمولة ، يتم طلب القيمة من السجل ، وإذا تم تحديد ذلك ، يتم إلغاء التنفيذ. ربما يحاول المهاجمون تقليل الحمل على خوادم C&C الخاصة بهم عن طريق تجنب عمليات الاستدعاء من ضحايا لا مصلحة لهم.

المرحلة الثانية

وفقًا للقياس عن بُعد ، تعتبر Win64 / Winnti.BN واحدة من حمولات المرحلة الثانية المرسلة إلى الضحايا. بقدر ما يمكننا أن نقول ، يتم تنزيل قطارة من هذه البرامج الضارة عبر HTTPs من

api.goallbandungtravel[.]com . رأينا أنه تم تثبيته كخدمة Windows و DLL في

C:\Windows\System32 باستخدام أسماء الملفات التالية:

- cscsrv.dll

- dwmsvc.dll

- iassrv.dll

- mprsvc.dll

- nlasrv.dll

- powfsvc.dll

- racsvc.dll

- slcsvc.dll

- snmpsvc.dll

- sspisvc.dll

كانت العينات التي قمنا بتحليلها كبيرة بما يكفي - حوالي 60 ميغابايت. ومع ذلك ، فهذه هي الرؤية فقط ، نظرًا لأن الحجم الفعلي أو ملف PE هو من 63 إلى 72 كيلوبايت ، اعتمادًا على الإصدار. تتم إضافة الكثير من الأشياء النظيفة ببساطة إلى الملفات الضارة. من المحتمل أن يتم ذلك بواسطة مكون يقوم بإعادة تعيين وتثبيت خدمة ضارة.

بعد بدء الخدمة ، يضيف ملحق

.mui إلى

.mui DLL الخاص به ويقوم بفك

.mui باستخدام RC5. يحتوي ملف MUI الذي تم فك تشفيره على رمز مستقل عن الموضع مع إزاحة 0. يتم الحصول على مفتاح RC5 من الرقم التسلسلي للقرص الثابت والخط "

f@Ukd!rCto R$. " لم نتمكن من الحصول على ملفات MUI أو الكود الذي يثبتها أولاً. وبالتالي ، فإن الغرض الدقيق من الخدمة الخبيثة غير معروف لنا.

تتضمن إصدارات البرامج الضارة الحديثة آلية التحديث التلقائي باستخدام خادم C&C

http://checkin.travelsanignacio[.]com . يقدم هذا الخادم أحدث إصدار من ملفات MUI المشفرة باستخدام مفتاح RC5 الثابت. في سياق بحثنا ، لم يستجب خادم C&C هذا.

الأهداف

لنبدأ بمن

لا تستهدفهم الحملة على وجه التحديد. في بداية الحمولة ، يتحقق البرنامج الضار من أن لغة النظام هي اللغة الروسية أو الصينية (انظر الشكل أدناه). إذا كانت الإجابة نعم ، يتوقف البرنامج عن العمل. من المستحيل التغلب على هذا الاستثناء - لا يهتم المهاجمون بشكل أساسي بأجهزة الكمبيوتر التي تحتوي على إعدادات اللغة هذه.

الشكل 5. التحقق من اللغة قبل إطلاق الحمولة

الشكل 5. التحقق من اللغة قبل إطلاق الحمولةإحصاءات التوزيع

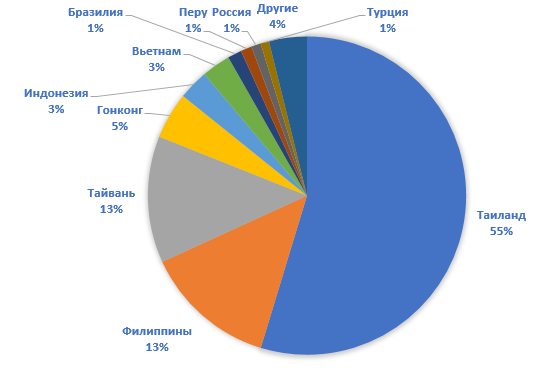

وفقا للقياس عن بعد ، وقعت معظم الإصابات في آسيا ، وخاصة تايلاند. بالنظر إلى شعبية التطبيق الشبق ، الذي لا يزال يتم توزيعه من قبل المطور ، فليس من المستغرب إذا كان عدد الضحايا يصل إلى عشرات ومئات الآلاف.

استنتاج

يصعب اكتشاف هجمات سلسلة التوريد من جانب المستخدم. يستحيل تحليل جميع البرامج قيد التشغيل ، وكذلك جميع التحديثات الموصى بها. بشكل افتراضي ، يثق المستخدم في المطورين ويفترض أن ملفاتهم لا تحتوي على تعليمات برمجية ضارة. ربما هذا هو السبب وراء استهداف العديد من المجموعات الإلكترونية لهجمات على بائعي البرامج - سيسمح التسوية بإنشاء برنامج الروبوتات ، الذي يكون حجمه مشابهًا لشعبية البرامج المُحصنة. هذا التكتيك له جانب سلبي - عندما يتم الكشف عن المخطط ، سيفقد المهاجمون السيطرة على الروبوتات ، وسيكون المستخدمون قادرين على تنظيف النظام عن طريق تثبيت التحديث التالي.

دوافع Winnti cybergroup غير معروفة حاليًا. ربما يبحث المهاجمون عن مكاسب مالية أو يخططون لاستخدام الروبوتات كجزء من عملية أكبر.

تكتشف منتجات ESET التهديد مثل Win32 / HackedApp.Winnti.A و Win32 / HackedApp.Winnti.B ، الحمولة النافعة مثل Win32 / Winnti.AG ، المرحلة الثانية مثل Win64 / Winnti.BN.

مؤشرات التسوية متوفرة هنا .