أصبحت كاميرات المراقبة جزءًا من إنترنت الأشياء ، ومثلها مثل الأجهزة الأخرى ذات الوصول دون عائق إلى الشبكة ، سقطت في بؤرة اهتمام المتسللين. الملايين من كاميرات IP من مختلف الشركات المصنعة مفتوحة للمهاجمين.

يمكن لمصنعي الكاميرات التوفير في عمل المبرمجين والأجهزة - يحصل العملاء على أجهزة رخيصة ذات موارد حوسبة محدودة وثغرات هائلة في آليات الأمان.

البرامج الثابتة للأجهزة التي لا تستهلك كميات كبيرة من الأجهزة لا تصمد أمام النقد. غالبًا لا يتم تحديثها بواسطة أي شخص ولا تصبح أكثر أمانًا بعد تغيير كلمة المرور الافتراضية. علاوة على ذلك ، الشركة المصنعة نفسها يمكن أن تضع مستتر.

بعد ذلك ، نعتبر المجالات الرئيسية للهجوم على أنظمة المراقبة بالفيديو.

الجبن مجانا

"5MP وحدة كاميرا ذات الثقب عدسة وحدة للثقب كاميرا CCTV من المصنع"

"5MP وحدة كاميرا ذات الثقب عدسة وحدة للثقب كاميرا CCTV من المصنع"من وجهة نظر المستهلك ، فإن السوق غير منطقي. مع تكلفة "قرش" لوحدات كاميرا IP نفسها ، يكون الإخراج هو تكلفة أبسط الأجهزة التي تقترب من 100 دولار.

تتشكل القيمة الرئيسية عند مستوى أعلى من الحديد. الشيء الرئيسي هو حوسبة الموارد والبرامج الثابتة والقدرة على دعم جميع "شرائح" البرامج الثابتة لفترة طويلة بشكل تعسفي. يجب أن تعمل الكاميرا لسنوات على مستوى حماية مرتفع.

النقطة المهمة هي أن الشركة المصنعة للمعدات المدمجة ، التي تسعى إلى حفظ كل شيء ، من المرجح للغاية أن تترك هذه الثغرات الأمنية في البرامج الثابتة والأجهزة التي حتى الوصول عبر بروتوكول ONVIF العاري بكلمة مرور معقدة لا يحمي من المهاجمين.

يعد عدم وجود تحديثات تلقائية بمثابة جملة للنظام الأمني بأكمله. لا يتابع المستخدم العادي الأخبار في مجال تكنولوجيا المعلومات ولن يذهب يدويًا إلى تنزيل برنامج ثابت جديد لكاميراه ، تم شراؤه على Aliexpress للبيع.

أحد الأمثلة الأكثر إثارة للإعجاب لاستغلال ميزات الكاميرات الرخيصة يتعلق باستغلال

Heartbleed OpenSSL - مجموعة غير سارة من الثغرة الأمنية Heartbleed مع تفاصيل الأجهزة المدمجة التي قد لا يتم تحديثها على الإطلاق.

نتيجة لذلك ، يتم استخدام الكاميرات للتجسس ، والتي تحدث في كثير من الأحيان ، تصبح جزءًا من شبكات الروبوتات. لذا فإن اختراق كاميرات Xiongmai

أدى إلى هجوم قوي على DDOS وليس على Netflix و Google و Spotify و Twitter.

كلمات السر

اشترت المرأة في الفيديو كاميرا في متجر للخصم. أرادت استخدام الجهاز لتتبع جروها. بعد مرور بعض الوقت ، بدأت الكاميرا في التحدث مع المضيفة وتدويرها بشكل مستقل. وغالبا ما يحدث ما يحدث مع الكاميرات الصينية الرخيصة ، حيث يتم توفير وصول مباشر مباشر إلى دفق الفيديو حتى على موقع الشركة المصنعة.

للوهلة الأولى ، قد تبدو كلمات مرور الكاميرا تدبيرًا أمنيًا للمناقشة ، ومع ذلك ، فإن

عشرات الآلاف من الكاميرات وأجهزة تسجيل الفيديو الرقمية يتم اختراقها بانتظام بسبب استخدام كلمات المرور الافتراضية.

اخترقت مجموعة Lizard Squad

للقراصنة الآلاف من كاميرات المراقبة باستخدام حساب مصنع بسيط هو نفسه بالنسبة لجميع الكاميرات. تم اختراق الأجهزة بقوة بروتينية عادية (على الرغم من ذلك ، ربما نظروا في اسم المستخدم وكلمة المرور من الشركة المصنعة نفسها).

من الناحية المثالية ، يجب على الشركات المصنعة تعيين كلمة مرور فريدة وطويلة وغير واضحة لكل كاميرا. هذه العملية الدقيقة تستغرق وقتًا طويلاً في الإعداد ومن الصعب إدارتها. لذلك ، يستخدم العديد من الدمجين كلمة المرور نفسها لجميع الكاميرات.

يساعد دوران الموظفين أو تغيير أدوار المستخدم في إنشاء ثغرات أمنية غير متوقعة في المؤسسات. إذا لم يكن لدى النظام آلية مدروسة لتحديد حقوق الوصول للعديد من الموظفين ، ومجموعات من الكاميرات والأشياء ، فنحن نحصل على ثغرة أمنية محتملة مثل "بندقية تشيخوف" - إنها ستطلق النار بالتأكيد.

ميناء الشحن

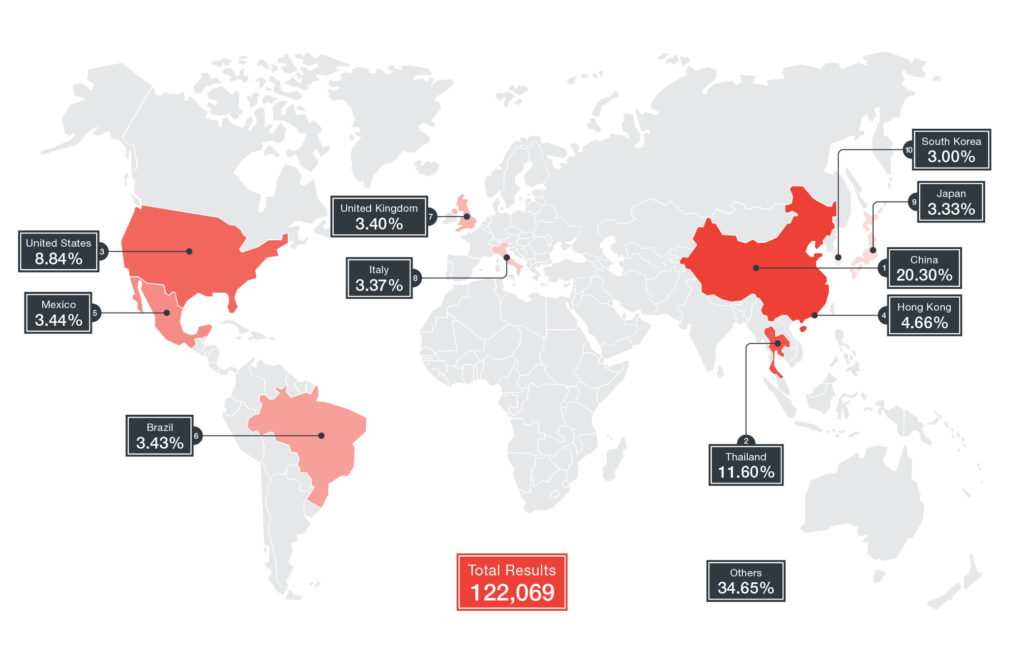

عدد الكاميرات المصابة عبر 81 منفذ TCP (بيانات Shodan)

عدد الكاميرات المصابة عبر 81 منفذ TCP (بيانات Shodan)يتم استبدال مصطلح "إعادة توجيه المنفذ" أحيانًا بنفس المصطلح: "إعادة توجيه المنفذ" أو "إعادة توجيه المنفذ" أو "إعادة توجيه المنفذ". افتح المنفذ على جهاز التوجيه ، على سبيل المثال ، للاتصال من الإنترنت بكاميرا منزلك.

معظم أنظمة المراقبة التقليدية ، بما في ذلك DVR و NVR و VMS ، متصلة الآن بالإنترنت للوصول عن بعد أو تعمل على شبكة LAN ، والتي بدورها متصلة بالشبكة العالمية.

تتيح لك ميزة "إعادة توجيه المنافذ" إمكانية الوصول إلى الكاميرا القابلة للتخصيص على شبكتك المحلية ، ولكنها تفتح أيضًا نافذة لفرص القرصنة. إذا قمت بتطبيق

نوع معين من الاستعلامات ، فسيعرض محرك بحث Shodan حوالي 50000 جهازًا ضعيفًا يتدحرج حول الشبكة بحرية.

يتطلب نظام الإنترنت المفتوح IDS / IPS على الأقل لحماية إضافية. من الناحية المثالية ، ضع نظام المراقبة بالفيديو على شبكة منفصلة فعليًا أو استخدم شبكة محلية ظاهرية.

التشفير

نشر Ezekiel Fernandez ، باحث أمني أرجنتيني ، ثغرة أمنية تجعل من السهل استخراج مقاطع فيديو غير مشفرة من محركات الأقراص المحلية المختلفة DVRs.

اكتشف فرنانديز أنه يمكنك الوصول إلى لوحة التحكم الخاصة ببعض مسجلات الفيديو الرقمية باستخدام استغلال قصير:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"التقينا بشكل مدهش العديد من الكاميرات ، DVR ، NVR ، VMS ، والتي لم تشفر القناة حتى عبر SSL. يمثل استخدام هذه الأجهزة مشاكل أسوأ من التخلي الكامل عن https. في Ivideon ، نستخدم تشفير TLS ليس فقط للفيديو في السحابة ، ولكن أيضًا للتدفقات من الكاميرات.

بالإضافة إلى الاتصالات غير الآمنة ، تأتي نفس مخاطر الخصوصية مع تخزين الفيديو غير المشفر على القرص أو في السحابة. بالنسبة لنظام آمن حقًا ، يجب تشفير الفيديو عند تخزينه على القرص وعند نقله إلى السحابة أو التخزين المحلي.

التقطيع الداخلي

ابحث عن الاصغر

ابحث عن الاصغرغالبًا ما يتفاعل برنامج إدارة دفق الفيديو مع مختلف مكونات نظام التشغيل التي يحتمل أن تكون عرضة للمخاطر. على سبيل المثال ، يستخدم العديد من VMS Microsoft Access. وبالتالي ، يمكن الوصول إلى الفيديو غير المشفر من خلال "الثقوب" في نظام التشغيل.

نظرًا لأن الكاميرات ضعيفة من جميع الجوانب ، فإن اختيار أهداف الهجوم واسع بشكل غير عادي ، ومعظم الإجراءات غير القانونية لا تتطلب معرفة خاصة أو مهارات خاصة.

يمكن لأي شخص تقريبًا مشاهدة البث من كاميرا بطريقة غير قانونية القيام بذلك بسهولة. لذلك ، ليس من المستغرب أن يشارك المتسللون غير المهرة في كثير من الأحيان في الاتصال بالكاميرات غير المحمية للمتعة فقط.

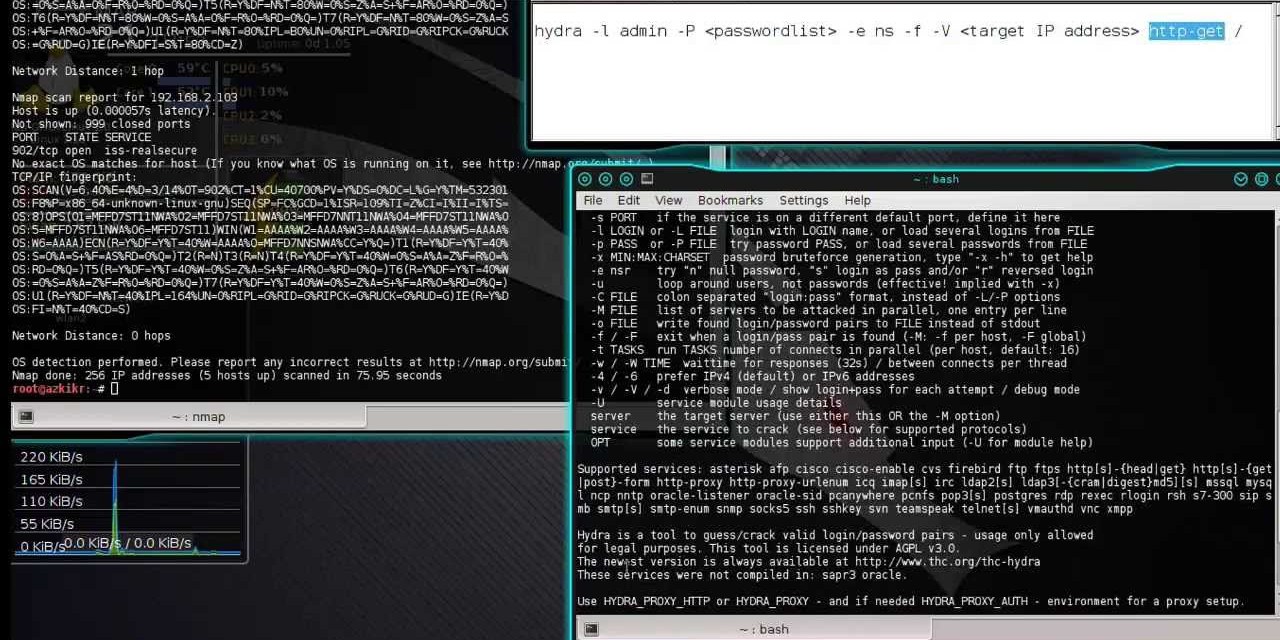

من أجل القوة الغاشمة ، يمكنك استخدام برامج BIG HIT SPAYASICAM و SquardCam ، إلى جانب أدوات اختبار الاختراق masscan و RouterScan. في بعض الأحيان لا تحتاج حتى إلى استخدام الماسحات الضوئية

للأمان -

فمواقع Insecam و

IP-Scan تسهل عليك العثور على الكاميرات على الإنترنت.

يبسط بشكل كبير اختراق الوصول إلى RTSP- رابط الكاميرا. ويمكن الحصول على الروابط المطلوبة

هنا أو

هنا . للعرض عن بعد والتحكم في DVRs والكاميرات ، يتم استخدام التطبيقات الرسمية من الشركات المصنعة للمعدات - SmartPSS و IVMS-4200 على نطاق واسع.

عواقب غير واضحة

يتم توزيع المعلومات حول الكاميرات أو الكاميرات المفتوحة بكلمات المرور المعروفة على نطاق واسع على لوحات الصور والشبكات الاجتماعية. مقاطع من كاميرات اختراق على يوتيوب كسب مئات الآلاف من المشاهدات.

الكاميرات المهاجمة لها العديد من الاستخدامات غير الواضحة. من بينها التعدين cryptocurrency. اكتشف موظفو قسم IBM X-Force نوعًا مختلفًا من

حصان طروادة ELF Linux / Mirai ، وهو مزود بوحدة لتعدين عملات البيتكوين. تقوم البرامج الضارة بمسح وتصوير أجهزة Linux الضعيفة ، بما في ذلك DVRs وكاميرات المراقبة بالفيديو.

قد تنشأ عواقب أكثر خطورة بسبب استخدام الأجهزة الضعيفة كنقاط وسيطة للهجمات على البنى التحتية للطرف الثالث ، والتي يمكن إطلاقها لإخفاء الأدلة الجنائية أو تزوير البيانات أو أداء الخدمة.

وآخر شيء تحتاج إلى معرفته عند استخدام الكاميرات - يمكن للشركة المصنعة نفسها ترك باب خلفي لنفسه لغرض غير معروف. لذلك ،

اكتشف المتخصصون في مجال الأمن من Risk Based Security

ثغرة أمنية في كاميرات المراقبة الخاصة بالشركة المصنعة Zhuhai RaySharp Technology.

البرنامج الثابت لمنتجات RaySharp هو نظام Linux به نصوص CGI تشكل واجهة الويب. اتضح أن كلمة المرور 519070 توفر الوصول إلى عرض الصور وإعدادات النظام لجميع الكاميرات. ومع ذلك ، فإن مثل هذه البرامج الثابتة مع اتصال غير آمن إلى الواجهة الخلفية

شائعة .

التقطيع الكاميرات

داخل أحد مراكز بيانات Google

داخل أحد مراكز بيانات Googleلا تتأثر خدمات المراقبة السحابية بضعف أنظمة الجيل السابق. بالنسبة للحل السحابي دون إعادة توجيه المنفذ ، عادة ما يكون تكوين جدار الحماية غير مطلوب. أي اتصال إنترنت مناسب للاتصال بـ Ivideon Cloud ولا يتطلب عنوان IP ثابتًا.

بالنسبة لجميع الأجهزة المزودة بخدمة Ivideon ، يتم إنشاء كلمة مرور بشكل عشوائي عند توصيل الكاميرات في حسابك. بالنسبة لبعض طرز الكاميرا ، على سبيل المثال ،

Nobelic ، يمكنك إنشاء كلمة المرور الخاصة بك في حساب مستخدم Ivideon الخاص بك.

نحن لا نخزن كلمات مرور المستخدم ، لذلك لا يمكنك الوصول إليها. نحن لا نخزن أرشيفات الفيديو مركزيا. يتم توزيعها بين العديد من الأجهزة في مراكز البيانات المختلفة.

الوصول إلى تطبيق الهاتف المحمول محمي بواسطة رمز PIN ، وسوف تظهر الحماية البيومترية في المستقبل.

أيضًا ، ترسل الخدمة السحابية تلقائيًا تصحيحات وتحديثات الأمان عبر الإنترنت إلى أي جهاز مستخدم محلي. لا يلزم المستخدم النهائي لاتخاذ أي خطوات إضافية لمراقبة الأمن.

في

Ivideon ، يتم توفير العديد من الوظائف (باستثناء وحدات أرشيف السحابة وتحليلات الفيديو) وجميع تحديثات الأمان لجميع العملاء مجانًا.

نأمل أن يتم استخدام هذه القواعد البسيطة في جميع خدمات المراقبة السحابية.