على الرغم من كل مزايا جدران حماية Palo Alto Networks ، لا توجد مواد كثيرة حول كيفية تكوين هذه الأجهزة في RuNet ، فضلاً عن النصوص التي تصف تجربة تنفيذها. قررنا تلخيص المواد التي جمعناها خلال عملنا مع معدات هذا البائع والتحدث عن الميزات التي واجهناها أثناء تنفيذ المشاريع المختلفة.

للتعرف على شبكات Palo Alto ، ستناقش هذه المقالة الإعدادات اللازمة لحل إحدى مهام جدار الحماية الأكثر شيوعًا - SSL VPN للوصول عن بُعد. سوف نتحدث أيضًا عن الوظائف الإضافية للتهيئة العامة لجدار الحماية وتحديد المستخدمين والتطبيقات وسياسات الأمان. إذا كان الموضوع موضع اهتمام القراء ، فسنصدر في المستقبل مواد تحلل VPN الموقع من موقع إلى آخر ، والتوجيه الديناميكي والإدارة المركزية باستخدام Panorama.

تستخدم جدران حماية Palo Alto Networks عددًا من التقنيات المبتكرة ، بما في ذلك معرف التطبيق ، معرف المستخدم ، معرف المحتوى. يسمح استخدام هذه الوظيفة بمستوى عالٍ من الأمان. على سبيل المثال ، باستخدام معرف التطبيق ، من الممكن تحديد حركة مرور التطبيق بناءً على التواقيع وفك التشفير والاستدلال ، بغض النظر عن المنفذ والبروتوكول المستخدم ، بما في ذلك داخل نفق SSL. معرف المستخدم يسمح بتحديد مستخدمي الشبكة من خلال التكامل مع LDAP. يتيح لك Content-ID فحص حركة المرور وتحديد الملفات المنقولة ومحتوياتها. تشمل ميزات جدار الحماية الأخرى حماية الاختراق والحماية من نقاط الضعف وهجمات DoS وبرامج مكافحة التجسس المضمنة وتصفية عناوين URL والتجميع والإدارة المركزية.

بالنسبة إلى العرض التوضيحي ، سوف نستخدم حاملًا معزولًا ، مع تكوين مماثل للتشكيل الحقيقي ، باستثناء أسماء الأجهزة واسم المجال AD وعناوين IP. في الواقع ، كل شيء أكثر تعقيدًا - يمكن أن يكون هناك العديد من الفروع. في هذه الحالة ، بدلاً من جدار حماية واحد ، سيتم تثبيت كتلة على حدود المواقع المركزية ، وقد يكون التوجيه الحيوي مطلوبًا أيضًا.

يستخدم الحامل

PAN-OS 7.1.9 . كتكوين نموذجي ، فكر في شبكة بها جدار حماية Palo Alto Networks على الحدود. يوفر جدار الحماية وصول SSL VPN عن بعد إلى المكتب الرئيسي. سيتم استخدام مجال Active Directory كقاعدة بيانات المستخدم (الشكل 1).

الشكل 1 - مخطط كتلة الشبكةخطوات الإعداد:

- الجهاز مسبقا. تحديد الاسم ، عنوان IP للإدارة ، الطرق الثابتة ، حسابات المسؤول ، ملفات تعريف الإدارة

- قم بتثبيت التراخيص وتكوين التحديثات وتثبيتها

- تكوين مناطق الأمان ، واجهات الشبكة ، وسياسات المرور ، وترجمة العنوان

- تكوين ملف تعريف مصادقة LDAP وتعريف المستخدم

- تكوين SSL VPN

1. مسبقا

الأداة الرئيسية لتكوين جدار الحماية Palo Alto Networks هي واجهة الويب ، والتحكم عبر CLI ممكن أيضًا. افتراضيًا ، تحتوي واجهة الإدارة على عنوان IP يبلغ 192.168.1.1/24 ، تسجيل الدخول: admin ، كلمة المرور: admin.

يمكنك تغيير العنوان إما عن طريق الاتصال بواجهة الويب من نفس الشبكة ، أو باستخدام

الأمر ip-address <> netmask <> set deviceconfig system . يتم تشغيله في وضع التكوين. استخدم الأمر config للتبديل إلى وضع التكوين. تحدث كل التغييرات على جدار الحماية فقط بعد تأكيد الإعدادات باستخدام أمر

الالتزام ، سواء في وضع سطر الأوامر أو في واجهة الويب.

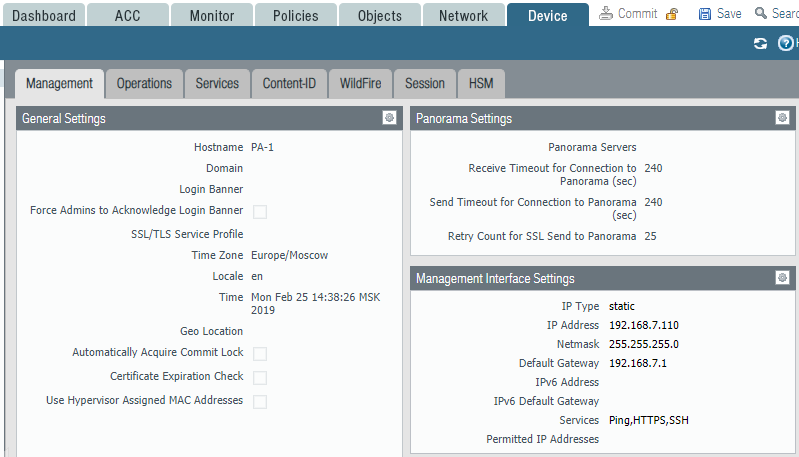

لتغيير الإعدادات في واجهة الويب ، استخدم القسم

الجهاز -> الإعدادات العامة والجهاز -> إعدادات واجهة الإدارة. يمكن تعيين الاسم واللافتات والمنطقة الزمنية والإعدادات الأخرى في قسم "الإعدادات العامة" (الشكل 2).

الشكل 2 - معلمات واجهة الإدارة

الشكل 2 - معلمات واجهة الإدارةإذا تم استخدام جدار الحماية الظاهري في بيئة ESXi ، في قسم "الإعدادات العامة" ، فإنك تحتاج إلى تمكين استخدام عنوان MAC المعين من قبل المشرف ، أو تكوين عناوين MAC على المشرف المحدد في واجهات جدار الحماية ، أو تغيير إعدادات مفاتيح التبديل الافتراضية للسماح بتغييرات MAC عناوين. خلاف ذلك ، لن تمر حركة المرور.

تم تكوين واجهة الإدارة بشكل منفصل ولا تظهر في قائمة واجهات الشبكة. يحدد قسم

إعدادات واجهة الإدارة العبارة الافتراضية لواجهة الإدارة. يتم تكوين طرق ثابتة أخرى في قسم أجهزة التوجيه الافتراضية ، والتي سيتم وصفها لاحقًا.

للسماح بالوصول إلى الجهاز من خلال واجهات أخرى ، تحتاج إلى إنشاء

"ملف تعريف إدارة" في

الشبكة -> ملفات تعريف الشبكة -> قسم واجهة الإدارة وتعيينه إلى الواجهة المناسبة.

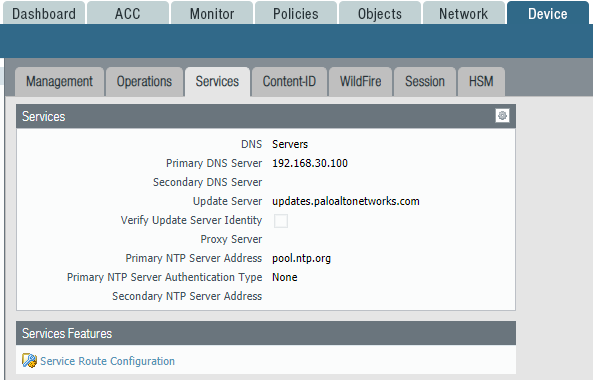

بعد ذلك ، تحتاج إلى تكوين DNS و NTP في قسم

الجهاز -> الخدمات لتلقي التحديثات وعرض الوقت بشكل صحيح (الشكل 3). بشكل افتراضي ، تستخدم كل حركة المرور الناتجة عن جدار الحماية عنوان IP لواجهة الإدارة كعنوان IP المصدر. يمكنك تعيين واجهة مختلفة لكل خدمة محددة في قسم "

تكوين مسار الخدمة" .

الشكل 3 - إعدادات DNS و NTP ومسار النظام

الشكل 3 - إعدادات DNS و NTP ومسار النظام2. تثبيت التراخيص وتكوين وتثبيت التحديثات

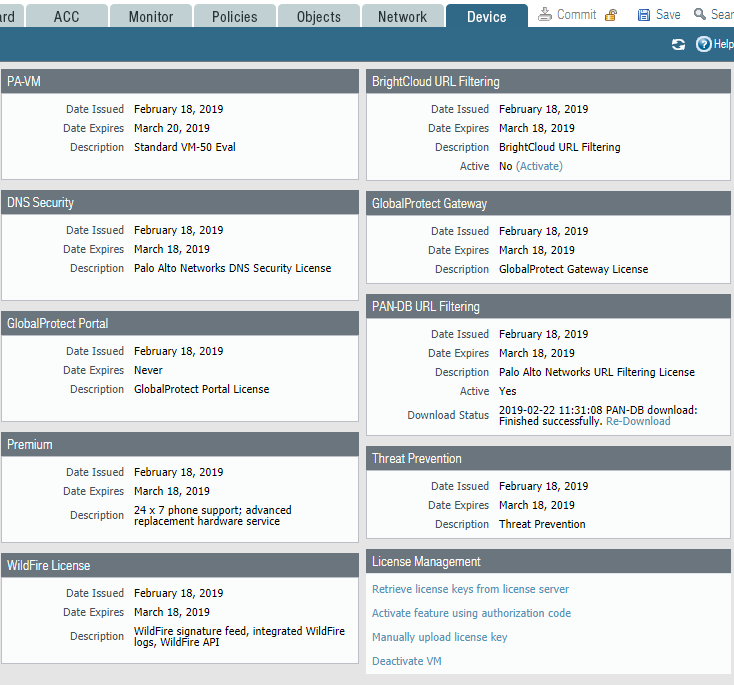

من أجل التشغيل الكامل لجميع وظائف جدار الحماية ، يجب تثبيت ترخيص. يمكنك استخدام الترخيص التجريبي من خلال طلب ذلك من شركاء Palo Alto Networks. صلاحيتها هي 30 يوما. يتم تنشيط الترخيص إما من خلال ملف أو باستخدام Auth-Code. يتم تكوين التراخيص في قسم

الجهاز -> التراخيص (الشكل 4).

بعد تثبيت الترخيص ، يجب تكوين تثبيت التحديثات في قسم

الجهاز -> التحديثات الديناميكية .

في قسم

الجهاز -> البرامج ، يمكنك تنزيل وتثبيت إصدارات جديدة من PAN-OS.

الشكل 4 - لوحة التحكم الترخيص

الشكل 4 - لوحة التحكم الترخيص3. تكوين مناطق الأمان ، واجهات الشبكة ، وسياسات المرور ، وترجمة العنوان

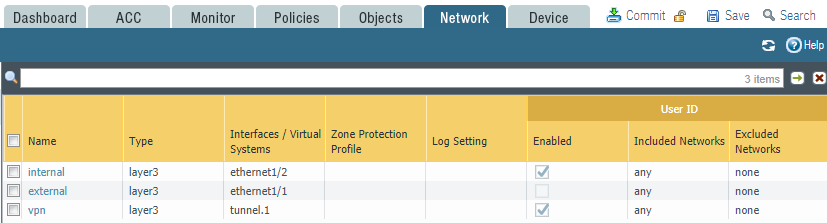

تطبق جدران الحماية Palo Alto Networks منطق المنطقة عند تكوين قواعد الشبكة. يتم تعيين واجهات الشبكة لمنطقة معينة ، ويتم استخدامها في قواعد المرور. يسمح هذا النهج في المستقبل ، عند تغيير إعدادات الواجهة ، بعدم تغيير قواعد المرور ، ولكن بدلاً من ذلك إعادة تعيين الواجهات الضرورية للمناطق المقابلة. بشكل افتراضي ، يُسمح بحركة المرور داخل المنطقة ، وحركة المرور بين المناطق محظورة ، والقواعد المحددة مسبقًا هي

المنطقة الافتراضية الافتراضية والمناطق الافتراضية الافتراضية مسؤولة عن ذلك.

الشكل 5 - مناطق الأمن

الشكل 5 - مناطق الأمنفي هذا المثال ، يتم تعيين الواجهة في الشبكة

الداخلية للمنطقة

الداخلية ، ويتم تعيين الواجهة الموجهة إلى الإنترنت إلى المنطقة

الخارجية . تم إنشاء واجهة نفق لـ SSL VPN ، تم تخصيصها لمنطقة

VPN (الشكل 5).

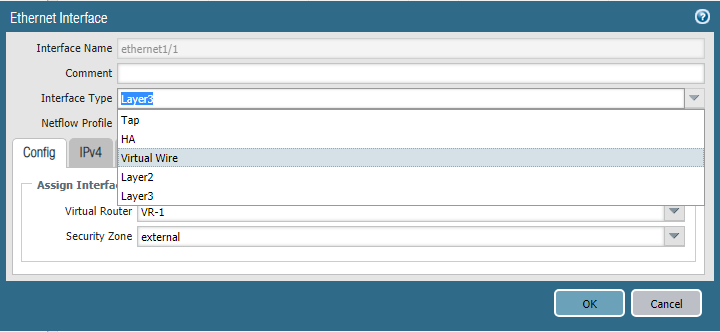

يمكن أن تعمل واجهات شبكة جدار حماية Palo Alto Networks في خمسة أوضاع مختلفة:

- الحنفية - تستخدم لجمع حركة المرور للمراقبة والتحليل.

- ها - تستخدم لتشغيل الكتلة

- السلك الافتراضي - في هذا الوضع ، تجمع Palo Alto Networks بين واجهتين وتمرير حركة المرور بينهما بشفافية ، دون تغيير عناوين MAC و IP

- Layer2 - تبديل الوضع

- Layer3 - وضع جهاز التوجيه

الشكل 6 - تحديد وضع التشغيل للواجهة

الشكل 6 - تحديد وضع التشغيل للواجهةفي هذا المثال ، سيتم استخدام وضع Layer3 (الشكل 6). تشير معلمات واجهة الشبكة إلى عنوان IP ووضع التشغيل ومنطقة الأمان المقابلة. بالإضافة إلى وضع التشغيل الخاص بالواجهة ، يجب عليك تعيينه إلى جهاز التوجيه الظاهري ، وهو نسخة تماثلية لمثيل VRF في شبكات Palo Alto. يتم عزل أجهزة التوجيه الافتراضية عن بعضها البعض ولها جداول التوجيه الخاصة بها وإعدادات بروتوكول الشبكة.

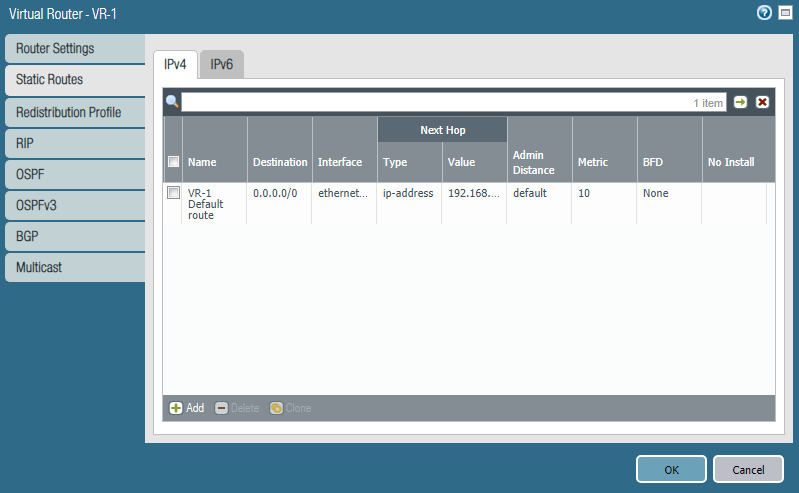

تحدد إعدادات جهاز التوجيه الظاهري التوجيهات الثابتة وإعدادات بروتوكول التوجيه. في هذا المثال ، تم إنشاء المسار الافتراضي فقط للوصول إلى الشبكات الخارجية (الشكل 7).

الشكل 7 - تكوين جهاز التوجيه الظاهري

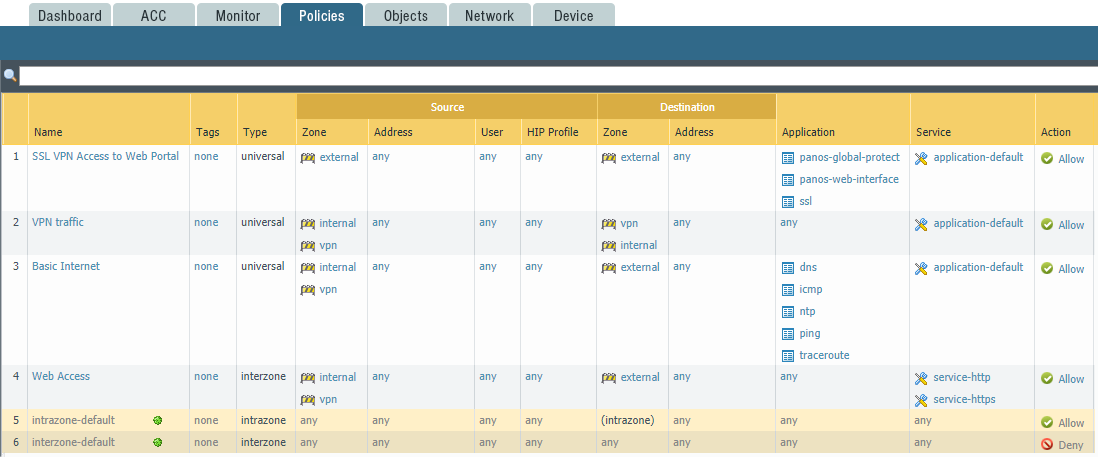

الشكل 7 - تكوين جهاز التوجيه الظاهريخطوة التكوين التالية هي سياسات المرور ، قسم

السياسات -> الأمن . يوضح الشكل 8. مثال على التهيئة. منطق القواعد هو نفسه بالنسبة لجميع جدران الحماية. يتم فحص القواعد من أعلى إلى أسفل ، حتى المباراة الأولى. وصف موجز للقواعد:

1. SSL VPN الوصول إلى بوابة الويب. للسماح بالوصول إلى بوابة ويب لمصادقة الاتصالات عن بُعد

2. حركة مرور VPN - السماح بحركة المرور بين الاتصالات عن بُعد والمكتب الرئيسي

3. الإنترنت الأساسية - إذن من نظام أسماء النطاقات ، بينغ ، traceroute ، تطبيقات NTP. يسمح جدار الحماية بالتطبيقات القائمة على التواقيع وفك التشفير والاستدلال ، بدلاً من أرقام المنافذ والبروتوكولات ، لذلك تم تحديد قسم التطبيق الافتراضي في قسم الخدمة. المنفذ / البروتوكول الافتراضي لهذا التطبيق

4. Web Access - إذن للوصول إلى الإنترنت عبر HTTP و HTTPS دون التحكم في التطبيق

5،6. القواعد الافتراضية لحركة المرور الأخرى.

الشكل 8 - مثال على إعداد قواعد الشبكة

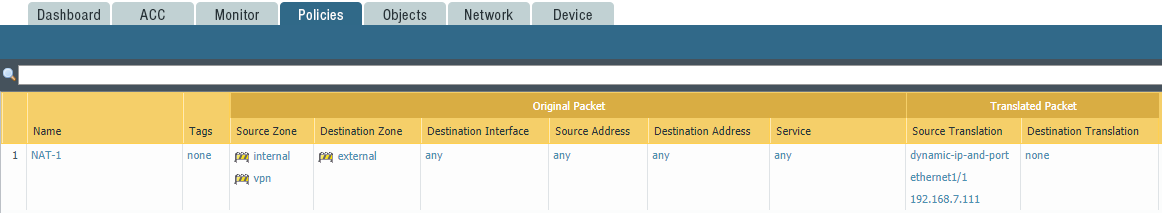

الشكل 8 - مثال على إعداد قواعد الشبكةلتكوين NAT ، استخدم قسم

السياسات -> قسم

NAT . يظهر مثال لتكوين NAT في الشكل 9.

الشكل 9 - مثال إعدادات NAT

الشكل 9 - مثال إعدادات NATلأي حركة مرور من داخلي إلى خارجي ، يمكنك تغيير عنوان المصدر إلى عنوان IP الخارجي لجدار الحماية واستخدام عنوان المنفذ الحيوي (PAT).

4. تكوين ملف تعريف مصادقة LDAP وميزة تعريف المستخدمقبل توصيل المستخدمين عبر SSL-VPN ، يجب تكوين آلية المصادقة. في هذا المثال ، ستحدث المصادقة على وحدة تحكم مجال Active Directory من خلال واجهة الويب Palo Alto Networks.

الشكل 10 - ملف تعريف LDAP

الشكل 10 - ملف تعريف LDAPللمصادقة على العمل ، تحتاج إلى تكوين

ملف تعريف LDAP وملف تعريف المصادقة . في

الجهاز -> ملفات تعريف

الخادم -> قسم

LDAP (الشكل 10) ، تحتاج إلى تحديد عنوان IP ومنفذ وحدة تحكم المجال ، ونوع LDAP وحساب المستخدم المضمّن في مجموعات

مشغلي الخادم ،

وقراء سجل الأحداث ،

ومستخدمي COM الموزعين . ثم ، في قسم

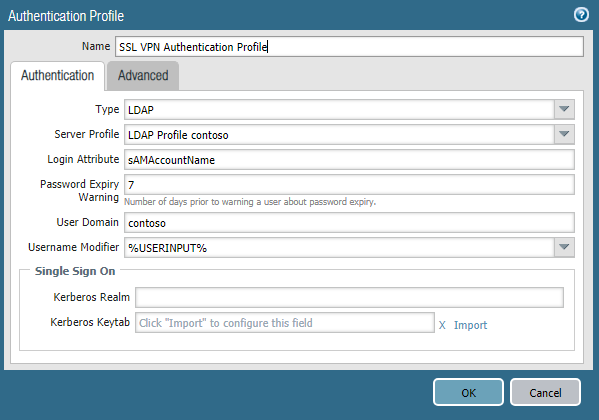

الجهاز -> ملف تعريف المصادقة ، قم بإنشاء ملف تعريف مصادقة (الشكل 11) ، وحدد

ملف تعريف LDAP الذي تم إنشاؤه مسبقًا وفي علامة التبويب خيارات متقدمة ، حدد مجموعة المستخدمين (الشكل 12) المسموح لهم بالوصول عن بُعد. من المهم ملاحظة المعلمة "

مجال المستخدم" في ملف التعريف ، وإلا فلن يعمل الترخيص المستند إلى المجموعة. يجب أن يحتوي الحقل على اسم مجال NetBIOS.

الشكل 11 - ملف تعريف المصادقة

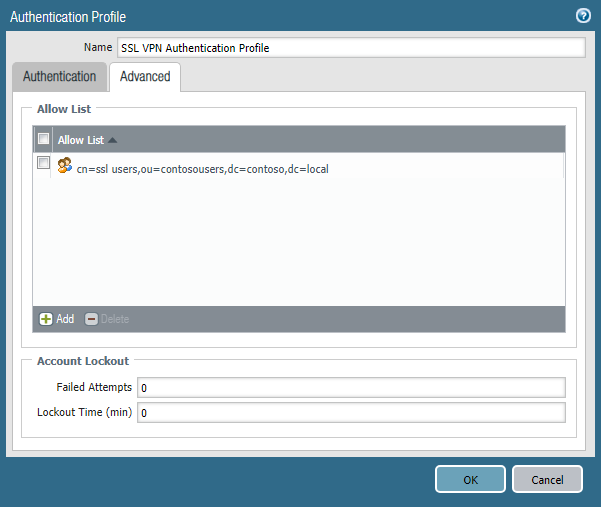

الشكل 11 - ملف تعريف المصادقة الشكل 12 - حدد مجموعة م

الشكل 12 - حدد مجموعة موالخطوة التالية هي تكوين

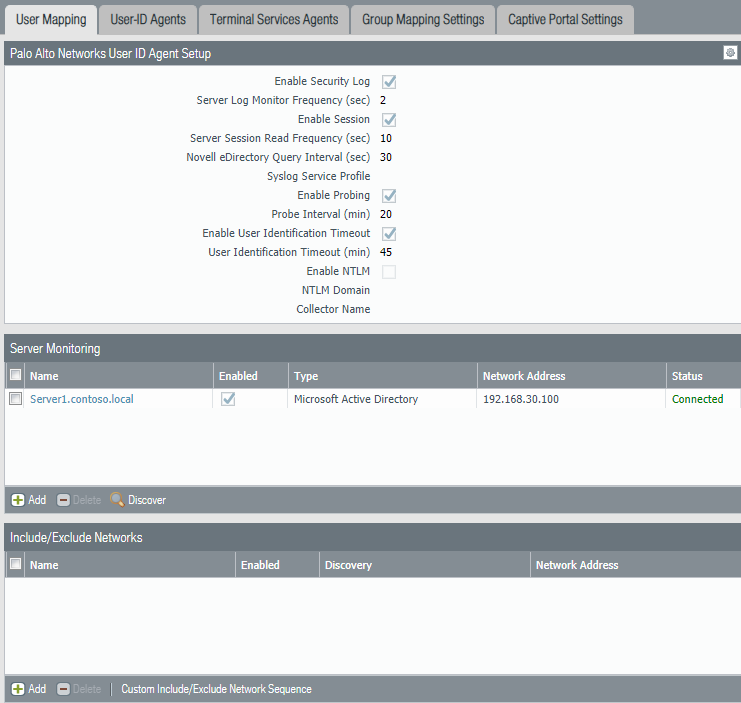

الجهاز -> تعريف المستخدم . تحتاج هنا إلى تحديد عنوان IP لوحدة التحكم بالمجال ، وبيانات الاعتماد الخاصة بالاتصال ، وكذلك تكوين إعدادات

تمكين سجل الأمان ،

وتمكين الجلسة ،

وتمكين الاختبار (الشكل 13). في قسم

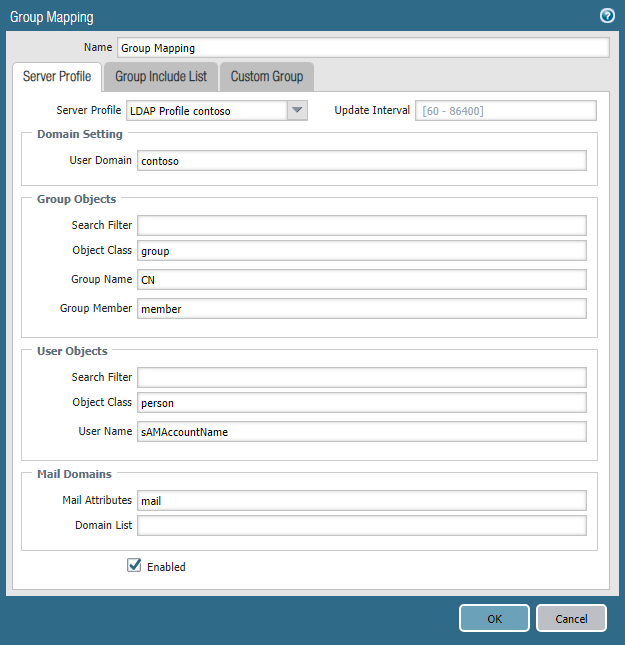

تعيين المجموعة (الشكل 14) ، من الضروري ملاحظة المعلمات الخاصة بتحديد الكائنات في LDAP وقائمة المجموعات التي سيتم استخدامها للترخيص. تمامًا كما هو الحال في ملف تعريف المصادقة ، هنا تحتاج إلى تعيين معلمة مجال المستخدم.

الشكل 13 - معلمات تعيين المستخدم

الشكل 13 - معلمات تعيين المستخدم الشكل 14 - مجموعة خرائط المعلمات

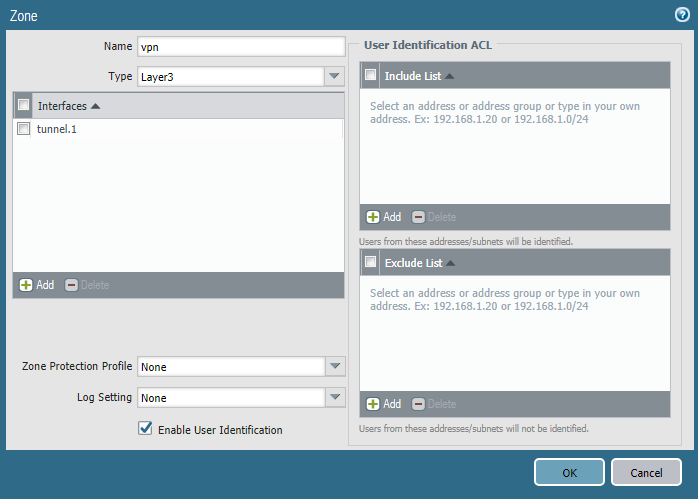

الشكل 14 - مجموعة خرائط المعلماتالخطوة الأخيرة في هذه الخطوة هي إنشاء منطقة VPN وواجهة لهذه المنطقة. على الواجهة ، قم بتمكين المعلمة

تمكين تعريف المستخدم (الشكل 15).

الشكل 15 - تكوين منطقة VPN

الشكل 15 - تكوين منطقة VPN5. تكوين SSL VPN

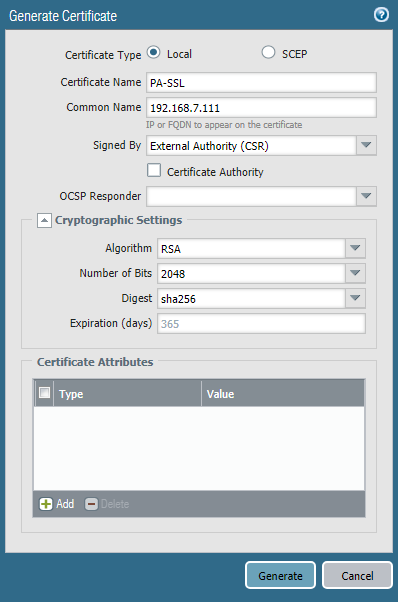

قبل توصيل SSL VPN ، يجب على المستخدم عن بعد الانتقال إلى بوابة الويب لمصادقة وتنزيل عميل Global Protect. بعد ذلك ، سيطلب هذا العميل بيانات الاعتماد والاتصال بشبكة الشركة. تعمل بوابة الويب في وضع https ، وبالتالي ، تحتاج إلى تثبيت شهادة لها. استخدم شهادة عامة إن أمكن. ثم لن يتم تحذير المستخدم من الشهادة غير صالحة على الموقع. إذا لم يكن من الممكن استخدام شهادة عامة ، فأنت بحاجة إلى إصدار الشهادة الخاصة بك ، والتي سيتم استخدامها على صفحة الويب لـ https. يمكن أن تكون موقعة ذاتيا أو تصدر من خلال سلطة إصدار الشهادات المحلية. يجب أن يكون لدى الكمبيوتر البعيد شهادة جذر أو شهادة موقعة ذاتياً في قائمة مراكز الجذر الموثوق بها حتى لا يتلقى المستخدم خطأً عند الاتصال ببوابة الويب. في هذا المثال ، سيتم استخدام شهادة صادرة من خلال المرجع المصدق لخدمات شهادة Active Directory.

لإصدار شهادة ، تحتاج إلى إنشاء طلب شهادة في قسم

الجهاز -> إدارة الشهادات -> الشهادات -> إنشاء . في الطلب ، حدد اسم الشهادة وعنوان IP أو FQDN لبوابة الويب (الشكل 16). بعد إنشاء الطلب ، قم بتنزيل ملف

.csr وانسخ محتوياته في حقل طلب الشهادة في نموذج ويب AD CS Web Enrollment. اعتمادًا على إعدادات المرجع المصدق ، يجب الموافقة على طلب الشهادة وإصدار الشهادة الصادرة بتنسيق

Base64 Encoded Certificate . بالإضافة إلى ذلك ، تحتاج إلى تنزيل شهادة الجذر لمرجع الشهادة. ثم تحتاج إلى استيراد كلتا الشهادتين في جدار الحماية. عند استيراد شهادة لبوابة ويب ، حدد الطلب في الحالة المعلقة وانقر فوق استيراد. يجب أن يتطابق اسم الشهادة مع الاسم المحدد مسبقًا في الطلب. يمكن تحديد اسم شهادة الجذر بشكل تعسفي. بعد استيراد الشهادة ، تحتاج إلى إنشاء

ملف تعريف خدمة SSL / TLS في قسم

الجهاز -> إدارة الشهادة . في ملف التعريف ، حدد الشهادة التي تم استيرادها مسبقًا.

الشكل 16 - طلب شهادة

الشكل 16 - طلب شهادةوالخطوة التالية هي تكوين كائنات

Global Protect Gateway و

Global Protect Portal في قسم

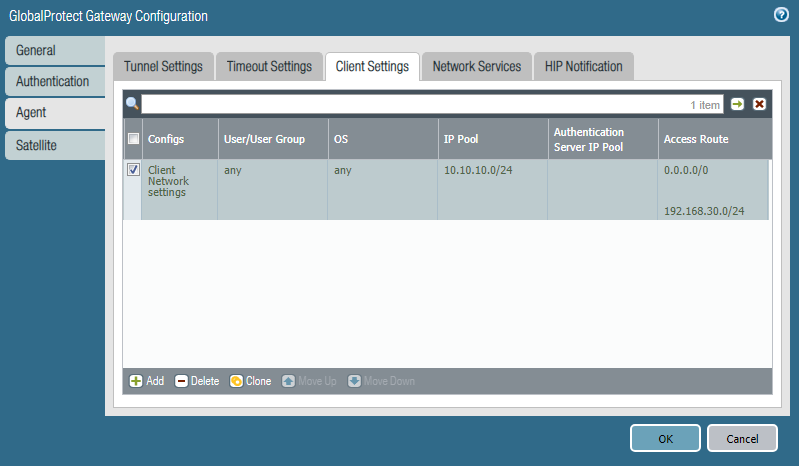

الشبكة -> Global Protection . في إعدادات

Global Protect Gateway ، نحدد عنوان IP الخارجي لجدار الحماية ، بالإضافة إلى

ملف تعريف طبقة المقابس الآمنة (SSL) ،

ملف تعريف المصادقة ، واجهة النفق وإعدادات IP للعميل التي تم إنشاؤها مسبقًا. تحتاج إلى تحديد مجموعة من عناوين IP التي سيخصص للعميل لها عنوان ، وطريق الوصول هو الشبكة الفرعية التي سيتبعها العميل. إذا كانت المهمة هي التفاف كل حركة مرور المستخدم من خلال جدار الحماية ، فأنت بحاجة إلى تحديد الشبكة الفرعية 0.0.0.0/0 (الشكل 17).

الشكل 17 - تكوين مجموعة من عناوين IP والطرق

الشكل 17 - تكوين مجموعة من عناوين IP والطرقثم تحتاج إلى تكوين

Global Protect Portal . حدد عنوان IP لجدار الحماية

وملف تعريف SSL وملف تعريف المصادقة وقائمة بعناوين IP الخارجية للجدران النارية التي سيتصل بها العميل. إذا كان هناك العديد من جدران الحماية ، فيمكنك تعيين أولوية لكل منها ، والتي بموجبها سيختار المستخدمون جدار حماية للاتصال.

في قسم

الجهاز -> عميل GlobalProtect Client ، تحتاج إلى تنزيل

حزمة توزيع عميل VPN من خوادم Palo Alto Networks وتنشيطها. للاتصال ، يجب على المستخدم الانتقال إلى صفحة الويب الخاصة بالبوابة حيث سيُطلب منه تنزيل

عميل GlobalProtect Client . بعد التنزيل والتثبيت ، يمكنك إدخال بيانات الاعتماد الخاصة بك والاتصال بشبكة الشركة عبر SSL VPN.

استنتاج

انتهى هذا الجزء من إعداد Palo Alto Networks. نأمل أن تكون المعلومات مفيدة ، وقد حصل القارئ على فكرة عن التقنيات المستخدمة في شبكات Palo Alto. إذا كانت لديك أسئلة حول التخصيص والاقتراحات حول مواضيع المقالات المستقبلية - اكتبها في التعليقات ، سنكون سعداء بالإجابة.