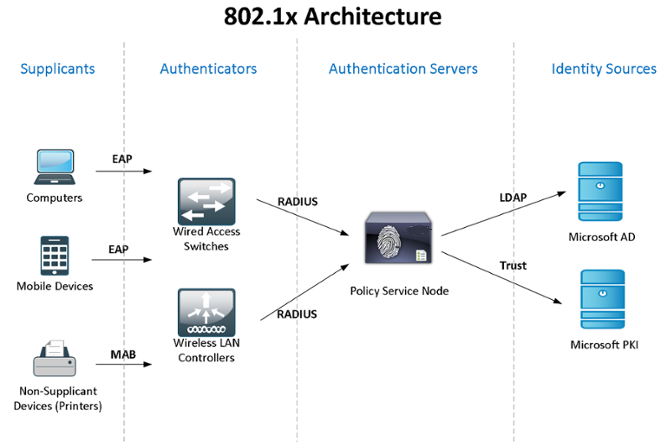

دعونا نفكر في الممارسة العملية في استخدام Windows Active Directory + NPS (خادومان للتسامح مع الأخطاء) + 802.1x قياسي للتحكم في الوصول ومصادقة المستخدمين - أجهزة كمبيوتر المجال - الأجهزة. يمكنك التعرف على نظرية المعيار في ويكيبيديا ، على الرابط:

IEEE 802.1Xنظرًا لأن "المختبر" الخاص بي محدود في الموارد ، فإن أدوار NPS ووحدة التحكم بالمجال متوافقة ، لكنني أوصي بمشاركة هذه الخدمات الهامة.

لا أعرف الطرق القياسية لمزامنة تكوينات (سياسات) Windows NPS ، لذلك سنستخدم برامج PowerShell النصية التي أطلقها برنامج جدولة المهام (المؤلف هو زميلي السابق). لمصادقة أجهزة كمبيوتر المجال وللأجهزة التي لا تعرف كيفية استخدام

802.1x (الهواتف والطابعات وما إلى ذلك) ، سيتم تكوين "نهج المجموعة" وإنشاء مجموعات الأمان.

في نهاية المقال ، سأتحدث عن بعض تعقيدات العمل مع 802.1x - كيف يمكنك استخدام المحولات غير المدارة ، ACL الديناميكية ، وما إلى ذلك. سأشارك المعلومات حول مواطن الخلل التي تم اكتشافها ...

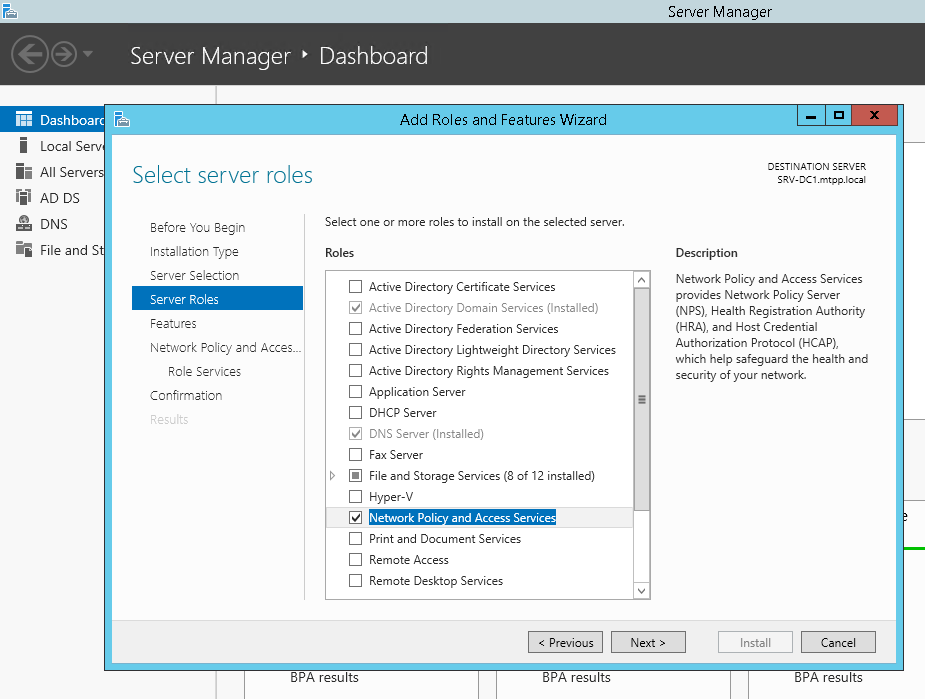

لنبدأ من خلال تثبيت وتكوين فشل NPS على Windows Server 2012R2 (كل شيء هو نفسه لعام 2016): من خلال Server Manager -> معالج إضافة الأدوار والميزات ، حدد خادم نهج الشبكة فقط.

أو باستخدام PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

توضيح بسيط - نظرًا لأن EAP المحمي (PEAP) ستحتاج بالتأكيد إلى شهادة تؤكد صحة الخادم (مع حقوق الاستخدام المناسبة) ، والتي سيتم الوثوق بها على أجهزة الكمبيوتر العميلة ، ومن ثم ستحتاج إلى تثبيت دور المرجع المصدق أيضًا. ولكن لنفترض أن لديك بالفعل تثبيت CA ...

سنفعل نفس الشيء على الخادم الثاني. إنشاء مجلد للبرنامج النصي C: \ Scripts على كلا الخادمين ومجلد شبكة على الخادم الثاني

\\ SRV2 \ NPS-config $على الخادم الأول ، قم بإنشاء برنامج PowerShell النصي

C: \ Scripts \ Export-NPS-config.ps1 بالمحتويات التالية:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

بعد ذلك ، قم بتكوين المهمة في Sheduler المهام: "

Export-NpsConfiguration "

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

أداء لجميع المستخدمين - تشغيل بأعلى الأذونات

يوميًا - كرر المهمة كل 10 دقائق. في غضون 8 ساعاتفي وضع الاستعداد NPS ، قم بتكوين استيراد التكوين (السياسات):

إنشاء برنامج نصي PowerShell:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

ومهمة تنفيذه كل 10 دقائق:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

أداء لجميع المستخدمين - تشغيل بأعلى الأذونات

يوميًا - كرر المهمة كل 10 دقائق. في غضون 8 ساعاتالآن ، للتحقق من ذلك ، أضف اثنين من المحولات إلى عملاء RADIUS (IP والسرية المشتركة) في NPS على أحد الخوادم (!) ، وسياستين لطلب الاتصال:

WIRED-Connect (الشرط: "نوع منفذ NAS - Ethernet") و

WiFi -المشكلة (الشرط: "نوع منفذ NAS هو IEEE 802.11") ، وكذلك سياسة

شبكة الوصول إلى شبكة أجهزة الشبكة (إدارة الشبكة):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

من جانب التبديل ، الإعدادات التالية: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

بعد التهيئة ، بعد 10 دقائق ، يجب أن تظهر جميع العملاء \ السياسات \ الإعدادات على NPS الاحتياطي ، وسوف نتمكن من تسجيل الدخول إلى المحولات باستخدام حساب ActiveDirectory ، وهو عضو في مجموعة domain \ sg-network-admins (التي أنشأناها مقدمًا).

دعنا ننتقل إلى إعداد Active Directory - إنشاء سياسة مجموعة وكلمة مرور ، إنشاء المجموعات الضرورية.

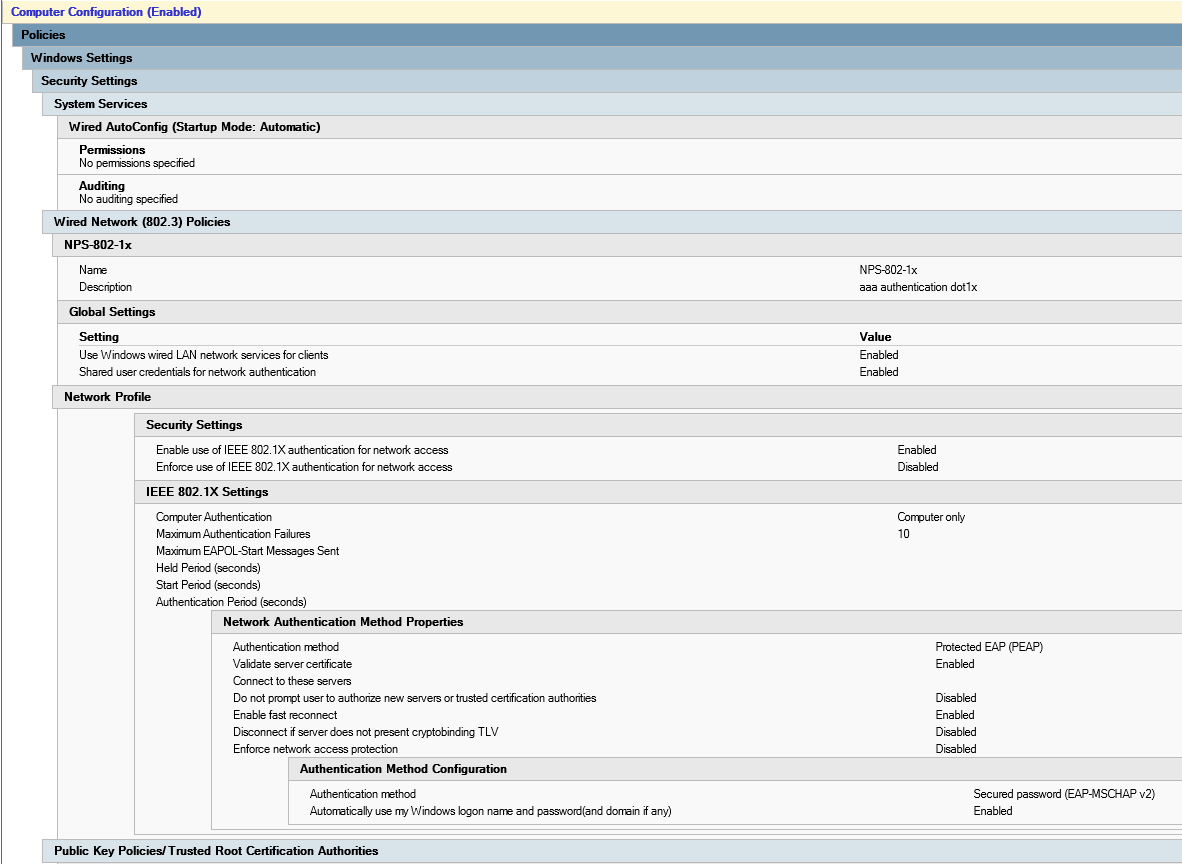

أجهزة نهج المجموعة

- إعدادات 8021x :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

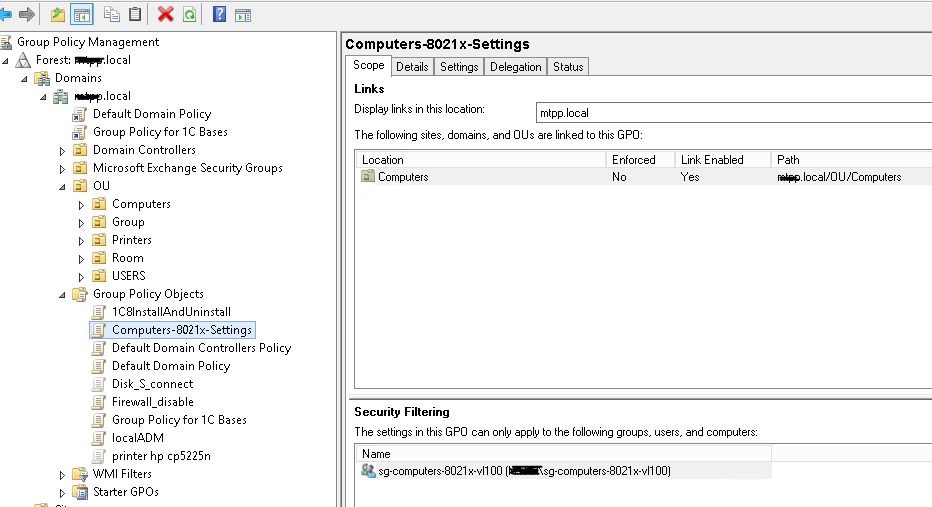

قم بإنشاء مجموعة أمان

sg-computers-8021x-vl100 ، حيث سنضيف أجهزة الكمبيوتر التي نريد توزيعها على

شبكة محلية ظاهرية 100 وتكوين التصفية لسياسة المجموعة التي تم إنشاؤها مسبقًا لهذه المجموعة:

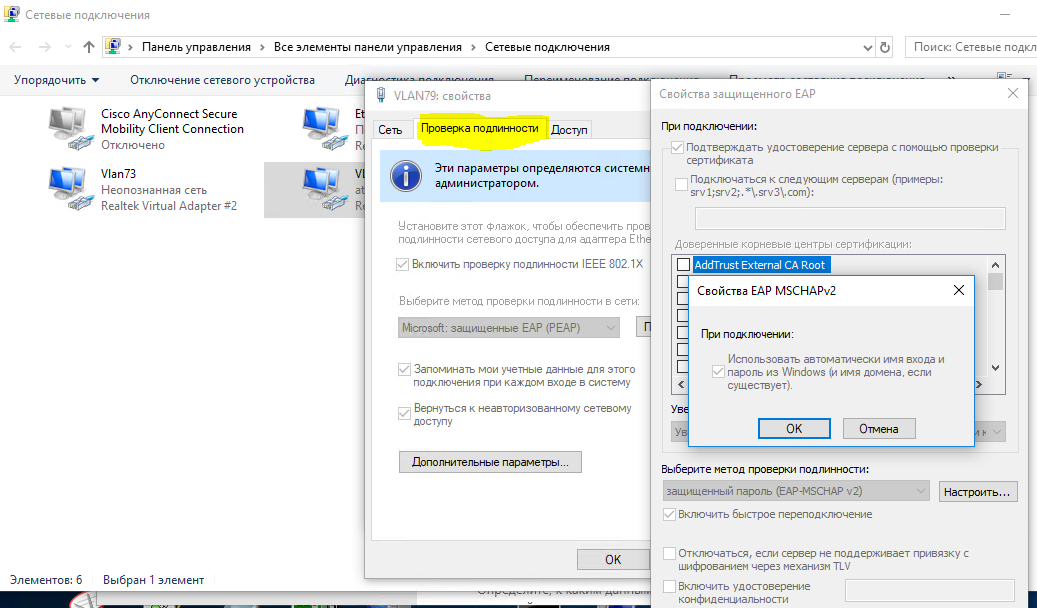

يمكنك التحقق من أن السياسة قد تم تنفيذها بنجاح من خلال فتح "مركز الشبكة والمشاركة (إعدادات الشبكة والإنترنت) - تغيير إعدادات المحول (تكوين إعدادات المحول) - خصائص المحول" ، حيث يمكننا رؤية علامة التبويب "المصادقة":

عندما تكون مقتنعًا بأنه تم تطبيق السياسة بنجاح ، يمكنك المتابعة لتكوين سياسة الشبكة على NPS ومنافذ تبديل الوصول.

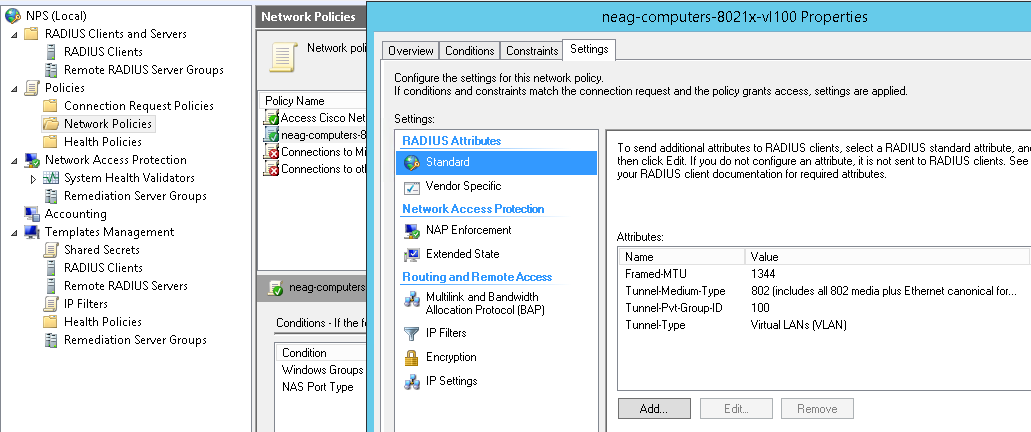

إنشاء نهج شبكة

neag-computers-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

الإعدادات النموذجية لمنفذ التبديل (أود الانتباه إلى حقيقة أن نوع المصادقة هو "متعدد المجالات" - البيانات والصوت ، ومن الممكن أيضًا المصادقة على عنوان mac. بالنسبة لـ "فترة الانتقال" ، من المنطقي استخدام المعلمات التالية:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

لم يتم إدخال المعرف من "العزل" ، ولكن من نفس المعرف الذي يجب أن يحصل عليه الكمبيوتر المستخدم بعد تسجيل الدخول بنجاح - حتى نتأكد من أن كل شيء يعمل كما ينبغي. يمكن استخدام نفس المعلمات في سيناريوهات أخرى ، على سبيل المثال ، عند إدخال رمز تبديل غير مدار في هذا المنفذ وتريد أن تندرج جميع الأجهزة المتصلة به وغير مصادقة في شبكة محلية ظاهرية معينة ("العزل").

تبديل إعدادات المنفذ في 802.1x وضع مضيف متعدد المجالات default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

يمكنك التحقق من مصادقة الكمبيوتر / الهاتف بنجاح باستخدام الأمر:

sh authentication sessions int Gi1/0/39 det

قم الآن بإنشاء مجموعة (على سبيل المثال ،

sg-fgpp-mab ) في Active Directory للهواتف وإضافة جهاز اختبار واحد إليها (في حالتي ، هذا هو

Grandstream GXP2160 مع العنوان الشامل

000b.82ba.a7b1 ومجال الحساب المقابل

\ 000b82baa7b1 ) .

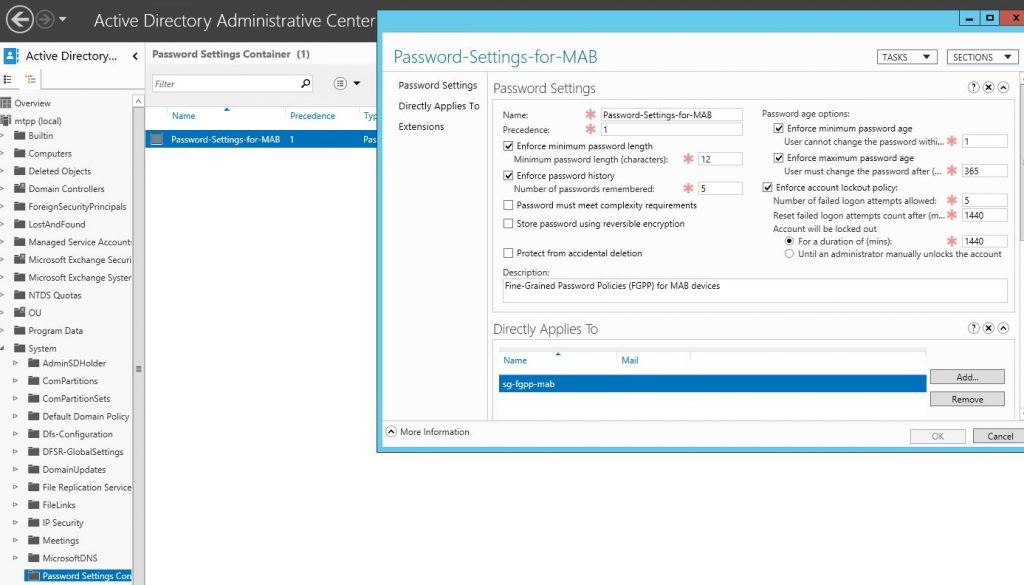

بالنسبة للمجموعة التي تم إنشاؤها ، سنقوم بتخفيض متطلبات سياسة كلمة المرور (باستخدام

سياسات كلمة المرور المحببة من خلال مركز إدارة Active Directory -> المجال -> النظام -> حاوية إعدادات كلمة المرور) مع المعلمات التالية

Password-Settings-for-MAB :

مما يسمح لنا باستخدام عنوان ماس للأجهزة ككلمات مرور. بعد ذلك ، يمكننا إنشاء سياسة شبكة لمصادقة mab لأسلوب 802.1x ، دعنا نسميها neag-devices-8021x-voice. المعلمات هي كما يلي:

- نوع منفذ NAS - Ethernet

- مجموعات Windows - sg-fgpp-mab

- أنواع EAP: مصادقة غير مشفرة (PAP ، SPAP)

- سمات RADIUS - خاصة بالمورد: Cisco - Cisco-AV-Pair - قيمة السمة: device-traffic-class = voice

بعد المصادقة الناجحة (لا تنس تكوين منفذ التبديل) ، راجع المعلومات من المنفذ:

sh المصادقة se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

الآن ، كما وعدت ، فكر في بعض المواقف غير الواضحة. على سبيل المثال ، نحتاج إلى توصيل أجهزة الكمبيوتر / أجهزة المستخدمين من خلال مفتاح التبديل غير المُدار (رمز التبديل). في هذه الحالة ، ستبدو إعدادات المنفذ لذلك كما يلي:

تبديل إعدادات المنفذ في وضع مصادقة 802.1x في وضع المضيف interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

ملاحظة: تم ملاحظة خلل غريب جدًا - إذا كان الجهاز متصلاً من خلال هذا المفتاح ، ثم تم تعليقه في مفتاح مُدار ، فلن يعمل حتى يتم إعادة تشغيل المفتاح (!) حتى أجد طرقًا أخرى لحل هذه المشكلة.

هناك نقطة أخرى مرتبطة بـ DHCP (إذا تم استخدام ip dhcp snooping) - دون مثل هذه الخيارات:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

لسبب ما ، لا يمكن استلام عنوان IP بشكل صحيح ... على الرغم من أن هذا قد يكون ميزة لخادم DHCP الخاص بنا

ويحاول نظام التشغيل Mac OS و Linux (حيث يكون دعم 802.1x محليًا) المصادقة مع المستخدم ، حتى إذا تم تكوين المصادقة حسب العنوان الشامل.

في الجزء التالي من المقالة ، سننظر في استخدام 802.1x للشبكات اللاسلكية (اعتمادًا على المجموعة الموجودة في حساب المستخدم ، سنقوم "بإسقاطها" في الشبكة المقابلة (شبكة محلية ظاهرية) ، على الرغم من أنها ستتصل بنفس SSID).