بادئ ذي بدء ، دعونا نتذكر أسبقية سياسة المجموعة القياسية:

محلي - موقع - مجال - وحدة تنظيمية (LSDOU) . من مستوى أقل تحديدا إلى أكثر تحديدا. وهذا يعني أن إعدادات GPO المحلية سيتم تطبيقها أولاً ، ثم على مستوى الموقع ، على مستوى المجال ، إلخ. والإعدادات الأخيرة المطبقة (OU GPO) لها أعلى الأسبقية على النظام الناتج. ومع ذلك ، إذا

لم يقم مسؤول المجال

بتعيين بعض الإعدادات في GPOs ذات المستوى الأعلى (مثل تمكين / تعطيل خدمة Windows Defender) ولكن تم ضبط نفس الإعدادات على GPO على المستوى المحلي - سيتم تطبيق آخر الإعدادات. نعم ، حتى الجهاز هو عضو المجال.

توجد ملفات "كائن نهج المجموعة المحلي" في

المجلد المخفي

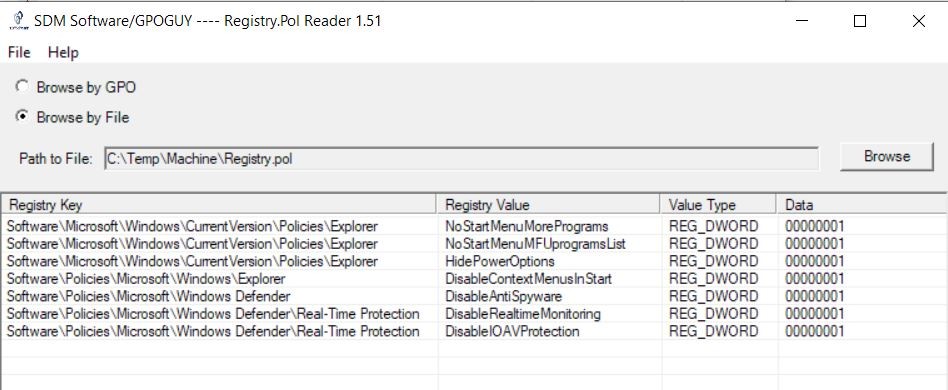

٪ systemroot٪ \ System32 \ GroupPolicy ولديه بالطبع نطاقان (موجودان في مجلدات فرعية): للمستخدم وللكمبيوتر. يمكن لأي مستخدم (أعني هنا "رجل سيئ" بالطبع) ، يمكنه الوصول إلى هذا المجلد (المجلدات) ، نسخ ملف

Registry.pol والتحقق من / تغيير إعدادات GPO المحلية. يمكن للمتطفل استخدام apllication للجزء الثالث ، مثل عارض RegPol:

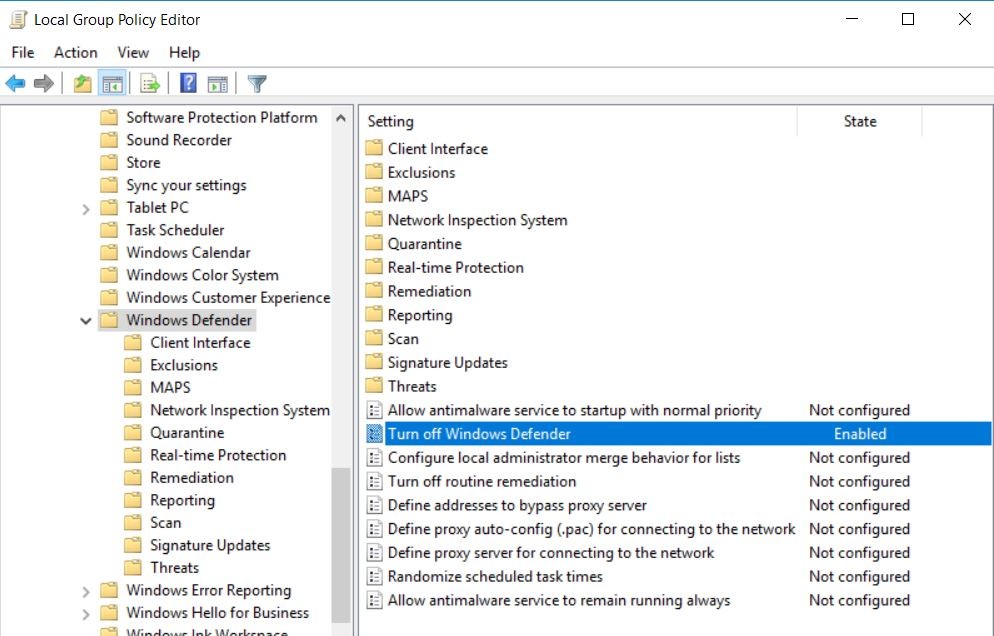

أو يمكنه نسخ جميع المجلدات الفرعية٪ systemroot٪ \ System32 \ GroupPolicy إلى الجهاز الخاص به وتغيير هذه الإعدادات عبر الأداة الإضافية

لمحرر نهج المجموعة القياسي (gpedit.msc):

بعد تغيير الإعدادات ، يمكن للمتطفل نسخ هذه الملفات مرة أخرى إلى الجهاز الذي تم اختراقه واستبدال السياسات المحلية الحالية. في المرة التالية التي تحدث فيها عملية تحديث GP ، سيتم تطبيق جميع إعدادات GPO الجديدة ، بما في ذلك الإعدادات المحلية. في مثالي ، يتم إيقاف تشغيل خدمة Windows Defender:

حسنًا ، كيف يمكنك اكتشاف إجراءات الدخيل باستخدام طرق الطب الشرعي الرقمية؟ في الواقع ، ليست مشكلة كبيرة إذا كان لدينا استنساخ للقرص الثابت (صورة) للتحقيق.

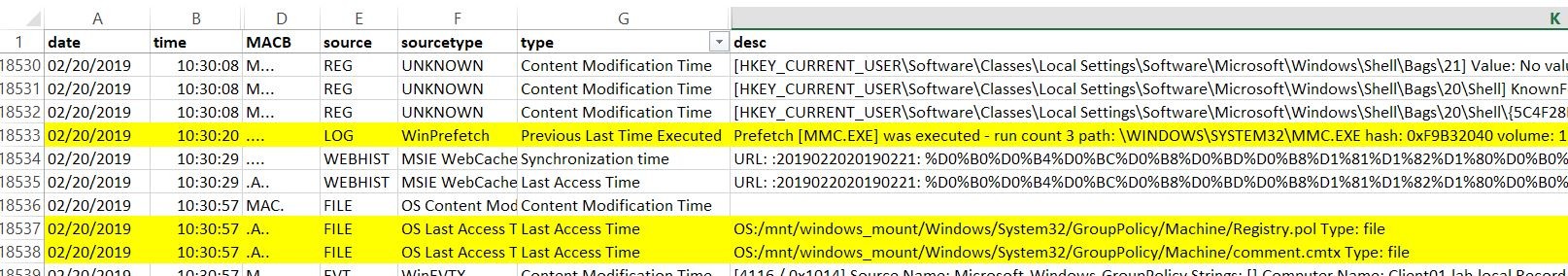

دعنا نحلل صورة الاهتمام مع

plaso . عادةً ، إذا قام شخص لديه حقوق إدارية بتغيير سياسة محلية من الناحية القانونية ، فإنه يقوم بذلك باستخدام الأداة الإضافية لـ Windows القياسية. لذلك ، من الواضح أننا سنكتشف الإجراءات المتسلسلة: open mmc.exe -> الوصول إلى Registry.pol & comment.cmtx files:

كما يمكنك التحقق من ملف سجل

Microsoft-Windows-GroupPolicy Operational.evtx لمعرف الأحداث 4016 (Windows 10) الذي حدث في نفس الوقت مع تغيير Registry.pol. ملاحظة: كما اكتشفت ، تم إجراء تغييرات فقط في "القوالب الإدارية" التي يتم تسجيلها في سجلات GPO.

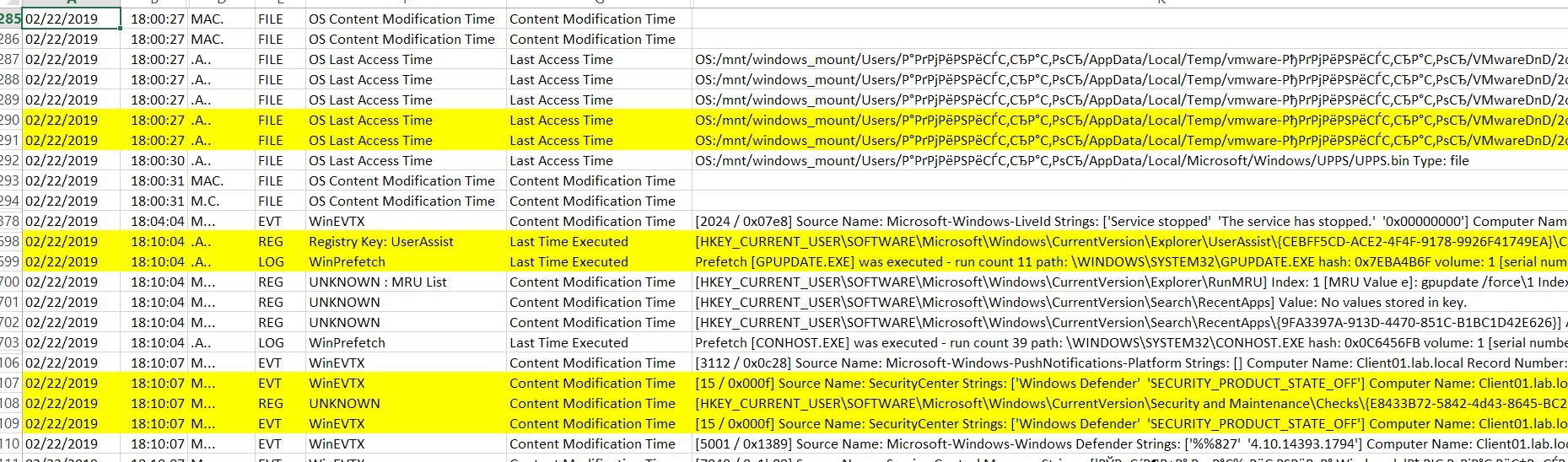

إذا قام شخص ما بتغيير ملفات السياسة المحلية باستخدام النسخ والاستبدال ، فسوف تكتشف أحداثًا مماثلة في rezults plaso:

في هذا المثال ، قمت بنسخ جميع ملفات السياسة المحلية يدويًا إلى المجلد٪ systemroot٪ \ System32 \ GroupPolicy (كان جهازًا ظاهريًا لبرنامج VMware ، لذلك يمكنك رؤية مجلد VMware-DnD) وبعد 10 دقائق قمت بتنفيذ

gpupdate / force القيادة. ترى أن حالة Windows Defender قد تم تغييرها إلى OFF - لأن هذا الخيار الذي أدليت به في السياسة المحلية قبل النسخ.

حسنًا ، في الختام - إذا تم اكتشاف بعض تغييرات التكوين غير المتوقعة على جهاز الكمبيوتر ، فحاول التحقق مما إذا كانت سياسة محلية يحركها الدخلاء تتغير أم لا.

شكرا لك مرة أخرى على الاهتمام! سأعود قريباً مع أشياء جيدة جديدة!