أكتب كثيرًا عن اكتشاف قواعد البيانات التي يمكن الوصول إليها مجانًا في جميع دول العالم تقريبًا ، ولكن لا توجد أخبار تقريبًا عن قواعد البيانات الروسية المتبقية في المجال العام. على الرغم من أنه كتب مؤخرًا عن "ذراع الكرملين" ، الذي اكتشفه الباحث الهولندي بقلق في أكثر من 2000 قاعدة بيانات مفتوحة.

قد يكون هناك اعتقاد خاطئ بأن كل شيء رائع في روسيا وأن مالكي المشاريع الروسية الكبيرة عبر الإنترنت مسؤولون عن تخزين بيانات المستخدم بطريقة مسؤولة. أسارع إلى فضح هذه الأسطورة في هذا المثال.

على ما يبدو ، تمكنت الخدمة الطبية الروسية عبر الإنترنت DOC + من مغادرة قاعدة بيانات ClickHouse مع سجلات الوصول في المجال العام. لسوء الحظ ، تبدو السجلات مفصلة للغاية بحيث يمكن أن تتعرض البيانات الشخصية للموظفين والشركاء والعملاء من الخدمة إلى احتمال حدوث تسرب.

أول الأشياء أولاً ...

: . . , .

معي ، كما هو الحال مع مالك قناة Telegram " تسريبات المعلومات " ، اتصل بي قارئ القناة ، الذي أراد أن يبقى مجهولًا وأبلغ حرفيًا بما يلي:

تم اكتشاف خادم ClickHouse مفتوح على الإنترنت ، والذي ينتمي إلى doc +. يطابق عنوان IP الخاص بالخادم عنوان IP الذي تم تكوين مجال docplus.ru عليه.

من ويكيبيديا: DOC + (New Medicine LLC) هي شركة طبية روسية تقدم خدمات في مجال التطبيب عن بعد ، وتستدعي الطبيب في المنزل ، وتخزين ومعالجة البيانات الطبية الشخصية . تلقت الشركة استثمارات من ياندكس.

استنادا إلى المعلومات التي تم جمعها ، كانت قاعدة بيانات ClickHouse متاحة بالفعل بحرية ، ويمكن لأي شخص يعرف عنوان IP الحصول على البيانات منه. هذه البيانات من المفترض أن تحولت إلى سجلات الوصول إلى الخدمة.

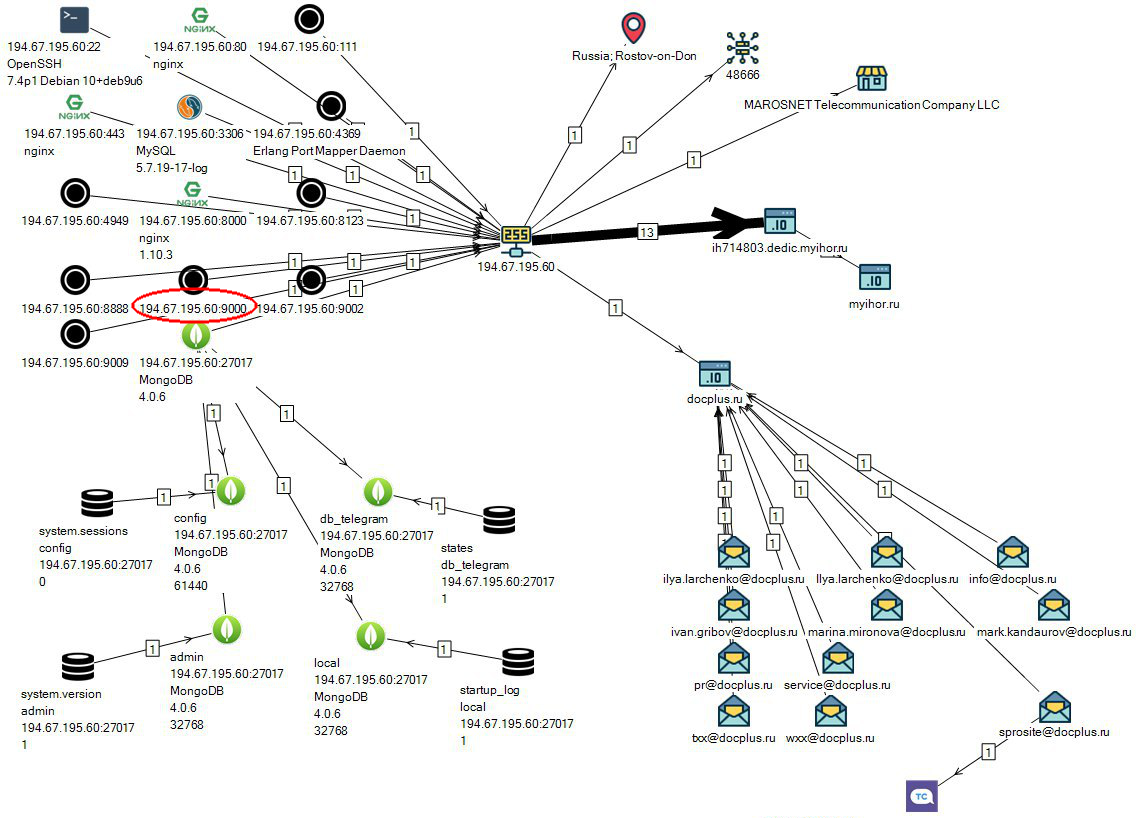

كما ترون من الصورة أعلاه ، بالإضافة إلى خادم الويب www.docplus.ru وخادم ClickHouse (المنفذ 9000) ، فإن قاعدة MongoDB المفتوحة "معلقة" على نفس عنوان IP (والذي ، على ما يبدو ، لا يوجد شيء مثير للاهتمام).

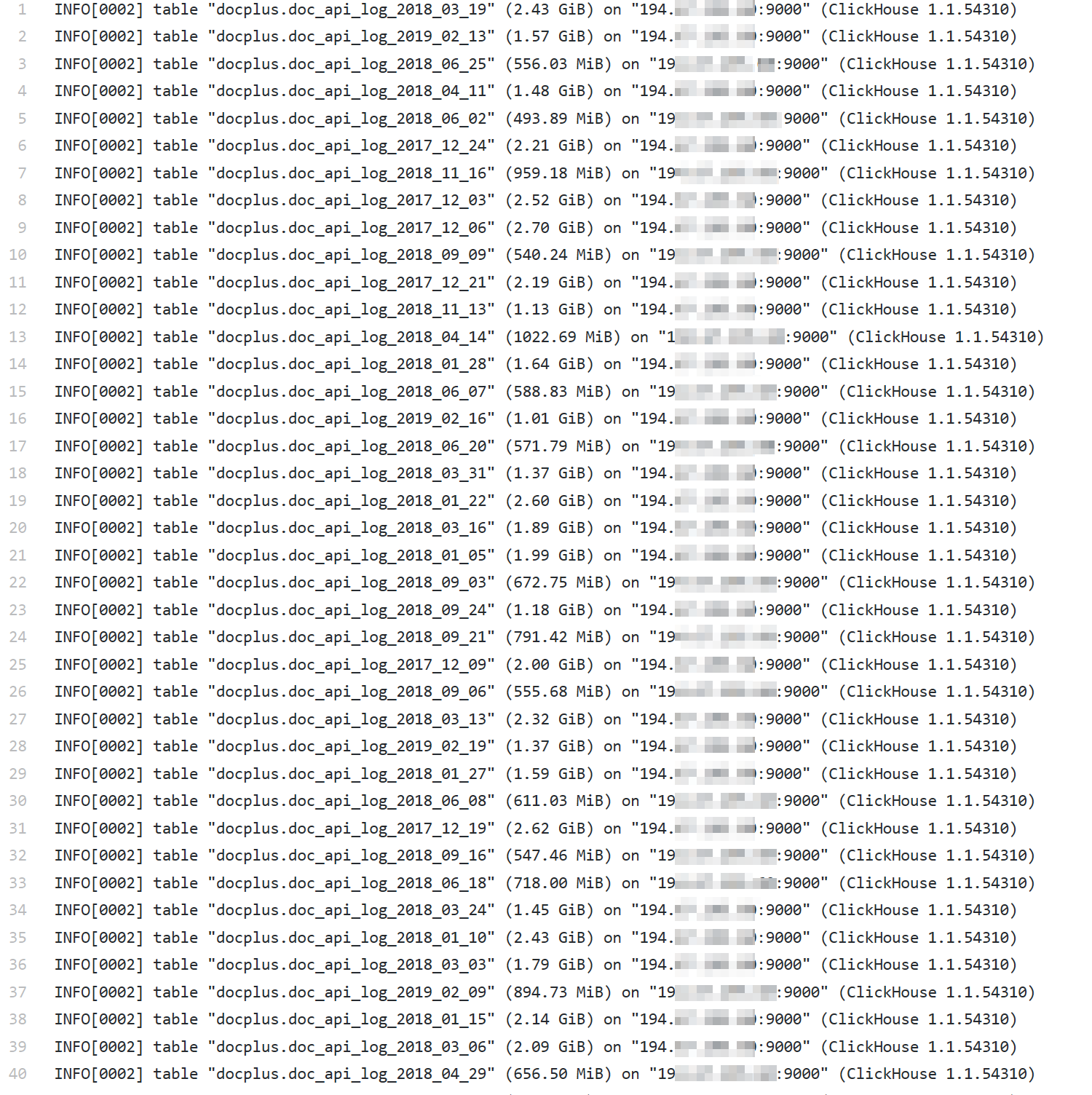

بقدر ما أعرف ، تم استخدام محرك البحث Shodan.io للكشف عن خادم ClickHouse (كتبت بشكل منفصل حول كيفية اكتشاف الباحثين لقواعد البيانات المفتوحة ) بالتزامن مع برنامج نصي ClickDown خاص تحقق من قاعدة البيانات الموجودة لعدم وجود مصادقة وسرد جميع جداوله. في ذلك الوقت ، بدا أن هناك 474 منهم.

من الوثائق ، من المعروف أن خادم ClickHouse يستمع افتراضيًا إلى HTTP على المنفذ 8123. لذلك ، لمعرفة ما هو موجود في الجداول ، يكفي تنفيذ شيء مثل استعلام SQL هذا:

http://[IP-]:8123?query=SELECT * FROM [ ]

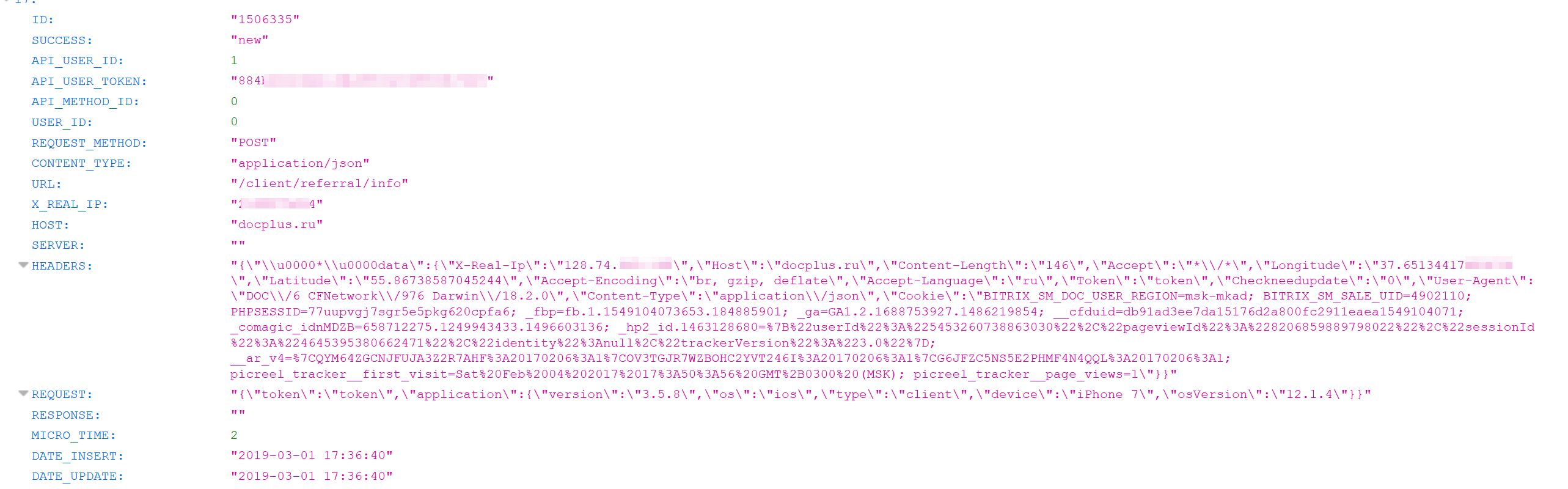

نتيجةً للاستعلام ، ربما يُرجع ما هو موضح في لقطة الشاشة أدناه:

يتضح من لقطة الشاشة أن المعلومات الموجودة في حقل HEADERS تحتوي على بيانات عن موقع المستخدم (خطوط الطول والعرض) للمستخدم ، وعنوان IP الخاص به ، ومعلومات حول الجهاز الذي يتصل منه بالخدمة ، وإصدار نظام التشغيل ، إلخ.

إذا حدث أن قام شخص ما بتعديل استعلام SQL قليلاً ، على سبيل المثال ، مثل هذا:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

يمكن أن تُرجع شيئًا مشابهًا للبيانات الشخصية للموظفين ، وهي: الاسم ، وتاريخ الميلاد ، والجنس ، ورقم الهاتف ، وعنوان التسجيل ، ومكان الإقامة الفعلي ، وأرقام الهواتف ، والوظائف ، وعناوين البريد الإلكتروني ، وأكثر من ذلك بكثير:

كل هذه المعلومات من لقطة الشاشة أعلاه تشبه إلى حد كبير بيانات إدارة شؤون الموظفين من 1C: Enterprise 8.3.

بعد الاطلاع على معلمة API_USER_TOKEN ، قد تعتقد أن هذا رمز مميز "يعمل" يمكنك من خلاله تنفيذ العديد من الإجراءات نيابة عن المستخدم - بما في ذلك تلقي بياناته الشخصية. لكن بالطبع لا أستطيع أن أقول هذا.

في الوقت الحالي ، لا توجد معلومات تفيد بأن خادم ClickHouse لا يزال متاحًا مجانًا على نفس عنوان IP.

New Medicine LLC ولدت بيانًا رسميًا عن الحادث. يحتوي البيان على العديد من الرسائل ، يلخص بإيجاز: "تسرب بسيط. العامل البشري. أقل من 1 ٪. بيئة الاختبار (على عنوان IP الرئيسي!) ". لست كسولًا جدًا لقراءة البيان بالكامل:

شركة New Medicine LLC (DOC +) هي مشغل البيانات الشخصية ، وبالتالي فهي تتخذ جميع تدابير الحماية المطلوبة بموجب القانون. وقد أدخلت الشركة معدات الأمن الحديثة التي اجتازت إجراءات التصديق اللازمة من قبل FSB و FSTEC. عمليات داخلية مبنية على الإدارة والتحكم في حالة أمان أنظمة المعلومات التي تتم فيها معالجة البيانات الشخصية. سياسة حماية ومعالجة البيانات الشخصية متاحة للدراسة على موقعنا.

يستخدم DOC + خدمة ClickHouse لتصحيح وظائف التحسينات على منتجات العميل. يقوم ClickHouse بتحميل البيانات من بيئة الاختبار والإنتاج. تعمل خدمة ClickHouse على خوادم الشركة ، والوصول إليها منظم ومقيّد بشكل صارم. كان ظهور البيانات من ClickHouse في المجال العام بسبب خطأ يتعلق بالعامل البشري. تم إغلاق الوصول إلى البيانات على الفور في 03/17/19 مباشرة بعد نشر الثغرة الأمنية. تقوم الشركة بانتظام بتحليل الثغرات الأمنية في نظام حماية البيانات الشخصية ، وكان من المؤكد أن هذا الخطأ قد تم اكتشافه وإصلاحه. لسوء الحظ ، لم يكن لدينا وقت للقيام بذلك حتى اكتشف المتخصصون الآخرون الخطأ.

تم توفير قدر ضئيل من البيانات مؤقتًا للجمهور ، وهو ما لا يمكن أن يؤدي إلى عواقب سلبية على موظفي ومستخدمي خدمة DOC +. في وقت وقوع الحادث ، كان ClickHouse البيانات أساسا من بيئة الاختبار. البيانات الطبية للعملاء المتاحة للجمهور غير شخصية ؛ سيكون من الممكن تحديد موضوع البيانات الشخصية عليها فقط عند تلقي قاعدة البيانات بأكملها. يشير تحليل تاريخ الوصول إلى قاعدة البيانات وحركة المرور الصادرة من خوادمنا إلى أن التسرب يمكن أن يؤثر على <1٪ من جميع المعلومات.

حقيقة الحادث هي الإجراءات الداخلية المستمرة. نحن نعمل على تطوير وبدأنا بالفعل في تنفيذ تدابير إضافية لزيادة تشديد حماية البيانات. نأسف للحادث ، لكننا نؤكد مرة أخرى على عدم وجود عواقب سلبية على عملائنا. تعد سلامتك وخصوصيتك من أولويات فريق DOC + بالكامل منذ الأيام الأولى للشركة.