نقل لي إلى هذا المنصب

هذا واحد هنا هو تعليق .

أحضره هنا:

كيمان اليوم في الساعة 18:53

اليوم كنت مسروراً بالمزود. إلى جانب تحديث نظام حظر المواقع ، حصل على بريد mail.ru تحت الحظر. في الصباح ، أسحب الدعم الفني ، لا يمكنهم فعل أي شيء. الموفر صغير ، ويبدو أن موفري المنبع يقومون بحظره. لقد لاحظت أيضا تباطؤ في افتتاح جميع المواقع ، وربما نوعا من منحنى DLP معلقة؟ سابقا ، لم تكن هناك مشاكل مع الوصول. تدمير Runet يذهب مباشرة أمام عيني ...

الحقيقة هي أنه ، على ما يبدو ، نحن المزود :(

في الواقع ،

كليمان خمنت تقريبا سبب مشاكل mail.ru (على الرغم من أننا لفترة طويلة رفضنا أن نؤمن بمثل هذا الشيء).

سيتم تقسيمها إلى قسمين:

- أسباب مشاكلنا اليوم مع mail.ru والسعي المثير للعثور عليهم

- وجود مزود خدمة الإنترنت في واقع اليوم ، واستقرار runet السيادية.

مشاكل مع توافر mail.ru

أوه ، هذه قصة طويلة جدا.

والحقيقة هي أنه من أجل تنفيذ متطلبات الدولة (بمزيد من التفصيل في الجزء الثاني) ، قمنا بشراء وتكوين وتثبيت بعض المعدات - لتصفية الموارد المحظورة وتنفيذ عمليات

بث NAT للمشتركين.

منذ بعض الوقت ، قمنا أخيرًا بإعادة بناء جوهر الشبكة بحيث تمر كل حركة مرور المشتركين عبر هذا الجهاز في الاتجاه الصحيح.

قبل بضعة أيام ، قمنا بتشغيل تصفية المحتوى المحظور عليه (وفي نفس الوقت ترك النظام القديم يعمل) - بدا أن كل شيء يسير على ما يرام.

علاوة على ذلك - بدأت تدريجيا لتشمل أجزاء مختلفة من المشتركين NAT على هذا الجهاز. في المظهر - يبدو أن كل شيء على ما يرام.

ولكن اليوم ، بعد أن قمنا بتشغيل معدات NAT للجزء التالي من المشتركين ، واجهنا في الصباح عددًا لا بأس به من الشكاوى حول عدم توفر

mail.ru وموارد جزئية أخرى ومدى توفرها جزئيًا.

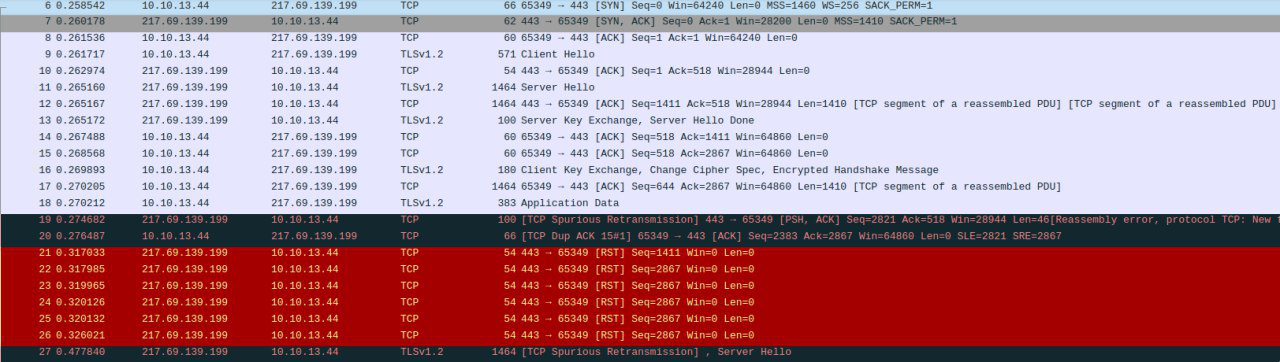

لقد بدأوا في التحقق من: شيء ما في

بعض الأحيان ، في

بعض الأحيان يرسل

TCP RST استجابة لطلبات حصرية لشبكات mail.ru. علاوة على ذلك ، يرسل بشكل غير صحيح (بدون ACK) ، TCP RST الاصطناعي بشكل واضح. بدا شيء من هذا القبيل:

بطبيعة الحال ، كانت الأفكار الأولى حول المعدات الجديدة: إدارة شؤون الإعلام الرهيبة ، لا توجد ثقة في ذلك ، أنت لا تعرف أبدا ما يمكن القيام به ، لأن TCP RST هو شيء شائع إلى حد ما بين أدوات الحظر.

افتراض

kaleman أن شخص ما يقوم بترشيح "متفوق" ، وضعنا أيضا - ولكن بعد تجاهلها.

أولاً ، لدينا ما يكفي من الوصلات الصاعدة المعقولة حتى لا نعاني من هذا القبيل :)

ثانياً ، نحن متصلون بالعديد من

IXs في موسكو ، وحركة المرور إلى mail.ru تمر عبرهم - وليس لديهم أي واجبات أو أي دافع آخر لتصفية حركة المرور.

تم إنفاق النصف التالي من اليوم على ما يسمى عادة الشامانية - جنبا إلى جنب مع بائع المعدات ، الذي يشكرونك عليه ، لم يتخلوا عن :)

- تم تعطيل التصفية بالكامل

- تم قطع الاتصال NAT وفقًا للنظام الجديد

- تم نقل اختبار الكمبيوتر إلى مجموعة منفصلة معزولة

- تغيير عنوان IP

في فترة ما بعد الظهر ، تم تخصيص جهاز افتراضي ذهب إلى الشبكة وفقًا لمخطط مستخدم عادي ، وتم السماح لممثلي البائع بالوصول إليه والمعدات. استمرت الشامانية :)

في النهاية ، صرح ممثل البائع بثقة أن قطعة الأجهزة لا علاقة لها بها على الإطلاق: لقد جاءت rsts من مكان أعلى.

تعليقعند هذه النقطة ، قد يقول شخص ما: ولكن هل كان من الأسهل بكثير إزالة التفريغ ليس من جهاز الكمبيوتر الاختبار ، ولكن من الجذع فوق DPI؟

لا ، لسوء الحظ ، فإن إزالة تفريغ (وحتى مجرد تهدئة) 40 + غيغابت في الثانية ليست تافهة على الإطلاق.

بعد ذلك ، في المساء ، لم يكن هناك شيء آخر نفعله سوى العودة إلى افتراض تصفية غريبة في مكان ما أعلاه.

نظرت إلى ما تذهب إليه حركة مرور IX الآن إلى شبكات IWG ، وقد دفعت لها جلسات عمل bgp. و- لو وها! - عاد كل شيء على الفور إلى وضعها الطبيعي :(

من ناحية ، من المؤسف أن يومك كله قضى في البحث عن المشكلة ، على الرغم من أنه تم حلها في خمس دقائق.

من ناحية أخرى:

- في ذاكرتي هذا شيء غير مسبوق. كما كتبت أعلاه - تاسعا لا يوجد

حقا أي نقطة في تصفية حركة المرور العابر. عادة ما يكون لديهم مئات غيغا بايت / تيرابايت في الثانية الواحدة. أنا فقط حتى الماضي لا يمكن أن أتخيل هذا على محمل الجد.

- مجموعة من الظروف الناجحة بشكل لا يصدق: جهاز معقد جديد ، ليس لديه الكثير من الثقة ومن غير الواضح ما يمكن توقعه - تم شحذه فقط تحت حظر الموارد ، بما في ذلك RST TCP

في الوقت الحالي ، تبحث NOC في هذا التبادل عبر الإنترنت عن مشكلة. وفقا لهم (وأعتقد أن لهم) ليس لديهم نظام الترشيح وضعت خصيصا. ولكن ، بفضل السماء ، لم يعد السعي الآخر هو مشكلتنا :)

لقد كانت محاولة صغيرة لتبرير أنفسنا ، يرجى التفهم والعفو :)

ملاحظة: أنا عمدا لا اسم الشركة المصنعة لإدارة شؤون الإعلام / NAT ، ولا IX (أنا ، في الواقع ، ليس لدي حتى أي شكاوى خاصة ضدهم ، والشيء الرئيسي هو فهم ما كان عليه)

اليوم (وكذلك الأمس واليوم السابق) الواقع من وجهة نظر مزود الإنترنت

لقد أمضيت الأسابيع الماضية ، وأعيد بناء جوهر الشبكة بشكل كبير ، وأؤدي مجموعة من التلاعب "بالكسب" ، مع خطر التأثير بشكل كبير على حركة المستخدم الحية. بالنظر إلى الأهداف والنتائج والنتائج المترتبة على كل هذا - أخلاقيا ، كل هذا صعب للغاية. خاصة - مرة أخرى الاستماع إلى الخطب الشنيعة حول حماية استقرار Runet والسيادة ، إلخ. إلخ

سأحاول في هذا القسم معرفة "تطور" الشبكة الأساسية لمزود خدمة الإنترنت النموذجي على مدى السنوات العشر الماضية.

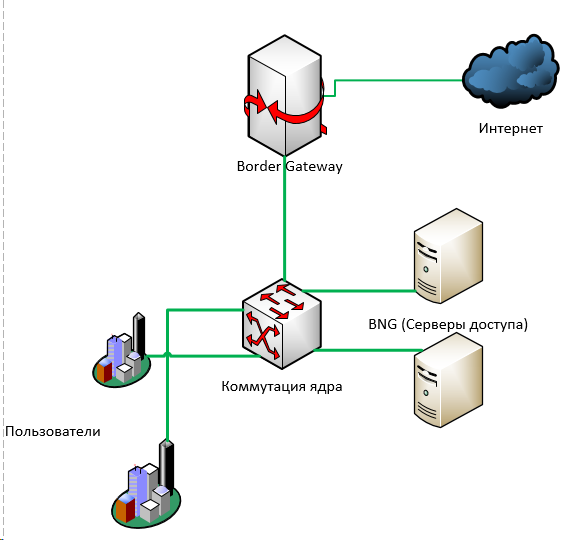

قبل عشر سنوات.في تلك الأوقات المباركة ، يمكن أن يكون جوهر شبكة الموفر بسيطًا وموثوقًا مثل ازدحام المرور:

في هذه الصورة المبسطة للغاية ، لا توجد طرق سريعة أو حلقات أو ip / mpls.

جوهرها هو أن حركة مرور المستخدم جاءت في نهاية المطاف إلى التبديل على مستوى kernel - من حيث ذهبت إلى

BNG ، من حيث ، كقاعدة عامة ، إلى التبديل kernel ، ثم "للخروج" - من خلال بوابة حدود واحدة أو أكثر إلى الإنترنت.

يتم حجز هذا المخطط بسهولة شديدة على كل من L3 (التوجيه الديناميكي) وعلى L2 (MPLS).

يمكنك وضع أي شيء على N + 1: الوصول إلى الخوادم ، والمفاتيح ، والحدود - وحجزها بطريقة ما للفشل التلقائي.

بعد بضع سنوات ، أصبح من الواضح للجميع في روسيا أنه كان من المستحيل العيش على هذا النحو: كان من الضروري بشكل عاجل حماية الأطفال من التأثير الضار للشبكة.

كانت هناك حاجة ملحة لإيجاد طرق لتصفية حركة مرور المستخدم.

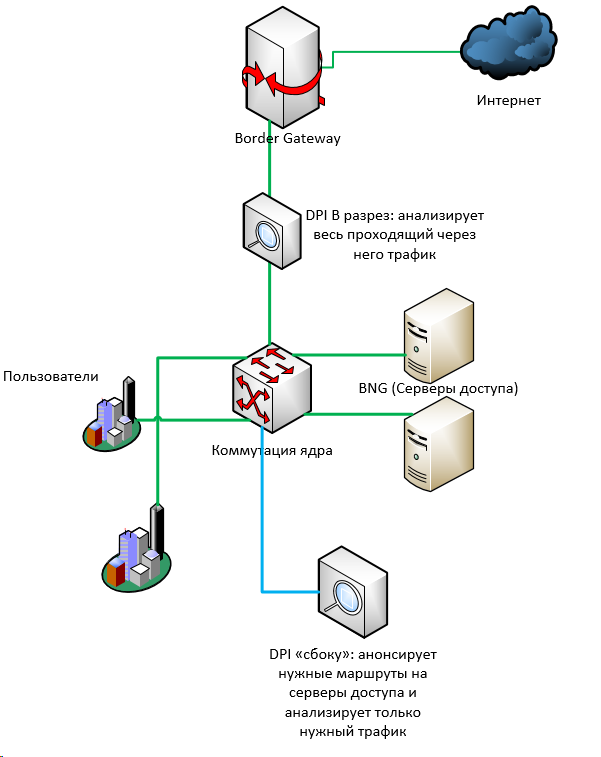

هناك طرق مختلفة.

في حالة غير جيدة ، يتم وضع شيء "قيد التنفيذ": بين حركة مرور المستخدم والإنترنت. يتم تحليل حركة المرور التي تمر عبر "شيء ما" ، على سبيل المثال ، يتم إرسال حزمة إعادة توجيه وهمية إلى جانب المشترك.

في حالة أفضل قليلاً - إذا كان حجم حركة المرور يسمح - يمكنك جعل خدعة صغيرة مع أذنيك: إرسال حركة المرور الصادرة فقط من المستخدمين إلى العناوين التي تحتاج إلى تصفية (لذلك يمكنك إما أن تأخذ عناوين IP المحددة هناك من التسجيل ، أو بالإضافة إلى حل تلك الموجودة المجالات في التسجيل).

في وقت واحد ، ولهذه الأغراض ، كتبتُ

mini-dpi بسيطة - رغم أن اللغة لا تجرؤ على تسميتها. إنه أمر بسيط للغاية وليس مثمرًا للغاية - ومع ذلك فقد سمح لنا بذلك ، وللعشرات (إن لم يكن المئات) من مقدمي الخدمات الآخرين ، بعدم إنفاق الملايين على الفور على أنظمة إدارة البيانات الصناعية ، ولكن بالنظر إلى عدة سنوات إضافية من الوقت.

بالمناسبة ، حول DPI آنذاك والحاليةبالمناسبة ، العديد من الذين اشتروا أنظمة إدارة شؤون الإعلام المتاحة في ذلك الوقت في السوق بالفعل طردهم. حسنًا ، لا يتم سجنهم بسبب شيء كهذا: مئات الآلاف من العناوين ، وعشرات الآلاف من عناوين URL.

وفي الوقت نفسه ، ارتفعت الشركات المصنعة المحلية بقوة في ظل هذا السوق. أنا لا أتحدث عن مكون الجهاز - كل شيء واضح للجميع ، ولكن البرنامج - الشيء الرئيسي الموجود في إدارة شؤون الإعلام - ربما اليوم إن لم يكن الأكثر تطوراً في العالم ، فمن المؤكد أن أ) يتطور بسرعة فائقة ، وب) بسعر واحد محاصر - فقط لا يمكن مقارنتها مع المنافسين الأجانب.

أود أن أكون فخوراً ، لكن حزينًا قليلاً =)

الآن بدا الأمر كما يلي:

بعد بضع سنوات

بعد بضع سنوات ، كان الجميع بالفعل مراجعي الحسابات. الموارد في التسجيل أصبحت أكثر وأكثر. بالنسبة لبعض المعدات القديمة (على سبيل المثال ، cisco 7600) ، أصبح مخطط "التصفية الجانبية" ببساطة غير قابل للتطبيق: كان عدد المسارات على 76 منصة يقتصر على حوالي تسعمائة ألف ، في حين أن عدد مسارات IPv4 اليوم يقترب بالفعل من 800 ألف. وإذا كان ipv6 أيضًا ... وأيضًا ... كم هناك؟ 900000 عناوين فردية في حمام RCN؟ =)

تحول شخص ما إلى مخطط يعكس كل حركة المرور الرئيسية إلى خادم التصفية ، والذي يجب أن يحلل الدفق بالكامل ويرسل شيئًا RST إلى كلا الجانبين (المرسل والمستلم) عندما يجد شيئًا سيئًا.

ومع ذلك ، كلما زاد عدد الزيارات ، كلما كان هذا المخطط أقل قابلية للتطبيق. في أدنى تأخير في المعالجة ، ستنقل حركة المرور المتطابقة ببساطة دون أن يلاحظها أحد ، وسيتلقى المزود تقريرًا جيدًا.

يضطر المزيد والمزيد من مقدمي الخدمات إلى وضع أنظمة DPI بدرجات متفاوتة من الموثوقية في سياق الطرق السريعة.

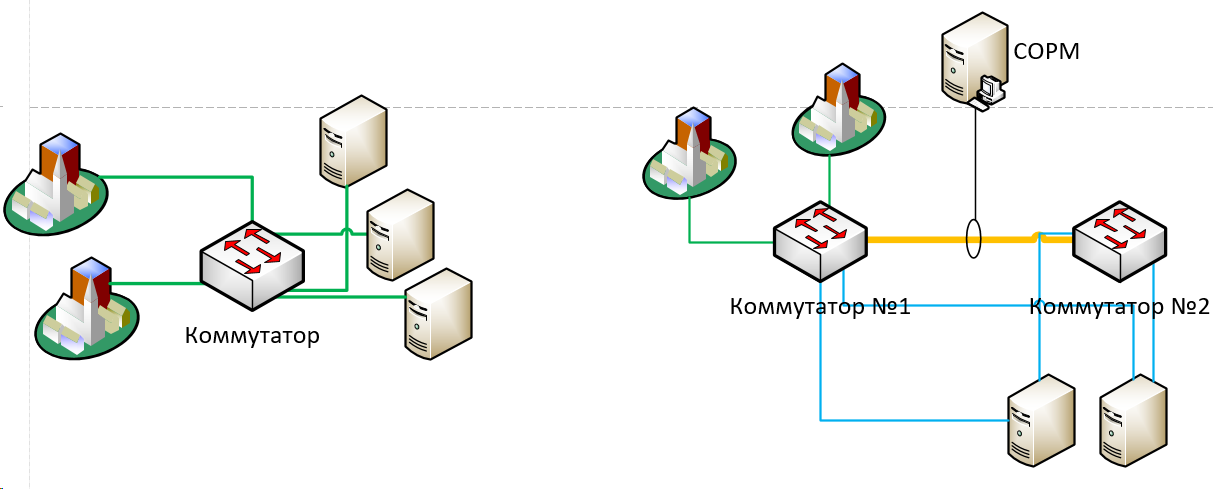

منذ عام أو عامين ، وفقًا للشائعات ، بدأت جميع هيئات FSB تقريبًا تطالب بالتركيب الفعلي لمعدات

SORM (سابقًا ، تمكن معظم مقدمي الخدمات من تنسيق

خطة SORM مع السلطات - خطة للتدابير التشغيلية في حالة الحاجة إلى العثور على شيء ما في مكان ما)

بالإضافة إلى المال (ليس بهذه السهولة العالية ، ولكن الملايين) ، تطلب SORM الكثير من التلاعب بالشبكة للكثيرين.

- يحتاج SORM إلى رؤية عناوين "رمادية" للمستخدمين ، قبل بث nat

- يحتوي SORM على عدد محدود من واجهات الشبكة

لذلك ، على وجه الخصوص ، اضطررنا إلى إعادة إنشاء جزء من النواة بهدوء - فقط من أجل جمع حركة مرور المستخدم للوصول إلى الخوادم في مكان ما في مكان واحد. من أجل عكس ذلك مع العديد من الروابط في SORM.

هذا ، مبسّط جدًا ، كان (على اليسار) مقابل أصبح (على اليمين):

الآن

الآن ، يطلب معظم مقدمي الخدمات إدخال SORM-3 أيضًا - والذي يتضمن ، على سبيل المثال لا الحصر ، تسجيل عمليات بث NAT.

لهذه الأغراض ، اضطررنا إلى إضافة معدات منفصلة لـ NAT في الدائرة أعلاه (فقط تلك التي تمت مناقشتها في الجزء الأول). ولإضافة ترتيب معين: بما أن SORM يجب أن "ترى" حركة المرور قبل ترجمة العنوان - يجب أن تمر حركة المرور كما يلي تمامًا: المستخدمون -> التبديل ، kernel -> خوادم الوصول -> SORM -> NAT -> التبديل ، الأساسية -> الإنترنت. للقيام بذلك ، كان علينا حرفيًا "نشر" تدفقات حركة المرور في الاتجاه الآخر ، وهو أمر صعب للغاية أيضًا.

المجموع: على مدار أكثر من عشر سنوات ، أصبحت الدائرة الأساسية للمزود الأساسي أكثر تعقيدًا في بعض الأحيان ، وزادت نقاط الفشل الإضافية (سواء في شكل معدات أو في شكل خطوط تبديل واحدة) زيادة كبيرة. في الواقع ، فإن شرط "رؤية كل شيء" في حد ذاته يعني الحد من هذا "كل شيء" إلى نقطة واحدة.

يبدو لي أنه يمكن استقراء ذلك بشفافية كبيرة للمبادرات الحالية المتعلقة بسيادة Runet وحمايتها وتحقيق الاستقرار وتحسينها :)

والمضي قدما هو Yarovaya.