منذ آلاف السنين ، ابتكرت أفضل عقول البشرية طرقًا لحماية المعلومات من أعين المتطفلين ، ولكن في كل مرة توجد طريقة للكشف عن سر الشفرات وقراءة المستندات السرية. الكرس المقدس الآخر لكتاب التشفير في جميع أنحاء العالم هو التشفير الكمي ، حيث يتم نقل المعلومات باستخدام الفوتونات. الخصائص الأساسية للفوتون كجسيم كمي هي أن قياس الخصائص يغير حتما حالته. بمعنى آخر ، من المستحيل اعتراض المعلومات المرسلة عبر قناة كمية سراً ، لأن هذا سيغيرها. أم أنها لا تزال ممكنة؟

مبادئ التشفير الكمي

لأول مرة ، عبر ستيفن ويسنر عن فكرة استخدام الأشياء الكمومية لحماية المعلومات في عام 1970. لقد توصل إلى فكرة الأوراق النقدية الكمومية التي لا يمكن تزويرها. لقد مر الكثير من الوقت منذ ذلك الحين ، لكن لم يتوصل أحد إلى طريقة لوضع الأشياء الكمومية على الأوراق النقدية ، ومع ذلك ، فإن فكرة أن ويزنر شاركها مع زميله السابق تشارلز بينيت ، بعد بضع سنوات تحولت إلى وسيلة لحماية المعلومات ، تسمى تشفير الكم.

تشفير باستخدام المفكرة الكودية لمرة واحدة

تشفير باستخدام المفكرة الكودية لمرة واحدة

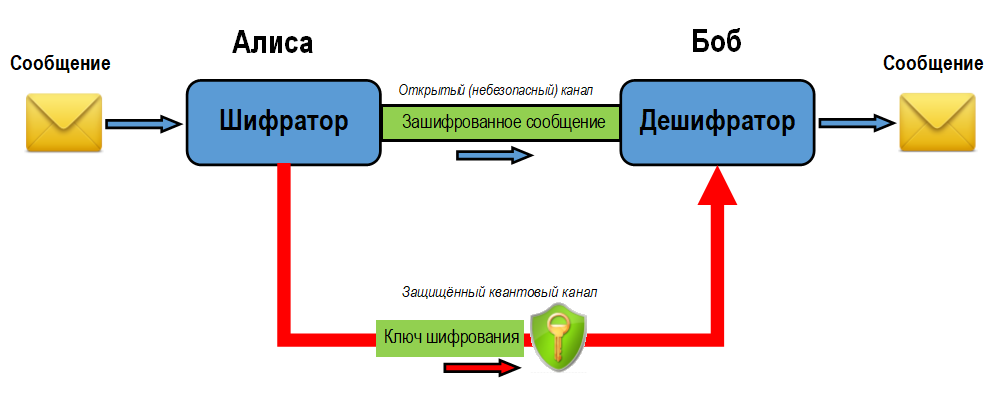

في عام 1984 ، أنهى بينيت ، مع جيل براسارد من جامعة مونتريال ، فكرة ويزنر لنقل الرسائل المشفرة باستخدام تقنية الكم. اقترحوا استخدام قنوات الكم لتبادل مفاتيح التشفير لمرة واحدة ، وينبغي أن يكون طول هذه المفاتيح مساوياً لطول الرسالة. يسمح لك هذا بنقل البيانات المشفرة في وضع تشفير المفكرة لمرة واحدة. توفر طريقة التشفير هذه قوة تشفير مثبتة حسابيًا ، أي أنها تقاوم التكسير بقدرات حسابية غير محدودة لجهاز التكسير.

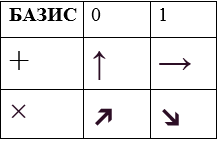

قرروا استخدام الفوتون كجسيم كمومي لنقل المعلومات. يمكن الحصول عليها بسهولة باستخدام المعدات المتاحة (المصابيح ، وأشعة الليزر ، وغيرها) ، وكانت المعلمات قابلة للقياس تماما. ولكن لنقل المعلومات ، كانت هناك حاجة إلى طريقة الترميز ، والسماح للحصول على الأصفار والأخرى.

على عكس الإلكترونيات التقليدية ، حيث يتم ترميز الأصفار والأصفار في شكل إمكانات إشارة مختلفة أو في شكل نبضات في اتجاه معين ، يكون هذا الترميز مستحيلًا في الأنظمة الكمية. كانت هناك حاجة لمعلمة الفوتون ، والتي يمكن ضبطها أثناء إنشائها ، ثم تقاس بالدرجة المطلوبة من الموثوقية. تحولت هذه المعلمة لتكون الاستقطاب.

تبسيطًا كبيرًا ، يمكن اعتبار الاستقطاب اتجاهًا لفوتون في الفضاء. يمكن استقطاب الفوتون في زوايا 0 ، 45 ، 90 ، 135 درجة. من خلال قياس فوتون ، يمكن تمييز حالتين أو قواعد عموديتين متبادلتين فقط:

- أساس زائد - الفوتون مستقطب رأسيًا أو أفقيًا ؛

- أساس "الصليب" - الفوتون مستقطب بزوايا 45 أو 135 درجة.

يستحيل التمييز بين الفوتون الأفقي والفوتون المستقطب بزاوية 45 درجة.

شكلت خصائص الفوتون هذه أساسًا لبروتوكول توزيع المفاتيح الكمومي BB84 الذي طوره تشارلز بينيت وجيل براسارد. عند تطبيقها ، يتم نقل المعلومات من خلال الفوتونات المستقطبة ، ويستخدم اتجاه الاستقطاب على أنه صفر أو واحد. يتم ضمان أمان النظام من خلال

مبدأ عدم اليقين في Heisenberg ، والذي ينص على أنه لا يمكن قياس كميتين كميتين في نفس الوقت مع الدقة اللازمة: كلما تم قياس خاصية الجسيم بدقة أكثر ، كلما أمكن قياس الثانية بدقة. وبالتالي ، إذا حاول شخص ما اعتراض المفتاح أثناء إرساله ، فسيعلم المستخدمون الشرعيون به.

في عام 1991 ، طور آرثر إيكيرت

خوارزمية E91 ، حيث تم إجراء التوزيع الكمي للمفاتيح باستخدام التشابك الكمومي ، وهي ظاهرة تكون فيها الحالات الكمومية لفوتونين أو أكثر مترابطة. علاوة على ذلك ، إذا كانت قيمة أحد الزوجين من الفوتونات المزدوجة تساوي 0 ، فسيكون الثاني بالتأكيد يساوي 1 والعكس صحيح.

دعونا نرى كيف يتم إنشاء مفتاح التشفير في نظام تشفير الكم. نحن نفترض أن مرسل المعلومات يسمى Alice ، والمستلم هو Bob ، وحواء تحاول التنصت على محادثتها.

وفقًا لبروتوكول BB84 ، يتم إنشاء مفتاح سري على النحو التالي:

- تنشئ Alice تسلسلًا عشوائيًا من البتات ، تشفير هذه المعلومات باستخدام الاستقطابات المقابلة للفوتونات وتنقلها إلى Bob ، باستخدام تسلسل قواعد تم اختياره عشوائيًا (تقاطع أو زائد).

- يقوم بوب بقياس حالة كل فوتون تم تلقيه عشوائيًا باستخدام أساس تم اختياره عشوائيًا.

- بالنسبة لكل فوتون ، يقوم بوب ، من خلال قناة مفتوحة ، بإخبار أليس بأي أساس قام بقياس حالة الفوتون ، مع الحفاظ على نتيجة القياس في الخفاء.

- أليس ، من خلال قناة مفتوحة ، تخبر بوب عن القياسات التي ينبغي اعتبارها صحيحة. هذه هي الحالات التي تتزامن فيها قواعد الإرسال والقياس.

- تُترجم نتيجة القياس ذات القواعد المتطابقة إلى وحدات بت يتم تشكيل المفتاح منها.

إذا حاولت حواء اعتراض المفتاح السري ، فستحتاج إلى قياس استقطاب الفوتونات. دون معرفة الأساس الصحيح لكل قياس ، ستتلقى حواء بيانات غير صحيحة ، وسوف يتغير استقطاب الفوتون. سوف يلاحظ كل من أليس وبوب هذا الخطأ على الفور.

نظرًا لأن التشوهات في النظام الكمومي لا يمكن إدخالها فقط عن طريق الجاسوس ، ولكن أيضًا عن طريق التداخل العادي ، فهناك حاجة إلى طريقة لاكتشاف الأخطاء بشكل موثوق. في عام 1991 ، طور تشارلز بينيت

خوارزمية للكشف عن التشوهات في البيانات المرسلة عبر قناة الكم . للتحقق ، يتم تقسيم جميع البيانات المرسلة إلى كتل متطابقة ، ثم يحسب المرسل والمستقبل بطرق مختلفة تكافؤ هذه الكتل ومقارنة النتائج.

في أنظمة التشفير الكمومية الحقيقية ، يحدث التفاعل بين المشتركين عبر الألياف الضوئية ، عندما يدخل الضوء إلى الألياف الضوئية ، يتم كسر الاستقطاب بشكل لا رجعة فيه. لذلك ، فإن المنشآت التجارية ، التي سنناقشها لاحقًا ، تستخدم طرقًا أخرى لترميز البتات.

على سبيل المثال ،

يستخدم ID Quantique مراحل الضوء لترميز البتات:

- بوب يولد نبض الضوء.

- يتم تقسيم الدافع إلى حافزين منفصلين ، يتم إرسالهما إلى أليس.

- تغيّر أليس بشكل عشوائي مرحلة واحدة من النبضات المستلمة مع تأخير ، وتختار إحدى القواعد.

- كما هو الحال في حالة الاستقطاب ، يتم استخدام قاعدتين: الأولى بتأخير صفري أو تأخير قدره 1/2 طول الموجة ، والثانية بتأخير 1/4 أو 3/4 طول الموجة.

- ترجع أليس الدوافع إلى بوب ، الذي يختار بشكل عشوائي تأخيرًا من الأساس الأول أو الثاني ويتداخل مع الدوافع.

- إذا اختار Alice and Bob نفس الأساس ، فإن مراحل النبضات إما أن تتزامن تمامًا أو ستكون خارج المرحلة ، فتقدم 0 أو 1 في الخرج.

- إذا كانت القواعد مختلفة ، فستكون نتيجة القياس صحيحة في 50٪ من الحالات.

Cerberis QKD Key Quantum Distribution System المصنعة بواسطة ID Quantique. أقصى مدى للقناة الكمومية هو 50 كم ، ومعدل نقل المفتاح السري هو 1.4 kbit / s. الصورة: معرف Quantique.

Cerberis QKD Key Quantum Distribution System المصنعة بواسطة ID Quantique. أقصى مدى للقناة الكمومية هو 50 كم ، ومعدل نقل المفتاح السري هو 1.4 kbit / s. الصورة: معرف Quantique.

التنفيذ العملي

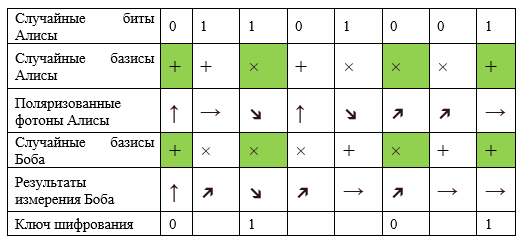

في عام 1989 ، بنى بينيت وبراسارد تثبيتًا في مركز أبحاث IBM لاختبار مفهومهم. كان الإعداد عبارة عن قناة كمومية ، في أحد نهايتها جهاز إرسال أليس ، وجهاز استقبال بوب في الطرف الآخر. تم وضع الأجهزة على مقعد بصري يبلغ طوله حوالي 1 متر في غلاف معتم بقياس 1.5 × 0.5 × 0.5 متر ، وتم التحكم في النظام بواسطة جهاز كمبيوتر ، حيث تم تنزيل تمثيلات البرامج للمستخدمين القانونيين والمهاجمين.

باستخدام التثبيت ، كان من الممكن معرفة ما يلي:

- إن استقبال ونقل المعلومات الكمومية أمر ممكن تمامًا حتى من خلال القناة الجوية ؛

- المشكلة الرئيسية في زيادة المسافة بين المستقبل والارسال هي الحفاظ على استقطاب الفوتون ؛

- يعتمد الحفاظ على سرية الإرسال على شدة ومضات الضوء التي يتم استخدامها للإرسال: تجعل الومضات الضعيفة من الصعب اعتراضها ، ولكنها تسبب زيادة في أخطاء المستلم القانوني ، مما يتيح لك زيادة شدة الومضات اعتراض المعلومات عن طريق تقسيم الفوتون الأولي الفردي إلى فوتين.

تركيب بينيت وبراسارد. المصدر: مجلة IBM للأبحاث والتطوير (المجلد: 48 ، الإصدار: 1 ، يناير 2004)

تركيب بينيت وبراسارد. المصدر: مجلة IBM للأبحاث والتطوير (المجلد: 48 ، الإصدار: 1 ، يناير 2004)

أدى نجاح تجربة بينيت وبراسارد إلى قيام فرق بحثية أخرى بالعمل في مجال التشفير الكمي. من القنوات الجوية ، تحولوا إلى الألياف الضوئية ، والتي سمحت على الفور بزيادة نطاق الإرسال: باعت الشركة السويسرية GAP-Optique قناة كمومية بين جنيف ونيون على أساس الألياف البصرية بطول 23 كم وضعت على طول قاع البحيرة ، وخلق مفتاح سري بمساعدة لم تتجاوز 1.4 ٪.

في عام 2001 ، تم تطوير مؤشر ضوئي ليزر ، مما سمح بإطلاق فوتونات مفردة. هذا جعل من الممكن نقل الفوتونات المستقطبة لمسافة أكبر وزيادة سرعة الإرسال. خلال التجربة ، تمكن مخترعو LED Andrew Shields الجديد وزملاؤه من TREL وجامعة كامبريدج من نقل المفتاح بسرعة 75 kbit / s ، على الرغم من أن أكثر من نصف الفوتونات قد فقدت أثناء الإرسال.

في عام 2003 ، انضمت شركة Toshiba إلى دراسة تشفير الكم. أدخلت الشركة النظام الأول في أكتوبر 2013 ، وفي عام 2014 كان من الممكن تحقيق نقل مستقر لمفاتيح الكم على الألياف الضوئية القياسية لمدة 34 يومًا. كانت المسافة القصوى لنقل الفوتون بدون مكرر 100 كم. من المهم التحقق من تشغيل التثبيت مع مرور الوقت لأن مستوى الخسائر والتداخل في القناة يمكن أن يتغير تحت تأثير الظروف الخارجية.

مشاكل تشفير الكم

كانت القيود المفروضة على عمليات التنفيذ الأولى لأنظمة تشفير الكم هي

نطاق نقل صغير وسرعة منخفضة للغاية :

- كان طول القناة الكمومية في نظام Bennett-Brassard 32 سم ، ولم يتجاوز معدل نقل المعلومات 10 بتات / ثانية ؛

- كانت قناة الاتصالات الكمومية GAP-Optique السويسرية بطول 23 كم ، لكن معدل نقل البيانات كان منخفضًا بشكل محبط - كان أيضًا حول وحدات البتات في الثانية ؛

- بعد فترة وجيزة من GAP-Optique ، سجلت Mitsubishi Electric Corporation رقمًا قياسيًا جديدًا لنطاق تشغيل نظام التشفير الكمي من خلال إرسال مفتاح كم يبلغ 87 كم ، وإن كان ذلك بسرعة بايت واحد في الثانية.

ترجع القيود المفروضة على المسافة إلى حقيقة أن الفوتونات ببساطة لا تعيش على مسافات كبيرة بسبب الضوضاء الحرارية وفقدان الألياف والعيوب. يؤدي المستوى العالي من التداخل إلى حقيقة أن النظام عليه تكرار الإرسال عدة مرات لتصحيح الأخطاء والاتفاق على مفتاح الجلسة النهائية. هذا يبطئ بشكل كبير من سرعة الإرسال.

لحل هذه المشكلة ، يتم تطوير أجهزة إعادة الإرسال الكمومية - أجهزة تسمح لك باستعادة المعلومات الكمية دون انتهاك سلامتها. طريقة واحدة لتنفيذ مثل هذه الراسبات تقوم على تأثير التشابك الكمومي. لكن الحد الأقصى للمسافة التي يمكن من خلالها الحفاظ على تأثير التشابك يقتصر حاليًا على 100 كم. علاوة على ذلك ، فإن نفس الضوضاء تدخل حيز التنفيذ: يتم فقد الإشارة المفيدة ببساطة. وعلى عكس الإشارات الكهرومغناطيسية العادية ، يستحيل تضخيم أو تصفية الفوتونات.

في عام 2002 ، تم اكتشاف تأثير ، والذي كان يسمى الحفز الكمومي. في تجربة أجرتها مجموعة بحثية بقيادة ألكساندر لفوفسكي ، تم خلق الظروف التي تم بموجبها استعادة تشابك حالات الضوء الكمومية. في الواقع ، لقد تعلم العلماء أن "تخلط" الفوتونات التي فقدت التشويش الكمومي بسبب رحلة طويلة في الألياف البصرية. يتيح لك ذلك الحصول على اتصال ثابت عبر مسافات طويلة مع انخفاض طفيف في سرعة النقل.

هناك مشكلة أخرى في تشفير الكم هي

الحاجة إلى إنشاء اتصال مباشر بين المشتركين ، لأن طريقة التفاعل هذه فقط تسمح لك بتنظيم توزيع آمن لمفاتيح التشفير.

تبلغ تكلفة أنظمة الكم اليوم عشرات ومئات الآلاف من الدولارات ، لذلك يقدم مطورو الحلول التجارية تكنولوجيا توزيع مفاتيح الكم في شكل خدمة ، لأن معظم القنوات الضوئية في حالة الخمول.

في هذه الحالة ، يتكون مفتاح الجلسة من جزأين: الأول - المفتاح الرئيسي - يتم تكوينه بواسطة العميل باستخدام التشفير التقليدي ، ويتم إنشاء المفتاح الثاني - الكم بواسطة نظام توزيع المفاتيح الكمومية. يتم الحصول على المفتاح النهائي عن طريق تشغيل bitor XOR من هذين الجزأين. وبالتالي ، حتى لو كان بإمكان المتسللين اعتراض المفتاح الرئيسي للعميل أو كسره ، فستظل البيانات آمنة.

نقاط الضعف في تشفير الكم

على الرغم من أن التوزيع الكمي للمفاتيح يكون غير محصن ضد التكسير ، فإن تطبيقات محددة من هذه الأنظمة تسمح لهجوم ناجح وسرقة المفتاح الذي تم إنشاؤه.

فيما يلي بعض أنواع الهجمات على أنظمة التشفير باستخدام بروتوكولات توزيع مفاتيح الكم. بعض الهجمات نظرية ، والبعض الآخر يستخدم بنجاح كبير في الحياة الواقعية:

- هجوم شق الخائن - يتكون من مسح وتقسيم النبضات إلى جزأين وتحليل كل جزء من الأجزاء في إحدى قاعدتين.

- يتضمن هجوم حصان طروادة مسح النبضة عبر مُضاعِف ضوئي في اتجاه جانب الإرسال أو جانب المستقبل. ينقسم النبض إلى قسمين لمزامنة الكشف ويدخل دائرة فك التشفير ، بينما لا يحدث تشويه للفوتونات المرسلة.

- هجمات متماسكة تستند إلى تكتيكات الترحيل. يعترض المهاجم فوتونات المرسل ، ويقيس حالته ، ثم يرسل الفصوص الزائفة في الحالات المقاسة إلى المستلم.

- هجمات غير متماسكة ، حيث يتم اعتراض فوتونات المرسل وإرباكها مع مجموعة من الفوتونات المفردة المنقولة. ثم يتم قياس حالة المجموعة وإرسال البيانات التي تم تغييرها إلى المستلم.

- إن الهجوم باستخدام مكشافات صور الانهيار الجليدي المسببة للعمى ، والتي تم تطويرها بواسطة فريق البحث في Vadim Makarov ، يسمح للمهاجم بالحصول على مفتاح سري حتى لا يلاحظ المتلقي حقيقة اعتراضه.

- هجوم فصل الفوتون. وهو يتكون من اكتشاف أكثر من فوتون في النبض واختطافه والارتباك مع الانهيار. يتم إرسال الجزء المتبقي من المعلومات إلى المستلم ، ويتلقى المعترض القيمة الدقيقة للبتة المرسلة دون إدخال أخطاء في المفتاح المنخل.

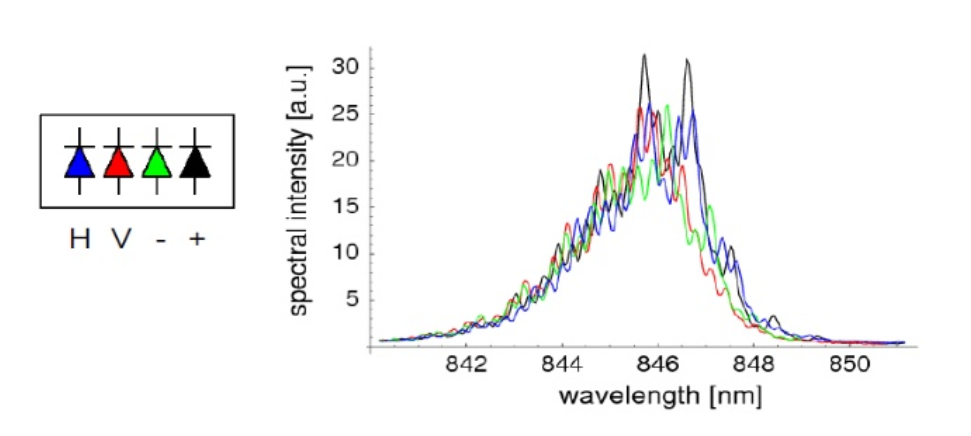

الهجوم الطيفي. مصدر

- الهجوم الطيفي. إذا تم إنشاء الفوتونات بواسطة أربع وحدات ضوئية مختلفة ، فسيكون لها خصائص طيفية مختلفة. يمكن للمهاجم قياس لون الفوتون ، وليس استقطابه.

- الهجوم على أرقام عشوائية. إذا كان المرسل يستخدم منشئ أرقام عشوائي شبه عشوائي ، فيمكن للمهاجم استخدام نفس الخوارزمية والحصول على تسلسل حقيقي من البتات.

دعونا نفحص ، على سبيل المثال ،

الهجوم الذي أعمى كاشف جهاز الاستقبال ، الذي طوره فاديم ماكاروف مع مجموعة من الزملاء من الجامعة النرويجية للعلوم الطبيعية والتقنية. للحصول على المفتاح ، يتم كشف كاشف المستقبل عن طريق شعاع الليزر. في هذا الوقت ، يعترض المهاجم إشارة المرسل. يبدأ كاشف الكم الأعمى للمستقبل في العمل مثل كاشف منتظم ، ويعطيه "1" عند تعرضه لنبضة ساطعة من الضوء ، بغض النظر عن خصائص الكم للنبض. ونتيجة لذلك ، يمكن للمهاجم الذي اعترض "1" إرسال نبضة ضوئية إلى كاشف جهاز الاستقبال ، وسيعتبر أنه تلقى هذه الإشارة من المرسل. بمعنى آخر ، يرسل المهاجم بدلاً من الكم إشارة كلاسيكية إلى المستلم ، مما يعني أنه قادر على سرقة المعلومات الواردة من المرسل دون أن يلاحظها أحد.

قامت مجموعة Makarov بشن هجوم على أنظمة تشفير الكم المصنعة بواسطة ID Quantique و MagiQ Technologies. لإعداد اختراق ناجح ، تم استخدام النظم التجارية. استغرق تطوير الهجوم شهرين.

لا تتعلق الثغرة المحددة ، على الرغم من طبيعتها الحرجة ، بالتكنولوجيا على هذا النحو ، ولكن بالسمات المحددة لتطبيق معين. يمكن القضاء على احتمال حدوث مثل هذا الهجوم عن طريق تثبيت مصدر لفوتونات واحدة أمام كاشفات جهاز الاستقبال وتضمينه في أوقات عشوائية. سيضمن هذا أن يعمل الكاشف في وضع الكم ويستجيب للفوتونات الفردية.

كم يكلف ، هل يعمل في الواقع ومن يحتاج إليها؟

عندما يتعلق الأمر بالمناطق التي تتطلب السرية الحقيقية ، فإن الأشياء الصغيرة مثل التكلفة والقيود على المسافة وسرعة النقل لا تؤخذ في الاعتبار.

لقد أدى الطلب على تشفير الكم في القطاعين العسكري والحكومي والمالي إلى حقيقة أن مجموعات البحوث تتلقى تمويلًا خطيرًا ، ولا يتم بيع المصانع الصناعية التي تقوم بتطويرها فحسب ، بل يتم استخدامها أيضًا بشكل حقيقي.

نظام توزيع مفاتيح الكم. المصدر: توشيبا

نظام توزيع مفاتيح الكم. المصدر: توشيبا

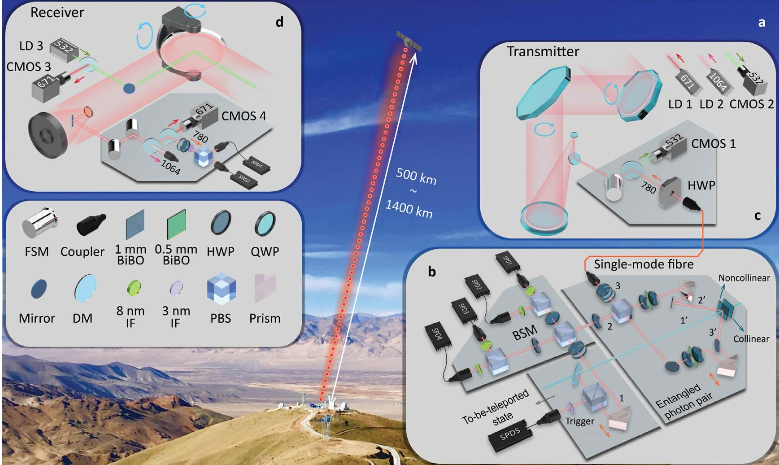

يتراوح نطاق أحدث الأمثلة للأنظمة التجارية لحماية التشفير الكمي بأكثر من 1000 كيلومتر ، مما يسمح باستخدامها ليس فقط داخل دولة واحدة ، ولكن أيضًا لتنظيم الاتصالات الآمنة على مستوى الولايات.

إدخال المنشآت للتشفير الكمومي في الإنتاج الضخم يؤدي إلى أسعار أرخص. بالإضافة إلى ذلك ، تقوم الشركات المصنعة بتطوير حلول متعددة من أجل زيادة توفر التشفير الكمي وتقليل تكلفتها لكل مشترك.

على سبيل المثال ، يتيح لك نظام توزيع مفاتيح توشيبا الكمومي توصيل نقطتين فقط على مسافة تصل إلى 100 كيلومتر. ولكن في الوقت نفسه ،

يسمح الجهاز لـ 64 مشتركًا باستخدام تشفير الكم في وقت واحد.

على الرغم من قيوده ، فإن التشفير الكمي له ميزة لا يمكن إنكارها على التشفير التقليدي ، لأنه أثبت قوة التشفير. ومع ذلك ، كما تبين الممارسة ، فإن الاستقرار المثبت هو خاصية للنماذج والمفاهيم النظرية ، ولكن ليس تطبيقات محددة. , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .