كيفية تقييم كفاءة ضبط NGFW

تتمثل المهمة الأكثر شيوعًا في التحقق من كفاءة تكوين جدار الحماية. للقيام بذلك ، هناك مرافق وخدمات مجانية من الشركات التي تتعامل مع NGFW.

على سبيل المثال ، يمكن أن نرى أدناه أن لدى Palo Alto Networks الفرصة مباشرة من

بوابة الدعم للبدء في تحليل إحصائيات جدار الحماية - تقرير SLR أو تحليل الامتثال لأفضل الممارسات - تقرير BPA. هذه أدوات مساعدة مجانية عبر الإنترنت يمكنك استخدامها دون تثبيت أي شيء.

محتوى

إكسبيديشن (أداة الترحيل)محسن السياسةالثقة صفرانقر فوق غير المستخدمةانقر فوق التطبيق غير المستخدمانقر فوق بلا تطبيقات محددةماذا عن تعلم الآلةUTDإكسبيديشن (أداة الترحيل)

هناك طريقة أكثر تعقيدًا للتحقق من إعداداتك وهي تنزيل الأداة المساعدة المجانية لـ

Expedition (المعروفة سابقًا باسم Migration Tool). يتم تنزيله كجهاز ظاهري ضمن برنامج VMware ، ولا توجد إعدادات مطلوبة به - تحتاج إلى تنزيل الصورة ونشرها تحت برنامج مراقبة برنامج VMware ، وابدأ وانتقل إلى واجهة الويب. تتطلب هذه الأداة المساعدة قصة منفصلة ، فقط دورة تدريبية تستغرق 5 أيام ، وهناك الكثير من الوظائف هناك الآن ، بما في ذلك "التعلم الآلي" وترحيل التكوينات المختلفة للسياسات و NAT والكائنات لمصنعي جدار الحماية المختلفين. حول التعلم الآلي ، سأكتب المزيد أدناه في النص.

محسن السياسة

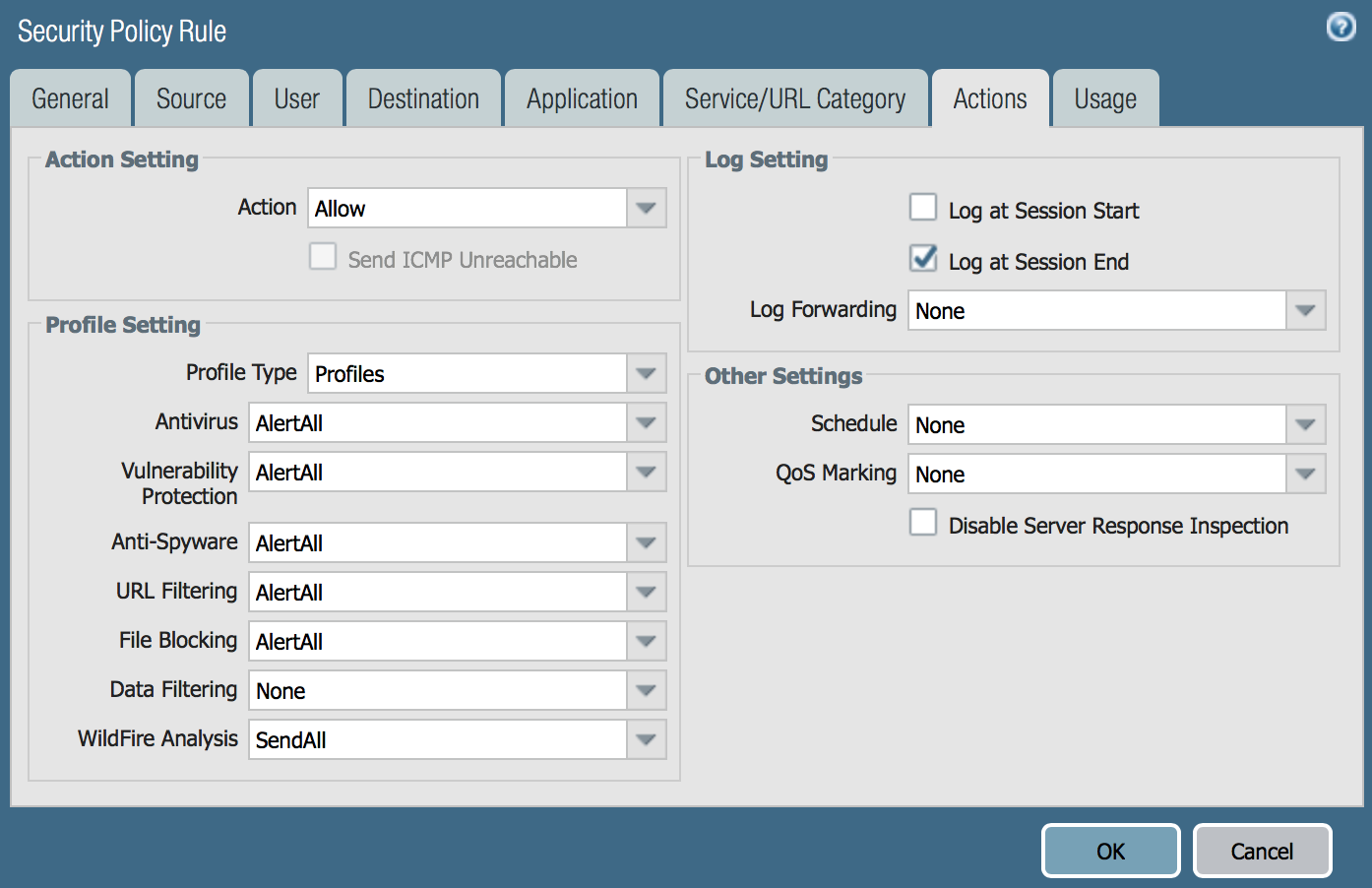

والخيار الأكثر ملاءمة (IMHO) ، الذي سأتحدث عنه بمزيد من التفصيل اليوم ، هو مُحسِّن للسياسة مضمّن في واجهة Palo Alto Networks نفسها. لإثبات ذلك ، قمت بتثبيت جدار حماية في المنزل وكتبت قاعدة بسيطة: السماح لأي منها. من حيث المبدأ ، يتم أحيانًا مشاهدة مثل هذه القواعد حتى على شبكات الشركات. بطبيعة الحال ، قمت بتمكين جميع ملفات تعريف أمان NGFW ، كما يظهر في لقطة الشاشة:

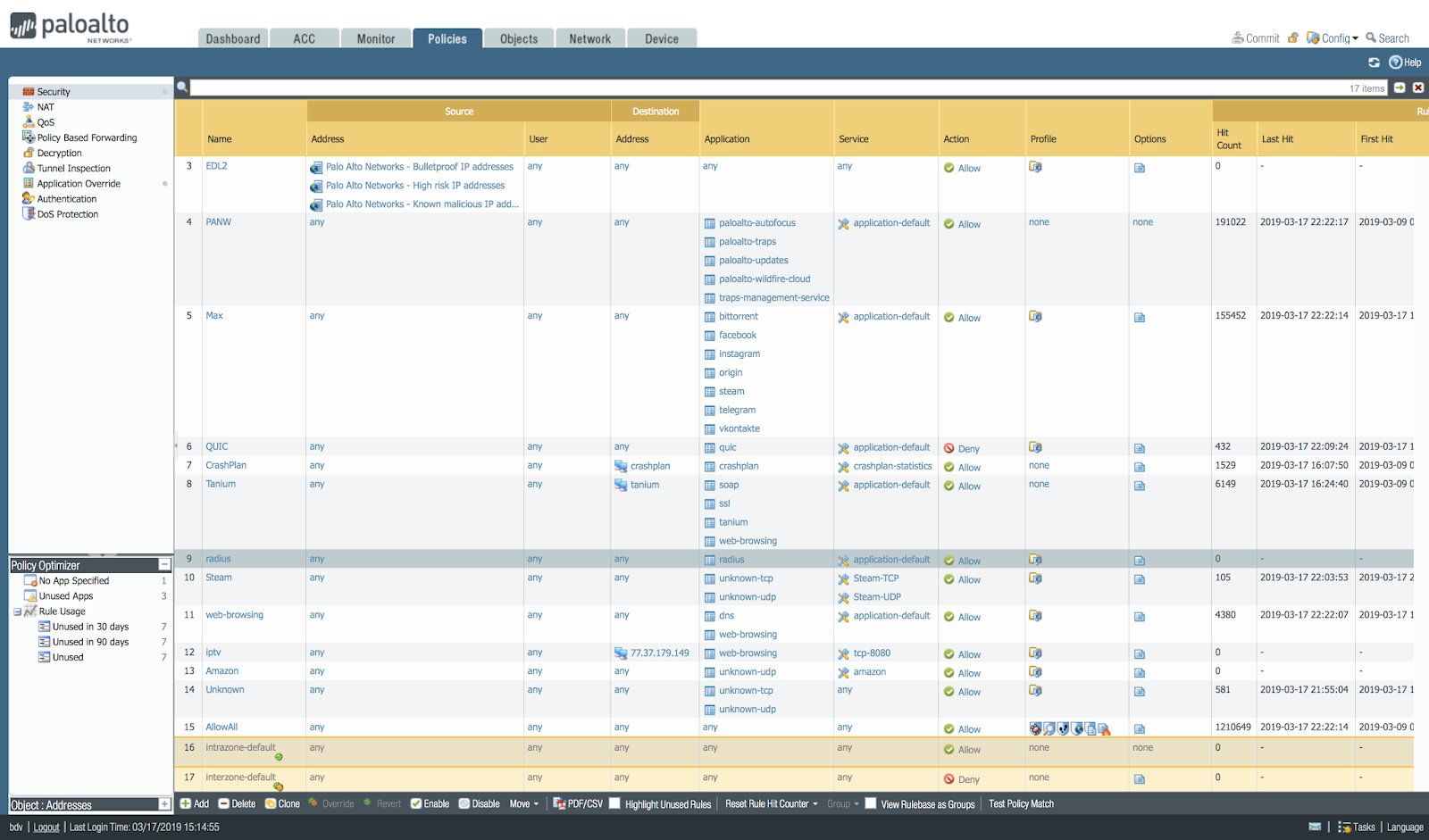

تُظهر لقطة الشاشة أدناه مثالاً على جدار الحماية المنزلي غير المكون ، حيث تقع جميع الاتصالات تقريبًا في القاعدة الأخيرة: AllowAll ، والتي يمكن رؤيتها من الإحصائيات الموجودة في عمود Hit Count.

الثقة صفر

هناك نهج أمان يسمى

Zero Trust . ماذا يعني هذا: يجب أن نسمح للأشخاص داخل الشبكة بالتحديد بالاتصالات التي يحتاجونها وحظر كل شيء آخر. أي أننا بحاجة إلى إضافة قواعد واضحة للتطبيقات والمستخدمين وفئات عناوين URL وأنواع الملفات ؛ تمكين جميع توقيعات IPS ومكافحة الفيروسات ، وتمكين وضع الحماية ، وحماية DNS ، واستخدام IoC من قواعد بيانات Threat Intelligence المتاحة. بشكل عام ، كمية لا بأس بها من المهام عند إعداد جدار الحماية.

بالمناسبة ، تم وصف الحد الأدنى من مجموعة الإعدادات الضرورية لشبكات Palo Alto Networks NGFW في أحد مستندات SANS:

معيار تكوين أمان شبكة Palo Alto - أوصي بالبدء به. وبالطبع ، هناك مجموعة من أفضل الممارسات لإنشاء جدار حماية مع شركة تصنيع:

Best Practice .

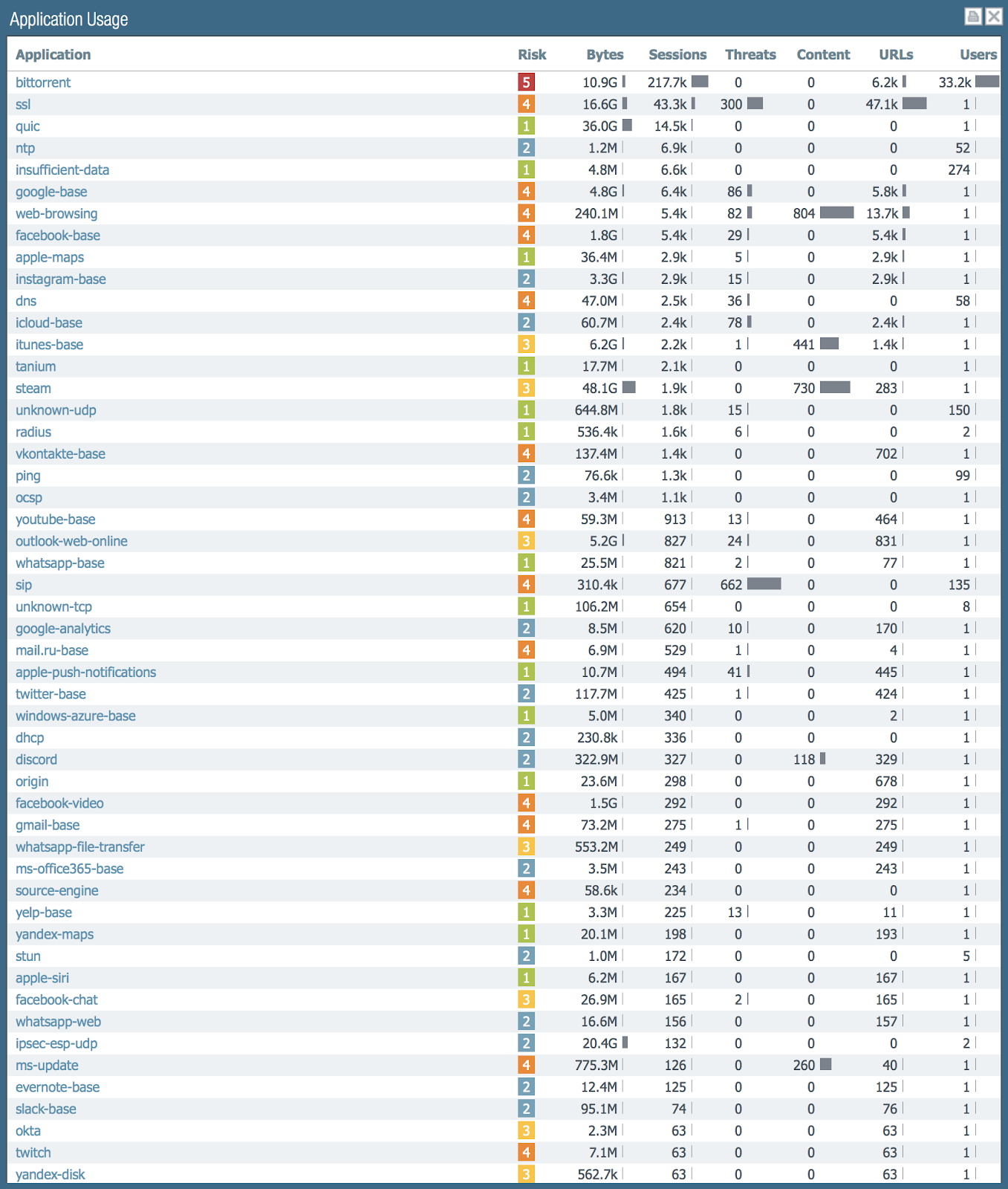

لذلك ، كان لدي جدار حماية في المنزل لمدة أسبوع. دعونا نرى ما هي حركة المرور على شبكتي:

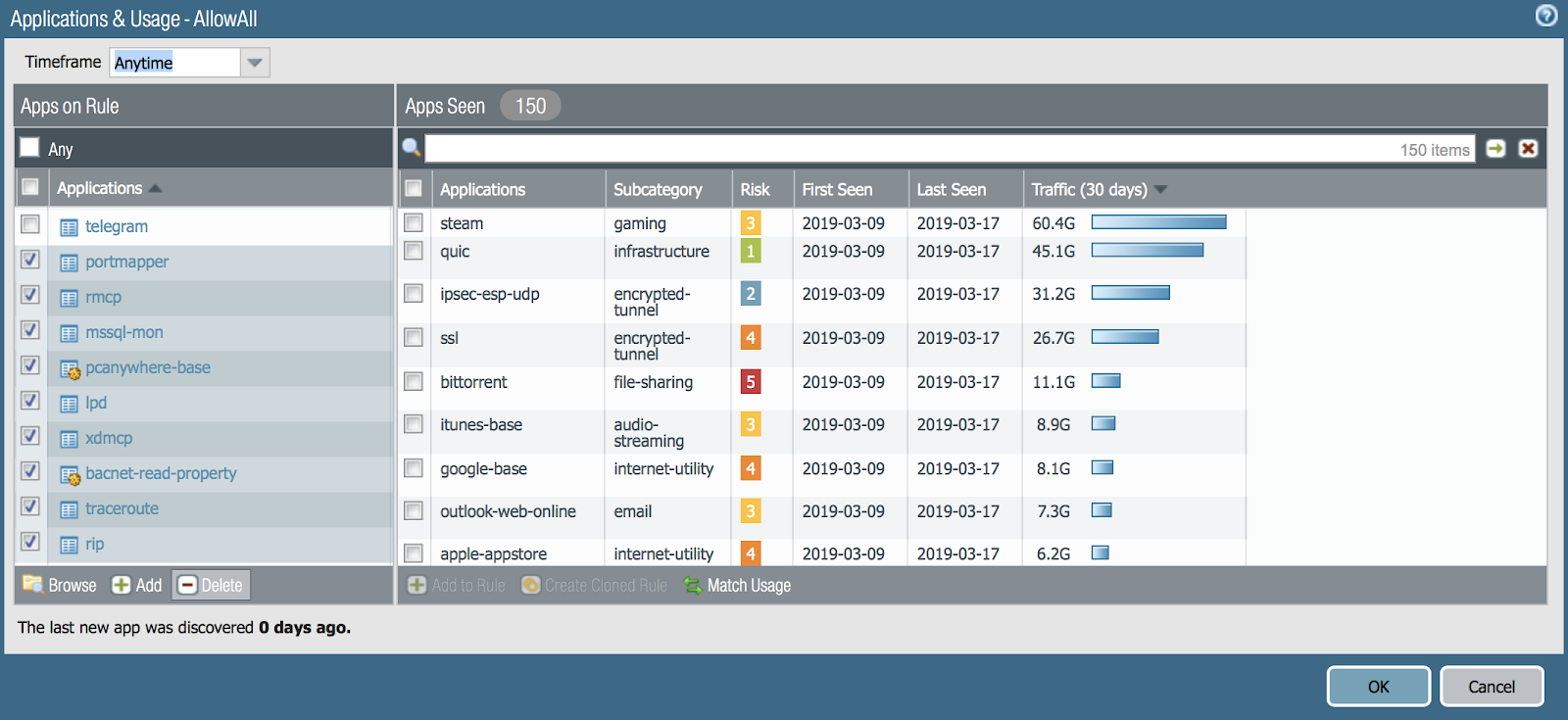

إذا قمت بالفرز حسب عدد الجلسات ، فسيتم إنشاء الأهم من ذلك كله بواسطة bitentent ، ثم تأتي SSL ، ثم QUIC. معًا ، هذه إحصائيات حول كل من حركة المرور الواردة والصادرة: هناك الكثير من عمليات الفحص الخارجية لجهاز التوجيه الخاص بي. يوجد 150 تطبيق مختلف على شبكتي.

لذلك ، تم تخطي كل هذا بقاعدة واحدة. الآن دعونا نرى ما يقوله "مُحسِّن السياسة" حول هذا الموضوع. إذا نظرت إلى لقطة الشاشة للواجهة مع قواعد الأمان أعلاه ، ثم في أسفل اليسار رأيت نافذة صغيرة تلمح لي إلى أن هناك قواعد يمكن تحسينها. دعونا انقر هناك.

ما الذي يعرضه "مُحسِّن السياسة":

- ما هي السياسات التي لم تستخدم على الإطلاق ، 30 يومًا ، 90 يومًا. هذا يساعد على اتخاذ قرار بإزالتها تماما.

- ما التطبيقات المحددة في السياسات ، ولكن لم يتم العثور على هذه التطبيقات في حركة المرور. هذا يسمح لك بإزالة التطبيقات غير الضرورية في قواعد السماح.

- ما هي السياسات التي سمحت لكل شيء ، ولكن كان هناك بالفعل تطبيقات من الأفضل أن تحددها صراحة وفقًا لمنهجية Zero Trust.

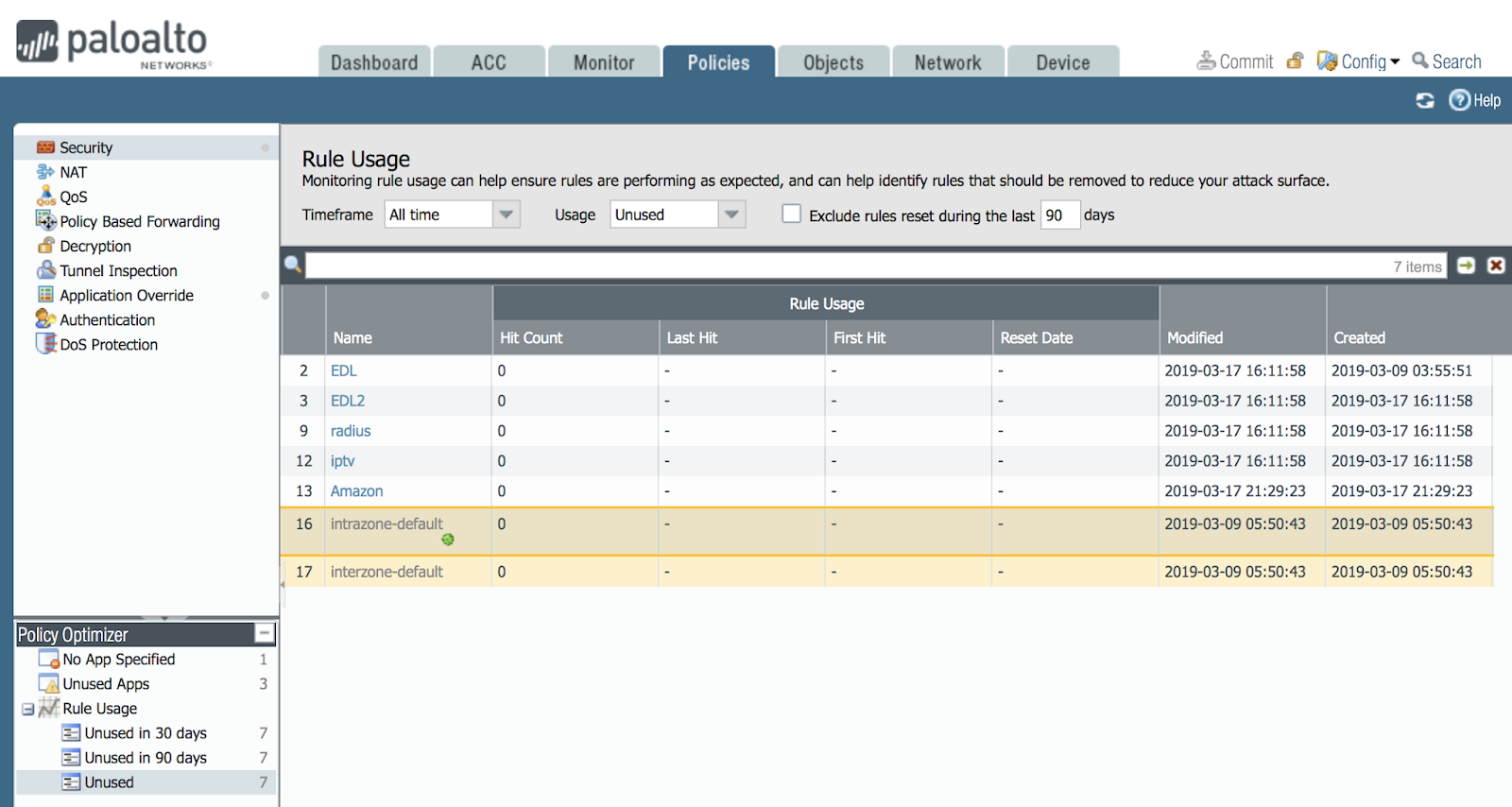

انقر فوق غير المستخدمة

لإظهار كيف يعمل هذا ، أضفت بعض القواعد ، وحتى الآن لم يفوتوا حزمة واحدة اليوم. وهنا قائمة منهم:

ربما ، بمرور الوقت ، سوف تمر حركة المرور هناك وبعد ذلك سوف تختفي من هذه القائمة. وإذا كانت موجودة في هذه القائمة لمدة 90 يومًا ، فيمكنك حينئذٍ إزالة هذه القواعد. بعد كل شيء ، توفر كل قاعدة فرصة للمتسلل.

هناك مشكلة حقيقية عند تكوين جدار الحماية: وصول موظف جديد ، والنظر في قواعد جدار الحماية ، إذا لم يكن لديهم أي تعليقات ولا يعرف سبب إنشاء هذه القاعدة ، وما إذا كانت تحتاج إلى أن تكون حقيقية ، وما إذا كان يمكن حذفها: فجأة يكون الشخص في إجازة وعبر 30 يومًا ، ستذهب الحركة مرة أخرى من الخدمة التي يحتاجها. وفقط هذه الوظيفة تساعده على اتخاذ قرار - لا أحد يستخدمه - حذف!

انقر فوق التطبيق غير المستخدم

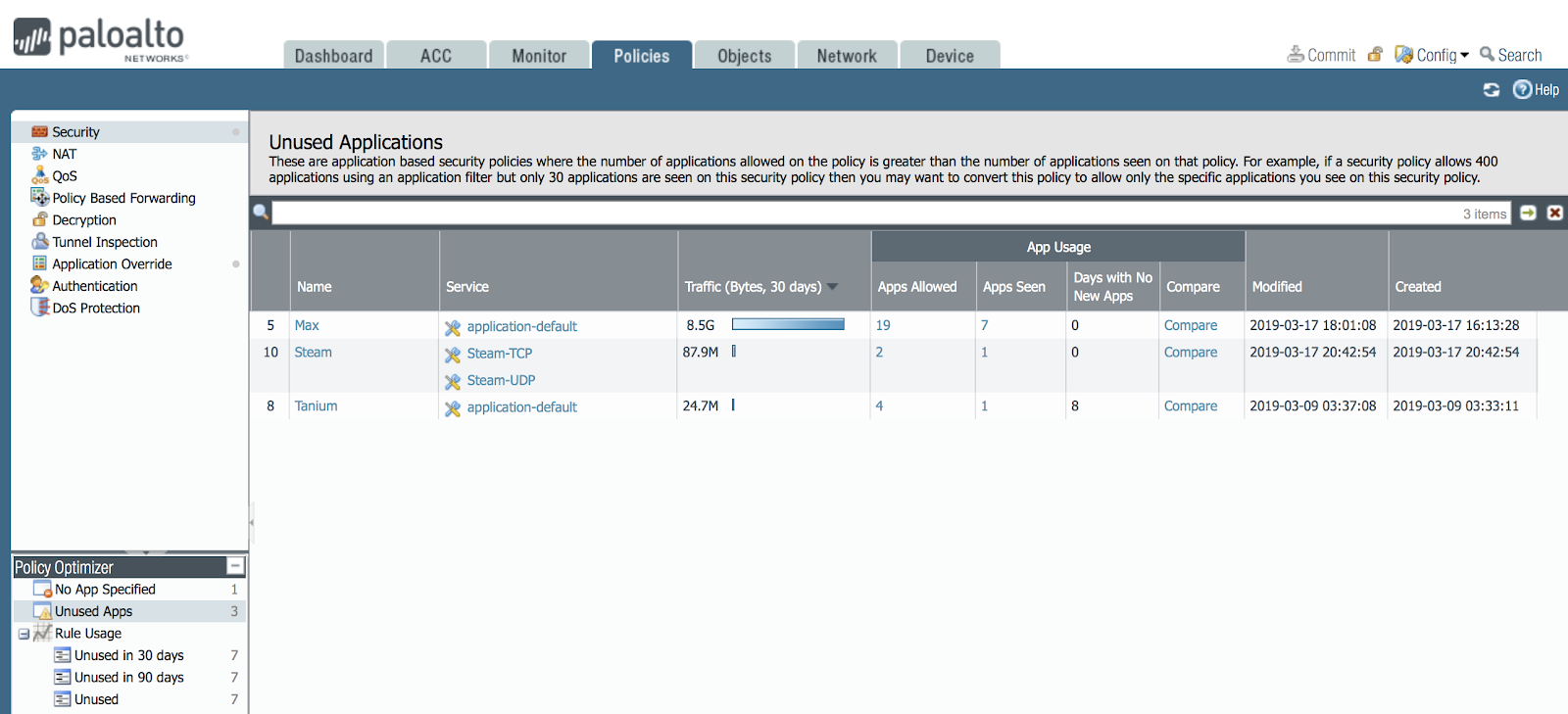

نضغط على التطبيق غير المستخدم في المُحسِّن ونرى أن المعلومات المهمة تفتح في النافذة الرئيسية.

نرى أن هناك ثلاث قواعد يكون فيها عدد التطبيقات المسموح بها وعدد التطبيقات التي تم تمريرها بالفعل بموجب هذه القاعدة مختلفًا.

يمكننا النقر فوق قائمة هذه التطبيقات ومشاهدتها ومقارنة هذه القوائم.

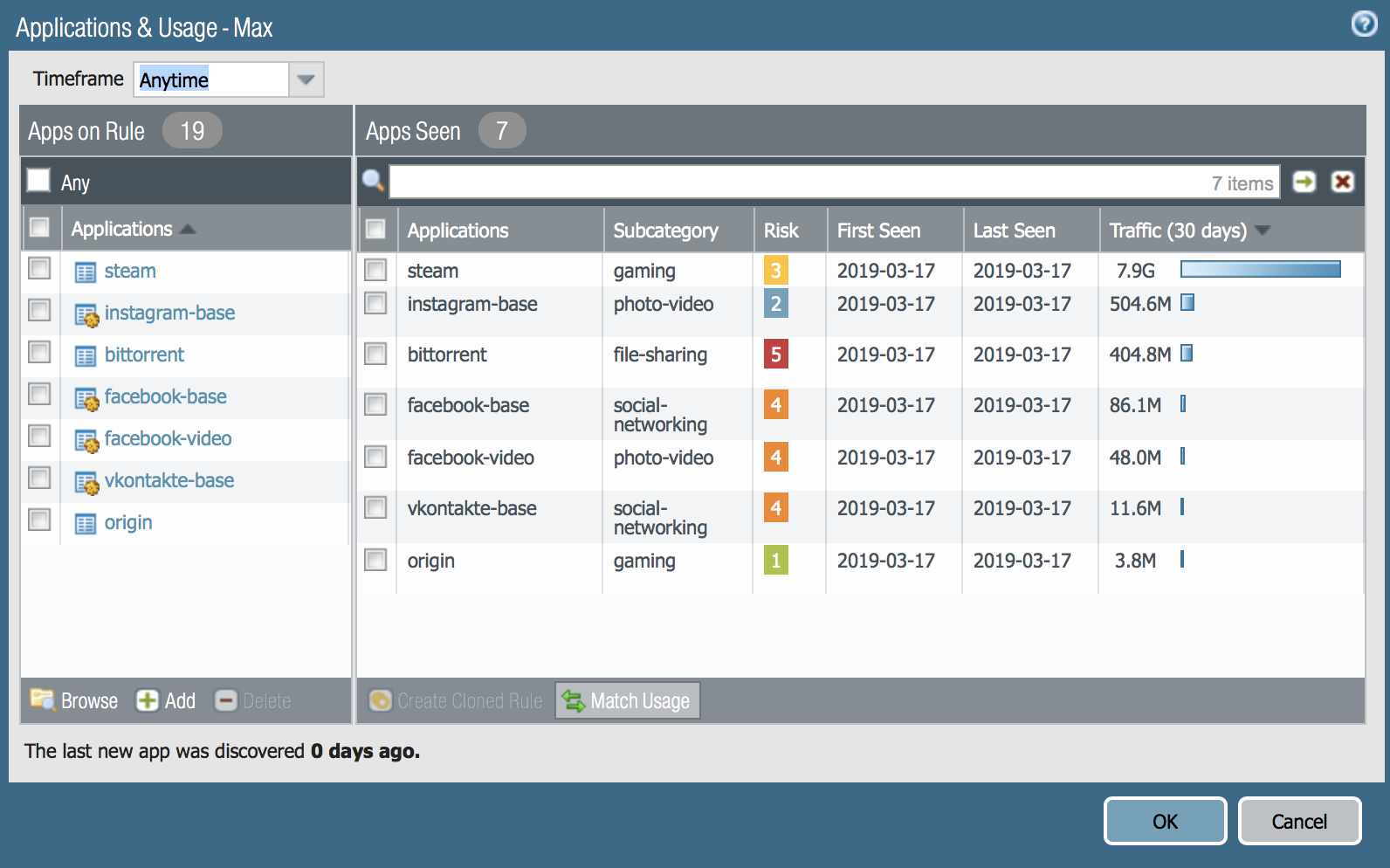

على سبيل المثال ، انقر على زر المقارنة لقاعدة ماكس.

هنا يمكنك أن ترى أنه تم السماح بتطبيقات facebook و instagram و telegram و vkontakte. ولكن في الواقع ، ذهبت حركة المرور فقط من حيث التطبيقات. هنا تحتاج إلى فهم أن تطبيق facebook يحتوي على العديد من التطبيقات الفرعية.

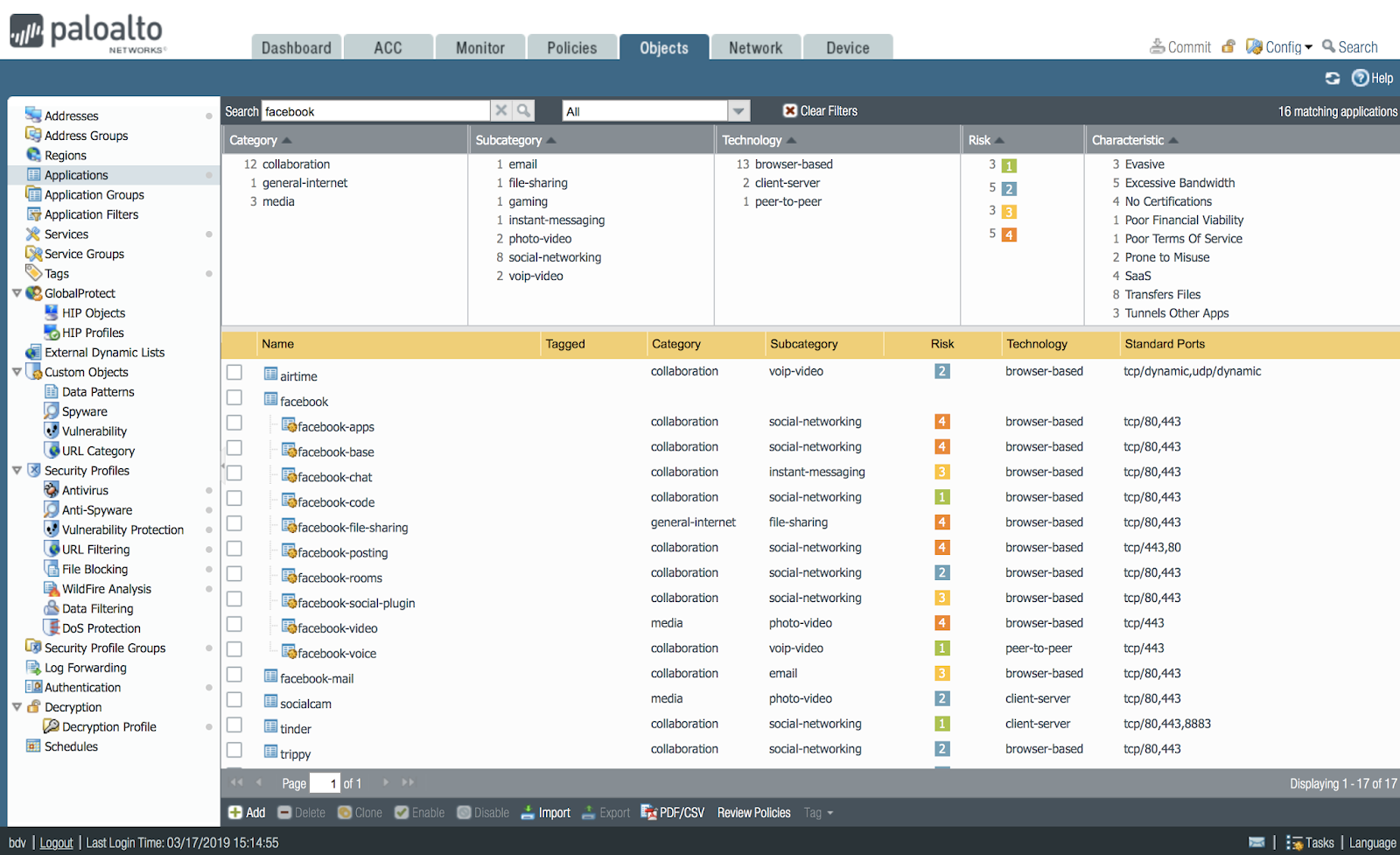

يمكن رؤية القائمة الكاملة لتطبيقات NGFW على

applipedia.paloaltonetworks.com المدخل وفي واجهة جدار الحماية في قسم الكائنات> التطبيقات وفي نوع البحث اسم التطبيق: facebook ، تحصل على النتيجة التالية:

لذلك ، رأى بعض هذه التطبيقات الفرعية NGFW ، والبعض الآخر لا. في الواقع ، يمكنك حظر مختلف وظائف Facebook الفرعية والسماح لها بشكل منفصل. على سبيل المثال ، اسمح بمشاهدة الرسائل ، لكن حظر الدردشة أو نقل الملفات. وفقًا لذلك ، يتحدث "مُحسِّن السياسة" عن ذلك ويمكنك اتخاذ قرار: لا يُسمح بجميع تطبيقات Facebook ، ولكن فقط التطبيقات الرئيسية.

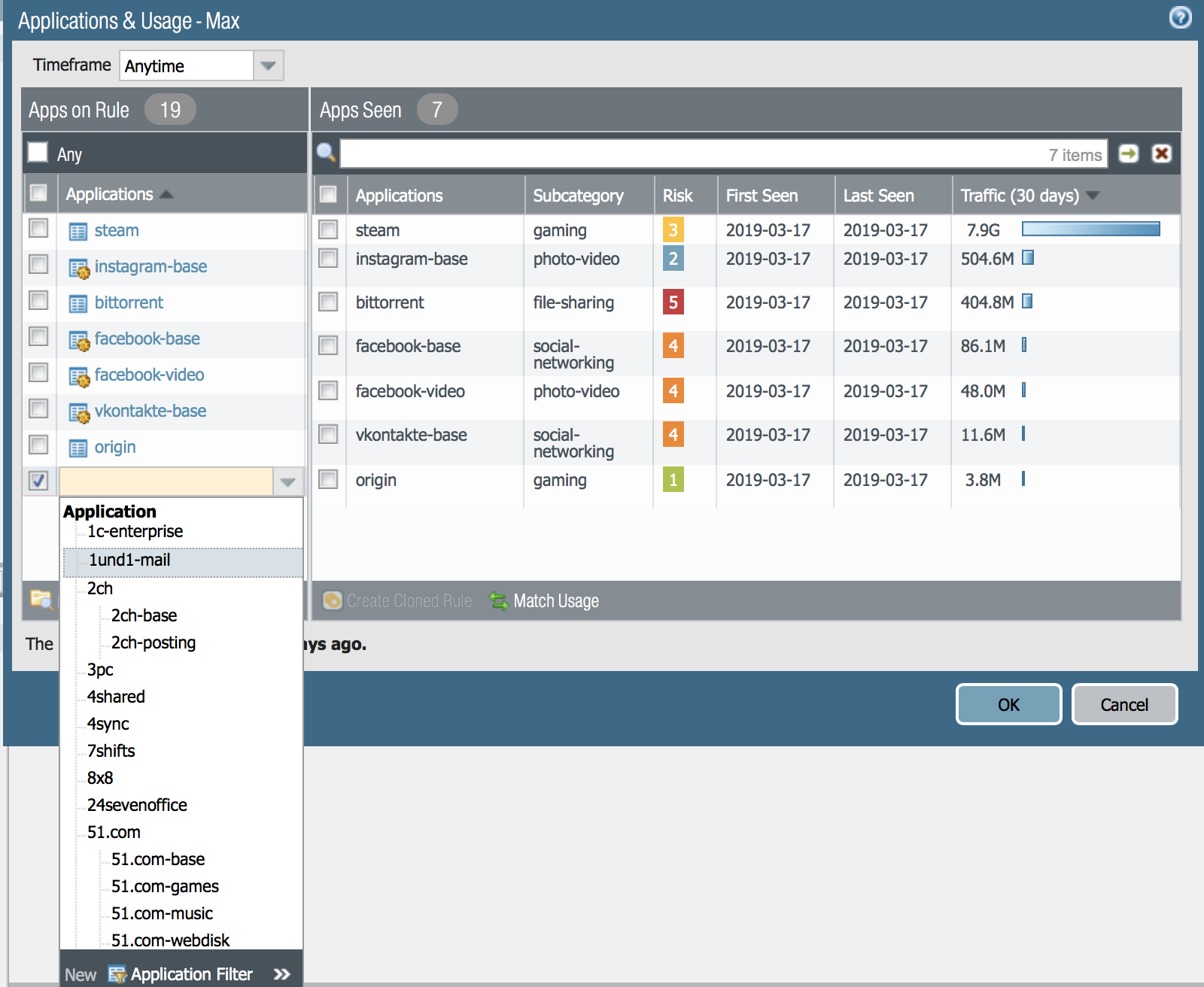

لذلك ، أدركنا أن القوائم مختلفة. يمكنك جعل القواعد تسمح بالضبط لتلك التطبيقات التي ذهبت بالفعل عبر الشبكة. للقيام بذلك ، انقر فوق الزر MatchUsage. اتضح مثل هذا:

وأيضًا يمكنك إضافة التطبيقات التي تراها ضرورية - الزر "إضافة" في الجزء الأيسر من النافذة:

ومن ثم يمكن تطبيق هذه القاعدة واختبارها. تهانينا!

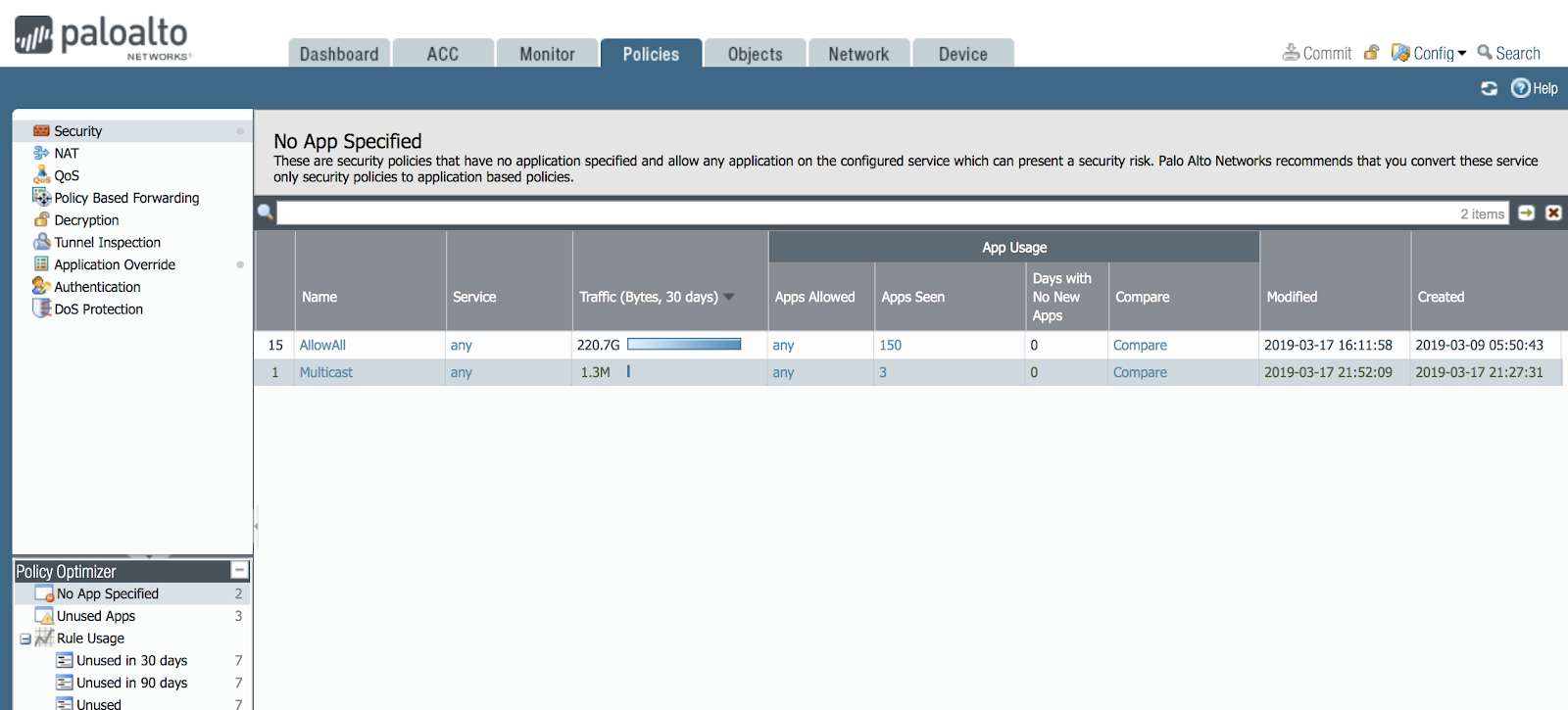

انقر فوق بلا تطبيقات محددة

في هذه الحالة ، سيتم فتح نافذة أمان مهمة.

مثل هذه القواعد ، حيث لا يتم تحديد تطبيق المستوى L7 بشكل صريح ، على الأرجح هناك الكثير من شبكتك. توجد مثل هذه القاعدة في شبكتي - دعني أذكرك بأنني قمت بها أثناء الإعداد الأولي ، خاصةً لإظهار كيفية عمل "مُحسِّن السياسة".

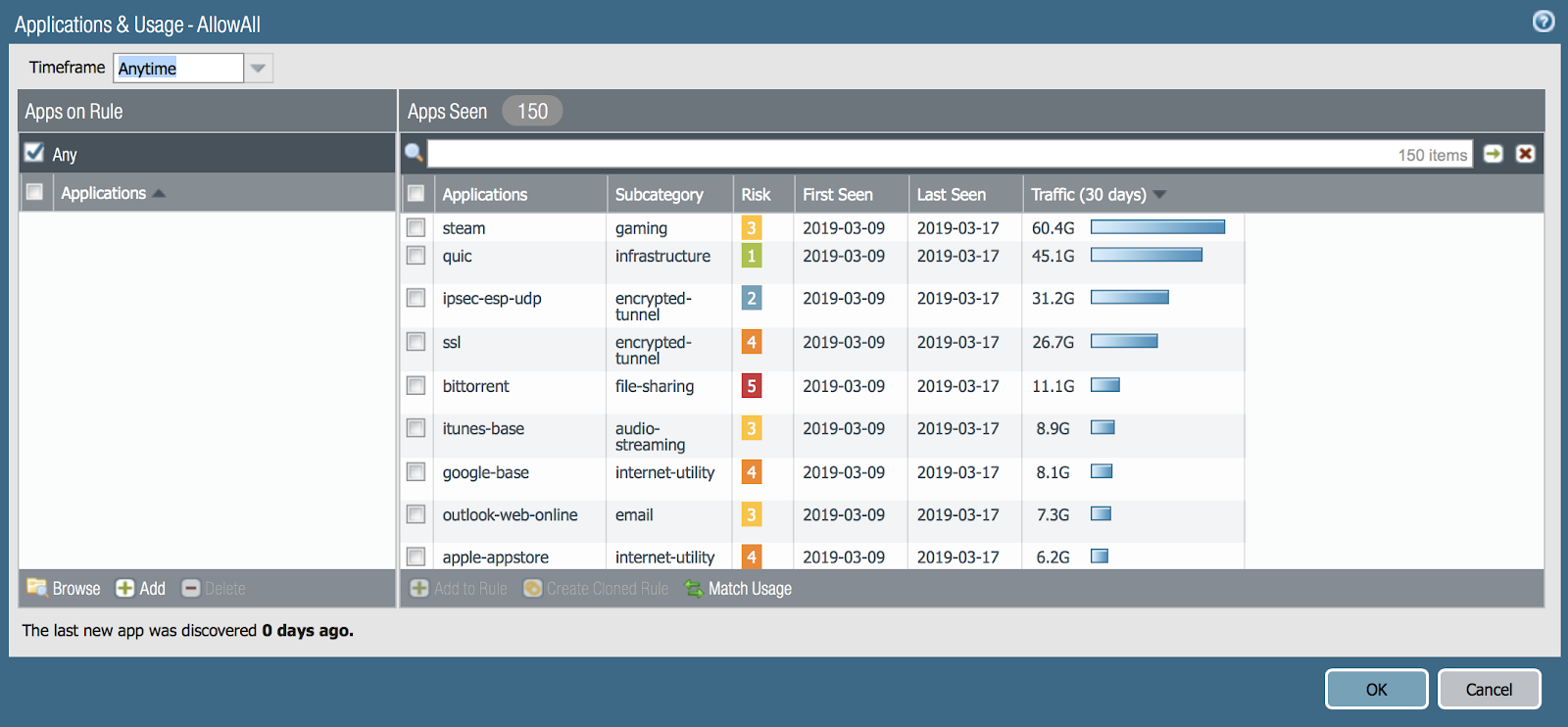

تُظهر الصورة أن قاعدة AllowAll قد فقدت 220 غيغا بايت من حركة المرور خلال الفترة من 9 مارس إلى 17 مارس ، وهو 150 تطبيقًا مختلفًا في شبكتي. وهذا لا يكفي. عادة في شبكة متوسطة الحجم للشركات 200-300 تطبيقات مختلفة.

لذلك ، تتخطى قاعدة واحدة ما يصل إلى 150 تطبيقًا. كقاعدة عامة ، هذا يعني أن جدار الحماية قد تم تكوينه بشكل غير صحيح ، لأنه عادةً ما يتم تخطي التطبيقات في القاعدة الواحدة 10-10 لأغراض مختلفة. دعونا نرى أي نوع من التطبيقات هم: انقر فوق الزر

قارن:

إن الشيء الأكثر روعة بالنسبة للمسؤول في وظيفة "مُحسِّن السياسة" هو زر "مطابقة الاستخدام" - يمكنك إنشاء قاعدة بنقرة واحدة ، حيث تقوم بإدخال جميع التطبيقات الـ 150 في القاعدة. يدويا ، القيام بذلك سيكون طويلاً بما فيه الكفاية. عدد المهام التي يجب أن يعملها المسؤول حتى على شبكتي المؤلفة من 10 أجهزة ضخمة.

لدي 150 تطبيقًا مختلفًا ينقل غيغابايت من حركة المرور في المنزل! كم لديك؟

ولكن ما الذي يحدث في شبكة 100 جهاز أو 1000 أو 10000؟ رأيت جدران الحماية حيث يوجد 8000 قاعدة وأنا سعيد جدًا لأن المسؤولين لديهم الآن أدوات التشغيل الآلي المناسبة.

لن تكون هناك حاجة إلى جزء من التطبيقات التي شاهدتها وحدة تحليل التطبيق L7 في NGFW وأظهرت على الشبكة ، لذلك يمكنك ببساطة إزالتها من قائمة السماح القواعد ، أو جعل القواعد استنساخ باستخدام زر Clone (في الواجهة الرئيسية) وتمكين في قاعدة واحدة من التطبيق ، وفي حظر تطبيق آخر ، كما لو كان بالتأكيد غير مطلوب على شبكتك. تتضمن هذه التطبيقات غالبًا ما تكون بتورية أو بخارًا أو فائقة السطحية أو tor أو أنفاقًا مخفية مثل tcp-over-dns وغيرها.

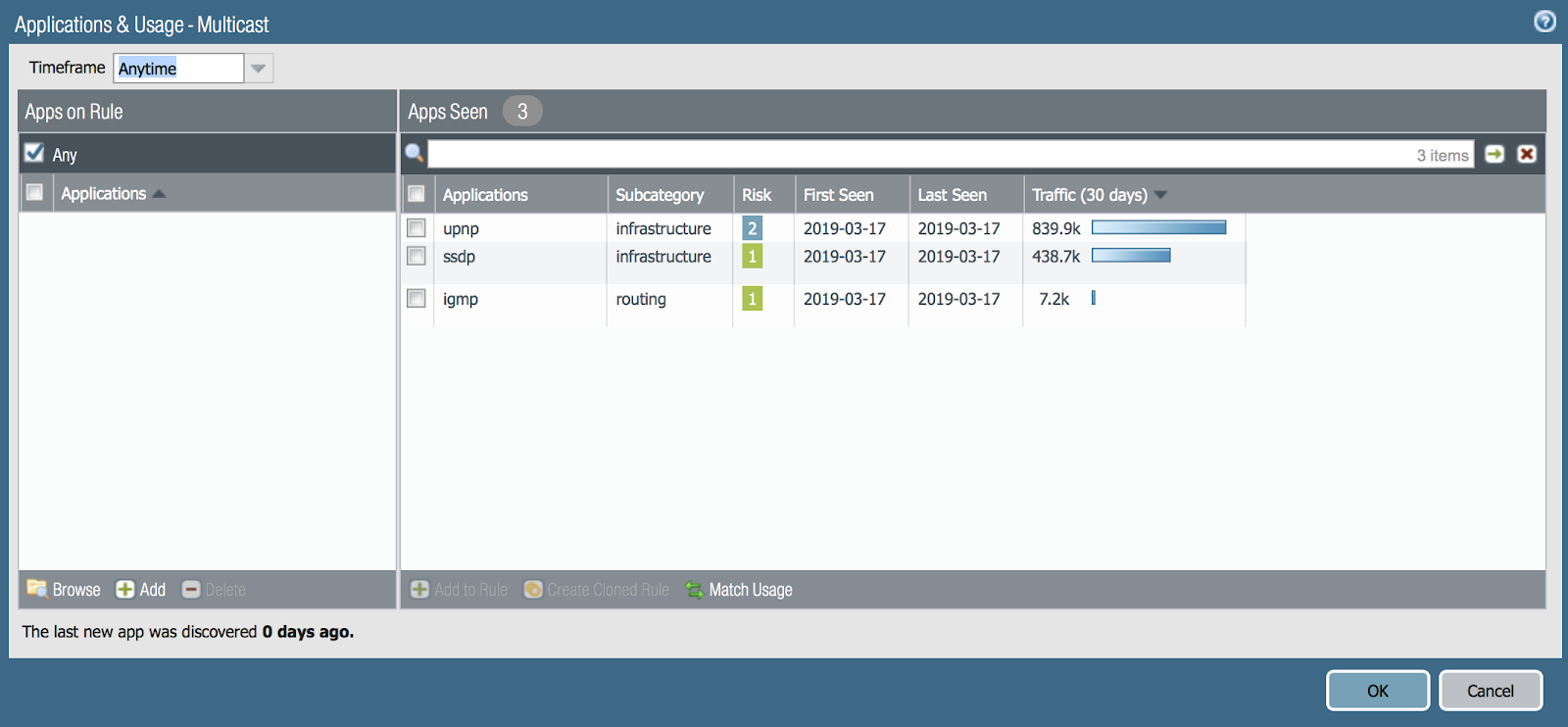

حسنًا ، انقر فوق قاعدة أخرى - ما هو مرئي هناك:

نعم ، إليك تطبيقات خاصة بالبث المتعدد. يجب أن نسمح لهم بالعمل بمشاهدة الفيديو عبر الشبكة. انقر فوق مطابقة الاستخدام. ! ممتاز شكرا محسن السياسة.

ماذا عن تعلم الآلة

الآن من المألوف التحدث عن الأتمتة. ما وصفته جاء يساعد كثيرا. هناك فرصة أخرى يجب أن أتحدث عنها. هذه هي وظيفة Learning Machine المضمنة في الأداة المساعدة Expedition المذكورة أعلاه. في هذه الأداة المساعدة ، من الممكن نقل القواعد من جدار الحماية القديم الخاص بشركة أخرى. من الممكن أيضًا تحليل سجلات حركة Palo Alto Networks الحالية واقتراح القواعد التي يجب كتابتها. يشبه هذا وظيفة "مُحسِّن السياسة" ، ولكن في "إكسبيديشن" يتم تمديده إلى حد أكبر ويتم تقديم قائمة بقواعد جاهزة - تحتاج فقط إلى الموافقة عليها.

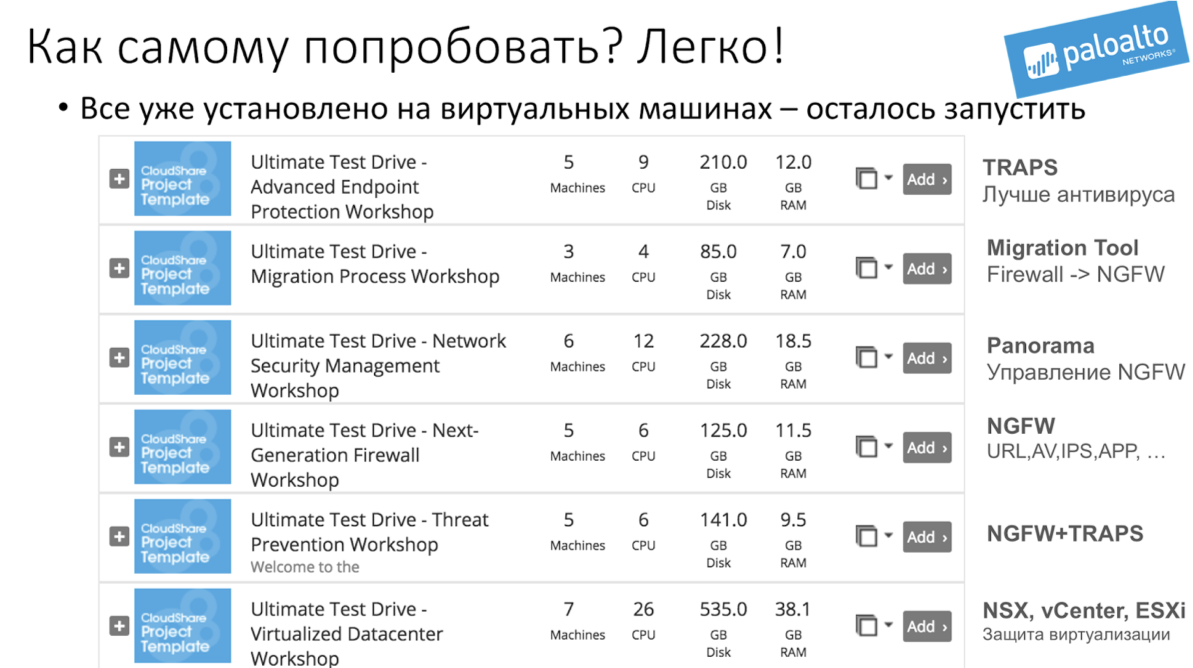

لاختبار هذه الوظيفة ، هناك عمل مختبر - نسميها اختبار القيادة. يمكن إجراء هذا الاختبار من خلال الانتقال إلى جدران الحماية الافتراضية التي سيطلقها موظفو مكتب Palo Alto Networks Moscow بناءً على طلبك.

يمكن إرسال الطلب إلى Russia@paloaltonetworks.com وكتابة الطلب: "أريد إجراء UTD بواسطة عملية الترحيل".

في الواقع ، فإن المعامل المسماة Unified Test Drive (UTD) لديها العديد من الخيارات وكلها

متاحة عن بعد عند الطلب.