بعد قراءة

هذا المقال ، كنت أرغب في البحث عن مدير كلمة مرور آخر عن الثغرات الأمنية المشابهة.

في تعليقات على المقال ، طرح

Dark_Angel سؤالًا:

ماذا عن SafeInCloud؟

أجريت الدراسة على إصدار Windows المجاني من SafeInCloud v.19.0.2

عندما قابلت المنتج لأول مرة ، ترك انطباعًا جيدًا عني.

ومع ذلك ، كشفت المزيد من البحوث بالضبط نفس الضعف.

بخلاف 1Password ، يخزن SafeInCloud

جميع كلمات المرور بنص واضح حتى في حالة القفل (بعد فتح القفل الأول).

للحصول على كلمة المرور من قاعدة البيانات ، ما عليك سوى قراءة ذاكرة التطبيق.

غموض البيانات غائب تمامًا! لا يتم استبدال كلمة المرور الرئيسية (وكل كلمات المرور والإدخالات الأخرى) بعد فتح أول قاعدة بيانات ناجحة ، حتى إذا قام المستخدم بتأمينها.

قد تتسرب كلمات المرور الخاصة بك في الحالات التالية:

+ إرسال تقرير الشوائب في أي برنامج. في كثير من الأحيان ، تفريغ المطورين ذاكرة كافة التطبيقات لأغراض التصحيح.

+ إذا كنت تستخدم جهاز كمبيوتر ، فأنت لست وحدك.

+ عند الوصول المادي إلى كمبيوتر المهاجم.

+ عند بدء البرامج الضارة.

+ من الممكن أن تتداخل محتويات الذاكرة.

+ أي شيء آخر ...

تتم كتابة تطبيق Windows في .net ، مما يبسط إلى حد كبير تحليل الشفرة المصدرية.

تطبيق مكتوب في. الصافية

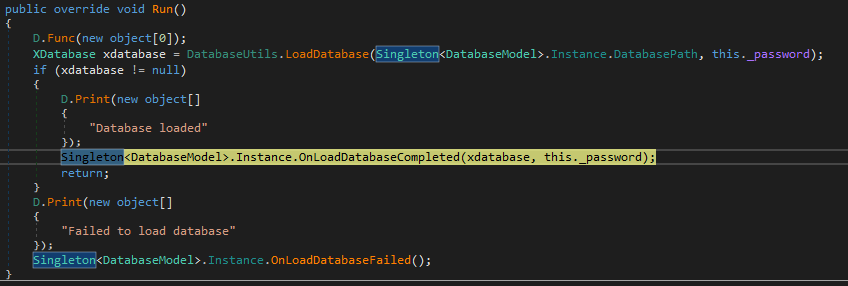

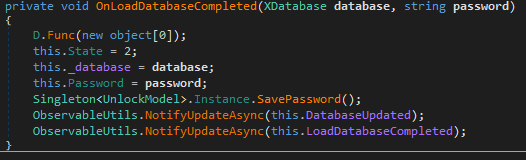

بعد فك التشفير الناجح لقاعدة البيانات (XDatabase) ، يتم حفظ قاعدة البيانات المشفرة وكلمة المرور الرئيسية كحقول فئة في المثيل المفرد لفئة DatabaseModel.

إعداد الحقول بقاعدة بيانات وكلمة مرور رئيسية منها

يتم تخزين جميع الإدخالات وكلمات المرور في الذاكرة في شكل واضح حتى بعد قيام المستخدم بتأمين التطبيق. كلمة السر الرئيسية تكمن في واضحة بجانبها.

يتم تخزين كلمة المرور في خاصية كلمة المرور ، _database هو حقل لفئة XDatabase التي تحتوي على قاعدة البيانات المشفرة.

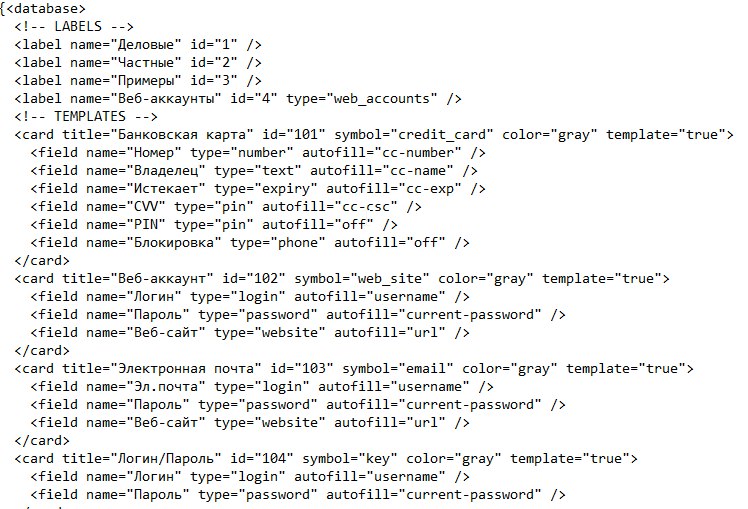

قاعدة البيانات بتنسيق XML.

قاعدة البيانات بتنسيق XML.عند إعادة فتح التطبيق ، يتم إجراء فحص أولي:

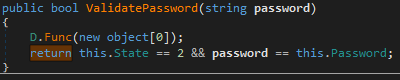

إذا تطابقت كلمة المرور التي أدخلها المستخدم مع كلمة المرور المخزنة في الذاكرة ، فسيتم إكمال عملية إلغاء القفل.

تمت كتابة أداة مساعدة

SafeInCloudExtractor بسيطة لأتمتة استخراج كلمة المرور الرئيسية.

الأداة المساعدة استخراج كلمة المرور الرئيسية والمسار المحلي إلى ملف قاعدة البيانات.

ما مدير كلمة المرور التي تستخدمها؟ اكتب في التعليقات!

UPDATE. بعد الإبلاغ عن مشكلة ، انتقد مؤلف SiC سلبًا شديدًا (حتى الإهانات). تحت ضغط المستخدمين ، تم إصدار نسخة تجريبية تحتوي على "حماية ضد المتسللين". وهذا هو ، مع حماية من الأداة المساعدة SafeInCloudExtractor. يبدو أن المشكلة قد تم حلها! يتم مسح كلمات المرور من الذاكرة. ومع ذلك ، هذا ليس كذلك وهنا هو السبب:

نسخة محدثة من SiC أيضا بتخزين جميع كلمات المرور في الذاكرة. لتعقيد تحليل الشفرة ، تم تطبيق obfuscator + تمت إضافة التحقق IsDebuggerPresent. يتم تخزين كلمات المرور بنص واضح في الذاكرة ، ويتم تخزينها. يبدو أن المؤلف لا يفهم ما يجب الدفاع عنه. بدلاً من حل المشكلة ، تم تعطيل PoC. على الأرجح ، ليس لدى المؤلف المؤهلات والمعرفة اللازمة لتطوير البرامج المتعلقة بالأمان. كن حذرا!