تعد مراقبة جميع المعلومات المتداولة في المؤسسة واحدة من المهام الرئيسية في التنفيذ العملي للوثائق التنظيمية والإدارية (سياسة أمن المعلومات وغيرها من الوثائق الداخلية من المستويات الأدنى) للمنظمة.

أنظمة منع تسرب المعلومات السرية من نظام المعلومات (Data Leak Prevention، DLP) قادرة في الغالب على حل هذه المشكلة.

في سوق اليوم ، توجد أنواع كافية من هذه الأنظمة ، مثل: SearchInform DLP و Infowatch Traffic Monitor DLP و Zecurion DLP و Symantec DLP وغيرها. ولكن اليوم ، سوف يكون هذا المقال عن منتج الشركة SearchInform.

تعد SearchInform Security Security Circuit (CIB Searchinform) حزمة برامج خطيرة وقابلة للتخصيص إلى حد كبير ، والتي من خلال وظيفتها وأدوات تحليلها الشاملة ، تخلق منافسة جادة لشركات أخرى في هذا المجال. ولكن مثل كل المنتجات ، فإن CIB Searchinform لديها واحدة من العيوب التي سنناقشها الآن.

الشكل 1 - شعار CIB Searchinform

الشكل 1 - شعار CIB Searchinformفي CIB Searchinform ، أحد مصادر جمع المعلومات هو وكيل (Windows / Linux). يحتوي وكيل نظام التشغيل Windows ، وكذلك نظام Linux ، على نظام معياري لجمع المعلومات ، إذا لزم الأمر ، يتم تشغيله أو إيقاف تشغيله. سننظر في وحدة الجهاز (التحكم في الأجهزة الخارجية وأجهزة الشبكة والعمليات وما إلى ذلك). يمكن الحصول على إصدار تجريبي من هذا المنتج رسميًا من خلال موقع ويب المطور (مع وظائف كاملة). سيتم تنفيذ إجراءات أخرى باستخدام مفتاح الترخيص الذي تم الحصول عليه - EndPointController الإصدار 5.51.0.9 (إصدار الوكيل 5.51.0.9).

المشكلة الرئيسية في تشغيل هذه الوحدة هي خوارزمية تشفير المعلومات على الأجهزة الخارجية القابلة للإزالة. النظر في مبدأ تشغيل خوارزمية التشفير في CIB Searchinform.

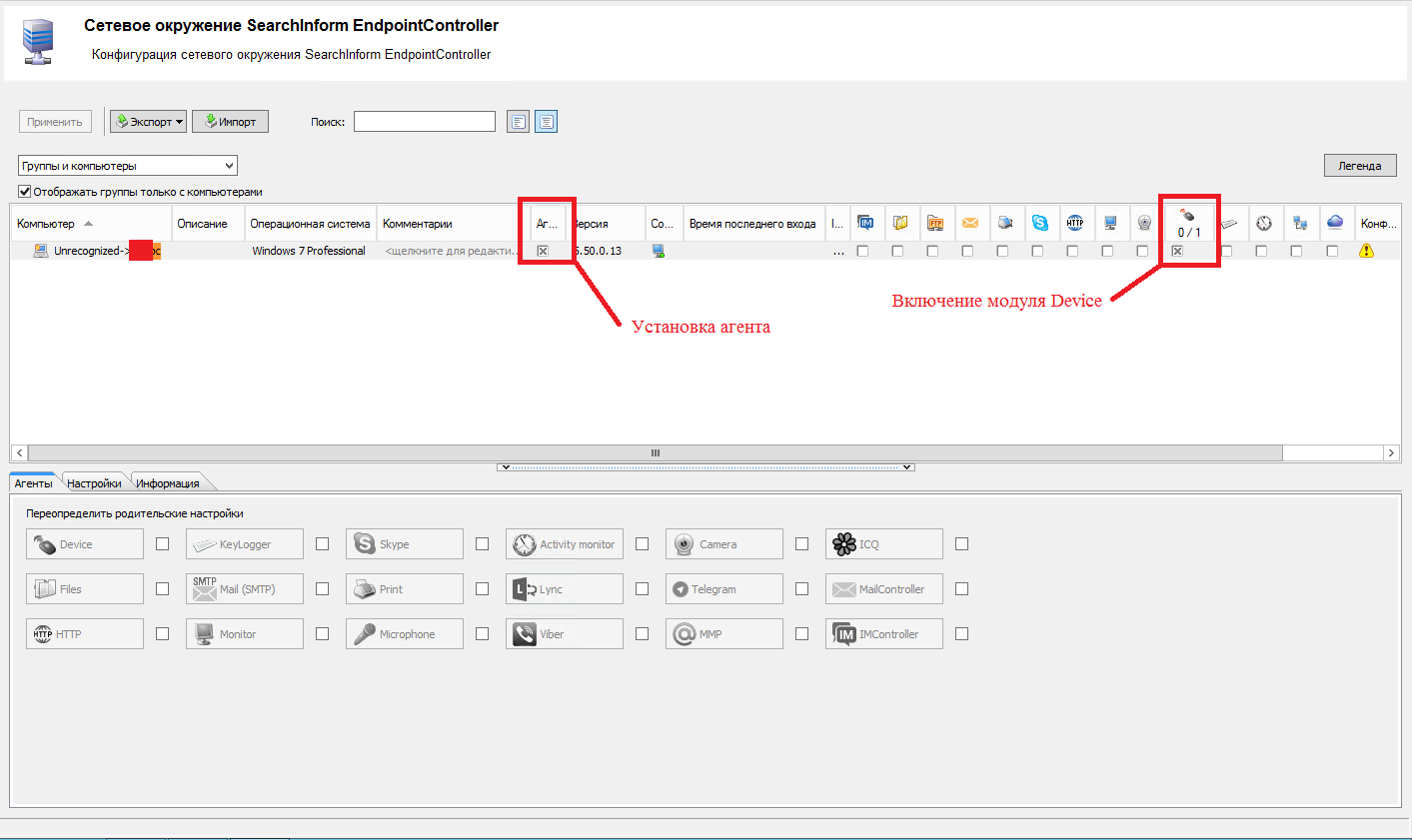

نقوم بتثبيت الوكيل على محطة العمل وضبط الأجهزة الخارجية (وحدة الأجهزة) في قسم "أماكن الشبكة" في EndPointController 5.51.0.9 للعمل

الشكل 2 - تركيب وإدراج الوحدة

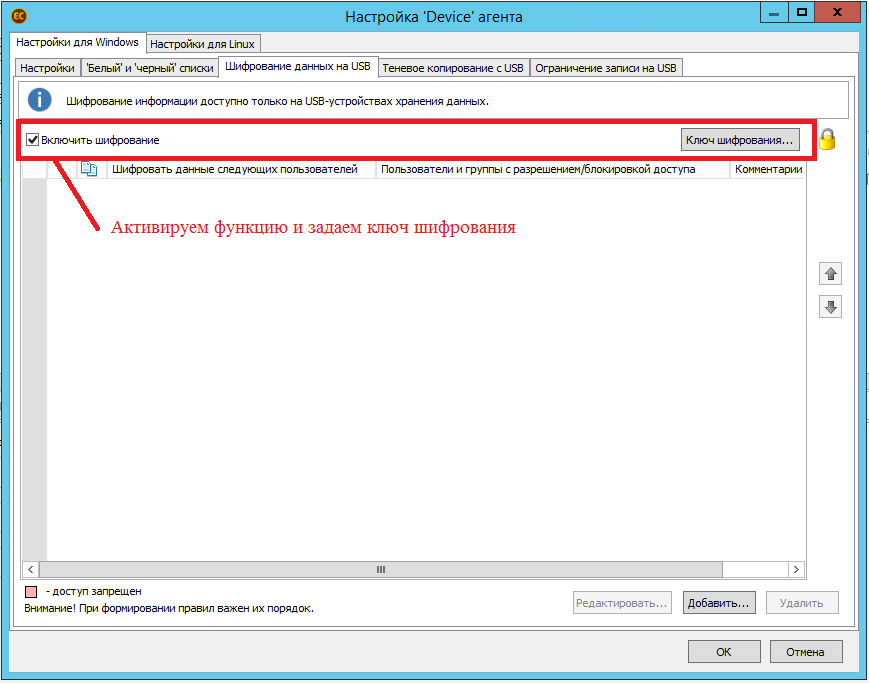

الشكل 2 - تركيب وإدراج الوحدةنحن نقوم بتهيئة التشفير في إعدادات وحدة الجهاز من علامة التبويب التشفير: قم بإنشاء مفتاح وتمكين التشفير لجميع الوسائط (يمكن تمكين التشفير فقط لوسائط تخزين معينة).

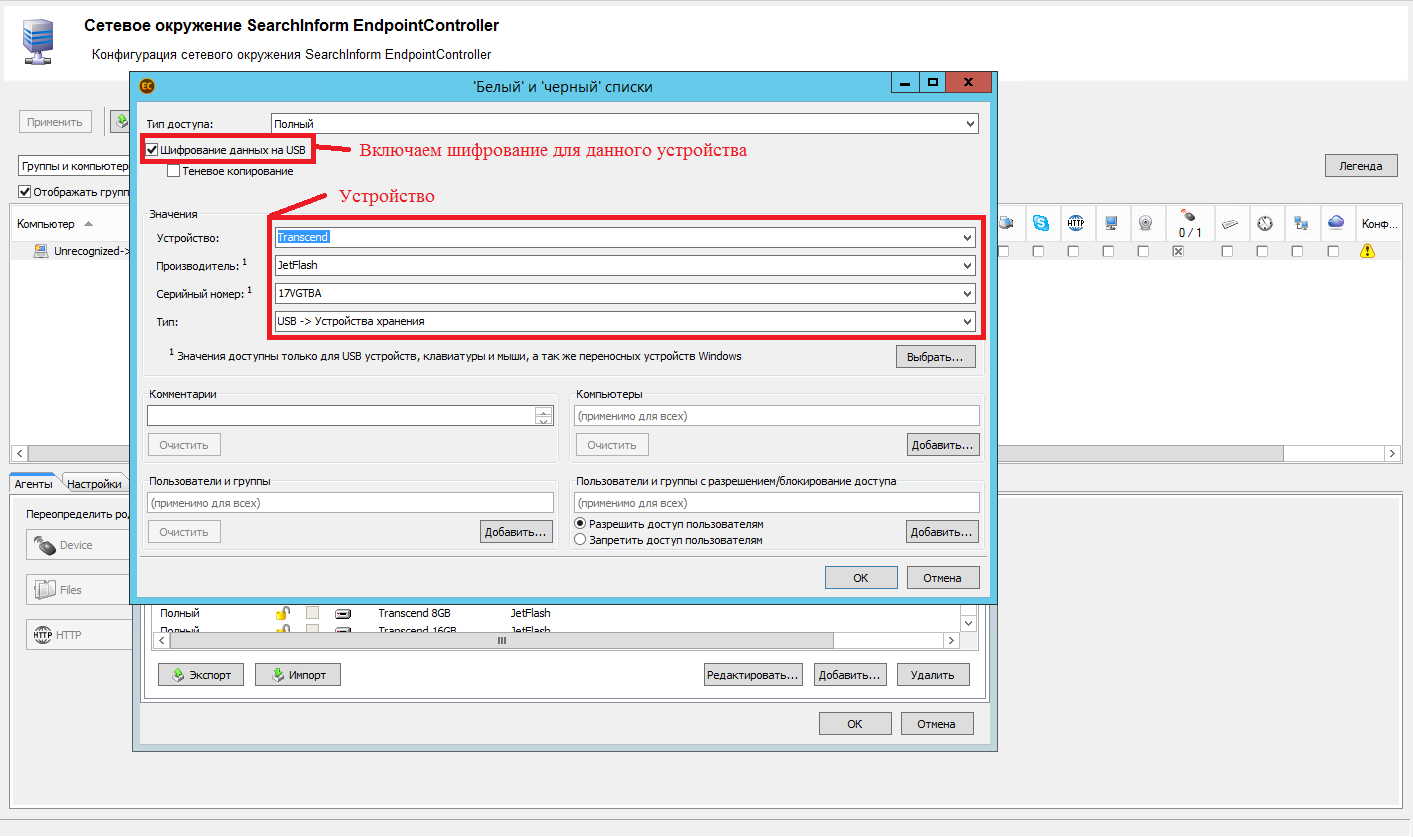

الشكل 3 - تحديد القائمة البيضاء

الشكل 3 - تحديد القائمة البيضاء الشكل 4 - تكوين التشفير

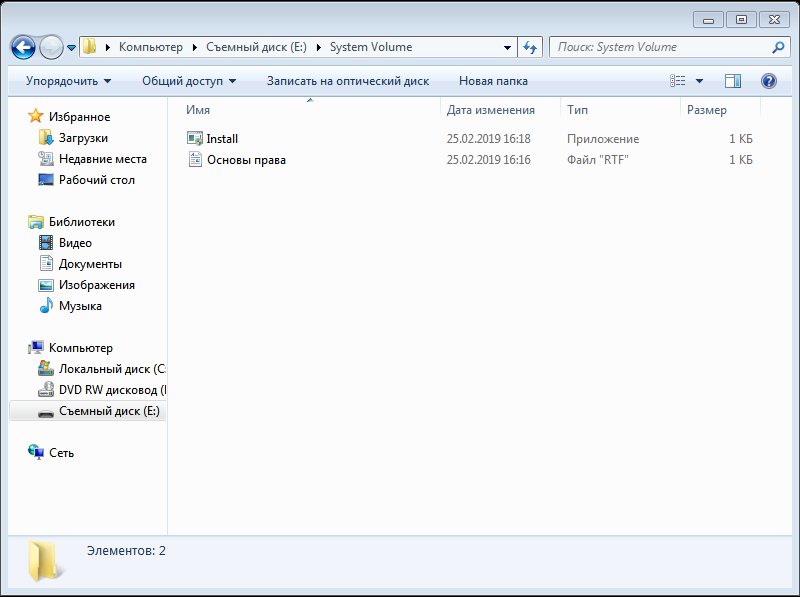

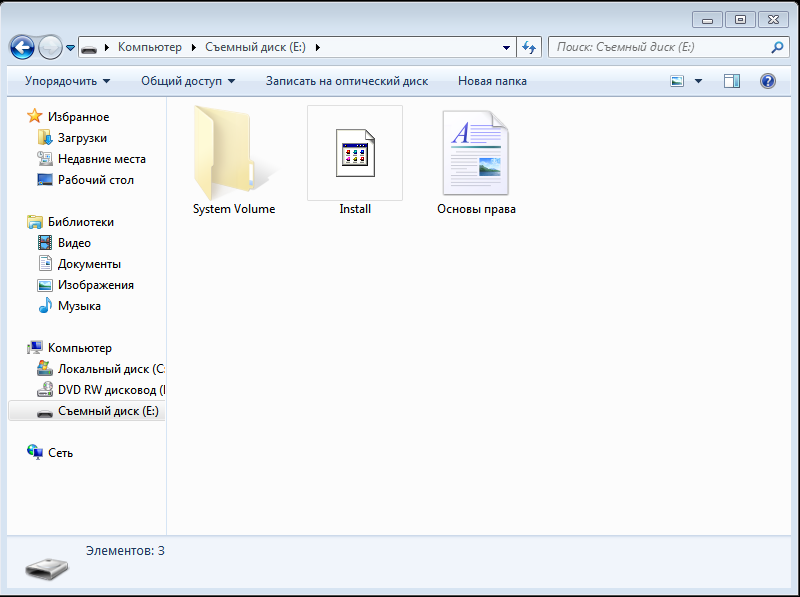

الشكل 4 - تكوين التشفيرنبدأ الآن في تحليل خوارزمية تشفير الملفات لهذا المنتج. انسخ الملفات "Install.exe" و "أساسيات Rights.rtf" من محطة العمل التي تسيطر عليها "WINOC" إلى الوسائط القابلة للإزالة الخارجية "القرص القابل للإزالة (E :)". كما ترون في الشكل 5 ، تم إنشاء كلاً من "Install.exe" و "أساسيات Rights.rtf" في المجلد المخفي "System Volume Information". وبالتالي ، يمكننا أن نستنتج أن المجلد "System Volume Information" يحتوي على قائمة بالكائنات المشفرة على الوسائط القابلة للنقل.

الشكل 5 - مجلد "معلومات وحدة تخزين النظام"

الشكل 5 - مجلد "معلومات وحدة تخزين النظام" الشكل 6 - المجلد الجذر لوسيط التخزين القابل للإزالة

الشكل 6 - المجلد الجذر لوسيط التخزين القابل للإزالةكما تعلمون ، هناك ثلاثة جوانب مبني عليها أمن المعلومات - وهي النزاهة وإمكانية الوصول والسرية. يتم انتهاك هذه الجوانب باستخدام نهج التشفير هذا ، حيث يجب أن تكون معلومات النظام حول ما إذا كان الكائن مشفرًا أم لا في رأس الكائن نفسه.

في الإنشاء الحالي للخوارزمية ، هناك أشكال مختلفة من التعديل / الحذف العشوائي لكائنات مجلد "معلومات وحدة تخزين النظام" على الوسائط القابلة للإزالة مع المزيد من فقد الكائنات المشفرة الأصلية ، وكذلك تعديل الكائنات نفسها على محطات غير خاضعة للتحكم (على سبيل المثال ، إعادة تسمية كائن "Install.exe" باستخدام مسار الشبكة "E" : \ Install.exe "على جهاز كمبيوتر بدون وكيل ، وملف المعلومات لمنتج برنامج CIB Searchinform في المجلد" System Volume Information "" Install.exe "من خلال مسار الشبكة" E: \ System Volume Information \ Install.exe "لم يتغير ، لأنه وكيل مفقود من أصبح ENITA معلومات الخدمة، وفتح ملف المستحيل).

دعونا نأمل أن يأخذ المطور في الاعتبار هذا القصور في وظيفة تشفير وسائط التخزين القابلة للإزالة في منتج CIB Searchinform وتغيير خوارزمية.