حقيقة أن الشركات المصنعة لأنواع مختلفة من الأجهزة تركز على التصميم وسهولة الاستخدام ، تاركة قضايا أمن المعلومات في الخارج ، تم كتابتها عدة مرات على Habré. ينطبق هذا على الشركات التي تنتج الهواتف الذكية ، وأدوات إنترنت الأشياء ، بالإضافة إلى أن مطوري الأدوات الطبية ليسوا قلقين للغاية بشأن حماية أجهزتهم من التدخل الخارجي.

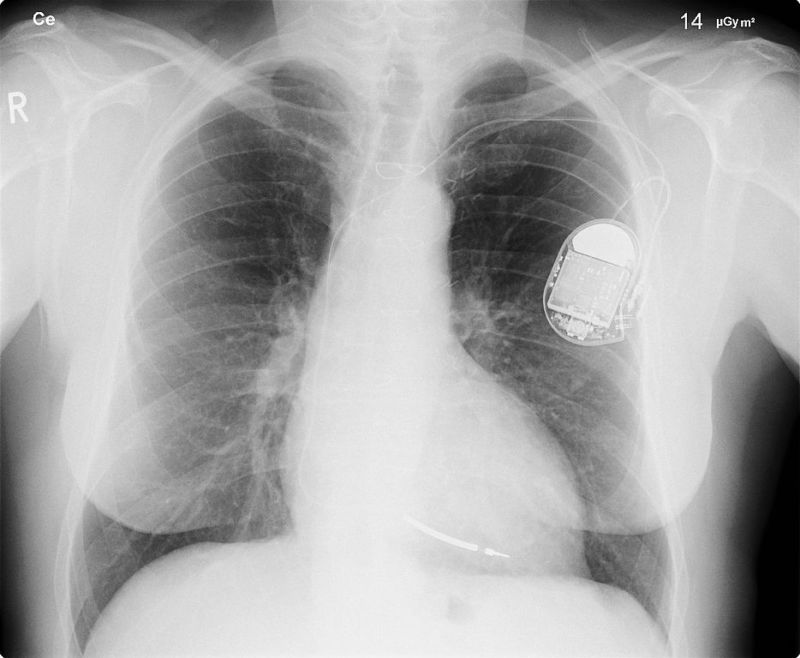

ونحن نتحدث عن أجهزة حيوية مثل أجهزة تنظيم ضربات القلب وأجهزة إزالة الرجفان (وليس تلك التي تظهر في المسلسل عن الأطباء وغيرهم). هذه هي الأجهزة المصغرة التي يتم زرعها في جسم الإنسان ، بحيث عندما يعمل القلب مع المشاكل ، فإنه يتلقى إشارة كهربائية تسمح لك "بتشغيل" الوضع الطبيعي لتشغيل عضلة القلب.

إذا حدث شيء ما لمثل هذه الأداة ، فسيواجه صاحبها مشاكل حتمية ، حتى الموت. الأسوأ من كل ذلك ، أصبحت أجهزة تنظيم ضربات القلب "ذكية" بشكل متزايد. أولئك من Medtronic كانوا عرضة للتدخل الخارجي.

لخدمة والتحقق من تشغيل الأجهزة ، يتم استخدام الأجهزة المتخصصة. في المستشفيات ، يتم استخدام نموذج يسمى CareLink Programmer ، في المنزل - MyCareLink Monitor.

سيكون كل شيء على ما يرام ، ولكن كما أظهر الباحثون في Clever Security ، فإن بروتوكول الاتصال الذي تستخدمه هذه الأجهزة غير آمن. عند إرسال البيانات ، لا يتم استخدام التشفير - لا شيء على الإطلاق ، يتم إرسال المعلومات ، في الواقع ، بشكل واضح. بالإضافة إلى ذلك ، لا توجد حماية ضد الاتصالات الخارجية ، والتي يمكن استخدامها من قبل المهاجمين.

وبالتالي ، يمكن لمجرمي الإنترنت الاتصال بالأداة الذكية وتغيير طريقة تشغيلها أو إعادة تحميل ملفات كليًا باستخدام برنامج مخصص.

صنف الخبراء شدة المشكلة عند 9.3 نقطة بمقياس 10 نقاط. الموقف صعب للغاية ، لأنه من المستحيل تغيير أي شيء في اتجاه تعزيز أمن المعلومات للجهاز في الوضع عبر الإنترنت. وقد يستخدم المهاجمون المشكلة لأغراضهم الخاصة.

حتى الآن ، نفذ الباحثون فقط هجوم إثبات المفهوم ، فقط لإظهار القدرات المذكورة في الدراسة. صحيح ، هذا يتطلب الوصول الفعلي إلى جهاز التحكم - MyCareLink أو CareLink. إذا كان هناك وصول ، فقد يكون الإجراء الأكثر برئًا هو الحصول على بيانات المستخدم المخزنة على الجهاز. إذا رغبت في ذلك ، يمكنك إعادة تحميل الجهاز ، كما ذكر أعلاه.

ولكن هناك احتمال آخر - يمكن للمهاجمين ، إذا كانوا يتمتعون بالتجربة المناسبة ، إنشاء جهاز مخصص يمكنه ، ضمن نطاق مزيل الرجفان ، ضبط وضع تشغيل معين لأي من الأجهزة المصنعة بواسطة Medtronic.

بالطبع ، نشر خبراء الأمن السيبراني معلومات حول المشكلة في المجال العام بعد أن أرسلوا كل شيء ضروري لمطوري الأجهزة الطبية. لقد عززوا أنظمتهم من خلال جعل الوصول إلى MyCareLink و CareLink أكثر صعوبة. لكن الاتصال بقي غير محمي - لا يوجد تشفير ومصادقة.

بالمناسبة ، يقوم كلا الجهازين بالتحكم بتشغيل إصدار مخصص من Linux. يتم تخزين كلمات المرور التي تسمح بوصول الجذر إلى هذه الأدوات باعتبارها تجزئة MD5 ، والتي يمكن فك تشفيرها دون أي صعوبة. وفقًا للباحثين ، يمكن اختراق كلمة المرور المكونة من 8 أرقام والتي تتيح الوصول إلى هذا النظام حتى باستخدام كمبيوتر محمول عادي وقاعدة كلمات المرور / تسجيلات الدخول من خدمة RockYou ، التي تمت مشاركتها قبل 10 أعوام.

صحيح ، من أجل نجاح هجوم المهاجمين ، يجب أن تكون أداة إزالة الرجفان في حالة الاستماع إلى "الراديو". تدخل الأدوات الذكية إلى هذا الوضع في الوقت الذي يؤدي فيه الأطباء عمل الخدمة الخاصة ، وكذلك أثناء اختبار مزيل الرجفان باستخدام Carelink.

لا تنتهي مشاكل الأجهزة الطبية هناك ، لأنه يتم عرض المشكلة الكامنة في نوع معين من الأدوات من أحد الشركات المصنعة. ولكن هناك العديد من عمليات الزرع "الذكية" الطبية ، ولا يمكن لأحد أن يضمن أن الأدوات الأخرى أكثر أمانًا من الأنظمة التي تصنعها Medtronic.