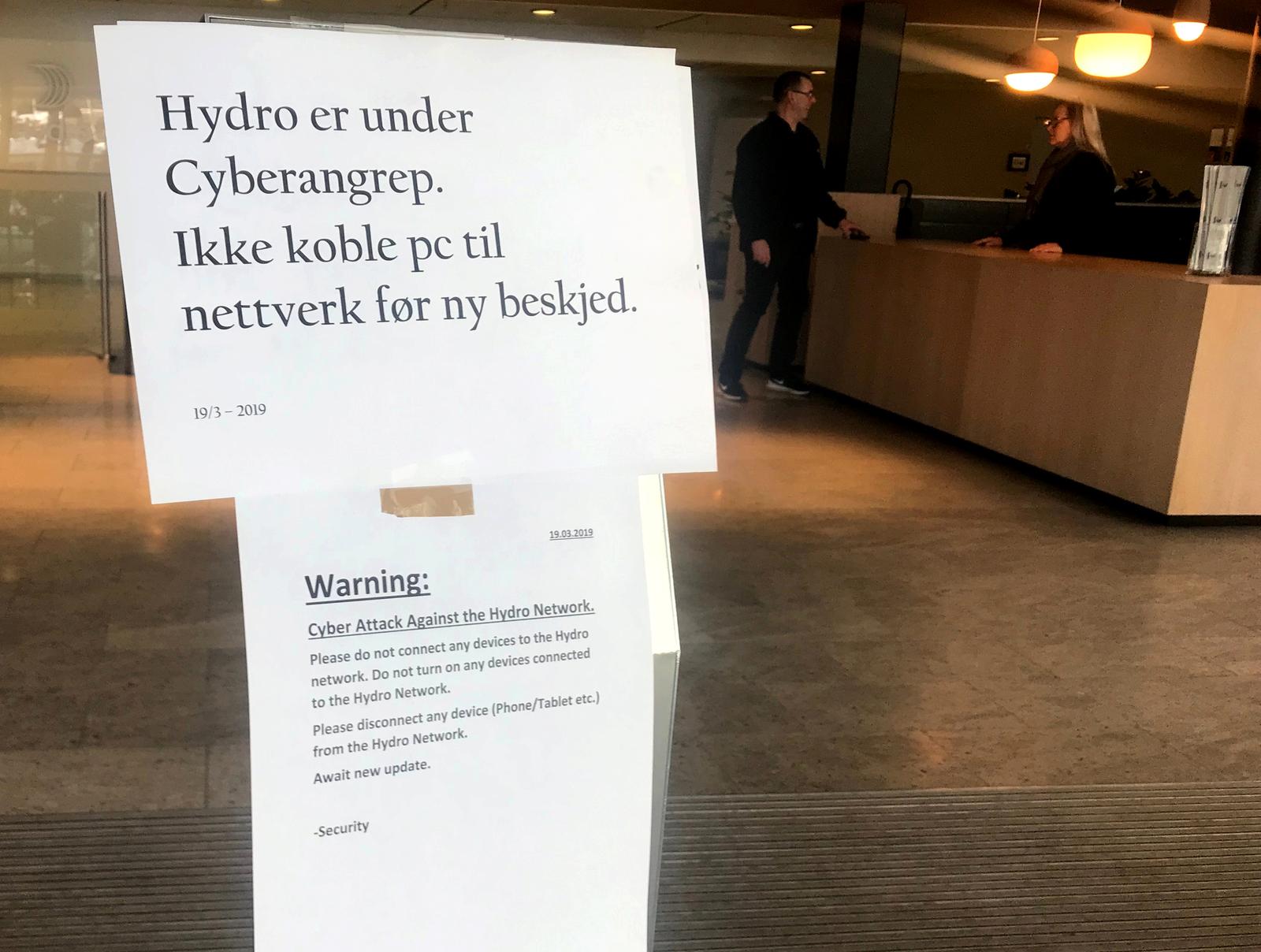

الصورة ، المصدر - www.msspalert.com

في ليلة الاثنين إلى الثلاثاء (حوالي الساعة 23:00 بالتوقيت العالمي 03/18/2019) ، لاحظ متخصصو Norsk Hydro وجود خلل في الشبكة وعدد من الأنظمة. سرعان ما أصبح من الواضح أن الإخفاقات كانت ناجمة عن إصابة واسعة النطاق للأنظمة باستخدام مشفر ، والذي انتشر بسرعة كبيرة عبر مرافق البنية التحتية. بعد تحديد التهديد ، بدأ جهاز الأمن في عملية العزل ، ومع ذلك ، تمكنت البرامج الضارة من الانتشار بعمق على البنية التحتية بحيث كان من الضروري نقل جزء من الإنتاج إلى وضع التحكم اليدوي ("الاستعادة" إلى الإجراءات المعتمدة قبل حوسبة عمليات الإنتاج). تطلب التحقيق في الهجوم تورط السلطات المحلية ووكالات إنفاذ القانون (هيئة الأمن القومي / NorCERT ، جهاز أمن الشرطة النرويجي ، دائرة التحقيقات الجنائية الوطنية) ، بالإضافة إلى عدد من الشركات التجارية. لم تكتمل عملية إصلاح البنية التحتية بعد وما زالت منشآت الإنتاج الفردية (على سبيل المثال ، ألواح الألمنيوم المبثوق) تعمل بنصف طاقتها.

على الرغم من أن التحقيق في الحادث لم يكتمل ولا يزال من الصعب التنبؤ بتوقيت اكتماله ، فوفقًا للوقائع المتاحة ، يمكنك فهم آلية عمل المهاجمين وتحليل ما فعلته شركة نورسك هيدرو بشكل صحيح وما هو غير ذلك ، وكيف يمكن تحسين الدفاع.

حالة الشركة بعد الهجوم

Norsk Hydro هي شركة كبيرة إلى حد ما: تقع منشآتها في 40 دولة ، ويتجاوز العدد الإجمالي للموظفين 35000 شخص. حجم أنظمة المعلومات وأجهزة الكمبيوتر التي تتأثر بالهجوم كبير أيضًا. من المعلومات التي قدمها ممثلو الشركة في مؤتمر صحفي مشترك مع السلطات والأخبار اليومية حول التقدم المحرز في التحقيق والانتعاش على الموقع (تحديث بتاريخ 22/2/2019) ، فإنه يتبع ما يلي:

- لم تحدث حوادث صناعية محلية أو إصابات بشرية.

- نتيجة لذلك ، تم عزل جميع المصانع بنجاح ، وتم نقل العمليات إلى التحكم اليدوي حيثما كان ذلك ممكنًا (في مصانع بثق صفائح الألمنيوم ، تحقق 50٪ فقط من الكفاءة) ؛

- الأجهزة المحمولة وبعض أجهزة الكمبيوتر تعمل بشكل طبيعي ، يعمل البريد السحابي بشكل صحيح ؛

- لا توجد صورة كاملة عن عدد أجهزة الكمبيوتر والخوادم الفاشلة ، وهناك درجة مختلفة من الضرر الذي لحق بمرافق البنية التحتية ؛

- لا يوجد وصول إلى الأنظمة التي تحتوي على بيانات حول الطلبات ، ولكن هناك كمية المعلومات الضرورية المطلوبة لإنتاج الطلبات ؛

- لا توجد افتراضات حول المهاجمين ؛ الفرضية الأكثر احتمالًا حول البرامج الضارة المستخدمة في الهجوم هي LockerGoga ransomware ؛

- لدى الشركة عملية نسخ احتياطي راسخة ، والتراجع عن النسخ الاحتياطية التي تم إعدادها مسبقًا هو استراتيجية الاسترداد الرئيسية ؛

- لدى الشركة تأمين ضد مخاطر الإنترنت ، وهي تخطط لاستخدامها لتغطية الأضرار الناجمة عن أي هجوم.

من المهم أن نلاحظ كيف تصرف نورسك هيدرو خلال الهجوم. تصرفت الشركة بشكل مفتوح قدر الإمكان: في وقت حدوث مشاكل مع الموقع الرئيسي ، أطلقت شركة مؤقتة ، وأبلغت الجمهور من خلال حساب فيسبوك ، وأخطرت سوق الأوراق المالية بموقفها وعقدت مؤتمرا صحفيا في اليوم الأول من الهجوم.

تحذير لموظفي Norsk Hydro بأنه يجب عليك عدم توصيل أي أجهزة بالشبكة بسبب أي هجوم إلكتروني. الصورة ، المصدر - www.reuters.com

ما هي البرامج الضارة LockerGoga؟

لأول مرة ، علم الجمهور حول الهجمات باستخدام LockerGoga في نهاية يناير 2019. عانت شركة الاستشارات عتران من ذلك ، ولكن كانت هناك القليل من التفاصيل الفنية للهجوم. تمت مهاجمة Norsk Hydro مع العديد من إصدارات البرامج الضارة ، والتي ، من خلال آليات عملها ، متشابهة (باستثناء "الميزات" الفردية) للعينات المستخدمة في هجوم يناير.

يتم توقيع الملفات القابلة للتنفيذ الخبيثة بنفس الشهادة التي أصدرتها Sectigo (المعروفة سابقًا باسم Comodo CA) كعينات مستخدمة في الهجوم على Altran (من المحتمل أن تكون شركة shell ALISA LTD مع مالكين ومشاركين لكل جنيه إسترليني واحد). في الوقت الحالي ، تم إلغاء الشهادة ، لكنها كانت صالحة أثناء الهجوم.

على ما يبدو ، تم إنشاء كل عينة من البرامج الضارة بشكل فريد للشركة التي تمت مهاجمتها ، وهو ما يلاحظ في تحليل العينات بواسطة الباحثين .

جميع العينات المحددة غير قادرة على النسخ المتماثل ذاتيًا (على عكس WannaCry و NotPetya) ويجب تشغيلها على العقدة التي تمت مهاجمتها. تتمثل فرضية انتشار البرامج الضارة عبر شبكة Norsk Hydro على الأرجح في استخدام سياسات مجموعة AD لإنشاء مهام أو خدمات ذات محتوى ضار. مع احتمال كبير ، وهذا يعني أنه في مرحلة الاختراق تم استخدام برامج ضارة أخرى ، والتي كان من الممكن الحصول على امتيازات إدارية في المجال. يمكن أن تكون إحدى الآليات المحتملة هي الخداع ، يليها سرقة كلمات مرور Kerberos أو التذاكر من ذاكرة عقدة مخترقة.

أثناء عملية الإصابة ، يتم نسخ الملف القابل للتنفيذ الخبيث إلى الدليل %TEMP% ويتم تشغيله بامتيازات مرتفعة. بعد ذلك ، يبدأ عددًا كبيرًا من العمليات الفرعية ، بتوزيع تشفير الملفات عليها وفقًا للقائمة المجمعة. إنطلاقًا من سلوك العينات المتوفرة ، لا doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf الملفات التي تحتوي على امتدادات مستندات المكتب وقواعد البيانات وملفات العمل الأخرى فقط ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ) ، ولكن أيضًا الملفات الأخرى الموجودة على محرك الأقراص C: \ (على سبيل المثال ، مكتبات dll) مع وجود اختلافات حسب العينة. تقوم العملية الفرعية بإنشاء زوج مفتاح / iv باستخدام RNG ، ثم تستخدم خوارزمية AES للكتابة فوق الملف بالبيانات المشفرة ، وتشفير زوج المفتاح / iv بمفتاح عام ، وإضافة زوج المفاتيح المشفر إلى الملف ، وإعادة تسمية الملف ، وإضافة .LOCKED إلى الامتداد. يتيح لك هذا السلوك الاستفادة بشكل أكبر من معالج الكمبيوتر المصاب بمهام التشفير وجعل العملية بأكملها أسرع.

تقوم العملية الأصل أيضًا بإنشاء ملف نصي على سطح المكتب مع طلب فدية (README_LOCKED.txt مع اختلافات في الاسم) ، وتغيير كلمات مرور المستخدمين المحليين (قد يعتمد هذا السلوك على إصدار العينة ، أي أنه يمكن تشفير كلمات المرور للمسؤولين المحليين فقط) الخروج القسري من جلسة المستخدم. في بعض الإصدارات ، تم الكشف عن القدرة على تعطيل واجهة شبكة الكمبيوتر.

وبالتالي ، في بعض الحالات ، قد لا يقوم جهاز الكمبيوتر المصاب بالتمهيد ببساطة (إذا تم تشفير المكونات الأساسية لنظام التشغيل kernel) أو لن يتمكن المستخدم من تسجيل الدخول لعرض متطلبات الفدية ، والتي هي أكثر شيوعًا من الأفاعي.

لا يحتوي طلب الفدية (على سبيل المثال أدناه) على عناوين محفظة أو مبلغ فدية ، ولكن يحتوي فقط على عناوين بريدية للتفاعل مع المتسللين. للإصدارات المختلفة من العينات الضارة عناوين بريد إلكتروني مختلفة في الطلب.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

لا تستخدم البرامج الضارة أي بنية تحتية لـ C&C ، وقناة الاتصال الوحيدة مع المهاجم هي البريد الإلكتروني. أيضًا ، لا تحاول البرامج الضارة إخفاء آثار أنشطتها. فيما يتعلق بالتطبيق المماثل لآلية الفدية ، وكذلك الفشل الفعلي لأجهزة الكمبيوتر المشفرة ، يمكن افتراض أن هدف LockerGoga يشبه البرامج الضارة WannaCry و NotPetya. ومع ذلك ، سواء كان هذا صحيحًا أم لا ، لا يمكن للمرء أن يقول في الوقت الحالي.

ما الذي تم فعله بشكل صحيح وما لم يكن كذلك

بعد الكشف عن معلومات حول الهجمات الإلكترونية رفيعة المستوى ، يمكنك غالبًا مشاهدة مقالات ومواد مختلفة تخبرنا بما فعله ضحايا الهجوم. في حالة Norsk Hydro ، فإن الوضع مختلف ؛ فالشركة لم تظهر إخفاقات ملحوظة في تنظيم البنية التحتية (لم يتوقف الإنتاج) وتجري عملية الاستجابة للهجوم بشكل جيد ، وهي:

- الشركة مفتوحة قدر الإمكان مع المستثمرين والجمهور في الإبلاغ عن التقدم المحرز في القضاء على الهجوم. قد يكون مؤشر البورصة في البورصة مؤشرا غير مباشر لرد الفعل الإيجابي: على الرغم من انخفاض طفيف (3.6 ٪) من الأسهم في 23.03 ، هناك شروط مسبقة لمزيد من النمو المستقر.

- كان من الممكن عزل منشآت الإنتاج بسرعة كافية حتى لا يتأثر الإنتاج عليها.

- هناك عمليات راسخة تسمح لمرافق الإنتاج بالعمل في وضع التحكم اليدوي (على الأقل بالنسبة لغالبية الإنتاج).

- تم إنشاء عملية النسخ الاحتياطي ، والتي سوف تسهل إلى حد كبير استرداد العقد البنية التحتية بعد الحادث.

- هناك قنوات اتصال احتياطية (البريد السحابي) تتيح للموظفين التفاعل حتى في حالة حدوث مشاكل في البنية التحتية الرئيسية.

- تستخدم الشركة التأمين ضد مخاطر الإنترنت ، مما سيساعد في تعويض جزء من الضرر الناجم عن الهجوم.

في الوقت نفسه ، اعتمدت Norsk Hydro بشكل كبير على حل مكافحة الفيروسات المثبت فيه. وفقًا للباحثين ، لم يتم اكتشاف بعض عينات البرامج الضارة بواسطة أي حل مضاد للفيروسات في بداية شهر مارس ، وفي الوقت الذي بدأ فيه الهجوم ، كان عدد الحلول التي حددت العينات على أنها ضارة قليلًا أيضًا. بالإضافة إلى ذلك ، قام مركز الشهادات بإلغاء الشهادة الضارة بعد فوات الأوان - بعد بدء الهجوم. أيضًا ، بالنسبة لبعض المنشآت ، ربما لم يتم تجزئة البنية التحتية الصناعية من المكاتب بشكل كافٍ.

يساعد اكتشاف الهجوم في المراحل المبكرة على المتابعة المستمرة:

- نشاط حساب مميز ؛

- تغييرات سياسة المجموعة

- إنشاء خدمات جديدة ومهام المجدول ؛

- أحداث تغيير كلمة المرور للحسابات المميزة ، بما في ذلك والمسؤولين المحليين ؛

- نشاط مشابه لهجمات Pass-the-Hash و Pass-the-Ticket ؛

يجب أن يتم إجراء هذا التحكم بواسطة خدمة مراقبة داخلية (باستخدام حلول تشبه SIEM وأنظمة تحليل السلوك) و / أو SOC / CSIRT خارجي.

في الواقع ، سيساعد الكشف المبكر في توفير أموال كبيرة للتخلص من عواقب الهجوم.

محدث. 2019/03/26

اكتشف الباحثون في Alert Logic وجود خطأ في البرامج الضارة. لم ينص المهاجمون على معالجة الاستثناء عند تعثر البرامج الضارة على رابط (* .lnk) عند تجميع قائمة ملفات للتشفير تحتوي على أخطاء (مسار شبكة غير صحيح أو عدم ارتباط بنقطة نهاية RPC وفقًا للدراسة). يمكن أن يحدث هذا عند جمع الملفات من مجلد العناصر الحديثة. في هذه الحالة ، يتم إنهاء العملية الرئيسية بواسطة نظام التشغيل وحتى لا تصل إلى التشفير. ربما هذا يمكن أن يفسر جزئيا درجة غير متساوية من الأضرار التي لحقت العقد الشركة.

مراجع

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php؟webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/