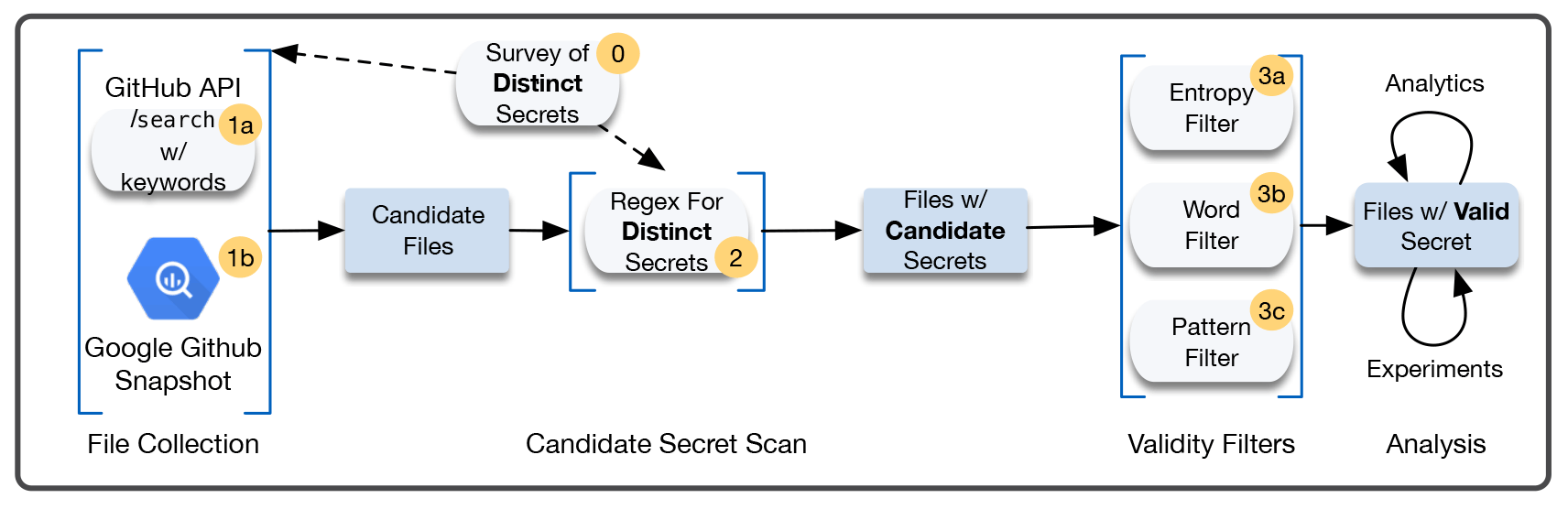

تتضمن منهجية جمع الأسرار مراحل مختلفة ، والتي تسمح لك في نهاية المطاف بتحديد المعلومات المصنفة بدرجة عالية من الثقة. التوضيح من العمل العلمي

تتضمن منهجية جمع الأسرار مراحل مختلفة ، والتي تسمح لك في نهاية المطاف بتحديد المعلومات المصنفة بدرجة عالية من الثقة. التوضيح من العمل العلميأصبحت أدوات GitHub والمنصات المماثلة للنشر المفتوح المصدر اليوم أدوات قياسية للمطورين. ومع ذلك ، تنشأ مشكلة إذا كان هذا الكود مفتوح المصدر يعمل مع رموز المصادقة ، ومفاتيح API الخاصة ، ومفاتيح التشفير الخاصة. لضمان الأمن ، يجب أن تبقى هذه البيانات سرية. لسوء الحظ ، يضيف العديد من المطورين معلومات حساسة إلى التعليمات البرمجية ، مما يؤدي غالبًا إلى تسرب معلومات غير مقصودة.

أجرى فريق من الباحثين من جامعة نورث كارولينا دراسة

واسعة النطاق حول تسرب البيانات المصنفة على جيثب.

قاموا بمسح مليارات الملفات التي تم جمعها بطريقتين متكاملتين:

- ما يقرب من ستة أشهر GitHub ارتكاب المسح العام في الوقت الحقيقي

- لقطة من المستودعات العامة التي تغطي 13 ٪ من جميع المستودعات على جيثب ، يبلغ إجماليها حوالي 4 ملايين مستودعات.

الاستنتاجات مخيبة للآمال. لم يكتشف العلماء فقط أن التسريبات واسعة الانتشار وتؤثر على أكثر من 100000 مستودع. والأسوأ من ذلك هو أن الآلاف من "الأسرار" الفريدة والجديدة تصل إلى جيثب كل يوم.

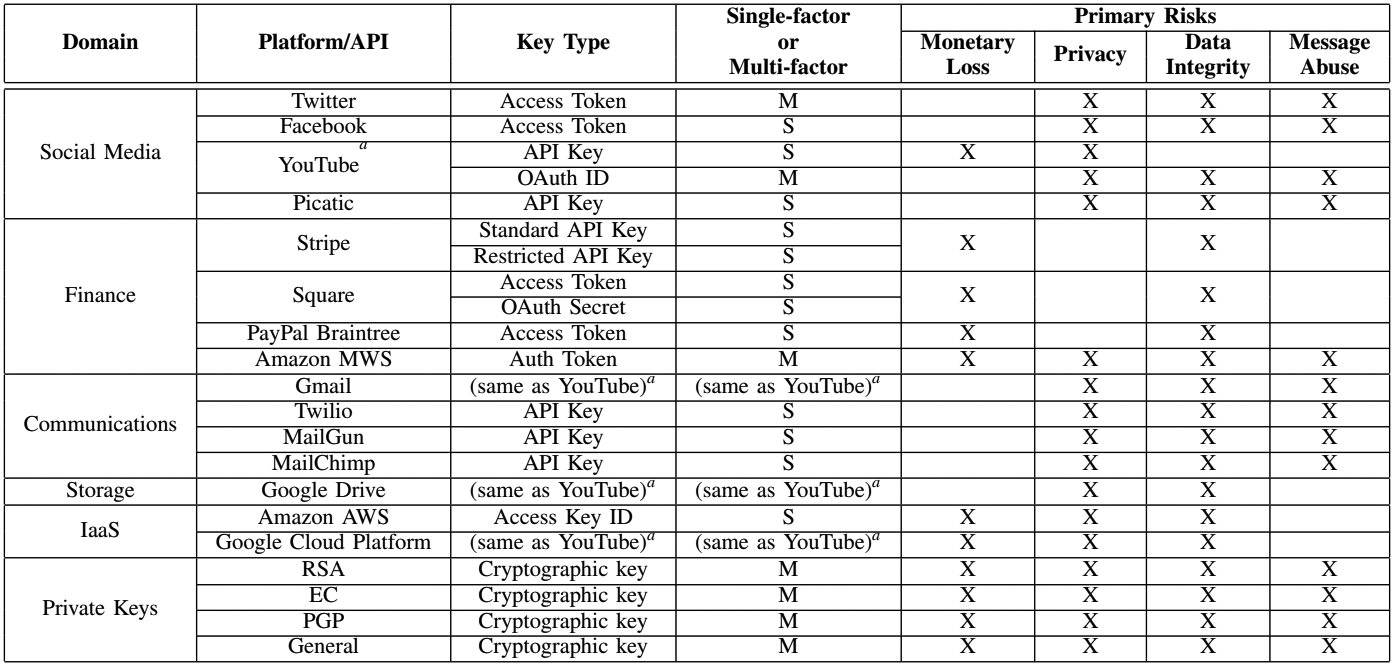

يسرد الجدول واجهات برمجة التطبيقات للخدمات الشائعة والمخاطر المرتبطة بتسرب هذه المعلومات.

توضح الإحصاءات العامة المتعلقة بالكائنات السرية التي تم العثور عليها أن مفاتيح Google API في معظم الأحيان تدخل في المجال العام. مفاتيح RSA الخاصة ومعرفات Google OAuth شائعة أيضًا. عادة ، تحدث الغالبية العظمى من التسريبات من خلال مستودعات المالك الفردي.

| سر | فقط | المضيفين | ٪ ، مالك واحد |

|---|

| Google API Key | 212 892 | 85 311 | 95.10٪ |

| المفتاح السري RSA | 158 011 | 37781 | 90.42٪ |

| Google OAuth ID | 106 909 | 47814 | 96.67٪ |

| المفتاح الخاص العادي | 30286 | 12576 | 88.99٪ |

| الأمازون AWS وصول مفتاح معرف | 26 395 | 4648 | 91.57٪ |

| رمز الوصول إلى Twitter | 20760 | 7953 | 94.83٪ |

| المفتاح الخاص EC | 7838 | 1584 | 74.67٪ |

| رمز الوصول إلى Facebook | 6367 | 1715 | 97.35٪ |

| PGP مفتاح خاص | 2091 | 684 | 82.58٪ |

| MailGun API الرئيسية | 1868 | 742 | 94.25٪ |

| MailChimp API Key | 871 | 484 | 92.51٪ |

| شريط API قياسي الرئيسية | 542 | 213 | 91.87٪ |

| مفتاح API Twilio | 320 | 50 | 90.00٪ |

| رمز وصول مربع | 121 | 61 | 96.67٪ |

| سر ساحة OAuth | 28 | 19 | 94.74٪ |

| الأمازون MWS مصادقة رمزية | 28 | 13 | 100.00٪ |

| Braintree رمز الوصول | 24 | 8 | 87.50٪ |

| Picatic API مفتاح | 5 | 4 | 100.00٪ |

| فقط | 575456 | 201 642 | 93.58٪ |

مكّن الرصد الفوري للالتزامات من تحديد مقدار المعلومات الحساسة التي تتم إزالتها من المستودعات بعد فترة وجيزة من الوصول إليها. اتضح أنه في اليوم الأول ، يتم حذف أكثر من 10٪ من الأسرار ، وفي الأيام القليلة المقبلة ، هناك نسبة مئوية قليلة ، ومع ذلك ، فإن أكثر من 80٪ من المعلومات الخاصة تبقى في المستودعات بعد أسبوعين من الإضافة ، وهذه النسبة لا تنخفض عملياً في ما بعد ذلك.

من بين أبرز التسريبات حساب AWS من وكالة حكومية في إحدى دول أوروبا الشرقية ، بالإضافة إلى 7،280 مفتاح RSA خاص للوصول إلى الآلاف من شبكات VPN الخاصة.

تظهر الدراسة أن المهاجم ، حتى مع وجود موارد قليلة ، يمكن أن يؤثر على العديد من مستخدمي GitHub ويجد الكثير من المفاتيح الخاصة. يلاحظ المؤلفون أن العديد من طرق الحماية الحالية غير فعالة ضد جمع المعلومات السرية. على سبيل المثال ، تظهر أدوات مثل TruffleHog كفاءة 25٪ فقط. كما تم تجاوز حد جيثب المدمج في عدد طلبات API.

ومع ذلك ، فإن العديد من الأسرار المكتشفة لها أنماط واضحة تجعل الأمر سهلاً

بحثهم. من المنطقي افتراض أن هذه الأنماط نفسها يمكن استخدامها لمراقبة تسرب المعلومات المصنفة وتحذير المطورين. ربما ، ينبغي تنفيذ هذه الآليات على جانب الخادم ، أي على GitHub. يمكن أن تصدر الخدمة حق تحذير أثناء الالتزام.

نفذت GitHub مؤخرًا نسخة تجريبية من المسح الضوئي

للرمز (وظيفة

Token Scanning ) ، التي تفحص المستودعات ، وتبحث عن الرموز وتخطر مقدمي الخدمة بتسرب المعلومات. بدوره ، يمكن للبائع إلغاء هذا المفتاح. يعتقد المؤلفون أنه بفضل أبحاثهم ، يمكن لـ GitHub تحسين هذه الميزة وزيادة عدد البائعين.