ستنشر هذه المقالة قصة قصيرة حول ما يمكن أن نخبره عن شيء مألوف مثل

NetBIOS . ما هي المعلومات التي يمكن أن يقدمها للمهاجم / المهاجم المحتمل.

يتعلق مجال تطبيق تقنيات الاستطلاع بالداخلية ، بمعنى أنه لا يمكن الوصول إليها من الشبكات الخارجية. وكقاعدة عامة ، توجد مثل هذه الشبكات لأي شركة صغيرة.

يتم استخدام

NetBIOS نفسه ، كقاعدة عامة ، للحصول على اسم شبكة. وسيكون هذا كافيا للقيام بما لا يقل عن 4 أشياء.

اكتشاف المضيف

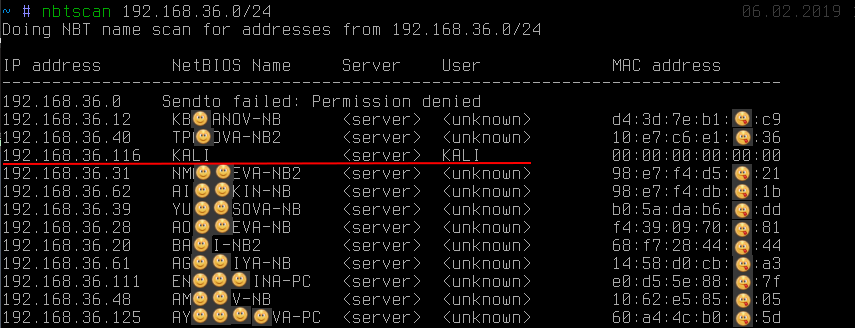

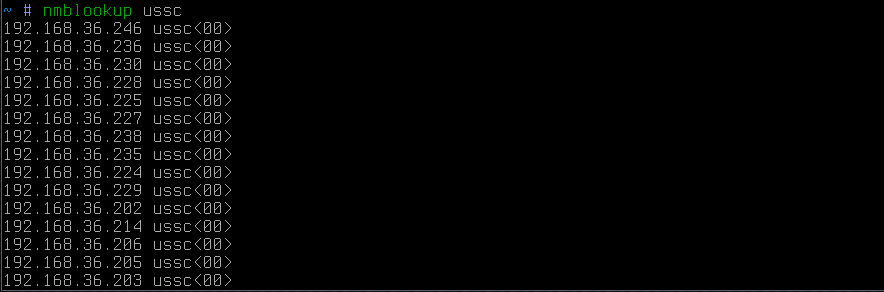

نظرًا لحقيقة أن NetBIOS يمكنه استخدام UDP كوسيلة نقل ، فإن سرعته تتيح اكتشاف الأجهزة المضيفة في شبكات كبيرة جدًا. لذلك ، على سبيل المثال ،

يمكن للأداة

nbtscan المضمنة في الحزمة التي تحمل نفس الاسم أن تحل فقط عناوين الشبكة من النوع 192.168.0.0/16 في غضون ثانيتين (يمكن أن تضع شبكة) ، بينما يستغرق مسح TCP التقليدي عشرات دقائق. يمكن استخدام هذه الميزة كأسلوب اكتساح مضيف في شبكات كبيرة جدًا غير معروفة قبل بدء تشغيل nmap. على الرغم من أن النتيجة لا تضمن الكشف بنسبة 100٪ ، نظرًا لأن مضيفات النوافذ سوف تستجيب في الغالب وليس كلها ، إلا أنها ستسمح لك بتحديد النطاقات المباشرة للمضيفات تقريبًا.

تحديد المضيف

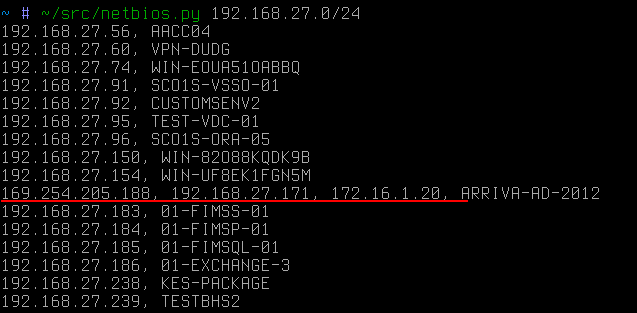

باستخدام نتائج الحصول على أسماء من عناوين IP:

يمكنك أن ترى: بالإضافة إلى حقيقة أن الاسم يكشف عن صاحب محطة العمل (على الرغم من أن هذا ليس هو الحال دائمًا) ، فإن أحد العناوين يبرز بوضوح من العناوين الأخرى. يمكننا أن نرى أن اسم

كالي تم استلامه. يعتبر هذا السلوك أمرًا معتادًا ، كقاعدة عامة ، لتطبيق

SMB / NetBIOS unix كجزء من حزمة برامج

samba أو

نظام التشغيل Windows 2000 القديم جدًا.

الحصول على اسم

KALI ، بينما على المضيفين الآخرين يشير هذا <

غير معروف > إلى وجود ما يسمى

بجلسة فارغة . مع الإعدادات الافتراضية ، يكون خادم

SMB على نظام التشغيل

linux عرضة له. تسمح لك

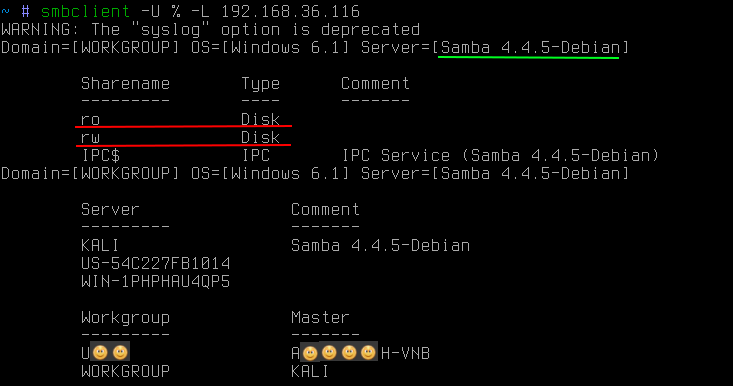

Null-session فقط بالحصول على الكثير من المعلومات الإضافية ، مثل سياسة كلمة المرور المحلية ، وقائمة من المستخدمين المحليين ، والمجموعات وقائمة بالموارد المشتركة (كرة) ، بشكل مجهول للغاية (ولم نقم بإدخال أي كلمات مرور ، كما يمكنك أن ترى على الشاشة):

غالبًا ما توجد على خوادم

linux SMB كرات يمكن الوصول إليها للجمهور ، ليس فقط للقراءة ، ولكن حتى للكتابة. وجود كل منهما يحمل تهديدات مختلفة ، واستخدامها خارج نطاق هذه المقالة.

يتيح لك

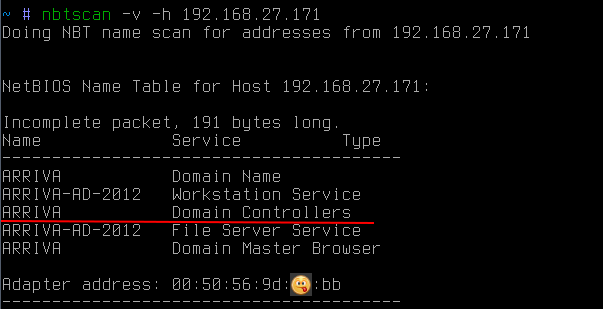

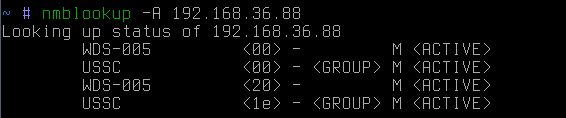

NetBIOS أيضًا الحصول على أسماء جميع الأنواع التي تخزنها محطة العمل:

في هذه الحالة ، يتيح لك معرفة أن المضيف هو أيضًا

وحدة تحكم مجال

ARRIVA .

من المفيد أيضًا الانتباه إلى أن

NetBIOS يسمح لك بالحصول على عنوان

mac . علاوة على ذلك ، بخلاف طلبات ARP ، يمكن أن تتجاوز طلبات NetBIOS الشبكة الفرعية. قد يكون ذلك مفيدًا ، على سبيل المثال ، إذا كنت بحاجة إلى العثور على جهاز كمبيوتر محمول أو جهاز معين على الشبكة ، مع معرفة الشركة المصنعة لها. منذ أن تحدد الثماني الأولى من عنوان

mac الشركة المصنعة ، يمكنك إرسال طلبات

NetBIOS مماثلة إلى جميع الشبكات الفرعية المعروفة لمحاولة العثور على الجهاز الذي تحتاجه (http://standards-oui.ieee.org/oui.txt).

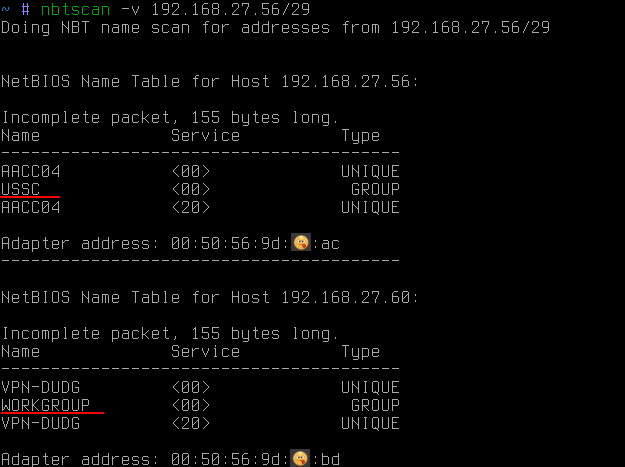

تحديد عضوية المجال

غالبًا عند الانتقال عبر شبكات الشركة الداخلية ، من الضروري مهاجمة محطة العمل المضمنة في المجال (على سبيل المثال ، رفع الامتيازات إلى مستوى مسؤول المجال) أو العكس. في هذه الحالة ،

يمكن لـ NetBIOS المساعدة مرة أخرى:

في هذه الحالة ، باستخدام

NetBIOS ، تم الحصول على جميع أسماء جميع الأنواع. من بينها ، يمكنك أن ترى ، بالإضافة إلى اسم جهاز الكمبيوتر (ما تم استلامه بالفعل من قبل) ، اسم مجموعة العمل. بشكل افتراضي

للنوافذ ، عادة ما يكون مثل

WORKGROUP أو

IVAN-PC ، ولكن إذا كانت محطة العمل في مجال ، فإن مجموعة العمل الخاصة بها هي اسم المجال.

وبالتالي ، باستخدام

NetBIOS ، يمكنك معرفة ما إذا كانت محطة العمل في مجال ، وإذا كان الأمر كذلك ، في أي منها.

إذا كنت ترغب في الحصول على قائمة بمضيفي المجال داخل الشبكة الفرعية ، فإن طلب بث واحد باسم المجال الذي تحتاجه يكفي:

نتيجة لذلك ، سوف يستجيب جميع المضيفين في هذا المجال.

اكتشاف مضيف متعدد طرق الاتصال

وأخيراً ، هناك تقنية أخرى ربما تكون غير معروفة للغاية ، والتي لا غنى عنها ببساطة

لإيجاد طرق لتأمين شبكات معزولة جسديًا. يمكن أن يكون شبكة ورشة من الشركات محشوة تحكم. بالنسبة للمهاجمين ، يعني الوصول إلى هذه الشبكة فرصة للتأثير على العملية التكنولوجية ، وهناك خطر كبير في أي مؤسسة.

لذلك ، فإن الخلاصة هي أنه حتى لو كانت الشبكة معزولة عن شبكة الشركة ، فغالبًا ما يرغب بعض المسؤولين ، إما بسبب كسلهم ، أو بطريقة ما ، في رفع بطاقة شبكة أخرى على أجهزة الكمبيوتر الخاصة بهم للوصول إلى هذه الشبكة نفسها. علاوة على ذلك ، كل هذا يحدث بالطبع ، متجاوزًا كل أنواع قواعد جدران الحماية للشركات. مريحة ، نعم ، ولكن ليست آمنة للغاية ، إذا تم اختراقك ، فسوف تصبح جسراً لهذه الشبكة وتتحمل المسؤولية.

ومع ذلك ، توجد مشكلة واحدة للمهاجمين - العثور على المسؤول نفسه الذي انضم إلى الشبكة الآمنة بطريقة غير قانونية مماثلة. علاوة على ذلك ، هذه ليست مشكلة سهلة لموظفي أمان الشبكة أنفسهم. في الشركات الكبيرة ، تعتبر هذه مهمة صعبة حقًا ، كما لو كانت العثور على إبرة في كومة قش.

في هذه الحالة ، سيكون هناك خياران واضحان للمهاجمين:

- حاول استخدام كل جهاز كمبيوتر في الشبكة الفرعية للشركات كبوابة للشبكة المطلوبة. سيكون الأمر مريحًا للغاية ، ولكن هذا نادرًا ما يتم مشاهدته ، لأن إعادة توجيه بروتوكول الإنترنت على مضيفات Windows يتم تعطيلها دائمًا تقريبًا. علاوة على ذلك ، لا يمكن إجراء هذا التحقق إلا داخل شبكتها الفرعية ، ويتطلب أيضًا من المهاجم معرفة العنوان الهدف من الشبكة المعزولة تمامًا

- حاول تسجيل الدخول عن بعد إلى كل مضيف وتنفيذ الأمر ipconfig / ifconfig العادي . وهنا كل شيء ليس على نحو سلس جدا. حتى لو حصل المهاجم على حقوق مسؤول المجال ، لم يلغ أحد جدران الحماية والجدران النارية المحلية. لذلك هذه المهمة ليست 100 ٪ الآلي. نتيجة لذلك ، يظل من المؤلم الانتقال إلى كل مضيف ، والتغلب على جدران الحماية (غالبًا ما يؤدي إلى حظر منفذ 445 / tcp تمامًا) ، على أمل رؤية واجهة الشبكة المرغوبة أخيرًا.

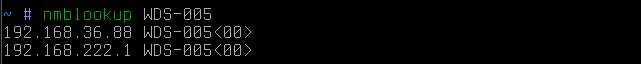

ومع ذلك ، كل شيء أبسط بكثير. هناك خدعة واحدة بسيطة للغاية تتيح لك الحصول على قائمة بواجهات الشبكة من مضيف محدد. دعنا نقول لدينا مضيف معين:

هذا هو عنوان IP لمحلل العكسي → اسم الشبكة. إذا حاولنا الآن إنشاء اسم شبكة حلال مباشرة → عنوان IP:

ثم سنكتشف أن هذا المضيف هو أيضًا بوابة (على ما يبدو) في بعض الشبكات الأخرى. تجدر الإشارة إلى أنه في هذه الحالة تم بث الطلب. بمعنى آخر ، سوف يسمع المضيفون ذلك فقط من الشبكة الفرعية للمهاجمين.

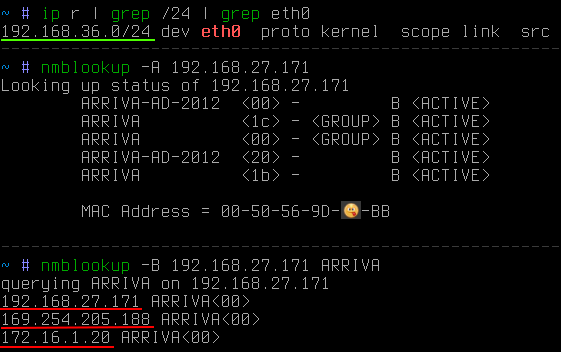

إذا كان المضيف الهدف خارج الشبكة الفرعية ، فيمكنك إرسال طلب مستهدف:

في هذه الحالة ، يمكن ملاحظة أن الهدف خارج الشبكة الفرعية للمهاجم. باستخدام رمز التبديل -B ، تمت الإشارة إلى أنه ينبغي إرسال الطلب إلى عنوان محدد ، وليس إلى عنوان البث.

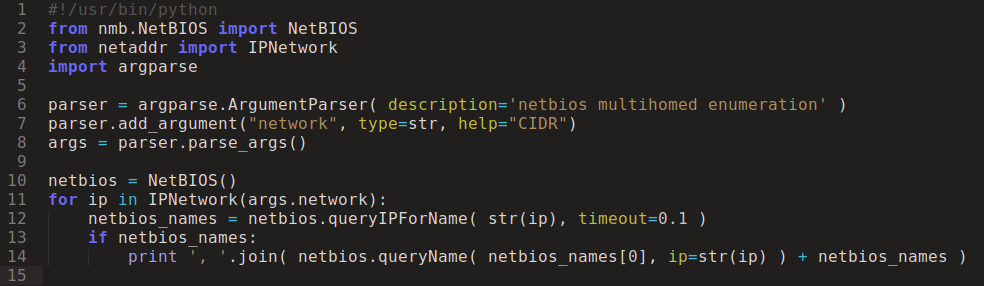

الآن يبقى فقط جمع المعلومات بسرعة من الشبكة الفرعية بالكامل ، وليس من عنوان واحد. للقيام بذلك ، يمكنك استخدام برنامج نصي

بيثون صغير:

وبعد بضع ثوان:

كان مضيفًا مخصصًا ، في هذه الحالة المرتجلة ، سيصبح الهدف الأول للمهاجم إذا تابع الشبكة 172.16.1 / 24.

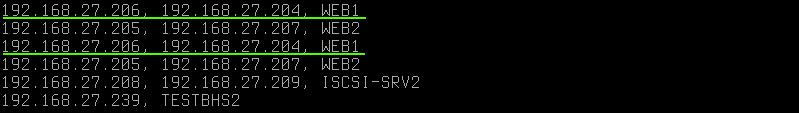

تشير الأسماء المكررة على عنوان IP مختلف إلى أن للمضيف أيضًا بطاقتي شبكة ، ولكن على نفس الشبكة الفرعية. تجدر الإشارة إلى أن

NetBIOS لا يكشف عن

الاسم المستعار (والذي يمكن حسابه بسهولة عبر طلبات arp مثل ip مع نفس نظام التشغيل

mac ). في هذه الحالة ، تحتوي عناوين IP على أجهزة

ماكينتوش مختلفة.

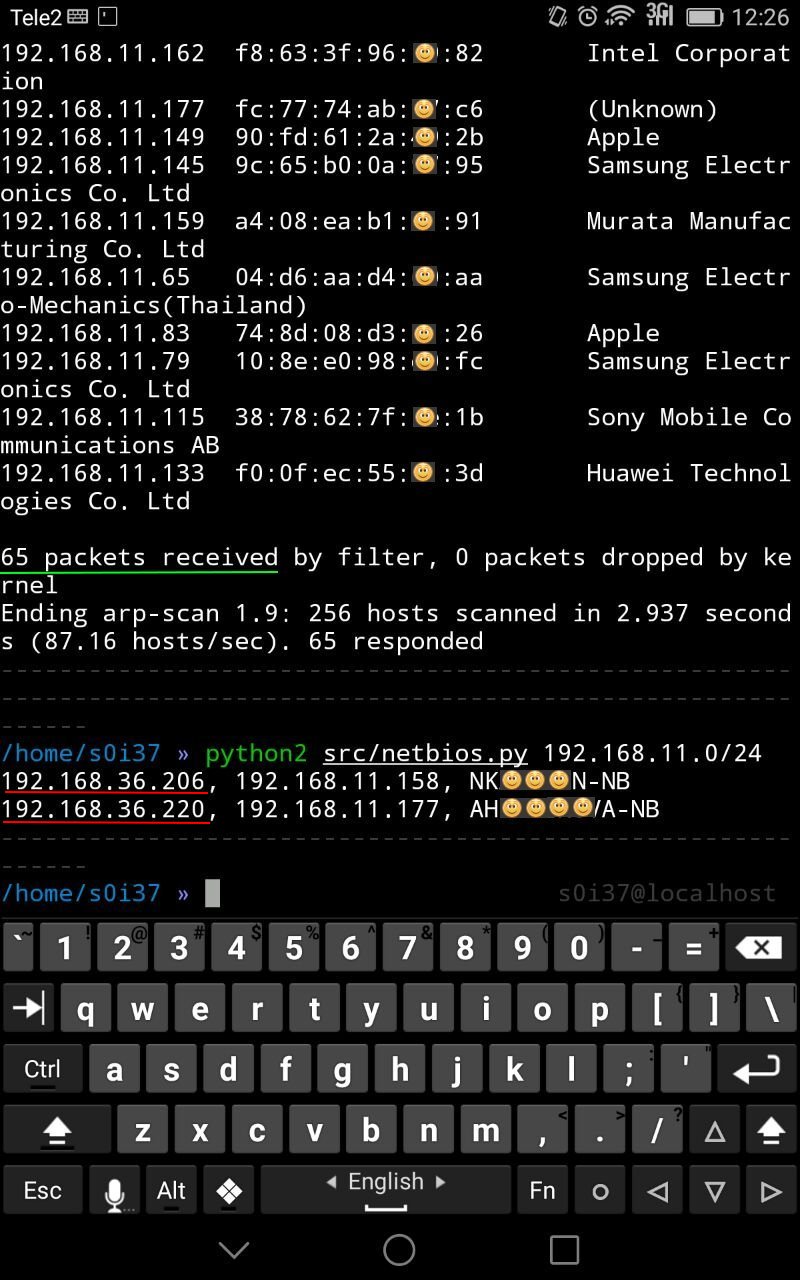

مثال آخر لاستخدام هذه التقنية هو Wi-Fi العام. في بعض الأحيان يكون من الممكن مواجهة موقف ما عندما يكون من بين أجهزة الضيف ، الموظفون العاملون في قطاع الشركات المغلقة متصلين بالشبكة العامة. بعد ذلك ، بمساعدة تقنية الاستطلاع هذه ، سيتمكن المهاجم بسرعة كبيرة من تحديد طريق للدخول إلى شبكة مغلقة:

في هذه الحالة ، من بين 65 عميلًا لشبكة Wi-Fi عامة ، كان هناك محطتان للعمل مع واجهة إضافية ، ربما تتعلق بشبكة الشركة.

إذا لوحظت في بعض الأحيان تصفية حركة المرور إلى منفذ 445 / tcp بين مقاطع الشبكة أو مباشرة في محطات العمل ، مما يمنع تسجيل الدخول عن بعد إلى النظام (تنفيذ التعليمات البرمجية عن بُعد) ، في هذه الحالة ، يتم استخدام منفذ 137 / udp لحل الأسماء على

NetBIOS ، والتي لا يتم حظرها تقريبًا يحدث ، لأن قابلية استخدام الشبكة ستعاني كثيرًا من هذا ، على سبيل المثال ، قد تختفي بيئة الشبكة ، إلخ.

كما يقولون ،

التعداد هو المفتاحهل هناك أي حماية ضد هذا؟ إنها ليست كذلك ، لأنها ليست نقطة ضعف في كل شيء. هذه هي الوظيفة القياسية للقليل الذي تحتوي عليه

الإطارات افتراضيًا (في نظام التشغيل

Linux ، يختلف السلوك قليلاً). وإذا كنت ، فجأة بشكل غير متسق ، تجاوزت قواعد توجيه الشبكة وانضممت إلى مقطع مغلق ، فسيجدك المهاجم بالتأكيد وسيفعل ذلك بسرعة كبيرة.