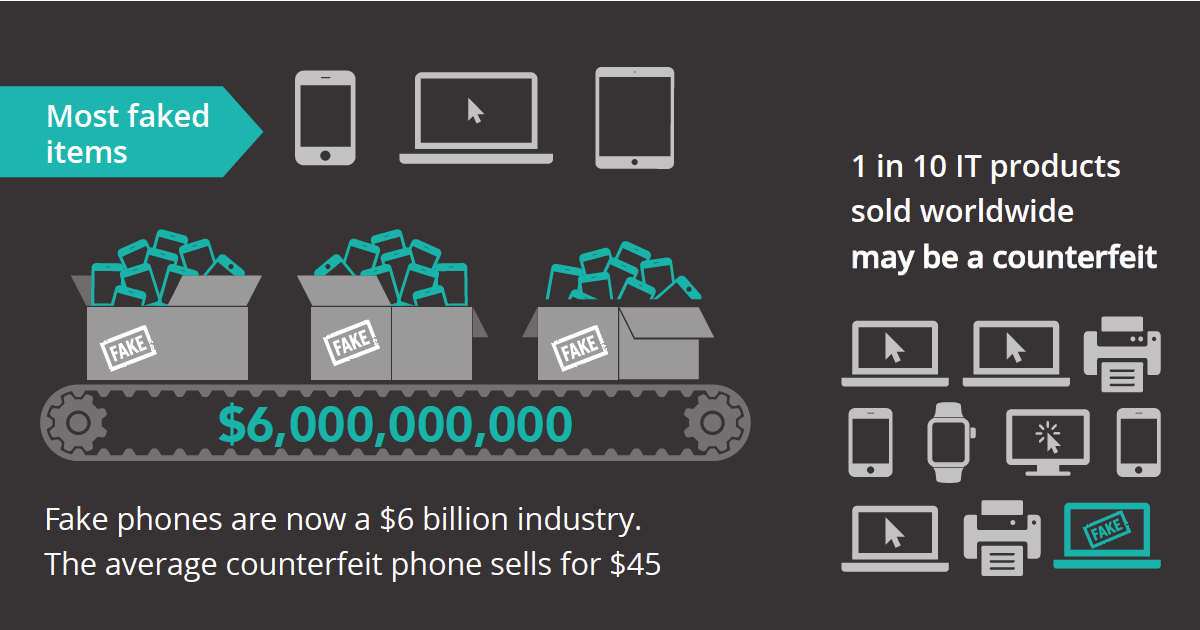

المصدر: الاقتصاد المزيف عبر الإنترنت : الالكترونيات الاستهلاكية ، تقرير صادر عن لجنة CSC في عام 2017

المصدر: الاقتصاد المزيف عبر الإنترنت : الالكترونيات الاستهلاكية ، تقرير صادر عن لجنة CSC في عام 2017على مدى السنوات العشر الماضية ، تضاعف عدد السلع المقلدة في العالم. تم نشر هذه البيانات في أحدث مراجعة لحقوق الملكية الفكرية في نهاية العام من قبل وزارة الأمن الداخلي الأمريكية في عام 2016 (آخر سنة تم تتبعها). يأتي الكثير من التزوير من الصين (56٪) وهونج كونج (36٪) وسنغافورة (2٪). يعاني مصنعو السلع الأصلية من خسائر جسيمة ، بعضها يحدث في سوق الإلكترونيات.

تحتوي العديد من المنتجات الحديثة على مكونات إلكترونية: الملابس والأحذية والساعات والمجوهرات والمجوهرات.

في العام الماضي ، بلغت الخسائر المباشرة الناتجة عن النسخ غير القانوني للإلكترونيات الاستهلاكية والمكونات الإلكترونية في تكوين السلع الأخرى حوالي 0.5 تريليون دولار.

كيفية حل هذه المشكلة؟

يمكن حل هذه المشكلة بطرق مختلفة لحماية الإلكترونيات الرقمية من النسخ غير القانوني والتعديل والهندسة العكسية: تشفير الأجهزة (AES ، RSA ، وما إلى ذلك) ، التجزئة (على سبيل المثال ، SHA-256 ، MD-5) ، وإدخال الرقمية العلامات المائية وبصمات الأصابع في وصف التصميم ، والتعتيم المعجمية والوظيفية ، والتحقق الرسمي ، وغيرها.

في هذه المقالة ، سنتحدث عن واحدة من أكثر طرق الحماية الفعالة من حيث التكلفة من حيث تكاليف الأجهزة - الوظائف المادية غير القابلة للاستنساخ (PUF).

عيب معظم الطرق المذكورة أعلاه هو تكاليف الأجهزة كبيرة ، ونتيجة لذلك ، ارتفاع استهلاك الطاقة.

مع ظهور مفهوم "إنترنت الأشياء" (IoT) ، أصبحت متطلبات المنطقة التي يشغلها جهاز رقمي على شريحة دائرة متكاملة ، وكذلك لاستهلاك الطاقة ، أكثر صرامة مع انخفاض حجم الأجهزة بشكل كبير من سنة الى اخرى

وظائف غير قابلة للاستنساخ (PUF)

تتمثل إحدى الطرق لتعريف الأجهزة الرقمية والمصادقة عليها في القيام بالوظائف المادية غير القابلة للاستنساخ ، والتي تعتبر اقتصادية أكثر بكثير من أساليب الحماية المذكورة أعلاه.

ما هو PUF؟ من الصعب العثور على كائنين متطابقين تمامًا بين الكائنات المادية من حولنا. حتى في الإنتاج الضخم ، كل كائن فريد بسبب عدم الدقة والحوادث. يمكن تسجيل هذه الميزات لكل كائن فردي واستخدامها كمعرف فريد ، وهو نوع من "بصمة الإصبع".

مثال جيد هو

PUF البصرية . خذ قطعة من الزجاج المذاب ، أضف فقاعات الهواء إليها ، برد هذه الكتلة وقصها إلى قضبان متساوية. فرصة الحصول على اثنين من أشرطة متطابقة تماما ضئيلة. وسيتم توزيع فقاعات الهواء داخل بشكل غير متساو. يمكننا إصلاح هذه الاختلافات عن طريق إرسال حزمة ليزر إلى الشريط (طلب) ، وتلقي عند الخرج نمط تداخل فريد لحزم الإشعاع بعد الانكسار (الاستجابة). نتيجة لذلك ، نحصل على دالة فعلية غير قابلة للاستنساخ تحدد اعتماد الاستجابة على طلب الإدخال. بالطبع ، هذه الوظيفة ليست تحليلية ، لذلك لا يمكن للمالك الشرعي للكائن ولا للمهاجم اكتشافها مسبقًا. يمكنك فقط اختبار مجموعة من المنتجات وإنشاء جدول قيم المدخلات والمخرجات ، والتي ستكون بمثابة معايير لتحديد صحة الكائنات.

تعتمد PUF لحماية الإلكترونيات على استخدام اختلافات عملية التصنيع أثناء تصنيع الدوائر المتكاملة: على سبيل المثال ، القيم الدقيقة للجهد الكهربي للعتبة الفولتية وتأخير انتشار الإشارة وتواتر تشغيل المكون ، إلخ. في عملية التصميم القياسية ، يسعى مهندسو تصميم الإلكترونيات إلى تقليل تأثير الاختلافات على المنتج النهائي. بالنسبة لـ PUF ، على العكس من ذلك ، يتم استخدام هذه الظاهرة غير المنضبط لاستخراج العشوائية وتفرد الجهاز الرقمي.

في الواقع ، يشبه PUF تطبيقات الأجهزة لوظائف التجزئة ، والفرق الوحيد هو أن تفرد قيمة خرج PUF يعتمد على تفرد دائرة متكاملة معينة ، وليس على خوارزمية رياضية.

تسمى وسيطة إدخال PUF (طلب) التحدي (CH) ، وقيمة الإخراج هي استجابة ®. وبهذه الطريقة ، بالنسبة لبعض الدوائر المتكاملة - ICk ، سيتم تعيين مجموعة التحديات - {CH

0 ، ... ، CH

N-1 } - بشكل فريد لمجموعة الاستجابات {R

0 ، ... ، R

N-1 } مع PUF :

هناك مجموعة من أزواج الاستجابة للتحدي (CRP) {(CH

0 ، R0)، ...، (CH

N-1 ، R

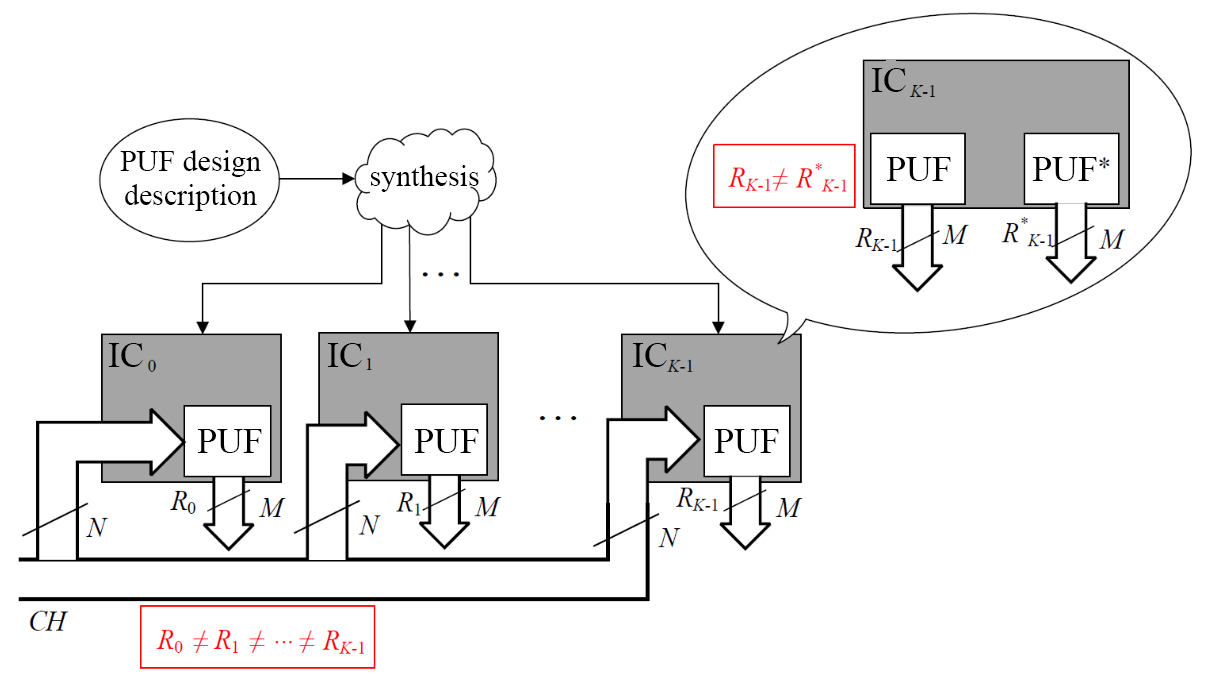

N-1 )} تميز بشكل فريد الدائرة المتكاملة ICK ولا يمكن نسخها حتى لوصف تصميم مطابق تمامًا ( انظر الرسم البياني أدناه).

تفرد الدارات المتكاملة بين الشرائح والرقاقة (IC)

كما هو موضح في الرسم البياني ، عند تنفيذ وصف تصميم متطابق لـ PUF على دارات متكاملة مختلفة ، ستكون الاستجابات (R

i ) لنفس التحديات (CH

i ) فريدة (تختلف اختلافًا كبيرًا عن بعضها البعض) لكل نسخة. وتسمى هذه الظاهرة التفرد بين الشرائح ، أي القدرة على تمييز الدوائر المتكاملة عن بعضها البعض باستخدام PUF. عند استخدام عمليات الإدراك المتماثلة لـ PUF على شريحة واحدة لتحديد ، على سبيل المثال ، المكونات المختلفة للملكية الفكرية (IP) ، تتم ملاحظة ظاهرة التفرد لكل شريحة. نظرًا لأن إدراك PUF داخل الرقاقة يختلف على الأقل في ترتيبها المتبادل ، فإن تفرد كل رقاقة أو التوقيعات الفريدة للرقاقة هو ، كقاعدة عامة ، أكثر وضوحًا من الرقاقة البينية.

تطبيقات القائمة من PUF واستخدامها

يوجد حاليًا العديد من تطبيقات PUF استنادًا إلى:

- تأخر انتشار الإشارة . باستخدام القيمة الثنائية للتحديات ، يتم ضبط تكوين المسارات المتناظرة ، حيث يتم توزيع نسخ متعددة من إشارة واحدة. استجابة PUF هي نتيجة لمقارنة تأخير إشارة الانتشار.

- تردد المكونات . أساس هذا PUF هو مقارنة أزواج من مكونات متطابقة مع تردد فريد من نوعه. التحديات هي جميع أنواع أزواج فهارس المكونات المختلفة ، والاستجابات هي نتيجة لمقارنة تكرار عملها.

- حالة الذاكرة . نتيجة لزيادة الطاقة و / أو إعادة ضبط حالة أجهزة التخزين الثابتة (SRAM) ، تكون القيمة المخزنة في الأصل في كل عنصر من عناصر الذاكرة (0 أو 1) فريدة وعشوائية. يتمثل التحدي أمام PUF في تشغيل / إيقاف التشغيل ، والاستجابة هي الحالة المرصودة لكل عنصر من عناصر الذاكرة التي تميز بشكل فريد الدائرة المتكاملة التي يتم تطبيق PUF عليها.

- CMOS صورة الاستشعار . تحتوي كل صورة تم إنشاؤها بمساعدة مصفوفة حساسة للضوء (Image Sensor) على مكون ضوضاء ثابت يميز تفرد المصفوفة المنفذة. يشبه مبدأ تشغيل PUF هذا PUF استنادًا إلى مقارنة الترددات والفرق الوحيد هو أن تتم المقارنة وفقًا لقيم الجهد العتبة لكل عنصر من عناصر المصفوفة.

- الجهد عتبة الترانزستور . لا يمكن تنفيذ هذا النوع من PUF إلا كنموذج تماثلي لأن المهندس لديه حق الوصول إلى قيم الجهد الكهربي في هذه الحالة. أساس هذا PUF ، مثل PUF على أساس الترددات ، هو مقارنة خصائص العديد من الترانزستورات المستخدمة في الدائرة المتكاملة.

- المرآة الحالية . تعتمد فئة PUF هذه على تنفيذ مجموعة من المرايا الحالية. قيم الجهد في العقد من هذه المجموعة تميز بشكل فريد الدائرة المتكاملة. التحدي ، في هذه الحالة ، هو أرقام الأعمدة والصفوف للعناصر ، والتي تقدر قيم الجهد التي تريد مقارنتها. وفقًا لذلك ، تكون الاستجابة نتيجة لمقارنة فروق الجهد في زوج من العقد بقيمة عتبة.

- الضغط الخارجي على شاشة الهاتف الذكي . في هذا التطبيق ، يتمثل التحدي الذي يمثله PUF في إجراء المستخدم الذي يمرر إصبعًا على الشاشة وفقًا لنمط معين (مثل مفتاح الرسوم في الهواتف الذكية). استنادًا إلى قيم ضغط المستخدم على شاشة الهاتف الذكي ، يتم احتساب قيمة استجابة فريدة تميز المستخدم والهاتف الذكي ، وبالتالي يمكن استخدامها للمصادقة.

- هيكل الورق . يعتمد هذا التنفيذ لـ PUF على تفرد بنية الورق بسبب الاختلافات أثناء عملية التصنيع. وفقًا لذلك ، يمكن استخدام وسيط ورق معين كمصدر لمفاتيح التشفير الفريدة.

كما هو موضح أعلاه ، هناك مجموعة واسعة من أنواع PUFs التي يمكن تنفيذها على كل من الأجهزة الرقمية واستخدام التقنيات الأخرى (البصرية ، والمغناطيسية ، والورق ، وما إلى ذلك).

أول تطبيق تجاري لـ PUF في عام 2008 كان معرفات التردد اللاسلكي التي صنعتها شركة Verayo. وفي الوقت الحالي ، يستخدم العديد من مصنعي FPGA - على سبيل المثال

Xilinx و

Altera (Intel) - PUFs كمعرف FPGA غير مستنسخ مضمن.

نظرًا لاستخدام PUFs كأولويات تشفير (مولدات الأرقام العشوائية ، معرفات فريدة ، وظائف تجزئة الأجهزة) ، لا يكشف العديد من الشركات المصنعة عن استخدام PUFs للحفاظ على سرية تفاصيل تنفيذ بروتوكولات الأمان الخاصة بهم من المتسللين.

مثال على الذاكرة القائمة على PUF (SRAM)

كمثال على PUF ، سوف نستخدم

تطبيق PUF استنادًا إلى الذاكرة باستخدام Xilinx Spartan 3E FPGA ، والذي يعد جزءًا من لوحة تطوير Digilent Nexys-2. تم تنفيذ مضاهاة عنصر الذاكرة كعنصر ثنائي الاستقرار ، وتمت نمذجة التشغيل / الإيقاف من خلال إعادة برمجة FPGA باستخدام ملف التكوين نفسه.

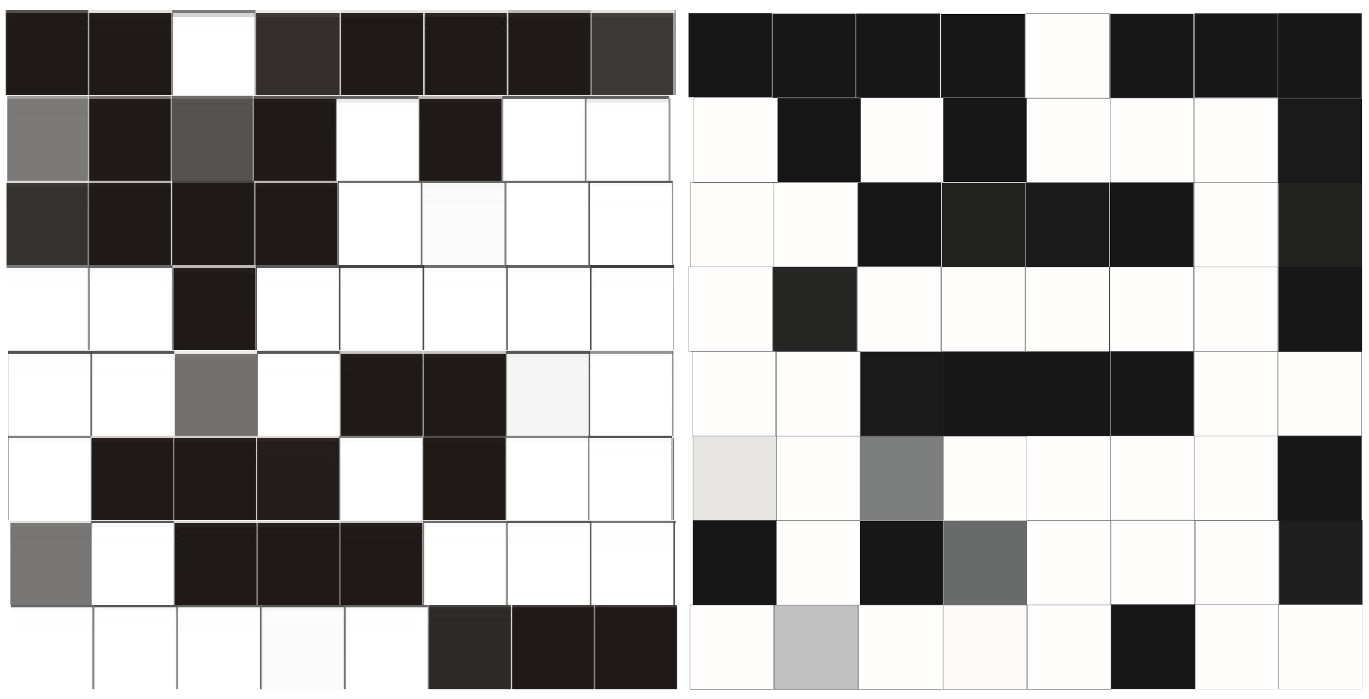

يوضح الشكل أدناه معرفات اثنين من FPGA متطابقة ، تم الحصول عليها نتيجة لبرمجتهم مع نفس ملف البت. يشير اللون الأسود إلى "عناصر الذاكرة" التي تحتفظ بقيمة 0 نتيجة لـ 100 إعادة برمجة ، ويشير اللون الأبيض إلى قيمة 1. ظلال اللون الرمادي هي تلك التي تغير القيمة من الإطلاق إلى التشغيل. وفقًا لذلك ، كلما زاد لون اللون الأسود "للعنصر" ، تم إنشاء المزيد من قيم 0 نتيجة لإعادة البرمجة.

معرفات 64 بت لاثنين من FPGAs متطابقة

كما يتبين من الشكل ، تختلف طريقة "بطاقات الذاكرة" اختلافًا كبيرًا: تبلغ مسافة هامينغ لمعرفات 64 بت حوالي 20. وفقًا لذلك ، فإن احتمال أن يكون المعرف هو نفسه على مختلف FPGAs صغير جدًا ، أقل من 0.01. يمكن استخدام "بطاقات الذاكرة" المذكورة أعلاه بطريقتين: التعرف على FPGA وكمصدر للعشوائية بسبب وجود عناصر غير دائمة.

سيتطلب التعرف الموثوق به استخدام

رموز تصحيح الأخطاء (ECC) لتثبيت "بطاقات الذاكرة" المرصودة. ضمن هذه المقالة ، استخدمنا

طريقة اختيار الأغلبية . لتنفيذ مولد الأرقام العشوائية ، على العكس من ذلك ، يتطلب "إعادة إنتاج" العشوائية لتلك "عناصر الذاكرة" التي تكون قيمها غير مستقرة. لهذا الغرض ، استخدمنا تحليل التوقيع كخوارزمية ضغط بيانات الخسارة. يمكن أيضًا استخدام خوارزميات التجزئة القياسية (على سبيل المثال ، SHA-256) إذا كانت قيود تكلفة الأجهزة غير ضيقة للغاية.

المشاكل الحالية وآفاق PUF

على الرغم من الجدة النسبية لهذا المفهوم ، يحتفل مصطلح PUF هذا العام بعيد ميلاده السابع عشر.

خلال هذا الوقت ، تمكن المجتمع العلمي بالفعل من دراسة كل من المشاكل والتطبيقات المحتملة لل PUF.

واحدة من المشاكل الرئيسية ، التي يتضح من مثال PUF القائم على الذاكرة ، هي عدم استقرار بعض القيم ، والتي ، بدورها ، تجبر المهندس على استخدام رموز تصحيح الأخطاء وهندسة PUF الأكثر موثوقية.

من ناحية أخرى ، فإن الاستقرار العالي للغاية يعرض PUF لخطر هجوم التشفير باستخدام طرق التعلم الآلي ، أي أن الإنشاءات دقيقة بما فيه الكفاية - أكثر من 95 ٪ - نموذج رياضي لل PUF ، والذي كان يعتبر في البداية (حتى 2010) مستحيلًا في المجتمع العلمي.

ومع ذلك ، فإن استخدام PUF في التطبيقات التجارية الحديثة كبديل للتشفير يثبت وعد البحث في هذا المجال بحثًا عن بنى PUF جديدة ، وكذلك تحسين خصائص التطبيقات الحالية.