مرحبا بالجميع! أقود مركز الأمن السيبراني DataLine. العملاء يأتون إلينا بمهمة تلبية متطلبات 152- في السحابة أو على البنية التحتية المادية.

في كل مشروع تقريبًا ، من الضروري القيام بعمل تعليمي لفضح الأساطير المحيطة بهذا القانون. قمت بتجميع المفاهيم الخاطئة الأكثر شيوعًا والتي يمكن أن تكلف الكثير بالنسبة للميزانية والجهاز العصبي لمشغل البيانات الشخصية. يجب أن أبدي تحفظًا على الفور بأن حالات مكتب الدولة (GIS) الذي يتعامل مع أسرار الدولة ، KII ، وما إلى ذلك ، ستبقى خارج نطاق هذه المقالة.

الأسطورة 1. أضع مضاد فيروسات وجدار حماية ورفوف مسيجة حول السياج. هل أنا أتبع القانون؟

152-not - لا يتعلق بحماية الأنظمة والخوادم ، ولكن حول حماية البيانات الشخصية للكيانات. لذلك ، لا يبدأ الامتثال لـ 152-FZ بمكافحة الفيروسات ، ولكن بعدد كبير من الأوراق والقضايا التنظيمية.

لن ينظر كبير المفتشين ، Roskomnadzor ، إلى مدى توفر وسائل الحماية التقنية وحالتها ، ولكن إلى الأساس القانوني لمعالجة البيانات الشخصية (PD):

- لأي غرض تقوم بجمع البيانات الشخصية ؛

- هل تجمع أكثر مما هو ضروري لأغراضك؟

- كم تخزين البيانات الشخصية ؛

- هل هناك سياسة لمعالجة البيانات الشخصية؟

- هل تحصل على موافقة لمعالجة PD ، للنقل عبر الحدود ، للمعالجة من قبل أطراف ثالثة ، إلخ.

يجب تسجيل الإجابات على هذه الأسئلة ، وكذلك العمليات نفسها ، في الوثائق ذات الصلة. فيما يلي قائمة غير كاملة بما يحتاج مشغل البيانات الشخصية إلى إعداده:

- نموذج قياسي للموافقة على معالجة البيانات الشخصية (هذه هي الأوراق التي نوقعها الآن في كل مكان تقريبًا حيث نترك اسمنا وبيانات جواز السفر).

- سياسة المشغل فيما يتعلق بمعالجة البيانات الشخصية ( هناك توصيات للتسجيل).

- ترتيب على تعيين الشخص المسؤول عن تنظيم معالجة PD.

- الوصف الوظيفي للشخص المسؤول عن تنظيم معالجة PD.

- قواعد الرقابة الداخلية و (أو) تدقيق امتثال معالجة PD لمتطلبات القانون.

- قائمة نظم معلومات البيانات الشخصية (ISPDn).

- الإجراء الخاص بمنح الوصول إلى الموضوع إلى PD له.

- قواعد التحقيق في الحوادث.

- ترتيب قبول العمال في معالجة البيانات الشخصية.

- قواعد التفاعل مع المنظمين.

- إخطار ILV ، إلخ

- نموذج طلب معالجة PD.

- نموذج تهديد ISPD

بعد حل هذه المشكلات ، يمكنك المضي قدمًا في اختيار التدابير والوسائل التقنية المحددة. أي منها ستحتاج يعتمد على الأنظمة وظروف عملها والتهديدات الحالية. ولكن أكثر على ذلك في وقت لاحق.

الواقع: الامتثال للقانون هو إنشاء ومراقبة عمليات معينة ، في المقام الأول ، وفقط في الثانية - استخدام وسائل تقنية خاصة.

الأسطورة 2. أقوم بتخزين البيانات الشخصية في السحابة ، وهو مركز بيانات يلبي متطلبات 152-FZ. الآن هم مسؤولون عن إنفاذ القانون.

عند الاستعانة بمصادر خارجية لبياناتك الشخصية إلى مزود سحابة أو مركز بيانات ، فلن تتوقف عن أن تكون مشغل بيانات شخصي.

ندعو للمساعدة في تعريف القانون:

معالجة البيانات الشخصية - أي إجراء (تشغيل) أو مجموعة من الإجراءات (العمليات) التي يتم تنفيذها باستخدام أدوات التشغيل الآلي أو بدون استخدام هذه الأدوات مع البيانات الشخصية ، بما في ذلك الجمع والتسجيل والتنظيم والتراكم والتخزين والتوضيح (التحديث ، التغيير) ، الاسترجاع ، استخدام ، نقل (توزيع ، توفير ، وصول) ، نزع الشخصية ، الحجب ، الحذف ، إتلاف البيانات الشخصية.

المصدر: المادة 3 ، 152-FZمن بين كل هذه الإجراءات ، يكون مزود الخدمة مسؤولاً عن تخزين البيانات الشخصية وتدميرها (عندما ينهي العميل العقد معه). يتم توفير كل شيء آخر بواسطة مشغل البيانات الشخصية. هذا يعني أن المشغل ، وليس مزود الخدمة ، يحدد سياسة معالجة البيانات الشخصية ، ويتلقى موافقة موقعة على معالجة البيانات الشخصية من عملائه ، ويمنع ويحقق في حالات تسرب البيانات الشخصية إلى الجانب ، وما إلى ذلك.

لذلك ، لا يزال يتعين على مشغل البيانات الشخصية جمع المستندات المذكورة أعلاه واتخاذ التدابير التنظيمية والتقنية لحماية ISPDn الخاصة بهم.

عادةً ما يساعد المزود المشغل من خلال ضمان الامتثال لمتطلبات القانون على مستوى البنية التحتية حيث سيتم تحديد موقع ISPD للمشغل: رفوف المعدات أو السحابة. كما أنه يجمع مجموعة من الوثائق ، ويتخذ التدابير التنظيمية والتقنية للبنية التحتية الخاصة به وفقًا لـ 152-FZ.

يساعد بعض مقدمي الخدمات في الأعمال الورقية وتوفير الوسائل التقنية للحماية لـ ISPD بأنفسهم ، أي مستوى أعلى من البنية التحتية. يمكن للمشغل أيضًا الاستعانة بمصادر خارجية لهذه المهام ، لكن المسؤولية والالتزامات بموجب القانون لا تختفي.

الواقع: في اشارة الى خدمات مزود أو مركز بيانات ، لا يمكنك نقل واجبات مشغل البيانات الشخصية والتخلص من المسؤولية. إذا وعدك مقدم الخدمة بذلك ، فهو بعبارة ملطفة.

الأسطورة 3. لديّ الحزمة الضرورية من الوثائق والتدابير. يمكنني تخزين البيانات الشخصية مع المزود ، والذي يعد بالامتثال لـ 152-. هو كل شيء في المخرم؟

نعم ، إذا لم تنسَ توقيع الطلب. وفقًا للقانون ، يمكن للمشغل أن يعهد بمعالجة البيانات الشخصية إلى شخص آخر ، على سبيل المثال ، إلى نفس مزود الخدمة. الطلب هو نوع من الاتفاق ، الذي يسرد ما يمكن لمزود الخدمة القيام به مع البيانات الشخصية للمشغل.

يحق للمشغل أن يعهد بمعالجة البيانات الشخصية إلى شخص آخر بموافقة موضوع البيانات الشخصية ، ما لم ينص القانون الاتحادي على خلاف ذلك ، على أساس اتفاق مبرم مع ذلك الشخص ، بما في ذلك عقد ولاية أو بلدية ، أو عن طريق تبني الدولة أو الهيئة البلدية للفعل ذي الصلة (المشار إليه فيما يلي - الأمر مشغل). يتعين على الشخص الذي يقوم بمعالجة البيانات الشخصية نيابة عن المشغل الامتثال لمبادئ وقواعد معالجة البيانات الشخصية المنصوص عليها في هذا القانون الاتحادي.

المصدر: الفقرة 3 ، المادة 6 ، 152-FZتم تحديد التزام المزود بحماية سرية البيانات الشخصية وضمان سلامتها وفقًا للمتطلبات المحددة فورًا:

يجب أن تحدد تعليمات المشغل قائمة الإجراءات (العمليات) مع البيانات الشخصية التي سيتم تنفيذها بواسطة الشخص الذي يقوم بمعالجة البيانات الشخصية ، والغرض من المعالجة ، والتزام هذا الشخص بالحفاظ على سرية البيانات الشخصية وضمان سلامة البيانات الشخصية أثناء معالجتها ، وكذلك يجب تحديد متطلبات حماية البيانات الشخصية المعالجة وفقًا للمادة 19 من هذا القانون الاتحادي.

المصدر: الفقرة 3 ، المادة 6 ، 152-FZلهذا ، يكون المزود مسؤولاً عن المشغل وليس عن موضوع البيانات الشخصية:

إذا عهد المشغل بمعالجة البيانات الشخصية إلى شخص آخر ، يكون المشغل مسؤولاً عن موضوع البيانات الشخصية عن تصرفات الشخص المحدد. الشخص الذي يقوم بمعالجة البيانات الشخصية نيابة عن المشغل مسؤول أمام المشغل.

المصدر: 152-FZ .من المهم أيضًا تحديد الالتزام بضمان حماية البيانات الشخصية بالترتيب:

يتم ضمان أمن البيانات الشخصية أثناء معالجتها في نظام المعلومات من قبل مشغل هذا النظام ، الذي يعالج البيانات الشخصية (المشار إليها فيما بعد باسم المشغل) ، أو من قبل شخص يقوم بمعالجة البيانات الشخصية نيابة عن المشغل على أساس اتفاق مبرم مع هذا الشخص (يشار إليه فيما بعد بالشخص المخول). يجب أن ينص العقد المبرم بين المشغل والشخص المفوض على التزام الشخص المرخص له بضمان أمان البيانات الشخصية عند معالجتها في نظام المعلومات.

المصدر: مرسوم حكومة الاتحاد الروسي المؤرخ 1 نوفمبر 2012 ، رقم 1119الواقع: إذا قدمت بيانات شخصية إلى المزود ، فقم بالتوقيع على الطلب. في الترتيب ، يرجى الإشارة إلى شرط ضمان حماية الموضوعات الشخصية. بخلاف ذلك ، فأنت لا تمتثل للقانون المتعلق بنقل أعمال معالجة البيانات الشخصية إلى جهة خارجية والمزود فيما يتعلق بالامتثال لـ 152-FZ لا يدين لك بأي شيء.

أسطورة 4. الموساد جواسيس على لي ، أو بالتأكيد لدي UZ-1

يثبت بعض العملاء بإصرار أن لديهم مستوى أمان ISPD 1 أو 2. وغالبًا ما لا يكون ذلك كذلك. أذكر العتاد لمعرفة سبب حدوث ذلك.

يحدد KM ، أو مستوى الأمان ، ما الذي ستحمي البيانات الشخصية منه.

تؤثر النقاط التالية على مستوى الأمان:

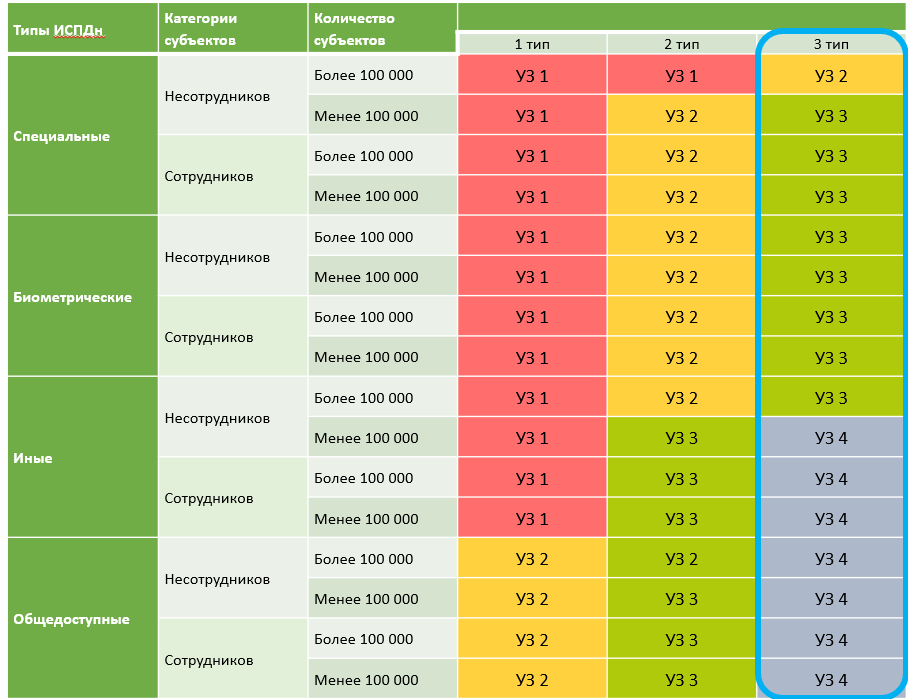

- نوع البيانات الشخصية (الخاصة ، البيومترية ، العامة وغيرها) ؛

- الجهة التي تنتمي إليها البيانات الشخصية - الموظفون أو غير العاملين في مشغل البيانات الشخصية ؛

- عدد موضوعات البيانات الشخصية - أكثر أو أقل من 100 ألف

- أنواع التهديدات الفعلية.

حول أنواع التهديدات التي أخبرنا بها

قرار حكومة الاتحاد الروسي بتاريخ 1 نوفمبر 2012 رقم 1119 . فيما يلي وصف لكل منها بترجمتي المجانية إلى اللغة البشرية.

تهديدات النوع الأول ذات صلة بنظام المعلومات إذا كانت التهديدات المتعلقة بوجود إمكانات (غير معلنة) في برنامج النظام المستخدمة في نظام المعلومات ذات صلة به.إذا أدركت أن هذا النوع من التهديد مناسب ، فأنت تؤمن إيمانا راسخا بأن وكلاء CIA أو MI-6 أو MOSSAD وضعوا إشارة مرجعية في نظام التشغيل لسرقة البيانات الشخصية لكيانات محددة من ISPD.

تهديدات النوع الثاني ذات صلة بنظام المعلومات إذا كانت التهديدات المتعلقة بوجود إمكانات غير موثقة (غير معلن عنها) في برنامج التطبيق المستخدم في نظام المعلومات ذات صلة به.إذا كنت تعتقد أن تهديدات النوع الثاني هي حالتك ، فأنت نائم وترى كيف أن نفس عملاء CIA أو MI-6 أو MOSSAD أو متسلل وحيد شر أو مجموعة وضعت إشارات مرجعية في بعض حزم برامج Office للبحث عن وجه التحديد لبياناتك الشخصية. نعم ، يوجد برنامج تطبيق مشكوك فيه مثل orTorrent ، لكن يمكنك عمل قائمة بالبرنامج المسموح به للتثبيت وتوقيع اتفاقية مع المستخدمين ، ولا تمنح المستخدمين حقوق المسؤول المحلي ، إلخ.

تهديدات النوع الثالث ذات صلة بنظام المعلومات إذا كانت التهديدات ذات الصلة به لا تتعلق بوجود إمكانات (غير معلنة) غير موثقة في النظام وبرامج التطبيقات المستخدمة في نظام المعلومات.تهديدات النوعين 1 و 2 لا تناسبك ، مما يعني أنك هنا.

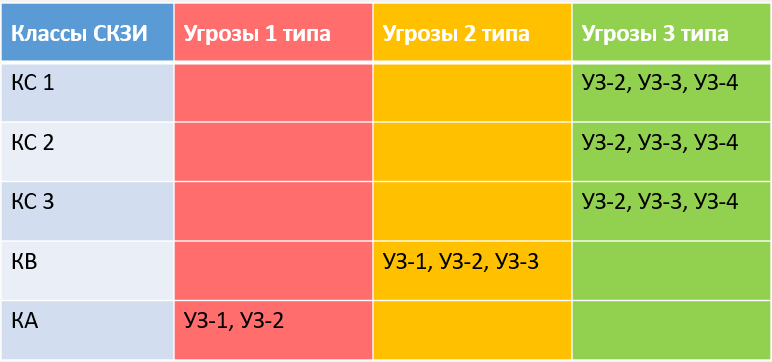

لقد قمنا بتصنيف أنواع التهديدات ، والآن ننظر إلى مستوى الأمان الذي سيكون لدى ISPD.

يستند الجدول إلى المراسلات المنصوص عليها في مرسوم حكومة الاتحاد الروسي المؤرخ 1 نوفمبر 2012 رقم 1119 .

يستند الجدول إلى المراسلات المنصوص عليها في مرسوم حكومة الاتحاد الروسي المؤرخ 1 نوفمبر 2012 رقم 1119 .إذا اخترنا النوع الثالث من التهديدات العاجلة ، فسنحصل في معظم الحالات على UZ-3. الاستثناء الوحيد عندما لا تكون التهديدات من النوعين 1 و 2 ذات صلة ، ولكن مستوى الأمان سيظل مرتفعًا (UZ-2) هي الشركات التي تعالج بيانات شخصية خاصة لغير الموظفين بمبلغ يزيد على 100000. على سبيل المثال ، الشركات العاملة في التشخيص الطبي وتقديم الخدمات الطبية.

يوجد أيضًا UZ-4 ، وهو موجود بشكل أساسي في الشركات التي لا يرتبط نشاطها التجاري بمعالجة البيانات الشخصية لغير الموظفين ، أي العملاء أو المقاولين ، أو قاعدة البيانات الشخصية صغيرة.

لماذا من المهم عدم المبالغة في مستوى الأمان؟ كل شيء بسيط: مجموعة من التدابير ووسائل الحماية لضمان هذا المستوى من الأمن سوف يعتمد على هذا. كلما زادت الموجات فوق الصوتية ، ستحتاج إلى المزيد من الناحية التنظيمية والفنية (اقرأ: كلما زادت الأموال والأعصاب التي ستحتاج إلى إنفاقها).

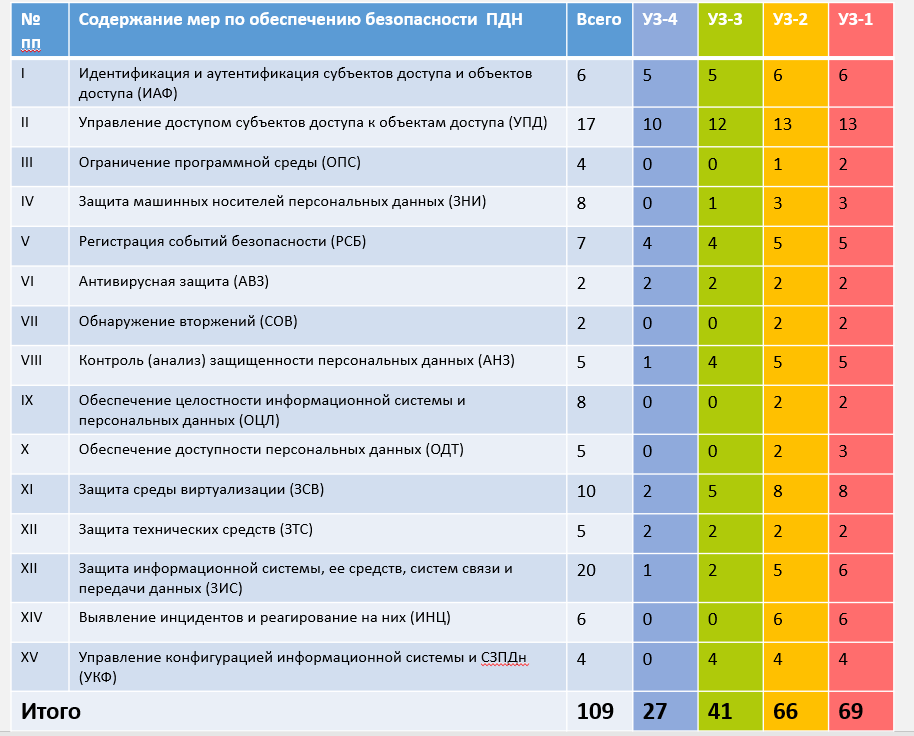

هنا ، على سبيل المثال ، هو كيف تتغير مجموعة التدابير الأمنية وفقًا لنفس PP-1119.

الآن نحن نبحث في كيفية تغيير قائمة التدابير اللازمة وفقًا

لترتيب FSTEC لروسيا رقم 21 بتاريخ 02/18/2013 وفقًا للمستوى الأمني المختار ، وهناك ملحق طويل لهذه الوثيقة ، حيث يتم تحديد التدابير اللازمة. هناك 109 منها ، لكل KM ، يتم تحديد التدابير الإلزامية ووضع علامة "+" عليها - يتم حسابها بدقة في الجدول أدناه. إذا تركت فقط تلك المطلوبة لـ UZ-3 ، فستحصل على 41.

الواقع:

الواقع: إذا كنت لا تجمع التحليلات أو القياسات الحيوية للعملاء ، فأنت لست

بجنون العظمة حول الإشارات المرجعية في نظام التطبيق والبرمجيات ، فمن المرجح أن يكون لديك UZ-3. بالنسبة له هناك قائمة عاقلة من التدابير التنظيمية والتقنية التي يمكن تنفيذها في الواقع.

الأسطورة 5. يجب اعتماد جميع وسائل الحماية (SZI) للبيانات الشخصية من قِبل FSTEC في روسيا

إذا كنت ترغب في الحصول على شهادة أو يُطلب منك ذلك ، فعلى الأرجح ستضطر إلى استخدام معدات واقية معتمدة. سيتم تنفيذ الشهادة من قبل المرخص له من FSTEC في روسيا ، والتي:

- المهتمين ببيع أكثر مصدقة SZI ؛

- سوف يخاف من إلغاء الترخيص من قبل المنظم إذا حدث خطأ ما.

إذا كنت لا تحتاج إلى شهادة وكنت على استعداد للتأكيد على أنك قد استوفيت المتطلبات بطريقة أخرى ، وهو ما يسمى

بترتيب FSTEC لروسيا رقم 21 "تقييم فعالية التدابير لضمان أمن البيانات الشخصية المنفذة كجزء من نظام حماية البيانات الشخصية" ، فلن تكون SZI المعتمدة ضرورية لك. سأحاول تقديم مبرر لفترة وجيزة.

تنص الفقرة 2 من المادة 19 152-FZ على أنه من الضروري استخدام معدات الحماية التي اجتازت إجراء تقييم المطابقة بالطريقة المحددة

:

ضمان أمن البيانات الشخصية ، ولا سيما:

[...]

3) باستخدام إجراءات تقييم مدى مطابقة مرافق حماية المعلومات التي مرت بالطريقة المحددة.في

الفقرة 13 من PP-1119 ، هناك أيضًا شرط لاستخدام أدوات حماية المعلومات التي اجتازت إجراء تقييم الامتثال للمتطلبات القانونية:

[...]

استخدام أدوات حماية المعلومات التي اجتازت إجراء تقييم الامتثال لمتطلبات تشريعات الاتحاد الروسي في مجال أمن المعلومات ، في حالة استخدام هذه الوسائل ضروريًا لتحييد التهديدات الحالية.تكرّر الفقرة 4 من ترتيب FSTEC رقم 21 عمليًا الفقرة PP-1119:

يتم تنفيذ تدابير لضمان أمن البيانات الشخصية ، من بين أمور أخرى ، من خلال استخدام أدوات حماية المعلومات في نظام المعلومات الذي أقر إجراء تقييم المطابقة بالطريقة المحددة في الحالات التي يكون فيها استخدام هذه الأدوات ضروريًا لتحييد التهديدات الحالية لأمن البيانات الشخصية.ما الذي تشترك فيه هذه المستحضرات؟ صحيح - أنها لا تتطلب استخدام معدات واقية معتمدة. والحقيقة هي أن هناك عدة أشكال من تقييم المطابقة (شهادة طوعية أو إلزامية ، إعلان المطابقة). شهادة واحدة فقط منهم. قد يستخدم المشغل أموالًا غير معتمدة ، ولكن سيكون من الضروري أن يثبت للجهة المنظمة أثناء التحقق من خضوعها لإجراء تقييم المطابقة في شكل ما.

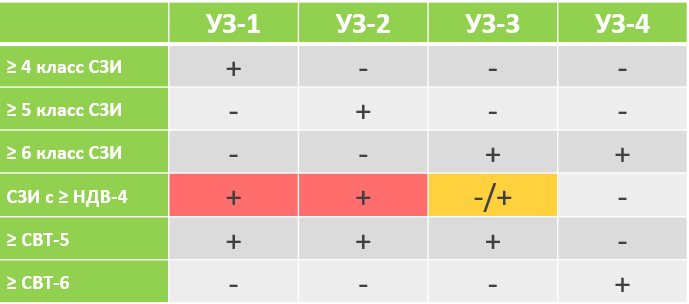

إذا قرر المشغل استخدام معدات وقائية معتمدة ، فمن الضروري اختيار SZI بما يتوافق مع الموجات فوق الصوتية ، كما هو مبين بوضوح في

أمر FSTEC رقم 21 :

يتم تنفيذ التدابير الفنية لحماية البيانات الشخصية من خلال استخدام أدوات حماية المعلومات ، بما في ذلك أدوات البرمجيات (البرمجيات والأجهزة) التي يتم تنفيذها فيها والتي تحتوي على وظائف الأمان الضرورية.

عند استخدام حماية المعلومات ، يعني اعتمادها وفقًا لمتطلبات أمان المعلومات في أنظمة المعلومات: البند 12 من الأمر رقم 21 من FSTEC من روسيا .الواقع:

البند 12 من الأمر رقم 21 من FSTEC من روسيا .الواقع: لا يشترط القانون استخدام وسائل الانتصاف المعتمدة.

الأسطورة 6. أحتاج إلى حماية التشفير.

فيما يلي بعض الفروق الدقيقة:

- يعتقد الكثير من الناس أن التشفير مطلوب لأي ISPDn. في الواقع ، يجب استخدامها فقط إذا كان المشغل لا يرى لنفسه تدابير أمنية أخرى ، بخلاف استخدام التشفير.

- إذا لم يكن هناك تشفير على الإطلاق ، فأنت بحاجة إلى استخدام CPSI معتمد من قبل FSB.

- على سبيل المثال ، قررت استضافة ISPD في سحابة موفر الخدمة ، ولكن لا تثق به. تصف مخاوفك في نموذج التهديد والدخل. لديك PDN ، لذلك قررت أن التشفير هو الطريقة الوحيدة للحماية: ستقوم بتشفير الأجهزة الافتراضية ، وبناء قنوات آمنة من خلال حماية التشفير. في هذه الحالة ، من الضروري تطبيق شهادات حماية معلومات التشفير المعتمدة من FSB في روسيا.

- يتم اختيار تدابير حماية معلومات التشفير المعتمدة وفقًا لمستوى معين من الأمان وفقًا للأمر رقم 378 الصادر عن FSB .

بالنسبة لـ ISPDn مع UZ-3 ، من الممكن استخدام KS1 و KS2 و KS3. KC1 ، على سبيل المثال ، هو C-Terra Virtual Gateway 4.2 لحماية القناة.

يتم تمثيل KC2 و KC3 فقط بواسطة أنظمة البرمجيات والأجهزة ، مثل: ViPNet Coordinator و Continental APKs و S-Terra Gateway ، إلخ.

إذا كان لديك UZ-2 أو 1 ، فستحتاج إلى وسائل حماية تشفير فئة KV1 و 2 و KA. هذه أنظمة وأنظمة برامج محددة ، ومن الصعب تشغيلها ، وخصائص الأداء متواضعة.

الواقع:

الواقع: لا يلزم القانون استخدام FSIS المعتمد من FSB.