كم عدد المرات التي تشتري فيها شيء تلقائيًا ، وتنجح في تبريد الإعلانات ، ومن ثم فإن هذا الشيء المنشود أصلاً هو جمع الغبار في خزانة أو مخزن أو مرآب حتى التنظيف العام المقبل أو نقله؟ ونتيجة لذلك ، خيبة الأمل بسبب التوقعات غير المبررة وإهدار المال. أسوأ بكثير عندما يحدث هذا للعمل. في كثير من الأحيان ، تكون الحيل التسويقية جيدة للغاية بحيث تحصل الشركات على حل باهظ الثمن دون رؤية الصورة الكاملة لتطبيقها. وفي الوقت نفسه ، يساعد الاختبار التجريبي للنظام في فهم كيفية إعداد البنية التحتية للتكامل ، وما هي الوظيفة وإلى أي مدى ينبغي تنفيذها. لذلك يمكنك تجنب عدد كبير من المشاكل بسبب اختيار المنتج "عمياء". بالإضافة إلى ذلك ، فإن المقدمة بعد "التجريبية" المختصة ستجلب المهندسين خلايا عصبية أقل تلفًا وشعرًا رماديًا. دعنا نرى سبب أهمية الاختبار الرائد لمشروع ناجح ، وذلك باستخدام مثال الأداة الشائعة للتحكم في الوصول إلى شبكة الشركة - Cisco ISE. دعنا نفكر في كل من الخيارات القياسية وغير القياسية تمامًا لتطبيق الحل الذي تمت مواجهته في ممارستنا.

سيسكو ISE - خادم دائرة نصف قطرها على المنشطات

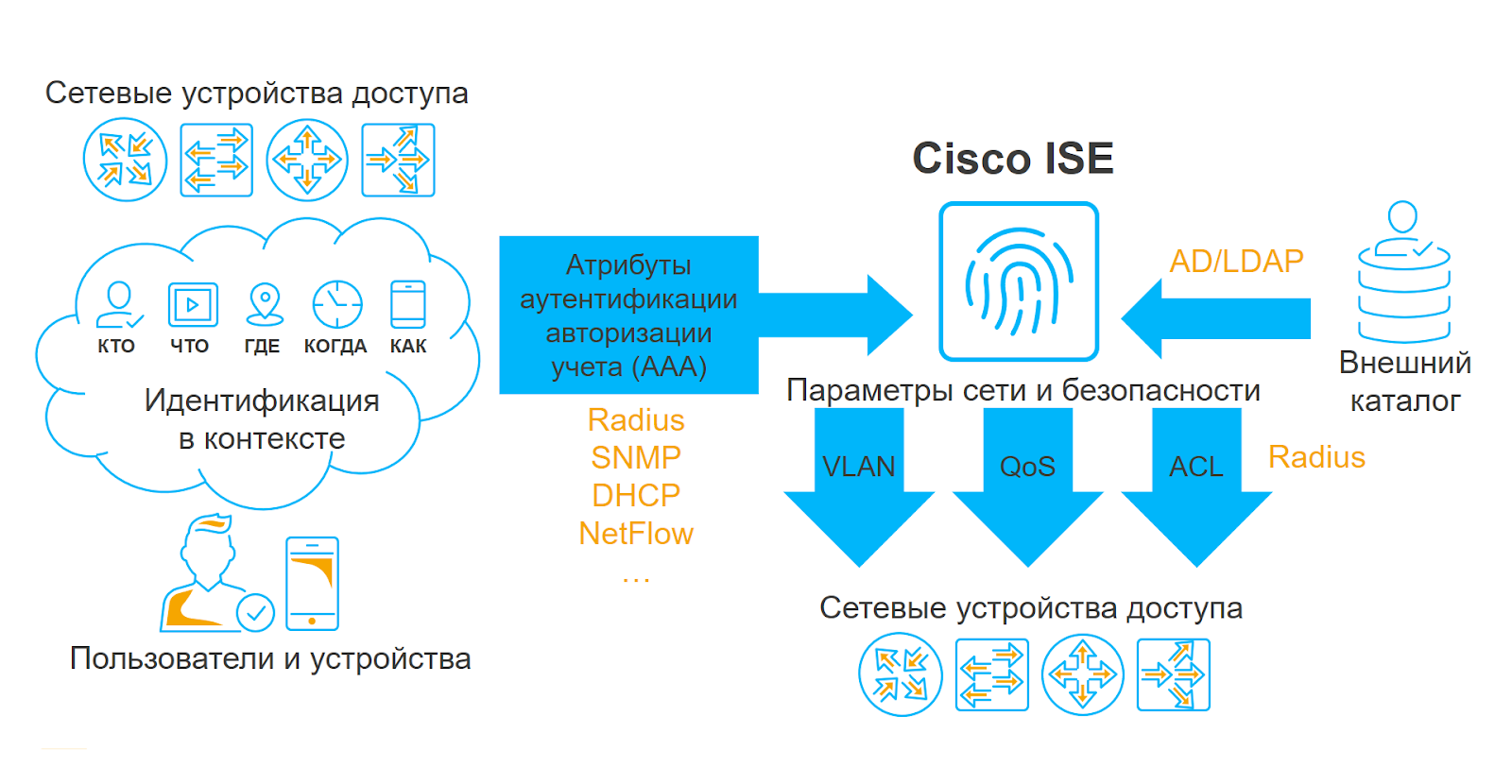

يعد Cisco Identity Services Engine (ISE) نظامًا أساسيًا لإنشاء نظام التحكم في الوصول لشبكة المنطقة المحلية للمؤسسة. في مجتمع الخبراء ، تم تسمية المنتج الخاص بخصائصه باسم "خادم Radius على المنشطات". لماذا هذا في جوهره ، يكون الحل هو خادم Radius ، حيث تم فك عدد كبير من الخدمات الإضافية و "الرقائق" ، مما يسمح لك بتلقي قدر كبير من المعلومات السياقية وتطبيق مجموعة البيانات الناتجة في سياسات الوصول.

مثل أي خادم Radius آخر ، يتفاعل Cisco ISE مع معدات الشبكة بمستوى الوصول ، ويجمع معلومات حول جميع محاولات الاتصال بشبكة الشركة ، وبناءً على سياسات المصادقة والترخيص ، يسمح للمستخدمين أو يرفضون الوصول إلى شبكة LAN. ومع ذلك ، فإن إمكانية التوصيف والجدولة والتكامل مع حلول أمن المعلومات الأخرى يمكن أن تعقد بشكل كبير منطق سياسة التخويل وبالتالي تحل المهام الصعبة والمثيرة للاهتمام إلى حد ما.

تنفيذ لا يمكن تجريبها: لماذا نحتاج الاختبار؟

تتمثل قيمة الاختبار التجريبي في إظهار كافة إمكانيات النظام في بنية أساسية معينة لمؤسسة معينة. أنا مقتنع بأن تجريب Cisco ISE قبل النشر مفيد لجميع المشاركين في المشروع ، ولهذا السبب.

بالنسبة إلى الدمجين ، يقدم هذا فكرة واضحة عن توقعات العميل ويساعد في صياغة المهمة الفنية الصحيحة التي تحتوي على تفاصيل أكثر بكثير من العبارة الشائعة "اجعل كل شيء على ما يرام". يسمح لنا "Pilot" أن نشعر بكل ألم العميل ، وفهم المهام التي لها الأولوية بالنسبة له والتي تعتبر ثانوية. بالنسبة لنا ، تُعد هذه فرصة عظيمة للتعرف مسبقًا على المعدات المستخدمة في المؤسسة ، وكيف سيتم التنفيذ ، وعلى أي المواقع ، ومواقعها ، وما إلى ذلك.

أثناء الاختبار التجريبي ، يرى العملاء النظام الحقيقي في العمل ، ويتعرفوا على واجهته ، ويمكنهم التحقق من توافقه مع أجهزتهم ، والحصول على نظرة شاملة لكيفية عمل الحل بعد التنفيذ الكامل. "التجريبية" هي اللحظة ذاتها التي يمكنك فيها رؤية جميع "العثرات" التي قد تواجهها على الأرجح أثناء الدمج وتحديد عدد التراخيص التي تحتاج إلى شرائها.

ماذا يمكن أن "تظهر" خلال "التجريبية"

لذلك ، كيف تستعد لتنفيذ Cisco ISE؟ من تجربتنا ، قمنا بحساب 4 نقاط أساسية مهمة في عملية اختبار النظام.

عامل الشكل

تحتاج أولاً إلى تحديد عامل الشكل الذي سيتم تطبيق النظام عليه: فعليًا أو افتراضيًا. كل خيار له مزايا وعيوب. على سبيل المثال ، فإن قوة upline upline هو الأداء المتوقع ، ولكن يجب ألا ننسى أن هذه الأجهزة أصبحت قديمة مع مرور الوقت. الرهانات الافتراضية أقل قابلية للتنبؤ بها يعتمدون على المعدات التي يتم نشر بيئة المحاكاة الافتراضية عليها ، ولكن في نفس الوقت لديهم ميزة إضافية: إذا كان هناك دعم ، فيمكن دائمًا تحديثها إلى أحدث إصدار.

هل معدات الشبكة الخاصة بك متوافقة مع Cisco ISE؟

بالطبع ، سيكون السيناريو المثالي هو توصيل جميع المعدات بالنظام في وقت واحد. ومع ذلك ، لا يكون هذا ممكنًا دائمًا ، حيث لا تزال العديد من المؤسسات تستخدم رموز التبديل أو المحولات غير المدارة التي لا تدعم بعض التقنيات التي تعمل بها Cisco ISE. بالمناسبة ، لا يتعلق الأمر بالمفاتيح فقط ، بل يمكن أن يكون أيضًا وحدات تحكم الشبكة اللاسلكية ، ومركزات VPN وأي معدات أخرى يتصل بها المستخدمون. في ممارستي ، كانت هناك حالات ، بعد عرض النظام للتنفيذ الكامل ، قام العميل بتحديث كامل أسطول مفاتيح مستوى الوصول إلى معدات Cisco الحديثة. لتجنب المفاجآت غير السارة ، من المفيد معرفة نسبة المعدات غير المدعومة مسبقًا.

هل جميع أجهزتك نموذجية؟

على أي شبكة ، هناك أجهزة نموذجية لا ينبغي أن يكون من الصعب الاتصال بها: محطات العمل ، هواتف بروتوكول الإنترنت ، نقاط وصول Wi-Fi ، كاميرات الفيديو ، وما إلى ذلك. ولكن يحدث أيضًا أن الأجهزة غير القياسية ، على سبيل المثال ، محولات إشارة ناقل RS232 / Ethernet ، واجهات تزويد الطاقة غير المنقطعة ، ومعدات المعالجة المختلفة ، وما إلى ذلك ، يجب أن تكون متصلة بشبكة LAN. من المهم تحديد قائمة هذه الأجهزة مسبقًا حتى يكون لديك فهم بالفعل في مرحلة التنفيذ ، كيف سيعملون تقنيًا مع Cisco ISE.

حوار بناء مع متخصصي تكنولوجيا المعلومات

غالبًا ما يكون عملاء Cisco ISE إدارات أمنية ، حيث تكون أقسام تكنولوجيا المعلومات مسؤولة عادةً عن تكوين مفاتيح مستوى الوصول والدليل النشط. لذلك ، فإن التفاعل المثمر بين متخصصي الأمن وتكنولوجيا المعلومات هو أحد الشروط المهمة لتنفيذ نظام غير مؤلم. إذا كانت الأخيرة تدرك التكامل "مع العداء" ، فمن الجدير أن توضح لهم كيف سيكون الحل مفيدًا لقسم تكنولوجيا المعلومات.

أعلى 5 حالات المستخدم سيسكو ISE

في تجربتنا ، تم اكتشاف وظيفة النظام الضرورية أيضًا في مرحلة الاختبار التجريبي. فيما يلي بعض الحالات الأكثر شيوعًا والأقل شيوعًا لاستخدام الحل.

اتصال LAN آمن باستخدام EAP-TLS

كما تظهر نتائج الأبحاث التي أجراها أصحاب أعمالنا ، يستخدم المهاجمون في كثير من الأحيان مآخذ عادية لاختراق شبكة الشركة ، التي تتصل بها الطابعات والهواتف وكاميرات IP ونقاط Wi-Fi وغيرها من أجهزة الشبكات غير الشخصية. لذلك ، حتى إذا كان الوصول إلى الشبكة يعتمد على تقنية dot1x ، ولكن يتم استخدام بروتوكولات بديلة دون استخدام شهادات مصادقة المستخدم ، فهناك احتمال كبير لهجوم ناجح مع اعتراض الجلسة والقوة الغاشمة لكلمة المرور. في حالة Cisco ISE ، سيكون الحصول على شهادة أكثر صعوبة ، ولهذا ، سيحتاج المتسللون إلى طاقة حوسبية أكثر بكثير ، لذلك فإن هذه الحالة فعالة للغاية.

وصول لاسلكي ثنائي SSID

يتمثل جوهر هذا السيناريو في استخدام معرفتي شبكة (SSID). واحد منهم يمكن أن يسمى مشروط "ضيف". من خلاله ، يمكن للضيوف وموظفي الشركة الدخول إلى الشبكة اللاسلكية. عند محاولة الاتصال ، تتم إعادة توجيه الأخير إلى بوابة خاصة حيث يتم التزويد. أي ، يتم إصدار شهادة للمستخدم ويتم تكوين جهازه الشخصي لإعادة الاتصال تلقائيًا بمعرف SSID الثاني ، الذي يستخدم بالفعل EAP-TLS مع جميع مزايا الحالة الأولى.

تجاوز مصادقة MAC والتنميط

هناك حالة شائعة أخرى هي تحديد نوع الجهاز الذي سيتم توصيله تلقائيًا وتطبيق القيود الصحيحة عليه. كيف هو مثير للاهتمام؟ الحقيقة هي أنه لا يزال هناك عدد قليل من الأجهزة التي لا تدعم المصادقة بموجب بروتوكول 802.1X. لذلك ، يجب إطلاق هذه الأجهزة في الشبكة بواسطة عنوان MAC ، وهو سهل التزوير. هنا يأتي تطبيق Cisco ISE: بمساعدة النظام ، يمكنك رؤية كيفية تصرف الجهاز في الشبكة ، وتجميع ملف التعريف الخاص به ومطابقته مع مجموعة من الأجهزة الأخرى ، على سبيل المثال ، هاتف IP ومحطة عمل. عندما يحاول أحد المهاجمين انتحال عنوان MAC والاتصال بالشبكة ، سيرى النظام أن ملف تعريف الجهاز قد تغير وسيشير إلى سلوك مشبوه ولن يسمح للمستخدم المشبوه بالدخول إلى الشبكة.

EAP-التقييد

تتضمن تقنية EAP-Chaining المصادقة التسلسلية لجهاز الكمبيوتر الشخصي وحساب المستخدم. هذه القضية على نطاق واسع ل لا تزال العديد من الشركات لا ترحب باتصال الأدوات الشخصية للموظفين بشبكة LAN للشركات. باستخدام هذا الأسلوب في المصادقة ، يمكنك التحقق مما إذا كانت محطة عمل معينة هي عضو في مجال ، وإذا كانت النتيجة سلبية ، فلن يتمكن المستخدم من الدخول على الشبكة أو تسجيل الدخول ، ولكن مع قيود معينة.

المواقف

تتعلق هذه الحالة بتقييم توافق برنامج محطة العمل مع متطلبات أمن المعلومات. باستخدام هذه التقنية ، يمكنك التحقق مما إذا كان البرنامج على محطة العمل قد تم تحديثه ، وما إذا كانت ميزات الأمان مثبتة عليه ، وما إذا كان جدار الحماية المضيف مضبوطًا ، وما إلى ذلك. ومن المثير للاهتمام ، أن هذه التكنولوجيا تسمح لك أيضًا بحل المهام الأخرى التي لا تتعلق بالأمان ، على سبيل المثال ، تحقق من وجود الملفات الضرورية أو تثبيت برنامج على مستوى النظام.

تعتبر سيناريوهات استخدام Cisco ISE مثل مصادقة المجال التمريري (المعرف السلبي) ، والتصفية الدقيقة التي تستند إلى SGT ، بالإضافة إلى التكامل مع أنظمة إدارة الأجهزة المحمولة (MDM) وماسحات عدم الحصانة (ماسحات عدم الحصانة) أقل شيوعًا أيضًا.

مشاريع غير قياسية: لماذا قد تكون هناك حاجة إلى Cisco ISE ، أو 3 حالات نادرة من ممارستنا

التحكم في الوصول إلى خادم Linux

بمجرد حل القضية غير التافهة بدلاً من ذلك لأحد العملاء الذين قاموا بالفعل بتنفيذ نظام Cisco ISE: كنا بحاجة لإيجاد طريقة للتحكم في تصرفات المستخدم (بشكل رئيسي المشرفين) على الخوادم التي تعمل بنظام Linux. بحثًا عن إجابة ، حصلنا على فكرة استخدام برنامج PAM Radius Module المجاني ، والذي يسمح لنا بتسجيل الدخول إلى خوادم تستند إلى Linux مصادقة على خادم دائرة نصف قطرها خارجي. سيكون كل شيء في هذا الصدد جيدًا لو لم يكن لواحد "ولكن": خادم دائرة نصف قطرها ، وإرسال استجابة لطلب المصادقة ، وإرجاع اسم الحساب فقط والنتيجة هي تقييم مقبول أو تقييم مرفوض. وفي الوقت نفسه ، للحصول على إذن في Linux ، تحتاج إلى تعيين معلمة أخرى واحدة على الأقل - الدليل الرئيسي ، بحيث يحصل المستخدم على مكان ما على الأقل. لم نعثر على طريقة لإعطاء ذلك كسمة نصف قطرها ، لذلك كتبنا نصًا خاصًا لإنشاء حسابات على المضيفين في الوضع شبه التلقائي. كانت هذه المهمة ممكنة ، نظرًا لأننا كنا نتعامل مع حسابات المسؤول ، والتي لم يكن عددها كبيرًا. ثم ذهب المستخدمون إلى الجهاز الضروري ، وبعد ذلك تم تعيين الوصول اللازم لهم. يطرح سؤال معقول: هل من الضروري استخدام Cisco ISE في مثل هذه الحالات؟ في الواقع ، لا - لن يفعل أي خادم دائرة نصف قطرها ، ولكن نظرًا لأن العميل لديه بالفعل هذا النظام ، فقد أضفنا ميزة جديدة إليه.

جرد من الأجهزة والبرامج في شبكة محلية

بمجرد أن نعمل على مشروع لتسليم Cisco ISE لعميل واحد دون "رائد" أولي. لم تكن هناك متطلبات واضحة للحل ، بالإضافة إلى كل شيء كنا نتعامل مع شبكة مسطحة غير مجزأة ، الأمر الذي أدى إلى تعقيد مهمتنا. خلال المشروع ، قمنا بتكوين جميع أساليب التنميط التي تدعمها الشبكة: NetFlow ، DHCP ، SNMP ، تكامل AD ، إلخ. نتيجة لذلك ، تم تكوين وصول MAR مع إمكانية الدخول إلى الشبكة في حالة فشل المصادقة. أي أنه حتى لو لم تكن المصادقة ناجحة ، فإن النظام سيظل يسمح للمستخدم بالدخول إلى الشبكة ، وجمع المعلومات عنه وكتابتها في قاعدة بيانات ISE. ساعدنا هذا الرصد للشبكة على مدار عدة أسابيع في تحديد أنظمة المكونات والأجهزة غير الشخصية وتطوير نهج لتقسيمها. بعد ذلك ، قمنا أيضًا بتهيئة الجدولة لتثبيت الوكيل على محطات العمل من أجل جمع معلومات حول البرنامج المثبت عليها. ما هي النتيجة؟ لقد نجحنا في تقسيم الشبكة وتحديد قائمة البرامج التي يجب إزالتها من محطات العمل. لن أخفي ، فإن المهام الإضافية المتمثلة في توزيع المستخدمين حسب مجموعات المجال وتحديد حقوق الوصول استغرقت الكثير من الوقت ، لكن بهذه الطريقة حصلنا على صورة كاملة عن "الأجهزة" التي يمتلكها العميل على الشبكة. بالمناسبة ، لم يكن هذا صعبًا بسبب عمل التنميط الجيد خارج الصندوق. حسنًا ، وحيث لم يساعد التنميط ، نظرنا إليه بأنفسنا ، مع إبراز منفذ التبديل الذي تم توصيل الجهاز به.

تثبيت البرنامج عن بعد على محطات العمل

هذه الحالة هي واحدة من أغرب في ممارستي. بمجرد أن يأتي إلينا عميل يصرخ طلبًا للمساعدة - حدث خطأ ما أثناء تطبيق Cisco ISE ، تعطل كل شيء ، ولم يتمكن أي شخص آخر من الوصول إلى الشبكة. بدأنا نفهم ووجدنا ما يلي. كان لدى الشركة 2000 جهاز كمبيوتر ، والتي تم إدارتها من مسؤول مجال لعدم وجود وحدة تحكم مجال. لأغراض الجدولة ، تم تقديم Cisco ISE في المؤسسة. كان من الضروري أن نفهم بطريقة أو بأخرى ما إذا كان قد تم تثبيت برنامج مكافحة الفيروسات على أجهزة الكمبيوتر الحالية ، وما إذا كان قد تم تحديث بيئة البرنامج ، وما إلى ذلك. ونظرًا لإدخال مسؤولي تكنولوجيا المعلومات معدات الشبكة إلى النظام ، فمن المنطقي أن يتمكنوا من الوصول إليها. بعد رؤية كيفية عمله ، وبعد جدولة أجهزة الكمبيوتر الخاصة بهم ، توصل المشرفون إلى فكرة تثبيت البرامج على محطات عمل الموظفين عن بعد دون زيارات شخصية. فقط تخيل عدد الخطوات التي يمكنك حفظها في يوم واحد! أجرى المشرفون عدة فحوصات لمحطة العمل لوجود ملف محدد في دليل ملفات C: \ Program ، وفي غيابه ، تم بدء المعالجة التلقائية مع وجود رابط يؤدي إلى تخزين الملفات لملف تثبيت exe. سمح ذلك للمستخدمين العاديين بالذهاب إلى مشاركة الملفات وتنزيل البرامج الضرورية من هناك. لسوء الحظ ، لم يكن المسؤول يعرف جيدًا نظام ISE وألحق الضرر بآليات المشاركة اللاحقة - فقد كتب السياسة بشكل خاطئ ، مما أدى إلى المشكلة التي كنا على صلة بها. أنا شخصياً فوجئت بصدق بمثل هذا النهج الإبداعي ، لأنه سيكون أرخص بكثير وأقل صعوبة إنشاء وحدة تحكم مجال. لكن كيف عمل إثبات الفكرة.

اقرأ المزيد حول الفروق الدقيقة التي تنشأ عند تطبيق Cisco ISE ، راجع مقالة زميلي

"تطبيق Cisco ISE. نظرة المهندس " .

أرتيوم بوبريكوف ، مهندس تصميم ، مركز أمن المعلومات ، أنظمة جيت الجويةالكلمة التالية :

على الرغم من أن هذا المنشور يتحدث عن نظام Cisco ISE ، إلا أن المشكلات الموصوفة لها صلة بفئة حلول NAC بأكملها. ليس من الأهمية بمكان تحديد حل البائع المزمع تنفيذه - سيبقى معظم ما سبق قابلاً للتطبيق.