هل تساءلت يومًا عن عدد المنظمات والشركات والخدمات والأفراد الذين شاركوا في إنشاء جهاز الكمبيوتر والموجه وأي جهاز آخر تستخدمه في الحياة اليومية أو في العمل ونقلهما؟ وكيف هذا خطير؟ إذا لم يكن الأمر كذلك ، فمرحباً بكم تحت القطة للتفكير من أندرو "الأرنب" هوانغ .

في بداية عام 2019 ، تم تقديم تقرير أعده أندرو هوانغ عن أمان سلسلة التوريد: "إذا كنت دولة أمة ..." في مؤتمر BlueHat IL من Microsoft. لكن أولاً ، دعنا نتعرف على المتحدث لفهم السبب في أنه من المفيد الاستماع إلى رأيه ، كما هو الحال مع رأي متخصص في هذا الأمر.

أندرو هوانغ باحث أمني حاصل على درجة في الهندسة الكهربائية. اشتهر بدراساته المتعلقة بأمان أجهزة Xbox ومكونات الأجهزة الخاصة بالأجهزة المختلفة ، وشارك في إنشاء رقاقة فوتون السيليكون مدمجة بالكامل ، وهو أحد نشطاء مجتمع المصادر المفتوحة. مؤلف عدة كتب عن القرصنة والأمن: Hacking the Xbox ، Hardware Hacker ، ويحتفظ بمدونة عن أنشطته في مجال الأجهزة.

في تقريره ، أمان سلسلة التوريد: "إذا كنت دولة أمة ..." ، فهو يصف عدم الأمان في سلاسل التوريد فيما يتعلق بإدخال الأبواب الخلفية في مكونات الأجهزة في العديد من الأجهزة الإلكترونية.

لقد قمنا بمراجعة مختصرة للتقرير ، ولأولئك الذين يريدون التعرف على هذا الموضوع بمزيد من التفصيل ، يمكنك مشاهدة الفيديو الأصلي للتقرير.

في تقريره ، يقدم المؤلف الأمثلة التالية:

هناك حالات تسليم وبيع عينات الاختبار (مع وجود عيوب أمنية مقابلة) لمكونات الجهاز بدلاً من العينات النهائية. جاء المؤلف عبر FPGA محو علامات أن هذه عينة اختبار ؛

يمكن إضافة عنصر إضافي إلى الجهاز ، مما يؤدي إلى توسيع وظائفه ، على سبيل المثال ، لتسلل البيانات المخزنة عليه. بالفعل كانت هناك اضطرابات المرتبطة رقائق الصينية والتطورات الداخلية للخدمات الخاصة.

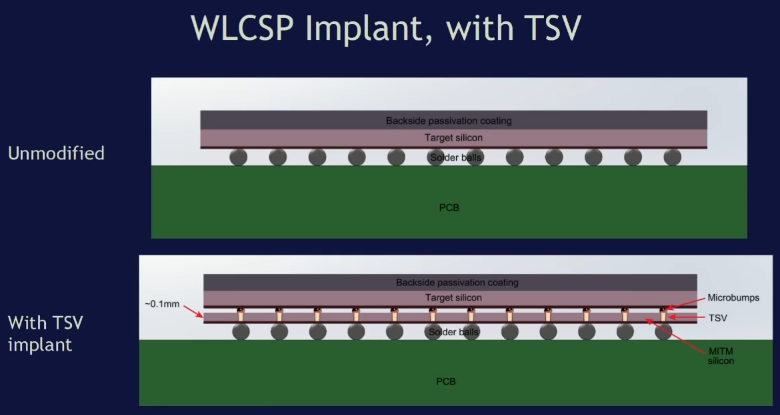

- في مرحلة التصميم أو الإنشاء ، يمكن إضافة عناصر "غير ضرورية" إلى الشريحة ، أو قد تظهر أسفل الشريحة نفسها ثانية ، بنفس الحجم تمامًا ، ولكن مع وظائف مختلفة تمامًا - يمكن القيام بذلك لمهاجمة "رجل في المنتصف" ؛

- يمكن إرفاق شريحة أخرى بالرقاقة المستخدمة في الجهاز ، والغرض منها معروف فقط للشخص الذي فعل ذلك.

يوضح الشكل أدناه رسمًا بيانيًا يوضح درجة الصعوبة في إدخال الكوابح الخلفية واكتشافها. ليس من الصعب تتبع الاعتماد - فكلما كانت عملية التنفيذ أكثر تعقيدًا ، زاد صعوبة اكتشافها.

من الصعب ملاحظة إدخال شريحة واحدة تحت أخرى أو تغييرات مباشرة داخل الشريحة حتى باستخدام الأشعة السينية والمجهر الإلكتروني. لكن في بعض الأحيان يكون الفحص البصري كافياً لفهم أن هناك خطأ ما بالتأكيد ، على سبيل المثال ، إذا كان الباب الخلفي مضمنًا في جهاز تم الانتهاء منه بالفعل ويبدو وكأنه شريحة منفصلة.

يمكن أن يظهر كل ما سبق في جهازك على أي من الروابط في سلسلة التوريد ، والتي لا يمكن تتبعها دائمًا. في معظم الحالات ، تشارك الهياكل الخطيرة في ظهور مثل هذه الخلفية والإشارات في الحديد المستوردة. ولهذا السبب ، يصعب محاربة المشكلة ، والسبيل الوحيد للخروج هو التطوير والتصميم المستقلين.

يوضح الشكل العديد من الخيارات لسلسلة التوريد من اللحظة التي يتم فيها تطوير الشريحة حتى قبل أن يكون لدى المستخدم بالفعل في الجهاز. الأخطار "تنتظره" عند كل رابط من السلسلة ، وأحيانا خارجها. هناك خيار عندما يتم شراء الأجهزة من قبل المهاجمين ، ويتم تضمينها في الخلفية ، ثم يعيدها المهاجم إلى البائع تحت ذريعة ما. بعد ذلك ، يمكن للبائع بيع هذا الجهاز مرة أخرى ، وبالتالي تعريض المالك الجديد للخطر.

هذه مشكلة أمنية كبيرة تستحق المعرفة والتذكر. وحتى عند شراء جهاز أو أجزائه من بائعين معروفين يمكنك الوثوق بهم ، لا يمكنك الحصول على ما تريد فقط ، ولكن أيضًا مفاجأة غير سارة في شكل مراقبة والحصول على الوصول إلى البيانات الشخصية.

في مجتمع الباحثين الأمنيين الناطقين بالروسية ، تم أيضًا طرح موضوع الركائز الخلفية في الحديد. نقترح عليك الاستماع إلى بودكاست Noise Security Bit "الخيال والواقع: أجهزة خلفية في الأجهزة والبرامج الثابتة" وقراءة المقال حول حماية الرقائق من الهندسة العكسية من amartology .

وفي رأيك ، ما مدى حدة هذه المشكلة اليوم؟