مصدر

مصدرمن المعتقد أن هناك ثلاث طرق لتشخيص أمن المعلومات: التدقيق وتقييم الثغرات واختبارات الاختراق. دعونا نتحدث عن التدقيق وتقييم الضعف. تحت الخفض ، سننظر في المشكلات التي يجب معالجتها في إطار التدقيق ، ومجموعة أدوات Quest Software للكشف عن حوادث أمان المعلومات ومنعها والتحقيق فيها بناءً على التعلم الآلي (تغيير الكشف عن تهديد مدقق الحسابات) ، وجمع السجلات من كائنات البنية التحتية (InTrust) ، ومراجعة التيار التهيئة (مراسل المؤسسة) وإخراج بيانات التدقيق لجميع الأنظمة المدرجة في واجهة واحدة (بحث أمن تكنولوجيا المعلومات).

يحدد تدقيق أمان تكنولوجيا المعلومات ما إذا كان نظام المعلومات وصيانته يفيان بتوقعات العملاء ومعايير الشركة. من وجهة نظرنا ، يجب أن يتمتع نظام التدقيق بالإمكانيات التالية:

- تحديد وتحديد النشاط الطبيعي وغير العادي ؛

- بناء استعلامات وتصفية البيانات في مجموعة من الأحداث للحصول على المعلومات اللازمة ؛

- تصعيد الأحداث إلى مجموعة من المسؤولين ؛

- لديك تقارير تم تكوينها مسبقًا والتي يمكنك من خلالها تحديد النشاط غير العادي.

خصوصية العمل مع أمن المعلومات ، والتي نراها في كثير من الأحيان ، هو أداء التدقيق على المبدأ المتبقي. بمعنى ، يتم إجراء مراجعة التغييرات من قبل الإدارة ، والتي يتم تحميلها أيضًا بمهام أخرى. المشكلة الأولى تنشأ من هذا -

باستخدام أدوات التدقيق المضمنةلا يوجد ما يكفي من الوقت للبحث وتكوين الآخرين. نعني بالأدوات المدمجة ، على سبيل المثال ، أدوات Windows الإضافية أو البرامج النصية الخاصة على Power Shell. بالطبع ، بمساعدة مثل هذه الوسائل ، لا يمكن العثور على حادث إلا بعد وقوعه.

مع نمو المؤسسة ، يزداد عدد المستخدمين والتغييرات. هناك دراسات حول هذا الموضوع مع أرقام محددة ، ولكن حتى بدون هذا فمن الواضح أن التبادل الرقمي يتغير التصاعدي كل عام. التحدي الثاني هو التدقيق

زيادة في عدد التغييرات بسبب نمو البنية التحتيةقد يرتبط النمو بزيادة في عدد الموظفين أو عدد العملاء ، ولكن بغض النظر عن ذلك ، سيتم زيادة مقدار التغيير بشكل متناسب.

يتأثر التدقيق بشكل خطير ليس فقط بالعوامل الداخلية (هذه هي المشكلتان الأوليان) ، ولكن أيضًا بالعوامل الخارجية - متطلبات هيئات الدولة أو سياسات الشركة. ونحن نأتي إلى مشكلة التدقيق الثالثة -

عدم وجود الأدوات المناسبة لتلبية الاحتياجاتفي غياب الأدوات المناسبة ، إما أن مسؤولي النظام لا يتحكمون في التغييرات المطلوبة ، أو يفعلون ذلك ، ولكن بوسائل مرتجلة (انظر المشكلة 1).

ننتقل الآن إلى مراجعة الأدوات التي يمكن أن تساعد في الإجابة على السؤال: "من فعل هذا؟" (ساعد في الواقع مع الإجابة على مجموعة من الأسئلة الأخرى).

التدقيق التشغيلي لأحداث أمن المعلومات

عندما نأتي إلى بعض الشركات لحضور اجتماعات التثبيت ، نرى نظام تدقيق يعتمد على Power Shell. يتم دعم البرامج النصية عادةً بواسطة مسؤول Windows واحد. هذه ليست مشكلة خطيرة حتى إقالة هذا الموظف. بعد مغادرته ، يطرح السؤال التالي: من سيستمر في دعم وتطوير هذا. عادةً ما يكتب المسؤول الجديد (إذا كان لديه كفاءة كافية) هذه البرامج النصية مرة أخرى. وهذه ليست حالات معزولة.

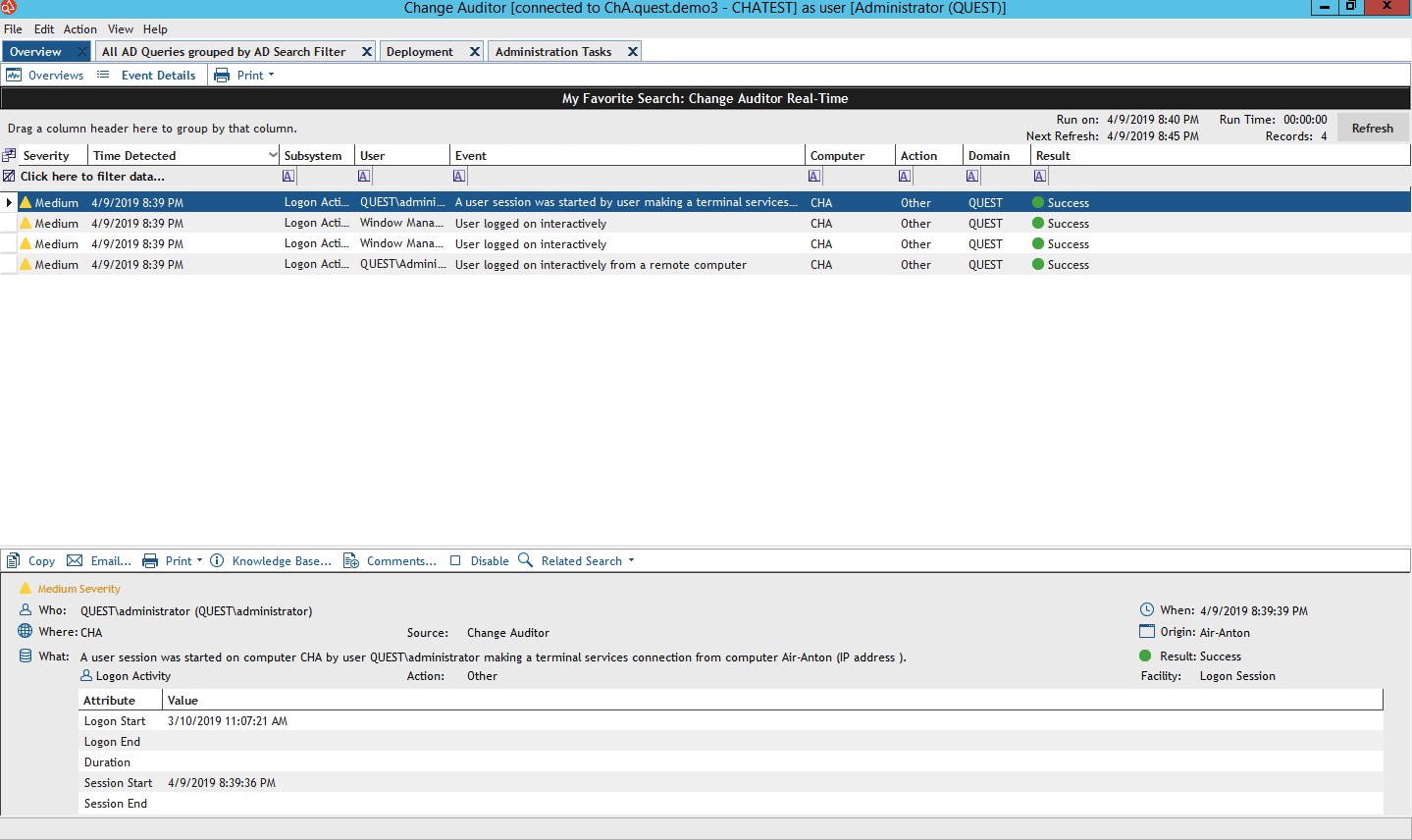

يعد Change Auditor أداة للمراجعة عبر الإنترنت للتغيرات في بيئة Microsoft وعلى صفائف القرص ، والتي لا تتطلب معرفة شخص واحد.

التدقيق المدعوم: AD ، Azure AD ، SQL Server ، Exchange ، Exchange عبر الإنترنت ، Sharepoint ، Sharepoint Online ، Windows File Server ، OneDrive for Business ، Skype for Business ، VMware ، NetApp ، EMC ، FluidFS. مناسبة للبيئات الهجينة. هناك تقارير محددة مسبقًا للامتثال لمعايير الناتج المحلي الإجمالي ، SOX ، PCI ، HIPAA ، FISMA ، GLBA.

بالإضافة إلى التدقيق ، يمكن لـ Change Auditor حظر التغييرات. على سبيل المثال ، حظر إضافة مستخدمين جدد إلى مجموعة AD أو حظر تغيير الملف / المجلد.

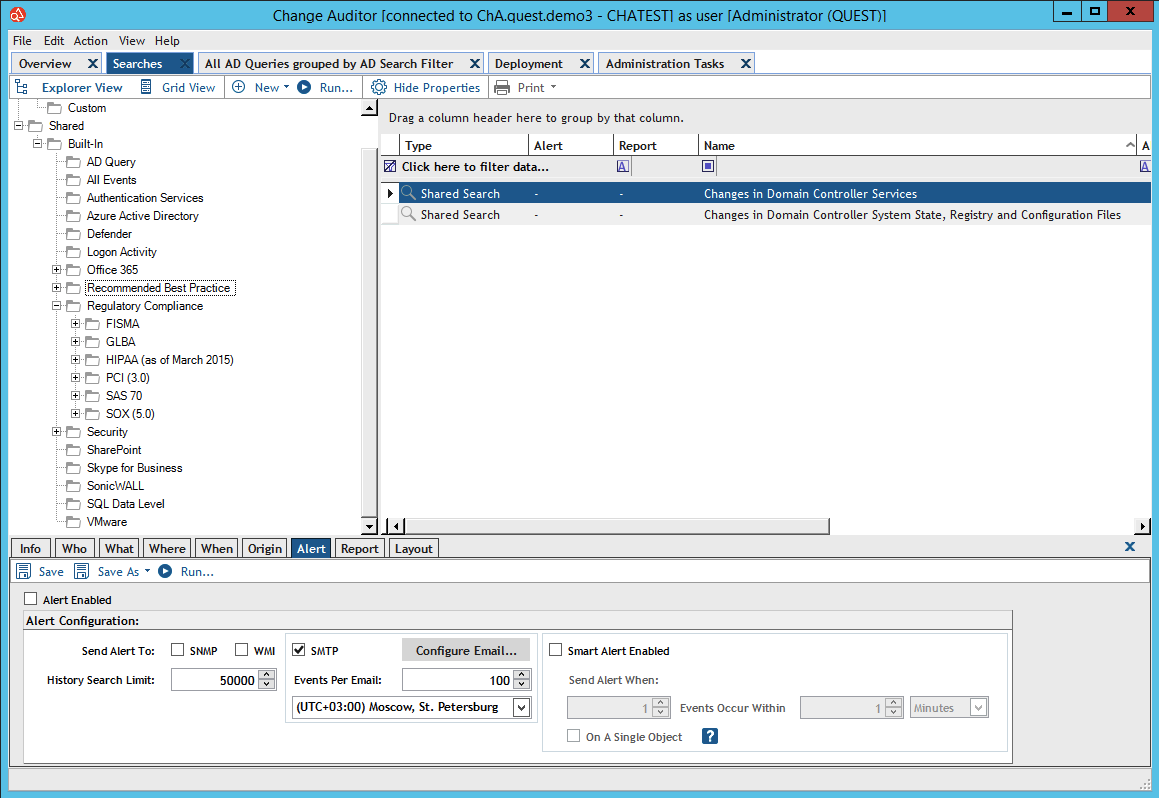

تغيير المراجع لديه وحدة تحليلات إضافية - الكشف عن التهديد.

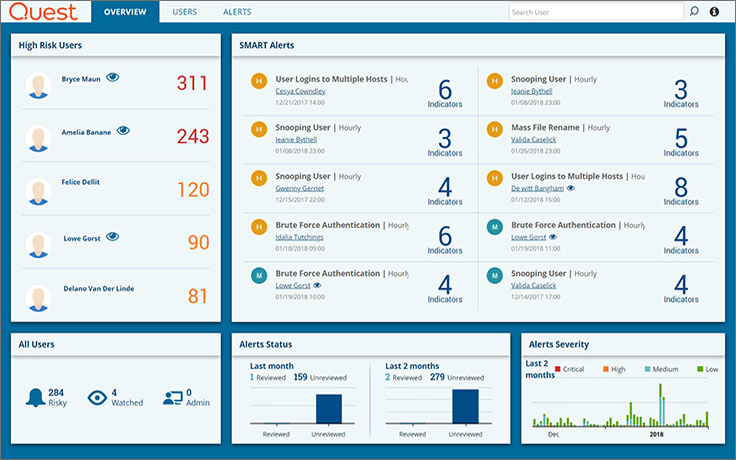

مدعوم من التعلم الآلي (ML) وتحليل سلوك المستخدم (UEBA). يتلقى الأحداث من "تغيير المراجع" خلال الثلاثين يومًا الماضية ويكشف عن سلوك غير اعتيادي للمستخدم: تسجيل الدخول من مكان غير معتاد أو في أوقات غير معتادة ، إدخال كلمة مرور غير ناجح عدة مرات على التوالي على وحدة تحكم مجال ، تسجيل الدخول إلى مورد ملف محظور ، إلخ. وحدة تحليل الأحداث في عدة أبعاد وتقارير الشذوذ.

مراجعة تكوين البنية التحتية

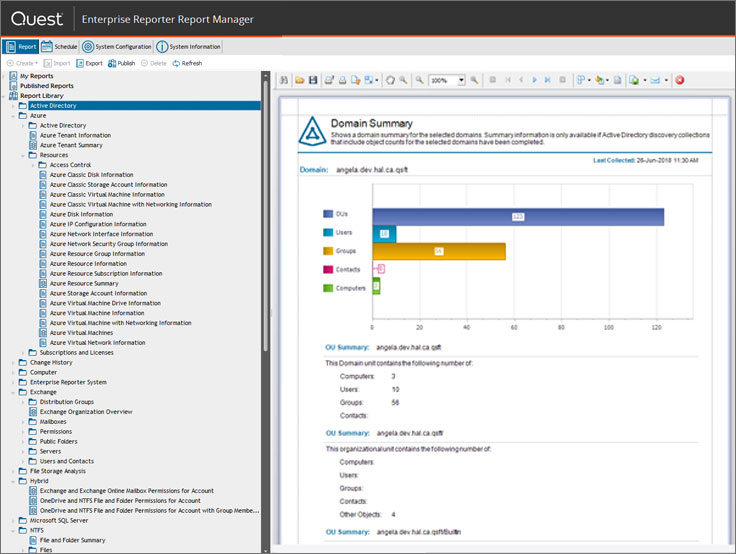

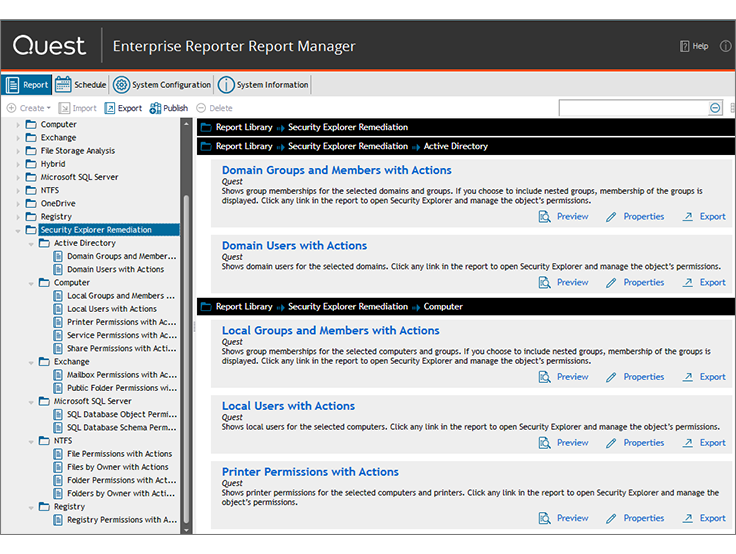

بالنسبة لأولئك الذين أرادوا منذ فترة طويلة تنظيف البنية الأساسية لنظام التشغيل Windows ، لكن لا يزالون لا يمكنهم تشغيلها. يقوم Enterprise Reporter ، وهو أداة إعداد تقارير ، باسترداد بيانات الكائنات من AD و Azure AD و SQL Server و Exchange و Exchange عبر الإنترنت وموارد ملفات Windows و OneDrive for Business و Azure (الأجهزة الظاهرية ومجموعات أمان الشبكة والكائنات الأخرى) وإنشاء تقارير جميلة.

تتمثل القيمة الرئيسية للمنتج في مجموعة التقارير الحالية ، والتي تتيح لك رؤية الثغرات الأمنية فور التثبيت. على سبيل المثال ، في أحد عملائنا ، وجدنا مستخدمين في مجموعات مسؤول المجال مع تعطيل خيار انتهاء صلاحية كلمة المرور.

من التقارير الجاهزة:

- المستخدمون الذين لم يتم تسجيل دخولهم خلال الثلاثين يومًا الماضية

- المستخدمين مع كلمة مرور منتهية الصلاحية.

- مستخدمو المجموعة المميزون الذين لم يتم تسجيل دخولهم خلال آخر 30 يومًا ؛

- خدمات Windows التي لا تعمل تحت محاسبة النظام المحلي ؛

- البرامج المثبتة على خوادم مع دور وحدة تحكم المجال ؛

- الإصلاحات العاجلة المثبتة على الخوادم

- إعدادات الأمان على الخوادم

- مجموعات متداخلة والمستخدمين في مجموعات متداخلة

- أذونات الدليل النشط

- أذونات للمجلدات على تخزين الملفات وغيرها.

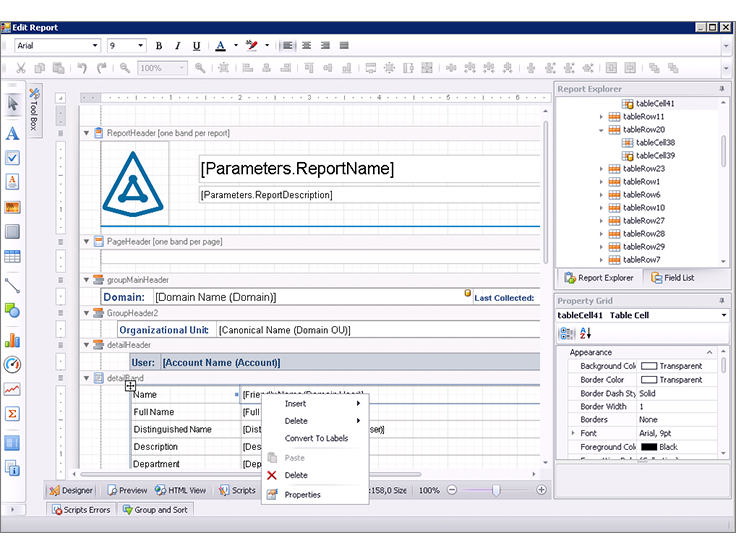

يمكن

العثور على أمثلة للتقارير المدرجة

على موقع Quest الإلكتروني في تقرير PDF (يفتح الملف على الفور ، التسجيل غير مطلوب). هناك تقارير محددة مسبقًا للامتثال للناتج المحلي الإجمالي ، SOX ، PCI-DSS ، HIPAA ، FISMA ، GLBA وغيرها. وإذا كان لديك متطلبات إعداد التقارير في شركتك أو تريد وضع علامة تجارية على مستند ، فهناك مصمم خاص.

جمع السجل والتحليل

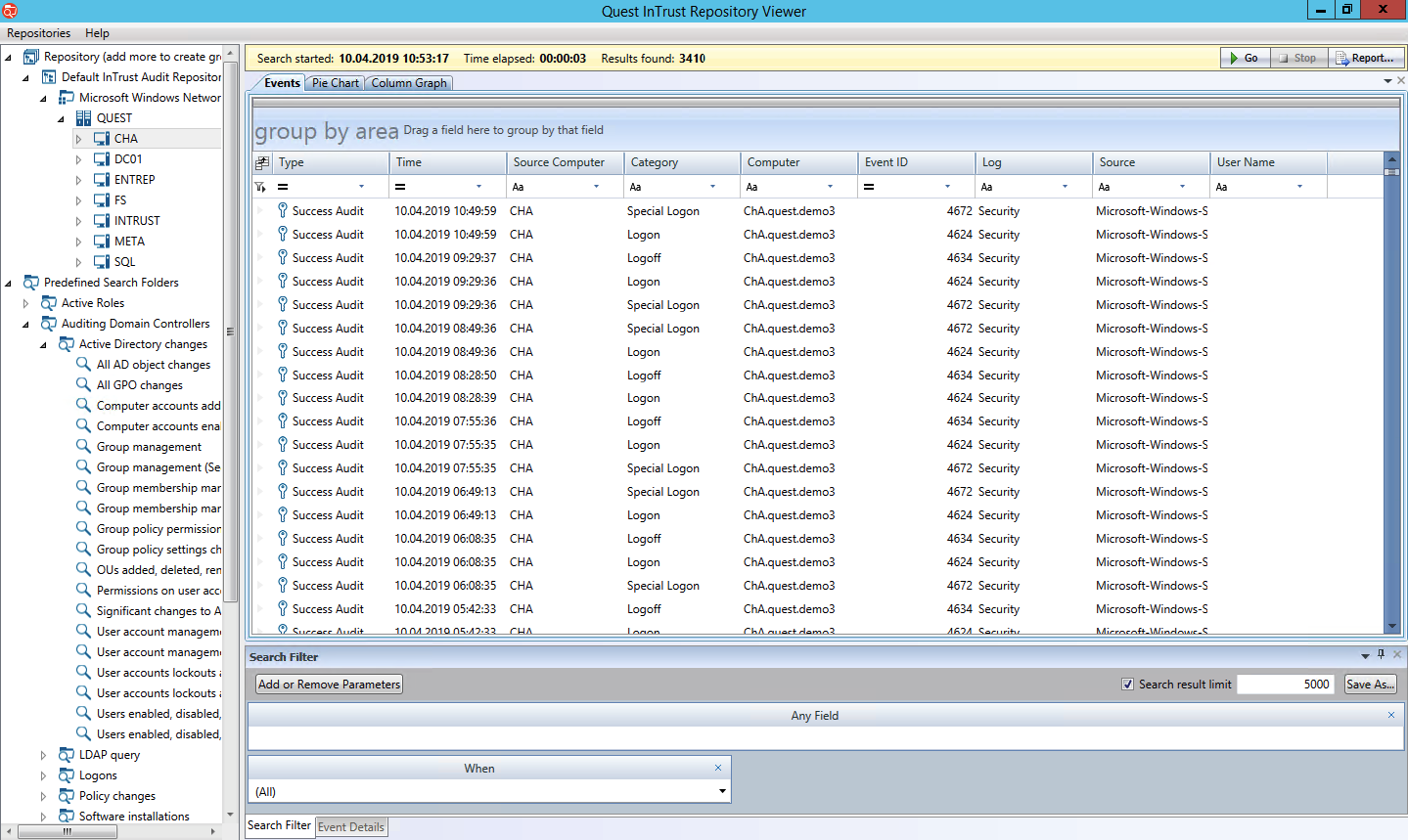

مصدر آخر للبيانات حول أحداث أمن المعلومات هو السجلات. في نفوسهم يمكنك أن تجد إن لم يكن كل شيء ، ثم كل شيء تقريبا. بعد جمعها ، سيكون من الجيد تطبيعها وتنظيمها من أجل الارتباط بين الأحداث ، على سبيل المثال ، في م وبعض السجلات النصية.

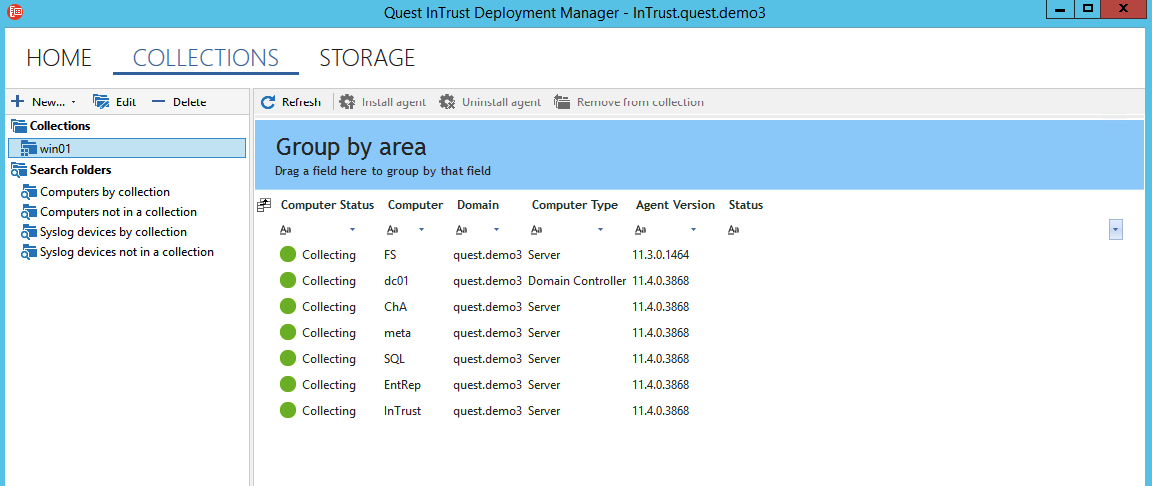

يعد InTrust أداة لجمع السجلات وتحليلها من مصادر غير متجانسة. يمكنه التقاط سجلات Windows وسجلات النصوص و syslog من أجهزة الشبكة. بعد التجميع ، يتم اختزال جميع الإحصائيات (الأحداث) إلى حالة النموذج: متى حدث ذلك ، ماذا حدث ، من أين حدث ، من قام بالعمل ، من أين تم تنفيذ هذا الإجراء.

يمكن لـ InTrust التعامل مع ما يصل إلى 60،000 حدث في الثانية من 10000 مصدر. غالبًا ، يتم تثبيت وكلاء المجمّع على محطات العمل لتتبع أحداث سجل أحداث Windows Sysmon (تتبع التغييرات في قيم السجل ، وإنشاء عمليات جديدة بتجزئة غير صحيحة ، وغيرها) ، وسجلات PowerShell.

يتم تخزين البيانات الخام في وحدة التخزين المدمجة بنسبة ضغط 20: 1. هناك تكامل جاهز مع بعض أنظمة SIEM. إذا كنت تستخدمها ، فإن InTrust هو وسيلة ملائمة للحفظ على التراخيص ، مثل يخزن البيانات الخام في التخزين الخاص به ويرسل الأحداث فقط إلى SIEM.

تجمع تحت المظلة

لإكمال مفهوم الأمان ، يستحسن دمج البيانات من جميع المصادر ومراقبة ما يحدث في نافذة واحدة. بالإضافة إلى ذلك ، ربط الأحداث للكشف بسرعة البرق عن السبب الجذري.

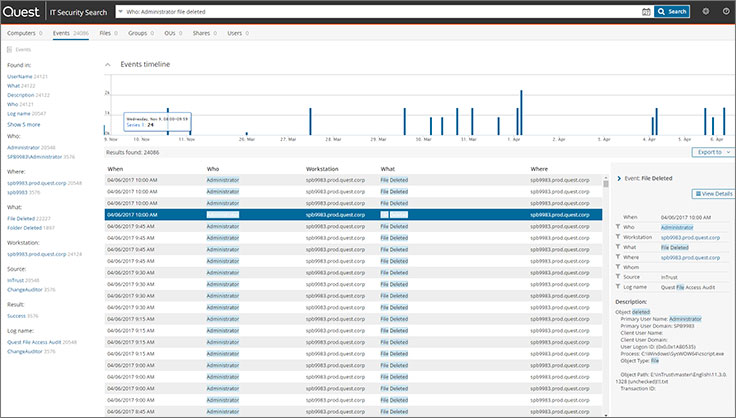

يعد IT Security Search أداة للبحث الشامل عن النص الكامل في Google وفقًا للتدقيق التشغيلي ، ومراجعة تكوين البنية التحتية والبيانات من السجلات. يتم استرداد جميع البيانات في الوقت الحقيقي من الأنظمة المتصلة.

يمكنك إدخال اسم المستخدم أو محطة العمل أو نوع الحدث أو أي شيء تريده والعثور على الأحداث أو التكوين ذي الصلة بهذه السمة. عند إنشاء استعلامات ، يمكنك استخدام التعبيرات المنطقية. من نتائج الاستعلام ، من المناسب إنشاء تقارير وإرسالها إلى الأطراف المعنية وفقًا لجدول زمني.

من واجهة IT Security Search ، يمكنك أيضًا استعادة التغييرات إلى م. هذا هو ، على سبيل المثال ، يمكنك استعادة مستخدم تم حذفه عن طريق الخطأ بكل سماته. يتم تحقيق ذلك من خلال التكامل مع منتج Quest آخر - Recovery Manager for Active Directory.

الهدف الرئيسي من هذه المقالة هو تقديم عائلة منتجات Quest لتدقيق التغييرات. قد تحتوي هذه الأدوات التي تستخدمها الآن على مجموعة مختلفة من الوظائف (في مكان ما أكثر ، في مكان أقل). اكتب التعليقات التي لديك للتعامل معها ، وما هي الوظائف التي كانت مفيدة لك ولماذا اخترت حلًا أو آخر. ومن المثير للاهتمام تبادل الخبرات.