محطة عمل المستخدم هي أضعف البنية التحتية من حيث أمن المعلومات. قد يتلقى المستخدمون خطابًا من بريد العمل الخاص بهم يبدو أنه من مصدر آمن ، ولكن مع رابط إلى الموقع المصاب. ربما يقوم أحد الأشخاص بتنزيل أداة مفيدة للعمل من موقع غير معروف. نعم ، يمكنك التوصل إلى أكثر من اثنتي عشرة حالة ، وكيف يمكن للبرامج الضارة من خلال المستخدمين التسلل إلى موارد الشركة الداخلية. لذلك ، تتطلب محطات العمل مزيدًا من الاهتمام ، وسنخبرك في المقال بمكان وما هي الأحداث التي يجب اتخاذها لتتبع الهجمات.

هناك ثلاثة مصادر أحداث مفيدة لاكتشاف أي هجوم في مرحلة مبكرة في Windows: سجل أحداث الأمان ، سجل مراقبة النظام ، وسجلات Power Shell.

سجل الأمان

هذا هو موقع التخزين الرئيسي لسجلات أمان النظام. يتضمن ذلك أحداث تسجيل الدخول / الخروج للمستخدم ، والوصول إلى الكائنات ، والتغييرات في السياسات والأنشطة الأخرى المتعلقة بالأمان. بالطبع ، إذا تم تكوين السياسة المناسبة.

تعداد المستخدمين والمجموعات (الأحداث 4798 و 4799).

تعداد المستخدمين والمجموعات (الأحداث 4798 و 4799). غالبًا ما تمر البرامج الضارة في بداية الهجوم عبر حسابات المستخدمين المحليين والمجموعات المحلية على محطة عمل للعثور على بيانات اعتماد لشئونها المظلمة. ستساعد هذه الأحداث على اكتشاف الكود الضار قبل أن ينتقل إلى أبعد من ذلك ، وباستخدام البيانات التي تم جمعها ، سوف ينتشر إلى أنظمة أخرى.

إنشاء حساب محلي وتغيير المجموعات المحلية (الأحداث 4720 ، 4722-4726 ، 4738 ، 4740 ، 4767 ، 4780 ، 4781 ، 4794 ، 5376 و 5377). يمكن أن يبدأ الهجوم أيضًا ، على سبيل المثال ، عن طريق إضافة مستخدم جديد إلى مجموعة من المسؤولين المحليين.

محاولات تسجيل الدخول باستخدام حساب محلي (الحدث 4624). المستخدمون الجيدون الذين يقومون بتسجيل الدخول باستخدام حساب مجال والتعرف على إدخال تحت حساب محلي قد يشير إلى بداية الهجوم. يتضمن الحدث 4624 أيضًا عمليات تسجيل الدخول ضمن حساب مجال ، لذلك عند معالجة الأحداث ، تحتاج إلى تصفية الأحداث التي يختلف المجال عن اسم محطة العمل.

محاولة تسجيل الدخول باستخدام حساب معين (الحدث 4648). يحدث هذا عندما تكون العملية قيد التشغيل في وضع "تشغيل كـ". في التشغيل العادي للأنظمة ، لا ينبغي أن يكون ذلك ، لذلك ، يجب التحكم في هذه الأحداث.

قفل / فتح محطة العمل (الأحداث 4800-4803). تتضمن الأحداث المشبوهة أي إجراءات حدثت على محطة عمل مؤمنة.

تغييرات تكوين جدار الحماية (الأحداث 4944-4958). من الواضح ، عند تثبيت برنامج جديد ، قد تتغير إعدادات تكوين جدار الحماية ، مما سيتسبب في إيجابيات خاطئة. في معظم الحالات ، ليس من الضروري التحكم في هذه التغييرات ، ولكن لن يكون من الضروري معرفتها.

توصيل أجهزة Plug'n'play (الحدث 6416 وفقط لـ Windows 10). من المهم مراقبة ذلك ، إذا لم يقم المستخدمون عادةً بتوصيل أجهزة جديدة بمحطة العمل ، وفجأة ، قاموا بتوصيلها.

يتضمن Windows 9 فئات تدقيق و 50 فئة فرعية لتحسينها. الحد الأدنى لمجموعة الفئات الفرعية التي يجب تضمينها في الإعدادات:

تسجيل الدخول / تسجيل الخروج- تسجيل الدخول؛

- تسجيل الخروج.

- قفل الحساب

- أحداث تسجيل الدخول / تسجيل الخروج الأخرى.

إدارة الحساب- إدارة حساب المستخدم ؛

- إدارة مجموعة الأمان.

تغيير السياسة- تغيير سياسة التدقيق

- تغيير سياسة المصادقة ؛

- تغيير سياسة التخويل.

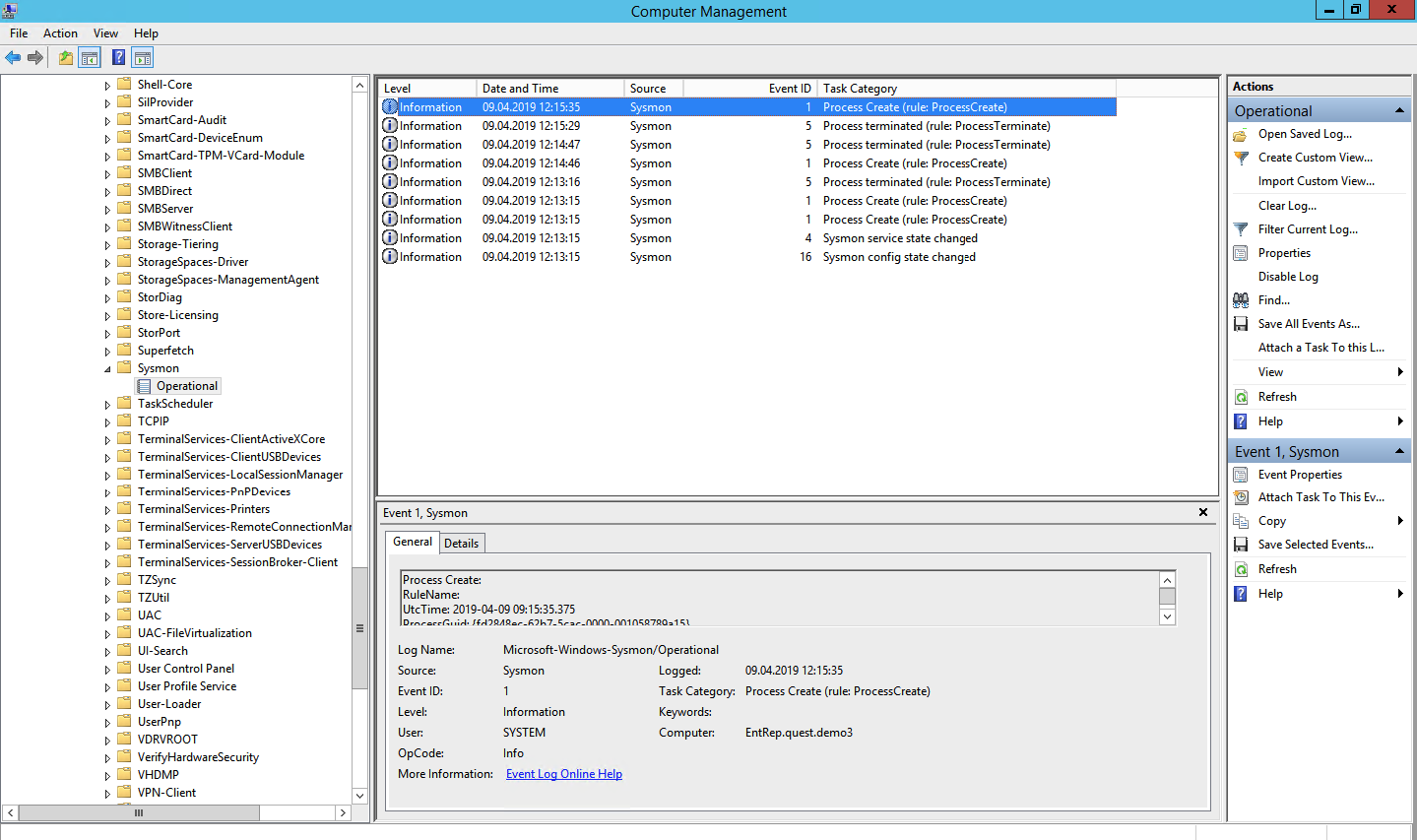

مراقب النظام (Sysmon)

Sysmon هو أداة مساعدة مضمنة في Windows يمكنها كتابة الأحداث إلى سجل النظام. مطلوب عادةً تثبيته بشكل منفصل.

يمكن العثور على الأحداث نفسها من حيث المبدأ في سجل الأمان (من خلال تضمين سياسة التدقيق المطلوبة) ، ولكن Sysmon يوفر المزيد من التفاصيل. ما هي الأحداث التي يمكن اتخاذها من Sysmon؟

إنشاء عملية (معرف الحدث 1). يمكن لسجل أحداث النظام الخاص بأحداث الأمان أيضًا معرفة وقت بدء بعض * .exe وحتى إظهار اسمه ومسار البدء. ولكن على عكس Sysmon ، لن يكون قادرًا على إظهار تجزئة التطبيق. قد يُطلق على البرامج الضارة اسم notepad.exe غير ضار ، ولكن التجزئة هي التي ستضعه في المياه الصافية.

اتصالات الشبكة (معرف الحدث 3). من الواضح أن هناك العديد من اتصالات الشبكة ، ولا يمكنك تتبع الجميع. ولكن من المهم أن تضع في اعتبارك أن Sysmon ، بخلاف سجل الأمان ، يمكنه ربط اتصال شبكة بحقول ProcessID و ProcessGUID ، ويظهر المنفذ وعنوان IP للمصدر والمستقبل.

التغييرات في التسجيل (معرف الحدث 12-14). أسهل طريقة لإضافة نفسك إلى بدء التشغيل هي التسجيل في السجل. يمكن لسجل الأمان القيام بذلك ، لكن Sysmon يعرض من قام بالتغييرات ومتى وأين ومعرف العملية والقيمة الرئيسية السابقة.

إنشاء ملف (معرف الحدث 11). Sysmon ، على عكس Security Log ، لن يعرض موقع الملف فقط ، ولكن أيضًا اسمه. من الواضح أنه لا يمكنك تتبع كل شيء ، ولكن يمكنك أيضًا مراجعة بعض الأدلة.

والآن ما هي سياسات "سجل الأمان" التي لا تملكها ، ولكن في Sysmon:

تغيير وقت إنشاء الملف (معرف الحدث 2). قد تحل بعض البرامج الضارة محل تاريخ إنشاء الملف لإخفائه من التقارير بملفات تم إنشاؤها مؤخرًا.

قم بتنزيل برامج التشغيل والمكتبات الديناميكية (معرّف الحدث 6-7). تتبع تحميل DLL وبرامج تشغيل الأجهزة في الذاكرة ، والتحقق من التوقيع الرقمي وصلاحيته.

إنشاء سلسلة رسائل في عملية مستمرة (معرف الحدث 8). أحد أنواع الهجوم ، والتي تحتاج أيضًا إلى مراقبتها.

أحداث RawAccessRead (معرف الحدث 9). قراءة العمليات من القرص باستخدام "\\. \". في الغالبية العظمى من الحالات ، ينبغي اعتبار هذا النشاط غير طبيعي.

إنشاء دفق ملف مسمى (معرف الحدث 15). يتم تسجيل حدث عندما يتم إنشاء دفق ملف مسمى يقوم بإنشاء الأحداث مع تجزئة محتويات الملف.

إنشاء توجيه مسمى والاتصال (معرف الحدث 17-18). تتبع التعليمات البرمجية الضارة التي تتصل مع المكونات الأخرى من خلال توجيه إخراج مسمى.

نشاط WMI (معرف الحدث 19). تسجيل الأحداث التي يتم إنشاؤها عند الوصول إلى النظام عبر بروتوكول WMI.

لحماية Sysmon نفسه ، تحتاج إلى تتبع الأحداث بمعرف 4 (إيقاف وبدء Sysmon) ومعرف 16 (تغيير تكوين Sysmon).

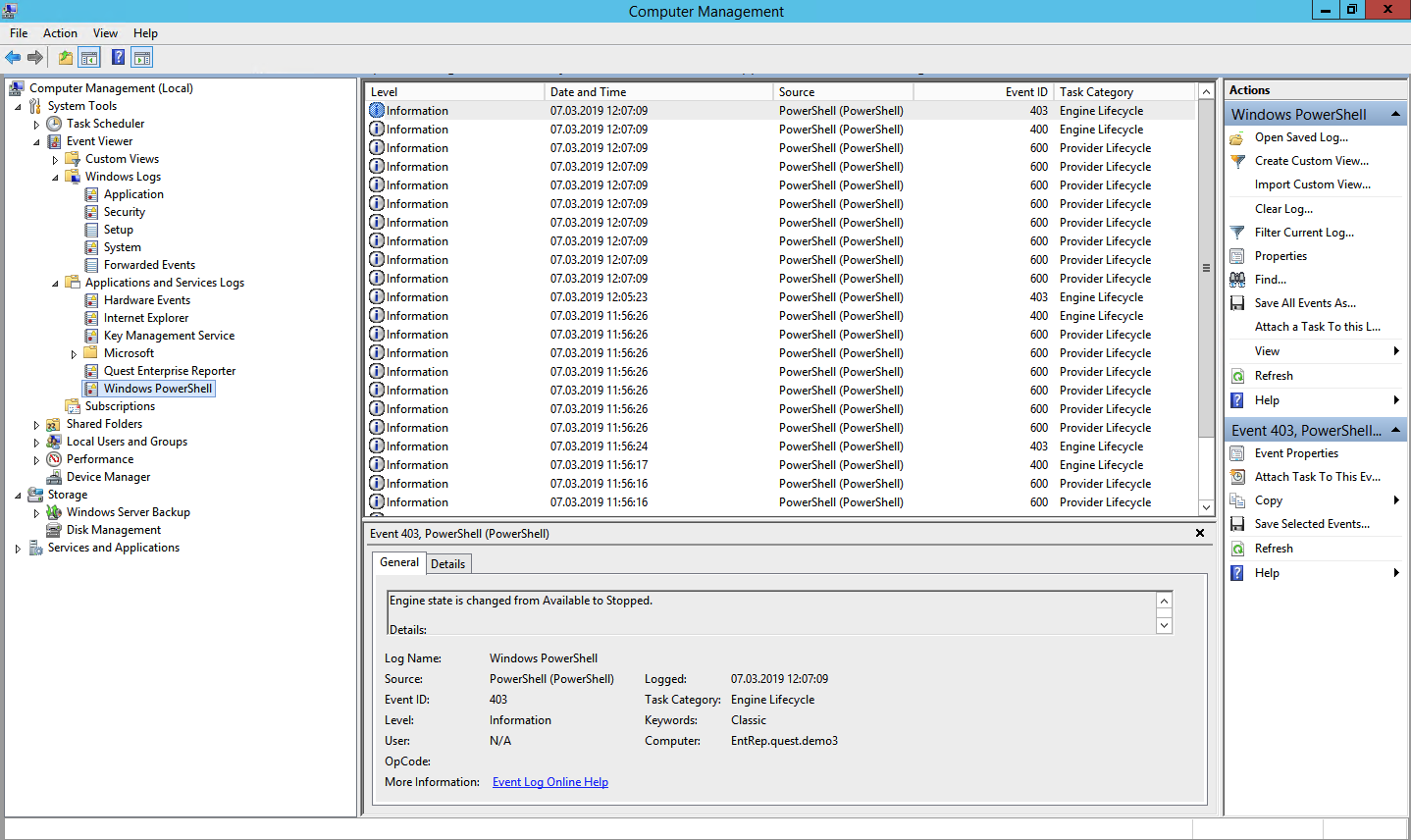

مجلات شل شل

تعد Power Shell أداة قوية لإدارة البنية الأساسية لنظام Windows ، لذلك هناك فرصة جيدة أن يختارها المهاجم. يمكنك استخدام مصدرين للحصول على معلومات حول أحداث Power Shell: سجل Windows PowerShell وسجل Microsoft-WindowsPowerShell / Operational log.

سجل ويندوز PowerShell

تحميل موفر البيانات (معرف الحدث 600).

تحميل موفر البيانات (معرف الحدث 600). موفرو PowerShell هم برامج تعمل كمصدر بيانات لـ PowerShell لعرضها وإدارتها. على سبيل المثال ، قد يكون الموفرون المدمجون متغيرات بيئة Windows أو التسجيل. يجب مراقبة ظهور موردين جدد من أجل تحديد النشاط الضار في الوقت المناسب. على سبيل المثال ، إذا رأيت WSMan يظهر بين الموفرين ، فقد بدأت جلسة PowerShell عن بُعد.

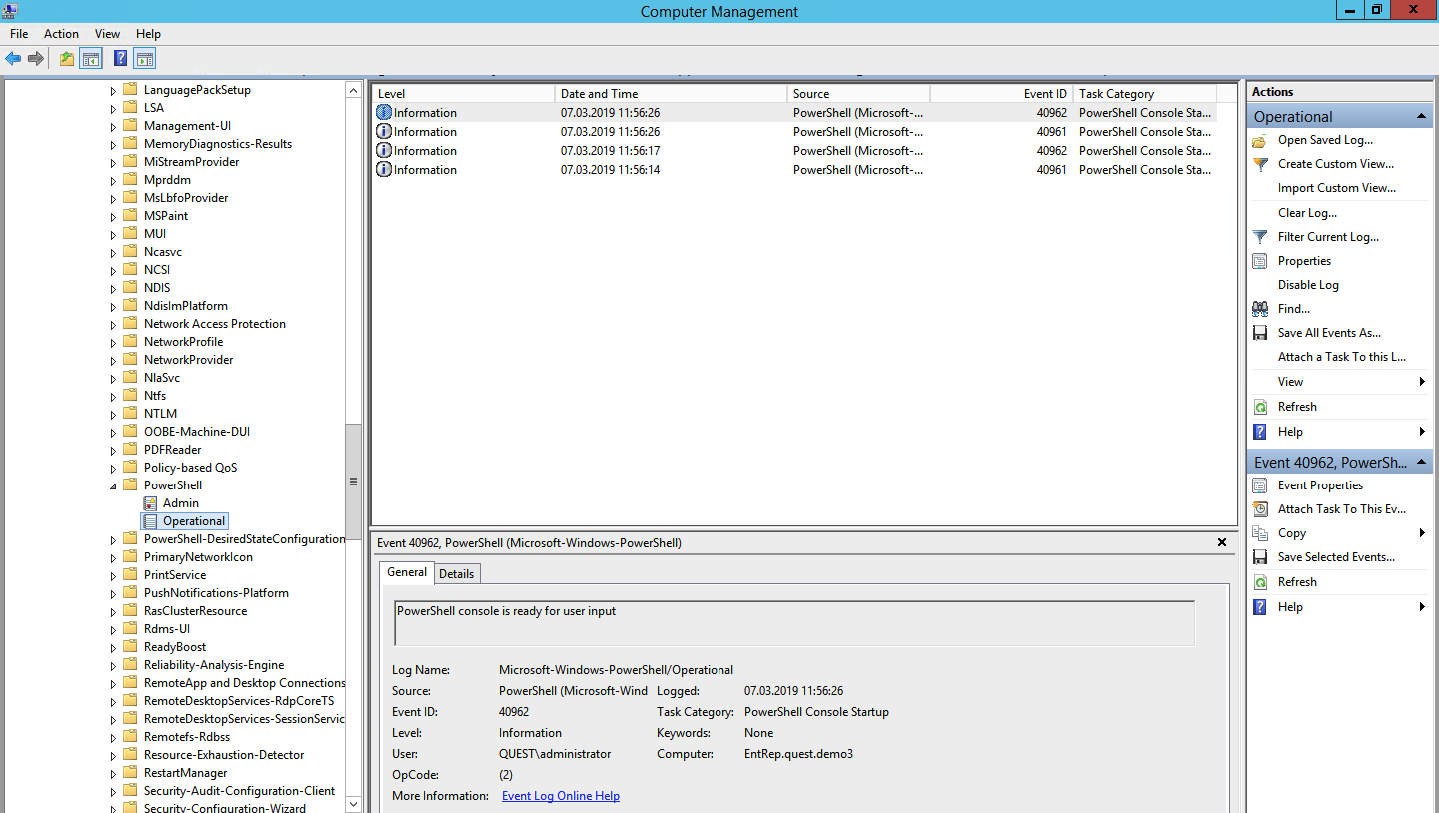

سجل Microsoft-WindowsPowerShell / التشغيلي (أو MicrosoftWindows-PowerShellCore / Operational في PowerShell 6)

يوميات الوحدة النمطية (معرف الحدث 4103).

يوميات الوحدة النمطية (معرف الحدث 4103). تخزن الأحداث معلومات حول كل أمر تم تنفيذه والمعلمات التي تم استدعاءها بها.

تسجيل قفل البرنامج النصي (معرف الحدث 4104). يُظهر تسجيل قفل البرنامج النصي كل كتلة من تعليمات PowerShell البرمجية المنفذة. حتى إذا حاول أحد المهاجمين إخفاء الأمر ، فسيعرض هذا النوع من الأحداث الأمر PowerShell الذي تم تنفيذه بالفعل. حتى في هذا النوع من الأحداث ، يمكن تسجيل بعض مكالمات API ذات المستوى المنخفض ؛ وعادةً ما يتم كتابة هذه الأحداث على أنها Verbose ، ولكن إذا تم استخدام أمر مشبوه أو نص برمجي في كتلة تعليمات برمجية ، فسيتم تسجيله كتحذير شديد الخطورة.

يرجى ملاحظة أنه بعد إعداد الأداة لتجميع هذه الأحداث وتحليلها ، ستكون هناك حاجة إلى وقت إضافي لتصحيح الأخطاء لتقليل عدد الإيجابيات الخاطئة.

أخبرنا في التعليقات عن السجلات التي تجمعها لتدقيق أمان المعلومات والأدوات التي تستخدمها لهذا الغرض. أحد مجالاتنا هو حلول تدقيق أحداث أمان المعلومات. لحل مشكلة جمع السجلات وتحليلها ، يمكننا أن نقدم نظرة فاحصة على

Quest InTrust ، والتي يمكنها ضغط البيانات المخزنة بنسبة 20: 1 ، ومثال واحد مثبت قادر على معالجة ما يصل إلى 60000 حدث في الثانية من 10000 مصدر.