يمثل المنزل الذكي مجموعة واسعة من الأجهزة. في الجزء الثاني من سلسلة أمان IoT ، ستتم مناقشة صناديق أجهزة التلفزيون الذكية والمطابخ الذكية والمساعدين الصوتيين والإضاءة.

رابط ل 1 جزء .

أمن الوطن الذكي

التلفزيون الذكي - Apple TV

Apple TV هو مشغل وسائط رقمي مع مجموعة واسعة من الميزات داخل نظام تشغيل منفصل ، تتم إدارته بواسطة هاتف ، Siri ، عن بعد وقابل للتوسيع برمجيًا بسبب تطبيقات الطرف الثالث. يحتوي Apple TV على عدة أجيال:

- أنا الجيل - Y'07 ، MacOS X ، HDD التقليدية ومنفذ USB

- الجيل الثاني - Y'10 ، iOS + MicroUSB

- الجيل الثالث - Y'12 و iOS + MicroUSB

- الجيل الرابع - Y'15 ، tvOS (iOS) + USB-C & Bluetooth

- الجيل الخامس (4K) - Y'17 ، tvOS (iOS) + Bluetooth ، بدون USB

- الجيل السادس - موديل 2018 ، بدون USB

طرق الوصول المعروفة إلى Apple TV

يمكن الوصول إلى هذه الطرق من خلال نماذج الجيل الأول المقدمة في مؤتمر 2009 "اختراق أجهزة Apple TV وحيث تعيش بيانات الطب الشرعي" و Kevin Estis و Randy Robbins و Def Con 2009 (

العرض التقديمي والفيديو ). تم تصميم طراز هذا الجيل على أساس نظام التشغيل Mac OS X وتم تقليل الوصول إلى البيانات لتحليل القرص الصلب وميزات الاتصال بالتلفزيون ككل.

الوصول إلى بيانات Apple TV للأجيال II-V مشابه جدًا في منهجية الوصول إلى منتجات Apple الأخرى ويتلخص في ذلك

- تحليل النسخ الاحتياطية مع أدوات مختلفة ، بما في ذلك الطب الشرعي.

- البحث عن jailbreak للبحث عن بيانات خارج النسخ الاحتياطية أو البحث الذي تم اختراقه بالفعل على التلفزيون.

- تحليل المحتوى ، عملاء الطقس ، محتوى البث: Netflix ، iTunes ، NHL ، NBA ، Vimeo ، YouTube ، إلخ.

- الوصول إلى بيانات التطبيق لغرض استخراج الحسابات وبطاقات الائتمان ، وكذلك المعلومات المفيدة الأخرى.

المرافق ل Jailbreak

على عكس الساعات ، يتم تمثيل مجموعة Jailbreak من الأدوات المساعدة للتلفزيون على نطاق واسع ، باستثناء طرازات الجيل الثالث:

- يتم تحديث القائمة الحالية ، على سبيل المثال ، على مورد pangu.

- Apple TV 1 - البرامج النصية و ssh وطرد القرص وغيرها من الطرق المشابهة لنظام Mac.

- Apple TV 2 - Seas0npass jail for tvOS 4.3 الإصدارات - tvOS 5.3 (غير مربوط) & tvOS 6.1.2 (مربوط).

- سجن Apple TV 4 - Pangu9 لإصدارات tvOS 9.0 - tvOS 9.0.1، LiberTV jail لإصدارات tvOS 9.1 - tvOS 10.1، GreenG0blin jail لإصدارات tvOS 10.2.2.

- Apple TV 4/5 - LiberTV jail for tvOS الإصدارات 11.0 و 11.1، Electra jail for tvOS الإصدارات 11.2 - tvOS 11.3.

إدارة كلمة المرور

تعتبر مسألة إدارة كلمة المرور أمرًا أساسيًا للعديد من الأجهزة ، وبالنظر إلى الساعات الذكية ، لوحظ أن كلمات المرور ورموز PIN ليست إلزامية. بالنسبة إلى Apple TV ، لا يتم استخدام كلمات المرور ، مثل العديد من أجهزة التلفاز الأخرى ، على الإطلاق باستثناء

تقييد الوصول إلى المحتوى والتأثير فقط على المشتريات التي تتم في متجر التطبيقات كجزء من التطبيقات والمحتوى وتغيير الإعدادات وحذف الأجهزة المرفقة (

في الوقت نفسه ، لا يتم إقران الجهاز يتطلب كلمة مرور ).

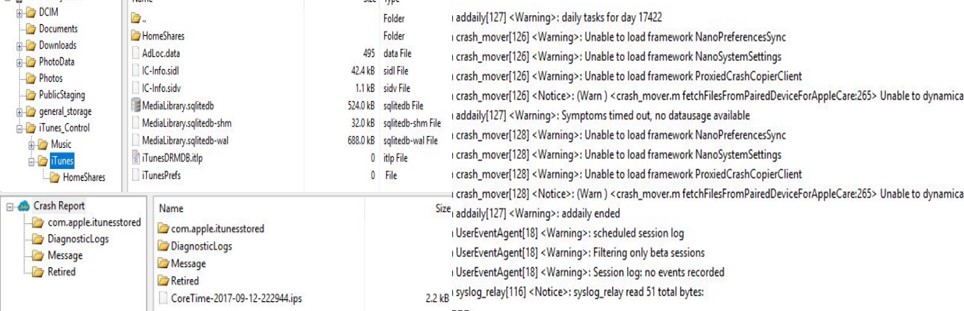

تحليل USB

بالنسبة للطرز المبكرة ، باستثناء العامين الماضيين ، تم استخدام منفذ USB ، على الرغم من أنه تم حجزه رسميًا لأغراض رسمية ، للحصول على معلومات أساسية عن الجهاز ؛ اختفى رسميًا ، بدءًا من الجيل الخامس من Apple Apple Gen (4k). تتضمن المعلومات الأساسية معلومات حول وقت الجهاز ، والسجلات ، والوصول إلى مجلد وسائط ليس مجلد نظام (/ private / var / mobile / Media) ، ومعلومات حول Wi-Fi ، وتقنية Bluetooth ، وعناوين Mac Ethernet ، واسم الجهاز ، والمعرف التسلسلي ، والطراز . كأدوات للحصول على البيانات ،

Ideviceinfo ، idevicesyslog يمكن استخدامها.

النسخ الاحتياطي

توفر النسخ الاحتياطية الوصول إلى البيانات التالية التي تتقاطع مع بيانات تحليل USB:

- سجل الأحداث

- بيانات الوسائط في قاعدة بيانات MediaLibrary.sqlitedb.

- بيانات iCloud.

- شبكة واي فاي.

- استخدام الجدول الزمني للجهاز.

- قواعد بيانات التسوق المحتوى.

تحليل التلفزيون مع الهروب من السجن

تتيح لك أجهزة التلفاز هذه الوصول إلى المزيد من البيانات: المنطقة الزمنية ، سجل Wi-Fi ، قاموس لوحة المفاتيح ، معلومات الحساب ، الإعدادات ، قائمة مدن الطقس ، معلومات اللوح الأمامي (معلومات حول محتوى المستخدم) ، وكذلك لقطات شاشة لمحتوى المستخدم ، الفيديو المخزن مؤقتاً ، قائمة التطبيقات المثبتة وبيانات التطبيقات نفسها.

جانبي

يعد

التشكيل الجانبي أحد آليات الدفاع في بعض الإصدارات الحديثة من tvOS 11.3+ و iOS 11.3+. تتيح لك الآلية تحديد قائمة أو أجهزة معينة مسموح بها ؛ بعد ذلك ، سوف يقتصر التفاعل على أجهزة معينة ، ولا يمكن لأي جهاز تابع لجهة خارجية الاتصال بجهاز فك التشفير لديك. يمكن استخدام الآلية على حد سواء في إطار إدارة الشركات لأجهزة Apple ، وكذلك داخل الأجهزة الشخصية من خلال إعدادات ملف التعريف مع المعلمات اللازمة (شريطة أن تستخدم Mac OS Server)

تلفزيون أمازون

Amazon Fire TV عبارة عن جهاز فك التشفير مع مجموعة مماثلة من الميزات. يأتي في نسختين - في شكل جهاز فك التشفير التقليدي (Fire TV box) ونسخة مضغوطة من نوع Chromecast (Fire TV Stick). في الوقت نفسه ، مثل العديد من حلول Android ، فإنه يسمح بتنزيل التطبيقات من خلال آلية ADB-sideload ، التي تتيح للعديد من المستخدمين تلقي المحتوى دون اشتراكات مدفوعة.

نظرًا للحقيقة الأخيرة ، لا يتم استخدام أدوات الجذر على نطاق واسع في FireOS ، وتنقسم أدوات التأصيل المتاحة إلى أدوات الجذر التقليدية والبرامج الثابتة للجذر.

أشهر ممثل للأدوات الجذرية هو KingRoot ، الذي يسمح لك بالوصول بشكل أساسي للإصدارات القديمة من النوع 5.0.5 ، على الرغم من أنه لا يقتصر عليها. تتمثل إحدى الميزات أيضًا في أن معظم الأدوات يتم ضبطها لاستخدام لوحة المفاتيح والماوس ، وليس جهاز التحكم عن بُعد الخاص بالتلفزيون ، لذلك من المهم أن يكون لديك اتصال Bluetooth لتوصيل لوحات المفاتيح اللاسلكية والفئران.

من ميزات FireOS ، تجدر الإشارة إلى التحميل الجانبي دون جذر ، محمل الإقلاع المغلق (51.1.xx غير محظور ، 5.xxx محظور ، لكن يمكن إلغاء قفل 5.0.x ، لكن لا توجد معلومات حول الإصدارات القديمة) ، ويُسمح بالرجوع إلى تشغيل الجذر الإصدارات القديمة.

الإصدارات المتوفرة من أدوات الجذر والبرامج الثابتة:

- Fire TV 1 - الجذر للإصدارات 51.1.0.0 - 51.1.6.3 ، 5.0.3 ، 5.0.5 ، بلا الجذر لـ 5.0.5.1 ، 5.2.1.0 - 5.2.6.3

- Fire TV 2 - الجذر للإصدارات 5.0.0 - 5.2.1.1 ، لا يوجد الجذر للإصدار 5.2.4.0 - 5.2.6.3

- Fire TV 2 - 5.2.6.6 - ROM pre-root

- Fire TV 3، Fire TV Cube - لا يوجد جذر أو ROM قبل الجذر

- Fire TV Stick 1 - جذر للإصدارات 5.0.0 - 5.2.1.1 ولا جذر لـ 54.1.2.3 والإصدارات الأقدم ، 5.2.1.2 - 5.2.6.3

- Fire TV Stick 2 - لا يوجد جذر برنامج ، ومع ذلك ، تم العثور على طريقة للوصول الفعلي إلى محرك eMMC

- تلفزيون Fire TV Edition - جذر للإصدارات 5.2.5.0 ولا جذر لـ 5.2.5.1 - 5.2.6.3

لا توجد حاليًا أدوات رسمية بين حلول الطب الشرعي ، ومع ذلك ، فإن طرق الطب الشرعي نموذجية لحلول Android (باستخدام DD ، sideload + ADB ، وما إلى ذلك)

عند فحص بيانات الجهاز في مجموعة أساسية من التطبيقات ، يمكن تمييز مجموعات البيانات المفيدة التالية:

- معلومات المتصفح - يتم تخزينها في قاعدة بيانات browser.db وتتضمن سجل المتصفح والمعلومات الأخرى المخزنة بواسطة Mozilla Firefox.

- الصور - المخزنة في [الجذر] / البيانات / com.amazon.bueller.photos/files/cmsimages بما في ذلك هنا صور من سحابة الأمازون. هناك ميزة هنا: على الرغم من أصالة الصور ، يتم تحويل الصور على التلفزيون إلى تنسيق تلفزيون (ونتيجة لذلك ، يمكن العثور على ملفين بنفس الامتداد وأسماء مختلفة على الجهاز * -full.jpg و * -thumb.jpg).

- يتم تخزين أجهزة Bluetooth - معلومات حول الأجهزة والأسماء وعناوين mac في [root] /data/com.amazon.device.controllermanager/databases/devices.

- سجلات Amazon - معلومات متنوعة حول أنشطة الأجهزة ذات الطوابع الزمنية ، والتي يمكن ربطها بنشاط المستخدم وإطلاق التطبيقات [root] /data/com.amazon.device.logmanager/files + Log.amazon \ main.

- متجر أمازون - البيانات المخزنة في com.amazon.venezia.

- / cache / = ذاكرة التخزين المؤقت والمعاينة للتطبيقات التي تم تنزيلها وعرضها + مستحسن.

- / قواعد البيانات / = يتم توزيع ملفات sqlite في المجلدات.

- / قواعد البيانات / contentProvider = جدول "التطبيقات" الذي يحتوي على أسماء التطبيقات ذات ذاكرة التخزين المؤقت والمعاينات ("thumbnailUri") ، ("previewUri") في مجلد ../cache.

- / قواعد البيانات / الخزانة = الطلبات ، قائمة الأمنيات ، المهام ، التطبيقات ، ذاكرة التخزين المؤقت ، إلخ.

- / قواعد البيانات / تسجيل = سجلات الأحداث.

مساعدين صوت (تطبيق Amazon Echo Dot و Alexa)

يوفر Amazon Voice Assistants صدى كجهاز فعلي وبرنامج Alexa لتطبيق البرمجيات. وهي مخصصة للغرض نفسه من التحكم في المنزل الذكي والأجهزة الأخرى التي تدعم التكامل مع واجهة برمجة تطبيقات Amazon Voice Assistant.

في الوقت الحالي ، لا يوجد لدى مساعد الأجهزة طرق اتصال كبل مألوفة لدى Android أو أجهزة Amazon الأخرى ، مثل FireTablet: يقتصر اتصال USB على تلقي المعلومات الأساسية من خلال مجموعة من برامج تشغيل MediaTek وأداة SP Flash Tool ، ويتم قفل أداة تحميل أداة تشغيل الجهاز. تسمح أمازون للمطورين باستخدام شهاداتهم لحماية البيانات المرسلة (

الرابط رقم 1 ،

الرابط رقم 2 ) ، ومع ذلك ، لا يتم منح المستخدمين أي فرصة لتثبيت شهادات الجذر الإضافية على الجهاز ، مما يستبعد إمكانية MITM. أيضا ، الأجهزة محمية من هجمات SSL Strip. ومع ذلك ، مثل العديد من الأشياء الذكية ، يتم تنزيل البرنامج الثابت عبر HTTP دون تشفير إضافي.

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

تم إنشاء Fire OS على أساس Android ولديه المراسلات التالية

- النسخة 5.x - Android 5.1.1 Lollipop. يعمل الصدى الإصدار 5.x

- النسخة 6.x - أندرويد 7.1 نوغة

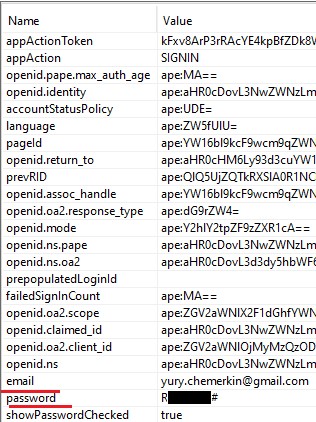

في الوقت نفسه ، عند الحديث عن مساعد البرنامج ، تجدر الإشارة إلى الدعم الواسع ليس فقط لنظام التشغيل Kindle OS ، ولكن أيضًا لنظامي Android و iOS ، فضلاً عن عدم وجود آليات حماية ضد MITM. على سبيل المثال ، يمكن الحصول على بيانات الاعتماد في الطلب "https://www.amazon.com/ap/signin"

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- البريد وكلمة المرور من طلب POST "https://www.amazon.com/ap/signin".

- الرمز ومعلومات الجهاز.

- رمز البلد هو "RU".

أيضًا ، يتم نقل معلومات حول ملف تعريف المستخدم (أو ملفات التعريف ، نظرًا لاستخدام متعدد المستخدمين) في حركة المرور:

- الاسم ، عنوان الدفع ، عنوان التسليم.

- معرف الجهاز والحساب وقدرات الجهاز وأنواعها.

- يتم تخزين الإجابات بتنسيق mp3. لعدة أشهر.

تحتوي البيانات المحلية في النسخة الاحتياطية بشكل أساسي على سجلات وسجلات للأجهزة وقائمة بالأجهزة وأرقامها التسلسلية ومعلومات موجزة عن الحساب وإعدادات.

إحدى الطرق المثيرة للاهتمام لمهاجمة المساعدين هي اختيار رمز التعريف الشخصي الذي يمكن القيام به مع أقل تأخير بين المحاولات وبدون تحديد عدد المرات. تم نشر هذه الطريقة في عام 2017 من قبل

Security Analysis of the Amazon Echo مع النص المرفق. الإجراء كالتالي:

- يتوقع الكمبيوتر أن تستيقظ الكلمة وأن الأمر التالي هو طلب إجراء عملية شراء.

- تقدم Alexa النتائج والعروض لتقديم طلب.

- يقوم الكمبيوتر بتأكيد الطلب ويطلب Alexa الحصول على رمز PIN المكون من أربعة أرقام.

- تم إجراء المحاولة الأولى لمطابقة رقم التعريف الشخصي.

- تقبل Alexa أو لا تقبل أرقام التعريف الشخصية.

- تتكرر العملية حتى يتم العثور على PIN الصحيح. يستغرق كل تكرار لـ 2 محاولة لطلب أرقام التعريف الشخصية 30 ثانية ، واستناداً إلى افتراض وجود تجمع مشترك يتكون من 10000 رمز PIN ، يستغرق الأمر 42 ساعة لتحديد الرمز الصحيح.

المطبخ الذكي / غلايات (ريدموند)

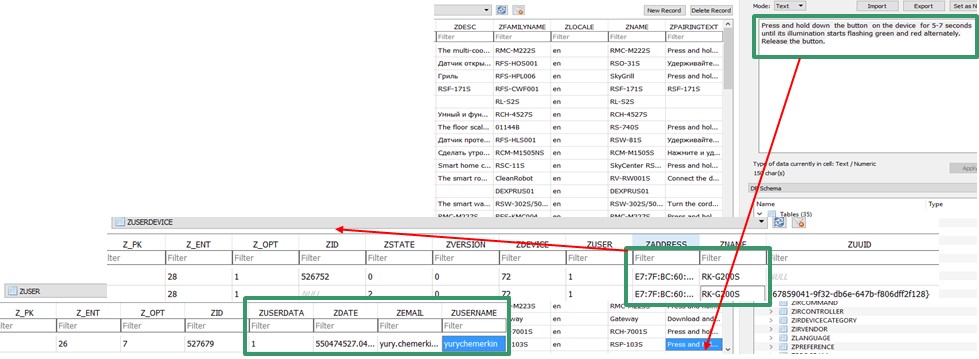

ريدموند هي المورد للتكنولوجيا الذكية في روسيا. للعمل مع مجموعة من "الميزات الذكية" ، يتم تقديم عرض Ready For Sky ، والذي يتم تنفيذه في نسختين - تطبيق للتفاعل المباشر عبر Bluetooth وتطبيق محور ، والذي ، من ناحية ، يتفاعل مباشرة مع الجهاز ، ومن ناحية أخرى ، يتيح لك التحكم في المعدات عبر الإنترنت.

من البيانات المحلية التي تندرج في النسخ الاحتياطية (R4S.sqlite) ، تم العثور على قائمة فقط من الأجهزة والطرز وقائمة بالوصفات والمعلمات وبيانات المستخدم بدون كلمة مرور (اسم المستخدم والبريد الإلكتروني فقط) بالإضافة إلى أجهزة المستخدم وعناوين mac للجهاز.

كجزء من بيانات الشبكة ، لا توجد حماية ضد اعتراض البيانات باستخدام شهادة ، بحيث يمكنك الوصول إلى إصدار البرنامج الثابت وصورة الجهاز (علاوة على ذلك ، يتم إرسال هذه البيانات عبر http) ، وقائمة وصفات الجهاز ، وقائمة الإجراءات

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

أيضا أوراق الاعتماد ، الرموز مدفوع. عند طلب تغيير كلمة المرور

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

معلومات المستخدم (https://content.readyforsky.com/api/user/current) ومعلومات حول بنية الشبكة الداخلية (عنوان IP) ومعلومات الجهاز (النموذج وعنوان MAC واسم المحور)

عنوان العميل | 192.168.1.38:50654 (المنفذ يتغير)

العنوان البعيد | content.readyforsky.com/178.62.194.132-00-0043 (منفذ ثابت)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

إضاءة

تم تصميم الإضاءة الذكية لتحسين التكاليف بناءً على أتمتة المهام. يتم تقديمه في المقالة بواسطة نماذج شعبية:

- Lightify

- ايكيا TRÅDFRI

- فيليبس هيو

Lightify

LIGHTIFY Home عبارة عن منصة إنترنت الأشياء مع دعم سحابي وقابلية للتوسعة. للعمل ، مطلوب حساب Lightify. يتم نقل البيانات عبر بروتوكول QUIC مع التشفير على رأس UDP ؛ لفك تشفير QUIC و gQUIC ، يوصى باستخدام أحدث

إصدار 2.9 wireshark (

v2.9.1rc0-332-ga0b9e8b652 و v2.9.1rc0-487-gd486593ce3 ) ، ويفضل أن يكون

3.0 وما فوق في العديد من بنيات الإصدار 2.9 ، كانت هناك مشاكل في دعم فك تشفير البروتوكول (

واقترح الإصدار الافتراضي

2.8.6 كإصدار ثابت للتنزيل). تعمل Lightify Gateway أعلى TCP دون تشفير (مع التفاعل المحلي) وتستخدم بروتوكولًا ثنائيًا يتم تحليله ويتوفر دعم

لأدوات الطرف الثالث . يتم تخزين بيانات الاعتماد محليا كجزء من ملفات النسخ الاحتياطي.

ايكيا TRÅDFRI

توفر مصابيح IKEA أيضًا إمكانية التحكم في التشغيل وإيقاف تشغيله ، ولكن كمكافأة هناك تغيير في نظام الألوان. تنقسم الطُرز الجديدة بالفعل إلى Ikea الأصلية وتُسمى Xiaomi. حاليا لا يدعم التحكم عن بعد. يتم إجراء تحديث البرنامج الثابت تقليديًا بواسطة ملف HTTP JSON ، والذي يتضمن ذلك البرامج الثابتة المتاحة لجميع أجهزة TRÅDFRI

http://fw.ota.homesmart.ikea.net/feed/version_info.json

يتم الاتصال عبر UDP باستخدام DTLS (SSL لـ UDP) والتشفير. المفتاح المشترك مسبقًا المستخدم للمصافحة عند إقران الأجهزة هو المفتاح السري. لربط التطبيق بالمركز ، يحتاج المستخدم إلى مسح رمز الاستجابة السريعة الذي يحتوي على "الرقم التسلسلي" (وهو في الواقع عنوان MAC) و "رمز الحماية" الخاص بالجهاز. يتم تخزين رمز الحماية محليًا داخل ضغط المفاتيح ويستخدم للتشفير الإضافي باستخدام خوارزمية AES. ومع ذلك ، إذا كان التطبيق يعمل على جهاز Android 4.3 قديم أو أقل ، أو تم تنفيذ هجوم APK ذي إصدار سابق ، فيمكنك العثور على المفتاح في ملف APK نفسه في ملف "key_file.txt" وسيتم ترميزه "Bar12345Bar12345".

تحظى ميزة تقليل مستوى الهجوم بشعبية كبيرة سواء في إطار حلول الطب الشرعي أو أوامر adb المعتادة لخفض تطبيق apk ، من أجل استغلال ثغرات الإصدارات السابقة في حماية البيانات. يعتمد الدعم والقدرة على تنفيذ هجمات خفض المستوى على الجهاز وإصدار نظام التشغيل والشركة المصنعة للجهاز ، بالإضافة إلى توافق قواعد بيانات الإصدارات الجديدة والقديمة من التطبيق.

فيليبس هيو

تقدم Philips Hue مجموعة واسعة من منتجات الإضاءة الذكية للاستخدام الداخلي والخارجي. في عام 2016 ،

تعرضت إضاءة هذه الشركة المصنّعة

للهجوم بالفعل من خلال ZigBee من مسافة 200 متر بسبب خطأ في بروتوكول الاتصال. يتم التفاعل عبر الإنترنت بين المحور والخوادم في شكل محمي مع حماية من اعتراض البيانات. عند التعارف الأول ، لم يتم العثور على مفتاح فك تشفير البيانات على AES (هناك افتراض أنه قد يكون جزءًا من البرنامج الثابت). يعمل التفاعل بين التطبيق والخادم عبر SSL مع حماية ضد هجمات SSL Strip & MITM. التفاعل المحلي - من خلال HTTP.

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

وكذلك تحميل البرامج الثابتة

http://iotworm.eyalro.net/

نصائح

يمكن تقسيم تلميحات حماية الجهاز الذكية إلى المجموعات التالية:

مجموعة أمان الشبكة

- إخفاء الأسماء . افتراضيًا ، تحتوي أسماء الأجهزة على أسماء أساسية مرتبطة بطراز الجهاز أو الشركة المصنعة أو اسم المستخدم. لهذا السبب ، لا يوصى بإعطاء أسماء تحدد معلومات المستخدم بشكل فريد.

- التشفير. استخدام التشفير في الشبكات المنزلية والإعدادات لتجنب ضعف التشفير.

- شبكات الضيف . يُقترح مشاركة Wi-Fi لاستخدام المعلومات الهامة والزوار / الأصدقاء ، أو تعطيل هذا الوضع.

- تجزئة الشبكة . فصل الشبكة إلى مقاطع افتراضية استنادًا إلى درجة خطورة البيانات المرسلة ، على سبيل المثال ، تخصيص الأجهزة والمحاور لشبكة فرعية IOT واحدة ، والأجهزة التي تتفاعل مع البيانات الهامة والمصرفية إلى أخرى ، واختبار الأجهزة غير الموثوق بها إلى أخرى. إذا كان جهاز التوجيه يدعم SSIDs المتعددة ، فيمكن أيضًا استخدام هذا لفصل الشبكات.

- جدار الحماية. جدار الحماية هو أداة يجب توفرها في بيئة يتوفر فيها المزيد والمزيد من الأجهزة عبر الإنترنت وتحتاج إلى الحد من سيناريوهات توفرها.

- تقييد الاستخدام العام . أقترح فصل وتقييد تخزين البيانات الهامة على الأجهزة التي يمكن ارتداؤها والتي قد تضيع ، لا سيما بالنظر إلى أنه في السحابة يتم تجميع العديد من البيانات وتصبح قابلة للوصول. أيضًا ، بالنسبة للأجهزة العامة ، لا يوصى بتمكين أوضاع الاتصال بأجهزة غير موثوق بها ، وكذلك لاستخدام عدد كبير من التطبيقات التي لا تحمي البيانات بشكل صحيح.

مجموعة إدارة كلمة المرور

- بيانات الاعتماد الافتراضية . لا تحتوي جميع الأجهزة افتراضيًا على كلمات مرور ، أو لديها قائمة معروفة بكلمات المرور الافتراضية التي يجب تغييرها على الفور.

- كلمات مرور فريدة عادةً ما تكون التوصية هي استخدام كلمات مرور فريدة تم التحقق منها بواسطة العديد من مديري كلمات المرور.

مجموعة إدارة البرمجيات

- الإعدادات. تغيير الإعدادات الافتراضية وتغيير الإعدادات بناءً على سيناريوهات الاستخدام.

- الفرص. تعطيل أو تقييد الميزات غير المطلوبة في البرامج النصية. على سبيل المثال ، التحكم عن بعد ، وربط أجهزة الفئة الذكية للمنزل أو السيارة بالفيسبوك أو الشبكات الاجتماعية الأخرى.

- التطبيق. التمييز بين الأجهزة والتطبيقات من وجهة نظر البيانات الهامة ، بدلاً من الاختلاط داخل نفس الجهاز ، وكذلك تقليل عدد التطبيقات التي لا تحمي البيانات المخزنة أو المرسلة.

- يعمل تحديث النظام على حل مشكلات الأمان ، ولكن لا يوفر التحديث الجديد دائمًا حماية بنسبة 100٪ ، مثل ظهور القدرة على النسخ الاحتياطي باستخدام أي كلمة مرور جديدة لنظام التشغيل iOS 11+. أيضًا ، عددًا من أجهزة IOT وحتى أجهزة التوجيه العادية ، الأقدم منها ، لا تقدم في كثير من الأحيان آليات تحديث مريحة من وجهة نظر المستخدم ، لذلك تحتاج إلى مراقبة التغييرات وتحديث الأجهزة بشكل مستقل.

- VPN لحماية الشبكة وقطاعات الشبكة والتطبيقات والأجهزة الفردية ، وخاصة في النقاط العامة.

مجموعة أدوات القرصنة

- التطبيقات المشبوهة - تطبيقات خارج المتاجر الرسمية ، تطبيقات غير مهمة.

- اخترق - تطبيقات اخترق "بدون تسجيل و SMS" + المقرصنة ، وكذلك أدوات للقرصنة.

- البرامج الثابتة - البرامج الثابتة للبائعين (على الرغم من أن حقائق التعليمات البرمجية الضارة المثبتة مسبقًا معروفة) ، بالإضافة إلى البرامج الثابتة النظيفة.

مجموعة الخدمات والخدمات السحابية والجهات الخارجية

- سحابة إنترنت الأشياء - تحليل التقارير حول تدقيق الحلول السحابية.

- خدمات الجهات الخارجية لخدمات إنترنت الأشياء - غالبًا ما تمثل حلول الأتمتة نقطة جمع البيانات في مكان واحد (داخل حساب مستخدم) وفي حالة وجود مشاكل أمنية تمثل مجموعة كبيرة من بيانات المستخدم الهامة وآليات إدارة الأشياء الذكية.