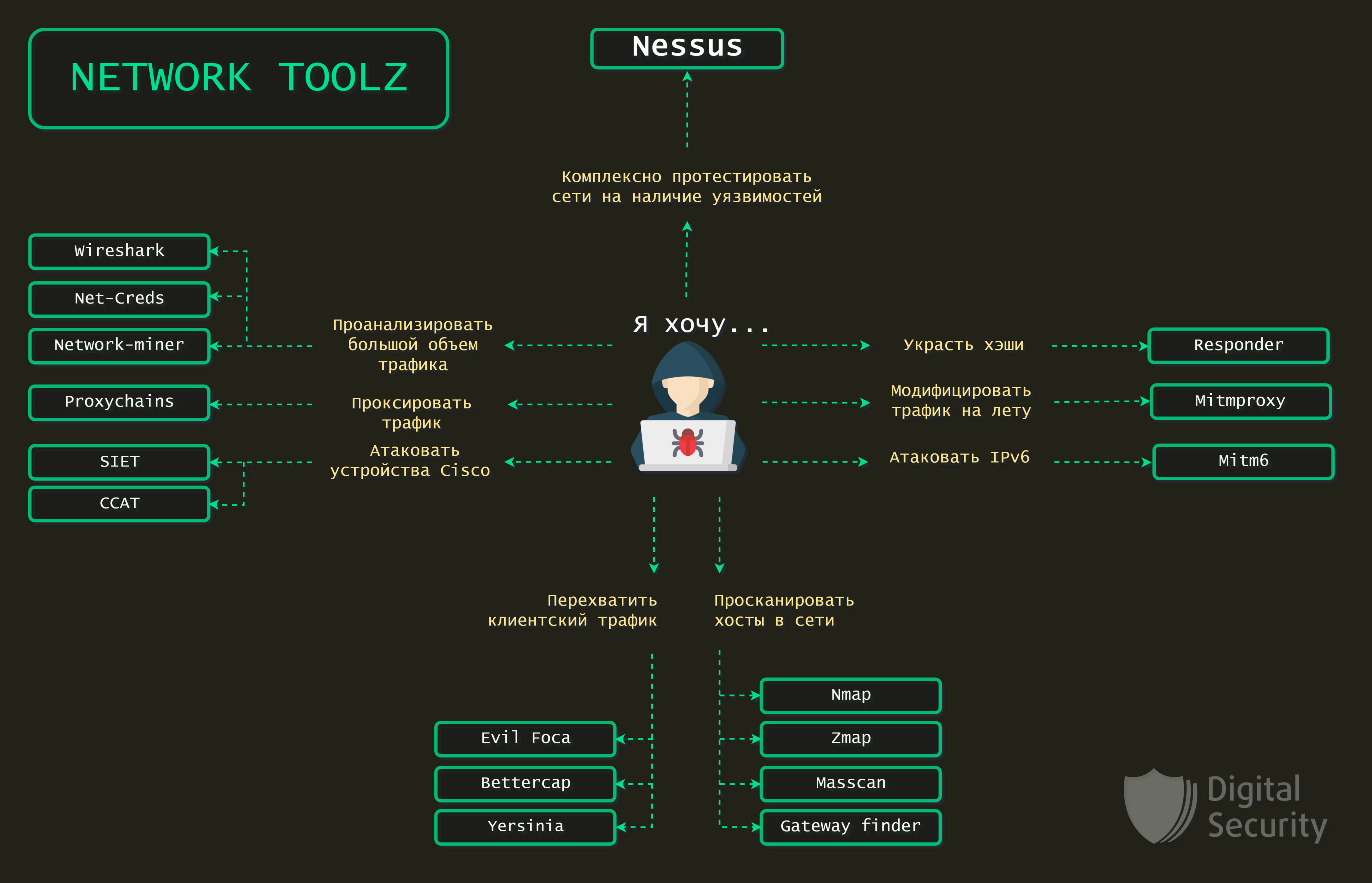

مجموعة أدوات للمبتدئ المبتدئ: نقدم ملخصًا قصيرًا للأدوات الرئيسية التي ستكون في متناول يديك خلال أشهر الشبكات الداخلية. تستخدم هذه الأدوات بالفعل بنشاط من قبل مجموعة واسعة من المتخصصين ، لذلك سيكون من المفيد للجميع أن يعرفوا قدراتهم وأن يتقنوا ذلك بشكل مثالي.

المحتويات:

NMAP

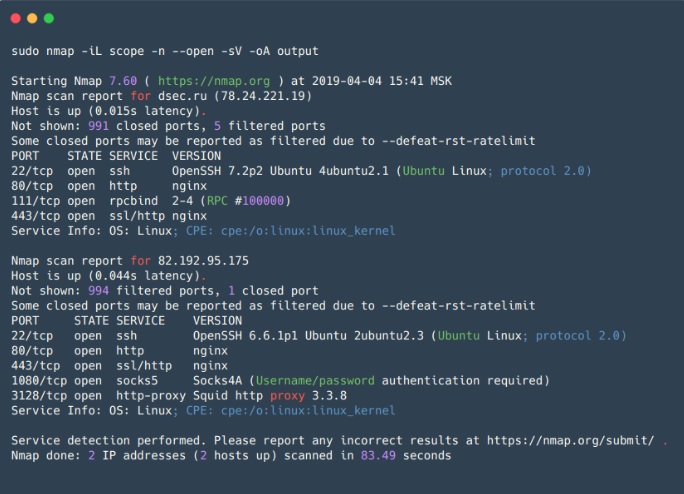

Nmap - أداة مساعدة مفتوحة المصدر لمسح الشبكات ، هي واحدة من أكثر الأدوات شعبية بين حراس الأمن ومسؤولي النظام. يتم استخدامه بشكل أساسي لمسح المنافذ ، لكن بالإضافة إلى ذلك ، يحتوي على مجموعة كبيرة من الوظائف المفيدة ، مما يجعل Nmap

حصادة فائقة لبحوث الشبكة.

بالإضافة إلى التحقق من المنافذ المفتوحة / المغلقة ، يمكن لـ Nmap تحديد خدمة الاستماع على المنفذ المفتوح وإصداره ، وفي بعض الأحيان يساعد في تحديد نظام التشغيل. Nmap لديه دعم البرمجة النصية لمسح (NSE - Nmap Scripting Engine). باستخدام البرامج النصية ، من الممكن التحقق من الثغرات في الخدمات المختلفة (ما لم يكن هناك بالطبع نص برمجي لها ، أو يمكنك دائمًا كتابة كلمات المرور الخاصة بك) أو قرص كلمات المرور من مختلف الخدمات.

وبالتالي ، يسمح لك Nmap بوضع خريطة مفصلة للشبكة ، والحصول على أقصى قدر من المعلومات حول تشغيل الخدمات على المضيفين على الشبكة ، والتحقق بشكل استباقي من بعض نقاط الضعف. يحتوي Nmap أيضًا على إعدادات مسح ضوئي مرنة ، ومن الممكن ضبط سرعة المسح الضوئي وعدد التدفقات وعدد المجموعات المراد مسحها ، إلخ.

مناسب لمسح الشبكات الصغيرة ولا غنى عنه للمسح الضوئي للمضيفين الفرديين.

الايجابيات:

- يعمل بسرعة مع مجموعة صغيرة من المضيفين.

- مرونة الإعدادات - يمكنك الجمع بين الخيارات بطريقة للحصول على البيانات الأكثر إفادة في فترة زمنية معقولة ؛

- المسح المتوازي - يتم تقسيم قائمة المضيفين المستهدفين إلى مجموعات ، ثم يتم فحص كل مجموعة واحدة تلو الأخرى ، ويستخدم المسح المتوازي داخل المجموعة. أيضا ، التقسيم إلى مجموعات هو عيب صغير (انظر أدناه) ؛

- مجموعات البرامج النصية المحددة مسبقًا لمهام مختلفة - لا يمكنك قضاء الكثير من الوقت في تحديد برامج نصية محددة ، ولكن يمكنك تحديد مجموعات من البرامج النصية ؛

- الإخراج هو 5 صيغ مختلفة ، بما في ذلك XML ، والتي يمكن استيرادها إلى أدوات أخرى.

سلبيات:

- مسح مجموعة من المضيفين - لا تتوفر معلومات حول مضيف حتى اكتمال مسح المجموعة بأكملها. يتم حل ذلك عن طريق تعيين الحد الأقصى لحجم المجموعة والفترة الزمنية القصوى في الخيارات التي يتوقع خلالها الاستجابة للطلب قبل إيقاف المحاولات أو إجراء واحدة أخرى ؛

- عند المسح ، يرسل Nmap حزم SYN إلى المنفذ الهدف وينتظر أي حزمة استجابة أو مهلة عندما لا يكون هناك استجابة. يؤثر هذا سلبًا على أداء الماسح الضوئي ككل ، مقارنةً بالماسحات الضوئية غير المتزامنة (على سبيل المثال ، Zmap أو masscan) ؛

- عند مسح الشبكات الكبيرة باستخدام الإشارات لتسريع عملية المسح (- معدل-دقيقة ، -التوازي مع-دقيقة) ، يمكن أن يعطي نتائج سلبية خاطئة ، وتخطي المنافذ المفتوحة على المضيف. أيضًا ، استخدم هذه الخيارات بحذر ، نظرًا لأن معدل الحزمة الكبير يمكن أن يؤدي إلى DoS غير مقصود.

Zmap

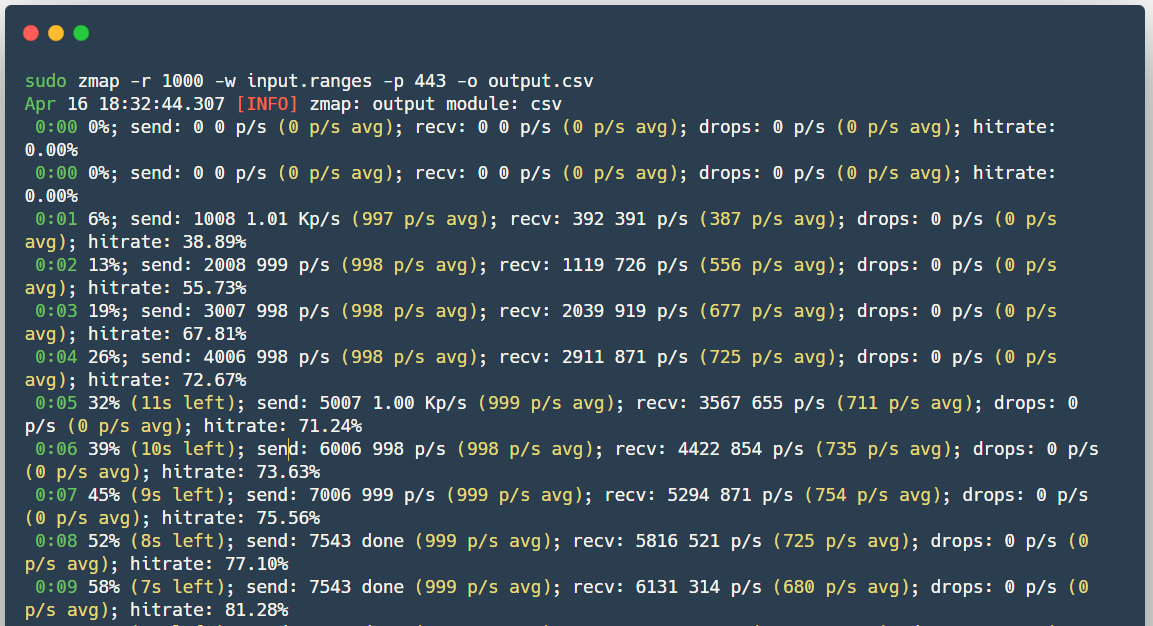

Zmap (يجب عدم الخلط بينه وبين ZenMap) هو أيضًا ماسح ضوئي مفتوح المصدر ، تم إنشاؤه كبديل أسرع لـ Nmap.

بخلاف Nmap - Zmap عند إرسال حزم SYN لا تنتظر حتى يتم إرجاع الاستجابة ، لكنه يستمر في المسح ، أثناء انتظار الردود من جميع المضيفين ، لذلك لا يدعم بالفعل حالة الاتصال. عندما تصل الاستجابة إلى حزمة SYN ، ستفهم Zmap محتويات الحزمة التي المنفذ والمضيف الذي كان مفتوحًا عليه. بالإضافة إلى ذلك ، يرسل Zmap حزمة SYN واحدة فقط إلى المنفذ الجاري مسحه ضوئيًا. من الممكن أيضًا استخدام PF_RING لمسح الشبكات الكبيرة بسرعة ، إذا كان لديك فجأة واجهة 10 جيجابت وبطاقة شبكة متوافقة في متناول اليد.

الايجابيات:

- سرعة المسح

- ينشئ Zmap إطارات Ethernet لتجاوز مكدس نظام TCP / IP ؛

- القدرة على استخدام PF_RING ؛

- ZMap عشوائيا أهداف لتوزيع الحمل حتى على الجانب الممسوحة ضوئيا.

- القدرة على الاندماج مع ZGrab (أداة لجمع المعلومات حول الخدمات على مستوى التطبيق L7).

سلبيات:

- قد يتسبب ذلك في رفض الخدمة لمعدات الشبكة ، على سبيل المثال ، تعطيل أجهزة التوجيه الوسيطة ، على الرغم من التحميل الموزع ، لأن جميع الحزم سوف تمر عبر جهاز توجيه واحد.

Masscan

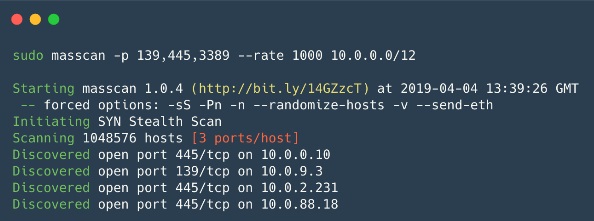

ماسكان - من

المستغرب ، إنه أيضًا ماسح ضوئي مفتوح المصدر تم إنشاؤه لغرض واحد - لمسح الإنترنت بشكل أسرع (في أقل من 6 دقائق بسرعة حوالي 10 ملايين حزمة / ثانية). في الواقع ، إنه يعمل بنفس طريقة Zmap ، فقط بشكل أسرع.

الايجابيات:

- يشبه بناء الجملة Nmap ، كما يدعم البرنامج بعض الخيارات المتوافقة مع Nmap ؛

- السرعة هي واحدة من أسرع الماسحات الضوئية غير المتزامنة.

- آلية مسح مرنة - استئناف الفحص المتقطع ، وتوزيع التحميل عبر أجهزة متعددة (كما في Zmap).

سلبيات:

- على غرار Zmap ، الحمل على الشبكة نفسها مرتفع للغاية ، مما قد يؤدي إلى DoS ؛

- بشكل افتراضي ، لا يمكن إجراء المسح الضوئي على مستوى التطبيق L7.

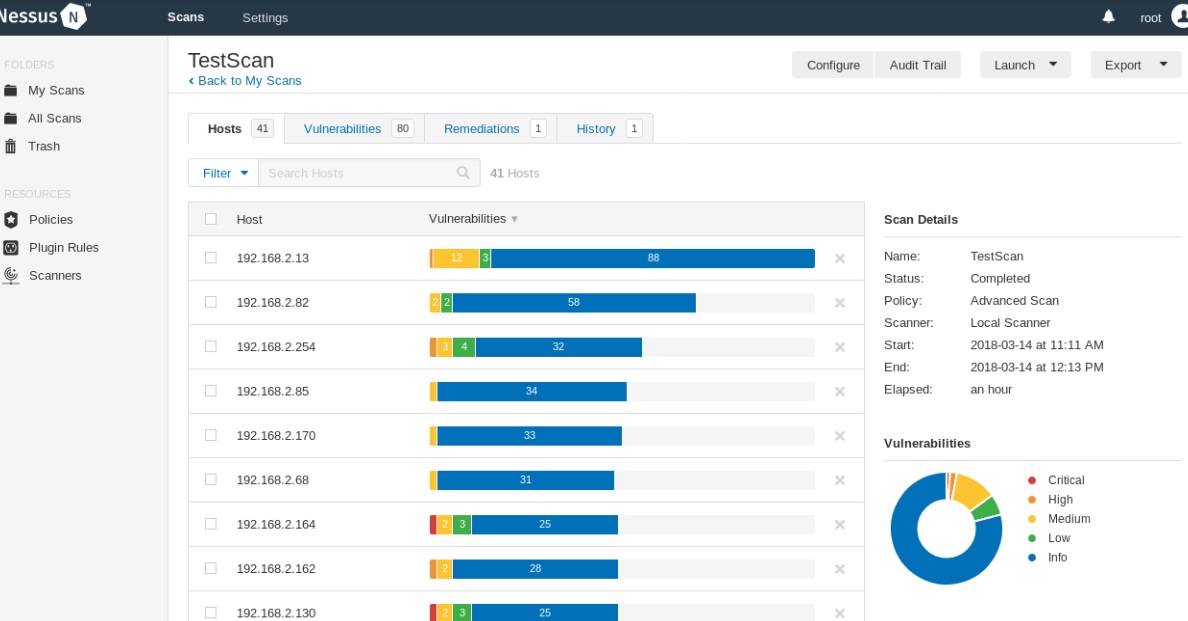

Nessus

Nessus هو ماسح ضوئي لأتمتة التحقق من نقاط الضعف المعروفة في النظام واكتشافها. شفرة المصدر مغلقة ، وهناك نسخة مجانية من Nessus Home ، والتي تتيح لك مسح ما يصل إلى 16 عنوان IP بنفس السرعة والتحليل المفصل كما هو الحال في النسخة المدفوعة.

القدرة على تحديد الإصدارات الضعيفة من الخدمات أو الخوادم ، واكتشاف الأخطاء في تكوين النظام ، وتنفيذ كلمات مرور قاموس bruteforce. يمكن استخدامه لتحديد صحة إعدادات الخدمة (البريد والتحديثات وما إلى ذلك) ، وكذلك في الإعداد لتدقيق PCI DSS. بالإضافة إلى ذلك ، يمكنك نقل بيانات اعتماد المضيف إلى Nessus (SSH أو حساب مجال في Active Directory) ، وسيتمكن الماسح الضوئي من الوصول إلى المضيف وإجراء اختبارات مباشرة عليه ، ويسمى هذا الخيار

فحص بيانات الاعتماد . مريحة للشركات التي تجري عمليات تدقيق لشبكاتها الخاصة.

الايجابيات:

- سيناريوهات منفصلة لكل ثغرة أمنية يتم تحديث أساسها باستمرار ؛

- الإخراج - نص عادي ، XML ، HTML و LaTeX ؛

- API Nessus - يسمح لك بأتمتة عمليات المسح الضوئي والحصول على النتائج ؛

- تفحص الاعتماد ، يمكنك استخدام بيانات اعتماد Windows أو Linux للتحقق من وجود تحديثات أو نقاط ضعف أخرى ؛

- القدرة على كتابة وحدات الأمن المدمجة الخاصة بك - الماسح الضوئي لديه لغة البرمجة النصية الخاصة به NASL (لغة البرمجة النصية للهجوم Nessus) ؛

- يمكنك ضبط الوقت لإجراء المسح المنتظم للشبكة المحلية - نظرًا لذلك ، ستكون خدمة أمن المعلومات على دراية بجميع التغييرات في تكوين الأمان وظهور مضيفين جدد واستخدام كلمات مرور القاموس أو كلمات المرور الافتراضية.

سلبيات:

- قد تكون هناك مخالفات في تشغيل الأنظمة الممسوحة ضوئيًا - مع تعطيل خيار الفحص الآمن ، فأنت بحاجة إلى العمل بعناية ؛

- النسخة التجارية ليست مجانية.

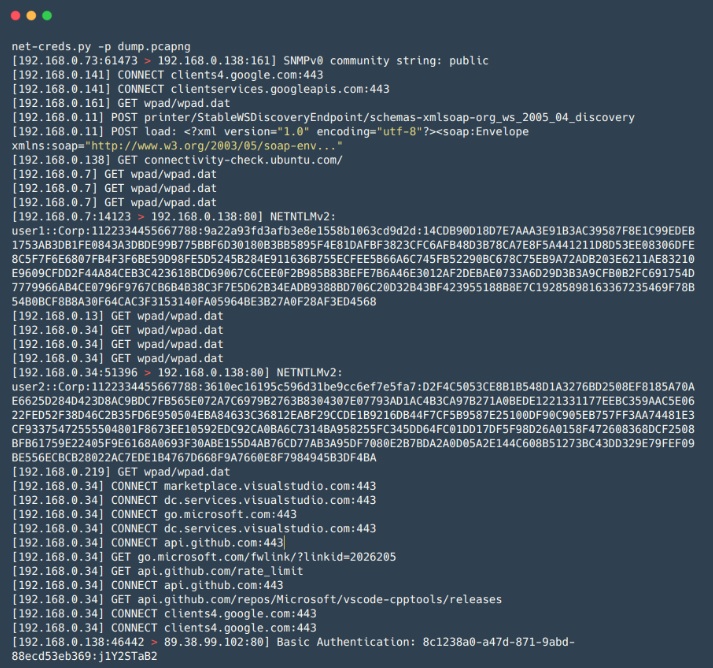

الصافية للCreds

Net-Creds هي أداة Python لجمع كلمات المرور والتجزئة ، وكذلك المعلومات الأخرى ، على سبيل المثال ، عناوين URL التي تمت زيارتها والملفات التي تم تنزيلها وغيرها من معلومات المرور ، سواء في الوقت الفعلي أثناء هجوم MiTM ومن ملفات PCAP المحفوظة مسبقًا . إنها مناسبة للتحليل السريع والسطح للكميات الكبيرة من حركة المرور ، على سبيل المثال ، أثناء هجمات شبكة MiTM ، عندما يكون الوقت محدودًا ، ويتطلب التحليل اليدوي باستخدام Wireshark كثيرًا من الوقت.

الايجابيات:

- يعتمد تحديد الخدمات على تحليل الحزم بدلاً من تحديد الخدمة بعدد المنفذ المستخدم ؛

- سهل الاستخدام

- مجموعة واسعة من البيانات التي تم استردادها - بما في ذلك عمليات تسجيل الدخول وكلمات المرور الخاصة ببروتوكولات FTP و POP و IMAP و SMTP و NTLMv1 / v2 ، بالإضافة إلى معلومات من طلبات HTTP ، على سبيل المثال نماذج تسجيل الدخول والمصادقة الأساسية.

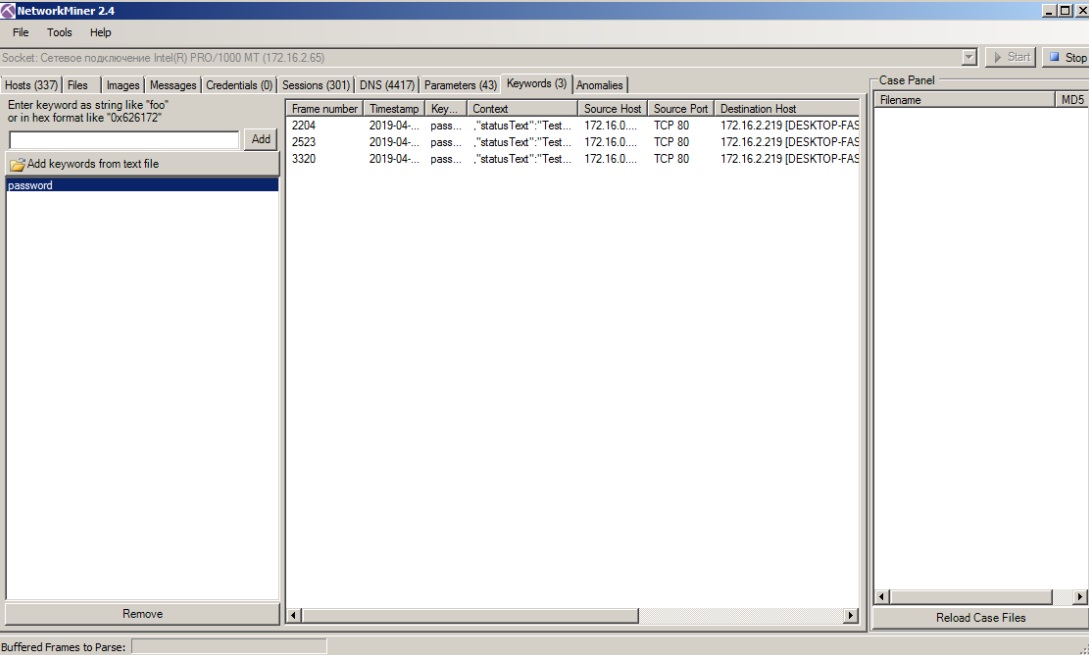

شبكة عمال المناجم

شبكة التعدين هي بمثابة تناظرية لشبكات Net-Creds وفقًا لمبدأ التشغيل ، ولكن لها وظيفة رائعة ، على سبيل المثال ، من الممكن استخراج الملفات المرسلة عبر بروتوكولات SMB. مثل Net-Creds ، إنه مناسب عندما تحتاج إلى تحليل كمية كبيرة من الزيارات بسرعة. لديها أيضا واجهة رسومية مريحة.

الايجابيات:

- واجهة رسومية

- التصور وتصنيف البيانات حسب المجموعات - يبسط تحليل حركة المرور ويجعلها سريعة.

سلبيات:

- الإصدار التجريبي لديه بعض الوظائف.

mitm6

mitm6 - أداة لتنفيذ الهجمات على IPv6 (هجوم SLAAC). تعد IPv6 إحدى الأولويات في Windows (بشكل عام ، في أنظمة التشغيل الأخرى أيضًا) ، وتم تمكين واجهة IPv6 في التكوين الافتراضي ، وهذا يسمح للمهاجم بإعداد خادم DNS الخاص به للضحية باستخدام حزم Router Advertisement ، وبعدها يحصل المهاجم على فرصة لاستبدال DNS الخاص بالضحية . مثالي للقيام بهجوم Relay باستخدام الأداة المساعدة ntlmrelayx ، التي تسمح لك بمهاجمة شبكات Windows بنجاح.

الايجابيات:

- إنه يعمل بشكل رائع على العديد من الشبكات فقط بسبب التكوين القياسي لمضيفات وشبكات Windows ؛

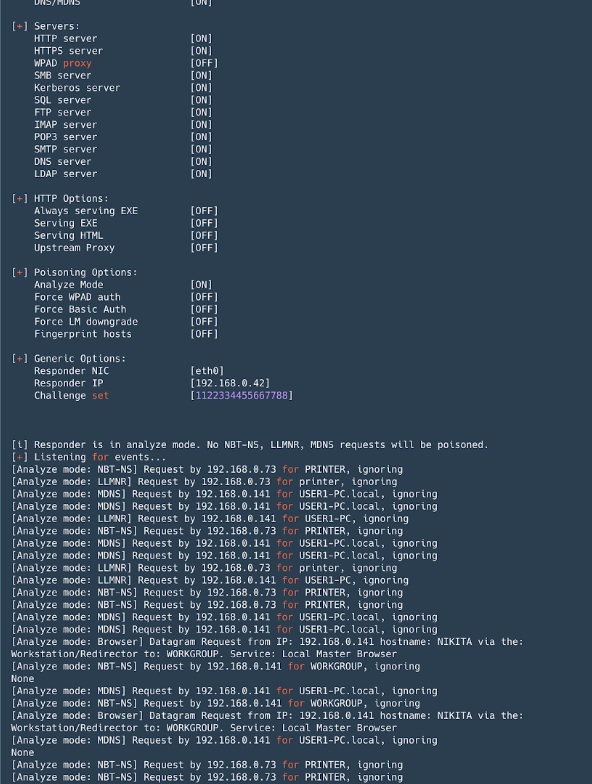

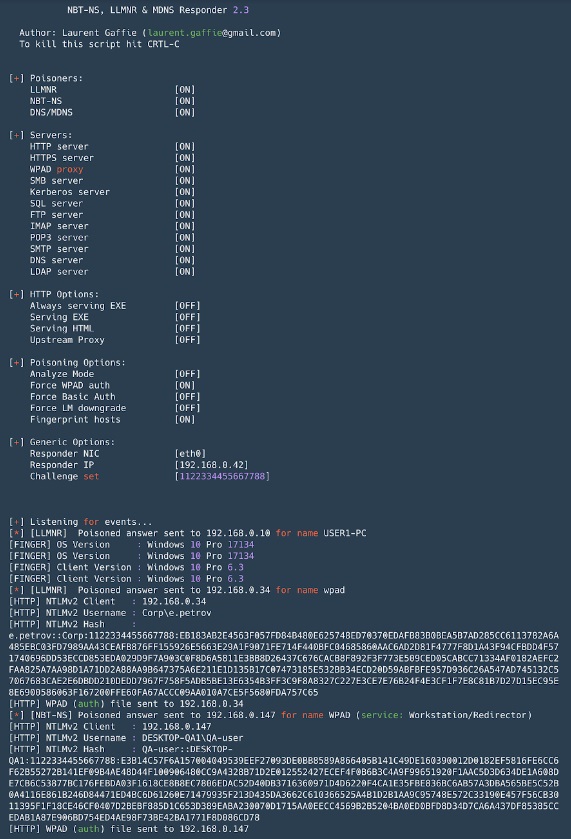

الرد

المستجيب هو أداة لخداع بروتوكولات تحليل اسم البث (LLMNR و NetBIOS و MDNS). أداة لا غنى عنها في شبكات Active Directory. بالإضافة إلى الخداع ، يمكنه اعتراض مصادقة NTLM ، كما أنه يأتي مع مجموعة من الأدوات لجمع المعلومات وتنفيذ هجمات ترحيل NTLM.

الايجابيات:

- بشكل افتراضي ، فإنه يثير العديد من الخوادم التي تدعم مصادقة NTLM: SMB ، MSSQL ، HTTP ، HTTPS ، LDAP ، FTP ، POP3 ، IMAP ، SMTP ؛

- يسمح باستبدال DNS في حالة هجمات MITM (خداع ARP ، وما إلى ذلك) ؛

- بصمة المضيفين الذين قدموا طلب بث ؛

- تحليل الوضع - للمراقبة السلبية للطلبات ؛

- يتوافق تنسيق اعتراض تجزئة مصادقة NTLM مع John the Ripper و Hashcat.

سلبيات:

- عند التشغيل تحت نظام Windows ، فإن حاوية المنفذ 445 (SMB) مليئة ببعض الصعوبات (تتطلب إيقاف الخدمات المقابلة وإعادة التشغيل).

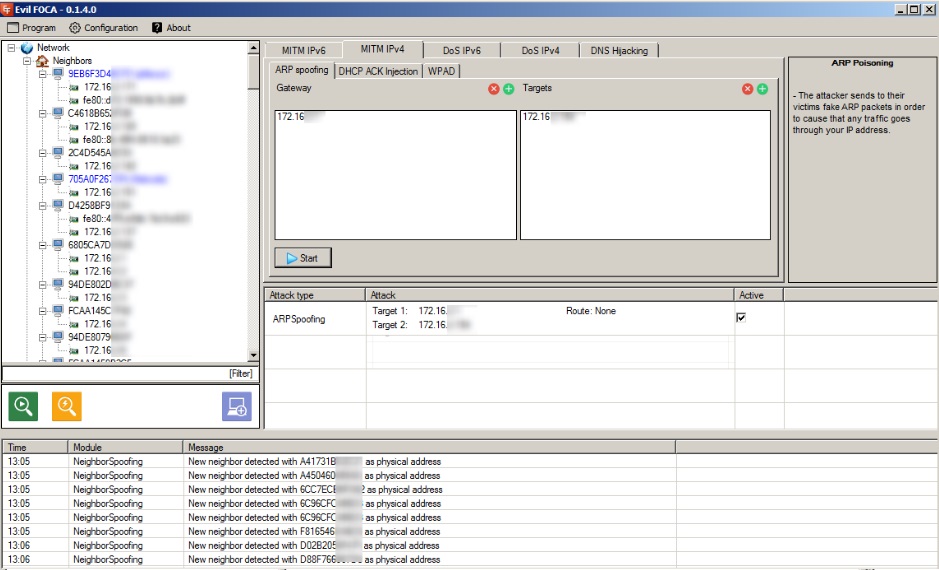

Evil_Foca

Evil Foca هو أداة لفحص هجمات الشبكة المختلفة في شبكات IPv4 و IPv6. يقوم بمسح الشبكة المحلية ، وتحديد الأجهزة ، وأجهزة التوجيه وواجهات الشبكة الخاصة بهم ، وبعد ذلك يمكنك القيام بهجمات مختلفة على المشاركين في الشبكة.

الايجابيات:

- مناسب لهجمات MITM (خداع ARP ، حقن ACK DHCP ، هجوم SLAAC ، خداع DHCP) ؛

- يمكنك القيام بهجمات DoS - من خلال خداع ARP لشبكات IPv4 ، مع SLAAC DoS في شبكات IPv6 ؛

- يمكنك تنفيذ اختطاف DNS ؛

- سهلة الاستخدام ، واجهة المستخدم الرسومية ودية.

سلبيات:

Bettercap

Bettercap هو إطار قوي لتحليل ومهاجمة الشبكات ، وهنا نتحدث أيضًا عن الهجمات على الشبكات اللاسلكية ، و BLE (طاقة بلوتوث منخفضة) ، وحتى هجمات MouseJack على أجهزة HID اللاسلكية. بالإضافة إلى ذلك ، يحتوي على وظيفة لجمع المعلومات من حركة المرور (على غرار الأرصدة الصافية). بشكل عام ، سكين سويسري (الكل في واحد). في الآونة الأخيرة ، لا يزال لديه

واجهة رسومية على شبكة الإنترنت .

الايجابيات:

- شم الاعتمادات - يمكنك التقاط عناوين URL التي تمت زيارتها ومضيفات HTTPS ، مصادقة HTTP ، وبيانات الاعتماد عبر العديد من البروتوكولات المختلفة ؛

- العديد من هجمات MITM المضمنة ؛

- وكيل شفاف HTTP (S) - يمكنك التحكم في حركة المرور حسب احتياجاتك ؛

- المدمج في خادم HTTP.

- دعم caplets - الملفات التي تتيح لك وصف الهجمات المعقدة والآلية بلغة نصية.

سلبيات:

- بعض الوحدات النمطية - على سبيل المثال ، ble.enum - غير مدعومة جزئيًا من قِبل macOS و Windows ، وبعضها مصمم فقط لنظام Linux - packet.proxy.

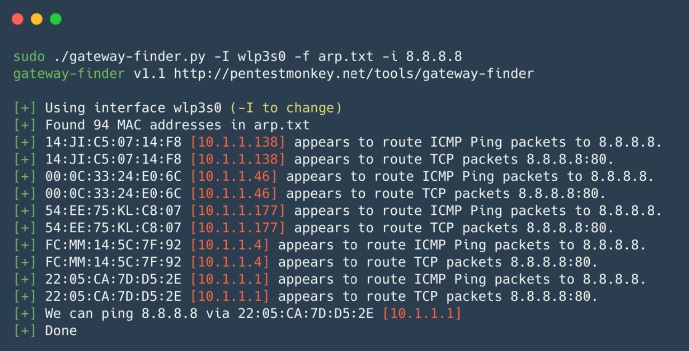

gateway_finder

الباحث عن عبّارة - برنامج نصي بيثون يساعد في تحديد العبارات المحتملة على الشبكة. إنه مناسب للتحقق من التجزئة أو البحث عن المضيفين الذين يمكنهم التوجيه إلى الشبكة الفرعية أو الإنترنت المطلوبة. مناسب للآفات الداخلية عندما تحتاج إلى التحقق السريع من الطرق غير المصرح بها أو الطرق المؤدية إلى الشبكات المحلية الداخلية الأخرى.

الايجابيات:

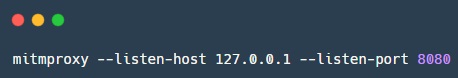

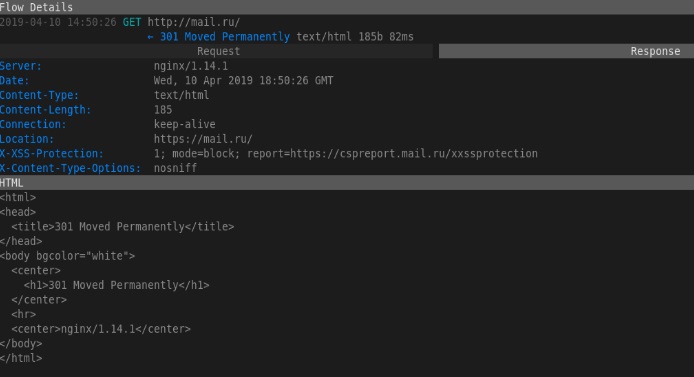

mitmproxy

mitmproxy هو أداة مفتوحة المصدر لتحليل حركة المرور المؤمنة بواسطة SSL / TLS. يعتبر mitmproxy مناسبًا لاعتراض وتعديل حركة المرور المحمية ، بالطبع ، مع بعض المحاذير ؛ لا تنفذ الأداة هجمات على فك تشفير SSL / TLS. يتم استخدامه عند الضرورة لاعتراض وتسجيل التغييرات في حركة المرور المحمية بواسطة SSL / TLS. وهو يتألف من Mitmproxy - لبروكسي المرور ، و mitmdump - على غرار tcpdump ، ولكن لحركة مرور HTTP (S) ، و mitmweb - واجهة ويب لـ Mitmproxy.

الايجابيات:

- يعمل مع بروتوكولات مختلفة ، ويدعم أيضًا تعديل الأشكال المختلفة ، من HTML إلى Protobuf ؛

- API for Python - يسمح لك بكتابة البرامج النصية للمهام غير القياسية ؛

- يمكن أن تعمل في وضع الوكيل شفافة مع اعتراض حركة المرور.

سلبيات:

- تنسيق التفريغ غير متوافق مع أي شيء - من الصعب استخدام grep ، يجب عليك كتابة البرامج النصية.

SIET

SIET هي أداة لاستغلال قدرات بروتوكول التثبيت الذكي من Cisco. من الممكن الحصول على التكوين وتعديله ، وكذلك التحكم في جهاز Cisco. إذا تمكنت من الحصول على تكوين جهاز Cisco ، فيمكنك التحقق من ذلك باستخدام

CCAT ، فهذه الأداة مفيدة لتحليل أمان تكوين جهاز Cisco الخاص بك.

الايجابيات:

باستخدام بروتوكول تثبيت Smart Cisco ، يمكنك:

- تغيير عنوان خادم tftp على جهاز العميل عن طريق إرسال حزمة TCP مشوهة واحدة ؛

- نسخ ملف تكوين الجهاز ؛

- استبدال تكوين الجهاز ، على سبيل المثال ، إضافة مستخدم جديد ؛

- تحديث صورة iOS على الجهاز ؛

- قم بتشغيل مجموعة عشوائية من الأوامر على الجهاز. هذه ميزة جديدة لا تعمل إلا في الإصدارات 3.6.0E و 15.2 (2) E iOS.

سلبيات:

- إنه يعمل مع مجموعة محدودة من أجهزة Cisco ، كما أنك تحتاج إلى عنوان IP "أبيض" لتلقي استجابة من الجهاز ، أو يجب أن تكون على نفس الشبكة مع الجهاز.

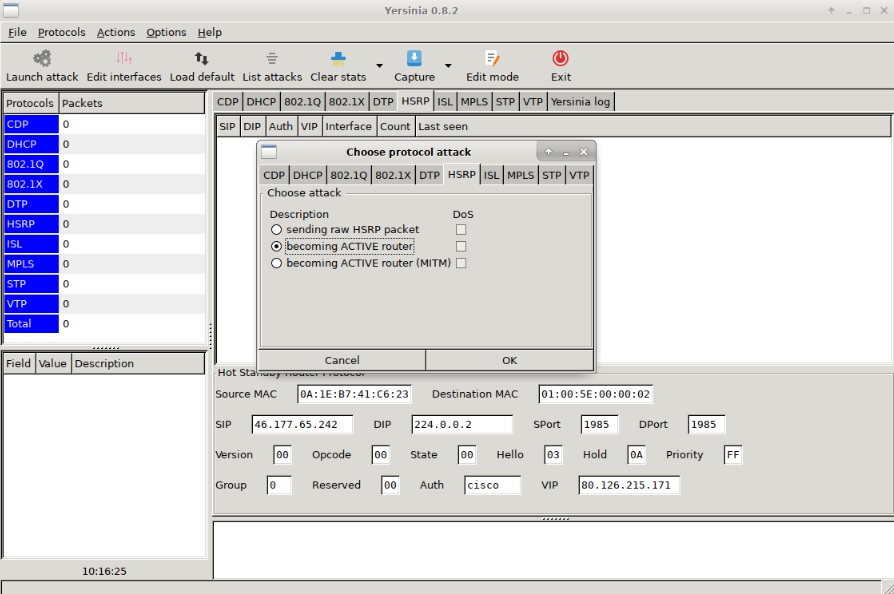

يرسينيا

yersinia هو إطار هجوم L2 مصمم لاستغلال العيوب الأمنية في بروتوكولات شبكة L2 المختلفة.

الايجابيات:

- يسمح لك بمهاجمة البروتوكولات STP و CDP و DTP و DHCP و HSRP و VTP وغيرها.

سلبيات:

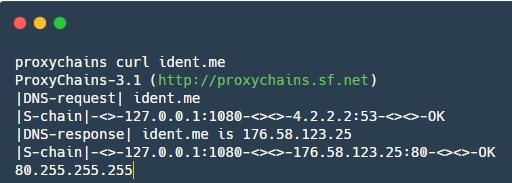

proxychains

proxychains هي أداة تسمح لك بإعادة توجيه حركة مرور التطبيقات من خلال بروكسي SOCKS المحدد.

الايجابيات:

- يساعد على إعادة توجيه حركة المرور إلى بعض التطبيقات التي ، بشكل افتراضي ، غير قادرة على العمل مع الوكلاء.

في هذه المقالة ، درسنا باختصار مزايا وعيوب الأدوات الأساسية لشبكة Pentest الداخلية. لا تنزعج ، فنحن نخطط لتحميل هذه المجموعات بشكل أكبر: الويب وقواعد البيانات والتطبيقات المحمولة - سنكتب أيضًا عن هذا.

مشاركة المرافق المفضلة لديك في التعليقات!