الصورة: فريق Knownsec 404

الصورة: فريق Knownsec 404قام باحثو أمن المعلومات في فريق Knownsec 404 بفحص الرقعة الخاصة بضعف عدم التقاء اكتشف في مارس

ونشروا رمزًا لاستغلاله. يتيح استخدام هذا الخطأ الأمني للمهاجمين اكتساب القدرة على تنفيذ أي أوامر على خادم Confluence وتنزيل البرامج الضارة.

بعد وقت قصير من نشر استغلال مشكلة عدم الحصانة ، اكتشف خبراء PT ESC محاولة كبيرة لاستغلالها. نخبرك ما هي المشكلة وكيف تحمي نفسك.

ما هي المشكلة

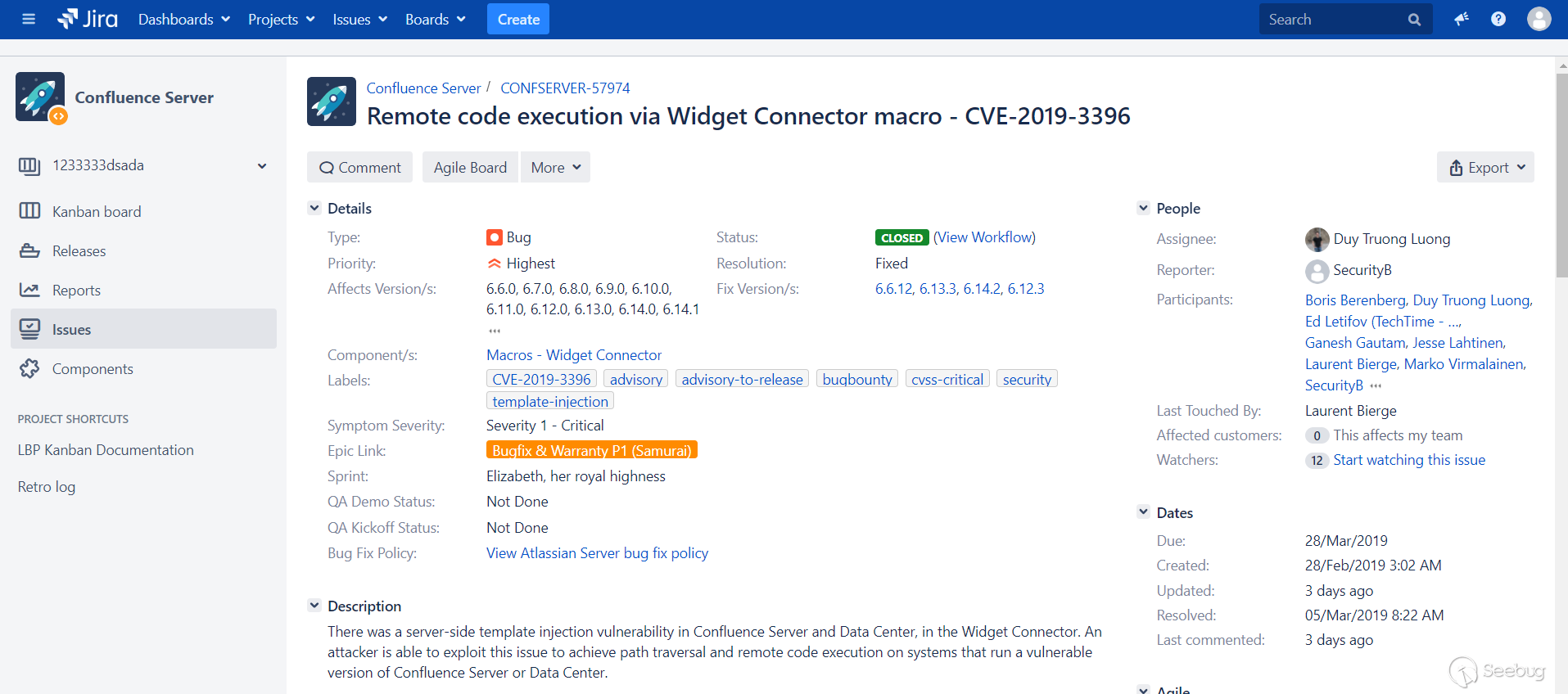

حدثت مشكلة عدم الحصانة CVE-2019-3396 نظرًا لحدوث خطأ في رمز الوحدة النمطية لـ Widget Connector في Confluence Server. من خلال مساعدته ، يمكن للمهاجمين إجبار Confluence الضعيفة على تنزيل قالب ضار من خادمه وتنفيذ أي أوامر. الهجوم لا يتطلب تفويضًا على الخادم.

في

نشرة الأمن التي نشرها مطورو شركة أتلاسيان كونفلوينس ، يتم وصف مشكلة عدم الحصانة على النحو التالي:

يمكن للمهاجم استغلال مشكلة عدم الحصانة لحقن القوالب على جانب الخدمة وتجاوز المسارات وتنفيذ التعليمات البرمجية عن بُعد على الأنظمة التي تحتوي على خادم التقاء وخادم بيانات عرضة للإصابة بهجمات الفيروسات.

بالإضافة إلى ذلك ، اكتشف باحثون من Assetnote و DEVCORE مشكلة عدم الحصانة CVE-2019-3395 في البرنامج المساعد WebDAV. إنها تتيح لك مزيفة الاستعلامات على جانب الخادم (Server Side Request Forgery، SSRF). يمكن للمتسللين إرسال طلبات HTTP و WebDAV العشوائية من المثيلات الضعيفة لخادم Confluence Server و Data Server.

إصدارات البرامج الضعيفة:

- جميع الإصدارات 1.xx ، 2.xx ، 3.xx ، 4.xx و 5.xx

- جميع الإصدارات 6.0.x ، 6.1.x ، 6.2.x ، 6.3.x ، 6.4.x ، و 6.5.x

- جميع الإصدارات 6.6.x إلى 6.6.12

- جميع الإصدارات 6.7.x ، 6.8.x ، 6.9.x ، 6.10.x و 6.11.x

- جميع الإصدارات من 6.12.x إلى 6.12.3

- جميع الإصدارات من 6.13.x إلى 6.13.3

- جميع الإصدارات 6.14.x إلى 6.14.2

علة ثابتة:

- في الإصدار 6.6.12 والإصدارات الأحدث 6.6.x

- في الإصدار 6.12.3 والإصدارات الأحدث 6.12.x

- في الإصدار 6.13.3 والإصدارات الأحدث 6.13.x

- في الإصدار 6.14.2 وأعلى.

استغلال

تم نشر تفاصيل مشكلة عدم الحصانة في 10 أبريل ، وفي اليوم التالي ، اكتشف خبراء ESF Technologies إيجابيًا فحصًا جماعيًا لعدد 8090 منفذًا على الإنترنت - وهذا هو المنفذ القياسي لخادم Confluence.

من السهل اكتشاف محاولات الهجوم: سيتم إرفاقها دائمًا بطلبات POST الواردة إلى URL / rest / tinymce / 1 / macro / المعاينة ، وفي حالة اختراق الخادم ، الطلبات الصادرة إلى خادم FTP للمهاجم لتنزيل ملف بامتداد .vm. وفقًا لخدمة البحث في ZoomEye ، يتوفر ما لا يقل عن 60،000 خادم التقاء على الإنترنت.

بالإضافة إلى ذلك ، شهد الخبراء إصابة خوادم Confluence بالبرامج الضارة من Linux Spike Trojan ، المعروفة سابقًا باسم MrBlack. إنه ملف ELF وهو مخصص بشكل أساسي لهجمات DDoS.

عندما يدخل النظام ، يتم إصلاح البرامج الضارة باستخدام ملف rc.local ويبدأ في كل مرة يبدأ فيها تشغيل الكمبيوتر المصاب. بعد البدء ، في سلسلة رسائل منفصلة وفي حلقة لا نهاية لها ، تقوم بجمع معلومات حول النظام وإرسالها إلى خادم يتحكم فيه المهاجمون C2. بين البيانات التي تم جمعها هي معلومات حول المعالج ، واجهات الشبكة ، وعمليات التشغيل. بعد ذلك ، يتم بدء حلقة لا نهاية لها في مؤشر ترابط منفصل ، حيث ترسل السلسلة "VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker" إلى الخادم ، واستجابة لذلك تنتظر الأمر.

الأوامر التي يمكن أن تنفذها البرامج الضارة هي:

- تنفيذ الأوامر من خلال قذيفة

- بدء تشغيل DDOS

- الانتهاء من العمل

يحتوي أمر DDOS على عناوين AES المشفرة للخوادم التي يجب شن الهجوم عليها. يتم فك تشفير البرامج الضارة باستخدام مفتاح سلكي.

خيارات هجوم DDOS المتاحة:

- الفيضانات syn

- الفيضان LSYN

- الفيضانات UDP

- الفيضانات UDPS

- الفيضانات TCP

- الفيضانات CC

كيف تحمي نفسك

تم إصلاح ثغرة أمنية CVE-2019-3396 في 20 مارس 2019.

نشرة الأمن متاحة على موقع أتلاسيان مع وصفها وقائمة الإصدارات المصححة. لإصلاح مشكلة عدم الحصانة ، يحتاج المستخدمون إلى تحديث النظام إلى الإصدارات المضمنة في التصحيح.

أيضًا ، لاكتشاف محاولات استغلال ثغرة CVE-2019-3396 ونشاط Linux Spike ، قمنا بتطوير قواعد Suricata IDS: