تقوم مؤسسة الاتصالات الكمومية بإنشاء أنظمة توزيع مفاتيح التشفير. السمة الرئيسية هي استحالة "التنصت على المكالمات الهاتفية".

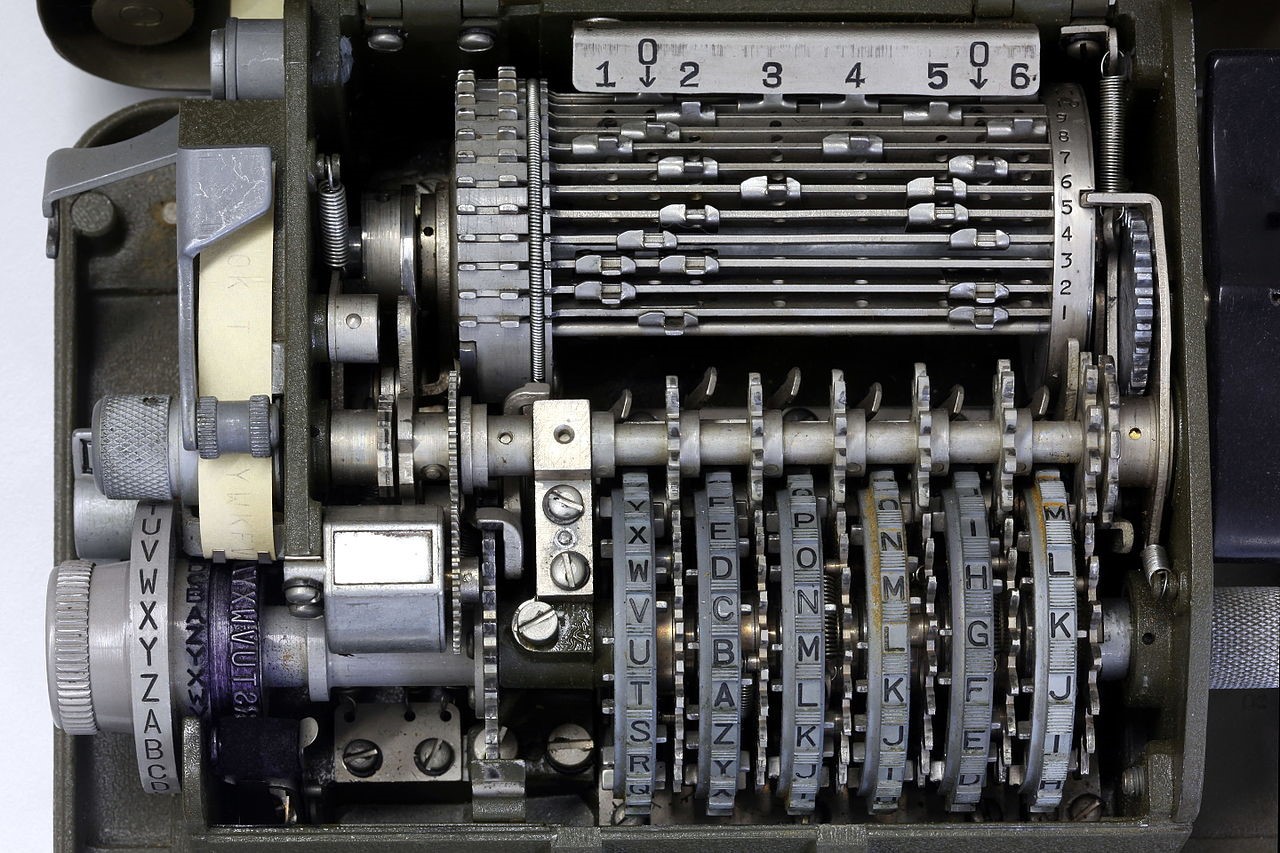

راما / ويكيميديا / CC BY-SA

راما / ويكيميديا / CC BY-SAلماذا تشارك الشبكات الكمومية؟

تعتبر البيانات محمية إذا تجاوز وقت فك التشفير "تاريخ انتهاء الصلاحية" بشكل ملحوظ. اليوم أصبح من الصعب تحقيق هذا الشرط - تطوير أجهزة الكمبيوتر العملاقة هو السبب. قبل بضع سنوات ، تم إتقان مجموعة من 80 من أجهزة الكمبيوتر المستندة إلى Pentium 4 (

ص 6 في المقالة ) بتشفير RSA 1024 بت في 104 ساعات فقط.

على الحاسوب العملاق ، ستكون هذه المرة أقصر بكثير ، ولكن أحد الحلول للمشكلة قد يكون "تشفير قوي تمامًا" ، وهو المفهوم الذي اقترحه شانون. في مثل هذه الأنظمة ، يتم إنشاء مفاتيح لكل رسالة ، مما يزيد من خطر اعتراضها.

هنا ، سيأتي نوع جديد من خطوط الاتصال إلى شبكات الإنقاذ - الكم التي تنقل البيانات (مفاتيح التشفير) باستخدام فوتونات مفردة. عندما تحاول اعتراض الإشارة ، يتم إتلاف هذه الفوتونات ، والتي تعمل كدليل على غزو القناة. يتم إنشاء مثل هذا النظام لنقل البيانات من قبل المؤسسة الإبداعية الصغيرة التابعة لجامعة ITMO ، Quantum Communications. على رأسهم آرثر جليم ، رئيس مختبر المعلومات الكمومية ، وسيرجي كوزلوف ، مدير المعهد الدولي للضوئيات وتقنيات المعلومات البصرية.

كيف تعمل التكنولوجيا

يعتمد على طريقة الاتصال الكمومي في الترددات الجانبية. خصوصيتها هي أن الفوتونات المفردة لا تنبعث مباشرة من المصدر. يتم نقلها إلى الترددات الجانبية نتيجة تعديل الطور للنبضات الكلاسيكية. الفترة الفاصلة بين تردد الموجة الحاملة والترددات الفرعية هي حوالي 10-20 مساءً. يسمح لك هذا النهج ببث إشارة كمية بسرعة 200 متر بسرعة 400 ميجابت / ثانية.

يعمل على النحو التالي: ليزر خاص يولد نبضة بطول موجة 1550 نانومتر ويرسلها إلى المغير الطور الكهروضوئي. بعد التعديل ، يظهر ترددان جانبيان ، يختلفان عن الموجة الحاملة من خلال قيمة إشارة الراديو المعدلة.

علاوة على ذلك ، وباستخدام نوبات الطور ، تكون الإشارة مشفرة قليلاً ويتم إرسالها إلى جانب الاستقبال. عندما يصل المرشح الطيفي إلى جهاز الاستقبال ، يقوم بإصدار إشارة تردد جانبي (باستخدام كاشف الفوتون) ويقوم بإجراء تعديل الطور المتكرر وفك تشفير البيانات.

يتم تبادل المعلومات اللازمة لإنشاء اتصال آمن عبر قناة مفتوحة. يتم إنشاء مفتاح خام في وقت واحد في وحدات الإرسال والاستقبال. يتم حساب معدل الخطأ لذلك ، مما يدل على ما إذا كانت هناك محاولة للتنصت على الشبكة. إذا كان كل شيء على ما يرام ، يتم تصحيح الأخطاء ، ويتم إنشاء مفتاح تشفير سري في وحدات الإرسال والاستقبال.

PxHere / PD

PxHere / PDما زال يتعين القيام به

على الرغم من "التصدع" النظري للشبكات الكمومية ، فهي حتى الآن ليست دفاعًا مشفرًا مطلقًا. المعدات لها تأثير كبير على السلامة. قبل بضع سنوات ، اكتشفت مجموعة من المهندسين من جامعة واترلو ثغرة أمنية يمكن أن تعترض البيانات في شبكة الكم. كان مرتبطا مع احتمال الكاشف الضوئي "الأعمى". إذا قمت بتوجيه الضوء الساطع إلى الكاشف ، يصبح مشبعًا ويتوقف عن تسجيل الفوتونات. بعد ذلك ، عند تغيير شدة الضوء ، يمكنك التحكم في المستشعر وخداع النظام.

لحل هذه المشكلة ، سوف تضطر إلى تغيير مبادئ أجهزة الاستقبال. هناك بالفعل دائرة من المعدات المحمية غير حساسة للهجمات على أجهزة الكشف - فهي ببساطة لا تحتوي على هذه الأجهزة. لكن هذه الحلول تزيد من تكلفة إدخال أنظمة الكم ولم تتجاوز بعد المختبر.

"فريقنا يعمل أيضا في هذا الاتجاه. نحن نعمل مع المتخصصين الكنديين والمجموعات الأجنبية والروسية الأخرى. يقول آرثر جليم: إذا تمكنت من إغلاق نقاط الضعف على مستوى الحديد ، فستصبح الشبكات الكمومية واسعة الانتشار وتصبح أرضًا اختبارًا لتطوير تقنيات جديدة.

آفاق

المزيد والمزيد من الشركات المحلية تبدي اهتماما في حلول الكم. فقط شركة Quantum Communications LLC تزود العملاء بخمس أنظمة لنقل البيانات سنويًا. مجموعة واحدة من المعدات ، اعتمادا على المدى (من 10 إلى 200 كم) ، تكلف 10-12 مليون روبل. السعر مشابه للنظيرات الأجنبية ذات المعلمات التشغيلية الأكثر تواضعًا.

هذا العام ، تلقت شركة Quantum Communications استثماراً قدره مائة مليون روبل. هذه الأموال سوف تساعد الشركة على جلب المنتج إلى السوق الدولية. بعضهم سوف يذهب إلى تطوير مشاريع الطرف الثالث. على وجه الخصوص ، إنشاء أنظمة التحكم الكم لمراكز البيانات الموزعة. يعتمد الفريق على أنظمة معيارية يمكنها الاندماج في البنية التحتية الحالية لتكنولوجيا المعلومات.

في المستقبل ، ستصبح أنظمة نقل البيانات الكمومية أساسًا لنوع جديد من البنية التحتية. ستظهر شبكات SDN التي تستخدم أنظمة توزيع مفاتيح الكم مقترنة بالتشفير التقليدي لحماية البيانات.

سيستمر استخدام التشفير الرياضي لحماية المعلومات مع فترة محدودة من السرية ، وستجد الطرق الكمية مكانتها في المناطق التي تتطلب حماية أقوى للبيانات.

في مدونتنا على حبري: