هذه المقالة هي استمرار

للمواد السابقة على ميزات إعداد معدات

Palo Alto Networks . هنا نريد أن نتحدث عن إعداد

IPSec Site-to-Site VPN على أجهزة

Palo Alto Networks وعن خيار تكوين ممكن لتوصيل العديد من مزودي الإنترنت.

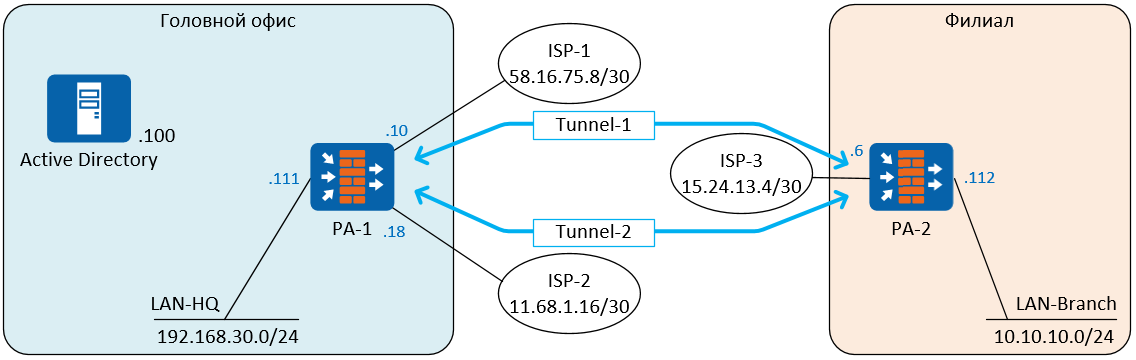

للتوضيح ، سيتم استخدام المخطط القياسي لربط المكتب الرئيسي بالفرع. لتوفير اتصال إنترنت متسامح مع الأعطال ، يستخدم المكتب الرئيسي الاتصال المتزامن لمقدمي خدمات اثنين: ISP-1 و ISP-2. الفرع لديه اتصال بمزود واحد فقط ، ISP-3. بين جدران الحماية PA-1 و PA-2 ، تم بناء نفقين. تعمل الأنفاق في وضع

الاستعداد النشط ، ويكون Tunnel-1 نشطًا ، وسيبدأ Tunnel-2 في نقل حركة المرور عند فشل Tunnel-1. يستخدم Tunnel-1 اتصالًا بموفر خدمة الإنترنت ISP-1 ، ويستخدم Tunnel-2 اتصالًا بموفر خدمة الإنترنت ISP-2. يتم إنشاء جميع عناوين IP بشكل عشوائي لأغراض العرض التوضيحي ، ولا ترتبط بالواقع.

لإنشاء VPN من موقع إلى موقع ، سيتم استخدام

IPSec - مجموعة من البروتوكولات لحماية البيانات المرسلة عبر IP. ستعمل

IPSec باستخدام

بروتوكول أمان ESP (Encapsulating Security Payload) ، والذي سيوفر تشفير البيانات المرسلة.

يتضمن

IPSec IKE (تبادل مفاتيح الإنترنت) ، البروتوكول المسؤول عن التفاوض بشأن معلمات أمان SA (اقترانات الأمان) التي يتم استخدامها لحماية البيانات المرسلة. تدعم جدران الحماية PAN

IKEv1 و

IKEv2 .

في

IKEv1 VPN ، تم بناء الاتصال على مرحلتين:

IKEv1 Phase 1 (IKE tunnel) و

IKEv1 Phase 2 (IPSec tunnel) ، بحيث يتم إنشاء نفقين ، أحدهما يعمل على تبادل معلومات الخدمة بين جدران الحماية والثاني لنقل حركة المرور. هناك وضعان للتشغيل في

IKEv1 Phase 1 - الوضع الرئيسي والوضع العدواني. يستخدم الوضع العدواني عددًا أقل من الرسائل وأسرع ، لكنه لا يدعم حماية هوية النظير.

حل

IKEv2 محل

IKEv1 ، ومقارنة بـ

IKEv1 ، فإن ميزته الرئيسية تتمثل في متطلبات أقل للنطاق الترددي ومفاوضات SA أسرع. يستخدم

IKEv2 رسائل خدمة أقل (4 في المجموع) ، ويدعم بروتوكول EAP و MOBIKE ويضيف آلية تحقق من توفر الأقران يتم بها إنشاء نفق -

التحقق من الصلاحية ، واستبدال Dead Peer Detection في IKEv1. إذا فشل الاختبار ، فيمكنك

IKEv2 إعادة ضبط النفق ومن ثم التعافي تلقائيًا في أقرب وقت ممكن. يمكنك

قراءة المزيد عن الاختلافات

هنا .

إذا تم بناء النفق بين جدران الحماية الخاصة

بمصنعين مختلفين ، فقد يكون هناك أخطاء في تطبيق

IKEv2 ، ومن أجل التوافق مع هذه المعدات ، يمكن استخدام

IKEv1 . في حالات أخرى ، من الأفضل استخدام

IKEv2 .

خطوات الإعداد:

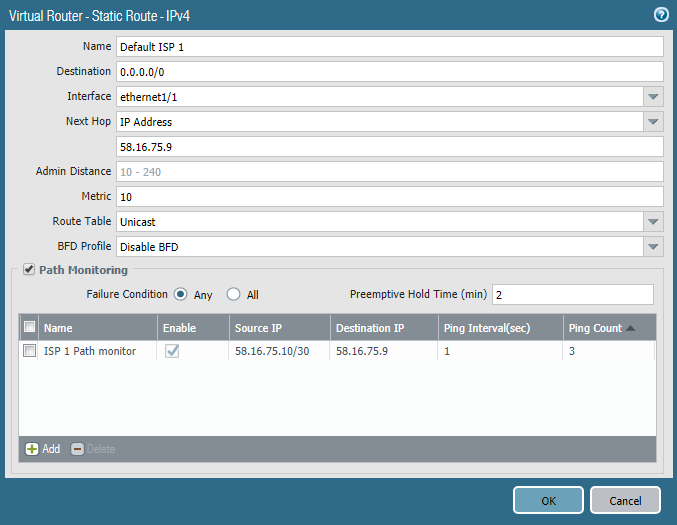

• تكوين اثنين من مقدمي الإنترنت في وضع نشط / الاستعدادهناك عدة طرق لتنفيذ هذه الميزة. واحد منهم هو استخدام آلية

مراقبة المسار ، والتي أصبحت متاحة منذ

PAN-OS 8.0.0 . يستخدم هذا المثال الإصدار 8.0.16. تشبه هذه الميزة IP SLA في أجهزة توجيه Cisco. في معلمة المسار الافتراضي الثابت ، يتم تكوين إرسال حزم ping إلى عنوان IP محدد من عنوان مصدر محدد. في هذه الحالة ، تقوم واجهة ethernet1 / 1 بفحص العبارة الافتراضية مرة واحدة في الثانية. إذا لم يكن هناك إجابة على ثلاث أصوات متتالية ، فسيتم اعتبار المسار غير صالح ويتم إزالته من جدول التوجيه. تم تكوين نفس المسار في اتجاه مزود الإنترنت الثاني ، ولكن مع مزيد من المقاييس (إنه نسخة احتياطية). بمجرد إزالة المسار الأول من الجدول ، سيبدأ جدار الحماية في إرسال حركة المرور على طول المسار الثاني -

تجاوز الفشل . عندما يبدأ الموفر الأول في الاستجابة للأصوات ، سيعود مساره إلى الجدول ويستبدل الثاني بسبب أفضل مقياس -

Fail-Back . تستغرق عملية

تجاوز الفشل عدة ثوان اعتمادًا على الفواصل الزمنية التي تم تكوينها ، ولكن في أي حال ، فإن العملية ليست فورية ، وفي الوقت الحالي يتم فقد الحركة.

Fail-Back يمر دون فقدان حركة المرور. من الممكن جعل

Fail-Over أسرع باستخدام

BFD ، إذا كان موفر خدمة الإنترنت الخاص بك يوفر هذا الخيار.

يتم دعم

BFD بدءًا

من سلسلة PA-3000 و

VM-100 . نظرًا لأنه عنوان ping ، من الأفضل عدم تحديد بوابة المزود ، ولكن عنوان الإنترنت العام المتاح دائمًا.

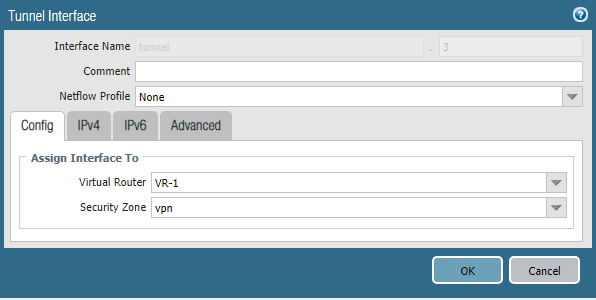

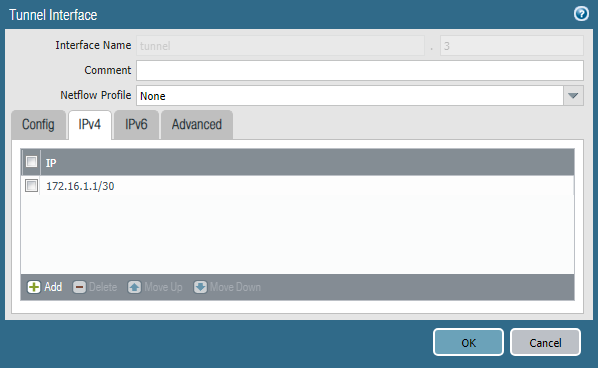

• إنشاء واجهة النفق

• إنشاء واجهة النفقتنتقل حركة المرور داخل النفق عبر واجهات افتراضية خاصة. يجب تكوين كل منهم بعنوان IP من شبكة النقل. في هذا المثال ، سيتم استخدام الشبكة الفرعية 172.16.1.0/30 للنفق 1 ، وسيتم استخدام الشبكة الفرعية 172.16.2.0/30 للنفق -2.

يتم إنشاء واجهة النفق في

الشبكة -> واجهات -> قسم

النفق . يجب عليك تحديد جهاز التوجيه الظاهري ومنطقة الأمان ، وكذلك عنوان IP من شبكة النقل المقابلة. يمكن أن يكون رقم الواجهة أي.

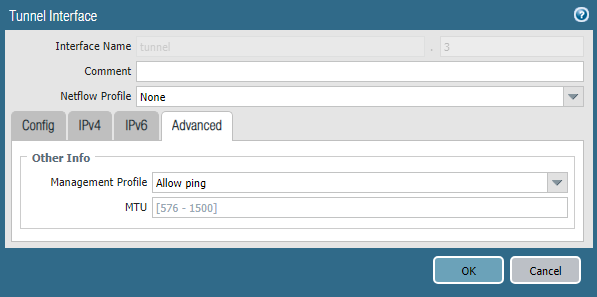

في القسم "

خيارات متقدمة" ، يمكنك تحديد

"ملف تعريف إدارة" يسمح بإجراء اختبار ping على هذه الواجهة ، وقد يكون ذلك مفيدًا للاختبار.

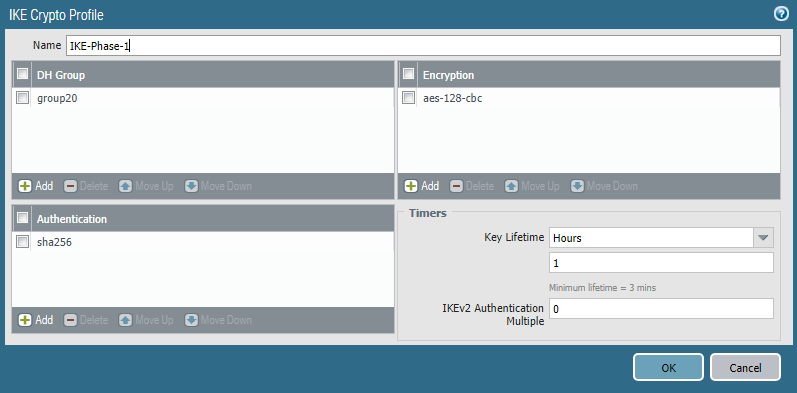

• تكوين ملف تعريف IKEيعتبر IKE Profile

• تكوين ملف تعريف IKEيعتبر IKE Profile مسؤولاً عن الخطوة الأولى في إنشاء اتصال VPN ، وهنا ، يتم تحديد معلمات نفق

IKE Phase 1 . يتم إنشاء ملف التعريف في

الشبكة -> ملفات تعريف

الشبكة -> تشفير IKE . يجب عليك تحديد خوارزمية التشفير ، التجزئة ، مجموعة Diffie-Hellman والعمر الافتراضي. بشكل عام ، كلما كانت الخوارزميات أكثر تعقيدًا ، كان الأداء أسوأ ؛ يجب تحديدها بناءً على متطلبات أمنية محددة. ومع ذلك ، لا يشجعنا بشدة استخدام مجموعة Diffie-Hellman دون سن 14 لحماية المعلومات المهمة. ويرجع ذلك إلى مشكلة عدم حصانة البروتوكول ، والتي لا يمكن تسويتها إلا باستخدام حجم وحدة 2048 بت أو أعلى ، أو خوارزميات تشفير إهليلجية ، والتي تستخدم في المجموعات 19 ، 20 ، 21 ، 24. هذه الخوارزميات أكثر إنتاجية من التشفير التقليدي.

مزيد من التفاصيل هنا . و

هنا .

• تكوين ملف تعريف IPSec

• تكوين ملف تعريف IPSecالخطوة الثانية في إنشاء اتصال VPN هي نفق IPSec. يتم تكوين معلمات SA الخاصة به في

الشبكة -> ملفات تعريف الشبكة -> ملف تعريف تشفير IPSec . تحتاج هنا إلى تحديد بروتوكول IPSec -

AH أو

ESP ، وكذلك معلمات

SA - خوارزميات التجزئة والتشفير ومجموعات Diffie-Hellman وعمر المفتاح. قد لا تتطابق إعدادات SA في ملف تعريف تشفير IKE وملف تشفير IPSec.

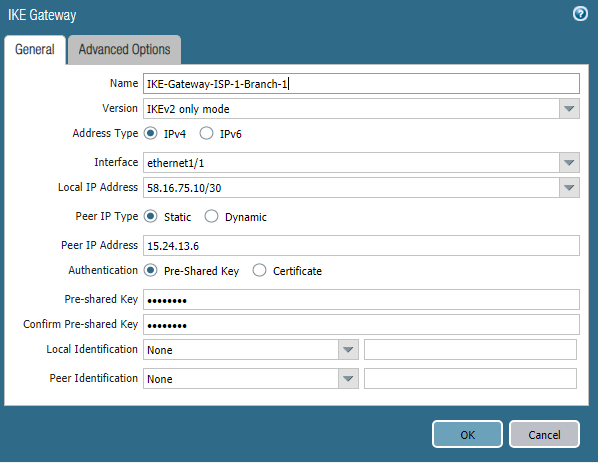

• تكوين بوابة ايكبوابة IKE عبارة

• تكوين بوابة ايكبوابة IKE عبارة عن كائن يحدد الموجه أو جدار الحماية الذي تم بناء نفق VPN به. لكل نفق ، تحتاج إلى إنشاء

بوابة IKE الخاصة بك. في هذه الحالة ، يتم إنشاء نفقين ، واحد من خلال كل مزود إنترنت. يشار إلى الواجهة الصادرة المقابلة وعنوان IP الخاص به ، وعنوان IP النظير ، والمفتاح المشترك. يمكنك استخدام الشهادات كبديل للمفتاح المشترك.

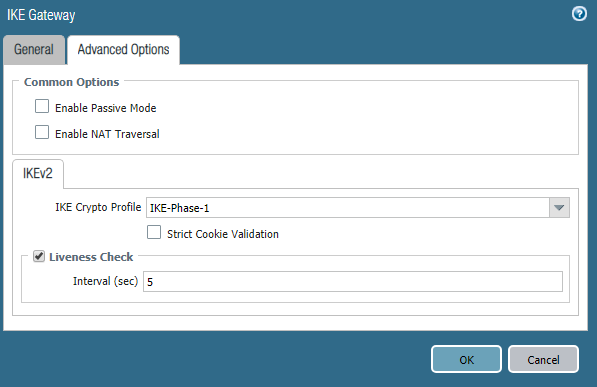

يشير هذا إلى

ملف تعريف تشفير IKE الذي تم إنشاؤه مسبقًا. معلمات الكائن

IKE Gateway الثاني متشابهة ، باستثناء عناوين IP. إذا كان جدار الحماية Palo Alto Networks يقع خلف جهاز توجيه NAT ، فيجب تمكين آلية

NAT Traversal .

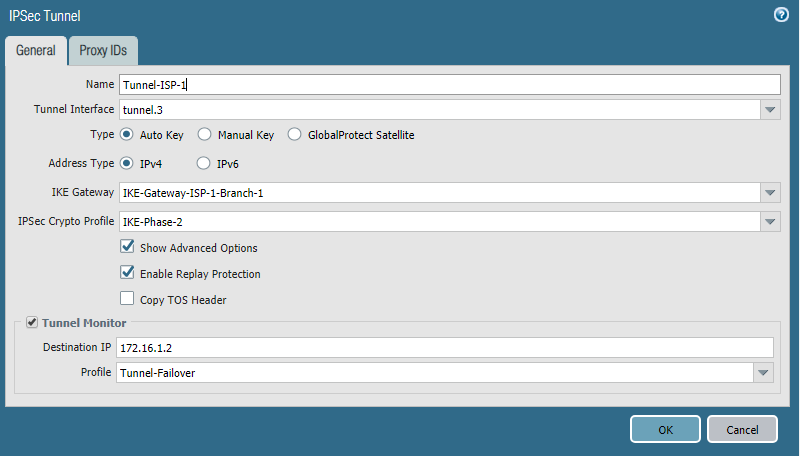

• تكوين نفق IPSecنفق IPSec

• تكوين نفق IPSecنفق IPSec هو كائن يحدد معلمات نفق IPSec ، كما يوحي الاسم. تحتاج هنا إلى تحديد واجهة النفق وكائنات

IKE Gateway و

IPSec Crypto Profile التي تم إنشاؤها مسبقًا. لضمان التبديل التلقائي للتوجيه إلى نفق الاستعداد ، يجب عليك تمكين

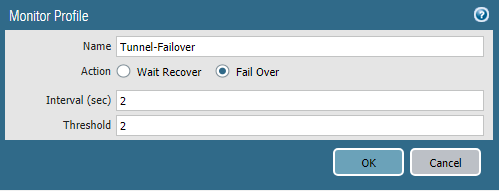

Tunnel Monitor . هذه آلية تتحقق مما إذا كان النظير على قيد الحياة باستخدام حركة مرور ICMP. كعنوان الوجهة ، يجب عليك تحديد عنوان IP لواجهة النفق للنظير الذي يتم بناء النفق به. يشير التوصيف إلى الموقتات والإجراء في حالة فقد الاتصال.

انتظر استرداد - انتظر حتى تتم استعادة الاتصال ،

وفشل أكثر - أرسل حركة المرور على مسار آخر ، إن وجد. تكوين النفق الثاني هو نفسه تمامًا ؛ تتم الإشارة إلى واجهة النفق الثانية وبوابة IKE.

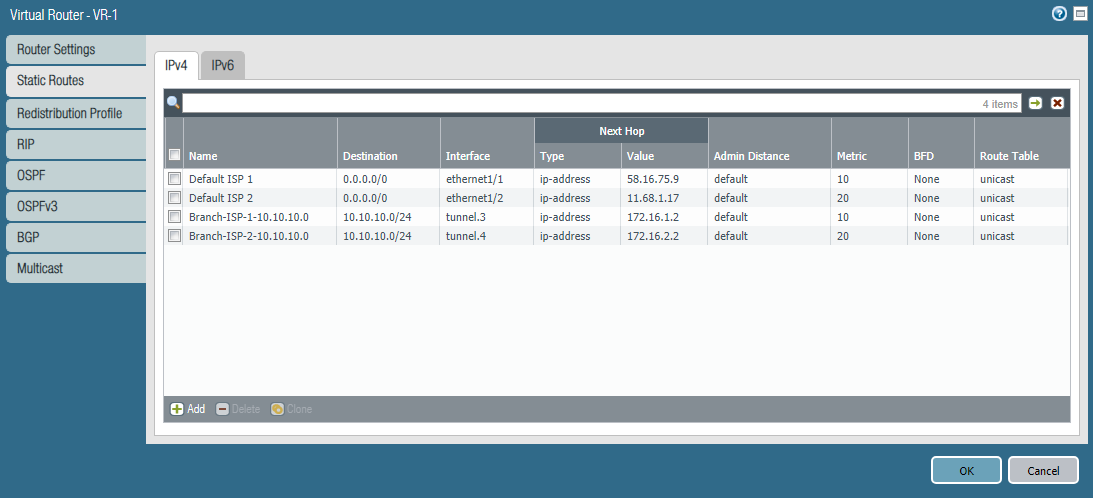

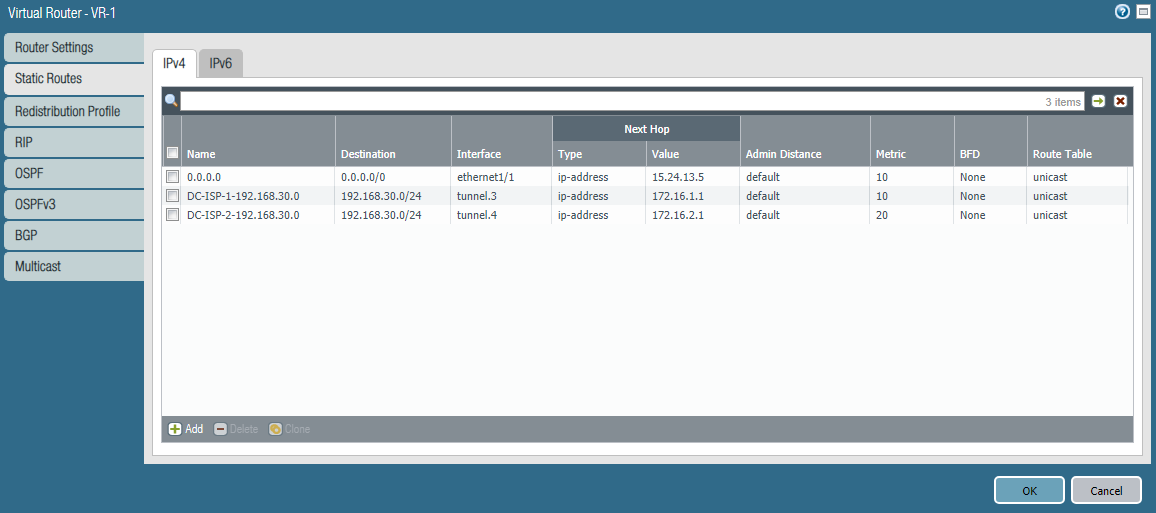

• إعداد التوجيه

• إعداد التوجيهيستخدم هذا المثال التوجيه الثابت. على جدار الحماية PA-1 ، بالإضافة إلى طريقين افتراضيين ، تحتاج إلى تحديد طريقين إلى الشبكة الفرعية 10.10.10.0/24 في الفرع. مسار واحد يستخدم Tunnel-1 ، والآخر Tunnel-2. الطريق عبر Tunnel-1 أساسي لأنه يحتوي على مقياس أقل. لا يتم استخدام آلية

مراقبة المسار لهذه المسارات.

مراقبة النفق هي المسؤولة عن التبديل.

يجب تكوين نفس المسارات للشبكة الفرعية 192.168.30.0/24 على PA-2.

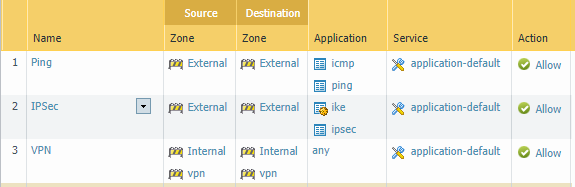

• تكوين قواعد الشبكة

• تكوين قواعد الشبكةلكي يعمل النفق ، تحتاج إلى ثلاث قواعد:

- لكي يعمل Path Monitor ، قم بتمكين ICMP على الواجهات الخارجية.

- بالنسبة لـ IPSec ، قم بتمكين تطبيقات ike و ipsec على الواجهات الخارجية.

- السماح بحركة المرور بين الشبكات الفرعية الداخلية وواجهات النفق.

استنتاج

استنتاجتوضح هذه المقالة تكوين اتصال آمن عبر الإنترنت و

VPN من موقع إلى آخر . نأمل أن تكون المعلومات مفيدة ، وقد حصل القارئ على فكرة عن التقنيات المستخدمة في

شبكات Palo Alto . إذا كانت لديك أسئلة حول التخصيص والاقتراحات حول مواضيع المقالات المستقبلية - اكتبها في التعليقات ، سنكون سعداء بالإجابة.