لقد كتب الكثير عن هجمات طروادة RTM المصرفية ضد المحاسبين والمديرين الماليين ، بما في ذلك

خبراء المجموعة IB ، ولكن حتى الآن لم تكن هناك دراسة حالة واحدة من الأجهزة المصابة RTM في المجال العام. لتصحيح هذا الظلم ،

تحدث أوليغ سكولكين ، أحد الخبراء البارزين في Group-IB في الطب الشرعي بالكمبيوتر ، بالتفصيل عن كيفية إجراء تحقيق في الطب الشرعي لجهاز كمبيوتر مصاب بحصان طروادة المصرفية كجزء من الرد / التحقيق في الحادث.

كيف بدأ كل شيء

تعرف الباحثون على أنشطة مجموعة RTM الإجرامية في ديسمبر 2015. منذ ذلك الحين ، تم إرسال رسائل البريد الإلكتروني المخادعة التي توزع هذه أحصنة طروادة إلى صناديق البريد الإلكترونية للضحايا المحتملين مع ثبات يحسد عليه.

كما تعلمون بالفعل ، من سبتمبر إلى ديسمبر ، أرسلت مجموعة RTM أكثر من 11000 بريد إلكتروني ضار. لن يتوقف مجرمو الإنترنت عن تحقيق ما تم تحقيقه ، كما يتضح من كل الرسائل البريدية الجديدة التي نسجلها سواء على أجهزة الاستشعار التي تحمي عملائنا أو في إطار جمع البيانات حول التهديدات الحالية.

في هذه المقالة ، سأخبرك بكيفية إجراء تحقيق في الطب الشرعي ، أو ببساطة في الطب الشرعي ، لصورة محرك الكمبيوتر المصاب بجهاز Trojan RTM المصرفي.

التمهيدية اللازمة

تخيل أننا لا نعرف عن إصابة جهاز الكمبيوتر RTM ، ولكن فقط حقيقة التسوية ، التي نتجت عنها هي سرقة المال - وهذا سيسمح لنا ببناء عملية البحث بشكل أكثر إثارة للاهتمام ، وجعلها قابلة للتطبيق على الحالات الأخرى. أود أيضًا أن أسترعي الانتباه إلى حقيقة أنه في إطار هذا المقال لن أتطرق إلى الهندسة العكسية لطروادة: أولاً ، هذا ليس اختصاص عالم الطب الشرعي ، وثانيًا ، كتب زميلي سيميون روجاشيف بالفعل هذا بالتفصيل عن

هابري .

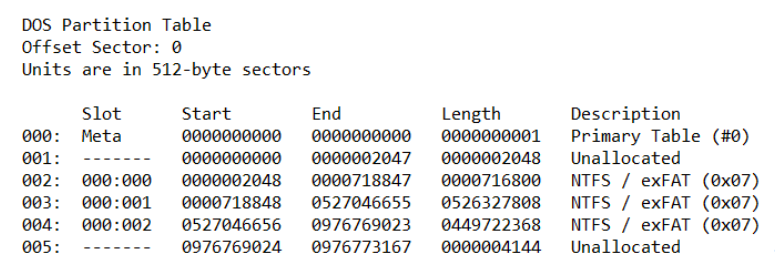

لذلك ، كل ما لدينا هو صورة محرك أقراص الكمبيوتر بتنسيق "E01" (تنسيق ملف صورة Encase). بادئ ذي بدء ، سيكون من الجيد معرفة ما بداخله. كحد أدنى ، يعتمد نظام التشغيل ، نظرًا لأنه ومن إصداره ، بطبيعة الحال ، على وجود بعض التحف الجنائية التي يتعين علينا التحقيق فيها.

1. سنستخدم الأداة المساعدة mmls من حزمة Sleuth Kit of Brian Carrier:

ماذا لدينا؟ عدة أقسام NTFS مماثلة لنظام التشغيل Windows. نحن بحاجة إلى التأكد - سنحاول العثور على ملفات التسجيل ، على سبيل المثال ، البرنامج.

2. سنستخدم الأدوات المساعدة fls (أدوات Sleuth Kit) و findstr للعثور على رقم السجل المقابل في جدول الملف الرئيسي (MFT):

حسنًا ، يمكننا الآن نسخ الملف الذي نحتاجه لمزيد من التحليل باستخدام icat (مجموعة Sleuth):

icat -o 718848 E: \ RTM.E01 234782> البرنامج

لذلك ، لدينا ملف تسجيل SOFTWARE ، يمكننا استخراج أهم المعلومات منها ، على سبيل المثال ، باستخدام RegRipper Harlan Carvey. نحن مهتمون حاليًا بمحتويات قسم Microsoft \ Windows NT \ CurrentVersion:

نحن نعلم الآن أن الكمبيوتر قيد الدراسة كان يعمل بنظام التشغيل Windows 7 Professional المزود بحزمة الخدمة Service Pack SP1 ، مما يعني أننا نعرف المصنوعات الجنائية التي قد نواجهها وتلك التي قد نحتاج إليها.

من أين نبدأ عمليات البحث؟ أذكر مفارقة جيسي كورنبلوم: "البرامج الضارة يمكن أن تخفي ، لكن يجب أن تعمل". قد تكون البداية الجيدة هي البحث عن آليات تأمين محتملة في النظام تسمح بإعادة تشغيل البرامج الضارة بعد إعادة تشغيل الكمبيوتر.

لنبدأ بعرض بسيط: أخذ

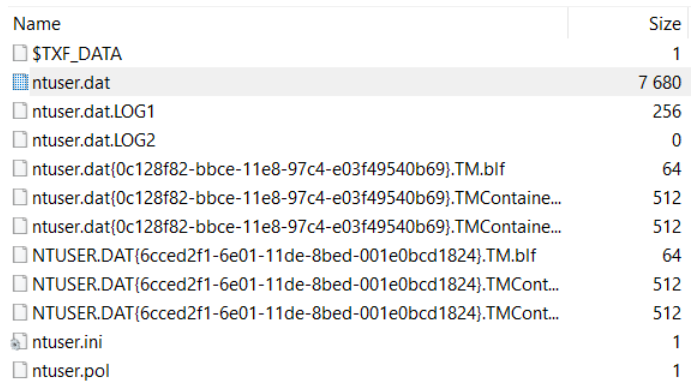

ملف التسجيل

NTUSER.DAT من دليل المستخدم (C: \ Users \٪ username٪ \) بتاريخ التعديل الأخير واستخراج البيانات منه باستخدام نفس RegRipper. إذا كنا نريد الحصول على رقم تسجيل الملف الذي نحتاجه باستخدام fls و findstr مرة أخرى ، نحتاج إلى إضافة الخيار –p إلى fls - وهذا سيتيح للأداة المساعدة عرض المسارات الكاملة للملفات. لماذا هذا مطلوب؟ الحقيقة هي أن كل مستخدم لديه ملف NTUSER.DAT في الدليل ، وأن البرنامج هو الوحيد للنظام بأكمله ، لذلك في هذه الحالة من المهم الحصول على رقم سجل ملف معين. بشكل عام ، استخدام Sleuth Kit ليس ضروريًا على الإطلاق ، فهناك أدوات أكثر ملائمة ، على سبيل المثال ،

FTK Imager ، وهي أداة تطوير AccessData مجانية يمكن استخدامها ليس فقط لإنشاء نسخ الطب الشرعي ، ولكن أيضًا لفحص محتوياتها:

لنبدأ مع الثمار المنخفضة ، ما يسمى

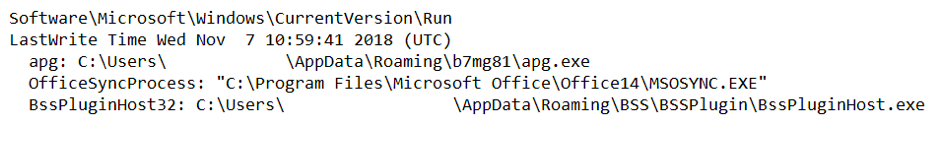

"مفاتيح التشغيل" :

إذن ماذا لدينا؟ تم تعديل القسم آخر مرة في 7 نوفمبر ، ونرى أنه عند تسجيل دخول المستخدم ، يتم تشغيل ملف apg.exe من موقع غير قياسي. لنرى ماذا يمكن العثور عليه في دليل b7mg81:

برنامج TeamViewer؟ هذا ممتع. دعونا نلقي نظرة فاحصة على apg.exe - استخدم

PPEE :

يشبه TeamViewer ، تم تسجيله كـ TeamViewer ، فهل هو برنامج TeamViewer؟ يبدو هكذا. لكنها ليست بهذه البساطة. لنلقِ نظرة على جدول الاستيراد:

لذلك ، msi.dll ، في مكان ما رأيناه بالفعل هذا الملف ، وليس C: \ Windows \ System32 ، ولكن نفس الدليل b7mg81. حسب الحجم ، لا علاقة لـ msi.dll الأصلي ، مما يعني أنه متوفر -

DLL Search Order Hijacking : يبدأ نظام التشغيل في البحث عن المكتبات الضرورية من الدليل الحالي ، مما يعني أنه بدلاً من msi.dll الشرعي ، سيتم تحميل المكتبة الموجودة في b7mg81.

ملف آخر مثير للاهتمام هو

TeamViewer.ini :

وهنا هو الطب الشرعي المضاد: إذا حكمنا من خلال ملف التكوين ، لم يحتفظ برنامج TeamViewer بأي سجلات ، وعلى ما يبدو ، تم استخدامه كجهاز RAT. حسنا ، ليس سيئا. حان الوقت لمعرفة ما إذا كانت بدأت على الإطلاق.

هناك عدد غير قليل من الأعمال الفنية على نظام التشغيل Windows والتي تشير إلى أن الملفات القابلة للتنفيذ تعمل. دعنا نواصل العمل مع السجل ، هذه المرة مع

ملف SYSTEM . لاستخراج البيانات منه ، يمكنك استخدام RegRipper مرة أخرى.

نحن مهتمون في ControlSet001 \ Control \ Session Manager \ AppCompatCache. سنجد هنا قائمة بالملفات القابلة للتنفيذ مع مسارات لها ، وتواريخ التعديل الأخير (وفقًا للسمة $ STANDARD_INFORMATION) ، بالإضافة إلى إشارة تشير إلى ما إذا كان الملف قد تم تشغيله أم لا:

رائع ، تم إطلاق ملفنا مرة واحدة على الأقل. لذلك ، لدينا بعض "النقطة المحورية" ، نعلم أنه في 7 نوفمبر ، ظهر برنامج TeamViewer على محرك الكمبيوتر ، والذي لم يحتفظ بالسجلات ، وعلى الأرجح لم يكن مرئيًا للمستخدم ، لأنه بدلاً من المكتبة الشرعية قام بتحميل المكتبة الموجودة في واحدة معه الدليل.

حان الوقت للبدء في بناء جدول زمني. أعتقد أن هذا يكفي لما يمكن بناؤه باستخدام مجموعة أدوات Sleuth. لنبدأ مع أداة fls التي نعرفها بالفعل:

fls.exe -m "C: /" -o 718848 -r -z GMT D: \ RTM.E01> bodyfile.txt

استخدم الآن mactime لتحويل الملف الناتج إلى جدول زمني:

mactime.pl -d -b bodyfile.txt> timeline.csv

الجداول الزمنية ملائمة للغاية للتحليل في

Timeline Explorer الخاص بـ Eric Zimmerman . سيتضمن الجدول الزمني لدينا أحداث نظام الملفات فقط. إذا كنت تريد تضمين التغييرات في السجل والمجلات وما إلى ذلك ، يمكنك استخدام plaso. أنا شخصياً أستخدمها نادرًا للغاية ، حيث أن معالجة البيانات تستغرق وقتًا طويلاً جدًا ، وغالبًا ما تكون النتيجة زائدة عن الحاجة.

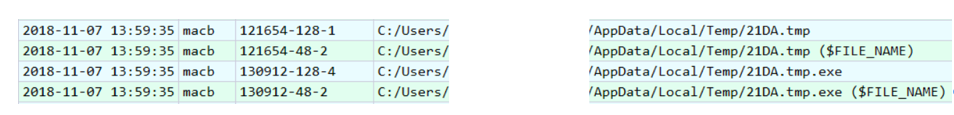

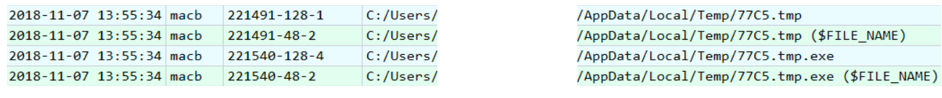

العودة إلى الجدول الزمني. تم إنشاء كتالوج b7mg81 في 7 نوفمبر 2018 في الساعة 13:59:37:

وقبل ثانيتين ، يتم إنشاء ملف 21DA.tmp:

إذا كنت تبحث عن المجموع الاختباري ، على سبيل المثال ، على VirusTotal ، فسنحصل على نتائج مثيرة للاهتمام:

من الواضح ، تم فك رات لدينا من هذا الملف. المضي قدما:

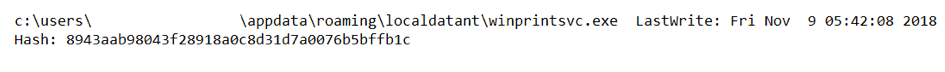

حتى قبل ذلك ، يتم إنشاء دليل LocalDataNT مع ملفات مثيرة للاهتمام للغاية في الداخل. ألقِ نظرة على WinPrintSvc.exe ، على سبيل المثال:

المرافق عن بعد

المرافق عن بعد هي أداة أخرى للإدارة عن بعد. وهنا ملف مشبوه آخر تم إنشاؤه قبل بضع ثوانٍ:

تحقق من المجموع الاختباري:

تكتشف العديد من منتجات مكافحة الفيروسات على الفور أنها "

RemoteAdmin ". على ما يبدو ، هو مصدر الأدوات المساعدة عن بُعد. تحقق مما إذا تم تشغيل RAT المكتشفة. هذه المرة سوف نستخدم ملف التسجيل AmCache.hve من C: \ Windows \ AppCompat \ Programs (نفس RegRipper سوف يسمح بالحصول على البيانات منه في شكل سهل الهضم):

كما ترون في الرسم التوضيحي ، فإن AmCache لا يسمح لنا فقط بالحصول على تاريخ الإطلاق الأول فحسب ، ولكن أيضًا في المجموع الاختباري للملف.

لذلك ، لدينا اثنين من الفئران ، ولكن من أين أتوا؟ سؤال جيد إذا كنت لا تزال تقوم بتمرير الجدول الزمني ، فسنرى آثار إنشاء دليل وملف مشبوهين إلى حد ما:

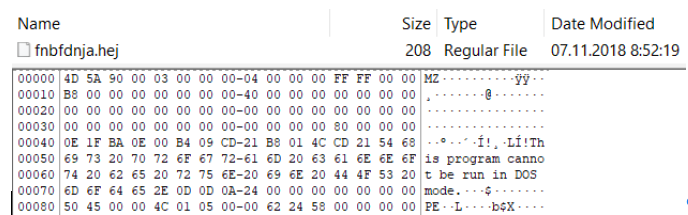

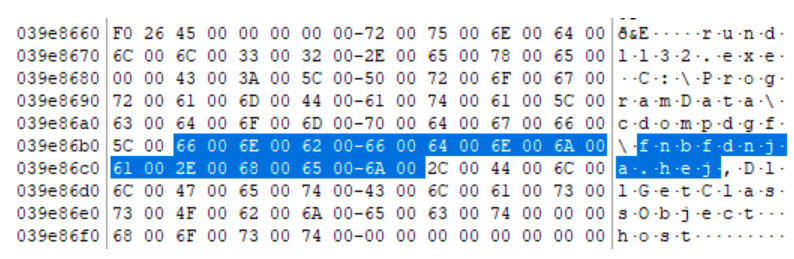

على الرغم من الامتداد الغريب ، فإن fnbfdnja.hej له عنوان مألوف:

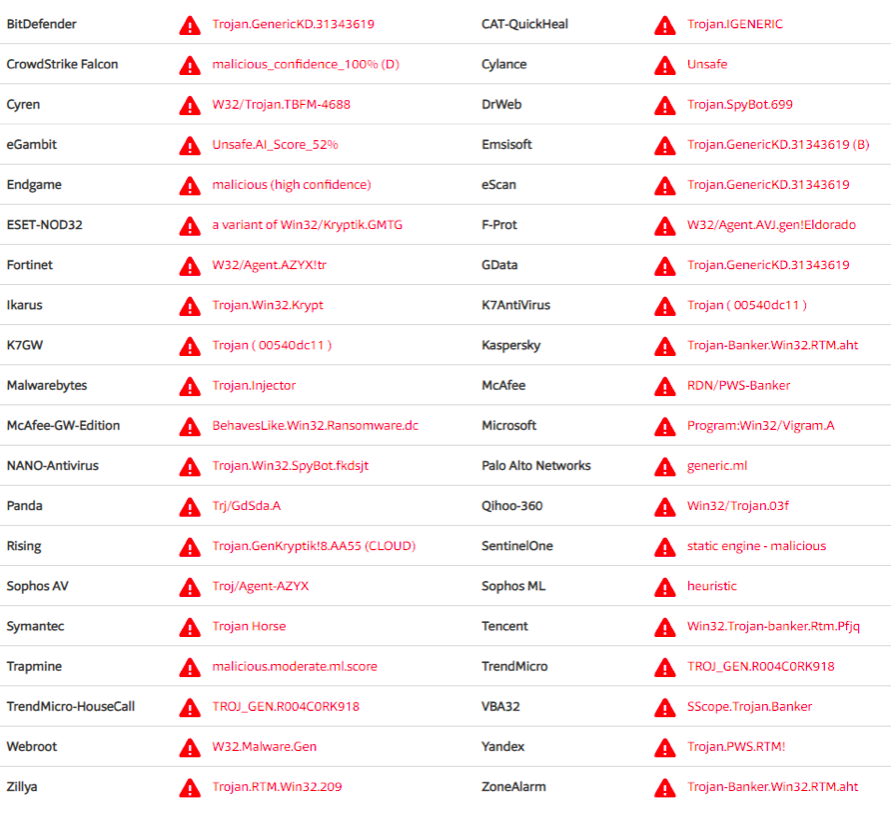

ماذا سيظهر بحث المجموع الاختباري لـ VirusTotal؟ وهنا هو ما:

كما ترون في الرسم التوضيحي ، فإن بعض برامج مكافحة الفيروسات تكتشف ملفنا بكل تأكيد - نتعامل مع

RTM . VT يمكن أن تساعدنا بعض أكثر. إذا نظرنا إلى علامة التبويب "العلاقات" ، فسنرى هذا:

يبدو أننا وجدنا بطل المناسبة - هذا هو "Documents for October.exe". أو ربما لا ، الاسم المرتبط بملفنا مختلف ، على الرغم من أن المجموع الاختباري هو نفسه. لذلك ، مرة أخرى. exe ، مما يعني أننا بحاجة مرة أخرى للبحث عن آثار بدء التشغيل. أنا شخصياً أحب العمل مع السجل ، لذا سأستخدم مساعدة ملف NTUSER.DAT و RegRipper المعروف بالفعل. هذه المرة نلقي نظرة على

UserAssist - من خلالها نحصل على أسماء ومسارات الملفات وتواريخ إطلاقها الأخير ، بالإضافة إلى عدد عمليات الإطلاق هذه. ملف "Documents for October.exe" غير مرئي ، لكن ملف آخر مرئي:

C: \ Users \٪ اسم المستخدم٪ \ Desktop \ Documents environment.exe

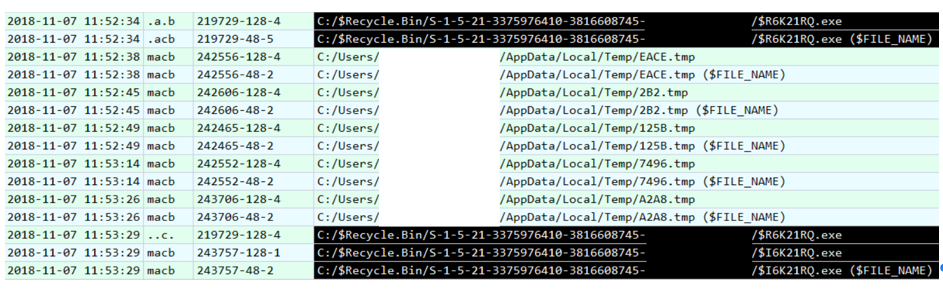

حسنًا ، يبدو أن هذا هو ما نحتاجه. صحيح ، هناك مشكلة صغيرة - لا يوجد ملف في المكان المناسب. العودة إلى الجدول الزمني. بعد إنشاء ملف fnbfdnja.hej ، هذا ما يحدث:

ربما تنتمي الملفات الموجودة في دليل Temp إلى RTM ، لكننا لسنا مهتمين بها. نحن مهتمون بالملفات R6K21RQ.exe $ و I6K21RQ.exe $. هذا هو ما تبدو عليه الملفات الموضوعة في "سلة المحذوفات" - الأول يحتوي على البيانات نفسها ، والثاني يحتوي على البيانات الوصفية. إذا نظرنا إلى محتويات $ I6K21RQ.exe ، فسنرى على الفور المسار إلى الملف المطلوب - "Documents environment.exe".

لقد حان الوقت لإلقاء نظرة على ما سيقدمه لنا VT للاختبار:

نرى اكتشافات مألوفة لدينا بالفعل - "RTM". كما اتضح فيما بعد ، تزامن المجموع الاختباري لملفنا مع المجموع الاختباري "Documents for October.exe". علاوة على ذلك ، يعرف VT عددًا قليلاً من الملفات بنفس المجموع الاختباري:

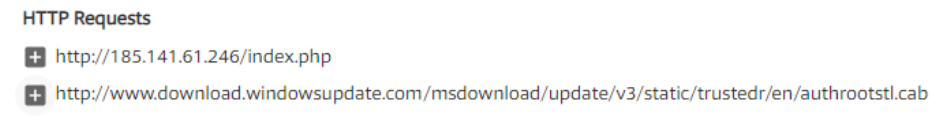

سيكون من الجيد الحصول على نوع من مؤشرات الشبكة للتسوية. ليس لدينا ملف تفريغ ذاكرة أو تفريغ حركة مرور شبكة أيضًا ، فماذا أفعل؟ ملف المبادلة! ولكن كيف تجد إبرة في كومة قش؟ وهنا VT سوف تساعدنا قليلاً ، هذه المرة علامة تبويب

السلوك :

يبدو مثل C2 ، أليس كذلك؟ دعونا نرى ما إذا كان هناك شيء مثل هذا في ملف المبادلة لدينا (pagefile.sys). بالطبع ، هناك:

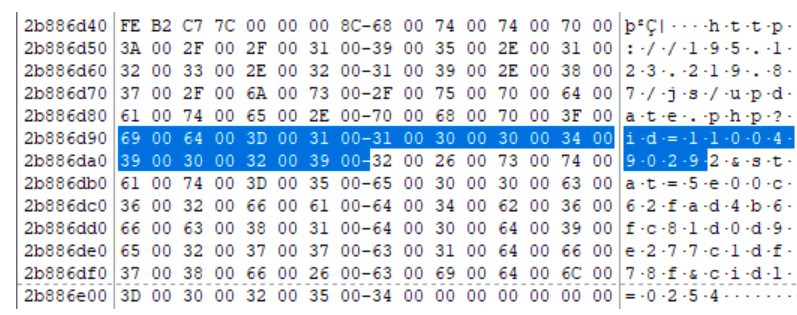

لذلك ، أكدنا أن ملفنا تفاعل مع 185.141.61 [.] 246. دعنا نحاول العثور على المزيد من مؤشرات الشبكة. أحد RATs كان برنامج TeamViewer ، سنحاول العثور على شيء مشابه لمعرفه. لهذا ، يمكنك ، على سبيل المثال ، استخدام التعبيرات العادية:

عظيم ، لدينا مؤشر شبكة آخر - 195.123.219 [.] 87. بالطبع ، ملفات المبادلة ليست مناسبة فقط للعثور على مؤشرات الشبكة. إذا عدنا إلى علامة تبويب السلوك على VT ، فسنرى أن ملفنا يخلق مهام في المجدول. إذا نظرنا إلى السطر "fnbfdnja.hej" ، نجد هذا:

تطلق المهمة التي تم إنشاؤها fnbfdnja.hej خلال rundll32.exe.

حسنًا ، لقد حان وقت التقريب. حان الوقت لتحديد مصدر ملف "Documents environment.exe". نحن نعلم بالفعل أن هذا هو RTM ، ولأنه RTM ، فإن أكثر عوامل الإصابة المحتملة هي رسالة البريد الإلكتروني المخادعة. في هذه الحالة ، استخدم الضحية Microsoft Outlook ، لذلك وجدنا ملف .ost مع البريد في المكان المعتاد ، وفيه نفس رسالة البريد الإلكتروني المخادعة:

ومع ذلك ، لا أريد إنهاء مشاركتنا في هذا ، ولكن على قطعة أثرية أخرى مثيرة للاهتمام. إذا عدنا إلى ملف NTUSER.DAT ونظرنا إلى قيمة المعلمة "Shell" في قسم البرامج \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon ، فبدلاً من "المستكشف" المعتاد ، سنرى هذا:

وهذا يعني أنه بعد تسجيل دخول المستخدم بدلاً من تشغيل Explorer ، سيتم إيقاف تشغيل النظام ، ومعه إكمال هذه المقالة.