المفسد من عنوان التقرير "زاد عدد حالات استخدام المصادقة القوية بسبب تهديدات المخاطر الجديدة ومتطلبات المنظمين."

نشرت شركة الأبحاث Javelin Strategy & Research تقرير حالة المصادقة القوية 2019 (

يمكن تنزيل النسخة الأصلية بتنسيق pdf هنا ). يقول هذا التقرير: ما هي نسبة الشركات الأمريكية والأوروبية التي تستخدم كلمات المرور (ولماذا يستخدم عدد قليل من الأشخاص كلمات المرور الآن) ؛ لماذا تنمو النسبة المئوية لاستخدام المصادقة الثنائية بناءً على الرموز المشفرة بسرعة كبيرة ؛ لماذا الرموز لمرة واحدة المرسلة عبر الرسائل القصيرة غير آمنة.

كل من يهتم بموضوع المصادقة الحالية والمستقبلية في المؤسسات وتطبيقات المستخدم مرحب به.

الجزء الثاني من التقريرمن المترجمللأسف ، اللغة التي كتبت بها هذا التقرير هي "جافة" ورسمية تمامًا. والاستخدام خمسة أضعاف لكلمة "المصادقة" في جملة قصيرة واحدة ليست هي أيدي المترجم (أو الأدمغة) للمترجم ، ولكن أهواء المؤلفين. عند الترجمة من خيارين - لإعطاء القراء أكثر قربًا من النص الأصلي ، أو النص الأكثر تشويقًا ، اخترت أحيانًا الأول ، وأحيانًا الثاني. لكن كن صبورًا ، أيها القراء الأعزاء ، فإن محتوى التقرير يستحق كل هذا العناء.

تمت إزالة بعض العناصر غير المهمة وغير الضرورية للمقالات السردية ، وإلا لن تتقن الأغلبية النص بأكمله. يمكن لأولئك الذين يرغبون في قراءة التقرير "بدون أوراق نقدية" القيام بذلك باللغة الأصلية من خلال النقر على الرابط.

لسوء الحظ ، فإن المؤلفين ليسوا دائما دقيقين مع المصطلحات. لذلك ، كلمات المرور لمرة واحدة (One Time Password - OTP) ، تسمى أحيانًا "كلمات المرور" ، وأحيانًا "الرموز". أساليب المصادقة أسوأ. ليس من السهل دائمًا على القارئ غير المدربين تخمين أن "المصادقة باستخدام مفاتيح التشفير" و "المصادقة القوية" هما نفس الشيء. حاولت توحيد المصطلحات قدر الإمكان ، علاوة على ذلك ، يوجد في التقرير نفسه جزء من وصفه.

ومع ذلك ، ينصح بشدة قراءة التقرير ، لأنه يحتوي على نتائج بحث فريدة والاستنتاجات الصحيحة.

يتم تقديم جميع الأرقام والحقائق دون أدنى تغيير ، وإذا كنت لا توافق عليها ، فمن الأفضل أن لا تجادل مع المترجم ، ولكن مع مؤلفي التقرير. لكن تعليقاتي (المكونة من الاستشهادات ، والتي تم وضع علامة عليها في النص من قبل الإيطالي ) هي تقديري للقيم وسيسعد كل واحد منهم أن يجادل (وكذلك جودة الترجمة).

نظرة عامة

في الوقت الحاضر ، أصبحت قنوات التواصل الرقمي مع العملاء أكثر أهمية من أي وقت مضى. وداخل المؤسسة ، أصبح التواصل بين الموظفين أكثر تركيزًا على البيئة الرقمية من أي وقت مضى. ويعتمد مدى تأمين هذه التفاعلات على الطريقة المختارة لمصادقة المستخدم. يستخدم المهاجمون مصادقة ضعيفة لحسابات المستخدمين. استجابة لذلك ، يقوم المنظمون بتشديد المعايير لجعل الشركات تحمي حسابات المستخدمين وبياناتهم بشكل أفضل.

لا تمتد التهديدات المرتبطة بالمصادقة لتشمل تطبيقات المستهلكين فحسب ، بل يمكن للمهاجمين الوصول إلى تطبيق يعمل داخل المؤسسة. مثل هذه العملية تسمح لهم بانتحال هوية المستخدمين من الشركات. يمكن للمهاجمين الذين يستخدمون نقاط وصول مصادقة ضعيفة سرقة البيانات وتنفيذ أنشطة احتيالية أخرى. لحسن الحظ ، هناك تدابير لمكافحة هذا. يمكن للمصادقة القوية أن تقلل إلى حد كبير من خطر مهاجم يهاجم كل من التطبيقات الاستهلاكية وأنظمة أعمال المؤسسة.

تبحث هذه الدراسة: كيف تنفذ المؤسسات المصادقة لحماية تطبيقات المستخدم وأنظمة أعمال المؤسسة ؛ العوامل التي يفكرون بها عند اختيار حل المصادقة ؛ الدور الذي تلعبه المصادقة القوية في مؤسساتهم ؛ الفوائد التي تحصل عليها هذه المنظمات.

ملخص

النتائج الرئيسية

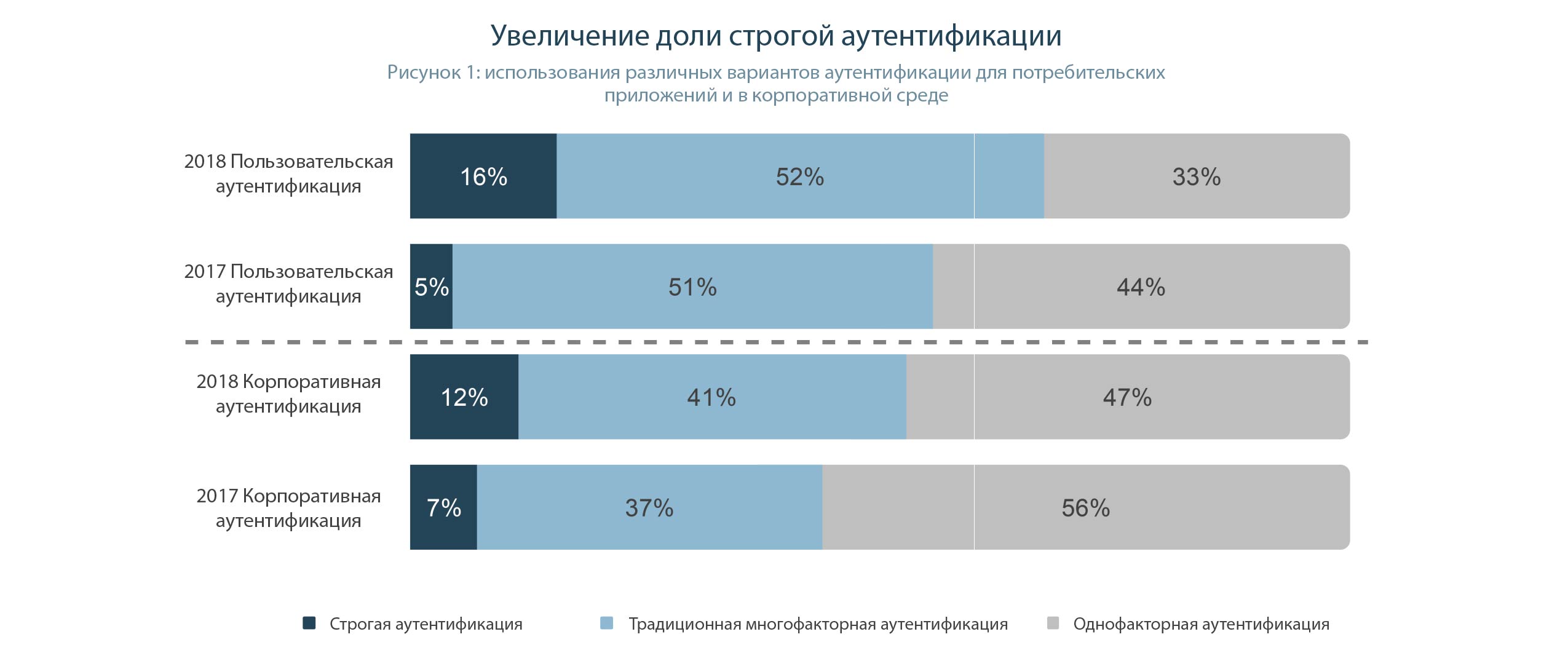

منذ عام 2017 ، ارتفعت نسبة استخدام المصادقة القوية بشكل حاد. مع تزايد عدد نقاط الضعف التي تؤثر على حلول المصادقة التقليدية ، تعمل المؤسسات على تعزيز قدرات المصادقة باستخدام مصادقة قوية. تضاعف عدد المنظمات التي تستخدم المصادقة متعددة العوامل التي تستخدم التشفير (MFA) ثلاث مرات منذ عام 2017 للمستهلك وزاد بنسبة 50٪ تقريبًا لتطبيقات المؤسسات. لوحظ أسرع نمو في مصادقة المحمول بسبب تزايد توافر المصادقة البيومترية.

هنا نرى مثالاً للقول "حتى يضرب الرعد ، الرجل لا يعبر نفسه". عندما حذر الخبراء من نقاط ضعف كلمة المرور ، لم يكن أحد في عجلة من أمره لتطبيق المصادقة ثنائية العوامل. بمجرد أن بدأ المتسللون في سرقة كلمات المرور ، بدأ الأشخاص في تطبيق المصادقة ثنائية العوامل.

صحيح أن الأفراد أكثر نشاطًا في تقديم 2FA. أولاً ، من الأسهل بالنسبة لهم تهدئة مخاوفهم ، والاعتماد على المصادقة البيومترية المضمنة في الهواتف الذكية ، والتي لا يمكن الاعتماد عليها في الواقع. تحتاج المنظمات إلى الاستثمار في شراء الرموز وإجراء العمل (في الواقع بسيط للغاية) على تنفيذها. وثانياً ، الشخص الوحيد الكسول الذي لم يكتب عن تسريبات كلمة المرور من خدمات مثل Facebook و Dropbox ، لكن مديري تقنية المعلومات في هذه المنظمات لن يشاركوا قصصًا حول كيفية سرقة كلمات المرور (وما حدث بعد ذلك) في المؤسسات.

أولئك الذين لا يستخدمون المصادقة القوية يستخفون بمخاطرهم على الشركات والعملاء. تميل بعض المؤسسات التي لا تستخدم مصادقة قوية حاليًا إلى اعتبار تسجيلات الدخول وكلمات المرور واحدة من أكثر أساليب مصادقة المستخدم فعالية وسهولة. لا يرى الآخرون قيمة الأصول الرقمية التي يمتلكونها. بعد كل شيء ، تجدر الإشارة إلى أن مجرمي الإنترنت يهتمون بأي معلومات المستهلك والعمل. يقوم ثلثا الشركات التي تستخدم كلمات المرور فقط لمصادقة موظفيها بذلك لأنها تعتقد أن كلمات المرور جيدة بما يكفي لنوع المعلومات التي تحميها.

ومع ذلك ، كلمات المرور في طريقها إلى القبر. خلال العام الماضي ، انخفض اعتماد كلمة المرور بشكل كبير لكل من تطبيقات العملاء والشركات (من 44٪ إلى 31٪ ، ومن 56٪ إلى 47٪ على التوالي) ، حيث تعمل المؤسسات على توسيع استخدام MFA التقليدي والمصادقة القوية.

ولكن إذا قمت بتقييم الموقف ككل ، فإن أساليب المصادقة الضعيفة لا تزال سائدة. لمصادقة المستخدم ، يستخدم حوالي ربع المؤسسات SMS OTP (كلمة مرور لمرة واحدة) مع أسئلة الأمان. نتيجة لذلك ، يجب تقديم أدوات حماية إضافية للحماية من نقاط الضعف ، مما يزيد التكاليف. يعد استخدام أساليب توثيق أكثر موثوقية ، مثل مفاتيح تشفير الأجهزة ، أقل شيوعًا في حوالي 5٪ من المؤسسات.

البيئة التنظيمية المتطورة تعد بتسريع تنفيذ مصادقة قوية لتطبيقات المستهلك. مع إدخال PSD2 ، بالإضافة إلى قواعد جديدة لحماية البيانات في الاتحاد الأوروبي والعديد من الولايات الأمريكية ، مثل كاليفورنيا ، تشعر الشركات أن الجو حار. ما يقرب من 70 ٪ من الشركات توافق على أنها تواجه ضغوطا تنظيمية قوية لتوفير مصادقة قوية لعملائها. يعتقد أكثر من نصف الشركات أن طرق المصادقة الخاصة بهم لن تكون كافية في غضون بضع سنوات للوفاء بالمعايير التنظيمية.

إن الاختلاف في مقاربات المشرعين الروس والأوروبيين في حماية البيانات الشخصية لمستخدمي البرامج والخدمات ملحوظ بشكل واضح. يقول الروس: أيها أصحاب الخدمات الأعزاء ، افعلوا ما تريد وكيف تريد ، ولكن إذا قام المشرف بدمج القاعدة ، فسنعاقبك. يقولون في الخارج: يجب تنفيذ مجموعة من الإجراءات التي لن تسمح بدمج القاعدة. هذا هو السبب في أن متطلبات وجود مصادقة قوية ثنائية العامل يجري تقديمها مع القوة والرئيسية.

صحيح ، إنه بعيد عن الحقيقة أن أجهزتنا التشريعية في مرحلة ما لن تأتي إلى رغبتها ولن تأخذ في الاعتبار التجربة الغربية. ثم اتضح أن كل شخص يحتاج إلى تنفيذ 2FA المقابلة لمعايير التشفير الروسية ، وعلى وجه السرعة.

يتيح إنشاء أساس مصادقة قوي للشركات أن تحول تركيزها من الامتثال التنظيمي إلى رضا العملاء. بالنسبة للمنظمات التي لا تزال تستخدم كلمات مرور بسيطة أو تتلقى رموزًا عبر الرسائل القصيرة ، فإن العامل الأكثر أهمية عند اختيار طريقة المصادقة هو الامتثال للمتطلبات التنظيمية. ولكن يمكن للشركات التي تستخدم بالفعل مصادقة قوية التركيز على اختيار طرق المصادقة هذه التي تزيد من ولاء العملاء.

عند اختيار طريقة لمصادقة الشركة داخل المؤسسة ، لم تعد متطلبات الهيئات التنظيمية عاملاً مهماً. في هذه الحالة ، تعد سهولة التكامل (32٪) والتكلفة (26٪) أكثر أهمية.

في عصر التصيد الاحتيالي ، يمكن لمجرمي الإنترنت استخدام البريد الإلكتروني للشركات بغرض الاحتيال من أجل الوصول عن طريق الاحتيال إلى البيانات والحسابات (مع حقوق الوصول المناسبة) ، وحتى إقناع الموظفين بتحويل الأموال إلى حسابه. لذلك ، يجب أن تكون حسابات بريد الشركات وبواباتها محمية بشكل جيد.

عززت Google أمانها من خلال المصادقة القوية. منذ أكثر من عامين ، نشرت Google تقريرًا عن تنفيذ المصادقة ثنائية العوامل استنادًا إلى مفاتيح أمان التشفير وفقًا لمعيار FIDO U2F ، حيث أبلغت عن نتائج رائعة. وفقًا للشركة ، لم يتم شن هجوم تصيد واحد على أكثر من 85000 موظف.

توصيات

تطبيق مصادقة قوية للتطبيقات المحمولة وعبر الإنترنت. المصادقة متعددة العوامل القائمة على مفاتيح التشفير تحمي من الاختراق أكثر بكثير من أساليب MFA التقليدية. بالإضافة إلى ذلك ، يعد استخدام مفاتيح التشفير أكثر ملاءمة ، نظرًا لأنك لا تحتاج إلى استخدام ونقل معلومات إضافية - كلمات المرور أو كلمات المرور لمرة واحدة أو البيانات الحيوية من جهاز المستخدم إلى خادم المصادقة. بالإضافة إلى ذلك ، فإن توحيد بروتوكولات المصادقة يجعل تنفيذ أساليب المصادقة الجديدة أسهل كثيرًا عند توفرها ، مما يقلل تكاليف الاستخدام والحماية من مخططات الاحتيال الأكثر تعقيدًا.

استعد لغروب كلمات المرور لمرة واحدة (OTP). أصبحت مواطن الضعف الكامنة في OTP واضحة بشكل متزايد عندما يستخدم مجرمو الإنترنت الهندسة الاجتماعية واستنساخ الهواتف الذكية والبرامج الضارة للتنازل عن أدوات المصادقة هذه. وإذا كان مكتب المدعي العام في بعض الحالات لديه مزايا معينة ، ثم فقط من وجهة نظر إمكانية الوصول الشامل لجميع المستخدمين ، ولكن ليس من وجهة نظر الأمن.

من المستحيل عدم ملاحظة أن تلقي الرموز عن طريق الرسائل القصيرة أو الإخطارات المباشرة ، وكذلك إنشاء الرموز باستخدام برامج للهواتف الذكية - هذا هو استخدام نفس كلمات المرور لمرة واحدة (OTP) التي نعرض عليها للتحضير لغروب الشمس. من الناحية الفنية ، الحل صحيح للغاية ، لأن المحتال نادر لا يحاول الحصول على كلمة مرور لمرة واحدة من مستخدم ساذج. لكنني أعتقد أن الشركات المصنعة لهذه الأنظمة سوف تتشبث بتقنية الموت حتى النهاية.

استخدم المصادقة القوية كأداة تسويق لزيادة ثقة العملاء. لا يمكن للمصادقة القوية تحسين الأمان الفعلي لشركتك فقط. يمكن لإعلام العملاء أن عملك يستخدم مصادقة قوية أن يعزز التصور العام لأمن هذه الشركة - وهو عامل مهم عندما يكون هناك طلب كبير من العملاء على أساليب مصادقة موثوقة.

إجراء جرد شامل وتقييم أهمية بيانات الشركة وحمايتها وفقًا للأهمية. حتى البيانات منخفضة المخاطر ، مثل معلومات الاتصال بالعملاء (

لا ، ومع ذلك ، يقول التقرير "منخفضة المخاطر" ، من الغريب جدًا أنها تقلل من أهمية هذه المعلومات ) أن تقدم للمخادعين قيمة كبيرة وتسبب مشاكل للشركة .

استخدام مصادقة قوية في المؤسسة. وهناك عدد من الأنظمة هي الأهداف الأكثر جاذبية للمجرمين. وتشمل هذه النظم الداخلية والمتصلة بالإنترنت مثل برنامج المحاسبة أو تخزين بيانات الشركة. لا تسمح المصادقة القوية للمهاجمين بالحصول على وصول غير مصرح به ، كما تتيح لك تحديد بدقة أي من الموظفين الذين ارتكبوا النشاط الضار.

ما هو مصادقة قوية؟

عند استخدام مصادقة قوية ، يتم استخدام عدة طرق أو عوامل لمصادقة مستخدم:

- عامل المعرفة: سر مشترك بين المستخدم وموضوع مصادقة المستخدم (مثل كلمات المرور والإجابات على الأسئلة السرية ، وما إلى ذلك)

- عامل الملكية: جهاز يمتلكه المستخدم فقط (على سبيل المثال ، جهاز محمول ، مفتاح تشفير ، وما إلى ذلك)

- عامل عدم القابلية للتصرف: الخصائص الفيزيائية (غالبًا ما تكون بيومترية) للمستخدم (مثل بصمة الإصبع ونمط القزحية والصوت والسلوك ، وما إلى ذلك)

إن الحاجة إلى اختراق عدة عوامل تزيد بشكل كبير من احتمال فشل المهاجمين ، لأن التحايل أو الخداع للعوامل المختلفة يتطلب استخدام عدة أنواع من أساليب القرصنة ، لكل عامل على حدة.

على سبيل المثال ، مع 2FA "password + smartphone" ، يمكن للمهاجم المصادقة من خلال النظر إلى كلمة مرور المستخدم وعمل نسخة دقيقة من البرنامج لهاتفه الذكي. وهذا أكثر تعقيدًا من مجرد سرقة كلمة مرور.

ولكن إذا تم استخدام كلمة مرور ورمز تشفير لل 2FA ، فإن خيار النسخ لا يعمل هنا - فمن المستحيل تكرار الرمز المميز. سيحتاج المحتال إلى سرقة الرمز من المستخدم بهدوء. إذا لاحظ المستخدم الخسارة في الوقت المناسب وأخطر المسؤول ، فسيتم حظر الرمز المميز وسيصبح عمل المحتال دون جدوى. هذا هو السبب في أنه من الضروري بالنسبة لعامل الملكية استخدام الأجهزة المحمية المتخصصة (الرموز) ، وليس الأجهزة ذات الأغراض العامة (الهواتف الذكية).

سيؤدي استخدام العوامل الثلاثة إلى جعل طريقة المصادقة هذه مكلفة للغاية للتنفيذ وغير ملائمة للاستخدام. لذلك ، عادة ما يتم استخدام اثنين من العوامل الثلاثة.

يتم وصف مبادئ المصادقة ثنائية العامل بمزيد من التفصيل هنا في قسم "كيف تعمل المصادقة ثنائية العامل".

من المهم ملاحظة أنه يجب استخدام تشفير المفتاح العمومي على الأقل من عوامل المصادقة المستخدمة في المصادقة القوية.توفر المصادقة القوية حماية أكثر بكثير من المصادقة أحادية العامل استنادًا إلى كلمات المرور الكلاسيكية و MFA التقليدي. يمكن تجسس كلمات المرور أو اعتراضها بمساعدة كلوغرز أو مواقع التصيد أو الهجمات على أساس الهندسة الاجتماعية (عندما ترسل الضحية المضللة كلمة المرور نفسها). علاوة على ذلك ، فإن صاحب كلمة المرور لن يعرف أي شيء عن السرقة. يمكن أيضًا اختراق أداة MFA التقليدية (بما في ذلك رموز OTP ، الملزمة لهاتف ذكي أو بطاقة SIM) ، نظرًا لأنها لا تستند إلى تشفير المفتاح العام (

بالمناسبة ، هناك العديد من الأمثلة حيث ، باستخدام تقنيات الهندسة الاجتماعية ، أقنع المحتالين المستخدمين امنحهم كلمة مرور لمرة واحدة ).

لحسن الحظ ، منذ العام الماضي ، يكتسب استخدام المصادقة القوية ووزارة الخارجية التقليدية زخماً في كل من تطبيقات المستهلك والشركات. نما استخدام المصادقة القوية في تطبيقات المستهلك بسرعة كبيرة. إذا تم استخدامه في عام 2017 من قبل 5٪ فقط من الشركات ، فعندها في عام 2018 تبلغ هذه النسبة ثلاثة أضعاف - 16٪. يمكن تفسير ذلك من خلال زيادة توفر الرموز التي تدعم خوارزميات تشفير المفتاح العام (PKC). بالإضافة إلى ذلك ، كان للضغط المتزايد من قبل المنظمين الأوروبيين بعد اعتماد قواعد جديدة لحماية المعلومات ، مثل PSD2 و GDPR ، تأثير قوي حتى خارج أوروبا (

بما في ذلك روسيا ).

دعونا نلقي نظرة فاحصة على هذه الأرقام. كما نرى ، فإن النسبة المئوية للأفراد الذين يستخدمون المصادقة متعددة العوامل لهذا العام ارتفعت بنسبة 11٪. وقد حدث هذا بشكل واضح على حساب محبي كلمة المرور ، لأن أعداد أولئك الذين يؤمنون بسلامة إشعارات Push ، والرسائل القصيرة والقياسات الحيوية لم تتغير.

ولكن مع المصادقة الثنائية للاستخدام التجاري ، كل شيء ليس جيدًا. أولاً ، بناءً على التقرير ، تم نقل 5٪ فقط من الموظفين من مصادقة كلمة المرور إلى الرموز. وثانيا ، ارتفع عدد أولئك الذين يستخدمون خيارات MFA البديلة في بيئة الشركة بنسبة 4 ٪.

سأحاول أن ألعب التحليلات وأفسر ذلك. في وسط العالم الرقمي للمستخدمين الفرديين هو الهاتف الذكي. لذلك ، فليس من المستغرب أن يستخدم معظمهم الميزات التي يوفرها لهم الجهاز - المصادقة البيومترية ، والرسائل النصية القصيرة وإخطارات الدفع ، وكذلك كلمات المرور لمرة واحدة الناتجة عن التطبيقات على الهاتف الذكي نفسه. عادةً لا يفكر الناس في السلامة والموثوقية عند استخدام أدواتهم المعتادة.

هذا هو السبب في أن النسبة المئوية لمستخدمي عوامل التوثيق "التقليدية" البدائية لم تتغير. لكن أولئك الذين استخدموا كلمات المرور في السابق يفهمون مقدار المخاطرة لديهم ، وعند اختيار عامل مصادقة جديد ، يتوقفون عند الخيار الأحدث والأكثر أمانًا - وهو رمز تشفير.

بالنسبة لسوق الشركات ، من المهم أن نفهم ما هي مصادقة النظام التي يتم تنفيذها. إذا تم تنفيذ تسجيل الدخول إلى مجال Windows ، فسيتم استخدام الرموز المشفرة. لقد تم بالفعل دمج إمكانيات استخدامها في 2FA في كل من Windows و Linux ، كما أن تطبيق الخيارات البديلة طويل وصعب. الكثير لترحيل 5 ٪ من كلمات المرور إلى الرموز.

وتنفيذ 2FA في نظام المعلومات للشركات يعتمد إلى حد كبير على مؤهلات المطورين. كما أنه من الأسهل على المطورين أخذ وحدات جاهزة لإنشاء كلمات مرور لمرة واحدة بدلاً من فهم عمل خوارزميات التشفير. نتيجة لذلك ، حتى التطبيقات الهامة للأمان مثل الدخول الموحد أو إدارة الوصول المتميز تستخدم OTP كعامل ثانٍ.

العديد من نقاط الضعف في أساليب المصادقة التقليدية

على الرغم من أن العديد من المؤسسات لا تزال تعتمد على الأنظمة القديمة ذات العامل الواحد ، إلا أن نقاط الضعف في المصادقة التقليدية متعددة العوامل أصبحت واضحة بشكل متزايد. تظل كلمات المرور لمرة واحدة ، عادةً ما يتراوح طولها من ستة إلى ثمانية أحرف ، والتي يتم تسليمها عبر الرسائل القصيرة ، أكثر أشكال المصادقة شيوعًا (بالطبع ، بالإضافة إلى عامل معرفة كلمة المرور). وإذا كانت عبارة "المصادقة ثنائية العامل" أو "التحقق من خطوتين" مذكورة في الصحافة الشعبية ، فغالبًا ما تشير دائمًا إلى المصادقة باستخدام كلمات مرور SMS لمرة واحدة.

هنا المؤلف هو مخطئ قليلا. لم يكن تسليم كلمات المرور لمرة واحدة عبر الرسائل القصيرة مصادقة ثنائية. هذا في شكله النقي المرحلة الثانية من المصادقة المكونة من خطوتين ، حيث تتمثل المرحلة الأولى في إدخال تسجيل الدخول وكلمة المرور.

في عام 2016 ، قام المعهد الوطني للمعايير والتكنولوجيا (NIST) بتحديث قواعد المصادقة الخاصة به لاستبعاد استخدام كلمات المرور لمرة واحدة المرسلة عبر الرسائل القصيرة. ومع ذلك ، تم تخفيف هذه القواعد إلى حد كبير بعد الاحتجاجات في هذه الصناعة.

لذلك ، اتبع المؤامرة. يدرك المنظم الأمريكي بحق أن التكنولوجيا التي عفا عليها الزمن ليست قادرة على ضمان سلامة المستخدمين وتقدم معايير جديدة.معايير مصممة لحماية مستخدمي تطبيقات الإنترنت والهاتف المحمول (بما في ذلك الخدمات المصرفية). تتساءل الصناعة عن مقدار الأموال التي يجب إنفاقها على شراء رموز تشفير موثوقة حقًا ، وعلى إعادة تشكيل التطبيقات ، ونشر بنية تحتية للمفتاح العام ، و "الوقوف على أرجلها الخلفية". من ناحية ، كان المستخدمون مقتنعين بموثوقية كلمات المرور لمرة واحدة ، ومن ناحية أخرى ، كانت هناك هجمات على NIST. ونتيجة لذلك ، تم تخفيف المعيار ، وزاد عدد المتطفلين وسرقة كلمات المرور (والمال من التطبيقات المصرفية) زيادة حادة. ولكن الصناعة لم يكن لديك لقصف.

منذ ذلك الحين ، أصبحت نقاط الضعف الكامنة في SMS OTP أكثر وضوحًا. يستخدم المحتالون طرقًا مختلفة لتسوية رسائل SMS:- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

في حين أن الطرق البديلة لتسليم كلمات المرور لمرة واحدة يمكن أن تخفف من بعض نقاط الضعف في طريقة المصادقة هذه ، إلا أن هناك ثغرات أمنية أخرى لا تزال قائمة. تعد تطبيقات إنشاء الكود المستقل هي أفضل حماية ضد الاعتراض ، نظرًا لأن البرامج الخبيثة لا يمكنها التفاعل مباشرة مع منشئ الشفرة (على محمل الجد؟ هل نسي مؤلف التقرير التحكم عن بُعد؟ ) ، ولكن لا يزال من الممكن اعتراض OTP عند الدخول إلى المتصفح ( على سبيل المثال ، استخدام كلوغر ) ، من خلال تطبيق الهاتف المحمول اختراق. ويمكن أيضا الحصول عليها مباشرة من المستخدم من خلال الهندسة الاجتماعية.استخدام أدوات تقييم المخاطر المتعددة مثل التعرف على الجهاز (تحديد محاولات إجراء عمليات من الأجهزة التي لا تنتمي إلى مستخدم قانوني ) ، وتحديد الموقع الجغرافي ( المستخدم الذي كان في موسكو فقط يحاول إجراء عملية من نوفوسيبيرسك ) والتحليلات السلوكية هي ذات أهمية كبيرة للقضاء على الثغرات الأمنية ، ولكن لا يمثل أي من الحلول الدواء الشافي. لكل حالة ونوع بيانات ، من الضروري إجراء تقييم دقيق للمخاطر واختيار تقنية المصادقة التي يجب استخدامها.لا يوجد حل للمصادقة هو الدواء الشافي

الشكل 2. جدول خيارات المصادقة, , , FIDO (U2F FIDO2). , – , , (, , ).

ولكن الرموز المشفرة الكلاسيكية والبطاقات الذكية محمية بواسطة رمز PIN. قبل بدء العمل ، يقوم المستخدم بتوصيل الرمز المميز الخاص به بالجهاز عبر USB أو Bluetooth أو NFC أو عبر قارئ البطاقة الذكية. بعد ذلك ، يقوم بإدخال رمز PIN الذي يفتح الوصول إلى الذاكرة الرمزية المحمية ويسمح بالمصادقة. لا يتم إرسال رمز PIN إلى الخادم ، مما يعني أنه لا يمكن اعتراضه أثناء الإرسال. على عكس كلمة المرور ، يمكن أن تكون بسيطة وسهلة التذكر. رمز PIN هذا هو عامل معرفة ، مما يجعل من السهل تنظيم مصادقة ثنائية باستخدام الرموز المميزة / البطاقات الذكية.

وبالتالي ، فإن أي طريقة مصادقة تقريبًا بها عيوب ، باستثناء الرموز المشفرة.في الجزء الثاني من المنشورالأكثر لذيذ ينتظرنا - الأرقام والحقائق ، التي تستند إليها الاستنتاجات والتوصيات الواردة في الجزء الأول. ستتم مناقشة المصادقة في تطبيقات المستخدم وأنظمة الشركات بشكل منفصل.