كما كتبنا في تقرير مشكلات الشبكات المترابطة 2018-2019 وتوافرها في بداية هذا العام ، فإن وصول TLS 1.3 أمر لا مفر منه. منذ بعض الوقت قمنا بنشر الإصدار 1.3 من بروتوكول أمان طبقة النقل بنجاح. بعد جمع البيانات وتحليلها ، نحن الآن على استعداد لتسليط الضوء على الأجزاء الأكثر إثارة في هذا الانتقال.

كما كتبنا في تقرير مشكلات الشبكات المترابطة 2018-2019 وتوافرها في بداية هذا العام ، فإن وصول TLS 1.3 أمر لا مفر منه. منذ بعض الوقت قمنا بنشر الإصدار 1.3 من بروتوكول أمان طبقة النقل بنجاح. بعد جمع البيانات وتحليلها ، نحن الآن على استعداد لتسليط الضوء على الأجزاء الأكثر إثارة في هذا الانتقال.كما كتب رؤساء مجموعة عمل IETF TLS

في المقال :

"باختصار ، يستعد TLS 1.3 لتوفير أساس لإنترنت أكثر أمانًا وكفاءة على مدار العشرين عامًا التالية وما بعدها."

وصل

TLS 1.3 بعد 10 سنوات من التطوير. راقبت Qrator Labs ، وكذلك صناعة تكنولوجيا المعلومات بشكل عام ، عملية التطوير عن كثب من المسودة الأولية من خلال كل إصدار من النسخ الـ 28 بينما كان بروتوكول متوازن وقابل للإدارة ينضج ونحن على استعداد لدعمه في عام 2019. الدعم واضح بالفعل بين السوق ، ونحن نريد مواكبة تنفيذ هذا البروتوكول الأمني القوي والمثبت.

قال إريك ريسكورلا ، المؤلف الوحيد لكل من TLS 1.3 و Firefox CTO ،

لـ The Register :

وقال: "إنه بديل قائم على بروتوكول TLS 1.2 ، ويستخدم نفس المفاتيح والشهادات ، ويمكن للعملاء والخوادم التفاوض تلقائيًا على بروتوكول TLS 1.3 عندما يدعم كلاهما". "يوجد دعم جيد للمكتبة بالفعل ، ويتم تشغيل كل من Chrome و Firefox على TLS 1.3 افتراضيًا."

هناك قائمة بالتطبيقات الحالية لـ TLS 1.3 على GitHub المتاحة للجميع الذين يبحثون عن أفضل مكتبة مناسبة:

https://github.com/tlswg/tls13-spec/wiki/Implementations . من الواضح أن اعتماد البروتوكول الذي تم ترقيته سيكون - وهو بالفعل - سريعًا ومنتشرًا لأن الجميع يدركون الآن مدى تشفير التشفير في العالم الحديث.

ما الذي تغير مقارنةً بـ TLS 1.2؟

من

مقالة جمعية الإنترنت :

"كيف يتم تحسين TLS 1.3 الأشياء؟

يوفر TLS 1.3 بعض المزايا التقنية مثل المصافحة البسيطة لإقامة اتصالات آمنة ، والسماح للعملاء باستئناف الجلسات مع الخوادم بسرعة أكبر. يجب أن يقلل ذلك من زمن الوصول للإعداد وعدد الاتصالات الفاشلة على الروابط الضعيفة التي تستخدم غالبًا كمبرر للحفاظ على الاتصالات HTTP فقط.

بنفس القدر من الأهمية ، يزيل أيضًا دعم العديد من خوارزميات التشفير القديمة وغير الآمنة المسموح بها حاليًا (على الرغم من أنه لم يعد مستحسن) لاستخدامها مع الإصدارات السابقة من TLS ، بما في ذلك SHA-1 و MD5 و DES و 3DES و AES- CBC ، مع إضافة دعم لمجموعات التشفير الحديثة. تشتمل التحسينات الأخرى على المزيد من العناصر المشفرة للمصافحة (على سبيل المثال ، يتم الآن تبادل معلومات الشهادة مشفرة) لتقليل التلميحات إلى أجهزة التنصت المحتملة ، بالإضافة إلى تحسينات على إعادة توجيه السرية عند استخدام أوضاع تبادل مفاتيح معينة بحيث تتم الاتصالات في لحظة معينة من الوقت يجب أن تظل آمنة حتى إذا كانت الخوارزميات المستخدمة في تشفيرها قد تعرضت للخطر في المستقبل ".

DDoS وتطوير البروتوكول الحديث

كما قد تكون سمعت بالفعل ، كانت هناك

توترات كبيرة في مجموعة عمل IETF TLS أثناء تطوير البروتوكول ،

وحتى بعد ذلك . أصبح من الواضح الآن أنه يتعين على المؤسسات الفردية (بما في ذلك المؤسسات المالية) تغيير الطريقة التي يتم بها إنشاء أمان شبكتها للتكيف مع

السرية الأمامية المثالية الآن .

تم توضيح أسباب الحاجة إلى ذلك في

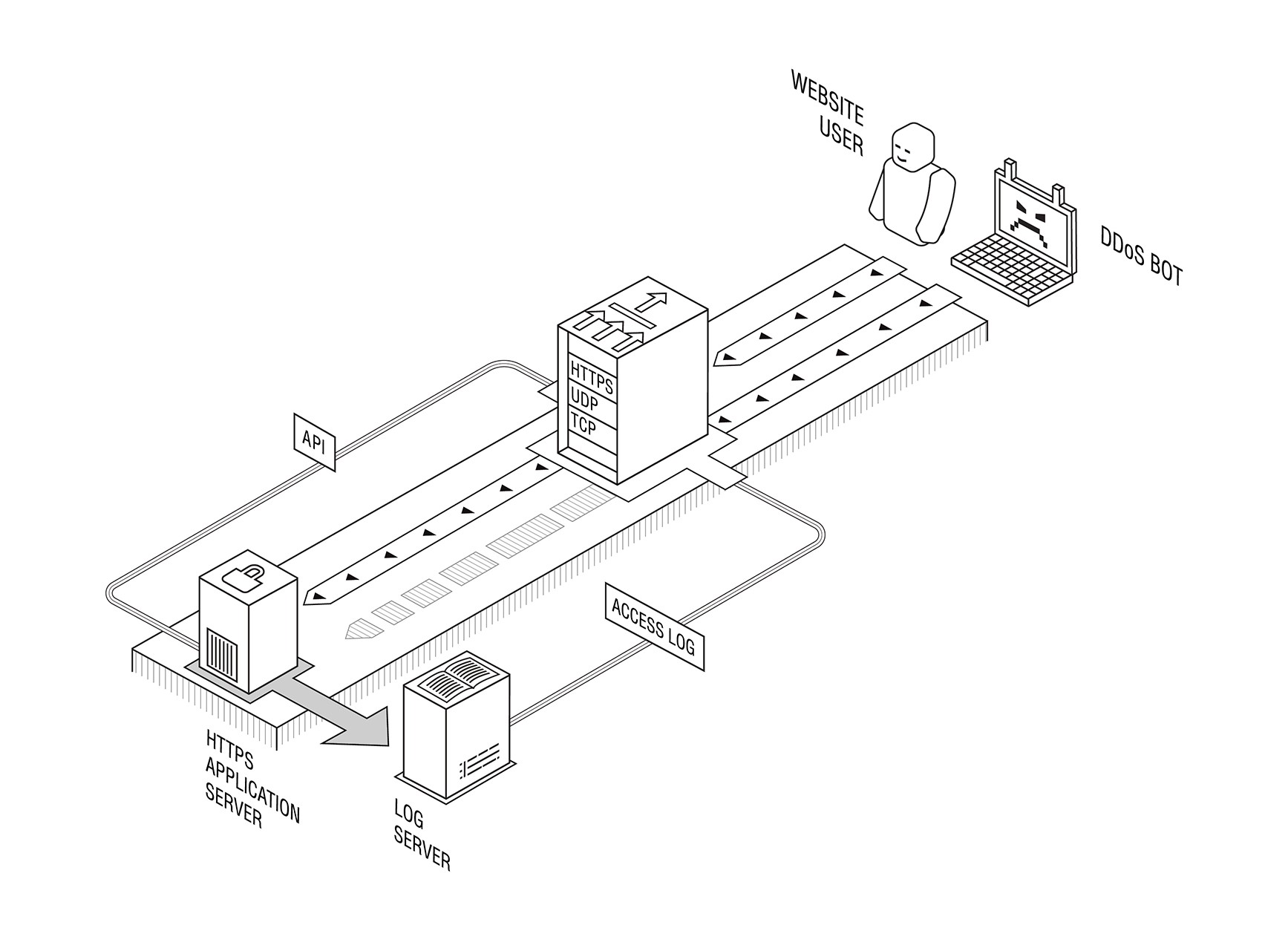

وثيقة كتبها ستيف فينتر . تشير المسودة الطويلة المكونة من 20 صفحة إلى العديد من حالات الاستخدام التي قد ترغب فيها مؤسسة ما في القيام بفك تشفير حركة المرور خارج النطاق (والتي لا تسمح لك PFS بالقيام بها) ، بما في ذلك مراقبة الاحتيال والمتطلبات التنظيمية وحماية طبقة DDoS من المستوى 7.

على الرغم من أننا لا نملك حقًا في التحدث عن المتطلبات التنظيمية ، فقد تم إعادة بناء منتجنا لتخفيف الطبقة 7 DDoS (بما في ذلك الحل الذي

لا يتطلب من العميل الكشف عن أي بيانات حساسة لنا) في عام 2012 مع وضع PFS في الاعتبار من ابدأ ، ولم يحتاج عملاؤنا إلى أي تغييرات في بنيتهم الأساسية بعد ترقية إصدار TLS من جانب الخادم.

أحد المخاوف فيما يتعلق بتطوير مجموعات وميزات الجيل التالي من البروتوكولات هو أنه يعتمد بشكل كبير بشكل كبير على الأبحاث الأكاديمية ، وحالة ذلك بالنسبة لصناعة تخفف DDoS سيئة للغاية.

يمكن اعتبار القسم 4.4 من مشروع IETF "الإدارة السريعة" ، والذي يعد جزءًا من مجموعة بروتوكولات QUIC المستقبلية ، مثالًا مثاليًا على ذلك: فهو ينص على أن "الممارسات الحالية في الكشف عن [هجمات DDoS] تنطوي عمومًا على نتائج سلبية القياس باستخدام بيانات تدفق الشبكة "، نادرًا ما يكون هذا في الواقع نادرًا جدًا في بيئات مؤسسة الحياة الحقيقية (وفقط جزئيًا لإعدادات مزود خدمة الإنترنت) - وبالكاد يكون" حالة عامة "في الممارسة - ولكن بالتأكيد حالة عامة في أوراق البحث الأكاديمي التي لا تدعمها في معظم الأحيان تطبيقات مناسبة واختبارات في العالم الحقيقي ضد مجموعة كاملة من هجمات DDoS المحتملة ، بما في ذلك هجمات طبقة التطبيقات (والتي ، بسبب التقدم المحرز في نشر TLS في جميع أنحاء العالم ، يمكن أن تكون واضحة لا يمكن التعامل معها بعد الآن بأي قياس سلبي).

وبالمثل ، لا نعرف حتى الآن كيف يمكن لمصنعي أجهزة تخفيف DDoS التكيف مع واقع TLS 1.3. بسبب التعقيد التقني لدعم بروتوكول خارج النطاق ، قد يستغرق الأمر بعض الوقت.

يعد تحديد اتجاه البحث الأكاديمي المناسب تحديًا لموفري التخفيف من مخاطر DDoS في عام 2019. ومن بين المجالات التي يمكن القيام بها ذلك ،

مجموعة SMART للأبحاث داخل IRTF حيث يمكن للباحثين التعاون مع الصناعة لتحسين معارفهم في مجال المشكلات واتجاهات البحث. نرحب ترحيبا حارا بجميع الباحثين الذين يرغبون في الاتصال بنا بأسئلة أو اقتراحات في مجموعة البحث هذه وكذلك عبر البريد الإلكتروني:

rnd@qrator.net .