دونجون هو مختبر لأمن المعلومات في الشركة الفرنسية ليدجر. يقوم Ledger بإنتاج محافظ الأجهزة التي تخزن المفاتيح الخاصة لأصحاب العملات المشفرة. يهاجم المهاجمون هذه المفاتيح ، وتحمي محفظة الأجهزة ، على التوالي ، المفاتيح من التسرب. كيف موثوقة؟ في "Donjon" بذل كل جهد ممكن حتى لا ينشأ مثل هذا السؤال.

هؤلاء الأشخاص يبذلون قصارى جهدهم لأصحاب محفظة Ledger للنوم بسلام.

هؤلاء الأشخاص يبذلون قصارى جهدهم لأصحاب محفظة Ledger للنوم بسلام.لفترة طويلة ، ظل وجود المختبر سريًا. توظف ثمانية موظفين يفضلون عدم الكشف عن هويتهم. من المعروف فقط أنهم "خبراء على مستوى عالمي" في مجال الأمن السيبراني والبطاقات الذكية. يبحث "المتسللون البيض" عن نقاط الضعف في البرنامج وفي أجهزة Ledger ، وكذلك في منتجات المنافسين. يقع المختبر نفسه في مكتب الشركة في باريس. مساحة العمل محمية بواسطة جهاز إنذار ، ويمكن فقط لأفراد Donjon الدخول إليها.

يشارك المختبر في البحث عن أنواع مختلفة من الهجمات.

تتضمن هجمات البرامج التي تتعرض لها محافظ التشفير عادةً التحقيق في السلوك غير العادي للأنظمة والواجهات. مثال نموذجي على ما يبحث عنه Donjon: خطأ Heartbleed في مكتبة تشفير OpenSSL. انتشرت هذه الثغرة الأمنية الشهيرة في عام 2012 وتكمن في إمكانية القراءة غير المصرح بها لذاكرة الخادم ، وإزالتها منها بما في ذلك المفتاح الخاص. تم إصلاحه فقط في عام 2014 ، وبعد ذلك أطلقت Google مشروعها Zero لمنع تهديدات مماثلة.

xkcd حول ما Heartbleed

xkcd حول ما Heartbleedيطبق المتخصصون في Donjon التقنيات القياسية: الهندسة العكسية ، والتحليل الإحصائي ، والتشفير والاندثار. Fuzzing هو نقل بيانات عشوائية أو غير متوقعة إلى البرنامج. في أكتوبر الماضي ، قام المتسللون ، بمساعدته ، بالعثور على اثنين من نقاط الضعف في رمز محفظة التشفير لشركة Trezor المنافسة.

كانت هذه أخطاء تجاوز سعة المخزن المؤقت. في كلتا الحالتين ، حددت الوظيفة الشرط بشكل غير صحيح ؛ كما يحدث غالبًا في مثل هذه الحالات ، نجحت الشفرة ، ولكن ليس بالطريقة التي أرادها مؤلفوها. يمكنك

قراءة المزيد حول هذا الموضوع

على مدونة Trezor .

سمحت لك كلتا الثغرات الأمنية بتعطيل المحفظة عن بُعد عن طريق مهاجمتها من خلال المتصفح ، دون تدخل المستخدم. لقد أثروا على إصدارات البرامج الثابتة 1.6.2 و 1.6.3 ، وأصلحوا الأخطاء في الإصدار الجديد.

كما قال بصراحة مدير الأمن في Ledger Charles Guillaume ، فإن الشركة تطور فقط البرمجيات من الصفر. يتم توفير رقائق والالكترونيات من قبل موردي الطرف الثالث. لذلك ، تم تجهيز "Donjon" ، مثل الأبراج المحصنة في العصور الوسطى ، بأدوات "التعذيب" من أجل اختبار محافظي بشكل منهجي للضعف الجسدي الذي قد يؤدي إلى تسرب البيانات.

تبدو

الهجمات على قنوات الجهات الخارجية مثيرة للإعجاب ومعقدة

. هذه الهجمات تستهدف نقاط الضعف الجسدية لجهاز العمل. إذا سرق مهاجم أو عثر على محفظة تشفير مفقودة ، فيمكنه قياس الإشعاع الكهرومغناطيسي والتغيير في استهلاك الطاقة للجهاز أثناء تنفيذ التعليمات البرمجية. يستخدم المتسلل البيانات المستلمة لتجاوز الحماية.

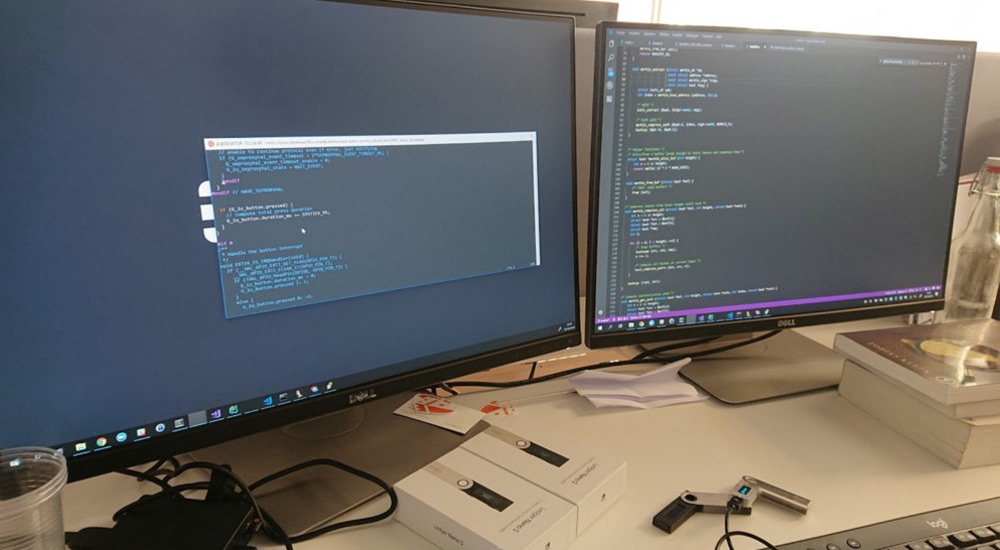

الهجوم على محفظة الأجهزة في التقدم

الهجوم على محفظة الأجهزة في التقدمفي الممارسة العملية ، سمحت هذه الفكرة لقراصنة ليدجر بالتغلب على رقم التعريف الشخصي في محفظة Trezor One. كانت هناك حاجة إلى رمز PIN للوصول إلى الجهاز ، وقد أعطى 15 محاولة سخية لإدخال المجموعة الصحيحة. علمت "دونجون" تخمين رقم التعريف الشخصي لمدة خمس مرات.

حدث ما يلي: تم تفكيك محفظة برمز PIN معروف ، ثم تم تثبيت أجهزة استشعار على ذاكرة الفلاش الخاصة بها لقياس استهلاك الطاقة والمجال الكهرومغناطيسي. تم إدخال أرقام عشوائية في المحفظة ، وكتب الذبذبات بيانات من المجسات. تم وضع علامة على البيانات كردود فعل على المدخلات الصحيحة وغير الصحيحة ، ثم "تغذيتها" إلى الخوارزمية للتدريب.

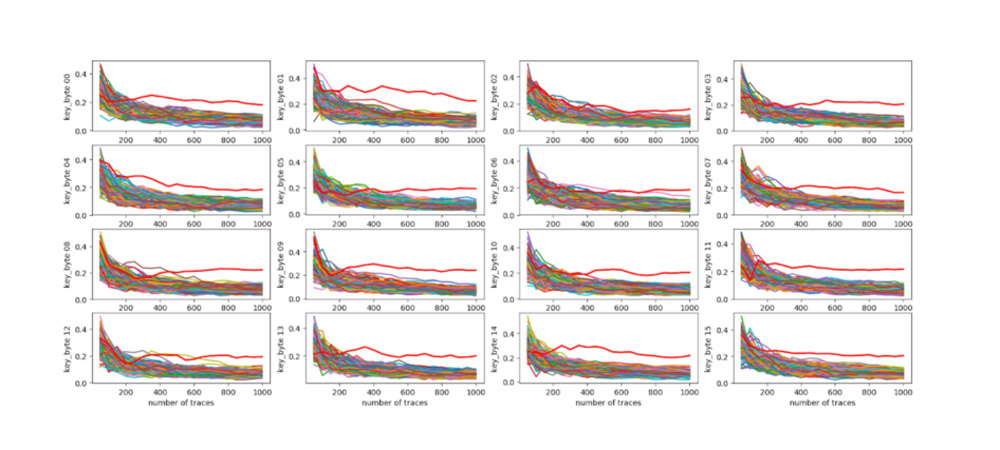

نتائج الهجوم. لقد حان المستقبل ، وبالتالي فإن الروبوت سوف يفهمها

نتائج الهجوم. لقد حان المستقبل ، وبالتالي فإن الروبوت سوف يفهمهابعد أن علموا الخوارزمية للتمييز بين ردود الفعل المختلفة ، وضع الباحثون المستشعرات على الجهاز الثاني. لقد لعبت دور المحفظة التي يحتمل أن تكون مسروقة ، وتم بالضبط كتابة نفس البيانات منها عند إدخال رمز PIN. تعرفت الخوارزمية التي تم تدريبها على المحفظة الأولى على الأرقام الصحيحة والتي لم تكن كذلك ، وخمنت رقم التعريف الشخصي بالكامل.

نظرًا لوجود تأخير إضافي قبل كل محاولة جديدة لإدخال رقم التعريف الشخصي ، فإن مثل هذا الاختراق عمل طويل. لفرز جميع الرموز الـ 15 ، قد يستغرق الأمر يومًا كاملاً من العمل. إذا نجح ، يحصل المتسلل على وصول غير محدود إلى أصول الآخرين ، وبالتالي فإن اللعبة تستحق كل هذا العناء.

التجربة ، شارك Donjon مرة أخرى مع المنافسين الذين أخذوهم على محمل الجد وأعدوا بالكامل كتابة خوارزمية التحقق من رقم التعريف الشخصي.

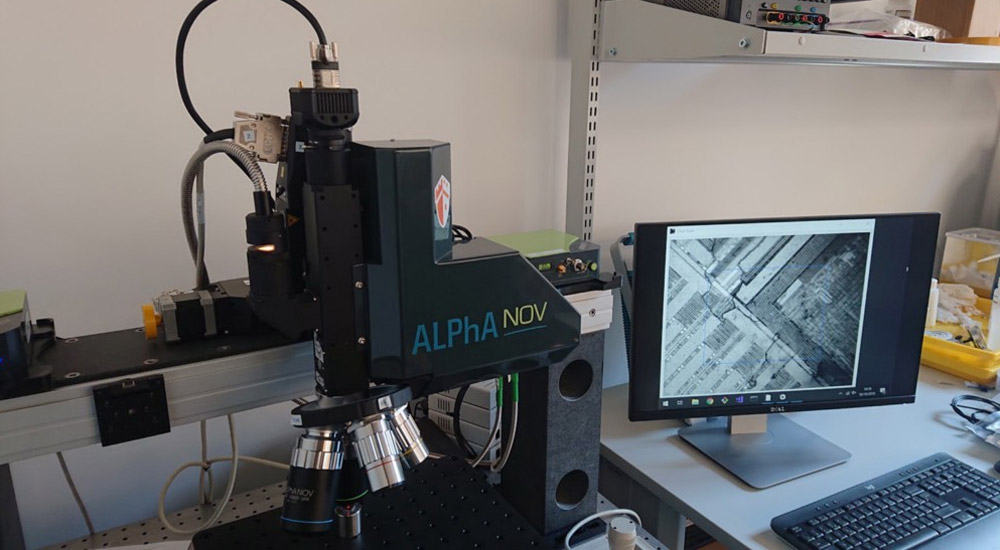

التثبيت لتنفيذ هجمات على أخطاء الحساب

التثبيت لتنفيذ هجمات على أخطاء الحسابتقنية أخرى مفضلة لقراصنة ليدجر:

الهجوم على الأخطاء الحسابية. هذا هو نوع فرعي للهجوم على قنوات الطرف الثالث ، مما يعني تدخلًا نشطًا في تشغيل الجهاز: خفض وزيادة الجهد في الدائرة ، وزيادة تردد الساعة. يمكن أن تتأثر محفظة الأجهزة بالإشعاع المؤين والليزر والمجال الكهرومغناطيسي. يسمح لك الهجوم بتجاوز مدخلات رمز PIN: زيادة الجهد ، وغضب الجهاز وتخطي التحقق من صحة الأرقام المدخلة.

سيتمكّن جهاز تكسير متمرس من استخراج البيانات الأخرى التي يجب على محفظة الأجهزة حمايتها. على سبيل المثال ، بذرة ، عبارة ذاكري الذي يفتح الوصول إلى جميع الأصول في وقت واحد. هذا إجراء معقد ولكنه قابل للتنفيذ ، وتمكن فريق Donjon من فعل ذلك باستخدام محافظ Keepkey و B Wallet و Trezor One و Trezor T..

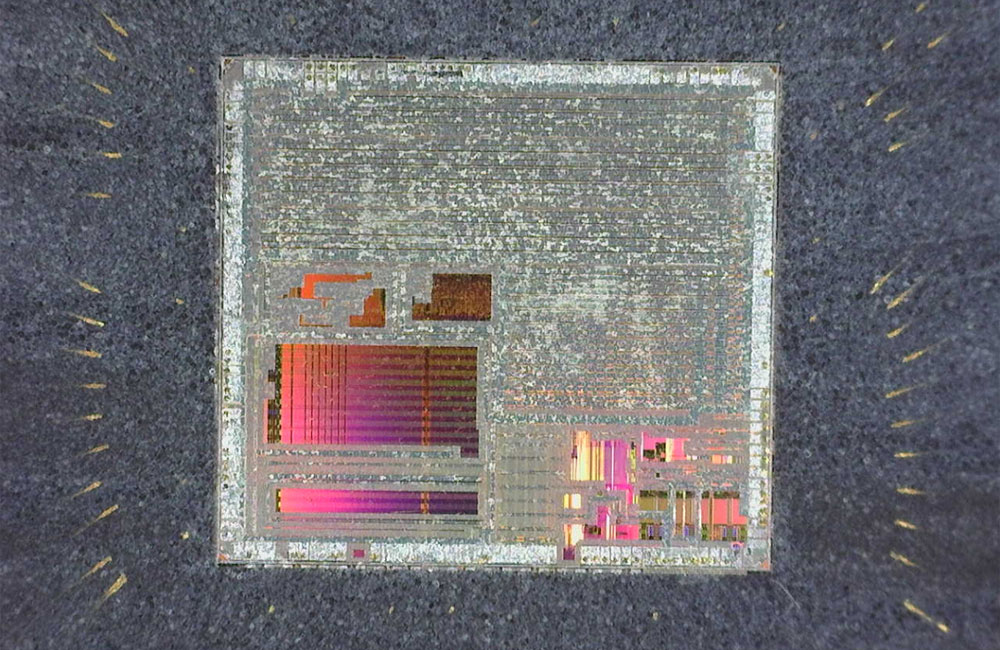

يتم استخدام هذه اللوحة في Donjon لمهاجمة رقائق العملة المشفرة

يتم استخدام هذه اللوحة في Donjon لمهاجمة رقائق العملة المشفرةلسوء الحظ ، لا يكشف Donjon عن تفاصيل الاختراق الأخير. لدى المتسللين "قواعد شرف" صارمة للغاية: أولاً يقومون بتكسير الجهاز ، ثم تمرير تفاصيل القابلية للتعرض إلى دفتر الأستاذ أو المنافسين وانتظار التصحيحات. بعد هذا فقط ، يتم إخبار الجمهور بوجود المشكلة.

أفاد المتسللين في ديسمبر 2018 أنهم يمكنهم استخراج البذور من محافظهم. الضعف لا يزال غير ثابت. وفقًا لـ Guillaume ، من حيث المبدأ ، لا يمكن القيام بأي شيء بهذا العيب ، وبالتالي فإن فريق Donjon لن يخبر عن مدى اختراق المحافظ.

لمنع الهجمات على الأخطاء الحسابية ، تستخدم محافظ تشفير Ledger شريحة أمان منفصلة لـ Secure Element. يتم وضع هذه الرقائق في بطاقات الائتمان وبطاقات SIM وجوازات السفر البيومترية. يكتشف محاولة الهجوم ويستجيب لها بنشاط. يخفي Secure Element أيضًا الإشعاع الكهرومغناطيسي واستهلاك الطاقة لمنع المهاجم من "الاستماع" إلى نفسه.

رقاقة أعدت للهجوم

رقاقة أعدت للهجومفي العديد من محافظ العملات المشفرة الأخرى ، تتم جميع العمليات الحسابية على متحكم تقليدي. في Ledger ، تُعتبر هذه الهندسة غير آمنة ، بما في ذلك لأن المتسللين "يكسرون" رقائق بسيطة مثل المكسرات. يناقض المنافسون ، بما في ذلك Trezor ، الادعاء بأنه بالنسبة لمثل هذا الاختراق ، من الضروري أن يكون لديك وصول فعلي إلى الجهاز ومعرفة متخصصة في مجال التشفير. معظم حاملي ethereum أو bitcoin أكثر قلقًا بشأن الهجمات عن بُعد ، لذلك يركز المصنعون على أمان البرنامج.

XKCD حول الحياة اليومية القراصنة

XKCD حول الحياة اليومية القراصنةالنهج العملي يؤتي ثماره في الوقت الحاضر. ومع ذلك ، فإن ليدجر يبحث في المستقبل ، والذي ، كما هو متأكد من الشركة ، لديه عملات مشفرة. قد لا يدرك النشل الذي سحب "محرك أقراص فلاش" أمس من جيب السائح أن لديه مفتاح الثروة بين يديه. في غضون عام ، سيعرف تمامًا من الذي سيقوم ببيع محافظ تشفير الأجهزة المسروقة لشخص آخر يتسلل إليها.

مع تعميم محافظ الأجهزة ، سيكون هناك حتماً "أسواق" لإعادة بيع الأجهزة المسروقة. بالضبط نفس الموجود لإعادة بيع بيانات بطاقات الائتمان المسروقة. يقوم Ledger بإعداد زلاجات في الصيف ، وبالتالي يقوم بالفعل باختبار جهات تصنيع أجهزة تشفير أخرى بأفكار اختراق معقدة (باستخدام الليزر والشبكات العصبية).

محفظة Ledger Nano S: معتمدة وآمنة وآمنة بالكامل (لا يتم تضمين حماية مفتاح الربط)

محفظة Ledger Nano S: معتمدة وآمنة وآمنة بالكامل (لا يتم تضمين حماية مفتاح الربط)وفقًا لإريك لارشيفك ، الرئيس التنفيذي لشركة ليدجر ، فإن النقطة لا تتمثل في البحث عن نقاط الضعف بين المنافسين ، بل زيادة مسؤولية صناعة بلوكشين ككل. الآن صاحب أي محفظة تشفير هو بنكه ونظامه الأمني الخاص به. يعد نقل المسؤولية على أكتاف العميل مناسبًا جدًا للشركات التي قد لا تصادق على سلعها على الإطلاق.

وفي الوقت نفسه ، كانت محفظة Ledger Nano S الأولى من نوعها في السوق التي نجحت في الحصول على شهادة الوكالة الوطنية للأمن السيبراني التابعة لوكالة Agence Nationale. دفتر الأستاذ لا يكفي. يقول غيوم: "أعتقد أن الصناعة تحتاج إلى المزيد من برامج شهادات الأمان". على الرغم من عدم وجود مثل هذه المخططات ، يبذل Donjon كل جهد ممكن لضمان أن محافظ أجهزة Ledger آمنة قدر الإمكان.

كتبه ليدجر. يمكنك

شراء محافظ الأجهزة من شركة فرنسية في متجرنا على الإنترنت.