يوم جيد يا هبر! على الإنترنت ، صادفت مقالًا باللغة الإنجليزية "شريط التهيئة: طريقة تصيد جديدة" لجيم فيشر. يصف طريقة شيقة للتصيد الاحتيالي ، تتمثل آليتها في استخدام مساحة الشاشة لسلسلة العرض الخاصة بعنوان URL الخاص بإصدار الجوال من Google Chrome. توجد المقالة الأصلية في صفحة التصيد الاحتيالي: يمكنك الذهاب إليها بنفسك واستنباط استنتاجك الخاص حول مخاطر الطريقة الموضحة. أي شخص مهتم ، مرحبا بكم تحت خفض!

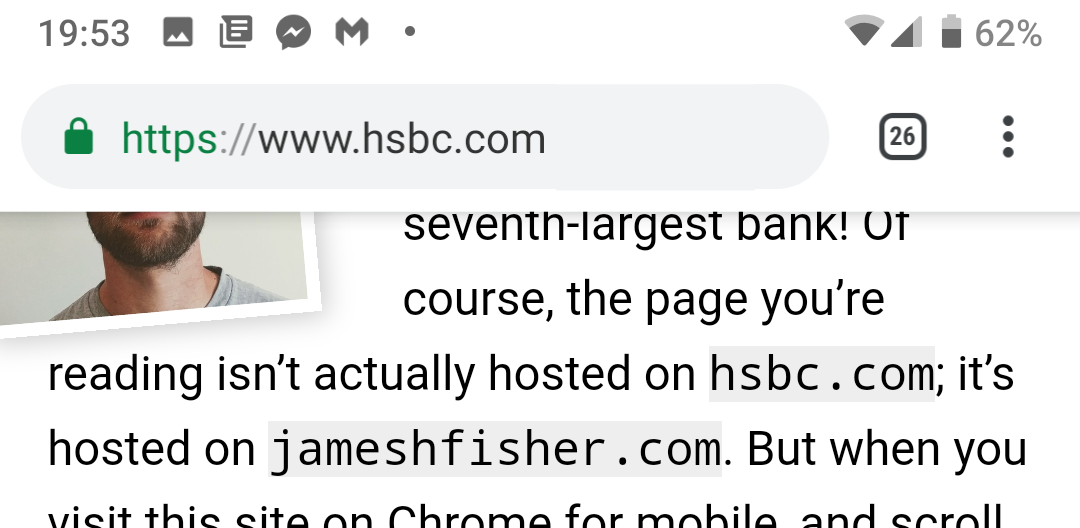

مرحبًا بكم في HSBC ، سابع أكبر بنك في العالم. بالطبع ، الصفحة التي تقرأها حاليًا غير موجودة على موقع hsbc.com ، ولكن على jameshfisher.com. في الوقت نفسه ، إذا قمت بزيارة هذه الصفحة مع Chrome للأجهزة المحمولة وانتقلت إلى أسفل قليلاً ، فمن المرجح أن تعرض الصفحة شريط العناوين من hsbc.com:

(

رابط إلى الصفحة الأصلية )

عند التمرير لأسفل في إصدار الجوال من Chrome ، يخفي المتصفح سلسلة عرض عنوان URL وينقل مساحة الشاشة الخاصة به مباشرةً إلى صفحة الويب. نظرًا لأن المستخدم يحدد هذه المساحة باستخدام واجهة مستخدم موثوق بها ، فإن موقع التصيد يستخدمها لانتحال شخصية موقع آخر عن طريق عرض عنوان URL مزيف - سلسلة Inception.

كذلك أسوأ. عادةً ، عندما تقوم بالتمرير لأعلى ، يعرض Chrome عنوان URL مرة أخرى. يمكننا أن نجعله لا يفعل ذلك! في تلك اللحظة ، عندما يخفي المتصفح سطر عنوان URL ، ننقل محتويات الصفحة بالكامل إلى ما يسمى "كاميرا التمرير" (سجن التمرير باللغة الإنجليزية) - عنصر جديد يستخدم خاصية "overflow: scroll". الآن يعتقد المستخدم أنه يمرر الصفحة لأعلى ، على الرغم من أنه في الواقع يتصفح "كاميرا التمرير". مثل أبطال النوم في فيلم "Inception" (Eng. Inception) ، يعتقد المستخدم أنه يعمل من متصفحه ، رغم أنه في الواقع داخل المتصفح داخل المتصفح.

فيديو:

هل الآلية الموصوفة مشكلة أمنية خطيرة؟ في الحقيقة ، حتى أنا ، منشئ سلسلة التأسيس ، سقط عن غير قصد لهذه الخدعة (على

ما يبدو ، في تجاربي الخاصة - مترجم تقريبًا ). في هذا الصدد ، أستطيع أن أتخيل عدد المستخدمين الذين يمكن خداعهم بهذه الطريقة ، على وجه الخصوص - أقل كفاءة من الناحية الفنية والمعرفة. يمكن للمستخدم التحقق من عنوان URL الصحيح فقط عند تحميل الصفحة. بعد أن انقلب عليه - فرص الخلاص ليست كثيرة.

أثناء العمل على المفهوم المقدم ، التقطت لقطة شاشة لشريط العنوان على موقع HSBC الإلكتروني من Google Chrome ووضعتها على هذه الصفحة. يمكن للصفحة تعريف المستعرض الخاص بك وإنشاء سلسلة Inception له. بمزيد من الجهد ، يمكن جعل سلسلة Inception تفاعلية. حتى إذا لم تتمكن من خداع المستخدم في هذه الصفحة ، يمكنك المحاولة مرة أخرى بعد أن يدخل شيئًا مثل gmail.com في السطر Inception.

كيف تحمي نفسك من الغش؟ إذا كانت لديك شكوك حول صحة صفحة الويب ، فلا تحقق فقط من شريط عنوان URL ، ولكن عليك أيضًا تحديث (أو حتى إغلاق وإعادة فتح الصفحة التي تشك في وجودها).

إذا كان متصفح Google Chrome وغيره من الأشخاص لديه مشكلة أمنية ، فكيف يمكنني حلها؟ هناك مفاضلة بين زيادة مساحة الشاشة والحفاظ على منطقة موثوق بها على الشاشة ، مثل الاحتفاظ بجزء صغير من مساحة الشاشة أعلى "

سطر الموت " بدلاً من نقل المساحة بأكملها إلى صفحة الويب. يمكن أن يستخدم Chrome هذه المساحة الصغيرة لعرض حقيقة إخفاء شريط العناوين.

وصف الهجوم المماثل هو

هجوم يستند إلى ملء الشاشة API . أيضًا ، هجوم

المؤشر المخصص (2016) ، والذي يعمل لأن Chrome يتيح لصفحة ويب تعيين المؤشر الخاص به ، والذي يمكن نقله خارج إطار عرض المتصفح.