لقد كنت في السوق الرقمية منذ عام 2008 ، وخلال هذا الوقت رأيت انتقالًا من مواقع الويب على جملة (هل تتذكر هذا؟) إلى الإنترنت اليوم مع تطبيقاته المتنقلة الأولى ومئات الملايين من أجهزة إنترنت الأشياء المتصلة بالشبكة.

الهجمات على الإنترنت تطورت بشكل جيد خلال هذا الوقت :)

لكن سوق حماية DDoS والتقنيات المستخدمة من قبل المشغلين للحماية من الهجمات لا تزال مغلقة تمامًا.

سأخبرك بما تعلمته عنه ، ودعم المواقع الإلكترونية وخدمات الإنترنت التي تعرضت للهجوم المستمر خلال السنوات القليلة الماضية.

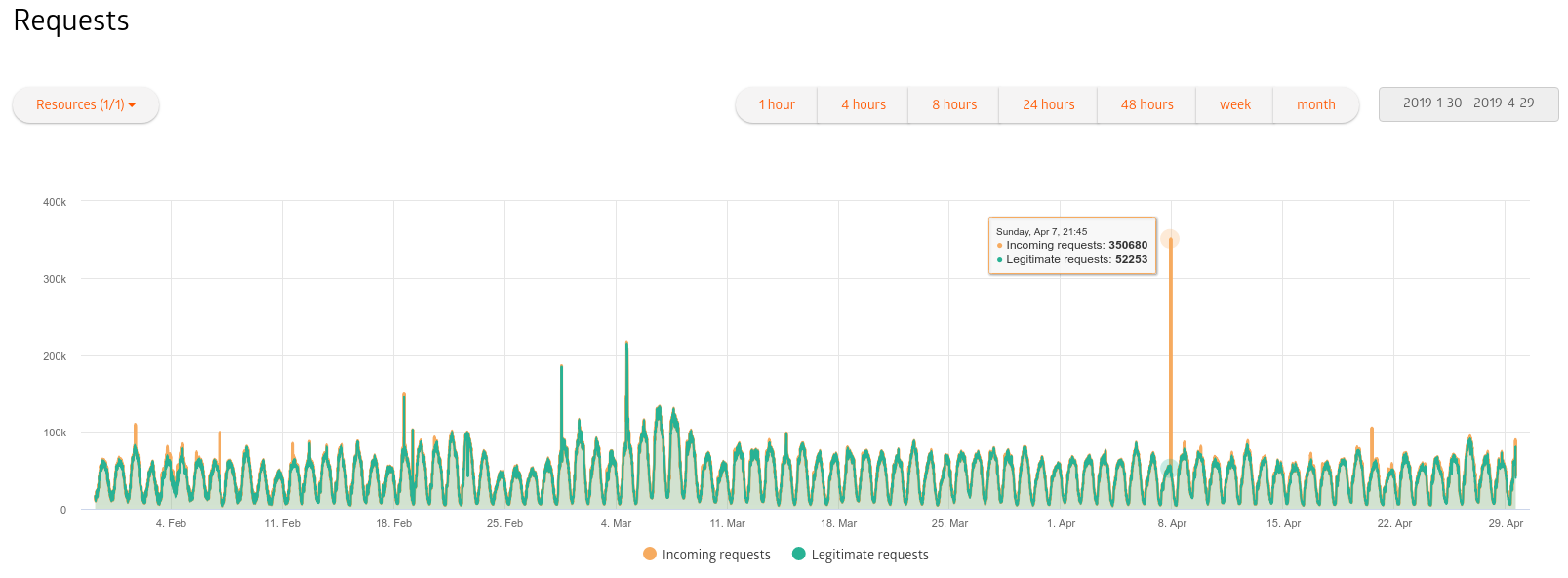

هجمات منتظمة. 350k req المجموع ، 52k req شرعية

هجمات منتظمة. 350k req المجموع ، 52k req شرعيةظهرت الهجمات الأولى في وقت واحد تقريبًا مع الإنترنت. أصبحت DDoS كظاهرة منتشرة على نطاق واسع منذ أواخر عام 2000 (

انظر www.cloudflare.com/learning/ddos/famous-ddos-attacks ).

من حوالي 2015-2016 ، تعرض جميع مزودي الاستضافة تقريبًا للحماية من هجمات DDoS ، مثل معظم المواقع البارزة في المناطق التنافسية (هل whois على مواقع IP eldorado.ru ، leroymerlin.ru ، tilda.ws ، راجع شبكة مشغلي الحماية).

إذا كان من الممكن صد معظم الهجمات من 10 إلى 20 عامًا على الخادم نفسه (تقييم

توصيات مسؤول نظام Lenta.ru Maxim Moshkov من التسعينيات ) ، أصبح كل شيء الآن أكثر تعقيدًا.

أولاً ، باختصار حول أنواع الهجمات.

أنواع هجمات DDoS من حيث اختيار مشغل الحماية

هجمات L3 / L4 (نموذج OSI)

- تدفق UDP من الروبوتات (يتم إرسال العديد من الطلبات مباشرة من الأجهزة المصابة إلى الخدمة التي تمت مهاجمتها ، يتم حظر القناة بواسطة الخوادم) ؛

- تضخيم DNS / NTP / etc (يتم إرسال العديد من طلبات DNS / NTP / etc الضعيفة من الأجهزة المصابة ، عنوان المرسل مزيف ، سحابة من الحزم التي تستجيب للطلبات تغمر قناة المهاجم ؛ هذه هي الطريقة التي يتم بها تنفيذ معظم الهجمات الضخمة على الإنترنت الحديثة) ؛

- فيضان SYN / ACK (يتم إرسال العديد من طلبات الاتصال إلى الخوادم التي تمت مهاجمتها وتجاوزات قائمة انتظار الاتصال) ؛

- هجمات بتفتيت الحزمة ، ping of death ، ping flood (google plz) ؛

- إلخ

تهدف هذه الهجمات إلى "ملء" القناة بالخادم أو "قتل" قدرتها على استقبال حركة مرور جديدة.

على الرغم من أن فيضان SYN / ACK والتضخيم مختلفان تمامًا ، إلا أن العديد من الشركات تتعامل معهم بشكل جيد على قدم المساواة. تنشأ مشاكل مع هجمات المجموعة التالية.

الهجمات على L7 (مستوى التطبيق)

- فيضان http (إذا تم مهاجمة موقع ويب أو بعض http api) ؛

- الهجوم على الأجزاء الضعيفة من الموقع (بدون ذاكرة تخزين مؤقت ، الحمل الثقيل جدًا على الموقع ، إلخ).

الهدف هو جعل الخادم "يعمل بجد" ومعالجة الكثير من "كما لو كانت طلبات حقيقية" وأن يترك بدون موارد للطلبات الحقيقية.

على الرغم من وجود هجمات أخرى ، إلا أنها الأكثر شيوعًا.

يتم إنشاء هجمات خطيرة على مستوى L7 بطريقة فريدة لكل مشروع تمت مهاجمته.

لماذا 2 مجموعات؟لأن هناك الكثير ممن يعرفون كيفية التغلب على الهجمات على مستوى L3 / L4 جيدًا ، لكنهم لا يتناولون الحماية على الإطلاق على مستوى التطبيق (L7) ، أو أثناء التعامل معهم أضعف من البدائل.

من هو الذي في السوق لحماية DDoS

(نظرتي الشخصية)

حماية L3 / L4

من أجل التغلب على الهجمات بالتضخيم ("حظر" قناة الخادم) ، هناك عدد كبير من القنوات الواسعة (يتصل الكثير من خدمات الحماية بمعظم مزودي الشبكات الرئيسية في روسيا ولديهم قنوات ذات سعة نظرية تزيد عن 1 تبيت). لا تنس أن الهجمات النادرة جدًا مع التضخيم تدوم أكثر من ساعة. إذا كنت Spamhaus والجميع لا يعجبك - نعم ، يمكنك محاولة إخماد القنوات لعدة أيام ، حتى في خطر مزيد من البقاء على قيد الحياة من الروبوتات العالم المستخدمة. إذا كان لديك متجر على الإنترنت ، حتى لو كان mvideo.ru - 1 Tbit لعدة أيام ، فسترى قريبًا جدًا (آمل).

من أجل صد الهجمات باستخدام فيضان SYN / ACK وتفتيت الرزم ، هناك حاجة إلى أجهزة أو أنظمة برامج للكشف عن مثل هذه الهجمات وحظرها.

يتم تصنيع هذه المعدات من قبل العديد من (Arbor ، Cisco ، Huawei لديها حلول برمجيات ، تطبيقات برمجيات Wanguard ، إلخ.) ، قام العديد من مشغلي العمود الفقري بتثبيته بالفعل وبيع خدمات حماية DDoS (أعرف عن التثبيتات في Rostelecom ، Megafon ، TTK ، MTS ، في الواقع ، بالنسبة لجميع مقدمي الخدمات الكبار ، فإن المضيفين يفعلون الشيء نفسه بحمايةهم الفائقة التي واجهها OVH.com ، Hetzner.de ، واجهوا الحماية في ihor.ru نفسها). تقوم بعض الشركات بتطوير حلول برامجها (تسمح لك تقنيات مثل DPDK بمعالجة عشرات غيغا بايت من حركة المرور على جهاز x86 الفعلي).

من اللاعبين المعروفين ، L3 / L4 DDoS أكثر أو أقل فعالية في صد الجميع. لن أقول من لديه السعة القصوى للقناة (هذه معلومات من الداخل) ، لكنها عادةً ليست مهمة للغاية ، والفرق الوحيد هو مدى سرعة الحماية (على الفور أو بعد بضع دقائق من وقت توقف المشروع ، كما هو الحال في Hetzner).

والسؤال المطروح هو كيف يتم هذا النوعي: يمكن صد الهجوم مع التضخيم عن طريق حظر حركة المرور من البلدان ذات الحركة الأكثر ضررًا ، أو يمكنك تجاهل حركة المرور غير الضرورية حقًا فقط.

ولكن في الوقت نفسه ، بناءً على تجربتي ، يمكن لجميع اللاعبين الجادين في السوق الروسية التعامل مع هذا دون مشاكل: Qrator ، DDoS-Guard ، Kaspersky ، G-Core Labs (SkyParkCDN سابقًا) ، ServicePipe ، Stormwall ، Voxility ، إلخ.

نادراً ما تعمل الشركات في روسيا مع مشغلي الأمن الأجانب ، باستثناء Cloudflare. سأكتب عن Cloudflare بشكل منفصل.

لم أواجه حماية من المشغلين مثل Rostelecom و Megafon و TTK و Beeline ، وفقًا للزملاء ، فإنهم يقدمون هذه الخدمات بجودة عالية ، لكن في الوقت الحالي يفتقرون إلى الخبرة: في بعض الأحيان تحتاج إلى تشديد شيء ما من خلال دعم مشغل الحماية.

لدى بعض المشغلين خدمة منفصلة "حماية ضد الهجمات على مستوى L3 / L4" ، أو "حماية القنوات" ، فهي تكلف أرخص بكثير من الحماية على جميع المستويات.

وإذا لم يكن مزود العمود الفقري يصد هجمات مئات جيجابت في الثانية ، فليس لديه قنواته الخاصة؟يمكن لمشغل الحماية الاتصال بأي من المزودين الرئيسيين وصد الهجمات "على نفقته". سيتعين عليك الدفع مقابل القناة ، ولكن لن يتم استخدام كل المئات من غيغابت في الثانية دائمًا ، فهناك خيارات لتخفيض كبير في تكلفة القنوات في هذه الحالة ، وبالتالي يظل المخطط قيد التشغيل.

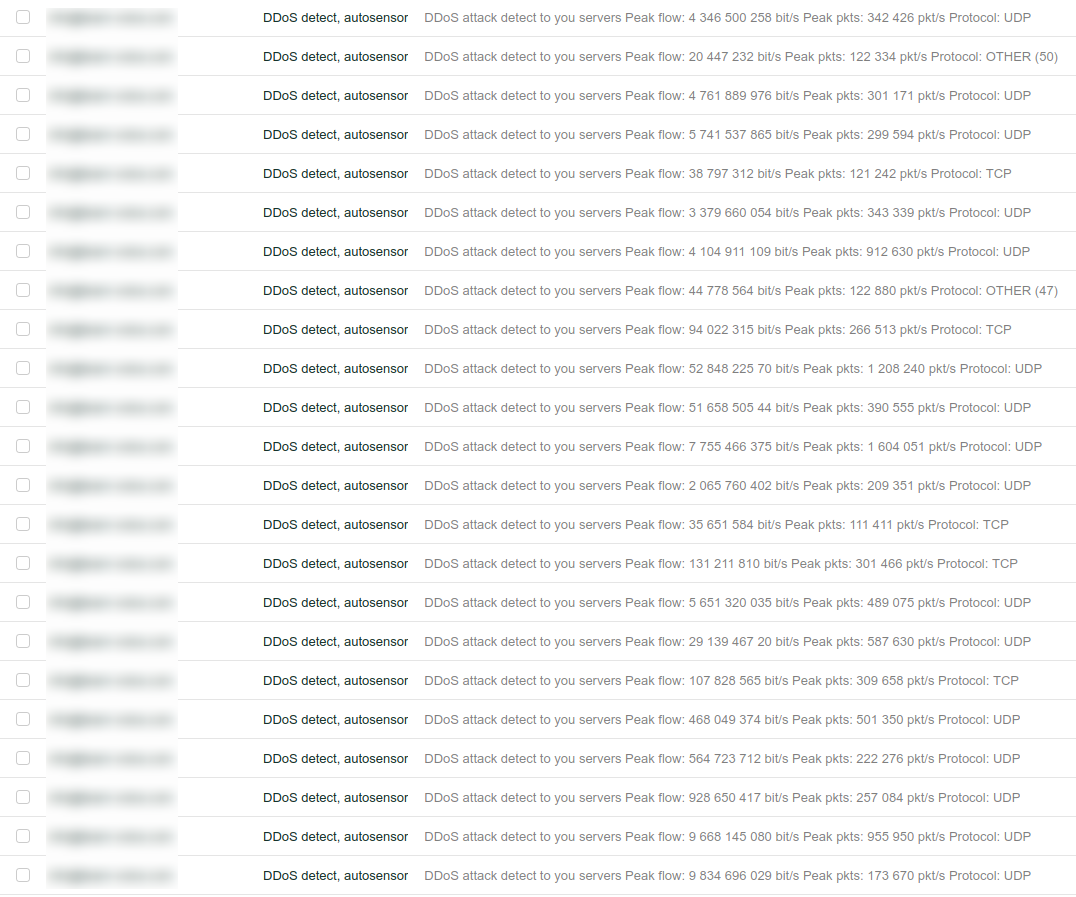

هذه هي التقارير الصادرة عن حماية L3 / L4 المتفوقة التي تلقيتها بانتظام ، والتي تدعم نظام مزود الاستضافة.

هذه هي التقارير الصادرة عن حماية L3 / L4 المتفوقة التي تلقيتها بانتظام ، والتي تدعم نظام مزود الاستضافة.حماية L7 (مستوى التطبيق)

الهجمات على مستوى L7 (مستوى التطبيق) قادرة على التغلب على الوحدات بثبات وكفاءة.

لدي تجربة حقيقية كبيرة بما فيه الكفاية مع

- Qrator.net.

- دوس الحرس.

- مختبرات G-Core

- كاسبيرسكي.

إنهم يتقاضون رسومًا مقابل كل ميغابايت من صافي الحركة ، وتكلفة ميغابت حوالي عدة آلاف روبل. إذا كان لديك ما لا يقل عن 100 ميغابت في الثانية من حركة المرور الخالصة - أوه. الحماية ستكون مكلفة للغاية. أستطيع أن أقول في المقالات التالية كيفية تصميم التطبيقات من أجل التوفير الجيد في سعة قنوات الحماية.

إن "ملك التل" الحقيقي هو Qrator.net ، والباقي وراءهم إلى حد ما. Qrator هو الوحيد في ممارستي الذين يقدمون نسبة تقارب الصفر من الإيجابيات الخاطئة ، ولكن في نفس الوقت تكون أغلى عدة مرات من اللاعبين الآخرين في السوق.

المشغلين الآخرين لديهم حماية عالية الجودة ومستقرة. العديد من الخدمات التي ندعمها (بما في ذلك خدمات مشهورة جدًا في البلد!) محمية بواسطة DDoS-Guard و G-Core Labs ، ونحن سعداء جدًا بالنتيجة ، يمكنني أن أوصي بها.

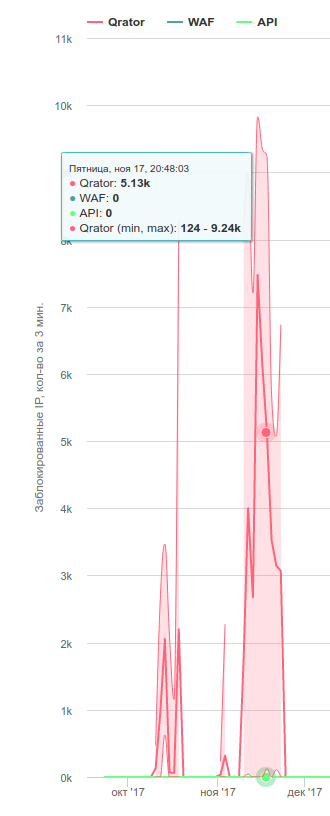

الهجمات التي صدها Qrator

الهجمات التي صدها Qratorلا تزال هناك تجربة مع مشغلي الحماية الصغيرة مثل cloud-shield.ru ، ddosa.net ، إلخ. بالتأكيد لا أستطيع أن أوصي به ، لأنه التجربة ليست كبيرة جدا ، سأتحدث عن مبادئ عملهم. غالبًا ما تكون تكلفة الحماية أقل بمقدار 1-2 أوامر من تكلفة اللاعبين الكبار. وكقاعدة عامة ، يشترون خدمة دفاع جزئية (L3 / L4) من أحد أكبر اللاعبين + يقومون بالدفاع عن أنفسهم ضد الهجمات على مستويات أعلى. يمكن أن تكون فعالة للغاية + يمكنك الحصول على خدمة جيدة مقابل أقل من المال ، ولكن هذه الشركات لا تزال صغيرة مع عدد قليل من الموظفين ، يرجى النظر.

كلودفلاري

CloudFlare هي ظاهرة منفصلة. إنها بالفعل شركة ضخمة تتكلف عدة مليارات من الدولارات ، وعملائها هم نصف المولدات المرورية في العالم ، وخدمة حماية DDoS هي ببساطة الأكثر شهرة بين خدماتها. كما نستخدمها باستمرار لاستضافة DNS ، CDN ، كخدمة وكيل مرور.

بالنسبة لموقع / خدمة لا تحتوي على هجمات معقدة ، فإن Cloudflare على ما يرام ، ولكن مع الهجمات الخطيرة (عندما لا "تملأ" القناة فحسب ، بل تجمع بين أنواع كثيرة من الهجمات) ، فإن خطة أعمالهم مقابل 200 دولار لم تنقذنا أبدًا ، ولكن التحدث عنها حماية الشركات لروسيا لا معنى لها ، فمن الأرخص والأكثر فعالية اللجوء إلى لاعبين آخرين.

لماذا هذا أعتقد أنه من الصعب تقديم خدمة مجانية عالية الجودة تقريبًا.

بالمناسبة ، يعمل الكثير من المهندسين الناطقين باللغة الروسية في CF :)

مشغلي الأمن الأجانب

لقد مررت بتجربة حقيقية مع Dragonara.net (التي كانت أكبر مشغل للأمان في العالم) ، والتي لم تعد موجودة الآن.

يوجد بالفعل الكثير من المقالات حول Habré حول المشغلين الحديثين ، وسأقدم رابطًا إلى

آخر مراجعة:

habr.com/en/post/350384من المؤكد أن العديد منهم جيدون جدًا إذا لم يكن المشروع موجهًا للسوق الروسية ، لكن في روسيا هناك مشاكل معهم.

يجب أن تكون الحماية الفعالة الأولى أقرب ما يمكن للمدافع وأن تراعي السمات المحلية (في روسيا وحدها وفي الصين الثانية وفي أمريكا الجنوبية الثالثة).

السبب الثاني: مهمة صعبة ومكلفة حقًا هي الحماية على مستوى L7. ونعم ، إنه مكلف للجميع ، من حيث المبدأ ، لا تقدم العديد من الشركات في العالم حماية جيدة من طراز L7 ، وغالبًا ما تفوز الخدمات الروسية بالمسابقة.

ما هي صعوبة صد الهجمات على مستوى L7؟

جميع التطبيقات فريدة من نوعها ، وتحتاج إلى السماح لحركة المرور المفيدة لهم وحظر حركة المرور الضارة. ليس من الممكن دائمًا التخلص من برامج الروبوت بشكل لا لبس فيه ، لذلك يتعين عليك استخدام الكثير من درجات تنقية حركة المرور.

ما إن

كانت وحدة nginx-testcookie كافية ، والآن يكفي صد عدد كبير من الهجمات. عندما عملت في صناعة الاستضافة ، تم تصميم حماية L7 الخاصة بي على nginx-testcookie فقط. بالمناسبة ، كان Beget.ru ، Netangels.ru ، FastVPS.ru نظام مماثل.

للأسف ، أصبحت الهجمات أكثر صعوبة. يستخدم testcookie عمليات التحقق للروبوتات استنادًا إلى JS ، ويمكن للعديد من برامج الروبوت الحديثة اجتيازها بنجاح.

تعتبر مهاجمة الروبوتات فريدة أيضًا ، وتحتاج إلى النظر في ميزات كل روبوت كبير.

التضخيم ، والفيضان المباشر من الروبوتات ، وتصفية حركة المرور من مختلف البلدان (التصفية المختلفة لمختلف البلدان) ، والفيضانات SYN / ACK ، تجزئة الحزمة ، ICMP ، http الفيضانات ، بينما يمكنك على مستوى التطبيق / المتشعب الخروج بعدد غير محدود من الهجمات المختلفة.

في المجموع ، على مستوى حماية القنوات ، والمعدات المتخصصة لتنظيف حركة المرور ، والبرمجيات الخاصة ، وإعدادات التصفية الإضافية لكل عميل ، يمكن أن يكون هناك عشرات ومئات من مستويات التصفية.

لإدارة هذا بشكل صحيح وضبط إعدادات التصفية بشكل صحيح لمختلف المستخدمين ، تحتاج إلى الكثير من الخبرة والموظفين المؤهلين. حتى المشغل الرئيسي الذي قرر تقديم خدمات الحماية لا يمكن أن "يلقي بغباء مشكلة على المال": يجب اكتساب الخبرة في مواقع الكذب وإيجابيات خاطئة على حركة المرور المشروعة.

لمشغل الحماية ، لا يوجد زر "ضرب DDoS" ، هناك عدد كبير من الأدوات ، تحتاج إلى أن تكون قادرة على استخدامها.

ومثال إضافي إضافي.

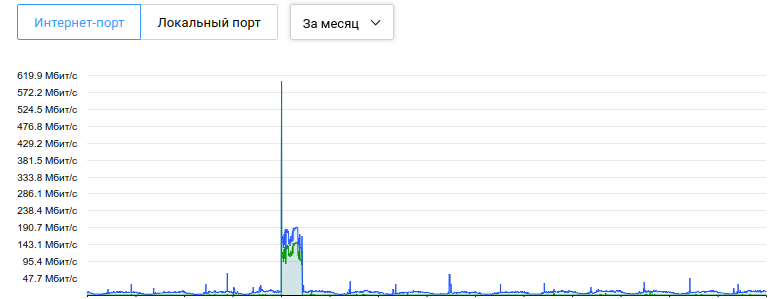

تم حظر الخادم دون حماية من قبل المضيف أثناء الهجوم بسعة 600 ميغابت في الثانية("فقدان" حركة المرور غير ملحوظ ، نظرًا لأن موقعًا واحدًا فقط قد تمت مهاجمته ، تمت إزالته من الخادم لفترة وتم إصدار القفل في غضون ساعة).

تم حظر الخادم دون حماية من قبل المضيف أثناء الهجوم بسعة 600 ميغابت في الثانية("فقدان" حركة المرور غير ملحوظ ، نظرًا لأن موقعًا واحدًا فقط قد تمت مهاجمته ، تمت إزالته من الخادم لفترة وتم إصدار القفل في غضون ساعة). نفس الخادم محمي. استسلم المهاجمون بعد يوم من الهجمات المترددة. الهجوم نفسه لم يكن الأقوى.

نفس الخادم محمي. استسلم المهاجمون بعد يوم من الهجمات المترددة. الهجوم نفسه لم يكن الأقوى.تعد هجمات L3 / L4 والحماية ضدها أكثر تافهة ، حيث تعتمد بشكل أساسي على سماكة القناة وخوارزميات الكشف عن الهجمات وتصفيتها.

هجمات L7 أكثر تعقيدًا وأصلية ، فهي تعتمد على التطبيق الذي تمت مهاجمته وقدرات المهاجمين وخيالهم. تتطلب الحماية منهم معرفة وخبرة كبيرة ، وقد لا تكون النتيجة على الفور وليس مئة بالمائة. حتى توصلت Google إلى شبكة عصبية أخرى للحماية.