هل تعتقد أن أهم شيء في الشركة هو ضمان أمان محيط شبكة الشركة والبنية التحتية للخادم؟ هذا صحيح جزئياً فقط: من المستحيل من حيث المبدأ إنشاء محيط آمن الآن ، فقط إذا كانت الشركة لا تطبق قواعد IS الأكثر صرامة ، و "القائمة البيضاء" للمواقع ، والمراسلات الورقية فقط وختم منافذ USB على أجهزة الكمبيوتر ، ولا يُسمح بالاستقبال على الإطلاق. إذا لم يكن الأمر متعلقًا بشركتك ، فضع في اعتبارك: اليوم ، أصبحت الأجهزة الطرفية منطقة الخطر الرئيسية ، ولم تعد الحماية من الفيروسات وحدها كافية. نعم ، ستحظر برامج مكافحة الفيروسات تفريغ الأرشيف مع الملف الخطير ، وسيمنعك المتصفح من زيارة الموقع المعرض للخطر ، ولكن هناك العديد من التهديدات التي تكون حزم الحماية الأساسية فيها عاجزة. بعد ذلك ، سنتحدث عن بعضهم - وكيفية حمايتهم.

ما مكافحة الفيروسات العادية في الشركة لا يمكن التعامل معها-

هجمات خادعة . لا يمكن الكشف عن البرامج النصية الضارة لـ PowerShell التي تقع مباشرة في ذاكرة الوصول العشوائي عن طريق مكافحة الفيروسات في مرحلة الاختراق إلى النظام - هذه ليست برامج قابلة للتنفيذ ، ولكن ببساطة مجموعة من الأوامر تعتمد على النص وتعمل في shell موجودة مثل OS PowerShell. حتى لا تختفي عند إيقاف تشغيل جهاز الكمبيوتر ، يقوم حصان طروادة بتسجيل أوامره في السجل.

من المستحيل اكتشاف هجوم خالٍ من الملفات عن طريق الطرق التقليدية - يمكن لأحصنة طروادة تخزين نص برمجي ضار ، على سبيل المثال ، في ملفات TXT لسجلات موارد DNS. وفقًا لدراسة أجرتها تريند مايكرو

2018 للأمن المتوسط ، يتزايد عدد الهجمات الخادعة في العالم: في يناير 2018 ، تم تسجيل 24،430 حادثًا ، وفي يونيو - أكثر من 38 ألفًا.

-

يستغل في نظام التشغيل غير المحدثة . تعمل تحديثات نظام التشغيل على إصلاح الثغرات المعروفة التي يمكن بالفعل كتابتها. قبل نشر التحديثات على مئات وآلاف أجهزة الكمبيوتر ، يجب عليك أولاً اختباره - تحتوي التحديثات في بعض الأحيان على أخطاء ، بسبب فشل بعض أجهزة الكمبيوتر بشكل مؤقت. يعد نقل مهمة تثبيت التحديثات على أكتاف المستخدمين طريقة مؤكدة لإحداث اختراق في الشبكة من خلال خطأ موظف اختياري أو غير كفء.

اعتاد كل من WannaCry و NotPetya على نشر ثغرات Windows ، والتي كانت مغلقة أمام التحديثات قبل شهرين من ظهور المرض: ظهرت النسخة الأولى من WannaCry في 16 يناير 2017 ، في 14 مارس ، ووزعت مايكروسوفت التصحيح لبروتوكول SMB في جميع الإصدارات الحالية من Windows ، وبدأ الوباء الأسطوري فقط 12 مايو. بعد اختراق أجهزة الكمبيوتر الخاصة بالمستخدمين ، لم تنتشر برامج الفدية داخل شبكات الشركات ، مما أدى إلى شل أنشطة الشركات. لماذا تم ترك مئات الآلاف من أجهزة كمبيوتر الشركات في الشركات الكبرى لمدة شهرين دون تحديث حاسم لنظام التشغيل Windows - وهو سؤال خطير بالنسبة للخدمات ذات الصلة.

-

الأجهزة المحمولة . على الرغم من التحقق من التطبيقات قبل النشر في Play Market و App Store ، فإن برامج التجسس وحتى عمال المناجم غالبًا ما يتم ربطهم ببرامج مفيدة. على سبيل المثال ، كشف تحليل لتطبيقات 283 VPN لأجهزة Android أن 43٪ منها تحتوي على إعلانات غير مرغوب فيها ، و 17٪ بها وظائف خبيثة ، و 29٪ هي مصدر وحدات طروادة ، والبرنامج المحتمل أن يكون خطيرًا في 6٪ VPN ، و

5٪ أخرى

تجسس لمستخدميها .

-

الموظفون الذين لا يعرفون المبادئ الأساسية لأمن المعلومات . تظل الفجوة الرئيسية في أمن المعلومات لأي شركة الموظفين ، أو بالأحرى ،

جهلهم بمبادئ أمن المعلومات . لا يستطيع أي فيروس نقل معلومات ووثائق مهمة بنفس الأناقة والكفاءة التي يتمتع بها الموظف الذي يقوم بتنزيل برنامج من أجل راحته في العمل ، والذي يتحول إلى نتيجة ضارة.

كيفية حماية نقاط النهايةالتطور المتزايد للتهديدات يجعل الطرق التقليدية للدفاع غير فعالة. لا تكفي برامج مكافحة الفيروسات وحدها لمنع تسرب البيانات أو المتسللين من دخول الشبكة ، وغالبًا ما يؤدي تثبيت العديد من الحلول المتخصصة إلى تعارضات وأخطاء. بالإضافة إلى ذلك ، لا يعد إعداد والحفاظ على تعاون العديد من برامج الأمان مهمة سهلة. مطلوب حل متكامل من شأنه أن يتيح للمستخدمين أداء وظائف عملهم بشكل مريح ، ولكن في نفس الوقت يضمن سلامة أصول معلومات الشركة.

يجب أن تكون مجموعة الحماية المثالية:

- متعددة المنصات - العمل على جميع أنظمة تشغيل سطح المكتب والهواتف المحمولة الشائعة ؛ هذا مهم بشكل خاص للشركات التي لديها سياسات BYOD والقدرة على العمل عن بُعد.

- الكشف التلقائي عن التهديدات والرد عليها دون تدخل المستخدم ؛

- الفكرية - لا تستخدم التحليل التقليدي القائم على التوقيع فحسب ، ولكن أيضًا التحليل السلوكي ، مما يضمن اكتشاف كل من البرامج الضارة والملفات الخالية من الملفات ؛

- تتم إدارته بشكل مركزي - يجب أن يرى المسؤولون حالة جميع الأجهزة المحمية في الوقت الفعلي وأن يكونوا قادرين على تغيير إعدادات الأمان حسب موقع الجهاز ؛

- توفير التكامل مع أنظمة التحليل السلوكي والقدرة على التحقيق في الحوادث ؛

- تحكم في التطبيقات على الأجهزة الطرفية لحماية شبكة الشركة من البرامج الضارة والهجمات المستهدفة من الأجهزة على شبكة المؤسسة.

تقوم الحلول التقليدية لفئة EPP (Endpoint Protection Platform) بحماية أجهزة المستخدم جيدًا من التهديدات المعروفة ، لكنها تتعامل بشكل أسوأ مع أحدث أنواع الهجمات. لقد نجحوا في التعامل مع إصلاح الحوادث على أجهزة منفصلة ، لكن كقاعدة عامة ، ليسوا قادرين على الكشف عن أن هذه الحوادث هي جزء من هجوم متكامل معقد ، والذي يمكن أن يتسبب في أضرار جسيمة للمؤسسة في المستقبل. قدرات تحليل الحادث التلقائي غائبة تقريبا. لذلك ، قامت الشركات بتطوير حلول من فئة EDR (الكشف عن نقطة النهاية والاستجابة لها).

كيف يعمل حل EDR الحديث

دعونا ننظر في كيفية عمل حل حماية نقطة النهاية باستخدام Trend Micro Apex One كمثال. هذا المنتج هو ولادة جديدة من حل أمان نقطة نهاية OfficeScan المشهور بالفعل.

إحدى الميزات الرئيسية لبرنامج Apex One هي حماية نقطة النهاية متعددة المراحل التي لا تسمح للبرامج الضارة بالانتشار عبر الشبكة ، والتأثير على أداء الكمبيوتر وسرقة البيانات الحساسة. يعمل الحل على الفور على منع تهديدات اليوم صفر على أجهزة الكمبيوتر المكتبية الفعلية والظاهرية ، وكذلك أجهزة الكمبيوتر المحمولة ، سواء على الشبكة أو خارجها.

ما الذي يفعله Apex One بالضبط؟- يحمي من التهديدات المتقدمة:- يمنع إمكانية استخدام الثغرات الأمنية المعروفة وغير المعروفة لاختراق الأنظمة قبل إصدار حزم الإصلاح ؛

- يحمي أنظمة التشغيل غير المدعومة والتي لم تعد حزم الإصلاح متاحة لها.

- يقيم المخاطر تلقائيًا ويوصي بتنشيط التصحيحات الافتراضية المطلوبة لكل جهاز على حدة ؛

- تغيير إعدادات الأمان ديناميكيًا حسب موقع الجهاز ؛

- يحمي الأجهزة الطرفية مع الحد الأدنى من التأثير على النطاق الترددي للشبكة ، وإنتاجية المستخدم والإنتاجية.

- حظر أنواع غير صالحة لحركة مرور الشبكة:- تطبيق المرشحات للإبلاغ عن أنواع معينة من حركة المرور وحظرها ، على سبيل المثال ، الرسائل الفورية وتدفق الفيديو ؛

- يستخدم التفتيش المتعمق للحزم لتحديد حركة المرور التي قد تكون ضارة بالتطبيقات ؛

- تصفية حركة مرور الشبكة المحظورة وفحص حركة المرور المسموح بها من خلال مراقبة حالة الاتصالات ؛

- بالكشف عن حركة المرور الخبيثة المخفية باستخدام بروتوكولات معروفة على منافذ غير قياسية ؛

- يمنع backdoors من دخول شبكة الشركة.

- يجعل الحماية في الوقت المناسب:- يوفر الحماية حتى إصدار وتثبيت حزم الإصلاح الرسمية ؛

- يحمي أنظمة التشغيل والتطبيقات النموذجية من الهجمات المعروفة وغير المعروفة.

- تسهيل النشر والإدارة في البنية التحتية الحالية:- لوحة تحكم مبسطة تجعلها ملائمة لإجراء مراقبة تفصيلية ورصد البيئة ، في سياق كل مستخدم على حدة.

- تستند تقييمات الثغرات الأمنية إلى نشرات أمان Microsoft وبيانات CVE ومصادر أخرى.

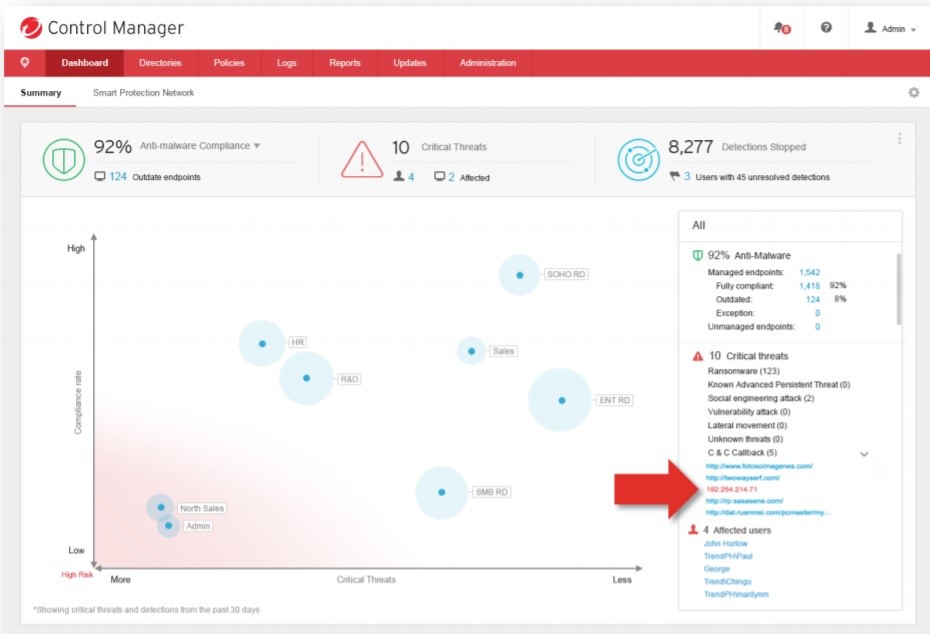

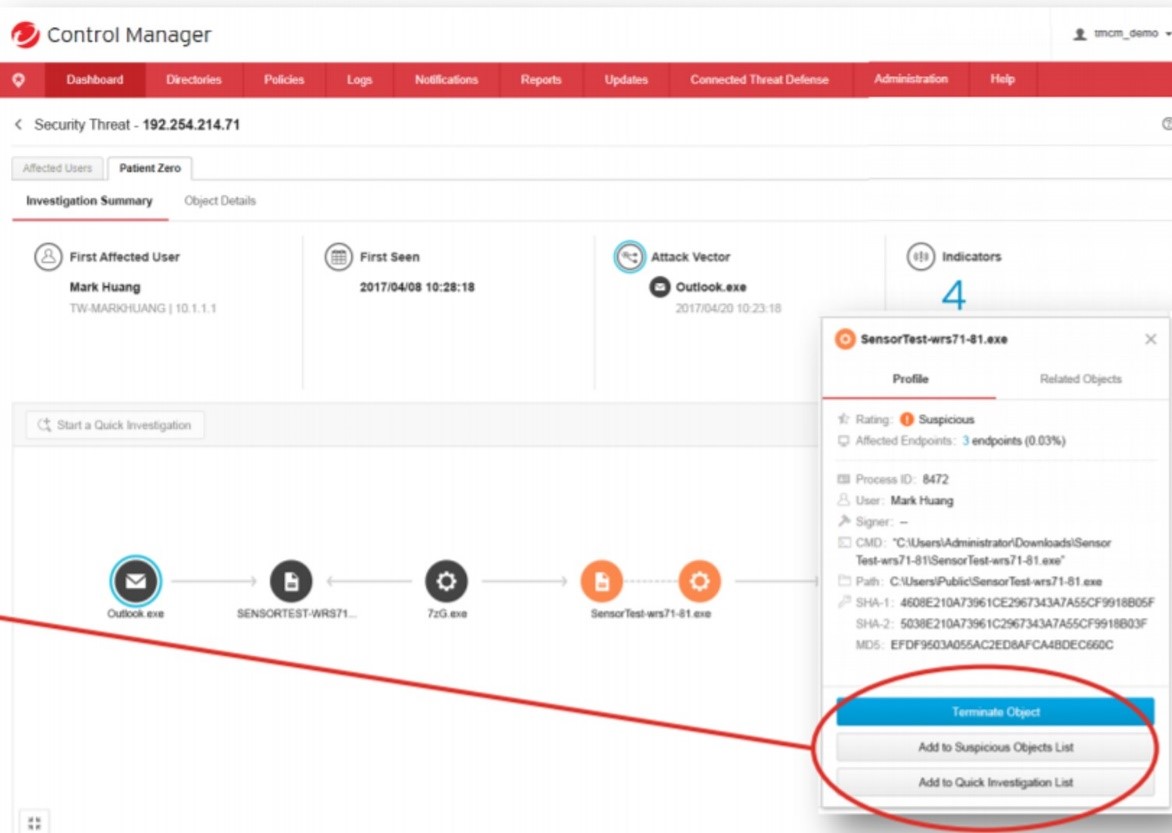

الآن سوف نقول (ونظهر) كيف يعمليتم جمع جميع المعلومات حول حالة نقاط النهاية والتهديدات في لوحة Apex Central واحدة. يحصل المحللون على فرصة للمراقبة التفصيلية ، في سياق كل مستخدم فردي ، وإدارة السياسات. تتيح لك لوحة واحدة التحكم في البيئات المحلية والسحابة والمختلطة. كما يوفر الوصول إلى المعلومات التشغيلية من "صندوق الحماية" المحلي أو من البنية التحتية لشبكة Trend Micro Smart Protection Network ، التي تستخدم بيانات التهديد المستندة إلى مجموعة النظراء من جميع أنحاء العالم وتوفر أمانًا في الوقت الفعلي عن طريق حظر التهديدات قبل وصولها إلى أجهزة الكمبيوتر.

تتيح لك لوحة واحدة عدم التبديل بين لوحات التحكم. هنا يمكنك أن ترى كيف ينعكس الكشف المتفاعل ورد الفعل في مدير واحد. كما يوفر التكامل الموحد مع التحقيقات EDR والكشف الآلي والاستجابة للتهديدات.

تتيح لك لوحة واحدة عدم التبديل بين لوحات التحكم. هنا يمكنك أن ترى كيف ينعكس الكشف المتفاعل ورد الفعل في مدير واحد. كما يوفر التكامل الموحد مع التحقيقات EDR والكشف الآلي والاستجابة للتهديدات. تحليل مقياس الأثر:

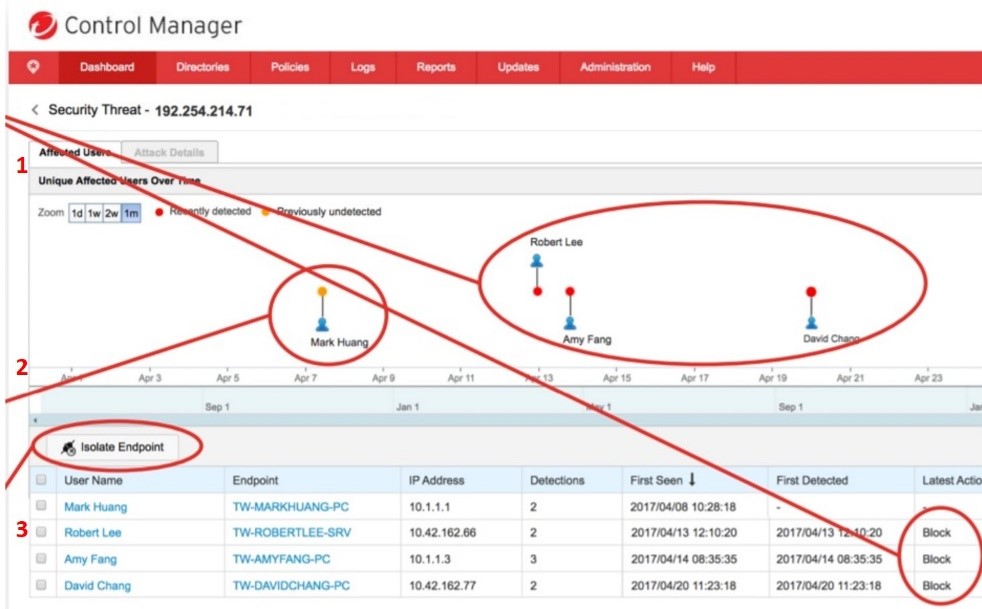

تحليل مقياس الأثر:

- تم حظر عنوان IP الضار لأنه تم اكتشافه بالفعل (أحمر) (1)

- "صفر مريض." غير معروف (برتقالي) ولم يتم حظره (2)

- يتم عزل "المريض صفر" ويبدأ البحث عن السبب الجذري (3)

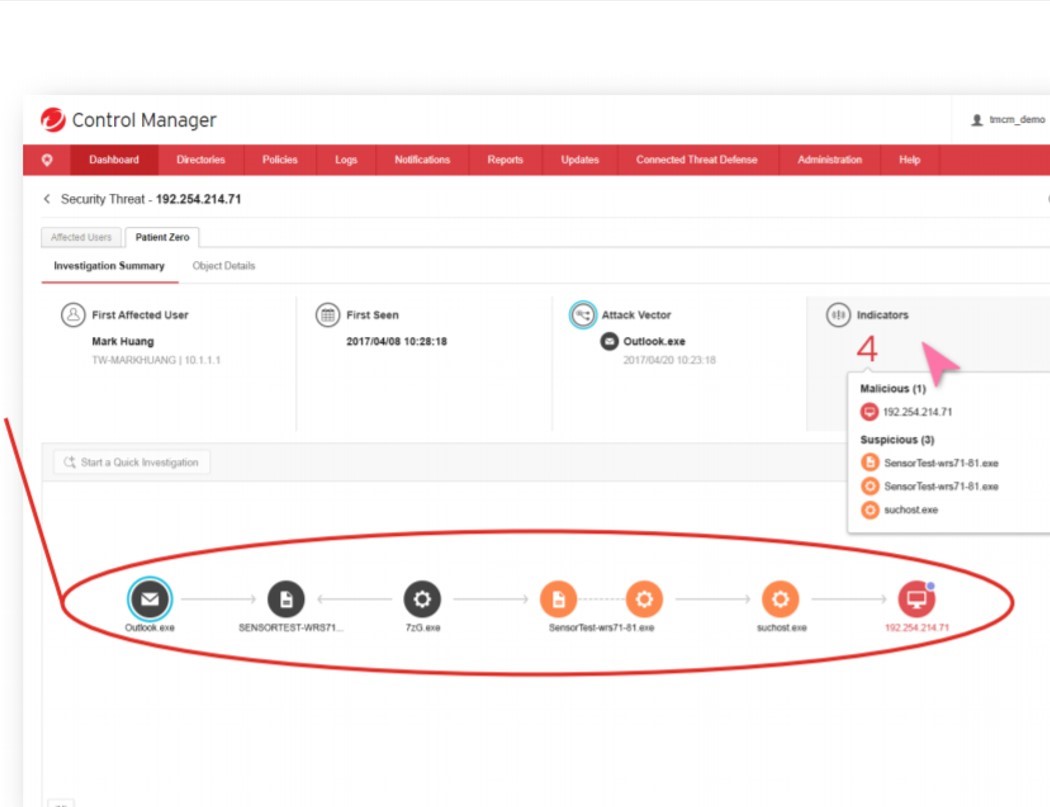

العثور على السبب الجذري باستخدام معلومات Trend Micro Global Threat:

العثور على السبب الجذري باستخدام معلومات Trend Micro Global Threat:

- الأحمر ("سيئة") ؛

- البرتقال ("المشبوهة") ؛

- أسود ("مرض")

هناك خيارات رد الفعل:

هناك خيارات رد الفعل:

وقف التنفيذ ؛

- توزيع معلومات التهديد ؛

إلى التحقيق

يقوم Apex One Endpoint Sensor بمراقبة حالة الأمان على الجهاز النهائي ، مع مراعاة

السياق وتسجيل الإجراءات على مستوى النظام وإنشاء تقارير لحراس الأمن حتى تتمكن من تقييم حجم الهجوم على الشبكة بسرعة. بما في ذلك Endpoint Sensor يراقب التهديدات المتقدمة ، مثل الهجمات الخالية من الملفات سيئة السمعة. باستخدام EDR ، يمكنك إجراء بحث ضار متعدد المستويات على جميع الأجهزة الطرفية باستخدام معايير مثل OpenIOC و Yara والكائنات المشبوهة. كما يوفر الحماية ضد الهجمات الخادعة.

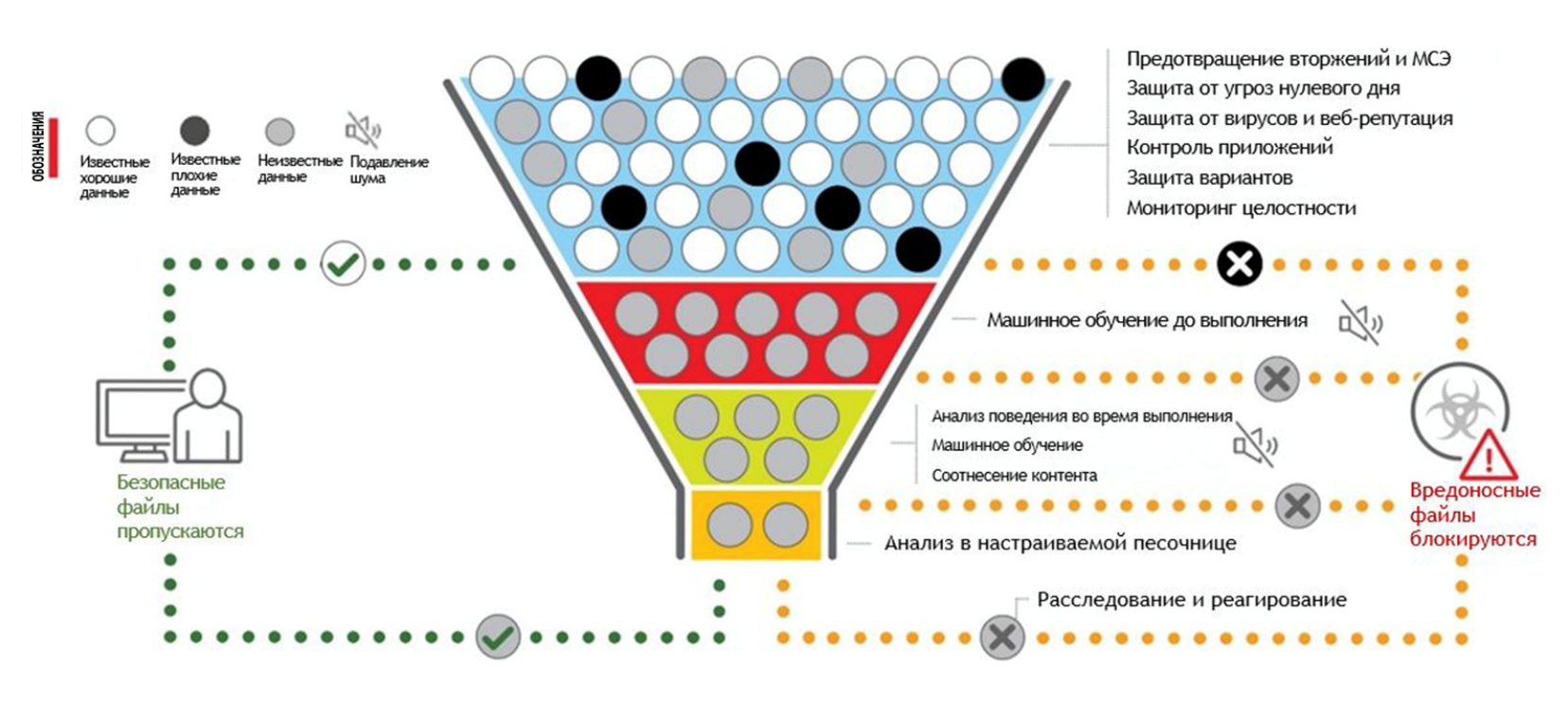

حتى إذا اخترقت البرامج الضارة أنظمة المسح من جانب الخادم ، فستقوم تقنية Trend Micro User Protection بفحص الملف القابل للتنفيذ قبل تشغيله باستخدام التعلم الآلي. عند البدء ، يبدأ تحليل السلوك بناءً على التعلم الآلي. ثم يتم استخدام التحليل الموجود في "الصندوق الرمل" - وفقًا لنتائج الاختبارات ، إما أن يبدأ التطبيق عمله أو يتم حظره. علاوة على ذلك ، ولأغراض أمنية ، قد يتم حظر الكمبيوتر بالكامل تلقائيًا على الشبكة من أجل توطين البرامج الضارة ومنعها من اختراق الشبكة.

يستخدم Apex One تقنية Trend Micro Vulnerability Protection التي تحمي جميع الأجهزة الطرفية للشبكة من عمليات الاستغلال حتى لو لم يكن لديها تحديثات مُرقّعة. للقيام بذلك ، يقوم Apex One بتحليل حركة المرور بشكل مركزي بحثًا عن عمليات الاستغلال / الثغرات الأمنية ، وهجمات الخدمات ، والبرمجيات الخبيثة عبر الإنترنت ، وحركة المرور غير القانونية. في الوقت نفسه ، يتم المسح بسرعة عالية ، لا يؤثر عمل Apex One عملياً على سرعة الشبكة نفسها.

كيف يتم توفير حماية التسربوحدة مفيدة أخرى في Apex One هي منع فقدان البيانات. يراقب ويتحكم في نقل المحتوى عبر جميع قنوات الاتصال الممكنة لمنع تسرب البيانات. يمكنك تسجيل أو تقييد استخدام عصي USB ، وأقراص CD / DVD ، وأجهزة إرسال الأشعة تحت الحمراء ، وأجهزة PCMCIA ، وأجهزة المودم ، والتخزين السحابي ، وخوادم البريد. يتم التحكم في إعادة توجيه البيانات عند العمل مع عميل البريد ومن خلال واجهة البريد المستندة إلى الويب والمراسلات الفورية ومعظم بروتوكولات الشبكة مثل HTTP / HTTPS و FTP و SMTP.

تحتوي حماية فقد البيانات على قوالب للتعرف على أكثر من ثلاثمائة نوع من أنواع الملفات ، بما في ذلك المحفوظات ، ويتم تحديد بقية أنواع البيانات بواسطة قوالب وصيغ ومواقع محددة. يمكنك أيضًا إنشاء معرف بيانات بنفسك.

وأخيرًا ، تتحكم الحماية من "الأذكى" في الحافظة واللصق منها ولقطات الشاشة التي تم إنشاؤها. بعد إعداد حماية البيانات المفقودة بشكل صحيح ، تقل احتمالية إزالة البيانات القيمة من الشركة بشكل كبير.

المكافأة: MDR - أمان الاشتراكفي البيئة الحالية ، أصبح الحفاظ على فريق كبير من أمن المعلومات بمثابة رفاهية. في الوقت نفسه ، من المهم للغاية إجراء تقييم صحيح للضرر الناجم عن الهجوم السيبراني ، وصياغة خطة عمل للقضاء على التهديد ومنع الهجمات المتكررة - من غير المرجح أن يجد الموظفون المتبقون بعد "التحسين" وقتًا لإجراء مثل هذه التحقيقات.

تأتي خدمة Trend Micro Managed Detection and Response للإنقاذ ، وهي خدمة Apex One للكشف عن التهديد وإدارة الاستجابة. MDR هي فريق بعيد من محترفي Trend Micro يمكنهم مراقبة الأمن على شبكة العميل على مدار الساعة. يعد هذا حلاً ممتازًا لتلك الشركات التي لا تملك القدرة على الحفاظ على عدد كبير من موظفي الأمن أو عدم وجود موظفين ذوي كفاءة عالية.

تراقب خدمة MDR السجلات لتحديد الإشعارات المهمة وفحصها والإبلاغ عن معلومات التهديد إلى العميل. باستخدام البيانات من نقاط النهاية ، سيقوم فريق MDR باكتشاف الأسباب الجذرية وموجه الهجوم ، فضلاً عن تقييم عواقبه. يمكن للعميل دائمًا طرح الأسئلة على فريق من الخبراء للحصول على توضيحات وتوضيحات. سيقوم MDR بوضع خطة عمل مفصلة للتعافي من أي هجوم.

يتضمن الاشتراك تتبع كل من نقاط النهاية والشبكة والخوادم وحتى الطابعات وإنترنت الأشياء.

في الواقع ، تقوم Trend Micro MDR بكل ما تفعله أقسام أمن المعلومات المجهزة بشكل احترافي. لكن عن بعد ، على مدار الساعة والاشتراك.