في أواخر شهر مارس ،

نشرت Motherboard مقالة عن اختراق محتمل في البنية التحتية لشركة Asus. بعد الحصول على وصول جزئي إلى موارد الشركة ، تمكن المهاجمون من التوزيع بين العملاء الذين قاموا بتثبيت الأداة المساعدة Asus Live Update لتنزيل برامج تشغيل جديدة في الوقت المناسب ، وهي نسخة من البرنامج موقعة بشهادة رسمية بوظائف ضارة. حول هذا الهجوم ، الذي اكتشفه خبراء كاسبرسكي لاب ، كتبنا

في أوائل أبريل .

أصدرت Kaspersky Lab

تقريرًا موسعًا عن ShadowHammer في 23 أبريل. هذا المستند المذهل للغاية ، على الرغم من أنه يوصى بقراءة المستند التقني بالكامل ، وفي هذا المنشور لن يكون هناك سوى وصف موجز لبعض الاكتشافات. الشيء الأكثر إثارة للاهتمام هو اتصال ShadowHammer المحتمل بنسخ مصابة ليست أفضل لعبة كمبيوتر عن الكسالى وهجوم منسق على مطوري البرمجيات.

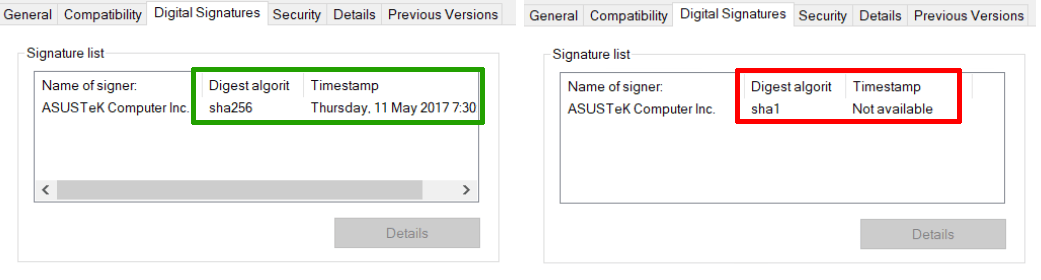

في الإجمال ، وجد خبراء Kaspersky Lab 230 عينة من الأداة المصابة لتحديث برامج التشغيل على أجهزة Asus. في جميع الحالات ، يكون نسخته الأصلية مؤرخة في عام 2015 ، ولكن في وقت لاحق أثناء الهجوم ، تم تغيير طريقة حقن الكود القابل للتنفيذ الخاص به - على الأرجح لتجنب الكشف بشكل أكثر فاعلية:

تم تغيير طريقة إدخال التعليمات البرمجية الضارة بين يوليو وديسمبر 2018. تاريخ بدء الهجوم غير معروف بشكل موثوق ، ولكن تم اكتشافه في يناير 2019. الطريقة الأكثر فاعلية لإصابة أجهزة الكمبيوتر الخاصة بالمستخدمين دون أن يلاحظها أحد هي استخدام شهادات Asus الشرعية ، والتي تم استخدامها أيضًا لتوقيع أدوات مساعدة غير رسمية "رسمية" صادرة عن هذه الشركة.

تعرض لقطة الشاشة أعلاه مثالاً عن الأداة المساعدة الشرعية لـ Asus الموقعة بنفس الشهادة كإصدار ضار من Asus Live Update. تاريخ التوقيع هو مارس 2019 ، بعد أن تلقى البائع معلومات حول الهجوم والشهادات المستخدمة. كان على مشغلي الحملة تغيير التوقيع الرقمي للملفات القابلة للتنفيذ المعدلة في العملية ، حيث انتهت صلاحية أول شهادة مسروقة في أغسطس 2018.

إذا حكمنا من خلال استخدام الإصدار القديم من البرنامج الشرعي والاختلافات في التوقيع الرقمي للبرنامج الرسمي والمعدّل ، كان لدى منظمي الهجوم وصول محدود إلى الموارد الداخلية للبائع. على سبيل المثال ، كان من الممكن اختراق أحد المطورين لجهاز الكمبيوتر وسرقة الشهادات ، ولكن ليس شفرة المصدر الفعلية للأداة. بالإضافة إلى ذلك ، تمكن المهاجمون من الوصول إلى البنية التحتية لتقديم إصدارات محدثة من الأداة من أجل نشر التعديل الضار.

الميزة الرئيسية للهجوم ShadowHammer هو العدد المحدود من أهداف الهجوم. كان هناك الكثير من الضحايا المحتملين: تم اكتشاف إصدار ضار من Asus Live Update فقط بواسطة أدوات Kaspersky Lab في 57 ألف مستخدم. يمكن أن يكون العدد الفعلي للضحايا أعلى ، ولكن في معظم أجهزة الكمبيوتر ، لم تفعل البرامج الضارة أي شيء غير قانوني بشكل واضح.

في جميع الحالات ، قامت الأداة المساعدة المعدلة بجمع بيانات حول عناوين MAC لجميع محولات الشبكة المتاحة وقارن تجزيئات MD5 الخاصة بها بقائمتها الخاصة. فقط في حالة العثور على أحد عناوين MAC من القائمة ، اتصل الأمر بالخادم الذي تم تنزيل ملف تنفيذي آخر منه. يختلف عدد العناوين من عينة إلى أخرى: تتكون أقصر قائمة من ثمانية عناوين MAC ، أطولها 307. تمكنا من تحديد أكثر من 600 معرّف من أجهزة الشبكة التي وجد المهاجمون بها أنظمة ذات أهمية. تحقق من عناوين MAC الخاصة بك للوجود في هذه القائمة

هنا .

من المنطقي أن معظم عناوين MAC في القائمة تتعلق بالأجهزة المصنعة من قبل شركة آسوس نفسها. ولكن هناك عناوين تغطي عددًا كبيرًا من المستخدمين ، على سبيل المثال 00-50-56-C0-00-08 - معرف محول الشبكة الظاهري VMWare. ومع ذلك ، فإن هذه المصادفة لم تؤد دائمًا إلى تطور الهجوم: فقد بدأت فقط إذا كان عنوان MAC لمحول الشبكة الفعلية يطابق أيضًا العنوان المطلوب.

كيف بدا الأمر في الممارسة ، يظهر لقطة شاشة

للمناقشة حول رديت. يتلقى مستخدم لديه الأداة المساعدة Asus Live Update المثبتة إخطارًا حول "تحديث حرج" ، ويُقترح تنزيل البرنامج قبل ثلاث سنوات. ليست حقيقة أن هذا النقاش يدور حول هذا الهجوم بالذات (نظرًا لعدم وجود معرف ملف) ، ولكن وفقًا لتاريخ بناء الثنائي ، فقد كانت هي. بالنظر إلى أن البحث عن الإشارات أعطى تقريرين فقط عن مشاكل محتملة (

والثاني لم يكن متصلاً بشادو هامر بالتأكيد) ، يمكننا القول أن الهجوم لم يلاحظه أحد ، على الرغم من العدد الكبير إلى حد ما من الضحايا المحتملين.

ما حدث لأولئك الذين كان عنوان MAC الخاص بهم في القائمة غير معروف. في الوقت الذي تم فيه اكتشاف الهجوم في يناير 2019 ، تم إيقاف تشغيل خادم الأوامر ، ولم يتمكن الباحثون حتى الآن من الحصول على الملفات القابلة للتنفيذ التي تم تنزيلها على أجهزة الكمبيوتر الخاصة بالضحايا الحقيقيين.

رابط إلى الهجمات الأخرىوهنا اقتحم

الزومبي آخر!

في مارس 2019 ،

فحص خبراء ESET الإصدارات المصابة من لعبة Infestation: Survivor Stories. بالنظر إلى موضوع اللعبة ، يبدو هذا في حد ذاته بمثابة مزحة ، ولكن الموقف بالنسبة للمطور (ربما باستخدام مصادر لعبة The Z السابقة) ليس هو الأكثر متعة. على الأرجح ، ظهر الرمز الضار في التصميمات الرسمية بعد اختراق أجهزة الكمبيوتر الخاصة بالمطورين. في هذا ، وفي حادثتين أخريين مرتبطتين بهجمات على استوديوهات الألعاب ، تم استخدام طريقة مشابهة لشادوهامر لحقن كود ضار:

حسنًا ، هذا ليس دليلًا موثوقًا على العلاقة بين الحادثتين. ولكن هناك صدفة في خوارزميات التجزئة المستخدمة للبيانات التي تم جمعها على أجهزة الكمبيوتر الضحية ، واثنين من الميزات التقنية الشائعة الأخرى للهجمات. استنادا إلى الخطوط الموجودة في الكود الضار ، يمكن افتراض أن مصادر اللعبة السابقة من الحرب Z يمكن توزيعها كنوع من حصان طروادة لمطوري الألعاب الذين يرغبون في استخدامها. كما وجد خبراء Kaspersky Lab علامات على إعادة استخدام الخوارزميات من ShadowHammer في BackX Backdoor ، والتي تم تطويرها على الأرجح في الصين.

هذا الاتصال المحتمل بين الهجمات المختلفة يعطي قصة ShadowHammer بعدًا جديدًا وهو تحذير للمطورين. يمكن للمبرمجين أن يصبحوا الموزعين غير المرغوب فيهم للرموز الخبيثة بفضل الإجراءات المنسقة والمتناسقة للمهاجمين. علاوة على ذلك ، يمكن استخدام أدوات "التنفيذ" المختلفة: سرقة الشهادات ، وإدراج الكود الضار في المصادر ، وإدخالها في الملفات القابلة للتنفيذ (على سبيل المثال ، قبل إرسالها إلى العميل). انطلاقًا من عدد النقاط الفارغة في هذا التحقيق وغيره من التحقيقات ، تمكن المهاجمون من التسلل إلى البنية الأساسية لمطوري البرامج ونشر الرمز الخبيث على عدد كبير من الضحايا ، مع تحديد الأهداف بعناية حتى لا يلاحظها أحد لعدة أشهر على الأقل (كما هو الحال مع ShadowHammer) .

إخلاء المسئولية: الآراء الواردة في هذا الملخص قد لا تتوافق دائمًا مع الموقف الرسمي لـ Kaspersky Lab. عزيزي المحررين يوصون عمومًا بمعالجة أي آراء بتشكك صحي.