مرحبا مرة أخرى! لقد وجدت مرة أخرى قاعدة بيانات مفتوحة لك مع البيانات الطبية. اسمحوا لي أن أذكرك أنه كان هناك مؤخرًا ثلاثة من مقالاتي حول هذا الموضوع: تسرب البيانات الشخصية للمرضى والأطباء من الخدمة الطبية عبر الإنترنت DOC + ، ونقاط ضعف خدمة طبيب قريب ، وتسرب البيانات من محطات الطوارئ الطبية .

هذه المرة ، اتضح أن خادم Elasticsearch الذي يحتوي على سجلات لنظام تكنولوجيا المعلومات الطبية لشبكة المختبرات التابعة لمركز التشخيص الجزيئي (CMD ، www.cmd-online.ru) في متناول الجميع.

: . . , .

تم اكتشاف الخادم في صباح الأول من أبريل ، وهذا لا يبدو سخيفا بالنسبة لي على الإطلاق. تم إرسال إشعار المشكلة إلى CMD في حوالي الساعة 10 صباحًا (بتوقيت جرينتش) وفي حوالي الساعة 3 عصرًا ، أصبحت القاعدة غير قابلة للوصول.

وفقا لمحرك البحث Shodan ، جاء هذا الخادم لأول مرة لفتح الوصول في 03/09/2019. حول كيفية اكتشاف قواعد بيانات Elasticsearch المفتوحة ، كتبت مقالة منفصلة.

كان من الممكن الحصول على معلومات حساسة للغاية من السجلات ، بما في ذلك الاسم والجنس وتواريخ ميلاد المريض واسم الأطباء وتكلفة الدراسات وبيانات البحث وملفات نتائج الفحص وأكثر من ذلك بكثير.

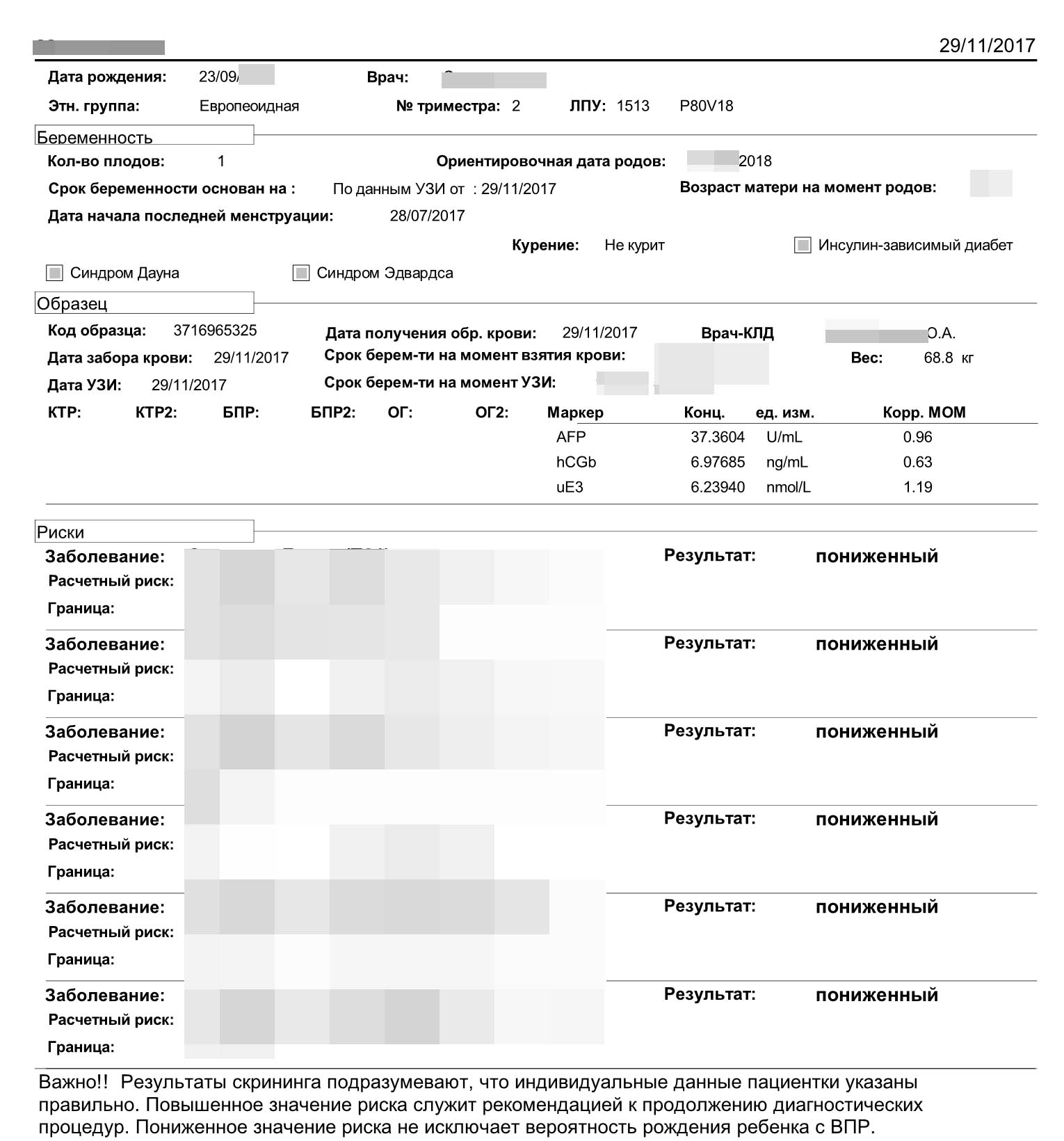

مثال على سجل مع نتائج اختبارات المريض:

"<Message FromSystem=\"CMDLis\" ToSystem=\"Any\" Date=\"2019-02-26T14:40:23.773\"><Patient ID=\"9663150\" Code=\"A18196930\" Family=\"XXX\" Name=\"XXX\" Patronymic=\"XXX\" BornDate=\"XXX-03-29\" SexType=\"F\"><Document></Document><Order ID=\"11616539\" Number=\"DWW9867570\" State=\"normal\" Date=\"2017-11-29T12:58:26.933\" Department=\"1513\" DepartmentAltey=\"13232\" DepartmentName=\" \" FullPrice=\"1404.0000\" Price=\"1404.0000\" Debt=\"1404.0000\" NaprOrdered=\"2\" NaprCompleted=\"2\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" Registrator=\"A759\" Doctor=\"A75619\" DoctorFamily=\"XXX\" DoctorName=\"XXX\" DoctorPatronymic=\"XXX\"><OrderInfo Name=\"TEMP_CODE\">0423BF97FA5E</OrderInfo><OrderInfo Name=\"\">-1</OrderInfo><OrderInfo Name=\"\">DWW98675708386841791</OrderInfo><OrderInfo Name=\"\">0</OrderInfo><OrderInfo Name=\"\">18.03.2019</OrderInfo><OrderInfo Name=\"\"> RU.1303.00601</OrderInfo><Serv Link=\"1\" PathologyServ=\"1\" Code=\"110101\" Name=\" (Urine test) \" Priority=\"NORMAL\" FullPrice=\"98.0000\" Price=\"98.0000\" ReadyDate=\"2017-11-30T07:30:01\" FinishDate=\"2017-11-29T20:14:22.160\" State=\"normal\"/><Serv Link=\"2\" Code=\"300024\" Name=\" II , , LifeCycle (DELFIA)\" Priority=\"NORMAL\" FullPrice=\"1306.0000\" Price=\"1306.0000\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" State=\"normal\"/><Probe ID=\"64213791\" Number=\"3716965325\" Date=\"2017-11-29T00:00:00\" OuterNumber=\"66477805\" Barcode=\"3716965325\" Biomater=\"66\" BiomaterName=\" ()\" Type=\"physical\"><Probe ID=\"64213796\" Number=\"P80V0018\" Date=\"2017-11-29T12:58:26.933\" Biomater=\"66\" BiomaterName=\" ()\" WorkList=\"80\" WorkListName=\" \" Type=\"virtual\"><Param State=\"Valid\" User=\"A872\" UserFIO=\"XXX\" UserStaff=\" \" Code=\"3005\" guid=\"7BA0745FD502A80C73C2CAD341610598\" Name=\" II , , LifeCycle (DELFIA)\" Group=\" \" GroupCode=\"80\" GroupSort=\"0\" Page=\"1\" Sort=\"2\"><LinkServ IsOptional=\"0\">2</LinkServ><Result Name=\" II , , LifeCycle (DELFIA)\" Value=\" (.)\" User=\"A872\" UserFIO=\"XXX\" Date=\"2017-11-29T20:39:03.370\" isVisible=\"1\" HidePathology=\"0\" IsNew=\"0\"><File Name=\" 2 _page1.png\" Type=\"image\" Format=\"png\" Title=\"3716965325_prenetal2_page1\" Description=\" 2 _page1\" Sort=\"1\">iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888///

لقد سجلت جميع البيانات الحساسة برمز "X". في الواقع ، تم تخزين كل شيء في شكل مفتوح.

من هذه السجلات ، كان من السهل (عن طريق إعادة الترميز من Base64) الحصول على ملفات PNG بنتائج الفحص ، بالفعل في شكل سهل القراءة:

تجاوز الحجم الإجمالي للسجلات 400 ميغابايت ، وكان إجماليها يحتوي على أكثر من مليون إدخال. من الواضح أنه ليس كل سجل بيانات فريدة للمريض.

الجواب الرسمي من CMD:

نريد أن نشكركم على المعلومات المتعلقة بتوفر الثغرات الأمنية في قاعدة بيانات تسجيل الأخطاء والتخزين في Elasticsearch التي تم إرسالها على الفور في 04/01/2019.

بناءً على هذه المعلومات ، قام موظفونا ، مع المختصين ذوي الصلة ، بالوصول المحدود إلى قاعدة البيانات هذه. تم إصلاح الخطأ في نقل المعلومات السرية إلى القاعدة الفنية.

أثناء تحليل الحادث ، كان من الممكن معرفة أن ظهور قاعدة البيانات المحددة مع سجلات الأخطاء في المجال العام قد حدث بسبب سبب يتعلق بالعامل البشري. تم إغلاق الوصول إلى البيانات على الفور في 01/01/2019.

في الوقت الحالي ، يتم اتخاذ التدابير من قبل خبراء داخليين وخارجيين لمراجعة البنية التحتية لتكنولوجيا المعلومات بشكل إضافي لحماية البيانات.

وضعت منظمتنا لوائح خاصة للتعامل مع البيانات الشخصية ونظام المسؤولية على مستوى الموظفين.

تتضمن البنية التحتية الحالية للبرامج استخدام قاعدة بيانات Elasticsearch لتخزين الأخطاء. لزيادة موثوقية بعض الأنظمة ، سيتم نقل الخوادم المقابلة إلى مركز بيانات شريكنا ، إلى بيئة برامج وأجهزة معتمدة.

شكرا على المعلومات الخاصة بك في الوقت المناسب.

يمكن دائمًا العثور على أخبار حول تسرب المعلومات والمطلعين على قناة Telegram الخاصة بي " تسرب المعلومات ".