عندما تكون "القبعات السوداء" ، كونها النظام الأساسي للغابة البرية للفضاء الإلكتروني ، ناجحة بشكل خاص في عملهم القذر ، فإن وسائل الإعلام الصفراء تتلذذ بالبهجة. ونتيجة لذلك ، بدأ العالم ينظر إلى الأمن السيبراني بجدية أكبر. ولكن لسوء الحظ ليس على الفور. لذلك ، على الرغم من العدد المتزايد باستمرار من حوادث الإنترنت الكارثية ، لم يحن العالم بعد لاتخاذ تدابير استباقية نشطة. ومع ذلك ، من المتوقع أنه في المستقبل القريب ، بفضل "القبعات السوداء" ، سيبدأ العالم في النظر إلى الأمن السيبراني بجدية. [7]

بنفس القدر من الحرائق ... ذات مرة ، كانت المدن عرضة للحرائق الكارثية. ومع ذلك ، على الرغم من الخطر المحتمل ، لم يتم اتخاذ تدابير وقائية وقائية ، حتى بعد الحريق الهائل في شيكاغو في عام 1871 ، والذي أودى بحياة مئات الأشخاص وحرم مئات الآلاف من الناس من منازلهم. لم يتم اتخاذ تدابير وقائية استباقية إلا بعد تكرار كارثة مماثلة مرة أخرى ، بعد ثلاث سنوات. نفس الشيء مع الأمن السيبراني - العالم لن يحل هذه المشكلة إذا لم تكن هناك حوادث كارثية. لكن حتى لو حدثت مثل هذه الحوادث ، فلن يحل العالم هذه المشكلة على الفور. [7] لذلك ، حتى القول: "حتى يندلع الخطأ ، لن يفسد الرجل" - هذا لا يعمل تمامًا. لذلك ، في عام 2018 ، احتفلنا بالذكرى الثلاثين لانعدام الأمن المتفشي.

انحدار غنائيتبين أن بداية هذه المقالة ، التي كتبت في الأصل لمجلة مسؤول النظام ، كانت نبوية إلى حد ما. صدر عدد المجلة في هذا المقال حرفيًا يومًا بعد يوم بنيران مأساوية في مركز التسوق في كيميروفو "Winter Cherry" (2018 ، 20 مارس).

ضع الإنترنت في 30 دقيقة

في عام 1988 ، قالت كوكبة القراصنة الأسطورية L0pht ، التي كانت تعمل بكامل قوتها قبل اجتماع المسؤولين الغربيين الأكثر نفوذاً: "إن معداتكم المحوسبة عرضة للهجمات الإلكترونية من الإنترنت. والبرمجيات والأجهزة ، والاتصالات السلكية واللاسلكية. الباعة بهم لا يهتمون بهذا الوضع. لأن التشريع الحديث لا ينص على أي مسؤولية عن اتباع نهج إهمال لضمان الأمن السيبراني للبرامج والأجهزة المنتجة. المسؤولية عن الإخفاقات المحتملة (حتى العفوية ، حتى الناجمة عن تدخل مجرمي الإنترنت) - تقع على عاتق مستخدم الجهاز فقط. بالنسبة للحكومة الفيدرالية ، فهي لا تملك المهارات ولا الرغبة في حل هذه المشكلة. لذلك ، إذا كنت تبحث عن الأمن السيبراني ، فإن الإنترنت ليس هو المكان الذي يمكنك العثور عليه فيه. يمكن لكل من الأشخاص السبعة الذين يجلسون أمامك أن يكسروا الإنترنت تمامًا ، وبالتالي سيطروا تمامًا على المعدات المرتبطة به. وحده. 30 دقيقة من ضربات المفاتيح تصميم الرقصات - ويتم ذلك ". [7]

أومأ المسؤولون برأسه بشكل واضح ، وأوضحوا أنهم فهموا خطورة الوضع ، لكنهم لم يفعلوا شيئًا. اليوم ، بعد مرور 30 عامًا بالضبط على الأداء الأسطوري لـ L0pht ، يسود "انعدام الأمن غير المقيد" في العالم. يعد اختراق الأجهزة المحوسبة المتصلة بالإنترنت أمرًا سهلاً للغاية لدرجة أن الإنترنت ، الذي كان في الأصل مملكة العلماء المتحمسين والمثاليين ، احتلها تدريجياً من قبل المحترفين الأكثر براغماتية: المحتالون والخداع والجواسيس والإرهابيون. كلهم يستغلون نقاط الضعف في المعدات المحوسبة - لاستخراج أي مزايا مالية أو غيرها. [7]

يهمل الباعة الأمن السيبراني

يحاول البائعون في بعض الأحيان إصلاح بعض نقاط الضعف المحددة ، لكنهم يقومون بذلك على مضض للغاية. لأن الربح الذي يجلبونه ليس الحماية من المتسللين ، ولكن الوظيفة الجديدة التي يقدمونها للمستهلكين. بالتركيز بشكل حصري على الأرباح قصيرة الأجل ، يستثمر البائعون الأموال فقط في حل المشكلات الحقيقية ، وليس المشكلات الافتراضية. الأمن السيبراني ، في نظر الكثيرين منهم ، هو شيء افتراضي. [7]

الأمن السيبراني هو شيء غير مرئي وغير ملموس. يصبح ملموسا فقط عندما تنشأ مشاكل معها. إذا كنت قد اعتنت به جيدًا (لقد أنفقت الكثير من المال على توفيره) ، ولا توجد أي مشاكل معه ، فلن يرغب المستخدم النهائي في دفع مبالغ زائدة مقابل ذلك. بالإضافة إلى ذلك ، بالإضافة إلى زيادة التكاليف المالية ، يتطلب تنفيذ تدابير الحماية وقتًا إضافيًا للتطوير ، ويتطلب قدرات محدودة للمعدات ، ويؤدي إلى انخفاض في إنتاجيتها. [8]

من الصعب إقناع المسوقين أنفسهم بملاءمة التكاليف المذكورة أعلاه ، ناهيك عن المستهلكين النهائيين. ونظرًا لأن الباعة العصريين مهتمون بالربح على المدى القصير حصريًا من المبيعات ، فهم لا يميلون مطلقًا إلى تحمل مسؤولية ضمان الأمن السيبراني لإبداعاتهم. [1] من ناحية أخرى ، يواجه بائعون أكثر رعاية ، ممن اهتموا بالأمن السيبراني لمعداتهم ، حقيقة أن المستهلكين من الشركات يفضلون - بدائل أرخص وأسهل استخدامًا. وهكذا الأمن الإلكتروني هو أيضا مصدر قلق ضئيل للمستهلكين من الشركات. [8]

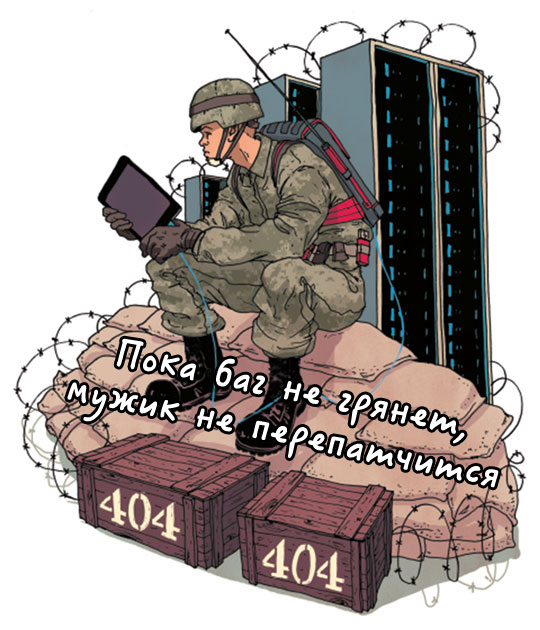

في ضوء ما تقدم ، ليس من المستغرب أن يميل البائعون إلى إهمال الأمن السيبراني ، والتمسك بالفلسفة التالية: "الاستمرار في البناء ، ومواصلة البيع ، وإذا لزم الأمر ، عمل تصحيحات. هل تعطل النظام؟ فقدت المعلومات؟ قاعدة بيانات رقم بطاقة الائتمان المسروقة؟ هل هناك أي نقاط ضعف قاتلة في الجهاز؟ لا يهم! المستهلكون ، بدوره ، يجب أن يتبعوا مبدأ "المرقع والصلاة". [7]

كيف يحدث هذا: أمثلة من البرية

من الأمثلة الصارخة على إهمال الأمن السيبراني في التنمية برنامج مايكروسوفت التحفيزي للشركات: "إذا فاتتك المواعيد النهائية ، يتم تغريمك. لم أتمكن من تقديم إصدار ابتكاري في الوقت المحدد - لن يتم تقديمه. إذا لم يتم تنفيذها ، فلن تحصل على أسهم الشركة (جزء من الكعكة من ربح مايكروسوفت). " منذ عام 1993 ، بدأت Microsoft في ربط منتجاتها بنشاط بالإنترنت. نظرًا لأن هذه المبادرة كانت تعمل وفقًا للبرنامج التحفيزي نفسه ، فقد توسعت الوظيفة بشكل أسرع من مواكبة الحماية لها. إلى فرحة الصيادين الضعف العملي ... [7]

مثال آخر هو الموقف مع أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة: فهي لا تأتي مع برنامج مكافحة فيروسات مثبت مسبقًا ؛ كما لم يتم توفير الإعداد المسبق لكلمات المرور القوية. من المعلوم أن تثبيت برنامج مكافحة الفيروسات وإعداد معلمات تكوين الأمان سيكون المستخدم النهائي. [1]

مثال آخر أكثر تطرفًا: الوضع مع الأمن السيبراني للمعدات التجارية (سجلات النقد ، محطات نقاط البيع لمراكز التسوق ، إلخ). لقد حدث أن باعة المعدات التجارية يبيعون ما هو معروض للبيع فقط وليس ما هو آمن. [2] إذا كان بائعو المعدات التجارية يهتمون بشيء فيما يتعلق بالأمن السيبراني ، فإن المسؤولية تقع على عاتق الآخرين في حالة وقوع حادث مثير للجدل. [3]

مثال جيد على هذا التطور: إن تعميم معيار EMV للبطاقات المصرفية ، والذي ، بفضل العمل الكفء الذي يقوم به مسوِّقو البنوك ، ينظر إلى أعين المعرفة التقنية التي تفتقر إلى الخبرة لدى الجمهور ، يعد بديلاً أكثر أمانًا للبطاقات الممغنطة "القديمة". في الوقت نفسه ، كان الدافع الرئيسي للقطاع المصرفي ، الذي كان مسؤولاً عن تطوير معيار EMV ، هو تحويل مسؤولية الحوادث الاحتيالية (التي تحدث من خلال أخطاء الكرادلة) - من المتاجر إلى العملاء. في وقت سابق (عندما تم إجراء الدفع باستخدام البطاقات الممغنطة) بسبب التباينات في الخصم / الائتمان ، تقع المسؤولية المالية على المخازن. [3] هكذا تتحمل البنوك التي تتعامل مع المدفوعات المسؤولية إما عن البائعين (الذين يستخدمون أنظمة الخدمات المصرفية عن بعد) أو على البنوك التي تصدر بطاقات الدفع ؛ الأخيران ، بدوره ، نقل المسؤولية إلى حامل البطاقة. [2]

الباعة يعيقون الأمن السيبراني

مع نمو سطح الهجمات الرقمية بلا هوادة - بفضل النمو الهائل للأجهزة المتصلة بالإنترنت - أصبح تعقب ما هو متصل بشبكة الشركة أكثر صعوبة. في الوقت نفسه ، يحوّل البائعون مخاوف السلامة المتعلقة بجميع المعدات المتصلة بالإنترنت إلى المستخدم النهائي: "إن إنقاذ الغرق هو عمل الغرق بأنفسهم."

لا يقتصر الأمر على البائعين لا يهتمون بالأمن السيبراني لإبداعاتهم ، ولكن في بعض الحالات يعيقون أيضًا توفيره. لذلك ، على سبيل المثال ، عندما تسربت دودة شبكة كونفيكر في عام 2009 إلى مركز بيث إسرائيل الطبي وأصابت جزءًا من المعدات الطبية هناك ، قرر المدير الفني لهذا المركز الطبي تعطيل وظيفة دعم العمل على المعدات المتأثرة بالديدان في المستقبل مع الشبكة. ومع ذلك ، فقد واجه حقيقة أنه "لا يمكن تحديث الجهاز بسبب القيود التنظيمية." استغرق الأمر منه جهداً كبيراً للتنسيق مع البائع لقطع وظائف الشبكة. [4]

الأمن السيبراني غير الأساسي للإنترنت

يتذكر ديفيد كلارك ، الأستاذ الأسطوري في معهد ماساتشوستس للتكنولوجيا ، الذي حصل على لقبه "ألب دمبلدور" بسبب رؤيته الرائعة ، اليوم الذي تم فيه الكشف عن الجانب المظلم للإنترنت للعالم. ترأس كلارك مؤتمرا للاتصالات في نوفمبر 1988 ، عندما ازدهرت الأخبار بأن أول دودة كمبيوتر في العالم قد انزلقت عبر أسلاك الشبكة. تذكر كلارك هذه اللحظة لأنه كان مسؤولاً عن انتشار هذه الدودة - حيث تم إحضار المتحدث في مؤتمره (موظف في إحدى شركات الاتصالات الرائدة). هذا المتحدث في حرارة العاطفة قال عن غير قصد: "ها هم! لقد أغلقت هذه الثغرة الأمنية ، ”لقد دفع ثمن هذه الكلمات. [5]

ومع ذلك ، أصبح من الواضح فيما بعد أن الضعف الذي تنتشر من خلاله الدودة المذكورة أعلاه لم يكن ميزة أي شخص بعينه. وهذا ، بالمعنى الدقيق للكلمة ، لم يكن حتى نقطة ضعف ، ولكن سمة أساسية للإنترنت: مؤسسو الإنترنت ، عند تطوير أفكارهم ، ركزوا حصرياً على سرعة نقل البيانات والتسامح مع الخطأ. لم يضعوا أنفسهم في مهمة ضمان الأمن السيبراني. [5]

اليوم ، بعد عقود من تأسيس الإنترنت - عندما تم بالفعل إنفاق مئات المليارات من الدولارات على محاولات عقيمة لضمان الأمن السيبراني - لم يصبح الإنترنت أقل عرضة للخطر. المشاكل مع الأمن السيبراني تزداد سوءا كل عام. ومع ذلك ، هل لدينا الحق في إلقاء اللوم على مؤسسي الإنترنت لهذا؟ في الواقع ، على سبيل المثال ، لن يدين أي شخص بناة الطرق السريعة لوقوع حوادث على "طرقهم" ؛ ولن يدين أحد المخططين الحضريين بسبب السرقة في "مدنهم". [5]

كيف ولدت ثقافة القراصنة الفرعية

نشأت ثقافة القرصنة الفرعية في أوائل الستينيات من القرن الماضي ، في "نادي النمذجة الفنية لسكة الحديد" (التي تعمل داخل جدران معهد ماساتشوستس للتكنولوجيا). قام عشاق النادي بتصميم وتجميع نموذج للسكك الحديدية - ضخم لدرجة أنه ملأ الغرفة بأكملها. ينقسم أعضاء النادي تلقائيًا إلى مجموعتين: حفظة السلام والمتخصصين في النظام. [6]

السابق عملت مع الجزء الجوي من النموذج ، والثاني مع تحت الأرض. السابق جمعها وزينت نماذج من القطارات والمدن: أنها على غرار العالم بأسره في مصغرة. عملت الأخيرة على الدعم الفني لكل عمليات حفظ السلام هذه: تعقيدات الأسلاك ، المرحلات ، وتنسيق المفاتيح الموجودة في الجزء تحت الأرض من النموذج - كل ما كان يسيطر على الجزء "فوق سطح الأرض" وقام بتزويده بالطاقة. [6]

عندما نشأت مشكلة مرورية وتوصل شخص ما إلى حل مبتكر جديد لإصلاحها ، فإن هذا الحل أطلق عليه "الاختراق". بالنسبة لأعضاء النادي ، تحول البحث عن الاختراقات الجديدة إلى شعور متأصل في الحياة. هذا هو السبب في أنهم بدأوا يطلقون على أنفسهم "المتسللين". [6]

نفذ الجيل الأول من المتسللين المهارات المكتسبة في "Railroad Modeling Club" - عند كتابة برامج الكمبيوتر على بطاقات مثقوبة. بعد ذلك ، عندما وصل ARPANET (رائد الإنترنت) إلى الحرم الجامعي في عام 1969 ، أصبح المتسللين هم أكثر المستخدمين نشاطًا والمؤهلين. [6]

الآن ، بعد عقود ، يشبه الإنترنت الحديث الجزء "السري" للغاية من نموذج السكك الحديدية. لأن أسلافه كانوا نفس المتسللين ، تلاميذ "نادي نمذجة السكك الحديدية". فقط المتسللين الآن بدلا من المنمنمات على غرار تمارس المدن الحقيقية. [6]

كيف جاء توجيه BGP؟

بحلول نهاية الثمانينات ، كنتيجة للزيادة الشبيهة بالانهيار في عدد الأجهزة المتصلة بالإنترنت ، اقترب الإنترنت من قيود رياضية شديدة في صلب أحد بروتوكولات الإنترنت الأساسية. لذلك ، أي محادثة من المهندسين ثم ، في النهاية ، تحولت إلى مناقشة لهذه المشكلة. لم يكن هناك صديقان باستثناء: جاكوب ريختر (مهندس من IBM) و Kirk Lockheed (مؤسس شركة Cisco). عن طريق الصدفة اجتماع على طاولة العشاء ، بدأوا مناقشة التدابير للحفاظ على الإنترنت وتشغيلها. كتب أصدقاؤهم أفكارهم حول ما جاء في متناول اليد - منديل الكاتشب القذر. ثم الثاني. ثم الثالث. "بروتوكول المناديل الثلاثة" ، كما أطلق عليه المخترعون مازحًا - المعروف في الأوساط الرسمية باسم BGP (بروتوكول بوابة الحدود ؛ بروتوكول توجيه الحدود) - سرعان ما أحدث ثورة في الإنترنت. [8]

بالنسبة لـ Rechter و Lockheed ، كانت BGP مجرد اختراق لا يستهان به تم تصميمه بروح نادي نمذجة السكك الحديدية المذكور أعلاه ، وهو حل مؤقت يجب استبداله قريبًا. وضعت الأصدقاء BGP في عام 1989. ومع ذلك ، لا يزال يتم توجيه الجزء الغالب من حركة مرور الإنترنت حتى اليوم ، بعد مرور 30 عامًا ، من خلال "البروتوكول على المناديل الثلاثة" ، على الرغم من النداءات المقلقة على نحو متزايد بشأن المشكلات الخطيرة المتعلقة بأمنها الإلكتروني. أصبح الاختراق المؤقت أحد بروتوكولات الإنترنت الأساسية ، وقد رأى مطوروها من تجربتهم الخاصة أنه "لا يوجد شيء دائم أكثر من الحلول المؤقتة". [8]

تحولت الشبكات حول العالم إلى BGP. الباعة المؤثرون والعملاء الأثرياء وشركات الاتصالات السلكية واللاسلكية - سرعان ما وقعوا في غرام BGP واعتادوا على ذلك. لذلك ، على الرغم من النداءات المثيرة للقلق بشكل متزايد حول انعدام الأمن لهذا البروتوكول ، لا يزال مجتمع تقنية المعلومات غير متحمس للانتقال إلى معدات جديدة أكثر أمانًا. [8]

توجيه BGP عبر الإنترنت

لماذا يعد توجيه BGP جيدًا ولماذا يتعذر على مجتمع تقنية المعلومات التخلي عنه؟ تساعد BGP أجهزة التوجيه على اتخاذ قرارات بشأن مكان إرسال التدفقات العملاقة للبيانات المرسلة عبر شبكة ضخمة من خطوط التقاطع. تساعد BGP أجهزة التوجيه على اختيار المسارات المناسبة ، على الرغم من حقيقة أن الشبكة تتغير باستمرار وغالبًا ما تتشكل اختناقات حركة المرور على الطرق الشائعة. المشكلة هي أنه لا توجد خريطة توجيه عالمية على الإنترنت. تقوم أجهزة التوجيه التي تستخدم BGP باتخاذ قرارات بشأن المسار الذي يجب استخدامه ، استنادًا إلى المعلومات الواردة من جيرانها في الفضاء الإلكتروني ، والتي بدورها تجمع المعلومات من جيرانهم ، إلخ. ومع ذلك ، يتم تزوير هذه المعلومات بسهولة ، مما يعني أن توجيه BGP عرضة للغاية لهجمات MiTM. [8]

لذلك ، طرح الأسئلة بانتظام مثل: "لماذا قامت حركة المرور بين جهازي كمبيوتر في دنفر بجولة عملاقة عبر أيسلندا؟" ، "لماذا كانت بيانات البنتاغون السرية تمر عبر بكين؟" تحتوي هذه الأسئلة على إجابات تقنية ، لكنها جميعًا تتلخص في حقيقة أن بروتوكول BGP يستند إلى الثقة: الثقة في التوصيات الواردة من أجهزة التوجيه المجاورة. نظرًا للطبيعة الموثوقة لبروتوكول BGP ، يمكن أن تساهم حركات المرور الغامضة في جذب تدفقات بيانات الأشخاص الآخرين إلى ممتلكاتهم إذا رغبت في ذلك. [8]

ومن الأمثلة الحية على ذلك هجوم BGP الصيني على البنتاغون الأمريكي. في أبريل 2010 ، أرسلت شركة الاتصالات العملاقة المملوكة للدولة ، China Telecom ، عشرات الآلاف من أجهزة التوجيه في جميع أنحاء العالم ، بما في ذلك 16000 من الولايات المتحدة ، رسالة من BGP حول توفر طرق أفضل. في غياب نظام يمكنه التحقق من صحة رسائل BGP من شركة تشاينا تيليكوم ، بدأت أجهزة التوجيه في جميع أنحاء العالم في إرسال البيانات في طريقها عبر بكين. بما في ذلك حركة البنتاغون وغيرها من المواقع التابعة لوزارة الدفاع الأمريكية. تعتبر سهولة إعادة توجيه حركة المرور ، وعدم وجود حماية فعالة ضد هذا النوع من الهجوم ، جرسًا آخر غير آمن لتوجيه BGP. [8]

BGP عرضة نظريًا لهجوم سيبراني أكثر خطورة. في حالة اندلاع النزاعات الدولية في الفضاء الإلكتروني إلى أقصى حد ، قد تحاول تشاينا تليكوم ، أو بعض شركات الاتصالات العملاقة الأخرى ، أن تعلن أن أقسامها من ممتلكات الإنترنت لا تنتمي إليها في الواقع. مثل هذه الخطوة من شأنها أن تخلط بين أجهزة التوجيه التي يجب أن تندفع بين التطبيقات المتنافسة لنفس الكتل من عناوين الإنترنت. , . - – . , . [8]

BGP BGPSEC

BGP , , . BGP-, , : . , . [8]

2010 – BGP- . , , BGPSEC, BGP. - BGP , . [8]

, 1988 ( BGP) , « », – MIT , . , , , – . , . BGP , IT- , . , , BGP- , - 0%. [8]

BGP- – «»

BGP- – , , « , ». , , , . - , , . ( ) . : , . [8]

-, - – /. , - , . , , ? ? [8]

, . 100 – . , . , , – . , , . . – , Linux. , , , – Linux . . . Linux . , , Linux: , , , , . [9]

Linux , . – . , , . [9]

Linux . Linux', – , . Linux' , . , , . - , – . , « ». , : « . ». , . [9] , :

« – . : , . , – . , -. . - . , . , , , . , , , . . ». [9]

: OpenSource [10]OpenSource- , : OpenSource . OpenSource . « », - OpenSource-. . , OpenSource . , , , . « » – . OpenSource-: .

2016 : 28- «» , OpenSource-, . , . , – OpenSource-, – , , .

– , . , - . : , . , .

, OpenSource- , « », – ( ). .

: ?2013 , « » , . , , «» ( ). « » – , «». [11]

2016 , . , ( ), . [11]

:. 2017 , - ( ) 2016 70 . . - , , , - , , . 26 « ». 1 2018 , , - , . [12]