في الآونة الأخيرة ، نشرت شركة الأبحاث Javelin Strategy & Research تقرير حالة المصادقة القوية 2019. قام منشئو البيانات بجمع معلومات حول طرق المصادقة المستخدمة في بيئة الشركة وتطبيقات المستخدم ، كما قاموا باستنتاجات مهمة حول مستقبل المصادقة القوية.

لقد

نشرنا بالفعل ترجمة الجزء الأول مع استنتاجات مؤلفي التقرير

عن حبري . والآن نقدم انتباهكم إلى الجزء الثاني - مع البيانات والرسوم البيانية.

من المترجملن أقوم بنسخ المجموعة بالكامل التي تحمل الاسم نفسه بالكامل من الجزء الأول ، لكن ما زلت أكرر فقرة واحدة.

يتم تقديم جميع الأرقام والحقائق دون أدنى تغيير ، وإذا كنت لا توافق عليها ، فمن الأفضل أن لا تجادل مع المترجم ، ولكن مع مؤلفي التقرير. لكن تعليقاتي (المكونة من الاستشهادات ، والتي تم وضع علامة عليها في النص من قبل الإيطالي ) هي تقديري للقيم وسيسعد كل واحد منهم أن يجادل (وكذلك جودة الترجمة).

مصادقة المستخدم

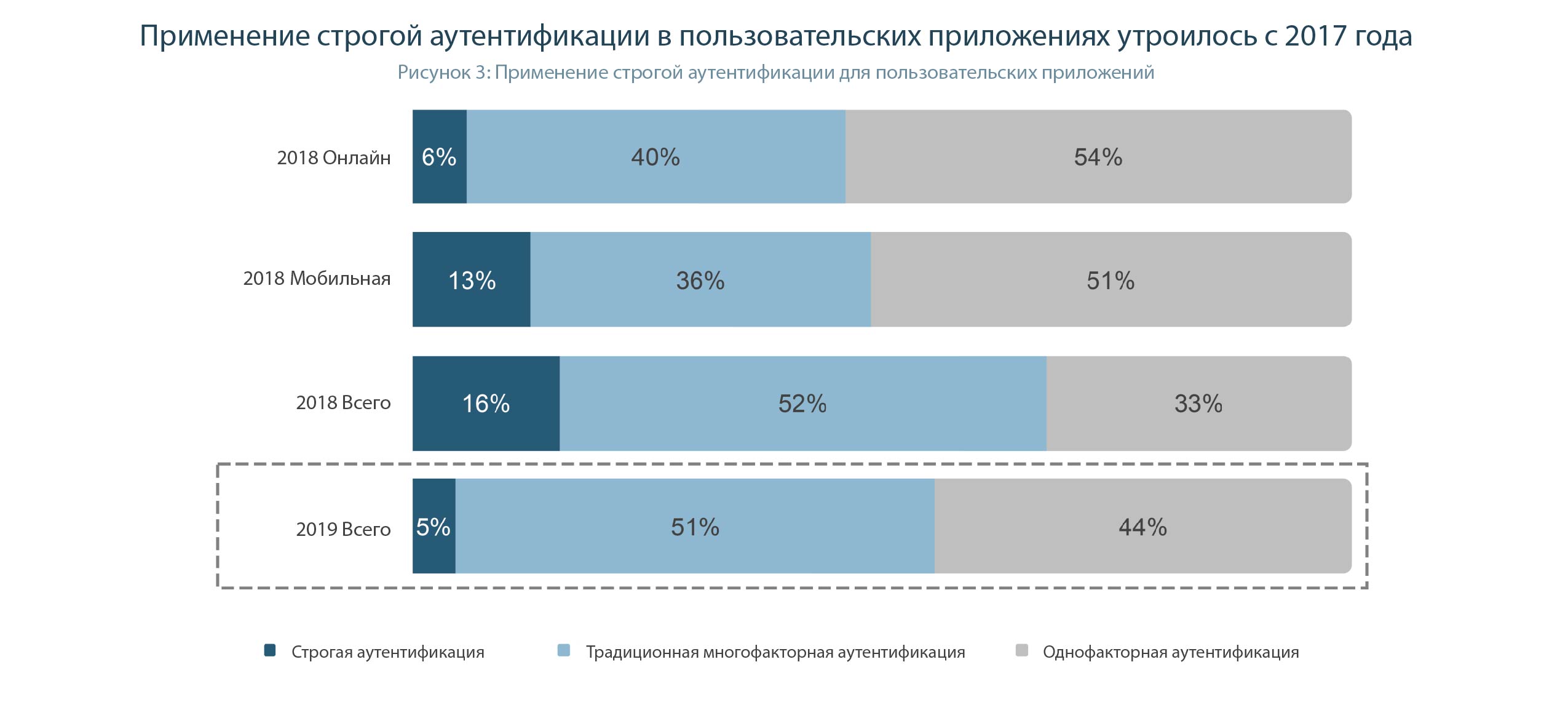

منذ عام 2017 ، نما استخدام المصادقة القوية في تطبيقات المستخدمين بشكل سريع ، ويرجع ذلك أساسًا إلى توفر أساليب مصادقة التشفير على الأجهزة المحمولة ، على الرغم من أن نسبة مئوية صغيرة فقط من الشركات تستخدم المصادقة القوية لتطبيقات الإنترنت.

بشكل عام ، تضاعفت النسبة المئوية للشركات التي تستخدم مصادقة قوية في أعمالها ثلاث مرات من 5 ٪ في عام 2017 إلى 16 ٪ في عام 2018 (الشكل 3).

لا تزال إمكانات استخدام مصادقة قوية لتطبيقات الويب محدودة (

نظرًا لحقيقة أن الإصدارات الجديدة جدًا من بعض المتصفحات فقط تدعم التفاعل مع الرموز المشفرة ، ومع ذلك ، يتم حل هذه المشكلة عن طريق تثبيت برامج إضافية ، مثل Rutoken Plug-in ) ، والكثير تستخدم الشركات طرقًا بديلة للمصادقة عبر الإنترنت ، مثل برامج الأجهزة المحمولة التي تنشئ كلمات مرور لمرة واحدة.

يمكن استخدام مفاتيح تشفير الأجهزة (

بمعنى معايير FIDO فقط ) ، مثل تلك التي توفرها Google و Feitian و One Span و Yubico ، للمصادقة القوية دون تثبيت برامج إضافية على أجهزة كمبيوتر سطح المكتب وأجهزة الكمبيوتر المحمولة (

لأن معظم المتصفحات تدعم معيار WebAuthn بالفعل من FIDO ) ، ولكن 3 ٪ فقط من الشركات تستخدم هذه الميزة للدخول إلى مستخدميها.

لا تتجاوز مقارنة الرموز المشفرة (مثل Rutoken PKI EDS ) والمفاتيح السرية التي تعمل وفقًا لمعايير FIDO نطاق هذا التقرير فحسب ، بل أيضًا تعليقاتي عليه. إذا كان هناك أي نوع من الرموز المميزة ، تمامًا وباختصار ، يستخدم خوارزميات مماثلة ومبادئ التشغيل. يتم دعم الرموز المميزة لـ FIDO حاليًا بشكل أفضل من قِبل الشركات المصنعة للمستعرض ، على الرغم من أن الأمور ستتغير قريبًا حيث تدعم المزيد من المتصفحات واجهة برمجة تطبيقات Web USB . لكن الرموز المشفرة الكلاسيكية محمية بواسطة رمز PIN ، ويمكنها توقيع المستندات الإلكترونية واستخدامها للمصادقة الثنائية في Windows (أي إصدار) ، Linux و Mac OS X ، ولديهم واجهات برمجة التطبيقات لمختلف لغات البرمجة التي تسمح بتنفيذ 2FA و ES في تطبيقات سطح المكتب والجوال والويب والرموز التي يتم إنتاجها في روسيا تدعم خوارزميات GOST الروسية. في أي حال ، فإن رمز التشفير ، بصرف النظر عن المعيار الذي تم إنشاؤه به ، هو أسلوب المصادقة الأكثر موثوقية وملاءمة.

ما وراء الأمن: الفوائد الأخرى للمصادقة القوية

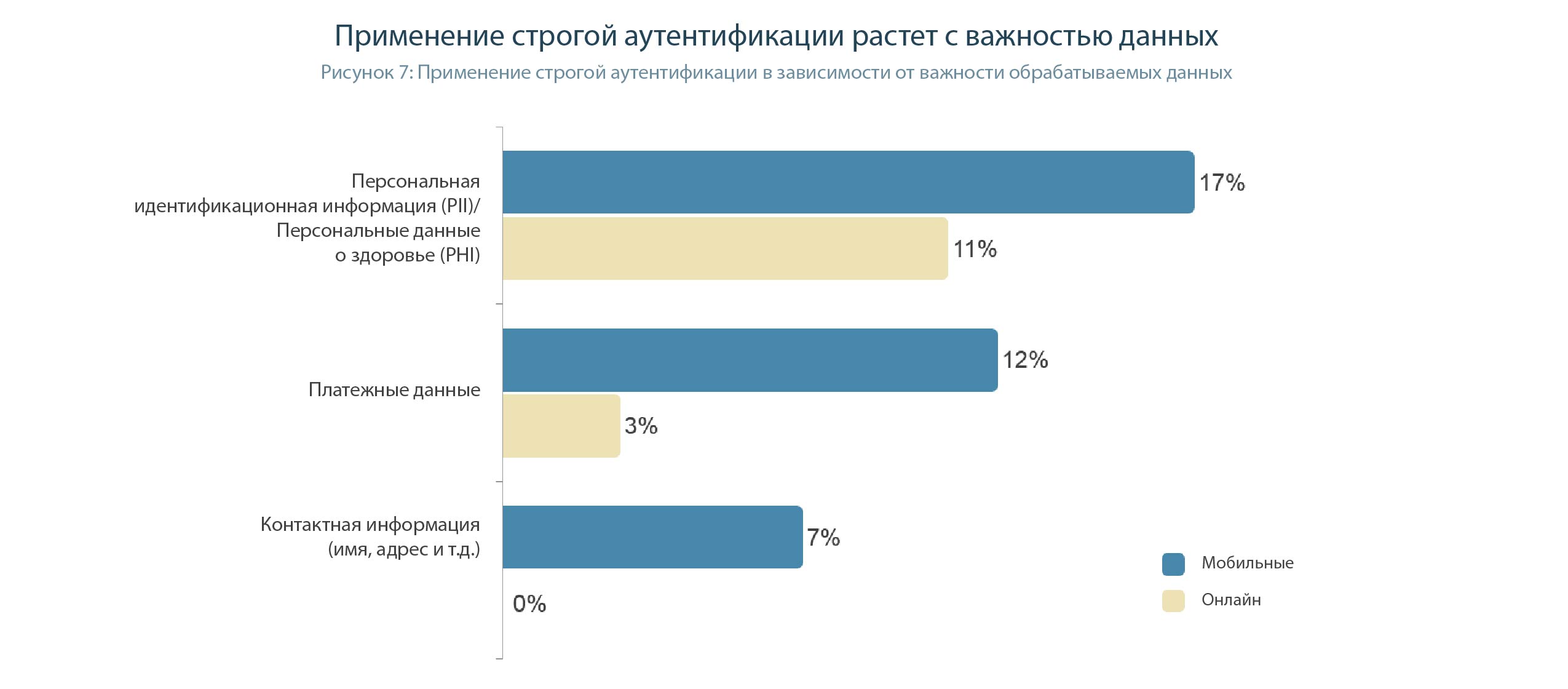

ليس من المستغرب أن يرتبط استخدام المصادقة القوية ارتباطًا وثيقًا بأهمية البيانات المخزنة من قبل الشركة. تواجه معظم الضغوط القانونية والتنظيمية الشركات التي تخزن المعلومات الشخصية السرية (معلومات التعريف الشخصية - PII) ، مثل أرقام الضمان الاجتماعي أو معلومات الصحة الشخصية (PHI). هذه هي الشركات التي هي أتباع الأكثر قوة من مصادقة قوية. يتفاقم الضغط على الأعمال بسبب توقعات العملاء الذين يرغبون في معرفة أن المؤسسات التي يثقون في بياناتهم الأكثر حساسية تستخدم أساليب مصادقة موثوقة. من المرجح أن تستخدم المؤسسات التي تعالج معلومات PII أو PHI الحساسة أكثر من ضعف المصادقة القوية من المنظمات التي تخزن معلومات اتصال المستخدم فقط (الشكل 7).

لسوء الحظ ، لا تريد الشركات حتى الآن تطبيق أساليب مصادقة موثوقة. ما يقرب من ثلث صانعي القرارات التجارية يعتبرون أن كلمات المرور هي أكثر أساليب المصادقة فعالية ، من بين جميع تلك المدرجة في الشكل 9 ، بينما يعتبر 43٪ أن كلمات المرور هي أسهل طريقة للمصادقة.

يثبت هذا الرسم البياني لنا أن مطوري تطبيقات الأعمال هم أنفسهم في جميع أنحاء العالم ... لا يرون ربحًا في تطبيق آليات حماية الوصول إلى الحساب المتقدمة ومشاركة نفس المفاهيم الخاطئة. وفقط تصرفات المنظمين يمكن أن تحدث فرقا.

لن نلمس كلمات المرور. ولكن ما الذي يجب أن تؤمن به للنظر في أن أسئلة الأمان أكثر أمانًا من الرموز المشفرة؟ تم تقدير فعالية أسئلة التحكم ، التي تم اختيارها بشكل مبدئي ، بنسبة 15٪ ، ولم يتم اختراق الرموز المميزة - عند 10 سنوات على الأقل. سيُشاهد فيلم "وهم الخداع" على الأقل ، على الرغم من أنه في شكل استعاري ، يظهر مدى سهولة إغراء السحرة بكل ما يلزم لرجل الأعمال المحتال. الإجابات تركته دون مال.

وهناك حقيقة أخرى تقول الكثير عن مؤهلات أولئك المسؤولين عن آليات الأمان في تطبيقات المستخدم. في فهمهم ، فإن عملية إدخال كلمة مرور هي عملية أبسط من المصادقة باستخدام رمز تشفير. ومع ذلك ، يبدو أنه قد يكون من الأسهل توصيل الرمز المميز بمنفذ USB وإدخال رمز PIN بسيط.

من المهم أن نلاحظ أن تنفيذ المصادقة القوية يسمح للشركات لم تعد تفكر في أساليب المصادقة وقواعد العمل اللازمة لمنع المخططات الاحتيالية لتلبية الاحتياجات الحقيقية لعملائها.

في حين أن الامتثال التنظيمي يمثل أولوية قصوى حكيمة للشركات التي تستخدم مصادقة قوية وتلك التي لا تفعل ذلك ، فإن شركات المصادقة التي تستخدم بالفعل مصادقة قوية من المرجح أن تقول إن زيادة ولاء العملاء هو المؤشر الأكثر أهمية التي تأخذها في الاعتبار عند تقييم طريقة المصادقة. (18 ٪ مقابل 12 ٪) (الشكل 10).

مصادقة الشركات

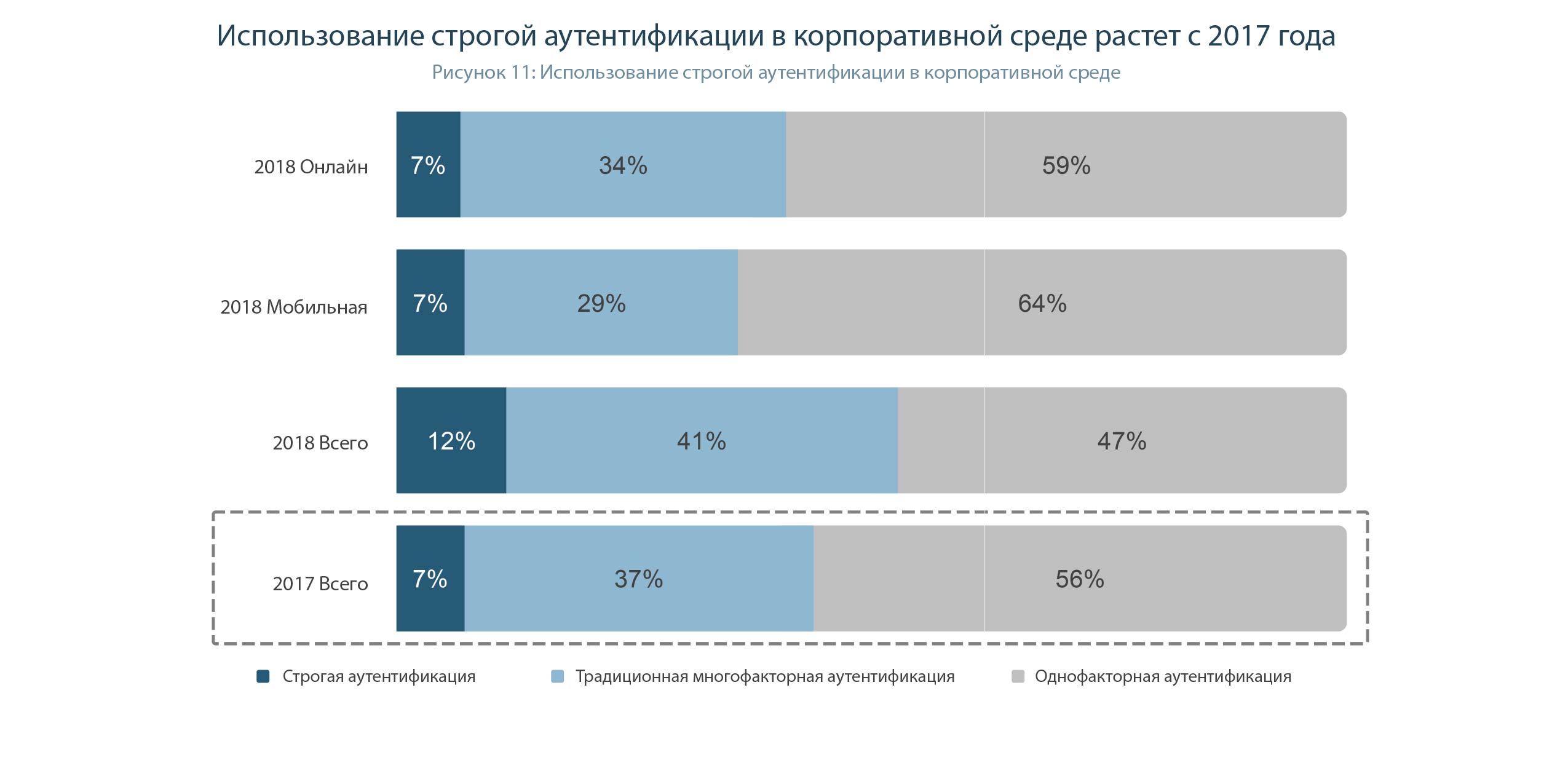

منذ عام 2017 ، كان تنفيذ المصادقة القوية في المؤسسات ينمو ، ولكن أكثر تواضعا بقليل من التطبيقات الاستهلاكية. زادت نسبة المؤسسات التي تستخدم المصادقة القوية من 7٪ في عام 2017 إلى 12٪ في عام 2018. على عكس تطبيقات المستخدمين ، فإن استخدام أساليب المصادقة غير كلمة المرور في بيئة الشركة يكون أكثر شيوعًا إلى حد ما في تطبيقات الويب مقارنةً بأجهزة الجوال. يبلغ حوالي نصف الشركات عن استخدام أسماء المستخدمين وكلمات المرور فقط لمصادقة المستخدمين عند تسجيل الدخول ، ويعتمد واحد من كل خمسة (22٪) أيضًا حصريًا على كلمات المرور للمصادقة الثانوية عند الوصول إلى البيانات الحساسة (

أي ، يقوم المستخدم بتسجيل الدخول أولاً إلى التطبيق ، باستخدام طريقة مصادقة أبسط ، وإذا أراد تعلم الوصول إلى البيانات الهامة ، فسيقوم بإجراء مصادقة آخر ، وعادة ما يستخدم هذه المرة طريقة أكثر موثوقية ).

يجب أن تفهم أن التقرير لا يأخذ في الاعتبار استخدام الرموز المشفرة للمصادقة ثنائية العوامل في أنظمة التشغيل Windows و Linux و Mac OS X. وهذا هو الاستخدام الأكثر انتشارًا لـ 2FA. (للأسف ، الرموز المميزة التي تم إنشاؤها وفقًا لمعايير FIDO قادرة على تطبيق 2FA فقط لنظام التشغيل Windows 10).

علاوة على ذلك ، إذا كان تطبيق 2FA في التطبيقات عبر الإنترنت والهاتف المحمول يتطلب مجموعة من التدابير ، بما في ذلك إكمال هذه التطبيقات ، ثم لتنفيذ 2FA في Windows ، تحتاج فقط إلى تكوين PKI (على سبيل المثال ، على أساس Microsoft Certification Server) وسياسات المصادقة في AD.

ونظرًا لأن حماية مدخل جهاز الكمبيوتر الشخصي والمجال العامل يعد عنصرًا مهمًا لحماية بيانات الشركة ، أصبح تطبيق المصادقة ثنائية العوامل أكثر وأكثر.

تتمثل الطريقتان التاليتان الأكثر شيوعًا لمصادقة المستخدم عند دخول النظام في كلمات مرور لمرة واحدة يتم توفيرها من خلال تطبيق منفصل (13٪ من الشركات) وكلمات مرور لمرة واحدة يتم تسليمها عبر الرسائل القصيرة (12٪). على الرغم من أن النسبة المئوية لاستخدام كلتا الطريقتين متشابهة للغاية ، إلا أنه في الغالب يتم استخدام OTP SMS لزيادة مستوى التفويض (في 24٪ من الشركات). (الشكل 12).

يمكن تفسير الزيادة في استخدام المصادقة القوية في المؤسسة بزيادة توفر تطبيقات أساليب مصادقة التشفير على منصات إدارة هوية المؤسسة (وبعبارة أخرى ، تعلمت أنظمة SSO و IAM الخاصة بالشركات كيفية استخدام الرموز).

للمصادقة المتنقلة للموظفين والمقاولين ، تعتمد الشركات على كلمات المرور أكثر من المصادقة في تطبيقات المستهلك. يستخدم ما يزيد قليلاً عن نصف الشركات (53٪) كلمات المرور لمصادقة وصول المستخدم إلى بيانات الشركة من خلال جهاز محمول (الشكل 13).

في حالة الأجهزة المحمولة ، يمكن للمرء أن يؤمن بالقوة العظيمة للقياسات الحيوية ، إن لم يكن في كثير من الحالات مع مزيف من المطبوعات والأصوات والوجوه وحتى القزحية. سيظهر استعلام بحث واحد أن طريقة موثوقة للمصادقة البيومترية غير موجودة بكل بساطة. توجد أجهزة استشعار دقيقة بالفعل ، لكنها باهظة الثمن وكبيرة الحجم - وهي غير مثبتة في الهواتف الذكية.

لذلك ، فإن الطريقة الوحيدة التي تعمل 2FA في الأجهزة المحمولة هي استخدام الرموز المشفرة التي تتصل بهاتف ذكي عبر واجهات NFC و Bluetooth و USB Type-C.

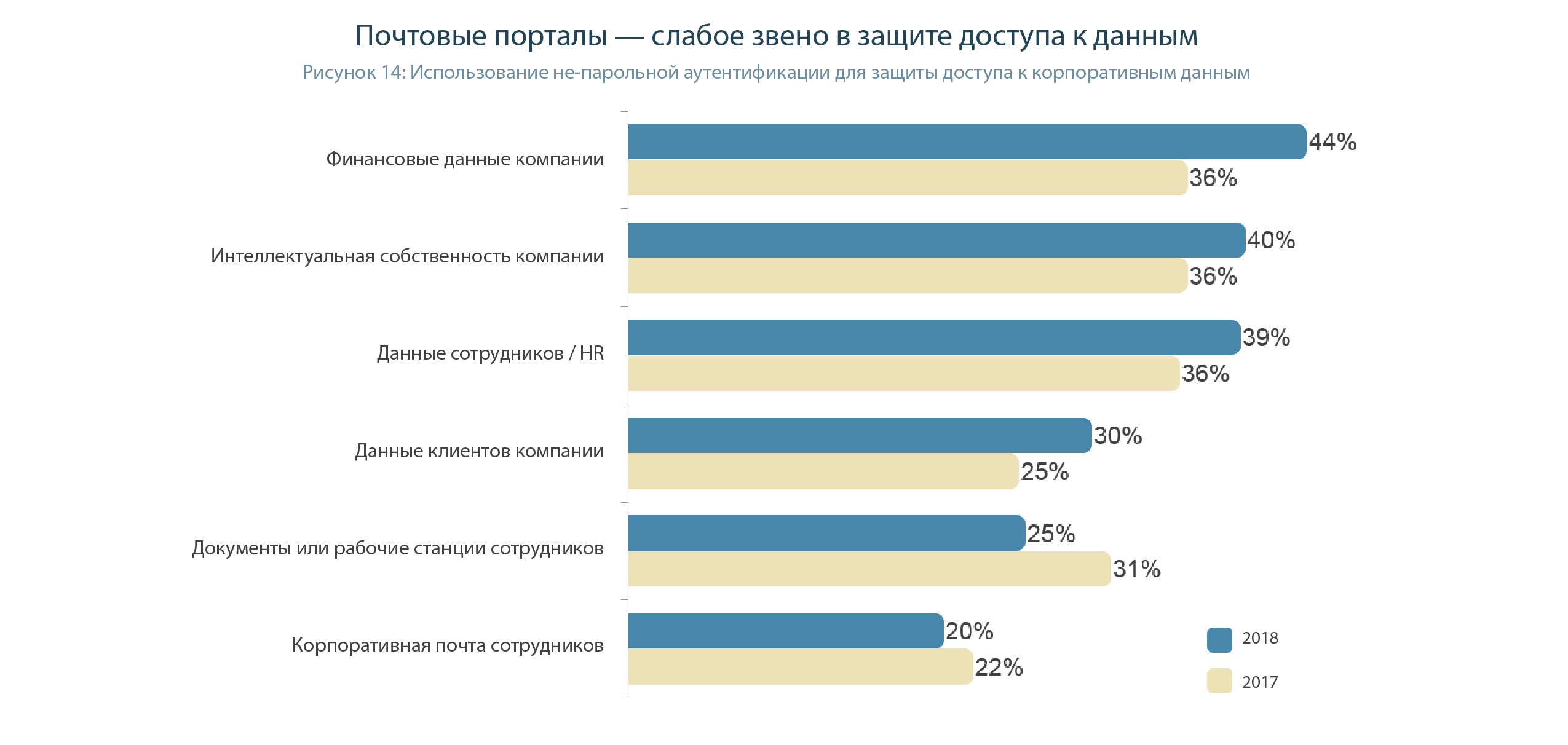

تعد حماية البيانات المالية للشركة السبب الرئيسي للاستثمار في المصادقة بدون كلمة مرور (44٪) مع أسرع نمو منذ عام 2017 (بزيادة قدرها ثماني نقاط مئوية). ما يلي هو حماية الملكية الفكرية (40 ٪) وبيانات الموظفين (HR) (39 ٪). وهذا أمر مفهوم - ليس فقط القيمة المرتبطة بهذه الأنواع من البيانات المعترف بها على نطاق واسع ، ولكن أيضًا عددًا صغيرًا نسبيًا من الموظفين يعملون معهم. بمعنى أن تكاليف التنفيذ ليست كبيرة جدًا ، ولا يحتاج سوى عدد قليل من الأشخاص إلى تعلم كيفية العمل باستخدام نظام مصادقة أكثر تعقيدًا. في المقابل ، لا تزال أنواع البيانات والأجهزة التي يصل إليها معظم موظفي المؤسسات عادةً محمية بكلمات مرور حصرية. تُعد مستندات الموظفين ومحطات العمل وبوابات البريد الإلكتروني للشركات أكثر المجالات خطورة ، حيث إن ربع الشركات فقط يحمي هذه الأصول من خلال المصادقة بدون كلمة مرور (الشكل 14).

بشكل عام ، يعد البريد الإلكتروني للشركات أمرًا خطيرًا و "متسربًا" ، ودرجة الخطر المحتمل التي لا يستهان بها من قبل معظم مديري المعلومات. كل يوم ، يتلقى الموظفون العشرات من رسائل البريد الإلكتروني ، فلماذا لا توجد حتى رسالة تصيّد واحدة (أي احتيالية) بينهم. سيتم إصدار هذه الرسالة بأسلوب خطابات الشركة ، لذا سينقر الموظف على الرابط في هذه الرسالة دون خوف. حسنًا ، يمكن أن يكون أي شيء ، على سبيل المثال ، تحميل فيروس على جهاز مهاجم أو استنزاف كلمات المرور (بما في ذلك استخدام الهندسة الاجتماعية ، عن طريق إدخال نموذج مصادقة خاطئ تم إنشاؤه بواسطة مهاجم).

لمنع حدوث مثل هذه الأشياء ، يجب توقيع رسائل البريد الإلكتروني. بعد ذلك ، سيكون من الواضح على الفور الرسالة التي تم إنشاؤها بواسطة موظف قانوني وأي مهاجم. في Outlook / Exchange ، على سبيل المثال ، يتم تشغيل توقيع إلكتروني يستند إلى الرموز المشفرة بسرعة كبيرة وببساطة ويمكن استخدامه بالاقتران مع مصادقة ثنائية العامل في أجهزة الكمبيوتر الشخصية ومجالات Windows.

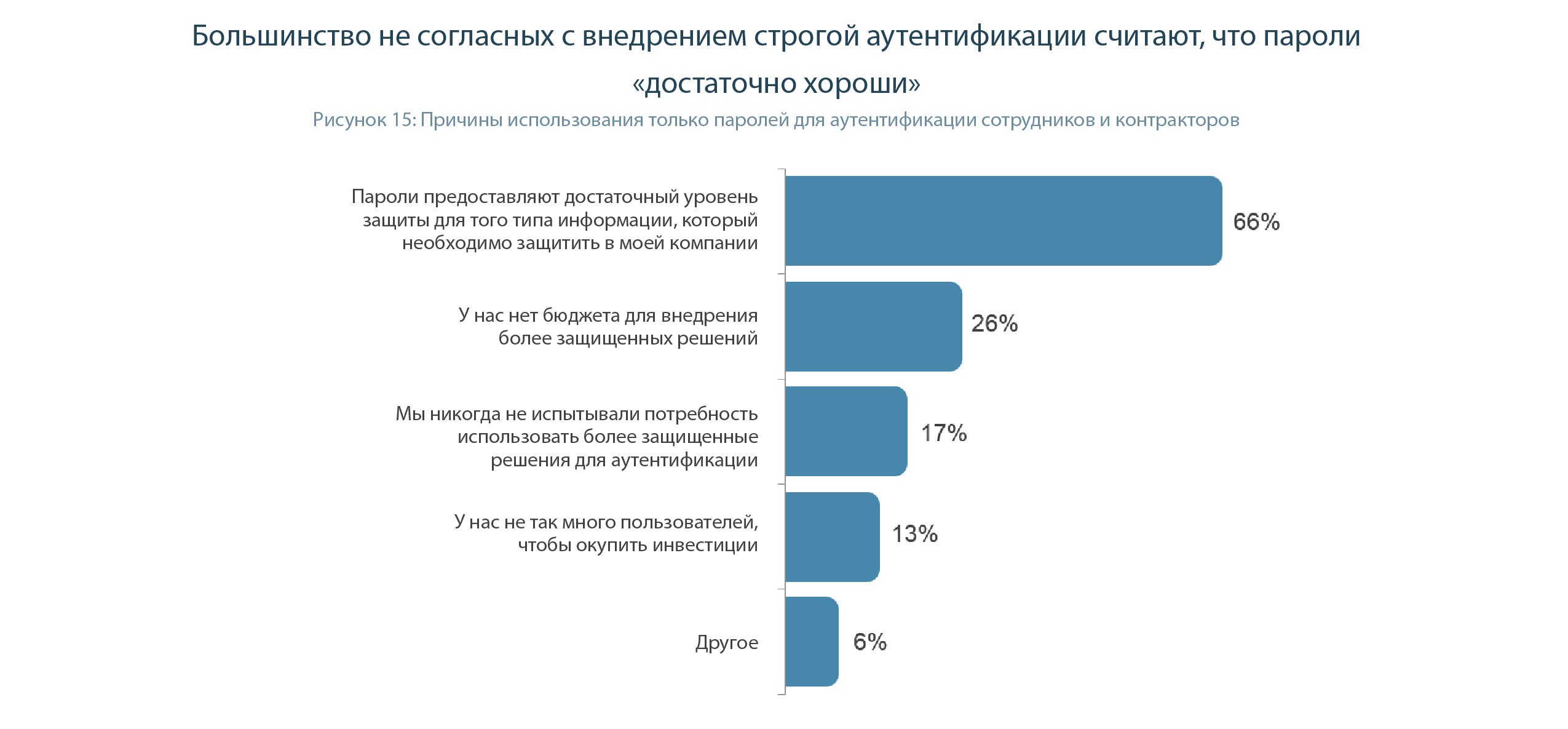

من بين المسؤولين التنفيذيين الذين يعتمدون فقط على مصادقة كلمة المرور داخل المؤسسة ، فإن ثلثيهم (66٪) يفعلون ذلك لأنهم يعتقدون أن كلمات المرور توفر حماية كافية لنوع المعلومات التي تحتاج شركتهم إلى حمايتها (الشكل 15).

لكن أساليب المصادقة القوية أصبحت أكثر شيوعًا. يرجع إلى حد كبير إلى حقيقة أن توافرها في ازدياد. المزيد والمزيد من الهوية والتحكم في الوصول (IAM) ، تدعم المتصفحات وأنظمة التشغيل المصادقة باستخدام الرموز المميزة للتشفير.

مصادقة قوية لديها أيضا ميزة أخرى. نظرًا لأن كلمة المرور لم تعد مستخدمة (يتم استبدالها برقم PIN بسيط) ، فلا توجد طلبات من الموظفين يطلبون تغيير كلمة المرور المنسية. وهذا بدوره يقلل العبء على قسم تكنولوجيا المعلومات في المؤسسة.

الملخص والاستنتاجات

- غالبًا ما لا يتمتع المديرون بالمعرفة اللازمة لتقييم الفعالية الحقيقية لخيارات المصادقة المختلفة. لقد اعتادوا أن يثقوا في أساليب الأمان القديمة مثل كلمات المرور وأسئلة الأمان لمجرد أنها "كانت تعمل".

- يمتلك المستخدمون هذه المعرفة بدرجة أقل ، الشيء الرئيسي بالنسبة لهم هو البساطة والراحة . حتى الآن ، ليس لديهم حافز لاختيار حلول أكثر أمانًا .

- غالبًا ما يكون لمطوري التطبيقات المخصصين أي سبب لتطبيق المصادقة الثنائية بدلاً من مصادقة كلمة المرور. لا توجد منافسة في مستوى الحماية في تطبيقات المستخدم.

- يتم نقل كل مسؤولية القرصنة إلى المستخدم . ودعا كلمة المرور لمرة واحدة للمهاجم - لإلقاء اللوم . كلمة المرور الخاصة بك تم اعتراضها أو تجسسها - لإلقاء اللوم عليها . لم أطلب من المطور استخدام أساليب مصادقة موثوقة في المنتج - بل يجب إلقاء اللوم عليه .

- يجب على الجهة التنظيمية المناسبة أولاً أن تطلب من الشركات تنفيذ حلول تمنع تسرب البيانات (لا سيما المصادقة الثنائية) ، وليس معاقبة تسرب البيانات الذي حدث بالفعل .

- يحاول بعض مطوري البرامج بيع حلول قديمة وغير موثوقة بشكل خاص للمستهلكين في عبوات جميلة لمنتج "مبتكر". على سبيل المثال ، المصادقة ، من خلال الربط بهاتف ذكي معين أو باستخدام القياسات الحيوية. كما ترون من التقرير ، فإن الحل الذي يعتمد على المصادقة القوية ، أي الرموز المميزة للتشفير ، يمكن أن يكون موثوقًا به حقًا .

- يمكن استخدام نفس الرمز المميز للتشفير لعدد من المهام : للمصادقة القوية في نظام تشغيل المؤسسة ، في تطبيق الشركات والمستخدم ، للتوقيع الإلكتروني للمعاملات المالية (مهم للتطبيقات المصرفية) ، المستندات والبريد الإلكتروني.